Overview

Nhóm Sophos Rapid Response đã tổng hợp một danh sách các nhận thức sai lầm về bảo mật phổ biến nhất mà họ gặp phải trong 12 tháng qua trong khi vô hiệu hóa và điều tra các cuộc tấn công mạng trong một loạt các tổ chức.

Dưới đây là danh sách 10 nhận thức sai lầm hàng đầu, cùng với quan điểm của Sophos giúp loại bỏ từng nhận thức sai lầm dựa trên kinh nghiệm và quan sát của người ứng phó sự cố ở tuyến đầu của các cuộc tấn công

Số 1: Chúng ta không phải là mục tiêu, chúng ta quá nhỏ hoặc không có tài sản có giá trị đối với hacker

Sophos Counterpoint: Nhiều nạn nhân của cuộc tấn công mạng cho rằng họ quá nhỏ, trong một lĩnh vực không có lợi ích hoặc thiếu loại tài sản sinh lợi có thể thu hút kẻ thù. Sự thật là không quan trọng, bởi vì chỉ cần bạn có hoạt động kinh doanh, có dữ liệu nhạy cảm, bạn đều có thể là mục tiêu tấn công. Bất chấp các tiêu đề trên các phương tiện truyền thông, hầu hết các cuộc tấn công không phải do những kẻ tấn công xuyên quốc gia, các nước tiên tiến gây ra, chúng được gây ra bởi những kẻ cơ hội tìm kiếm con mồi dễ dàng, chẳng hạn như các tổ chức có lỗ hổng bảo mật, lỗi hoặc cấu hình sai mà tội phạm mạng có thể dễ dàng khai thác.

Nếu bạn tin rằng tổ chức của mình không phải là mục tiêu, có thể bạn đang không chủ động tìm kiếm các hoạt động đáng ngờ trên mạng của mình, chẳng hạn như sự hiện diện của Mimikatz (một ứng dụng mã nguồn mở cho phép người dùng xem và lưu thông tin xác thực) trên domain controller của bạn và bạn có thể bỏ lỡ những dấu hiệu ban đầu của một cuộc tấn công.

Số 2: Không cần các công nghệ bảo mật tiên tiến được cài đặt ở mọi nơi

Sophos Counterpoint: Một số nhóm IT vẫn tin rằng phần mềm bảo mật endpoint đủ để ngăn chặn tất cả các mối đe dọa hoặc họ không cần bảo mật cho máy chủ của mình. Những kẻ tấn công tận dụng tối đa các giả định như vậy. Bất kỳ sai lầm nào trong cấu hình vá lỗi hoặc bảo vệ đều khiến máy chủ trở thành mục tiêu chính chứ không phải mục tiêu phụ như trước đây có thể xảy ra.

Danh sách các kỹ thuật tấn công cố gắng bỏ qua hoặc vô hiệu hóa phần mềm endpoint và tránh bị phát hiện bởi các nhóm bảo mật ngày càng dài ra. Ví dụ: Các cuộc tấn công do con người điều khiển nhằm khai thác kỹ thuật xã hội và nhiều điểm dễ bị tổn thương để xâm nhập, mã độc được đóng gói và làm xáo trộn nhiều được đẩy trực tiếp vào bộ nhớ. Các cuộc tấn công phần mềm độc hại ‘fileless’ như DLL (Dynamic Link Library) và các cuộc tấn công sử dụng các tác nhân truy cập từ xa hợp pháp như Cobalt Strike cùng với các công cụ và kỹ thuật quản trị IT hàng ngày. Các công nghệ chống vi-rút cơ bản sẽ phải vật lộn để phát hiện và chặn các hoạt động như vậy.

Tương tự, giả định rằng các endpoint được bảo vệ có thể ngăn những kẻ xâm nhập tìm đường đến các máy chủ không được bảo vệ là một sai lầm. Theo các sự cố mà Sophos Rapid Response đã điều tra, các máy chủ hiện là mục tiêu tấn công số một và những kẻ tấn công có thể dễ dàng tìm thấy đường đi trực tiếp bằng cách sử dụng thông tin đăng nhập bị đánh cắp. Trên thực tế, những kẻ tấn công thường xâm nhập và cài đặt backdoor trong các máy Linux để sử dụng chúng làm nơi trú ẩn an toàn và duy trì quyền truy cập vào mạng của mục tiêu.

Nếu tổ chức của bạn chỉ dựa vào bảo mật cơ bản mà không có các công cụ tích hợp và nâng cao hơn như phát hiện hành vi và dựa trên AI và trung tâm giám sát an ninh 24/ do con người kiểm soát – thì những kẻ xâm nhập cuối cùng sẽ tìm đường vượt qua hàng phòng thủ của bạn.

Số 3: Có các chính sách bảo mật mạnh mẽ

Sophos Counterpoint: Có các chính sách bảo mật cho ứng dụng và người dùng là rất quan trọng. Tuy nhiên, chúng cần được kiểm tra và cập nhật liên tục khi các tính năng và chức năng mới được thêm vào các thiết bị kết nối mạng. Xác minh và kiểm tra các chính sách, sử dụng các kỹ thuật như kiểm tra thâm nhập và chạy thử các kế hoạch khắc phục thảm họa của bạn.

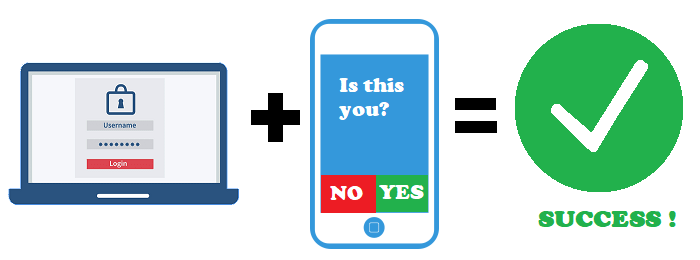

Số 4: Máy chủ Remote Desktop Protocol (RDP) có thể được bảo vệ khỏi những kẻ tấn công bằng cách thay đổi các cổng mà chúng đang sử dụng và sử dụng xác thực đa yếu tố (MFA)

SophosCounterpoint: Cổng tiêu chuẩn được sử dụng cho các dịch vụ RDP là 3389, vì vậy hầu hết những kẻ tấn công sẽ quét cổng này để tìm các máy chủ truy cập từ xa đang mở. Tuy nhiên, quá trình quét sẽ xác định bất kỳ dịch vụ đang mở nào, bất kể cổng chúng đang ở đâu, do đó, việc thay đổi các cổng tự cung cấp ít hoặc không có khả năng bảo vệ.

Hơn nữa, mặc dù việc giới thiệu xác thực đa yếu tố là quan trọng, nhưng nó sẽ không tăng cường bảo mật trừ khi chính sách được thực thi cho tất cả nhân viên và thiết bị. Hoạt động RDP nên diễn ra trong ranh giới bảo vệ của mạng riêng ảo (VPN), nhưng ngay cả điều đó cũng không thể bảo vệ hoàn toàn một tổ chức nếu những kẻ tấn công đã có chỗ đứng trong mạng. Tốt nhất, trừ khi việc sử dụng nó là cần thiết, bảo mật IT nên hạn chế hoặc vô hiệu hóa việc sử dụng RDP bên trong và bên ngoài.

Số 5: Chặn địa chỉ IP từ các khu vực có nguy cơ cao như Nga, Trung Quốc và Triều Tiên bảo vệ chúng ta trước các cuộc tấn công từ những khu vực địa lý đó

Sophos Counterpoint: Chặn IP từ các khu vực cụ thể không gây hại gì, nhưng nó có thể mang lại cảm giác an toàn sai nếu bạn chỉ dựa vào điều này để bảo vệ. Kẻ thù lưu trữ cơ sở hạ tầng độc hại của họ ở nhiều quốc gia, với các điểm nóng bao gồm Mỹ, Hà Lan và phần còn lại của châu Âu.

Số 6: Các bản sao lưu cung cấp khả năng miễn nhiễm khỏi tác động của ransomware

Sophos Counterpoint: Luôn cập nhật các bản sao lưu tài liệu là điều tối quan trọng trong kinh doanh. Tuy nhiên, nếu các bản sao lưu của bạn được kết nối với mạng thì chúng sẽ nằm trong tầm với của những kẻ tấn công và dễ bị mã hóa, xóa hoặc vô hiệu hóa trong một cuộc tấn công bằng ransomware.

Cần lưu ý rằng việc giới hạn số người có quyền truy cập vào các bản sao lưu của bạn có thể không tăng cường bảo mật một cách đáng kể vì những kẻ tấn công sẽ dành thời gian trong mạng của bạn để tìm kiếm những người này và thông tin đăng nhập của họ.

Tương tự, việc lưu trữ các bản sao lưu trên đám mây cũng cần được thực hiện cẩn thận, trong một sự cố mà Sophos Rapid Response điều tra, những kẻ tấn công đã gửi email cho nhà cung cấp dịch vụ đám mây từ một tài khoản quản trị IT bị tấn công và yêu cầu họ xóa tất cả các bản sao lưu. Nhà cung cấp đã tuân thủ.

Công thức chuẩn cho các bản sao lưu an toàn có thể được sử dụng để khôi phục dữ liệu và hệ thống sau cuộc tấn công bằng ransomware là 3: 2: 1: ba bản sao của mọi thứ, sử dụng hai hệ thống khác nhau, một trong số đó là offline

Một lưu ý cuối cùng về sự thận trọng, có sao lưu offline tại chỗ sẽ không bảo vệ thông tin của bạn khỏi các cuộc tấn công bằng mã độc tống tiền, nơi bọn tội phạm đánh cắp và đe dọa xuất bản dữ liệu của bạn thay vì hoặc cũng như mã hóa dữ liệu đó.

Số 7: Nhân viên hiểu về bảo mật

Sophos Counterpoint: Theo State of Ransomware 2021, 22% tổ chức tin rằng họ sẽ bị tấn công bởi ransomware trong 12 tháng tới vì khó có thể ngăn người dùng vi phạm bảo mật.

Các kỹ thuật xã hội như email lừa đảo đang trở nên khó phát hiện hơn. Thông điệp thường được viết thủ công, viết chính xác, có sức thuyết phục và được nhắm mục tiêu cẩn thận. Nhân viên của bạn cần biết cách phát hiện những tin nhắn đáng ngờ và phải làm gì khi nhận được chúng. Họ thông báo cho ai để các nhân viên khác có thể được đặt trong tình trạng báo động?

Số 8: Các nhóm ứng phó sự cố có thể khôi phục dữ liệu sau một cuộc tấn công bằng ransomware

Sophos Counterpoint: Điều này rất khó xảy ra. Những kẻ tấn công ngày nay mắc ít lỗi hơn rất nhiều và quá trình mã hóa đã được cải thiện, vì vậy việc dựa vào những người phản hồi để tìm ra lỗ hổng có thể khắc phục thiệt hại là cực kỳ hiếm. Các bản sao lưu tự động như Windows Volume Shadow Copies cũng bị xóa bởi hầu hết các ransomware hiện đại cũng như ghi đè lên dữ liệu gốc được lưu trữ trên đĩa khiến cho việc khôi phục không thể khác ngoài việc trả tiền chuộc.

Số 9: Trả tiền chuộc sẽ lấy lại dữ liệu sau một cuộc tấn công bằng ransomware

Sophos Counterpoint: Theo khảo sát của State of Ransomware năm 2021, một tổ chức trả tiền chuộc thu hồi được trung bình khoảng 2/3 (65%) dữ liệu của mình. Chỉ 8% lấy lại tất cả dữ liệu của họ và 29% khôi phục được ít hơn một nửa.

Hơn nữa, khôi phục dữ liệu chỉ là một phần của quá trình khôi phục, trong hầu hết các trường hợp, ransomware sẽ vô hiệu hóa hoàn toàn máy tính và phần mềm cũng như hệ thống cần được xây dựng lại từ đầu trước khi có thể khôi phục dữ liệu. Cuộc khảo sát năm 2021 cho thấy chi phí khôi phục trung bình gấp mười lần nhu cầu tiền chuộc.

Số 10: Việc phát tán ransomware là toàn bộ cuộc tấn công, nếu chúng ta sống sót thì chúng ta vẫn ổn

Sophos Counterpoint: Thật không may, trường hợp này hiếm khi xảy ra. Phần mềm tống tiền chỉ là điểm mà những kẻ tấn công muốn bạn nhận ra rằng chúng đang ở đó và những gì chúng đã làm.

Kẻ thù có thể đã ở trong mạng của bạn nhiều ngày nếu không phải vài tuần trước khi phát tán ransomware, khám phá, vô hiệu hóa hoặc xóa các bản sao lưu, tìm các máy có thông tin hoặc ứng dụng có giá trị cao để nhắm mục tiêu mã hóa, xóa thông tin và cài đặt các tải trọng bổ sung như backdoor . Duy trì sự hiện diện trong mạng của nạn nhân cho phép kẻ tấn công khởi động cuộc tấn công thứ hai nếu chúng muốn.