1. Mục đích của bài viết

- Bài viết này sẽ hướng dẫn cách cấu hình cho phép người dùng truy cập internet và chặn truy cập web bongda.com.vn bằng Custom URL Filtering.

2. Sơ đồ mạng, tình huống cấu hình và các bước thực hiện

2.1 Sơ đồ mạng

2.2 Giải thích sơ đồ mạng

- Như sơ đồ, thiết bị tường lửa Palo Alto sẽ được kết nối internet ở port 1 với IP tĩnh là 192.168.1.202/24 và trỏ về gateway là địa chỉ của nhà mạng 192.168.1.1/24.

- Phía bên trong của Palo Alto là lớp mạng nội bộ với IP 192.168.10.1/24 được đặt cho port 2. Trên port 2 được cấu hình DHCP server để cấp phát IP cho các thiết bị truy cập đến nó.

- Cuối cùng là 1 thiết bị Laptop được kết nối với port 2 thông qua cáp mạng và nhận được IP 192.168.10.201 được cấp từ DHCP server trên port 2.

2.3 Tình huống cấu hình

- Chúng ta sẽ cấu hình cho phép người dùng truy cập internet và tất cả các trang web ngoại trừ trang facebook.

2.4 Các bước cấu hình

- Kết nối đến trang web quản trị của thiết bị tường lửa.

- Tạo zone

- Tạo Interface Mgmt Profile

- Cấu hình cổng mạng

- Tạo Virtual Router.

- Cấu hình DHCP Server.

- Tạo Custom URL Filtering

- Tạo NAT Policy.

- Tạo Security Policy Rule

- Bật Interzone Logging.

- Bật Application Block Page.

- Cấu hình Decryption.

- Kiểm tra kết quả

3. Hướng dẫn cấu hình

3.1 Kết nối đến trang quản trị của tường lửa

- Chúng ta sẽ kết nối đến trang quản trị của tường lửa bằng cách dùng cáp mạng kết nối máy tính với cổng MGMT của tường lửa Palo Alto.

- Mở trình duyệt và truy cập vào bằng đường dẫn https://192.168.1.1 . Tài khoản và mật khẩu mặc định của tường lửa Palo Alto là admin – admin.

3.2 Tạo zone

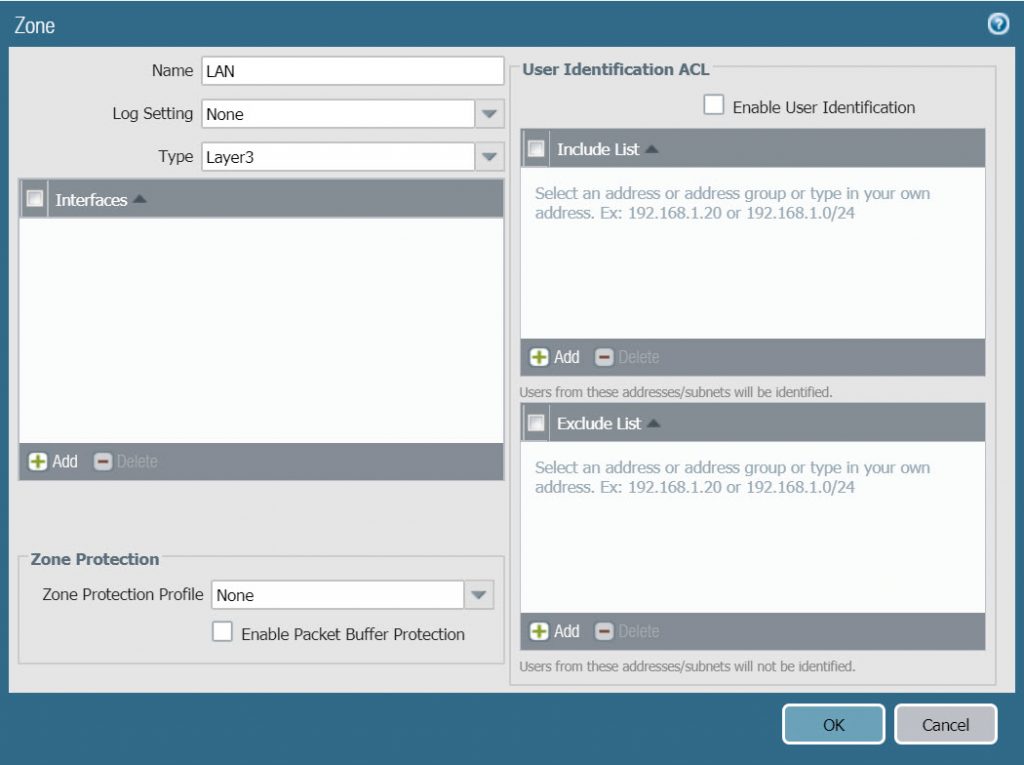

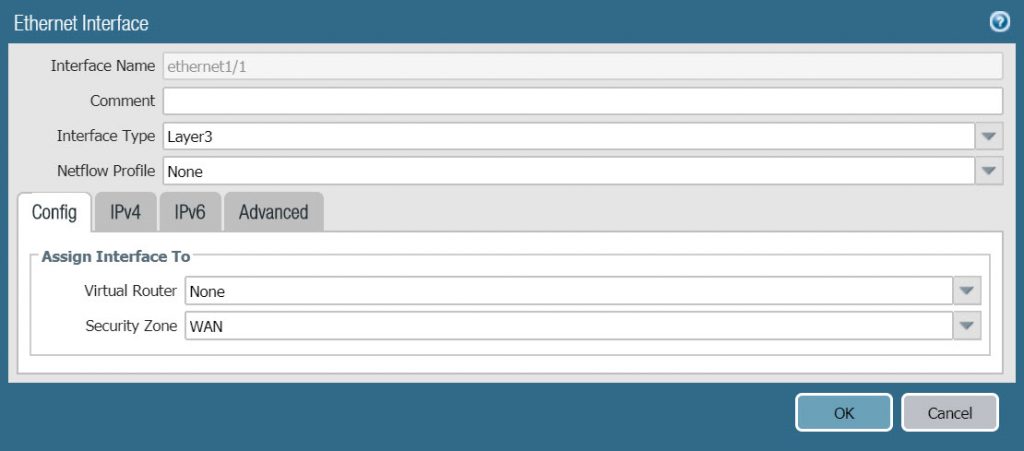

- Chúng ta sẽ tạo 2 zone là WAN và LAN.

- Để tạo zone WAN vào Network > Zones > click Add và nhập các thông tin sau :

- Name : WAN

- Type : Layer 3

- Click OK để lưu.

- Tương tự click Add để tạo zone LAN với các thông số sau :

- Name : LAN

- Type : Layer 3

- Click OK để lưu.

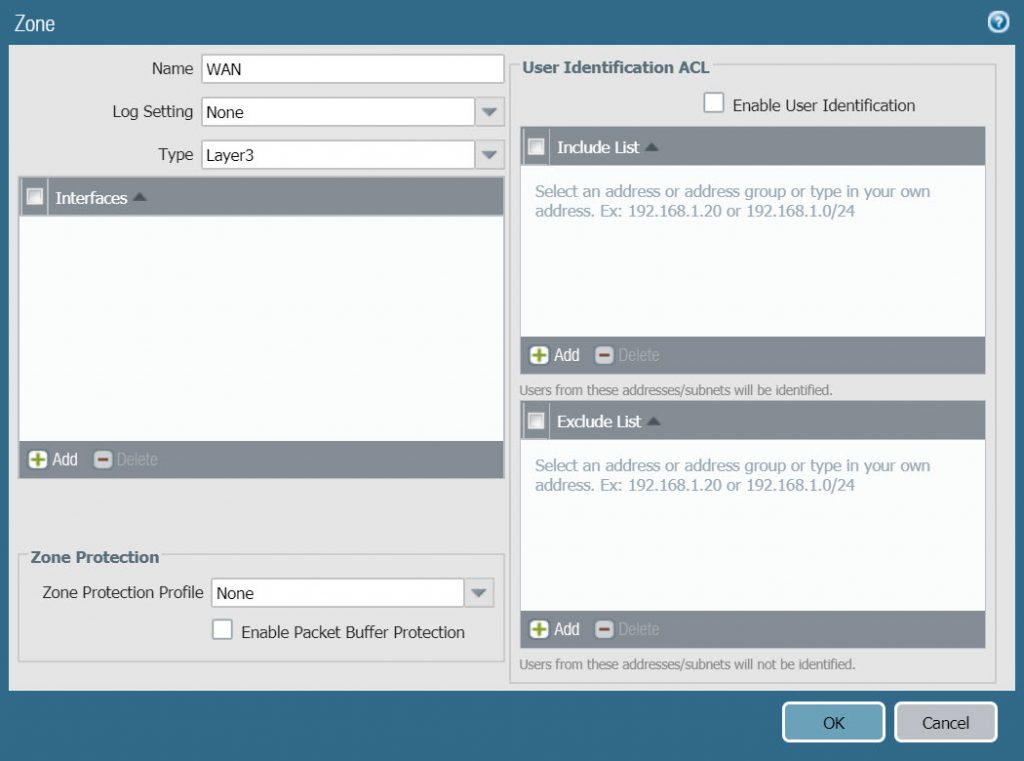

3.3 Tạo Interface Mgmt Profile

- Mục đích tạo Interface Mgmt profile là để mở một số dịch vụ thiết yếu cho 1 cổng mạng bất kì như HTTPS, Ping…

- Ở đây chúng ta sẽ tạo 1 Interface Mgmt Profile cho phép các dịch vụ HTTPS, Ping, SSH, Reponse Pages cho cổng LAN ethernet 1/2 để chúng ta có thể ping, truy cập trang web quản trị trên cổng này mà không cần kết nối bằng cổng Mgmt.

- Để tạo Interface Mgmt Profile vào Network > Interface Mgmt > click Add và nhập các thông số sau :

- Name : ping-reponse-pages

- Administrative Management Services : tích chọn HTTPS, SSH.

- Network Services : tích chọn ping và reponse pages.

- Click OK để lưu

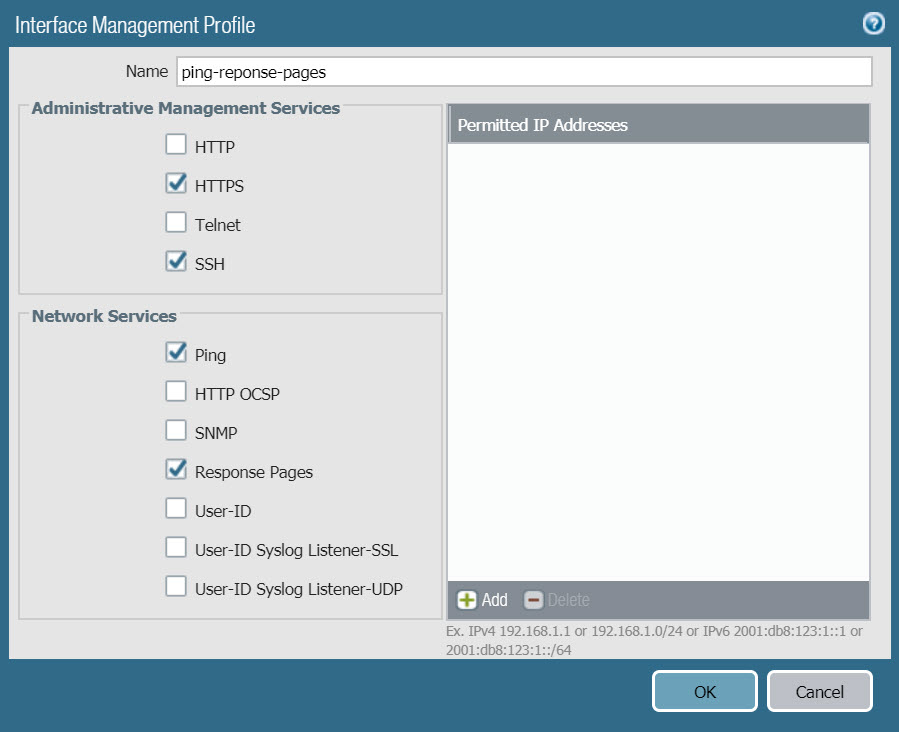

3.4 Cấu hình cổng mạng

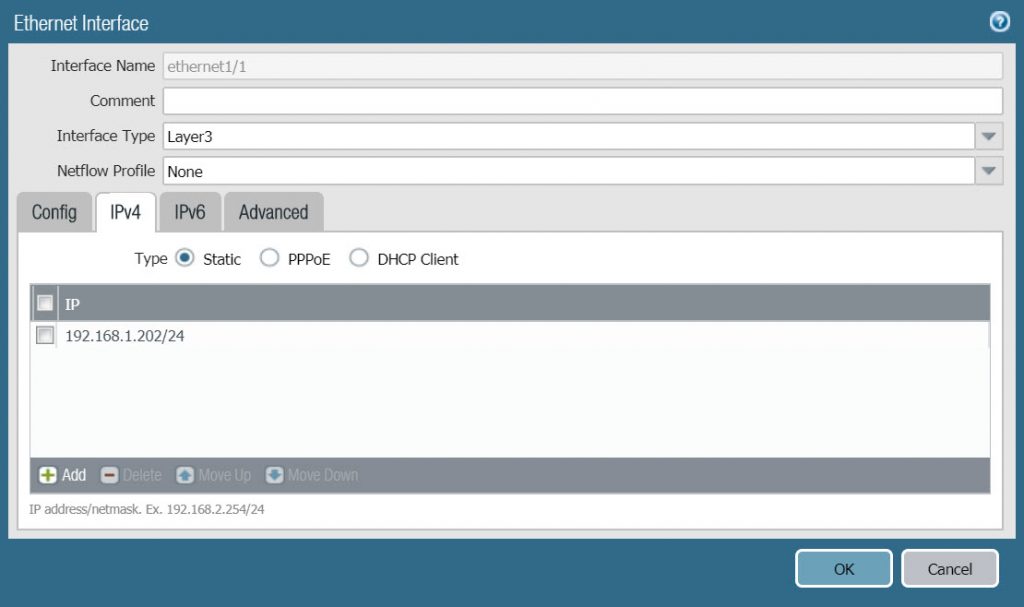

- Để cấu hình cổng mạng ethernet1/1 vào Network > Interfaces > click vào tên cổng mạng

- Ở tab Config cấu hình các thông số như sau :

- Interface type : chọn Layer 3

- Security Zone : chọn WAN

- Ở tab IPv4 cấu hình theo thông số sau :

- Type : chọn Static

- Click Add và nhập địa chỉ IP là 192.168.1.202/24.

- Click OK để lưu.

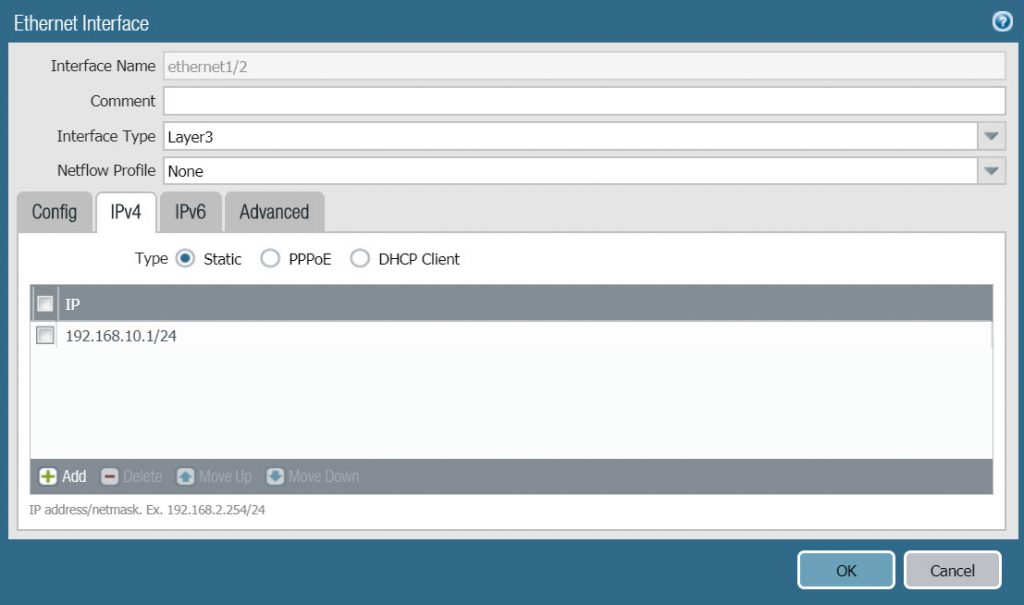

- Tương tự cổng ethernet1/1, để cấu hình cổng ethernet1/2 click vào tên của cổng.

- Ở tab Config cấu hình theo các thông số sau :

- Interface Type : Layer 3

- Security Zone : LAN

- Ở tab IPv4 chúng ta cấu hình theo thông số sau :

- Type : Static

- Click Add và nhập địa chỉ IP là 192.168.10.1/24

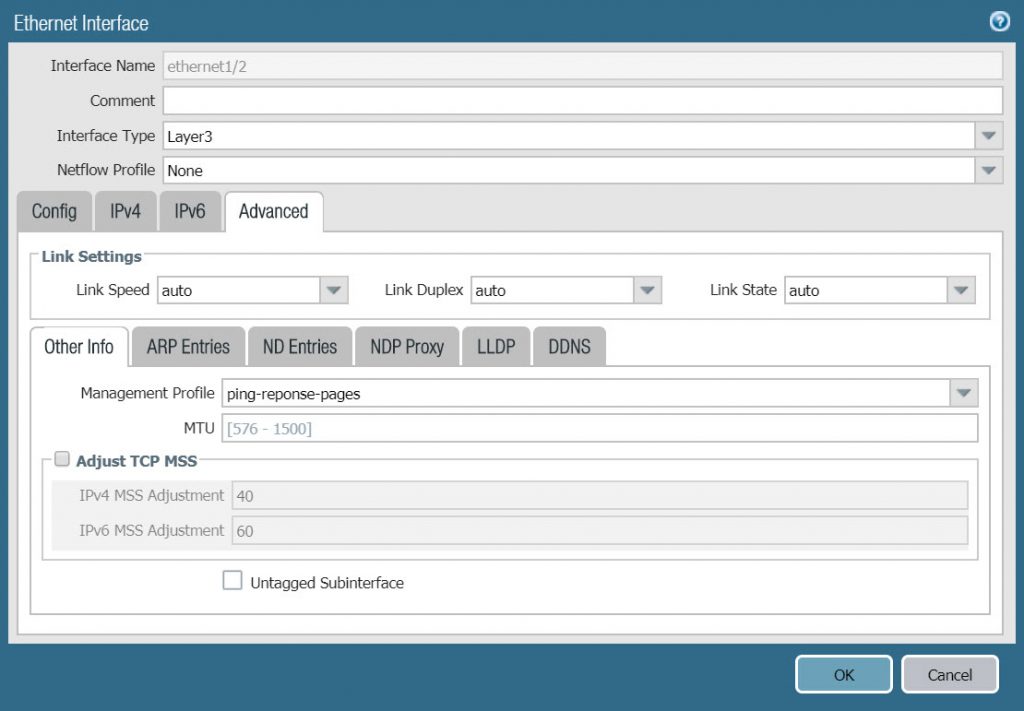

- Ở tab Advanced cấu hình như sau :

- Tại Other Info > Management Profile chọn ping-reponse-pages mà chúng ta vừa tạo ở phần trước.

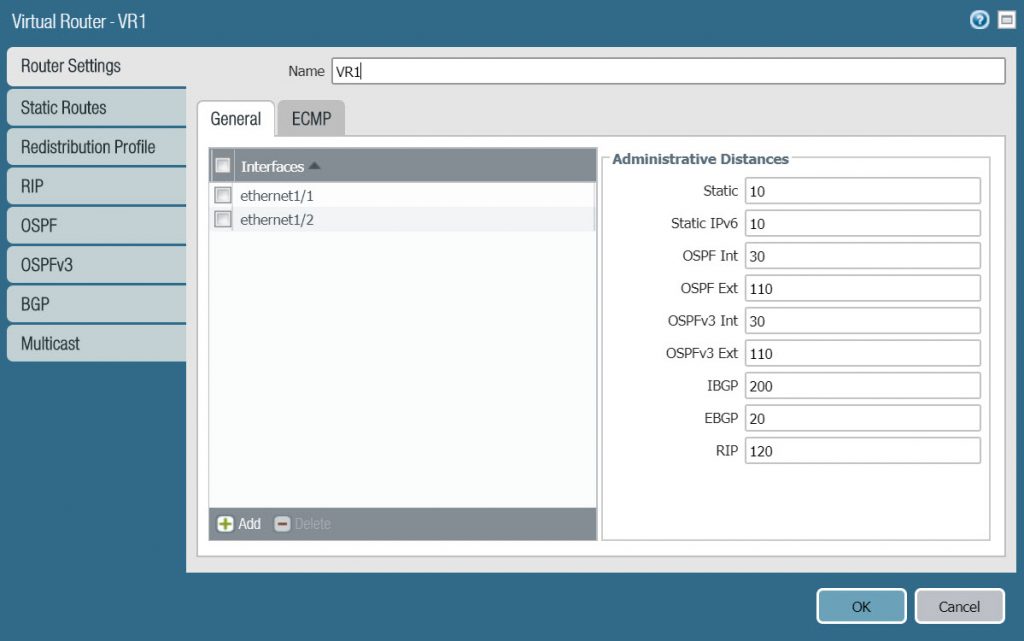

3.5 Tạo Virtual Router

- Để tạo Virtual Router vào Network > Virtual Router > Click Add.

- Ở tab Router Settings cấu hình theo các thông số sau :

- Name : VR1

- Ở bảng General click Add và thêm 2 cổng ethernet1/1 và Ethernet1/2.

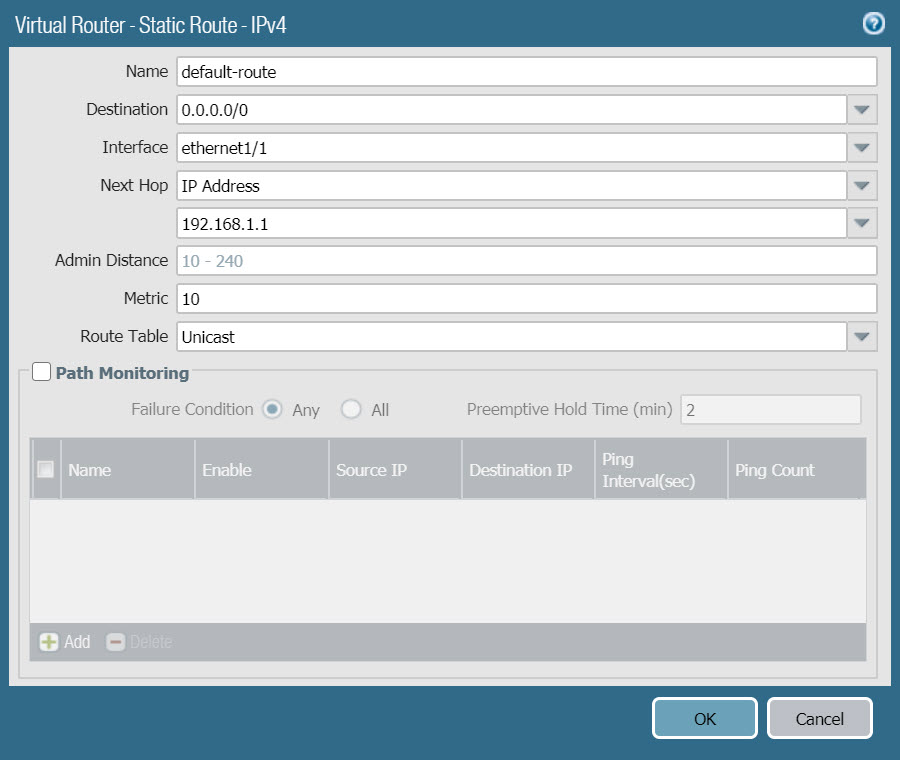

- Ở tab Static Routes click Add và cấu hình theo các thông số sau :

- Name : default-route

- Destination : 0.0.0.0/0

- Interface : ethernet1/1

- Next Hop : IP Address và nhập 192.168.1.1 ở ô phía dưới.

- Click OK 2 lần để lưu.

3.6 Cấu hình DHCP Server

- Để cấu hình DHCP Server vào Network > DHCP > click Add.

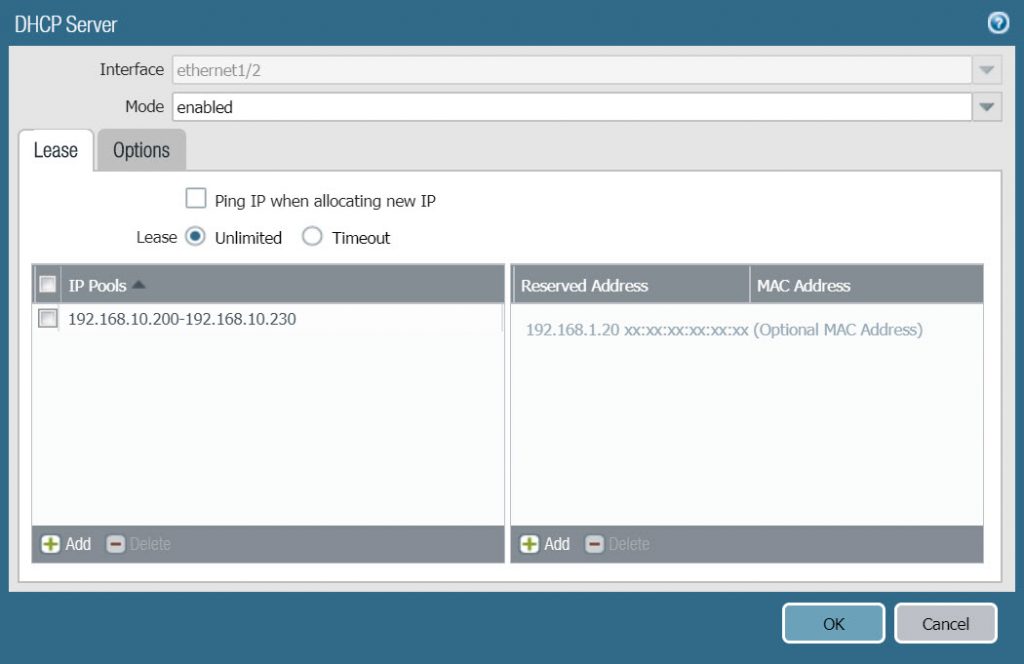

- Ở tab Lease cấu hình với các thông số sau :

- Interface : chọn ethernet1/2

- Mode : enable

- Ở bảng IP Pools click Add và điền vào dãy IP sẽ được cấp phát là 192.168.10.200-192.168.10.230.

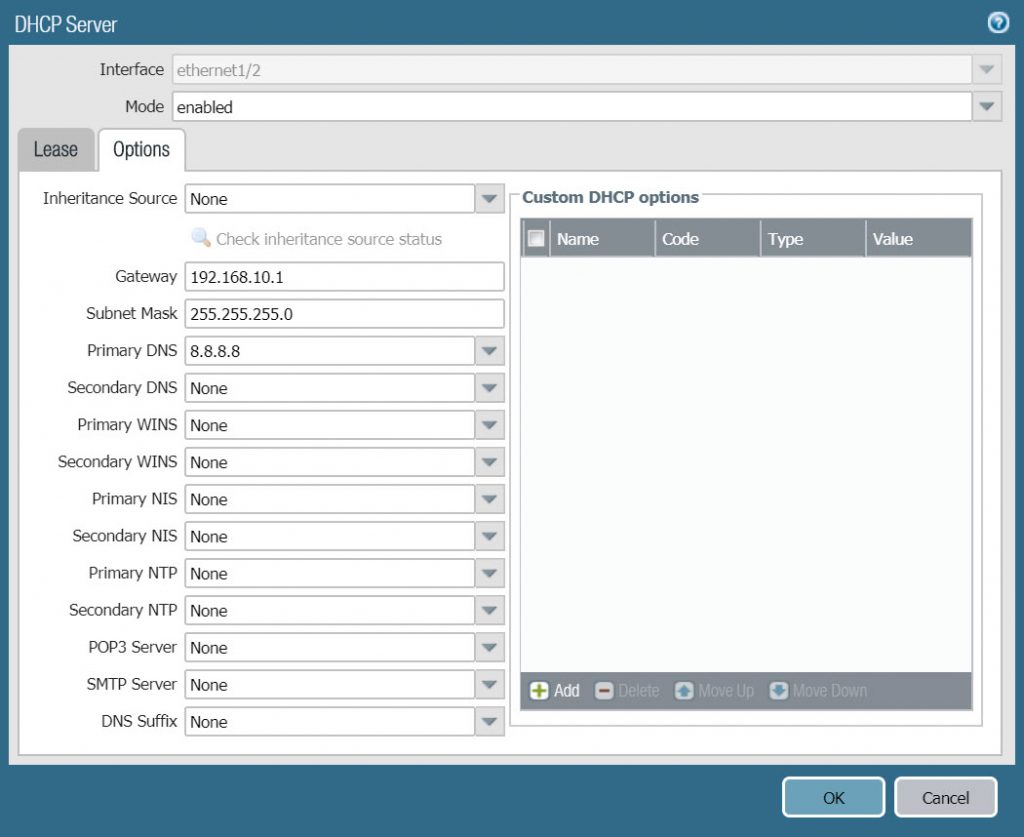

- Ở tab Options cấu hình với các thông số như sau :

- Gateway : 192.168.10.1

- Subnet Mask : 255.255.255.0

- Primary DNS : 8.8.8.8

- Secondary DNS : 8.8.4.4

- Click OK để lưu.

3.7 Tạo Custom URL Filtering

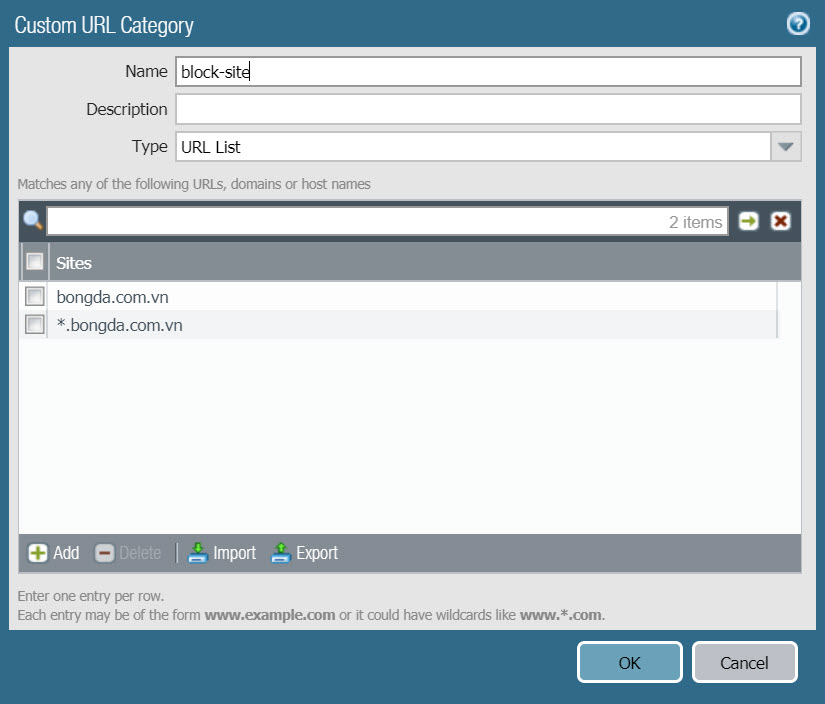

- Để tạo Custom URL Filtering vào Objects > Custom Objects > URL Filtering > Click Add và cấu hình theo các thông số sau :

- Name : block-site

- Type : URL List

- Click Add ở ô phía dưới và thêm 2 trang web là bongda.com.vn và *.bongda.com.vn.

- Click Save để lưu.

3.8 Tạo NAT policy

- Để tạo NAT Policy vào Policies > NAT > Click Add.

- Ở tab General cấu hình theo các thông số sau :

- Name : LAN_TO_WAN

- NAT Type : ipv4

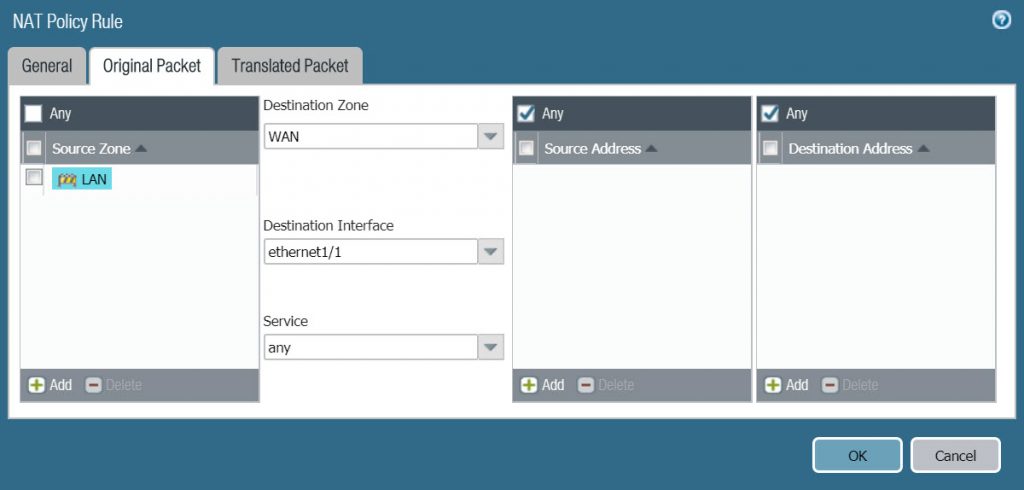

- Ở tab Original Packet cấu hình theo các thông số sau :

- Source Zone : LAN

- Destination Zone : WAN

- Destination Interface : ethernet 1/1

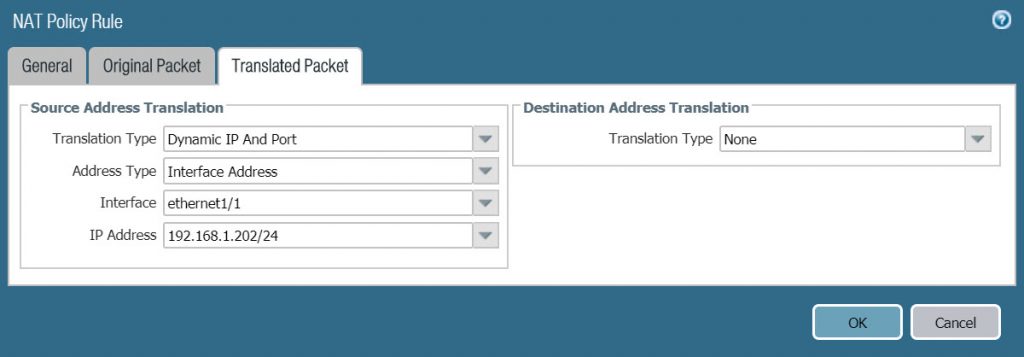

- Ở tab Translated Packet > Source Address Translation cấu hình theo các thông số sau :

- Translation Type : Dynamic IP and Port

- Address Type : Interface Address

- Interface : ethernet1/1

- IP Address : 192.168.1.202/24 (Lưu ý địa chỉ này phải được chọn từ danh sách thả xuống chứ không phải nhập bằng tay)

3.9 Tạo Security Policy Rule

- Để tạo policy cho phép truy cập internet vào Policies > Security > Click Add.

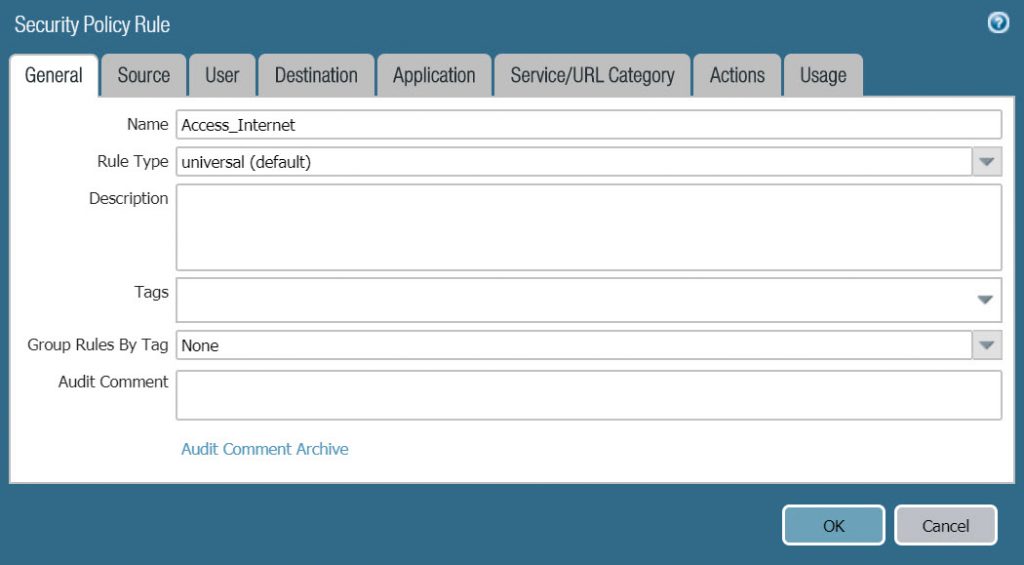

- Ở tab General cấu hình theo thông số sau :

- Name : Access_Internet

- Rule Type : universal (default)

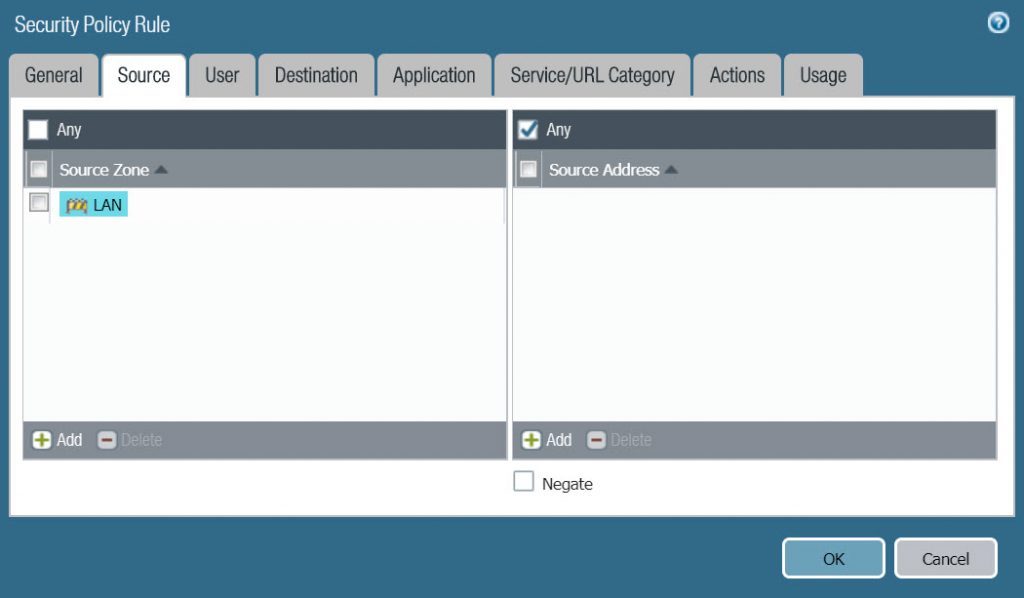

- Ở tab Source chọn LAN ở Source Zone.

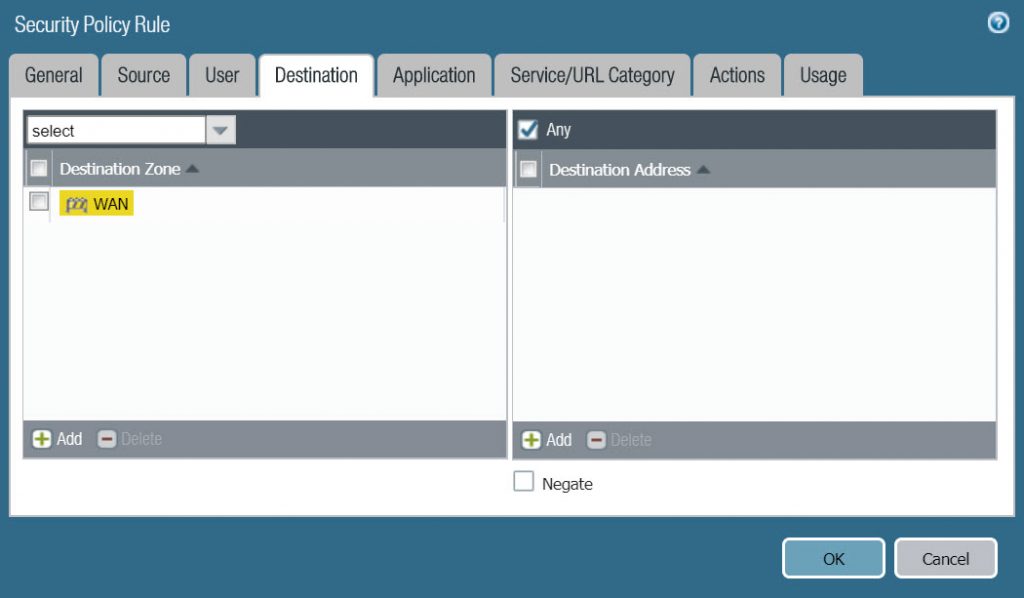

- Ở tab Destination chọn WAN ở Destinatoin Zone

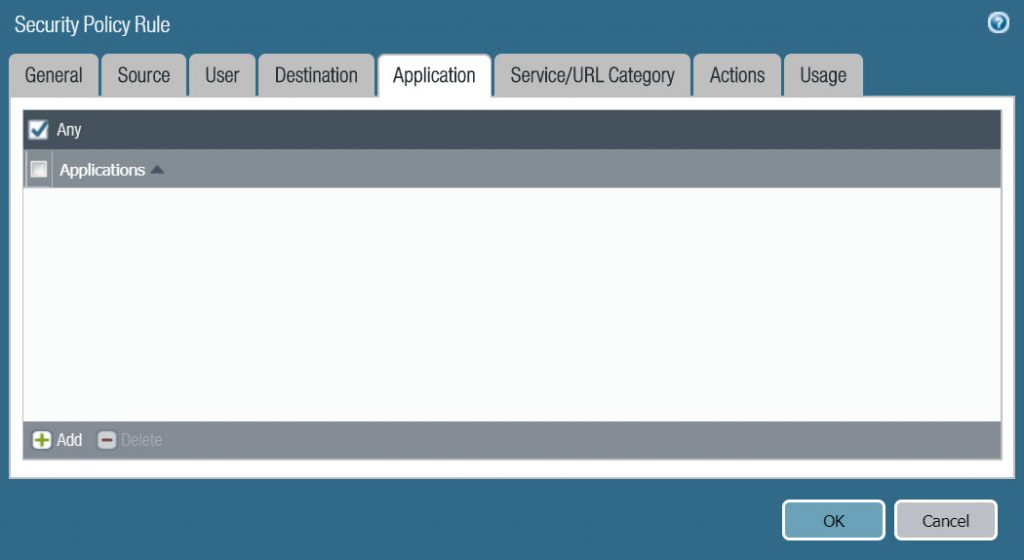

- Ở tab Application chọn Any.

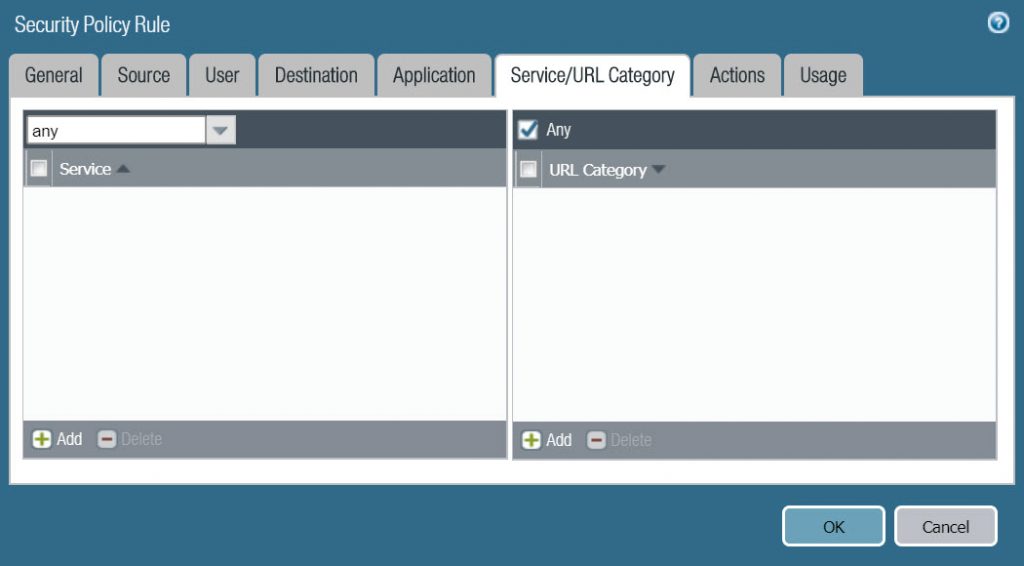

- Ở tab Service/URL Category chọn any.

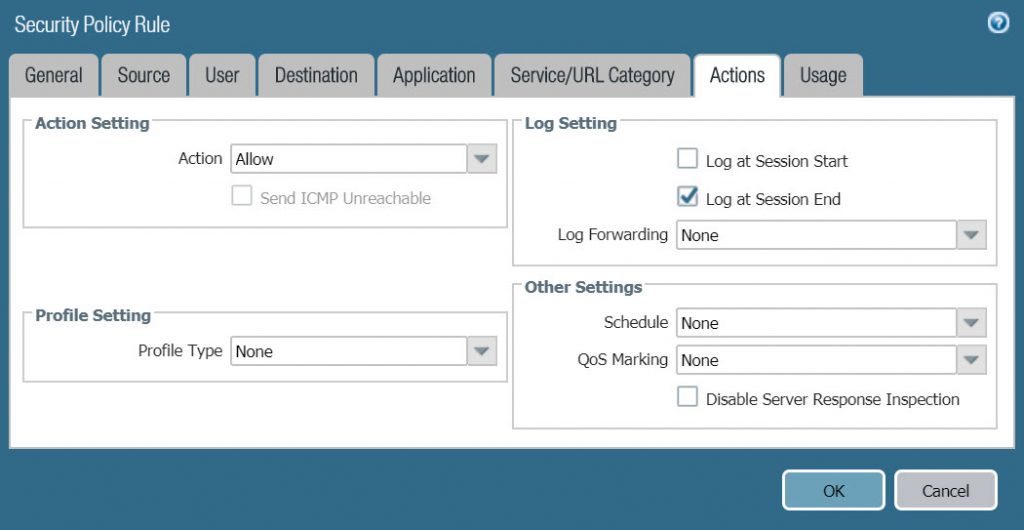

- Ở tab Action cấu hình như sau :

- Action Setting : Allow

- Log Setting : Log at Session End.

- Click OK để lưu.

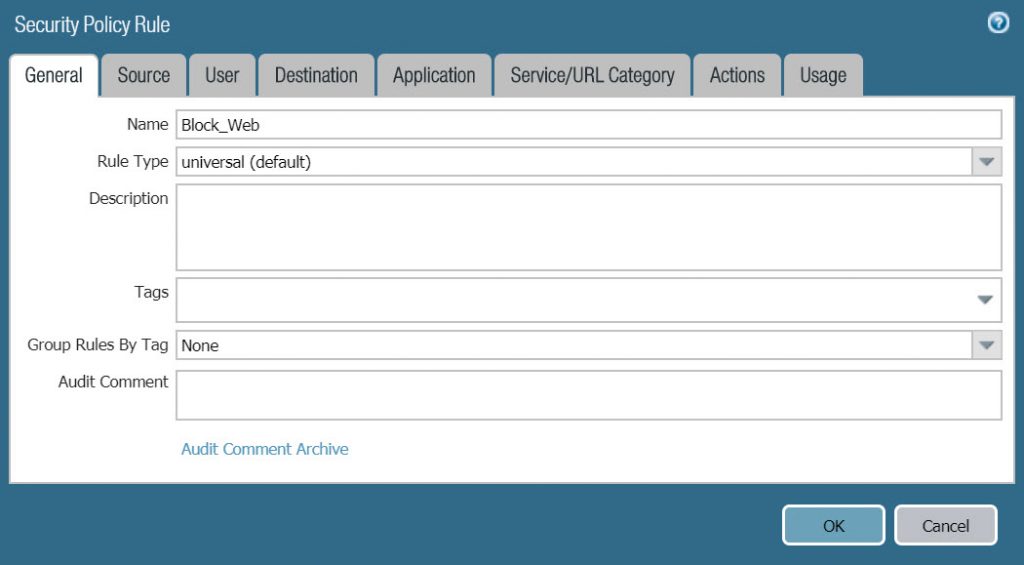

- Vào Policies > Security > Click Add để tạo policy cấm truy cập web facebook..

- Ở General tab :

- Name : Block_Web

- Rule type : universal (default)

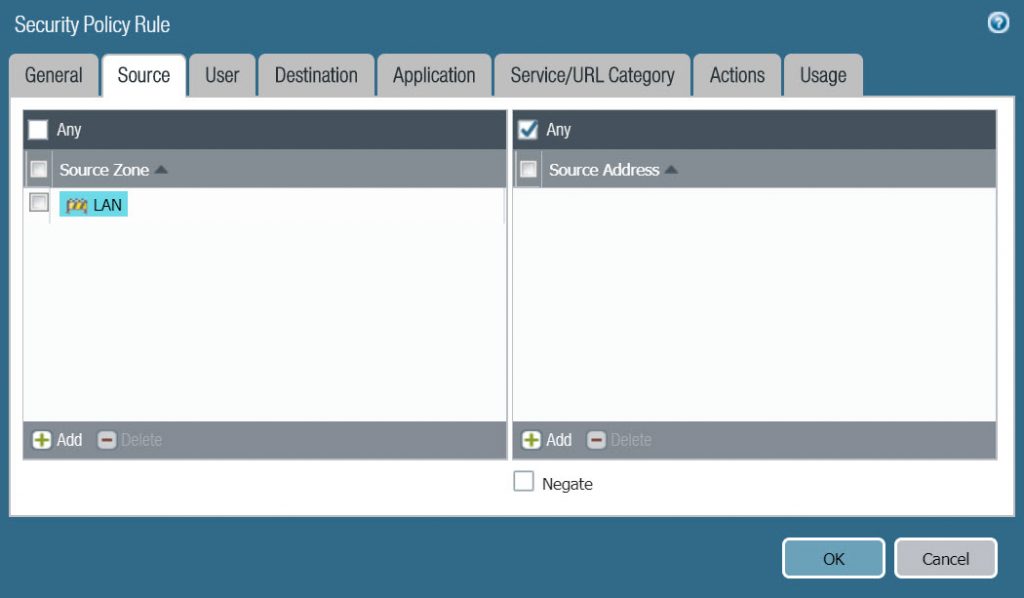

- Ở Source tab :

- Source zone : LAN

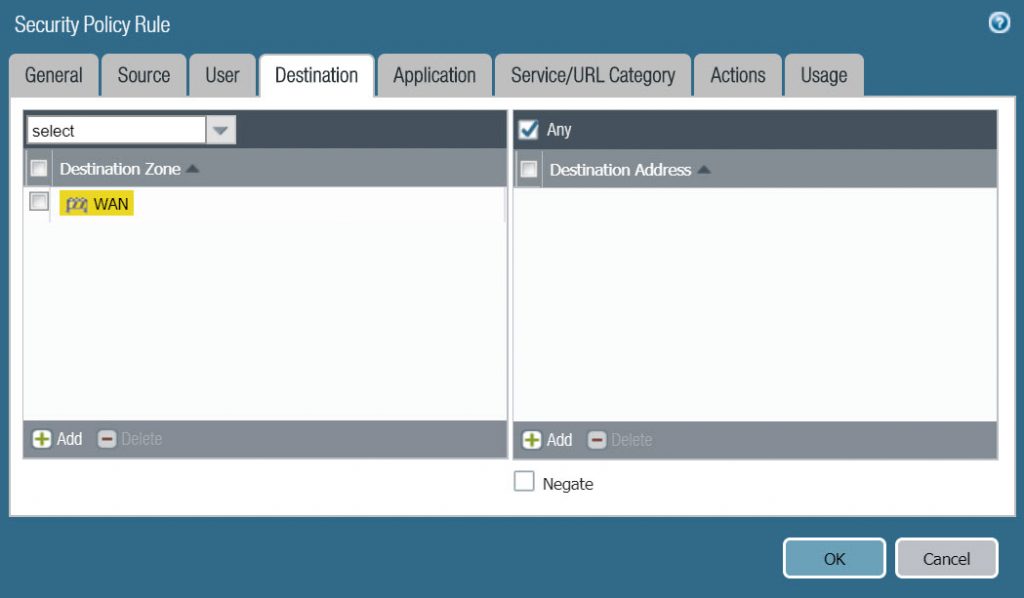

- Ở Destination tab :

- Destination zone : WAN

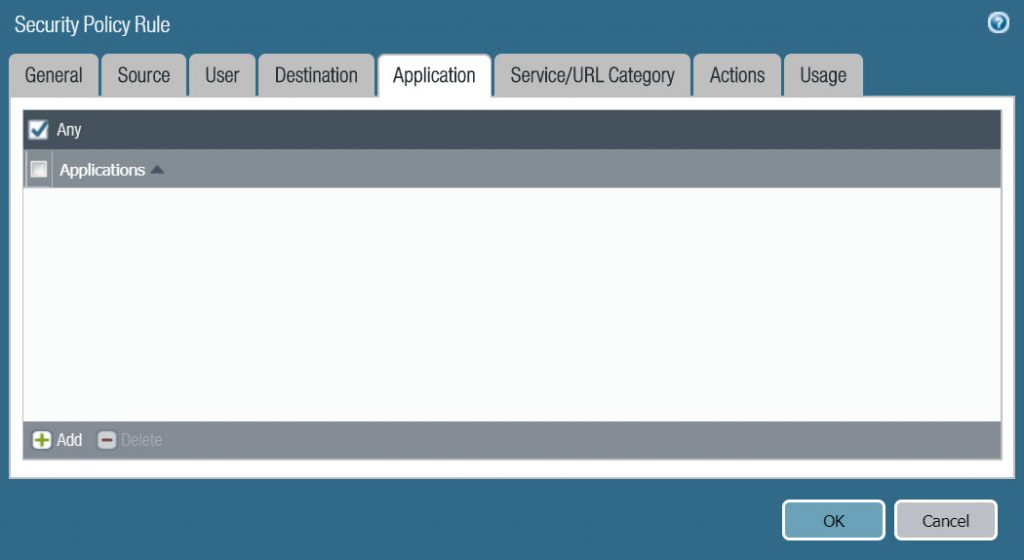

- Ở Application tab :

- Chọn Any

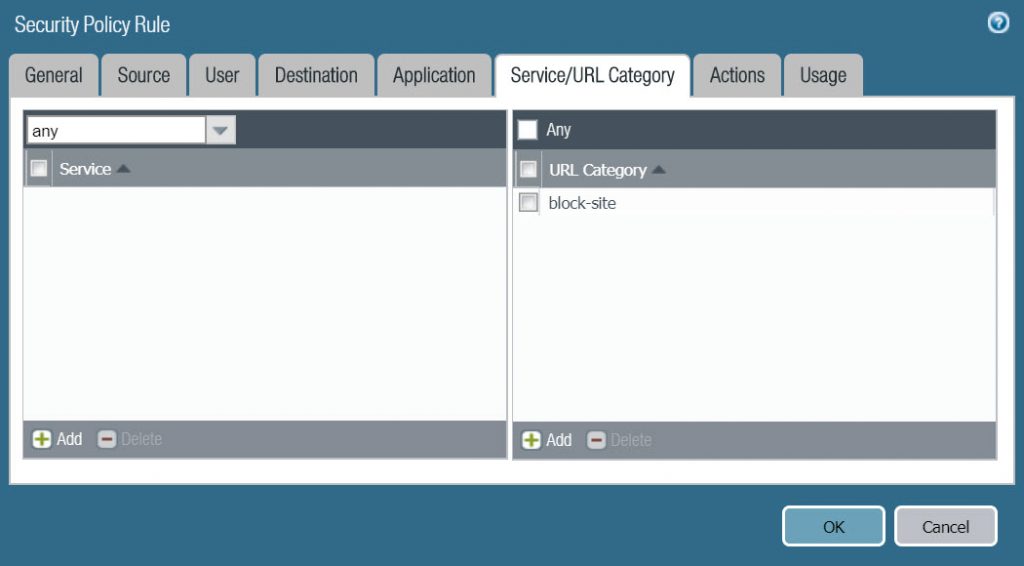

- Ở Service/URL Category tab :

- Chọn Any ở Service và click Add chọn Custom URL Filtering block-site vừa tạo.

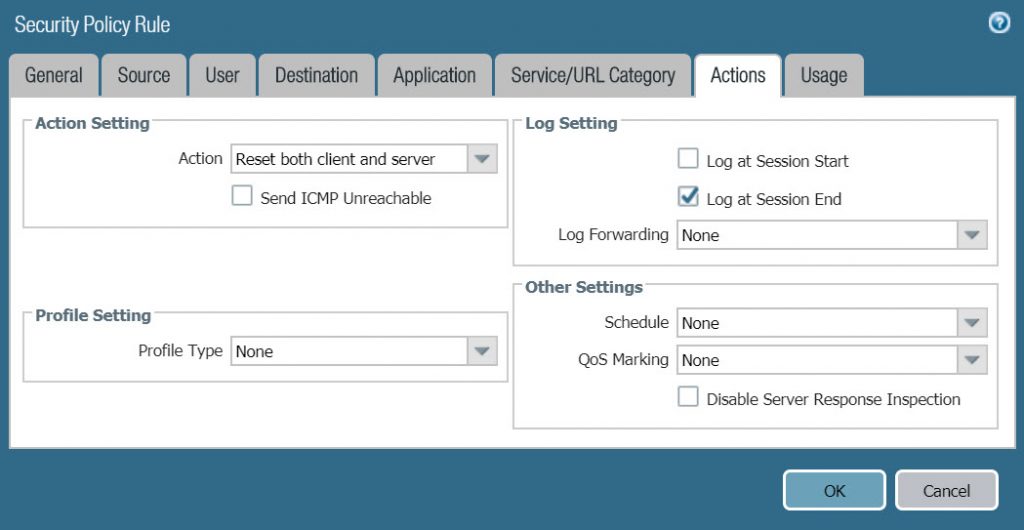

- Ở Action tab :

- Action Setting : chọn Reset both client and server

- Log Setting : Log at Session End

3.10 Bật Interzone Logging

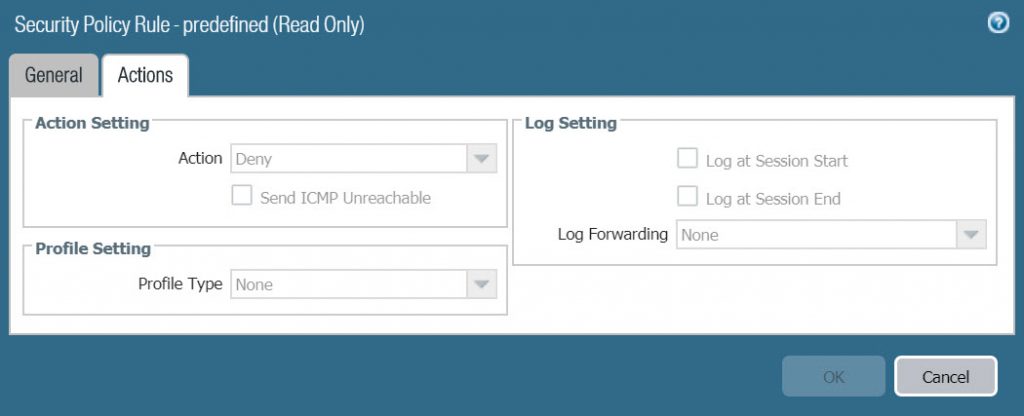

- Mặc định interzone-default và intrazone-default Security policy được thiết lập là Read-Only.

- Policies > Security > click vào tên interzone-default để mở trang cấu hình của nó.

- Chuyển qua tab Action chúng ta thấy Log at Session Start và Log at Session End không được chọn và cũng không thể chỉnh sửa.

- Nhấn Cancel để thoát.

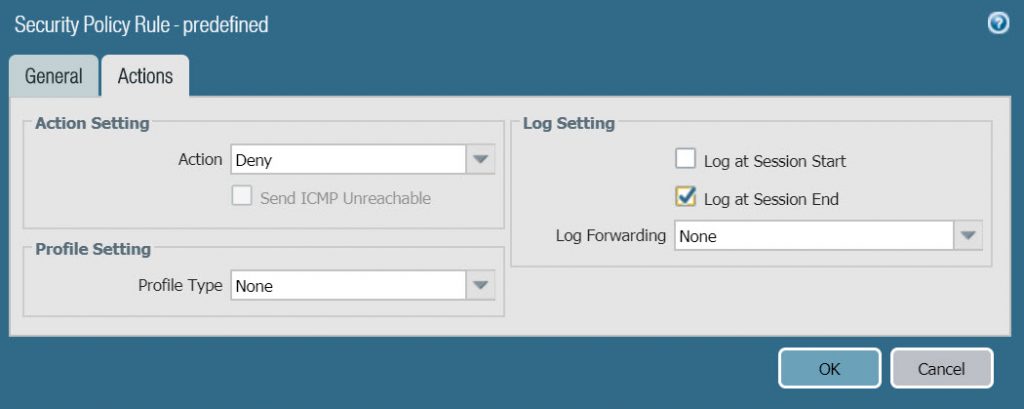

- Với interzone-default policy rule đang được chọn (được to xám), nhấn Override. Cửa sổ Security Policy Rule – predefine hiện ra.

- Ở Action tab tích chọn Log at Session End và nhấn OK để lưu.

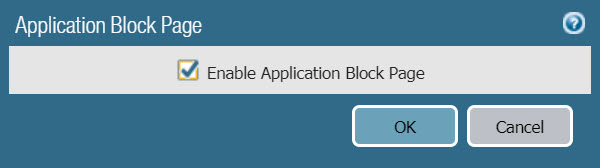

3.11 Bật Application Block Page

- Mục đích của việc bật Application Block Page là để khi bạn bạn truy cập vào một trang web bị cấm thì trình duyệt sẽ hiện thị ra 1 trang thông báo.

- Để bật Application Block Page vào Device > Reponse Pages.

- Nhấn vào chữ Disable bên phải Application Block Page.

- Tích vào ô Enable Application Block Page và nhấn OK.

3.12 Cấu hình Decryption

- Mục đích cấu hình Decryption là để cho thiết bị tường lửa Palo Alto có thể giải mã được những traffic sử dụng giao thức HTTPS bảo mật.

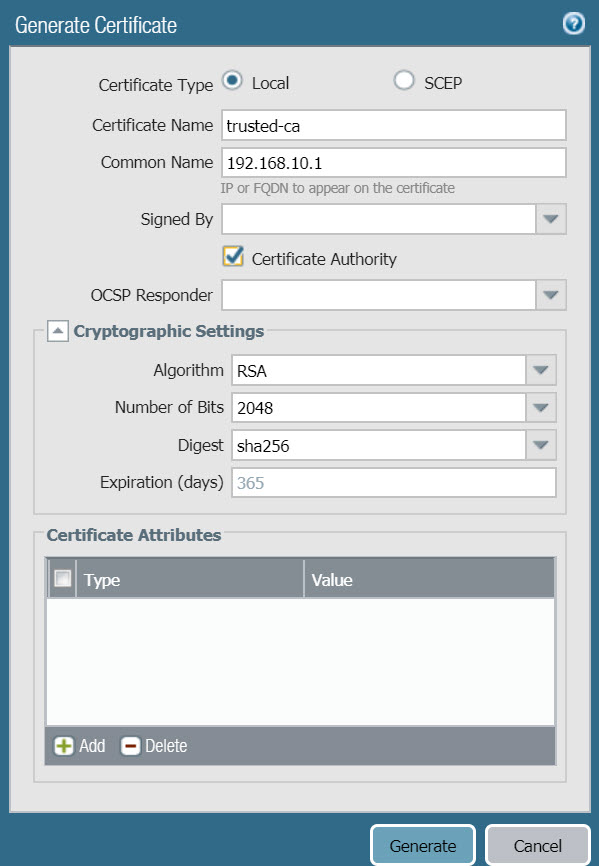

- Để cấu hình Decryption vào Device > Certificates Management > Certificates.

- Click Generate để tạo certificate mới với thông số sau :

- Certificate Name : trusted-ca

- Common Name : 192.168.10.1 (địa chỉ IP cổng LAN)

- Certificate Authority : tích chọn Certificate Authority.

- Nhấn Generate để tạo.

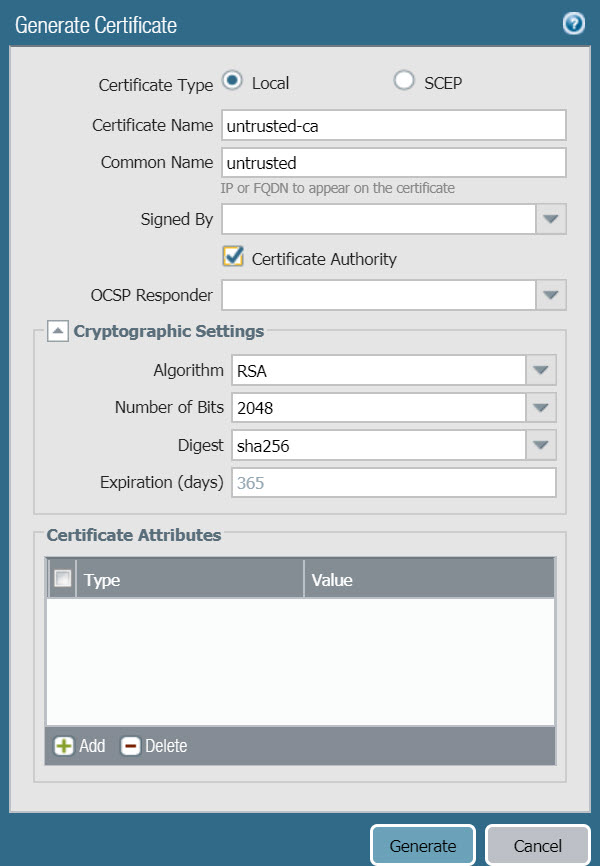

- Click Generate để tạo 1 certificate mới khác với thông số sau :

- Common Name : untrusted-ca

- Common Name : untrusted

- Certificate Authority : tích chọn Certificate Authority.

- Nhấn Generate để tạo.

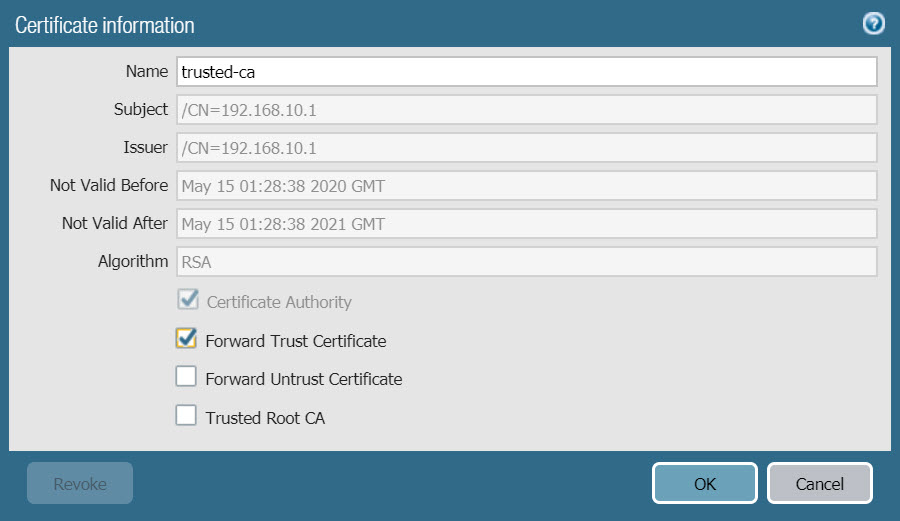

- Nhấn vào tên trusted-ca để chỉnh sửa như sau :

- Tích chọn vào ô Forward Trust Certificate.

- Nhấn OK để lưu.

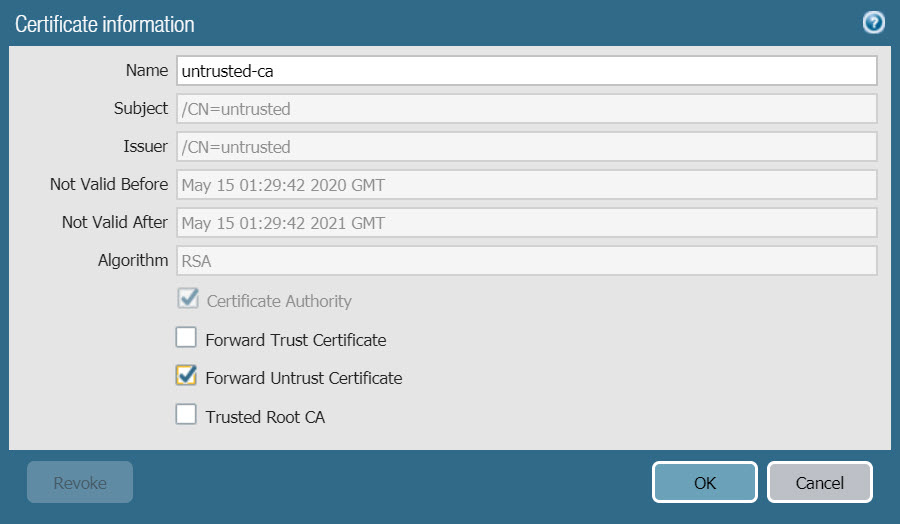

- Tương tự với nhấn vào tên untrusted-ca để chỉnh sửa như sau :

- Tích chọn Forward Untrust Certificate.

- Nhấn OK để lưu.

- Tiếp theo tích chọn trusted-ca certificate và nhấn Export Certificate để tải xuống certificate này về máy tính.

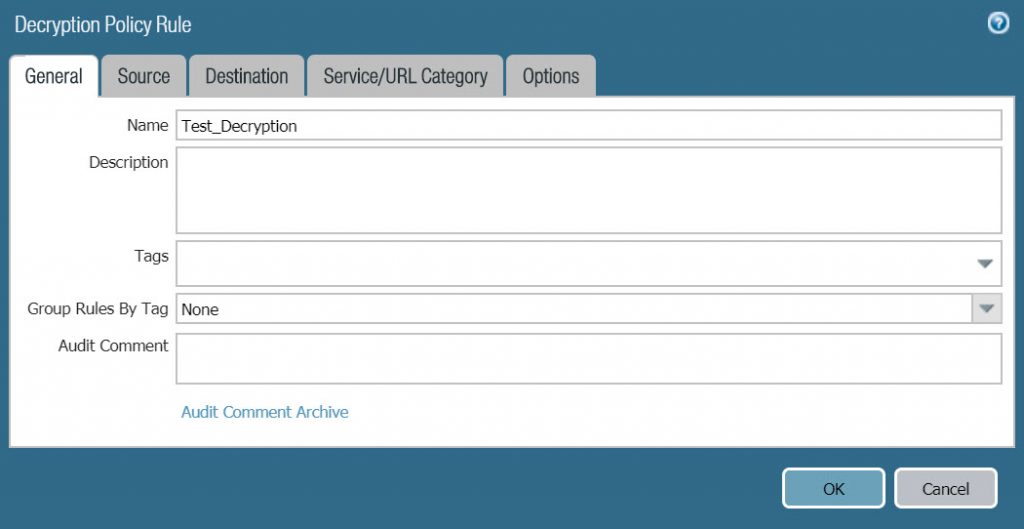

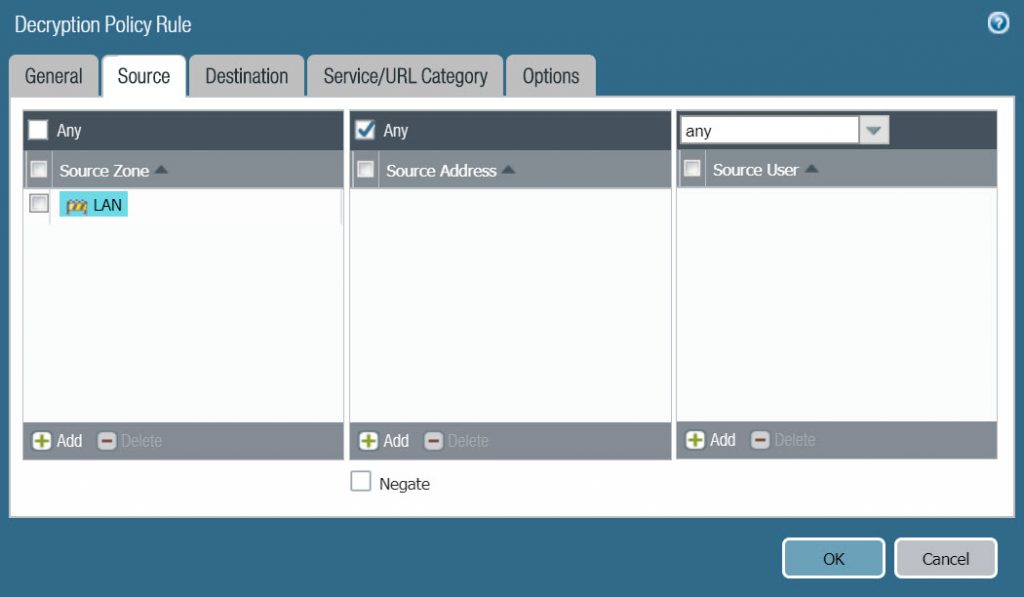

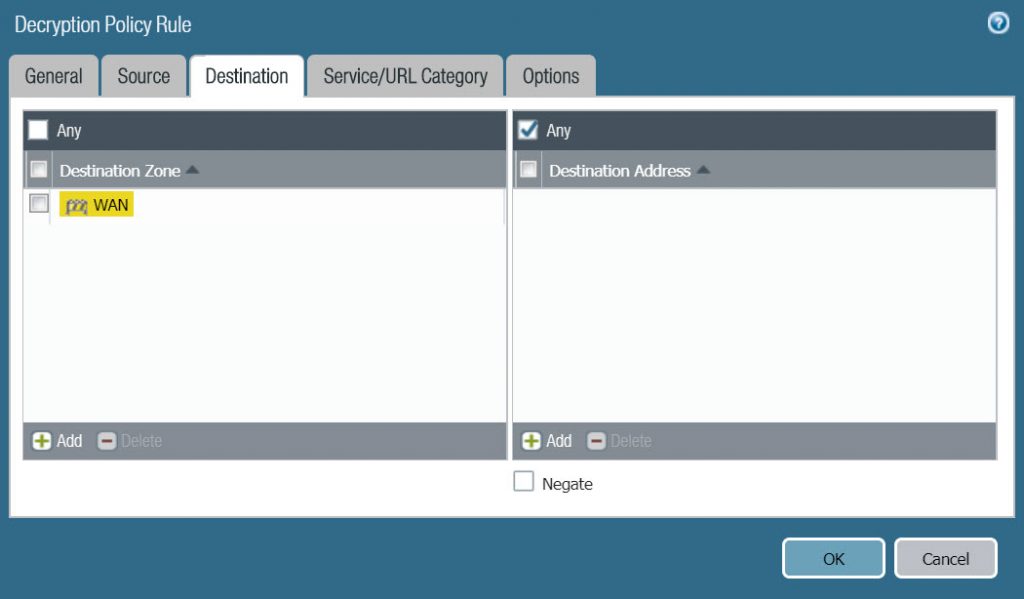

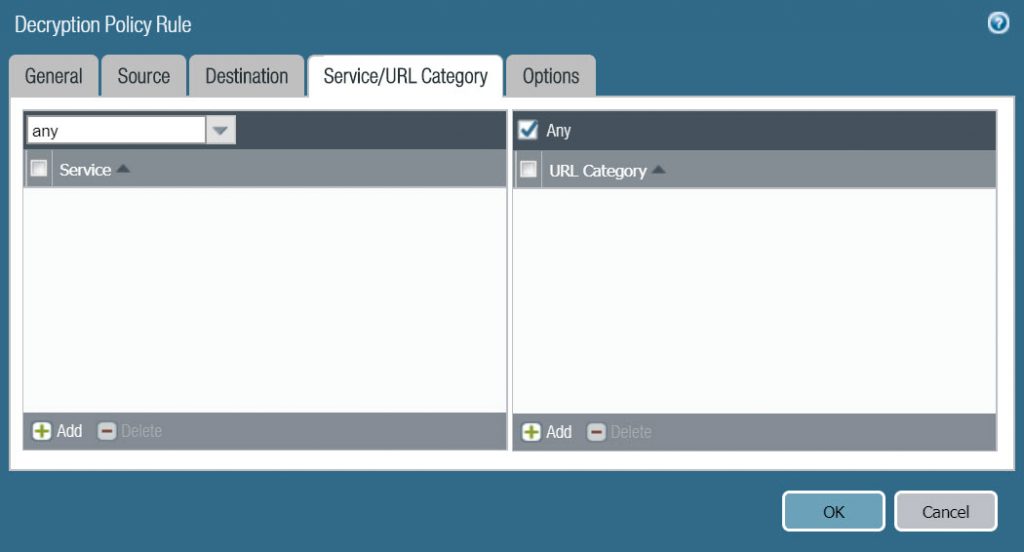

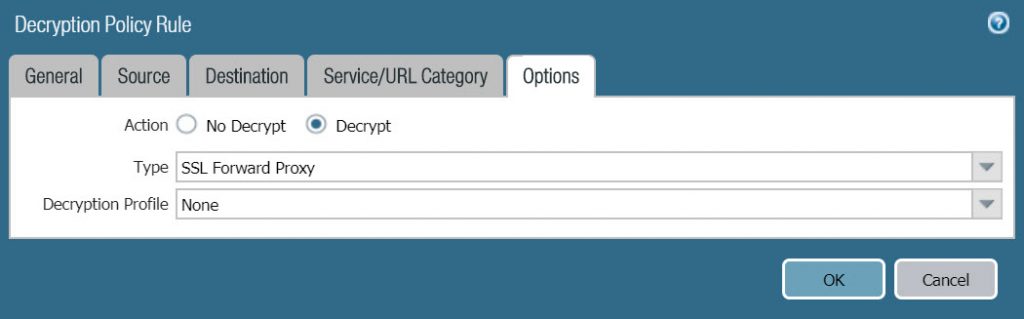

- Tiếp theo chúng ta sẽ tạo Decryption Policy, để tạo vào Policies > Decryption > Click Add và cấu hình với các thông số sau :

- Name : Test_Decryption

- Source : LAN

- Destination : WAN

- Service/URL Category : Any

- Options : Chọn Decrypt ở Action và chọn SSL Forward Proxy ở Type

- Nhấn OK để lưu.

- Trên khung tìm kiếm của Windows gõ mmc và nhấn phím Enter để mở Microsoft Management Console.

- Chọn Console Root > Click File > Click Add/Remove Snap-in…

- Bảng Add or Remove Snap-ins hiện ra, tích chọn Certificate và nhấn Add.

- Bảng Certificates snap-in hiện ra, chọn Computer account > Next > chọn Local computer > nhấn Finish > Nhấn OK.

- Vào Certificates (Local Computer) > click chuột phải vào Trusted Root Certification Authorities > chọn All Task < Import.

- Cửa sổ Certificate Import Wizard hiện ra, nhấn Next > ở mục File name nhấn Browse và tìm đến nơi bạn đã lưu certificate lúc export.

- Nhấn Next > Finish để hoàn thành việc import.

3.13 Kiểm tra kết quả

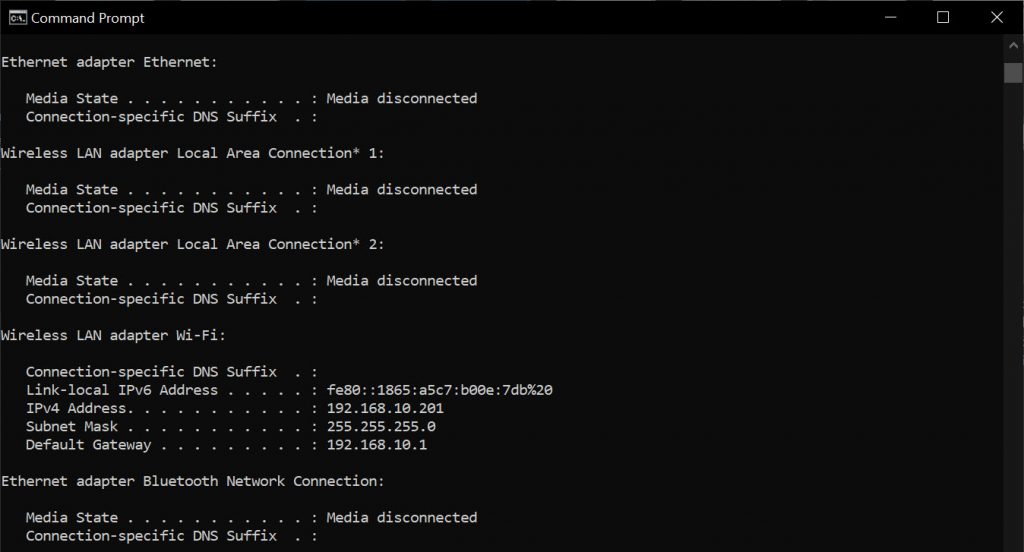

- Sau khi hoàn thành cấu hình sử dụng cáp mạng kết nối máy tính với cổng ethernet1/2 trên tường lửa Palo Alto.

- Bật ứng dụng Command Line lên và gõ lệnh ipconfig để kiểm tra xem máy có nhận IP từ DHCP Server được cấu hình trên cổng ethernet1/2 hay không.

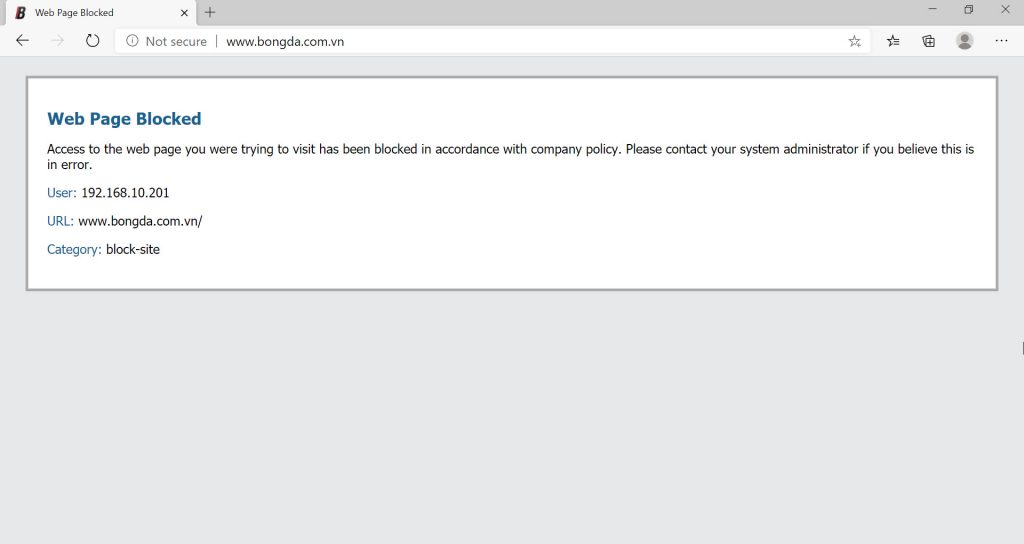

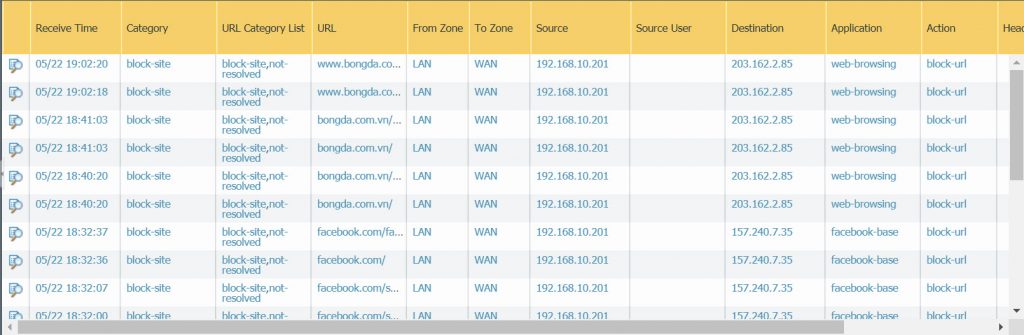

- Mở trình duyệt web bất kì và truy cập vào trang bongda.com.vn để kiểm tra, kết quả là chúng ta không thể truy cập.

- Vào các trang web khác như google hay youtube đều được.

- Mở 1 tab mới trên trình duyệt và nhập vào đường dẫn https://192.168.10.1 để truy cập vào trang quản trị của tường lửa Palo Alto.

- Chúng ta sẽ kiểm tra trên log của tường lửa Palo Alto, để xem log vào Monitor > Traffic > URL Filtering như hình chụp phía dưới chúng ta đã bị cấm truy cập bongda.com.vn bằng rule Block-Web.

Chào anh

Em đang chạy lab về FW này trên eve. Hiện tại em đang gặp mấy vấn đế trên PaloAlto mong anh có thể giúp đỡ.

Chào bạn mình xin phép được trả lời về 3 vấn đề mà bạn hỏi như sau : 1. URL Filtering là 1 trong các gói tính năng của Palo Alto, bạn phải mua license cho tính năng này thì mới sử dụng được. 2. Bạn có thể cho mình biết mà bạn không thấy được traffic của URL Filtering hay toàn bộ traffic của thiết bị. 3. Về việc add Certificate thì bạn sẽ phải add từng máy nếu như hệ thống của bạn chạy Workgroup, ngược lại nếu sử dụng Active Directory thì bạn có thể triển khai… Đọc tiếp »

Dạ em không xem được toàn bộ tracffic của thiết bị

Chào bạn lý do bạn không xem được traffic có thể là do:

1. Bạn chưa bật ghi log trong policy cho phép kết nối ra ngoài internet. Để bật bạn vào policy cho phép kết nối internet tab Action > bạn sẽ nhìn thấy Log Settings bạn có thể chọn ghi Log ở đầu hay cuối session.

2. Bạn chưa có máy tính nào sử dụng internet thông qua thiết bị Palo Alto mà bạn đang giả lập nên không có log.

Dạ anh

Em đã xem và kiểm tra lại như 2 trường hợp trên nhưng vẫn không được

Chào bạn lý do mà bạn không thể thấy được traffic trên con Palo Alto rất có thể là do bạn không có 1 thiết bị tạo ra traffic đi qua Palo Alto.

Ví dụ : bạn cần có một thiết bị windows trong mạng lan truy cập internet thông qua thiết bị Palo Alto thì khi đó mới có traffic nha bạn.

Chào anh nghĩa

e có đọc các bài hướng dẫn của anh trên trang này và thấy rất hay .

Hiện tại e đang gặp một vấn đề vs thiết bị PA-820 , là đang dùng 3 đường internet cùng một lúc. Bây giờ e muốn cho một số máy tính truy cập internet chỉ đi trên 1 đường còn hai đường còn lại chỉ khi đường 1 mất kết nối thì nó vs chuyển qua.

Anh có phương án nào , hay cách nào không thì mong a hướng dẫn e với ạ.

Đối với nhu cầu của anh thì anh dùng tính năng Policy Based Forwading nha anh.

Mình để link đây bạn vào tham khảo nhé: https://www.thegioifirewall.com/huong-dan-cau-hinh-policy-based-forwarding-tren-thiet-bi-palo-alto/