Overview

Phát hiện và phản hồi mối đe dọa (Threat Detection and Response – TDR) là một phương pháp cho phép các nhà khai thác bảo mật phát hiện các cuộc tấn công và vô hiệu hóa chúng trước khi chúng gây ra gián đoạn hoặc trở thành một mối nguy bảo mật.

Trong phần đầu tiên của loạt bài viết về chủ đề này, chúng ta sẽ xem xét từng khía cạnh về TDR, từ các thành phần chính và quy trình điều tra, cho đến lý do tại sao nó lại quan trọng. Các bài viết tiếp theo sẽ đi chi tiết hơn các thành phần.

Tại sao chúng ta cần nó?

Ngày nay ngày càng khó cho các team an ninh mạng trong việc xác định, điều tra và hành động đối với các mối đe dọa mạng trên các môi trường hoạt động và làm điều đó một cách hiệu quả.

Khi các mối đe dọa đã phát triển, hacker trở nên lén lút hơn, thực hiện các kỹ thuật lẩn tránh tiên tiến để tránh bị phát hiện bởi các công nghệ bảo mật. Chúng cũng đang sử dụng rộng rãi các công cụ của hệ điều hành gốc hoặc các công cụ tấn công mã nguồn mở hoặc phần mềm miễn phí, cho phép thực hiện hoạt động độc hại của mình mà không có cảnh báo cho nhóm an ninh mạng.

Những cuộc tấn công như vậy thường do con người điều khiển, có thể test và thử các phương án khác nhau và di chuyển nhanh chóng theo các hướng bất ngờ nếu gặp chướng ngại.

Các nhà phân tích và săn lùng mối đe dọa phát hiện ra những hacker tiềm ẩn này bằng cách tìm kiếm các sự kiện đáng ngờ, sự bất thường và trong các hoạt động hàng ngày và điều tra chúng để xem chúng có độc hại hay không.

Cùng với sự bổ sung của các công nghệ thông minh bảo mật tự động như AI. Cùng nhau, chúng tạo thành một tuyến phòng thủ vững chắc trong một hệ thống an ninh thế hệ tiếp theo nhiều lớp.

Các nhà phân tích và săn lùng mối đe dọa không chỉ dừng lại ở việc tìm ra mối đe dọa, họ làm việc với các đồng nghiệp để giảm thiểu và vô hiệu hóa nó. Đây là TDR.

Framework TDR

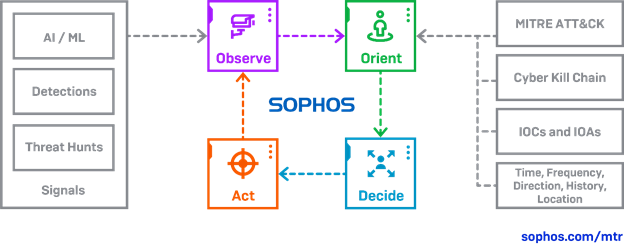

An ninh mạng vay mượn rất nhiều các khái niệm từ quân sự và TDR không phải là ngoại lệ. Ví dụ, khung điều tra của Sophos để săn lùng và đối phó với mối đe dọa dựa trên khái niệm quân sự được gọi là vòng lặp OODA: Quan sát, Định hướng, Quyết định, Hành động.

Khung này cho phép các nhà phân tích và săn lùng mối đe dọa làm việc một cách nhất quán, có cấu trúc và đảm bảo không có gì bị bỏ sót.

Quan sát (Observe): bạn thấy gì trong dữ liệu?

Định hướng (Orient): bối cảnh, hành vi, cách nó chống lại các chiến thuật, kỹ thuật và thủ tục tấn công đã biết (TTP) là gì?

Quyết định (Decide): nó độc hại, đáng ngờ hay bình thường?

Hành động (Act): giảm thiểu, vô hiệu hóa và quay lại vòng lặp

Khi áp dụng các khung giai đoạn, các nhà phân tích và săn lùng mối đe dọa xây dựng một bức tranh về những gì đang xảy ra bên trong môi trường, xác định xem đó có phải là độc hại hay không và hành động cần phải thực hiện.

Năm thành phần cốt lõi của TDR

Có năm thành phần chính của TDR làm nền tảng cho các giai đoạn khác nhau của framework. Chúng ta hãy xem xét từng thành phần một cách kỹ hơn.

1. Phòng ngừa

Điều đầu tiên và quan trọng nhất cần làm là tăng cường khả năng phòng thủ của bạn để ngăn chặn những kẻ tấn công có thể xâm nhập vào mạng của bạn.

Phòng ngừa hiệu quả liên quan đến việc biết nơi dữ liệu quan trọng và tài nguyên tính toán của bạn (cơ sở hạ tầng cung cấp khả năng xử lý) sống trên mạng và đảm bảo chúng được bảo vệ bằng các công nghệ bảo mật có thẩm quyền cung cấp một loạt các tùy chọn bảo vệ.

Điều quan trọng là bạn phải cấu hình đúng cách; cập nhật thường xuyên và kịp thời áp dụng; và quản lý chặt chẽ các kiểm soát truy cập, vì tất cả điều này sẽ hạn chế đáng kể bề mặt tấn công.

Việc có các công nghệ ngăn chặn mạnh mẽ cũng làm giảm số lượng cảnh báo an ninh được tạo ra hàng ngày hoặc thậm chí hàng giờ.

Với ít cảnh báo phải xem qua hơn, team an ninh có thể phát hiện và tập trung tốt hơn vào các cảnh báo quan trọng.

2. Thu thập các sự kiện an ninh, cảnh báo và phát hiện

Dữ liệu là nguồn cung cấp năng lượng cho việc tìm kiếm và phân tích mối đe dọa: nếu không đúng loại, volume và chất lượng tín hiệu, các team an ninh sẽ vô cùng khó xác định chính xác các chỉ số tiềm ẩn của cuộc tấn công.

Tuy nhiên, việc không có dữ liệu làm phức tạp thêm quyết định của nhà phân tích. Nếu không có siêu dữ liệu có ý nghĩa liên quan đến tín hiệu, nhà phân tích sẽ gặp khó khăn hơn trong việc xác định xem tín hiệu là độc hại hay lành tính.

Các phương pháp phổ biến nhất để thu thập và xem xét dữ liệu bảo mật như sau:

Sự Kiện -Trung Tâm

Ví dụ cổ điển về cách tiếp cận lấy sự kiện làm trung tâm là quản lý sự cố và sự kiện bảo mật (Security Incident and Event Management – SIEM).

SIEM nhập và tổng hợp các điểm dữ liệu, chẳng hạn như tệp log, từ các nguồn khác nhau trên mạng. Các nhà vận hành SIEM phải hiểu bối cảnh, xác định những gì cần lọc, cái gì tạo logic tương quan xung quanh, cố gắng giảm thiểu và quản lý dữ liệu theo cách thủ công để chúng không áp đảo nhóm điều tra, đồng thời cân bằng tỷ lệ bỏ sót (cũng được gọi là ‘false negatives’, trong đó mối đe dọa thực tế không được phát hiện như vậy).

Mối Đe Dọa -Trung Tâm

Trong mô hình này, các tín hiệu được ưu tiên và sử dụng để tạo các trường hợp theo chương trình được các nhà phân tích xem xét. Ngoài ra, các cuộc săn tìm mối đe dọa được thực hiện dựa trên xu hướng tình báo và giả thuyết tấn công.

Các tín hiệu cần được ưu tiên dựa trên mức độ hữu ích của chúng đối với các cuộc điều tra và phải chỉ ra các chiến thuật, kỹ thuật và phương pháp.

Các tín hiệu thường dẫn đến việc xác định hoạt động của đối thủ sẽ được ưu tiên hơn những tín hiệu không có.

Để thiết lập các tiêu chí mà các tín hiệu được coi là đáng được điều tra, các thuật toán hoặc mô hình học máy khác nhau có thể được áp dụng để xem xét như hành vi, dữ liệu thô, vectơ tấn công, phương pháp tấn công, v.v.

Hybrid

Đây là sự kết hợp của cả phương pháp tập trung vào sự kiện và lấy mối đe dọa làm trung tâm. Nó dựa vào tốc độ để phát hiện, điều tra và phản hồi dữ liệu từ cả hai nguồn và để bổ sung các phát hiện tập trung vào mối đe dọa và bất kỳ trường hợp kết quả nào với dữ liệu tương quan từ các nguồn sự kiện.

Lợi thế hỗ trợ từ bên ngoài như một phần của mô hình Hybrid

Việc thu hút một đội bảo mật bên ngoài có kinh nghiệm để giúp thu thập và phát hiện dữ liệu giúp các nhóm nội bộ có chiến lược hơn trong hoạt động của họ.

Ví dụ, có thể dành nhiều thời gian hơn để tăng cường phòng ngừa hoặc giảm các cuộc tấn công bề mặt hoặc tập trung vào các quy trình kinh doanh, ứng dụng hoặc tài sản quan trọng, nơi dữ liệu và các phát hiện liên quan cần được tùy chỉnh và được nhắm làm mục tiêu.

Các nhóm bên ngoài cũng có thể cung cấp một tầm nhìn rộng lớn hơn có được từ việc bảo vệ một loạt khách hàng. Họ sẽ có nhiều kinh nghiệm hơn đối với các mối đe dọa mới xuất hiện và xử lý các sự cố liên quan đến các mối nguye đang hoạt động.

Các team nội bộ sẽ hiểu rõ môi trường của họ hơn, nhưng kinh nghiệm “chiến trường” của họ sẽ ít hơn.

Điều quan trọng cần nhớ là bản thân các cảnh báo không phải là “endgame”.

Thông thường, ban đầu bạn không biết liệu một tín hiệu là độc hại hay bình thường và nếu nó là độc hại thì nó phù hợp với trình tự tấn công ở đâu.

Bạn có thấy cảnh báo khi bắt đầu hoặc giữa cuộc tấn công không? Điều gì đã xảy ra trước sự kiện này, hay điều gì sẽ xảy ra sau đó? Bạn cần hiểu bối cảnh trước khi quyết định hành động sẽ thực hiện, nếu có.

3. Ưu tiên các tín hiệu quan trọng

Phát hiện mối đe dọa là một thành phần quan trọng của các hoạt động an ninh, nhưng nó chỉ là bước đầu tiên của quy trình gồm nhiều bước, do con người vận hành, bao gồm xác nhận, điều tra (tìm kiếm mối đe dọa) và phản ứng với mối đe dọa (vô hiệu hóa).

SIEM và các phương pháp tiếp cận dựa trên log khác thường thiếu bối cảnh cần thiết để đưa ra các quyết định sáng suốt về nơi tập trung sự chú ý, dẫn đến giảm hiệu quả thời gian hoặc thậm chí bỏ lỡ các sự kiện quan trọng.

Để tránh bị choáng ngợp bởi dữ liệu và không phát hiện ra các mục cần điều tra kỹ hơn, bạn cần có khả năng xác định các cảnh báo quan trọng.

Điều này khó hơn vẻ ngoài của nó. Ví dụ: bạn cần phải cẩn thận để không lọc quá nhiều dữ liệu. Trong một trường hợp được nhóm TDR xử lý, log hàng tháng gồm hai tỷ sự kiện nhưng chỉ có phát hiện ba sự cố bảo mật sau khi tất cả các bộ lọc đã được áp dụng.

4. Điều tra

Khi bạn đã tách biệt được các tín hiệu chính, đã đến lúc thêm thông tin chi tiết những gì bạn đã khám phá được dựa trên các framework và mô hình để đưa ra các quyết định đáng tin cậy trong việc kết luận hành vi đó là xấu hoặc vô hại.

Chúng bao gồm khung MITER ATT & CK, một cơ sở kiến thức có thể truy cập toàn cầu về các chiến thuật, kỹ thuật và phương thức (TTP) đã biết của hacker hoặc mô hình Lockheed Martin’s Cyber Kill Chain, xác định các bước chính mà hacker cố gắng đạt được mục tiêu.

Đây là lúc để xem xét những điều như:

Nơi bạn phát hiện tín hiệu

Đây có phải là những gì bạn mong đợi để xem?

Các tín hiệu lặp lại trông khác thường không?

Dữ liệu di chuyển theo hướng điển hình hay đến một thiết bị đã biết?

Và nhiều hơn nữa…

Mục đích không chỉ là để hiểu liệu tín hiệu có phải là dấu hiệu của một cuộc tấn công thực sự hay không, mà còn là vị trí của nó trong chuỗi tấn công. Bạn muốn chặn cuộc tấn công càng sớm càng tốt trong chuỗi mối đe dọa.

Điều này cung cấp cho bạn một giả thuyết để chủ động tìm kiếm mối đe dọa trên toàn mạng: bạn có thể kiểm tra các ý tưởng và giả định và dự đoán điều gì có thể xảy ra tiếp theo, giúp bạn dễ dàng tìm và chặn mối đe dọa ở bất kỳ giai đoạn nào của cuộc tấn công.

5. Hành động

Đây là một vấn đề lớn. Khi bạn đã xác định rằng bạn đang đối phó với một mối đe dọa, bạn cần phải làm hai điều và chúng đều quan trọng như nhau.

Đầu tiên là để giảm thiểu vấn đề ngay lập tức, thứ hai là hãy nhớ rằng bạn có thể chỉ đang giải quyết một triệu chứng của cuộc tấn công và vẫn cần tìm kiếm và vô hiệu hóa nguyên nhân gốc rễ. Việc đầu tiên phải được thực hiện mà không làm giảm khả năng làm việc thứ hai của bạn.

Đôi khi chỉ cần cách ly một máy hoặc ngắt kết nối nó khỏi mạng là đủ, trong khi những lúc khác, đội bảo mật sẽ cần phải đi sâu vào mạng để khai thác các thông tin về kẻ tấn công.

Ví dụ: chỉ vì bạn đã chặn và xóa thành công phần mềm độc hại khỏi hệ thống của mình và không thấy cảnh báo đưa bạn vào đó, điều này không có nghĩa là kẻ tấn công đã bị loại khỏi môi trường của bạn.

Những thợ săn mối đe dọa chuyên nghiệp, những người chứng kiến hàng nghìn vụ tấn công biết khi nào và ở đâu để tìm kiếm sâu hơn. Họ tìm kiếm những gì những kẻ tấn công khác đang làm, đã làm hoặc có thể đang lên kế hoạch làm trong mạng và vô hiệu hóa điều đó.