Overview

Bài viết hướng dẫn cấu hình tính năng SSL/TLS Inspection trên thiết bị Sophos XG v18, với tính năng SSL/TLS Inspection giúp hệ thống của bạn monitor được tất cả lưu lượng hoạt động mạng với Web và App sử dụng các giao thức mã hoá trên Internet (SSL, TLS, …) điều đó giúp phát hiện các mối đe doạ, virus, ransomware được truyền qua các kết nối được mã hoá đó và thực thi các kết nối an toàn giữa clients và servers trên internet

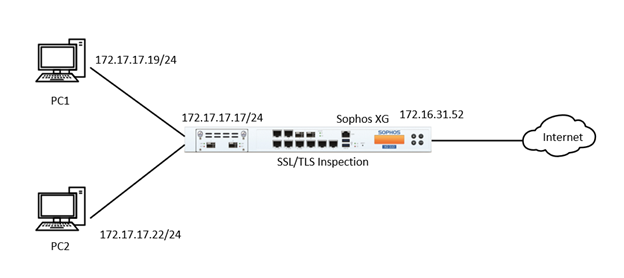

Sơ đồ cấu hình

Chi tiết sơ đồ mạng

Đường truyền Internet được kết nối tại Port 2 của thiết bị Sophos firewall có IP là 172.16.31.52

PC1 và PC2 được kết nối tại Port 1 của thiết bị Sophos firewall có IP lần lượt là 172.17.17.19/24 và 172.17.17.22/24

Tình huống cấu hình

Bài viết sẽ thực hiện bật tính năng SSL/TLS Inspection trên thiết bị tường lửa Sophos XGS và cấu hình policy scan HTTP và decrypt HTTPS

PC1 sẽ thực hiện add certificate của Sophos và kiểm tra PC1 sau khi add Sophos certificate thì các lưu lượng mạng của PC1 có được giải mã không

PC2 sẽ không được add certificate của Sophos và kiểm tra máy tính PC2 sẽ bị drop các lưu lượng mà Sophos không thể giải mã

Các bước cấu hình

- Bật SSL/TLS Inspection

- Cấu hình SSL/TLS Inspection

- Tạo firewall rule với scan HTTP and decrypted HTTPS

- Thực hiện kiểm tra truy cập mạng của PC1 và PC2 khi cả 2 chưa được add certificate

- Kiểm tra log và dashboard khi cả 2 PC chưa được add certificate

- Download Sophos certificate

- Add Sophos certificate vào PC1

- Thực hiện kiểm tra truy cập mạng của PC1 và PC2

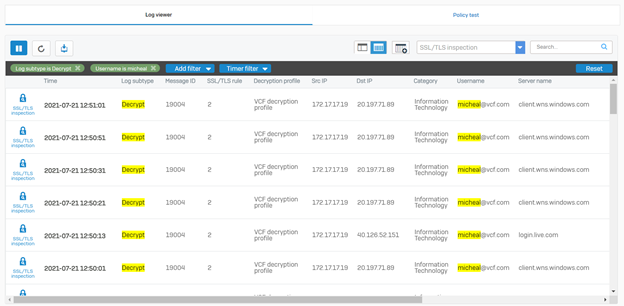

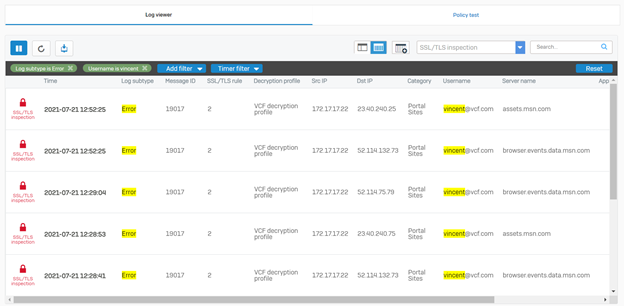

- Kiểm tra log và dashboard

Hướng dẫn cấu hình

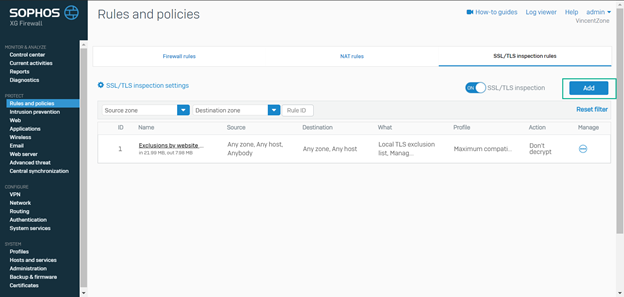

Bật SSL/TLS Inspection

- Đăng nhập vào thiết bị Sophos XG với tài khoản Admin

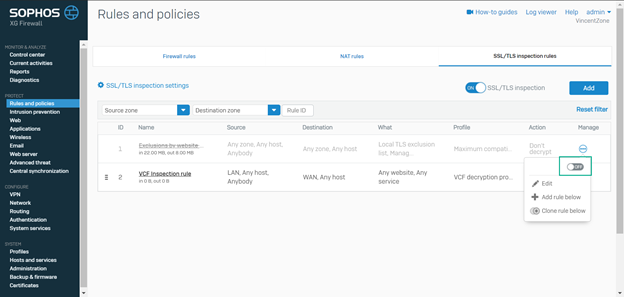

- Vào mục PROTECT -> Chọn Rules and policies -> Vào SSL/TLS inspections rules -> Bật SSL/TLS inspection và nhấn Add để tạo 1 SSL/TLS inspection rule mới

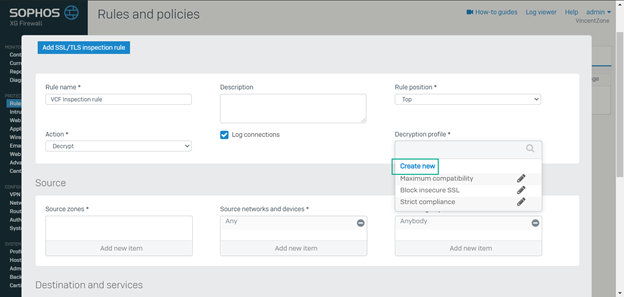

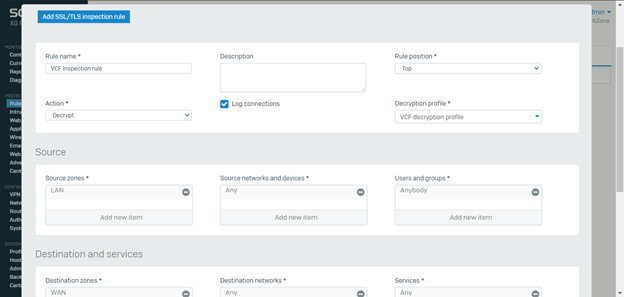

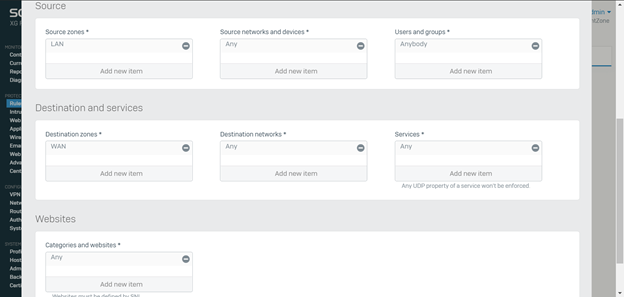

Cấu hình SSL/TLS Inspection

- Đặt tên cho SSL/TLS Inspection rule

- Ở mục Action: Chọn Decrypt

- Tick vào mục Log connections

- Ở mục Decryption profile -> Nhấn Create new

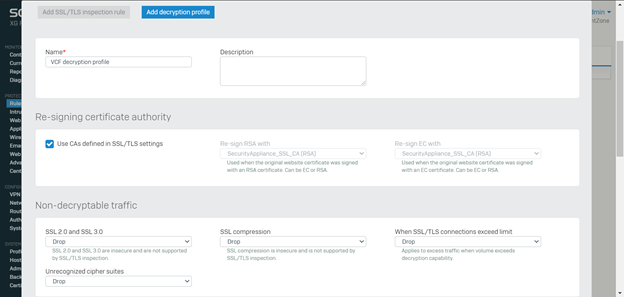

- Đặt tên cho Decryption profile

- Ở mục Re-signing certificate authority -> Chọn Use CAs defined in SSL/TLS settings

- Ở mục Non-decryptable traffic: Chọn Drop ở tất cả các mục để không cho những traffic không được giải mã không được đi trong hệ thống

- Ở mục Block action: Chọn Reject & notify

- Nhấn Save

- Tắt Exclusions by website mặc định

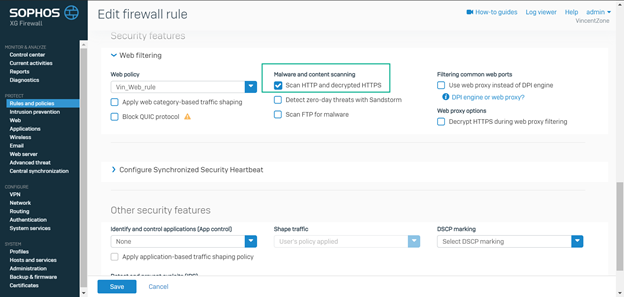

Tạo firewall rule với scan HTTP and decrypted HTTPS

- Ở rule LAN to WAN, chọn tính năng scan HTTP and decrypted HTTPS

- Nhấn Save

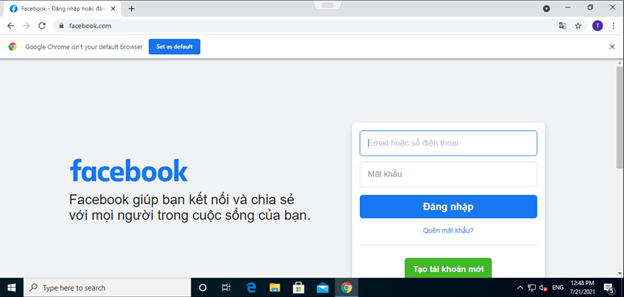

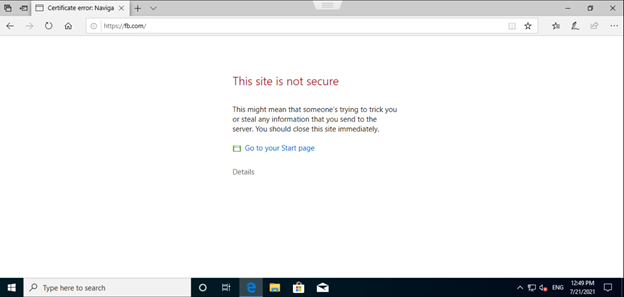

Thực hiện kiểm tra truy cập mạng của PC1 và PC2 khi cả 2 chưa được add certificate

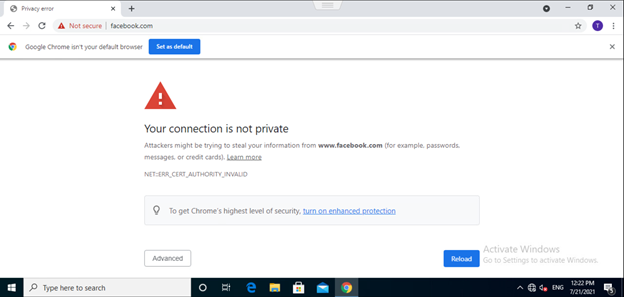

PC1

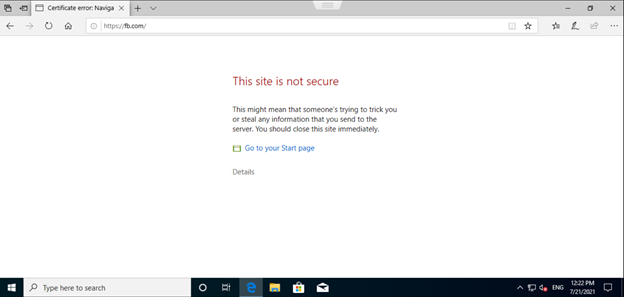

PC2

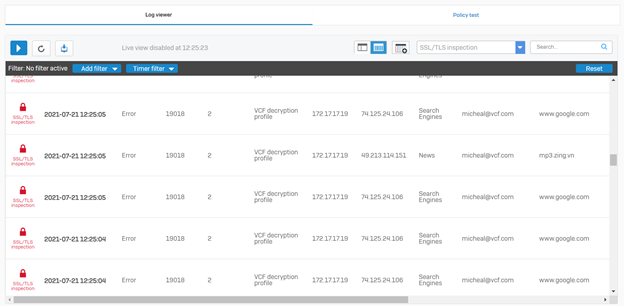

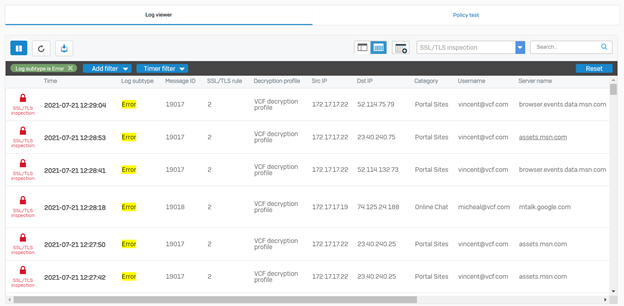

Kiểm tra log và dashboard khi cả 2 PC chưa được add certificate

- PC1 -> Các traffic không giải mã được sẽ bị drop -> Dẫn đến việc truy cập web sẽ bị drop

- PC2 -> Các traffic không giải mã được sẽ bị drop -> Dẫn đến việc truy cập web sẽ bị drop

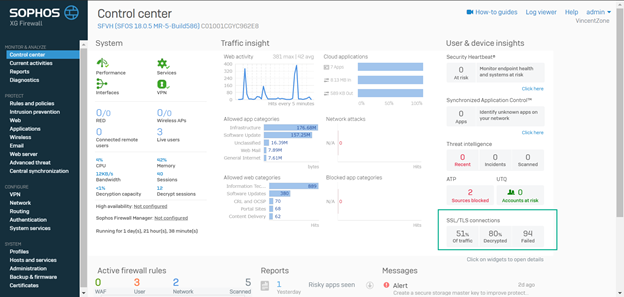

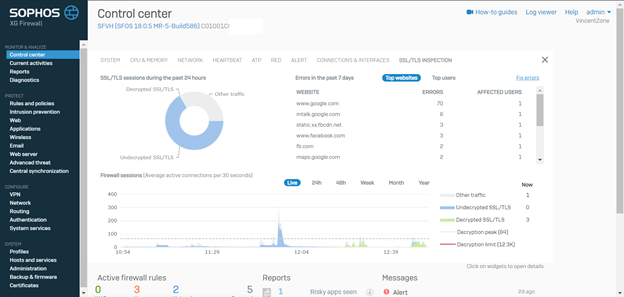

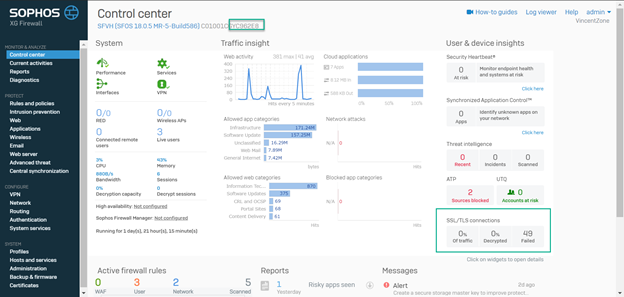

- Trang Dashboard

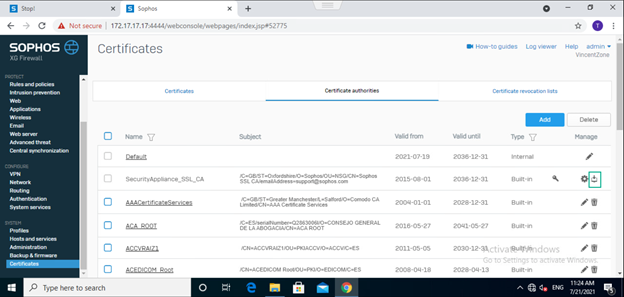

Download Sophos certificate

- Đi đến mục SYSTEM -> Chọn mục Certificates -> Chọn mục Certificate authorities -> Nhấn icon download ở mục SecurityAppliance_SSL_CA

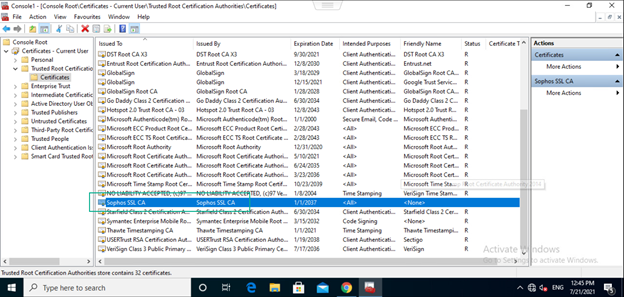

Add Sophos certificate vào PC1 (hiện tại PC1 đang trong môi trường domain)

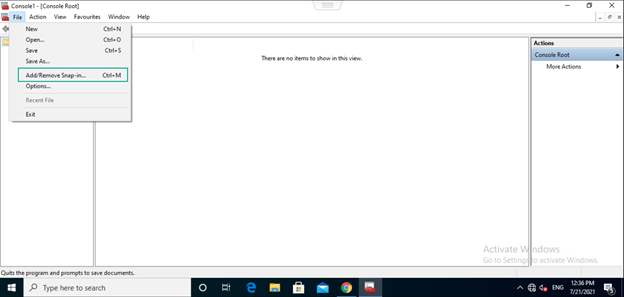

- Vào PC1 -> Trên thanh search, gõ mmc -> Nhấn File -> Chọn Add/Remove Snap-in…

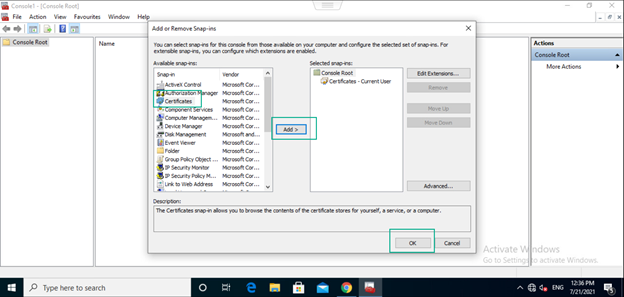

- Chọn Certificates -> Nhấn Add -> Nhấn OK

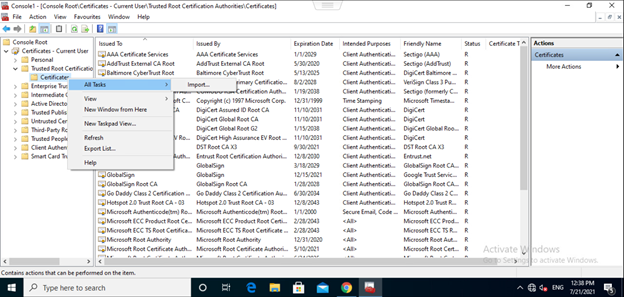

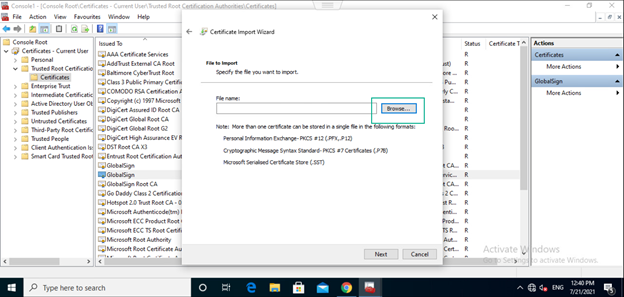

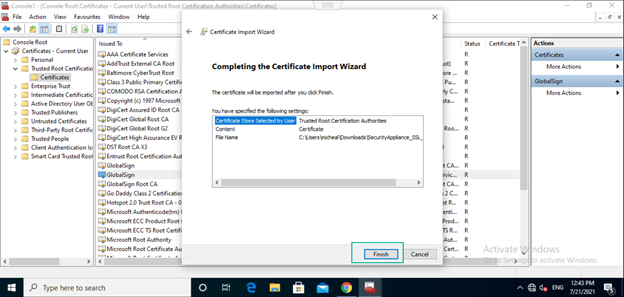

- Ở mục Certificate – Current User -> Vào mục Trusted Root Certification -> Chuột phải mục Certificate -> Chọn All Tasks -> Nhấn Import…

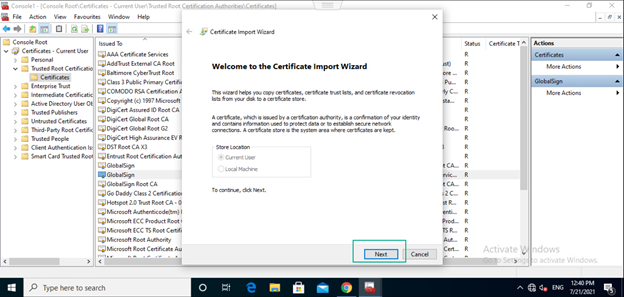

- Nhấn Next để tiếp tục

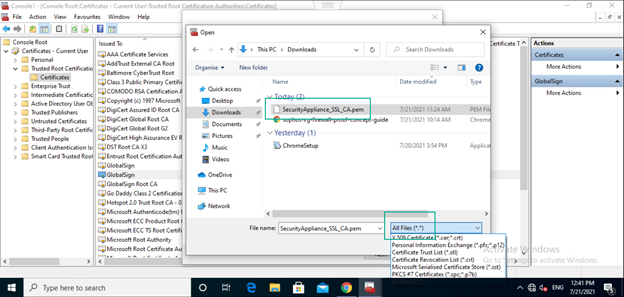

- Nhấn Browse…

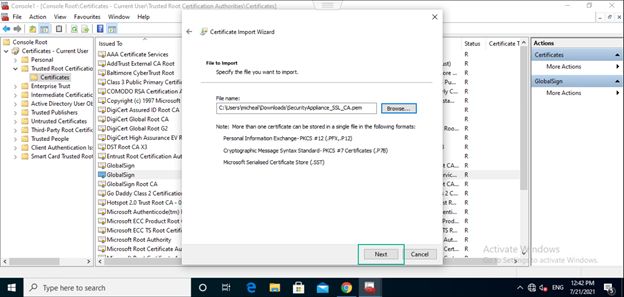

- Nhấn All files -> Chọn file certificate đã download trước đó

- Nhấn Next

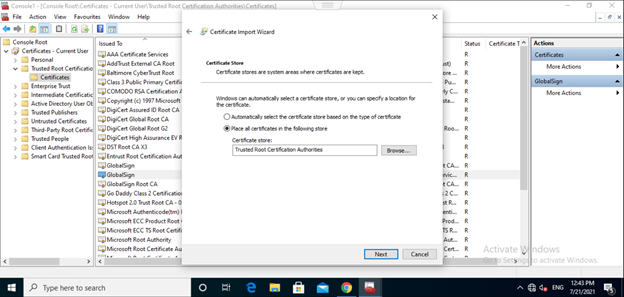

- Nhấn Next

- Nhấn Finish

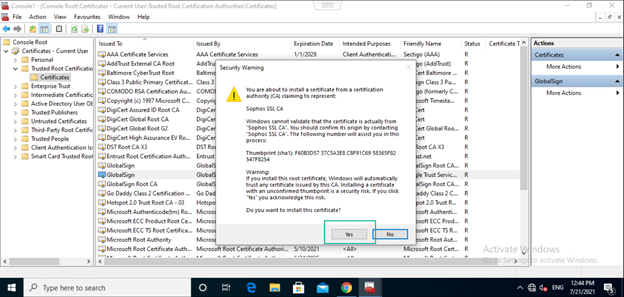

- Chọn Yes

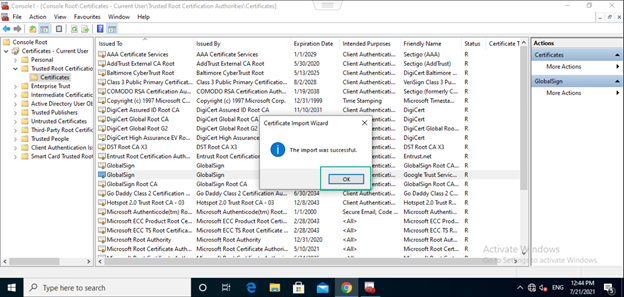

- Nhấn Ok

Thực hiện kiểm tra truy cập mạng của PC1 và PC2

- PC1 -> Sau khi đã add certificate đã truy cập được web

- PC2 -> Không được add certificate -> Không được truy cập web

Kiểm tra log và dashboard

Dashboard