Overview.

Bài viết sẽ cung cấp các phương pháp hay nhất để cấu hình STAS trên tường lửa XG v17.5.x và v18.0.x. Ví dụ cấu hình trong bài viết khá đơn giản, nhưng nó giải thích cách hoạt động của STAS. Bao gồm Windows AD GPO và các Windows Firewall rule cần thiết cho STAS, đồng thời cung cấp các hướng dẫn khắc phục sự cố cơ bản về hệ điều hành AD DC, OS là Windowme.

Sophos Transparent Authentication Suite (STAS) có thể xác định người dùng mà không cần thực hiện bất kỳ agent nào trên máy trạm.

1. Cách thức hoạt động của STAS

STAS sẽ xác thực người dùng trên máy trạm, không phải máy chủ.

STA agent phát hiện các sự kiện đăng nhập của người dùng bằng cách giám sát ID sự kiện 4768 trong Windows Event Viewer. Khi STA agent phát hiện ID sự kiện 4768, nó sẽ chuyển tiếp thông tin đó đến STA collector UDP port 5566.

STA collector phân tích thông tin và chuyển tiếp thông tin đó đến XG firewall UDP port 6060 nếu người dùng không có trong STAS live user. Tường lửa XG yêu cầu AD DC để xác thực STAS, khi nó nhận được thông tin đăng nhập của người dùng từ STA collector, tường lửa XG sẽ giao tiếp với AD DC để tìm nhóm và thông tin khác của người dùng.

Nếu tường lửa XG nhận lưu lượng truy cập từ một máy trạm không có trong live user và lưu lượng truy cập vào firewall rule yêu cầu danh tính người dùng, thì tường lửa XG sẽ truy vấn STA collector cho live user trên máy trạm đó, bằng cách gửi các gói STA collector UDP port 6677.

STA Agent và Collector hỗ trợ thay đổi cổng giao tiếp mặc định. Không thể thay đổi cổng UDP 6060 trên tường lửa XG cho STAS.

1.1 Triển khai STA Agent và STA Collector

+ STA Agent và collector có thể được cài đặt trên cùng một máy chủ Windows hoặc khác nhau.

+ STA Agent có thể phục vụ một hoặc nhiều STA collector.

+ STA Collector có thể phục vụ một hoặc nhiều XG firewalls.

1.2 Nhóm STA Collector trên tường lửa XG

+ Tường lửa XG có thể có nhiều STA Collector trong một nhóm Collector nhưng nó chỉ giao tiếp với primary collector trong nhóm Collector. Primary collector đứng đầu danh sách.

+ Nếu Primary collector không phản hồi, tường lửa XG sẽ giao tiếp với collector thứ hai.

+ STA Collectors cho cùng một miền AD phải được định cấu hình trong cùng một nhóm Collector.

+ Khi có nhiều miền AD, cần tạo nhóm Collector cho mỗi miền AD.

1.3 Ví dụ triển khai.

Ví dụ: Có 4 DC trong AD domain:

+ Trên 2 DC, cài đặt STA Suite (Agent + Collector)

+ Trên 2 DC còn, cài đặt STA Agent và cấu hình chúng để phục vụ 2 STA Collectors.

+ Cấu hình STA Collectors để phục vụ tường lửa XG

+ Trên tường lửa XG, hãy đặt 2 STA Collector đó vào cùng một nhóm Collector, vì chúng ở trong cùng một miền AD.

1.4 Tóm tắt các cổng

+ STA Collector mở cổng TCP 5566 để STA Agent tải lên thông tin đăng nhập của người dùng

+ STA Collector mở cổng UDP 6677 để kết nối đến tường lửa XG

+ Tường lửa XG mở cổng UDP 6060 để kết nối đến STA Collectors

+ Cổng UDP 50001 được sử dụng để kiểm tra kết nối từ STA Collector đến STA Agent.

+ Cổng UDP 6060 được sử dụng để kiểm tra kết nối từ STA Collector tới tường lửa Sophos XG.

2. Giới hạn

2.1 Số lượng live users tối đa.

Từ XG Firewall v17.5 trở lên hỗ trợ 12.288 live users , theo mặc định.

Có thể xác minh bằng cách: Đăng nhập vào XG firewall SSH terminal với quyền admin. Trong menu Sophos Firewall console. Chọn mục 5. Device Management> 3. Advanced Shell và chạy các lệnh sau:

cish

system auth max-live-users show

2.2 Máy tính phải ở trong AD Domain

STAS chỉ có thể phát hiện người dùng trên máy tính trong AD Domain. Nếu một máy tính không nằm trong miền AD, STAS sẽ không thể phát hiện live user trên đó.

3.Mô hình cấu hình.

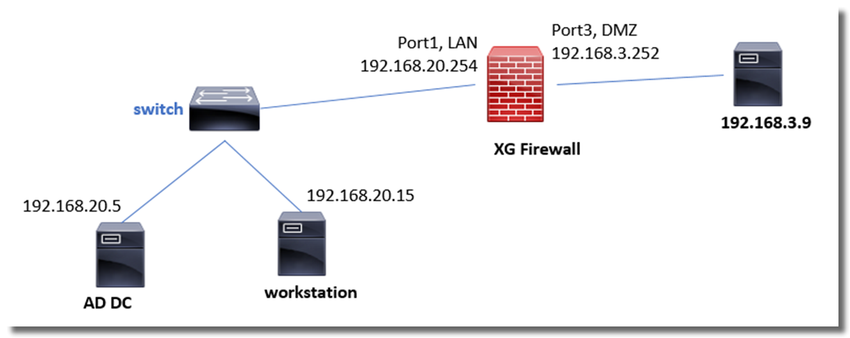

3.1 Sơ đồ.

192.168.20.5 là Windows AD DC, hệ điều hành là Windows 2012 R2.

STAS sẽ được cài đặt trên AD DC, 192.168.20.5

192.168.20.15 là máy trạm AD Domain của Windows

192.168.20.254 là IP zone LAN của tường lửa XG

192.168.3.252 là IP zone DMZ của tường lửa XG.

192.168.3.9 là một máy chủ trong zone DMZ, 192.168.3.0/24

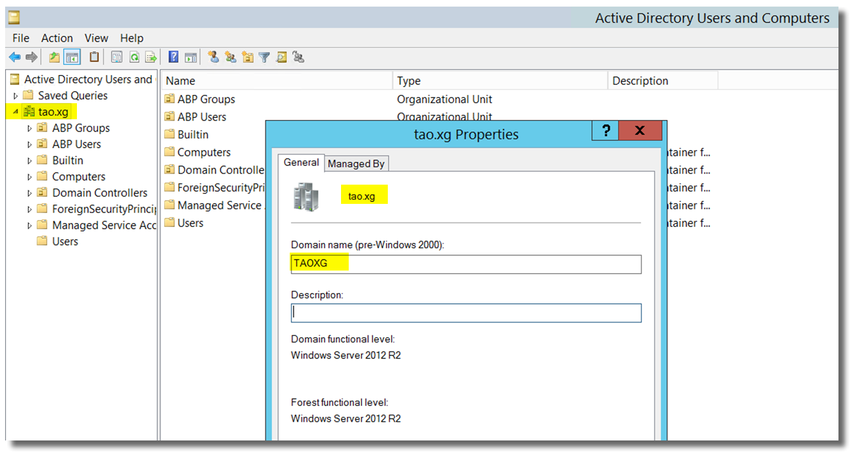

3.2 Cách tìm NetBios Name, FQDN, and Search DN.

Bạn có thể tìm ra AD NetBIOS Name, FQDN và Search DN bằng cách:

+ Đăng nhập vào Windows AD DC với user có quyền Administrative.

+ Đi tới Start > Programs > Administrative Tools > Active Directory Users and Computers.

+ Click chuột phải vào miền được yêu cầu và chọn Properties

Trong ví dụ này, FQDN là tao.xg và NetBIOS Name là TAOXG.

Search DN là bắt buộc khi cấu hình máy chủ xác thực trên tường lửa XG.

Để tìm ra Search DN, hãy chạy lệnh dsquery user trong Windows CMD, như bên dưới:

C:\Users\Administrator>dsquery user

"CN=Administrator,CN=Users,DC=tao,DC=xg"

"CN=Guest,CN=Users,DC=tao,DC=xg"

"CN=krbtgt,CN=Users,DC=tao,DC=xg"

"CN=One User,OU=ABP Users,DC=tao,DC=xg"

"CN=Two User,CN=Users,DC=tao,DC=xg"

"CN=AD Admin,CN=Users,DC=tao,DC=xg"

"CN=User Super,CN=Users,DC=tao,DC=xg"

C:\Users\Administrator>

Search DN cho “Two User” là “CN=Users,DC=tao,DC=xg”

Search DN cho “One User” là “OU=ABP Users,DC=tao,DC=xg”

Sau đó, bạn cấu hình Search DN là “DC = tao, DC = xg” trong máy chủ xác thực trên tường lửa XG.

4. Cấu hình tường lửa XG

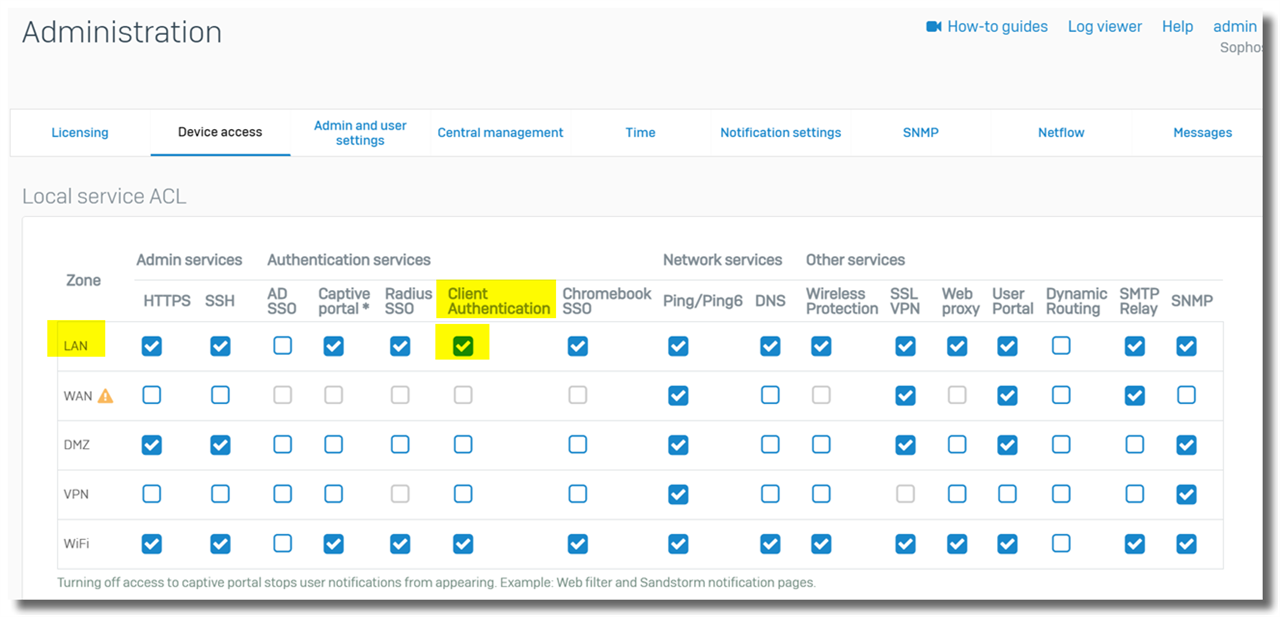

4.1 Bật Client Authentication trong Device Access.

Đăng nhập vào web admin tường lửa XG, chọn Administration > Device access, bật “Client Authentication” trên zone đặt máy chủ STAS. Trong ví dụ này, đó là zone LAN.

4.2 Cấu hình Authentication Server

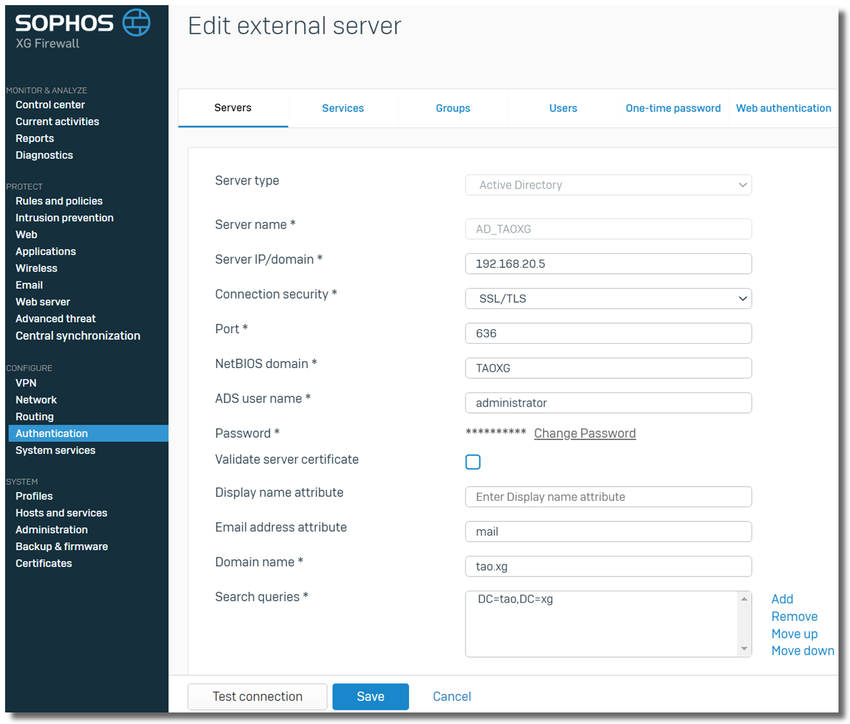

4.2.1 Authentication Server

Bạn cần cấu hình Windows AD DC làm authentication server trên XG.

Đăng nhập vào XG firewall web admin, chọn Authentication > Servers, click “Add”.

Cấu hình authentication server như hình dưới.

-Server Type: Active Directory

-Server Name: Đặt tên cho AD DC

-Server IP: IP address AD DC

-Connection security: mặc định là SSL/TLS

-Port: 636, TCP port mặc định cho LDAP service trên SSL/TLS

Note: Để bật SSL trên dịch vụ LDAP của Windows, chỉ cần tạo CA trên AD DC, khởi động lại DC, DC sẽ tự động gán CA cho dịch vụ LDAP và accept traffic LDAP trên cổng TCP 636.

-NetBIOS Domain: TAOXG

-ADS username: User AD với quyền AD administrator.

-Password: Mật khẩu của ADS username.

-Display Name Attribute: để trống

-Email Address Attribute: Theo mặc định là mail

-Domain Name: tao.xg

-Search Queries: “DC=tao,DC=xg”

Khi cấu hình hoàn tất, hãy nhấp vào “Test connection” để đảm bảo tường lửa XG có thể giao tiếp với AD DC thông qua LDAP.

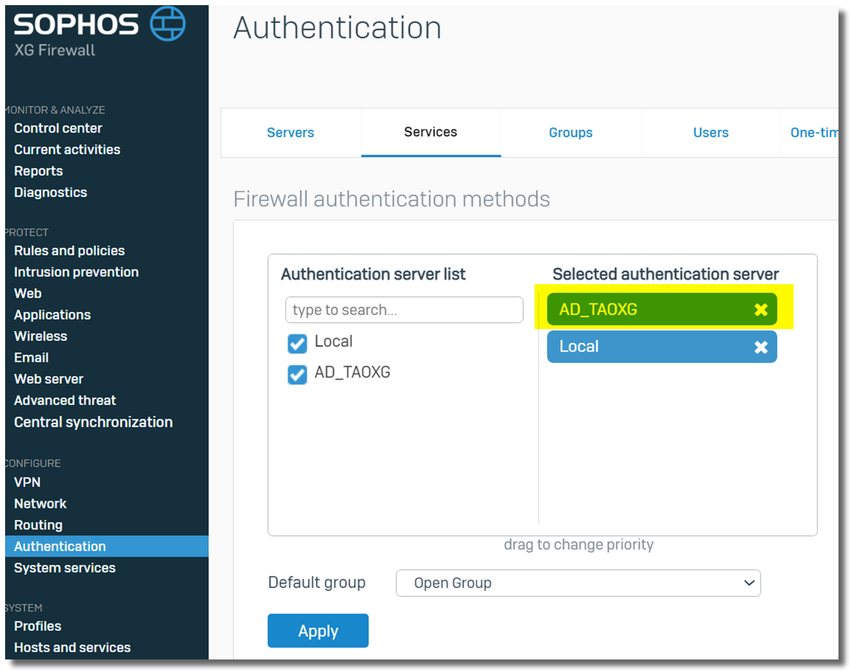

4.2.2 Authentication Service

Đăng nhập vào XG firewall web admin chọn Authentication > Services, chọn Windows AD DC làm máy chủ đầu tiên cho “Firewall Authentication Methods“, như hình bên dưới.

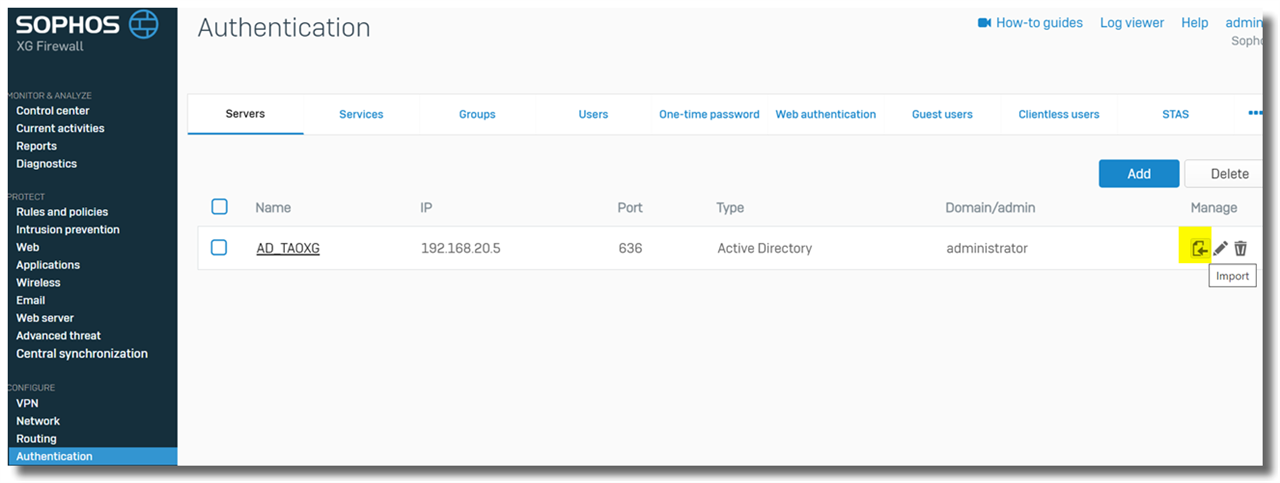

4.2.3 Import AD User Group.

Tuy bước cấu hình này là tùy chọn, nhưng bạn nên Import AD User Group để đơn giản hóa việc quản lý người dùng trên tường lửa XG.

Để áp dụng firewall rule trên các nhóm người dùng AD cụ thể, các nhóm người dùng AD đó cần được import vào tường lửa XG.

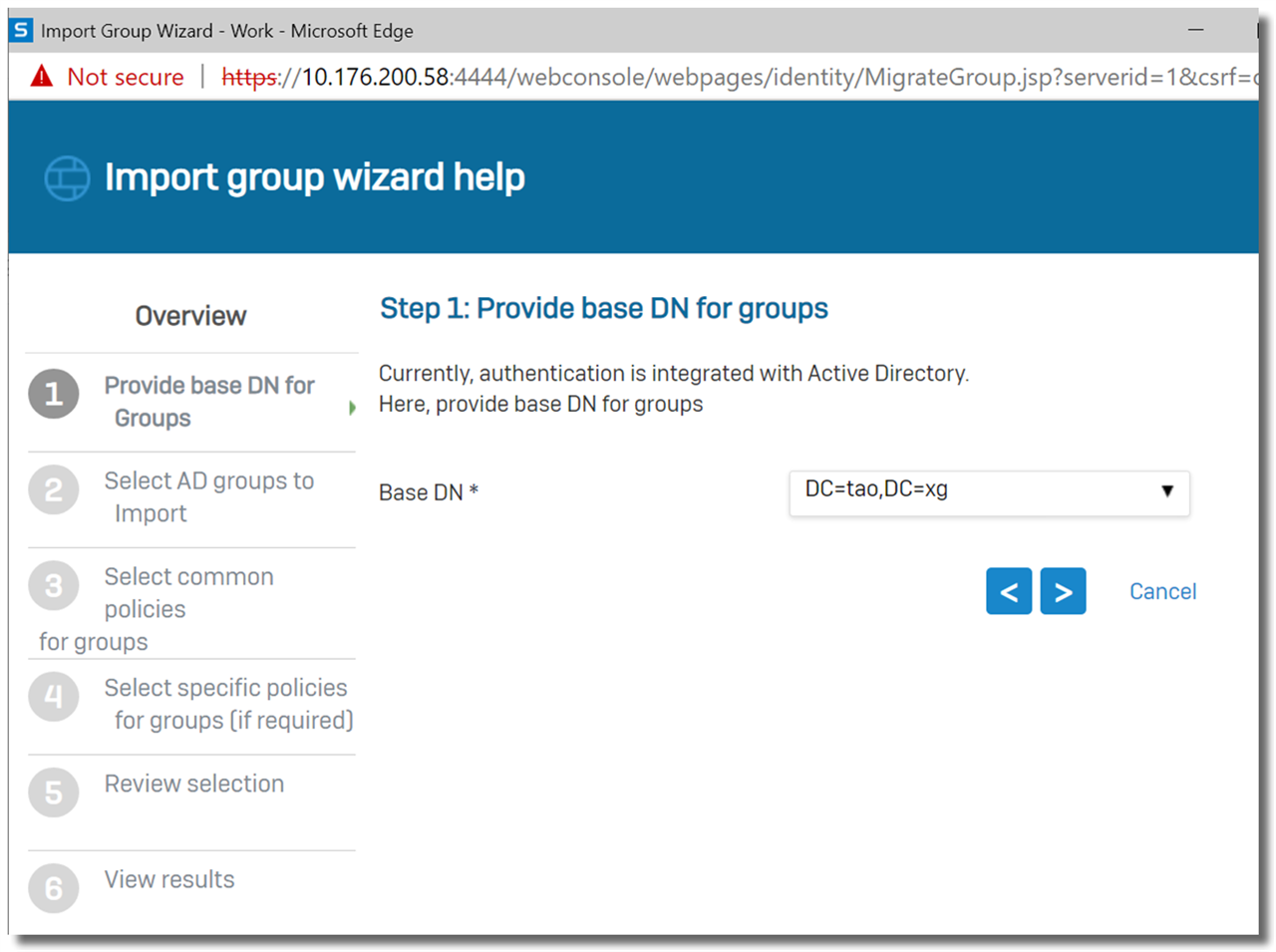

Chọn Authentication > Server, click “Import” icon bên cạnh máy chủ AD.

Nhập Base DN là DC=tao,DC=xg.

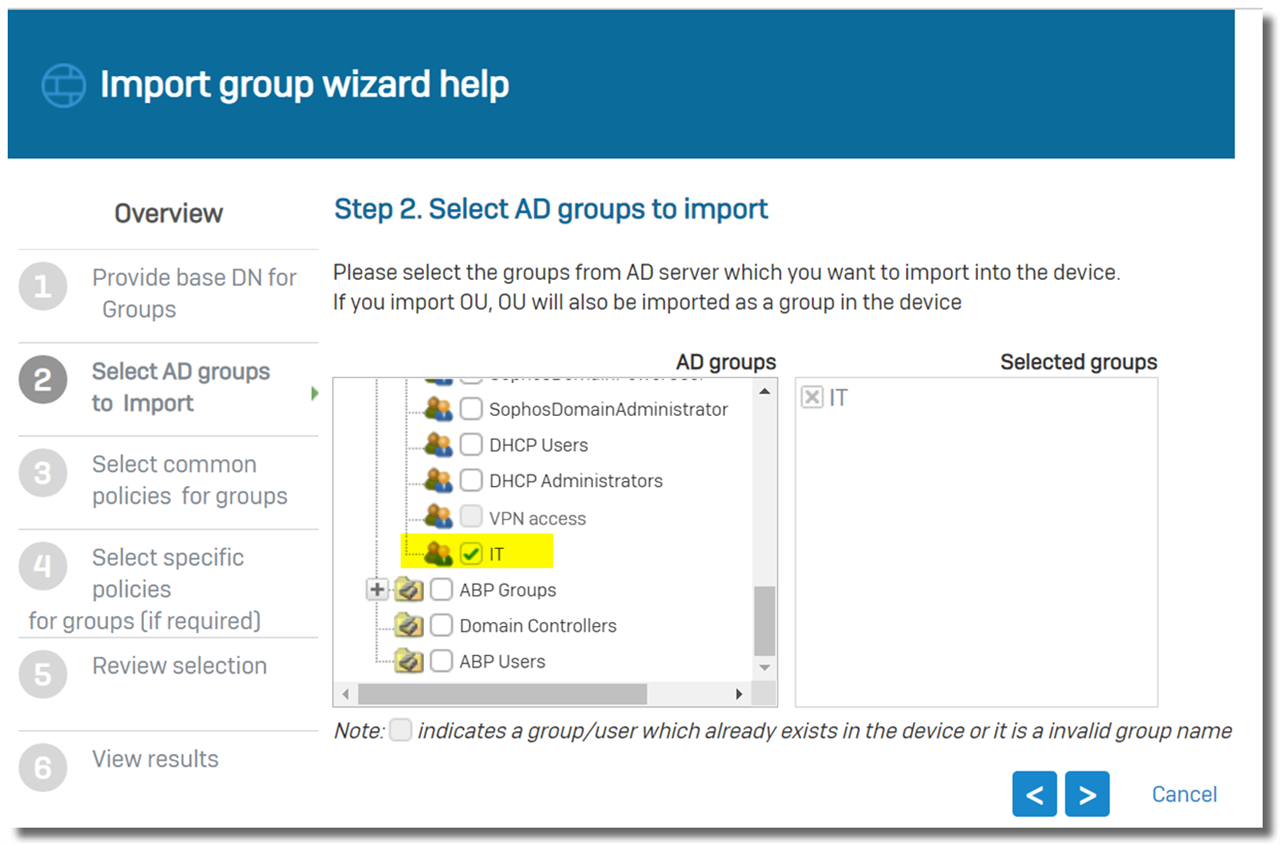

Lựa chọn các group để import.

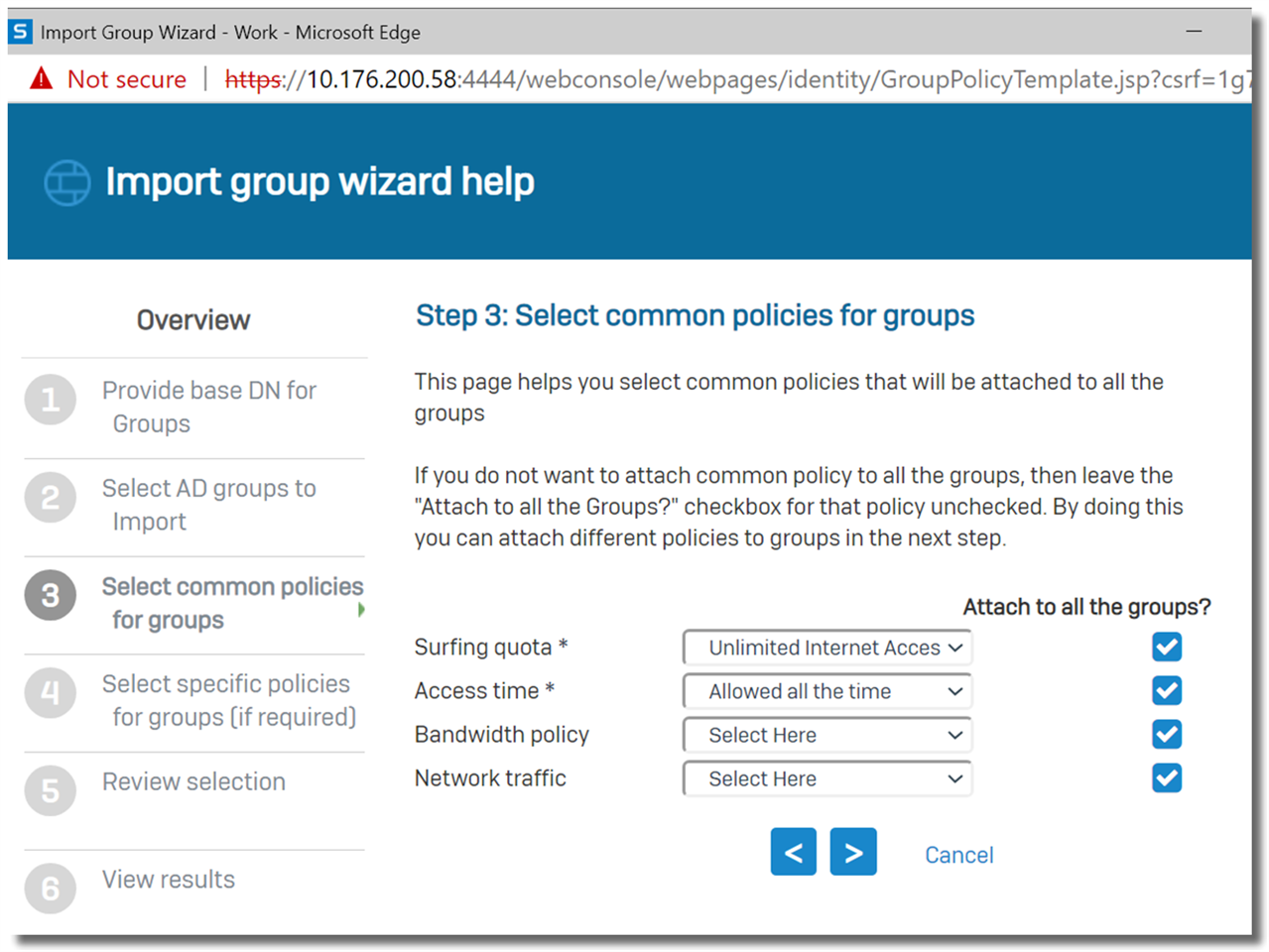

Cài đặt các chính sách chung cho các Nhóm. Thông thường, bạn nên để như mặc định.

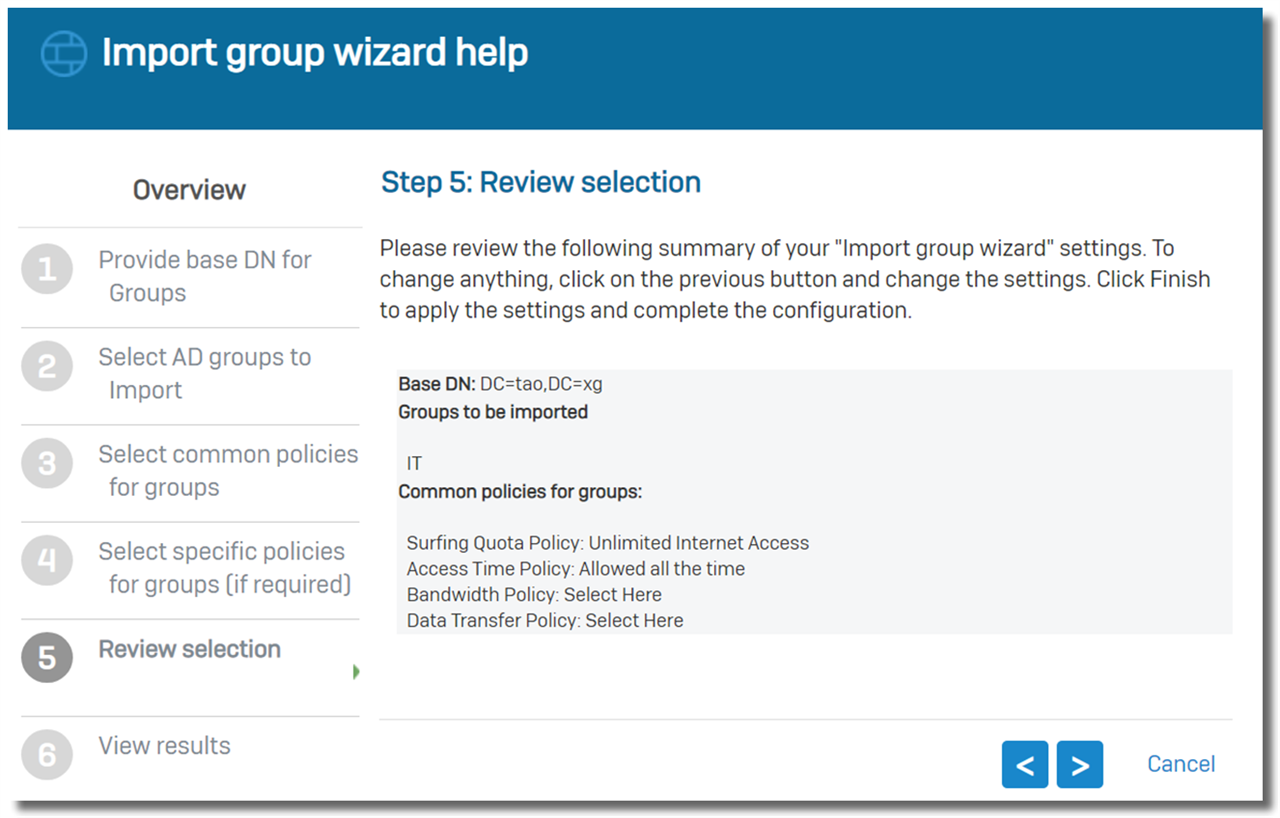

Click Next để import group.

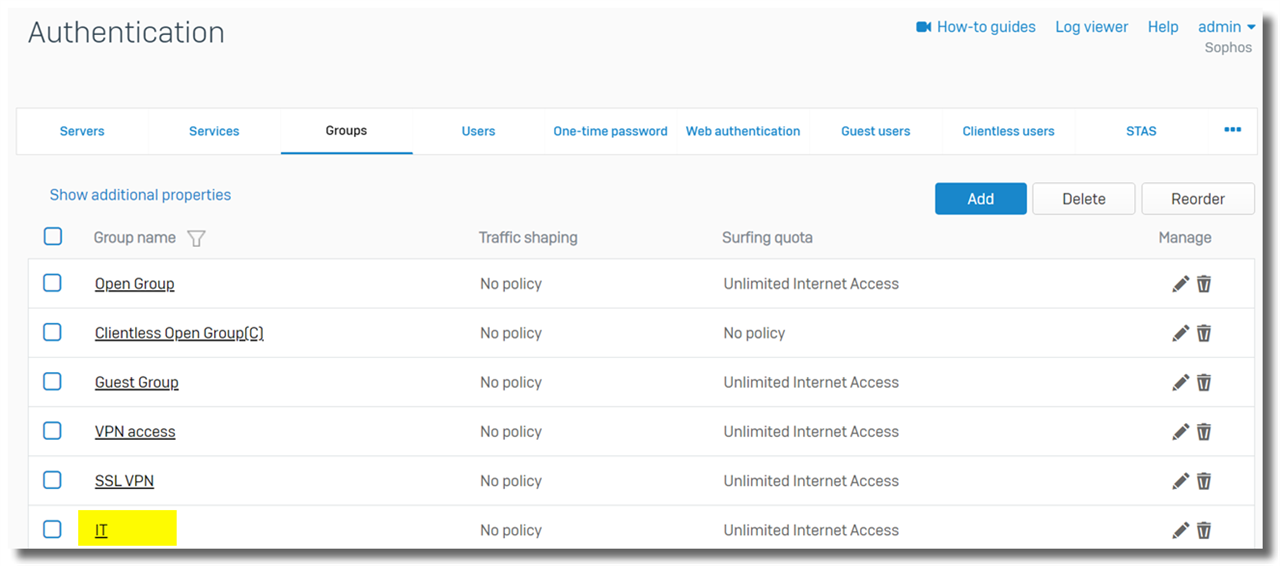

Chọn Authentication > Groups, xác nhận là AD group đã được Import.

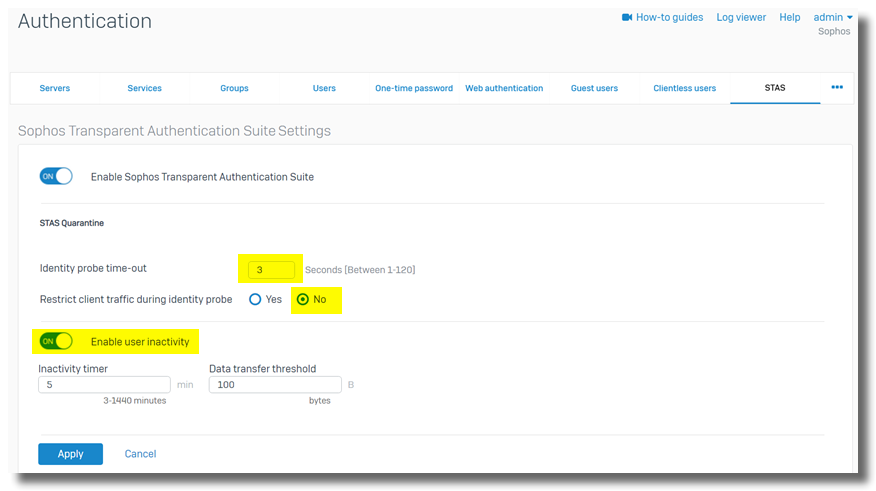

4.2.4 Enable STAS

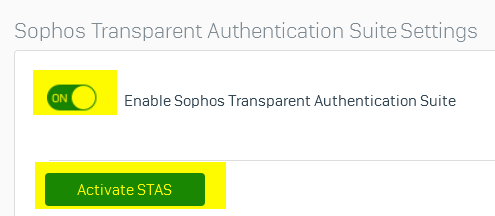

Đăng nhập XG firewall webadmin> Authentication> STAS, bật “Enable Sophos Transparent Authentication Suite”, và sau đó click “Activate STAS”.

Thay đổi cài đặt mặc định:

- Identity probe time-out: 3 seconds

- Restrict client traffic during identity probe: No

- Enable user inactivity: enabled

Bước tiếp theo là STAS Server.

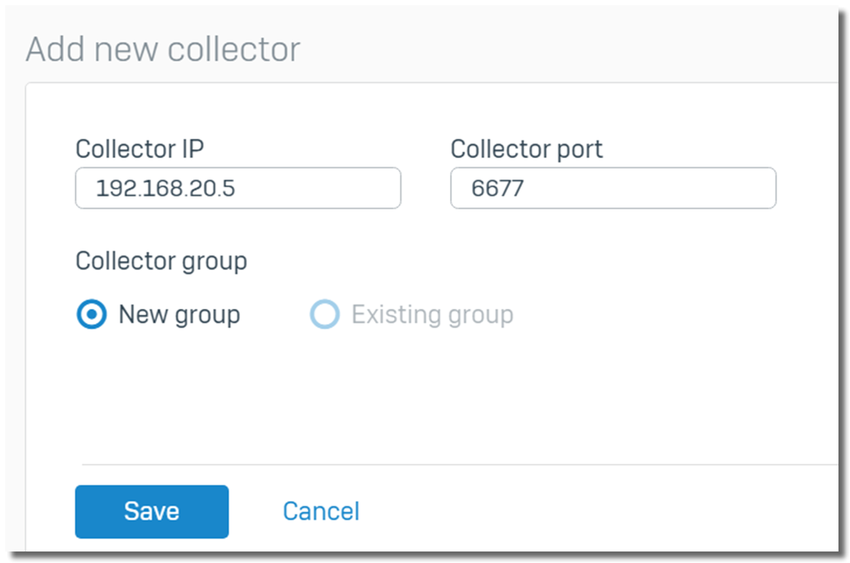

CLick “Add new collector button” và thêm địa chỉ IP của máy chủ STAS. Trong ví dụ này là 192.168.20.5.

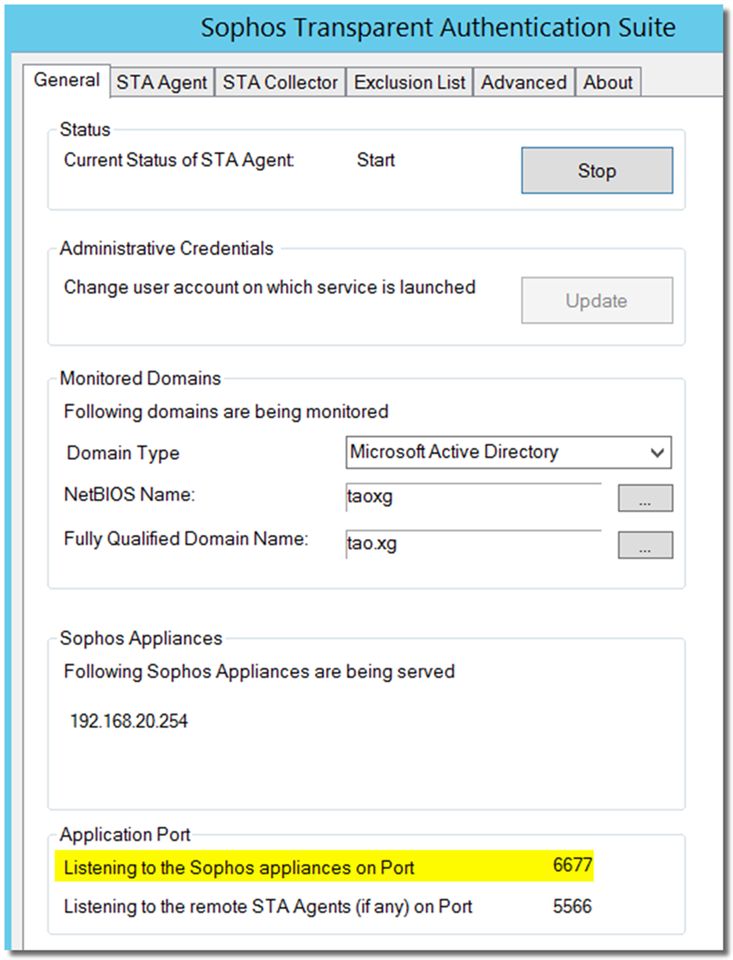

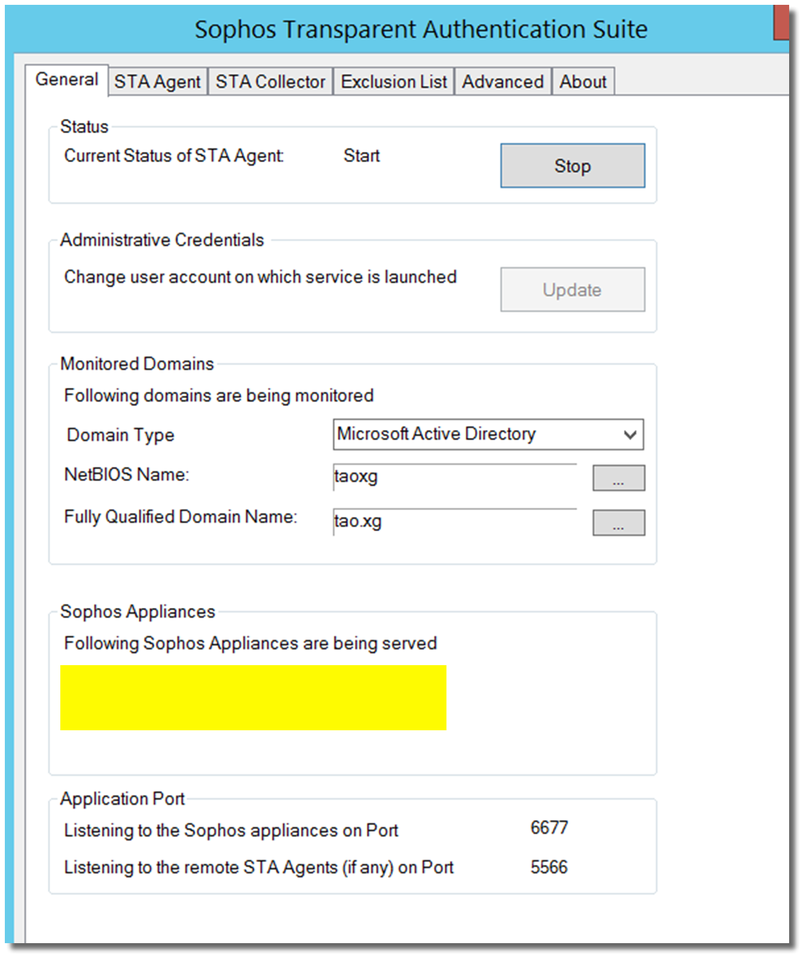

Có thể kiểm tra Collector Port trên STAS Suite > General tab > Listening to the Sophos appliance on Port.

5. Cấu hình Windows AD GPO

5.1 Bật audit logon events trên máy tính AD.

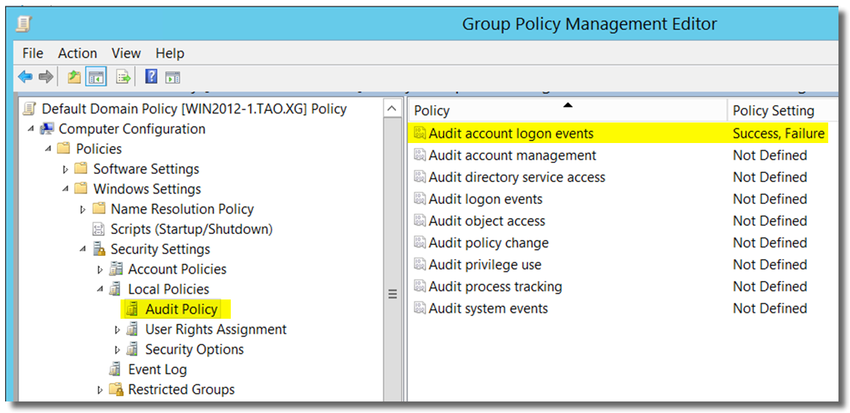

Đăng nhập vào Windows AD DC với tư cách là thành viên của Administrators group.

Mở Administrative Tools và click Group Policy Management.

Trong console tree, mở Forest: YOUR_FOREST> Domains> YOUR_DOMAIN_NAME, click chuột phải vào Default Domain Policy và click Edit.

Lưu ý: Bạn cũng có thể chỉnh sửa chính sách nhóm khác nếu cần.

Trong Group Policy Management Editor, mở Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Audit Policies.

Click vào Audit account logon events và enable “Define these policy settings: Success and Failure“.

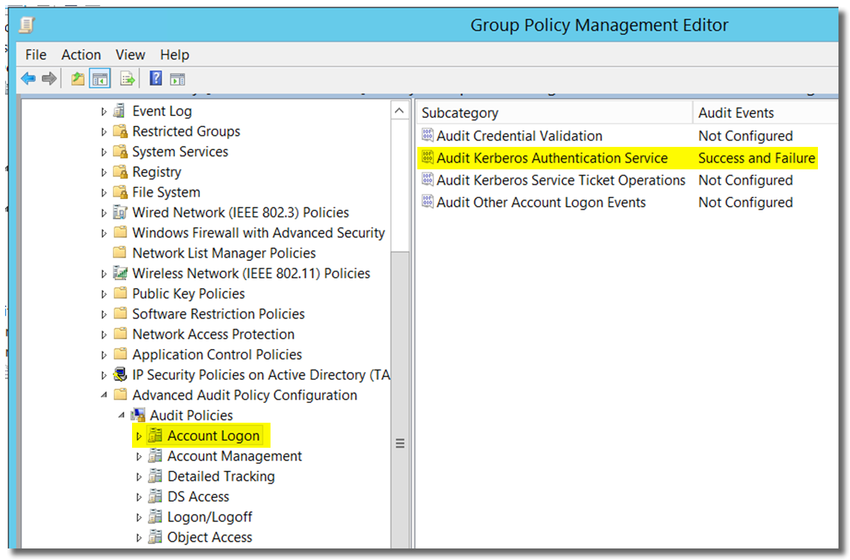

Tiếp theo mở Computer Configuration > Policies > Windows Settings > Security Settings > Advanced audit policy configuration > Audit Policies > Account Logon.

Click vào Audit Kerberos Authentication Service, và enable “Configure the following audit events: Success and Failure“.

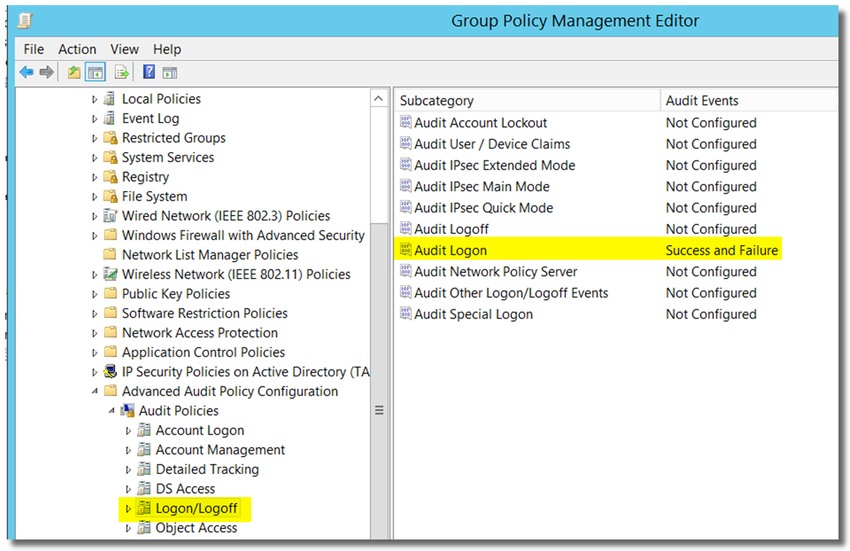

Tiếp tục mở Computer Configuration > Policies > Windows Settings > Security Settings > Advanced audit policy configuration > Audit Policies > Logon/Logoff.

Click vào Audit Logon và enable “Configure the following audit events: Success and Failure.”

5.2 Allow inbound WMI trên máy tính AD

Đảm bảo Firewall rule trên máy tính allowed incoming WMI (DCOM RPC).

Đăng nhập vào Windows AD DC với tư cách là thành viên của Administrators.

Mở Administrative Tools và click Group Policy Management.

Trong console tree, mở Forest: YOUR_FOREST> Domains> YOUR_DOMAIN_NAME, click chuột phải vào Default Domain Policy và click Edit.

Lưu ý: Bạn cũng có thể chỉnh sửa chính sách nhóm khác nếu cần.

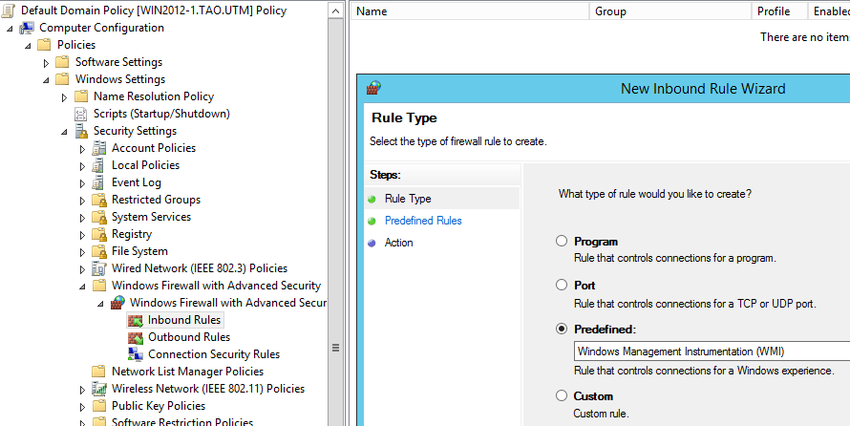

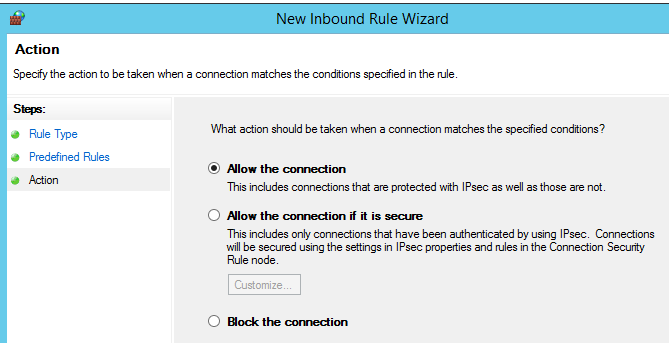

Trong Group Policy Management Editor, mở Computer Configuration > Windows Settings > Security Settings > Windows Firewall with Advanced Security > Windows Firewall with Advanced Security, click chuột phải vào Inbound Rules > New Rules

Cài đặt Rule Type là “Predefined: Windows Management Instrumentation (WMI)”.

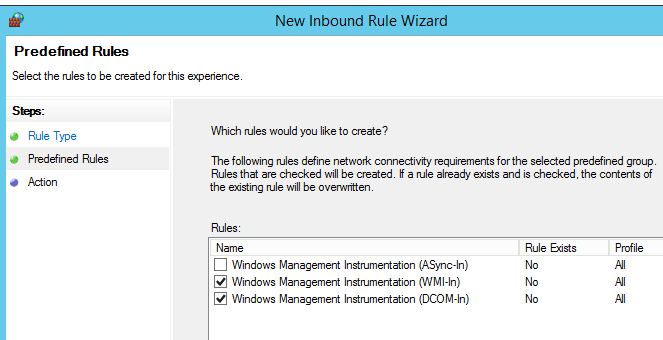

Chọn WMI-In và DCOM-In.

Action: Allow the connection.

5.3 Update Group Policy settings.

Trên máy tính AD, chạy Command Prompt click chuột phải chọn “Run as administrator”.

Nếu cửa sổ User Account Control xuất hiện, click Yes.

Chạy dòng lệnh: gpupdate /force và sau đó nhấn ENTER.

Sau khi Group Policy được cập nhật, bạn có thể tiếp tục bước tiếp theo để xác minh rằng cài đặt chính sách kiểm tra đã được áp dụng đúng cách hay chưa.

5.4 Xác nhận audit logon events đã được áp dụng đúng cách.

Trên máy tính AD, chạy Command Prompt click chuột phải chọn “Run as administrator”.

Nếu cửa sổ User Account Control xuất hiện, click Yes.

Chạy 2 dòng lệnh:

auditpol.exe /get /category:”Logon/Logoff”

auditpol.exe /get /category:”Account Logon”

Kiểm tra Success and Failure đã được bật cho “Logon” và “Kerberos Authentication Service”,

C:\WINDOWS\system32>auditpol.exe /get /category:"Logon/Logoff"

System audit policy

Category/Subcategory Setting

Logon/Logoff

Logon Success and Failure

Logoff No Auditing

Account Lockout No Auditing

IPsec Main Mode No Auditing

IPsec Quick Mode No Auditing

IPsec Extended Mode No Auditing

Special Logon No Auditing

Other Logon/Logoff Events No Auditing

Network Policy Server No Auditing

User / Device Claims No Auditing

Group Membership No Auditing

C:\WINDOWS\system32>auditpol.exe /get /category:"Account Logon"

System audit policy

Category/Subcategory Setting

Account Logon

Kerberos Service Ticket Operations No Auditing

Other Account Logon Events No Auditing

Kerberos Authentication Service Success and Failure

Credential Validation No Auditing

C:\WINDOWS\system32>

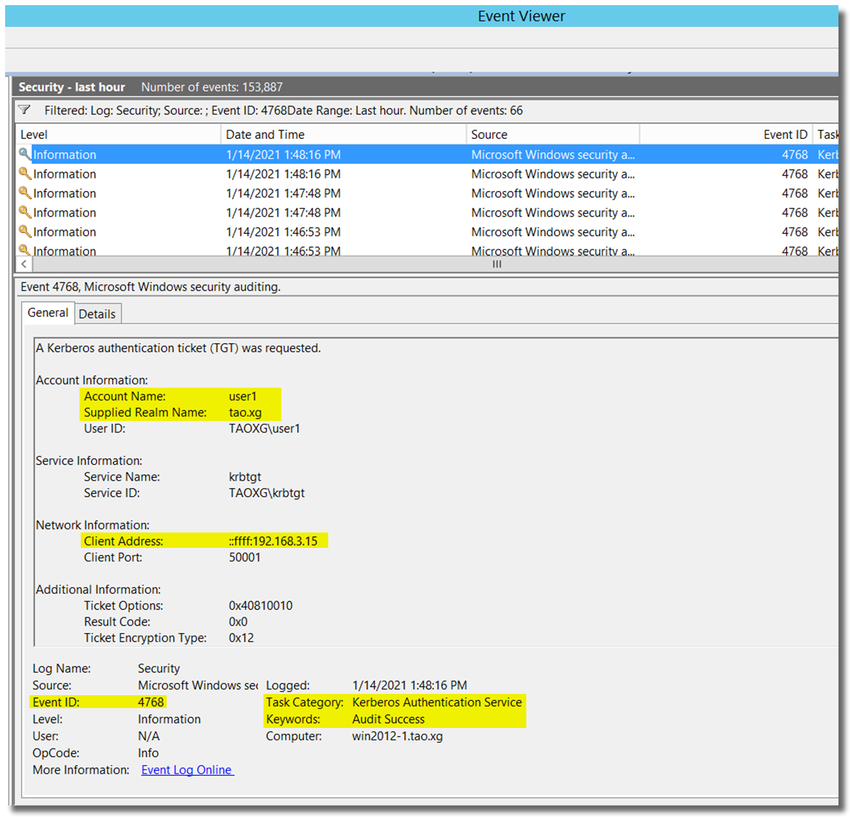

5.5 Xác nhận event ID 4768 đã được tạo cho user logon.

Event ID 4768 dành cho đăng nhập của người dùng. Nếu AD DC không tạo Event ID 4768 trong Windows Event Viewer, thì STA agent không thể phát hiện bất kỳ hoạt động đăng nhập nào của người dùng.

Khi Event ID n 4768 được tạo, STA agent sẽ chuyển tiếp thông tin đó đến STA collector UDP port 5566.

Bạn nên kiểm tra Windows Event Viewer để đảm bảo Event ID 4768 được tạo khi người dùng đăng nhập trên máy trạm. Như hình dưới cho thấy user1 đã đăng nhập trên AD domain tao.xg từ máy tính 192.168.3.15.

6. Cài đặt và cấu hình STAS

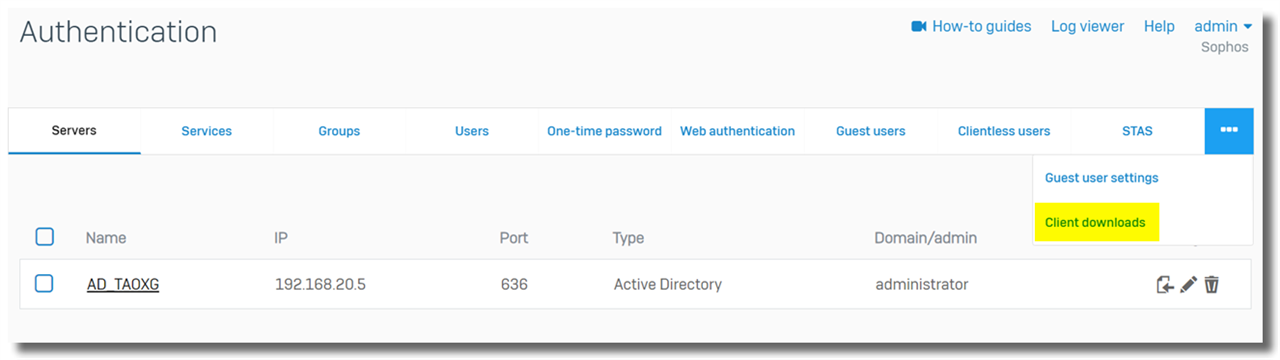

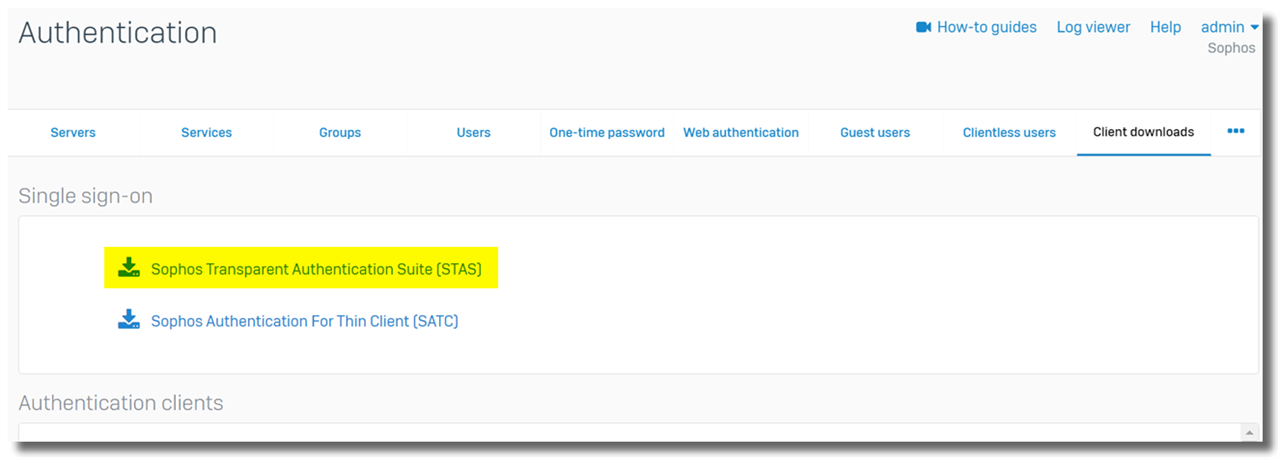

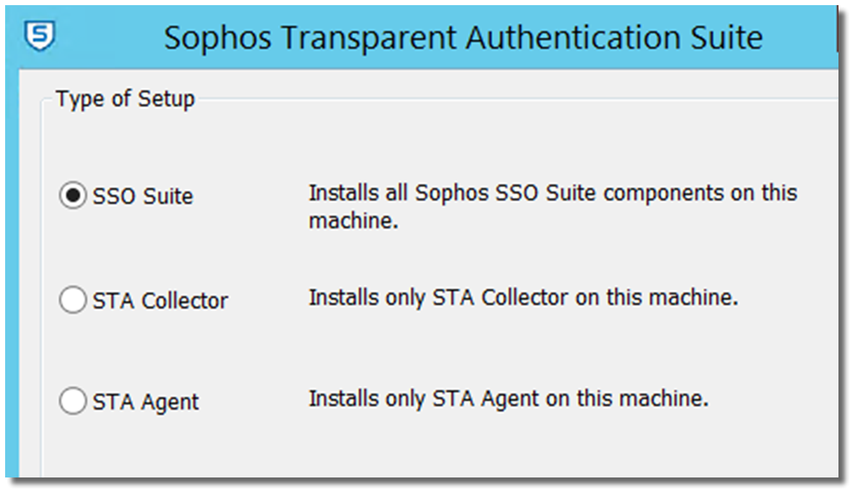

6.1 Cài đặt STAS

Bạn có thể tải xuống STAS mới nhất từ XG firewall webadmin > Authentication > Client downloads.

Trong ví dụ này, bộ STAS đã được cài đặt trên Windows AD DC 192.168.20.5.

Vui lòng cài đặt STAS bằng cách nhấp chuột phải vào tệp cài đặt với Run as administrator để ngăn chặn bất kỳ sự cố quyền tiềm ẩn nào trên Windows.

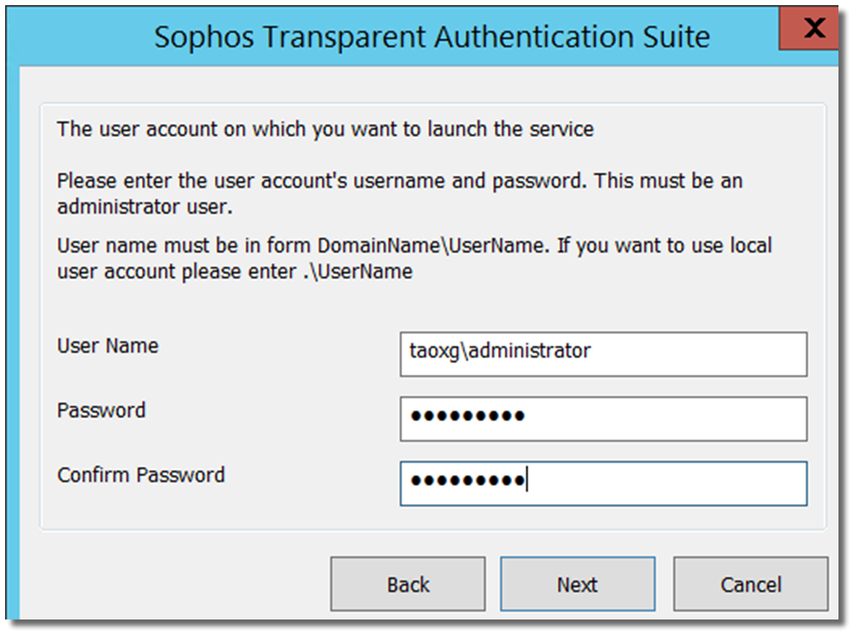

Nhập thông tin đăng nhập quản trị viên Windows AD. Tài khoản là cần thiết để:

+ Truy vấn Windows Event Viewer cho Event ID 4768

+ start/stop “Sophos Transparent Authentication Suite” service.

+ Gửi truy vấn WMI của Windows tới tất cả các máy tính AD để thực hiện thăm dò máy trạm.

Nếu bạn không thể sử dụng tài khoản administrator , bạn có thể sử dụng một tài khoản khác là thành viên của Domain Admins.

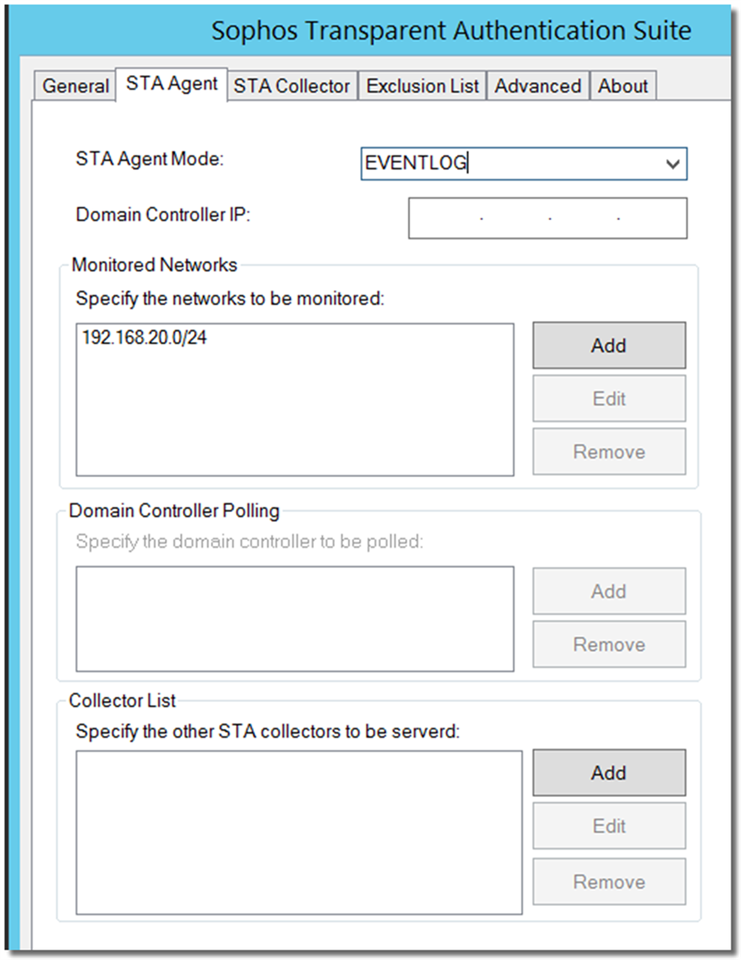

6.2 Cấu hình STA Agent.

Chỉ định subnet chứa tất cả người dùng Windows AD. “Domain Controller IP” phải để trống nếu STA agent được cài đặt trên AD DC. Nếu không, STA agent không thể đọc nhật ký Windows Event logs

Monitor Networks: 192.168.20.0/24.

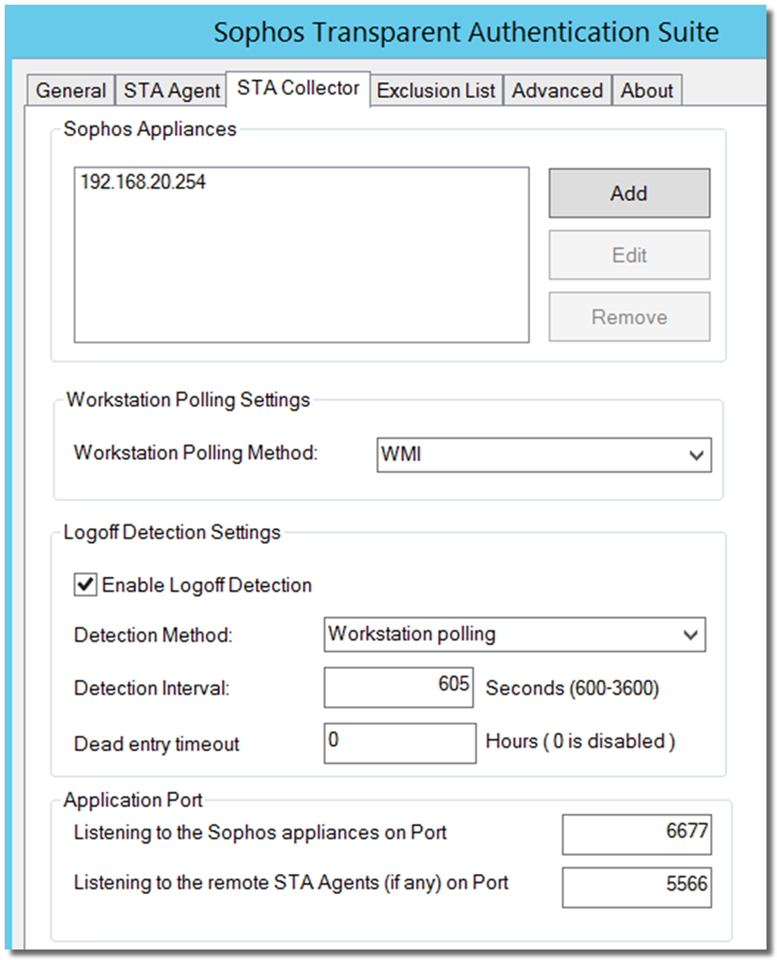

6.3 Cấu hình STA Collector.

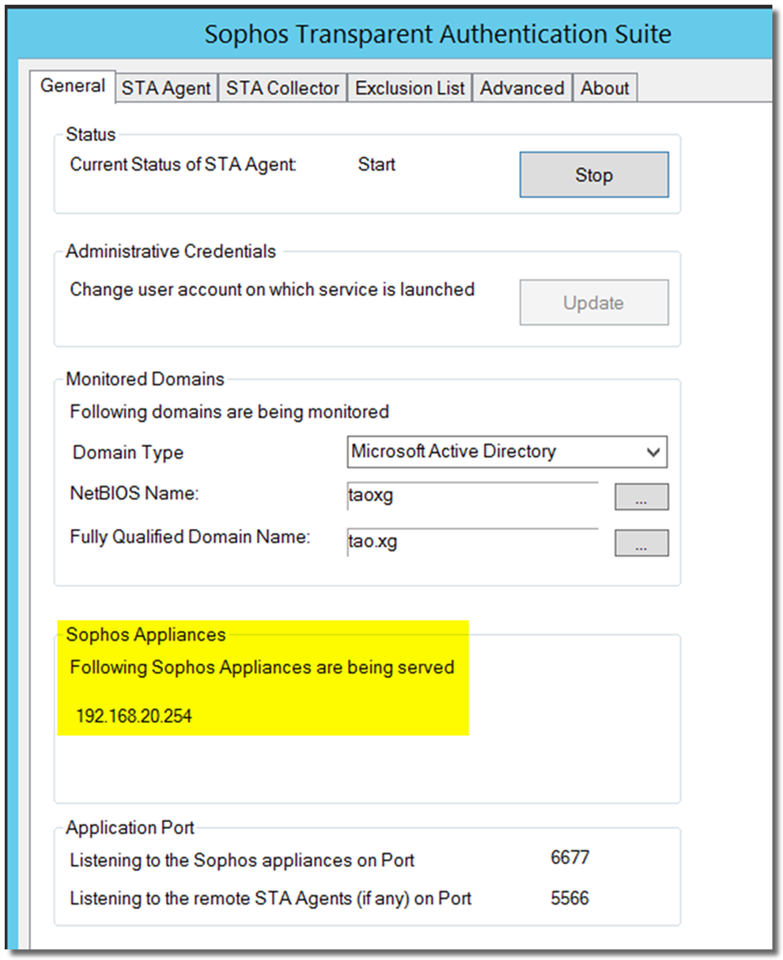

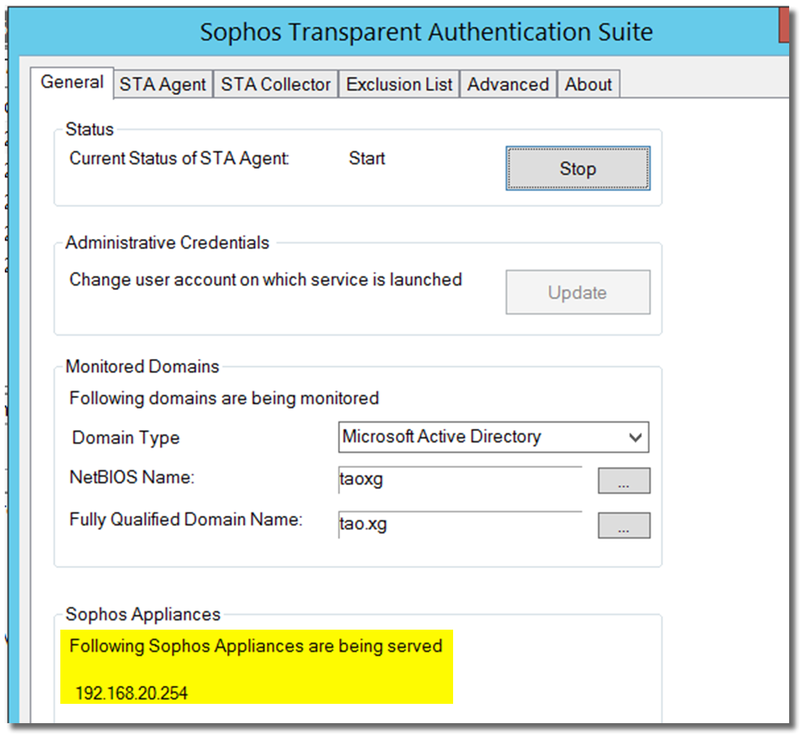

Cài đặt “Sophos Appliances” là địa chỉ IP nội bộ của tường lửa XG, 192.168.20.254. Nếu tường lửa XG cấu hình HA, bạn nên sử dụng interface IP address, không phải peer administration IP.

- Workstation Polling Method: Nên chọn WMI

- Enable Logoff Detection: chọn enbale

- Detection Method: chọn Workstation polling

- Dead entry timeout: phải đặt là 0.

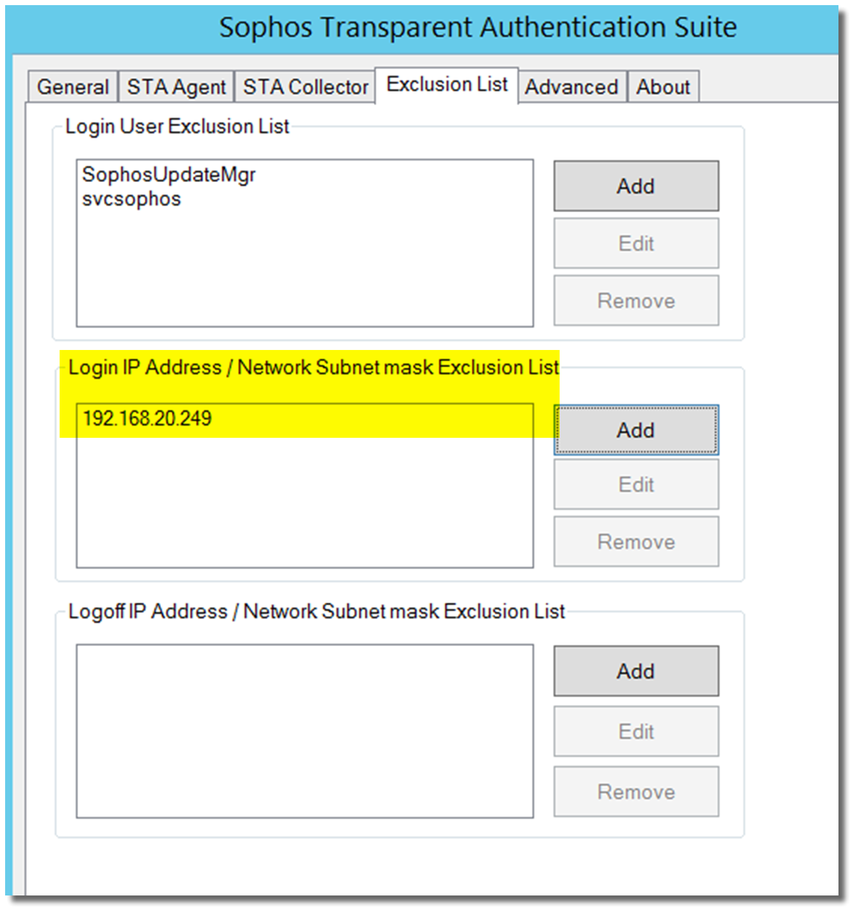

6.4 Cấu hình danh sách loại trừ (Exclusion List).

Đi tới “Exclusion List”, thêm background service accounts (chẳng hạn như SophosUpdateMgr, SophosManagement và tài khoản được sử dụng bởi bất kỳ trình cập nhật mẫu Antivirus nào) vào “Login User Exclusion List”, để ngăn STAS live user bị đăng xuất khi background service account logs in.

Lưu ý: “Login User Exclusion List” chỉ hỗ trợ “username” và không hỗ trợ “username@domain.com”, hoặc “domain\username”.

Trên STA collector, thêm Citrix terminal servers vào “Login IP Address/Network Exclusion List”.

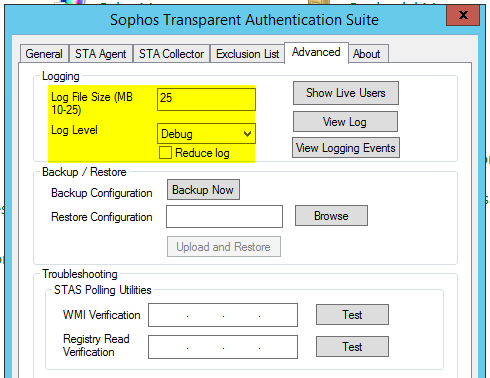

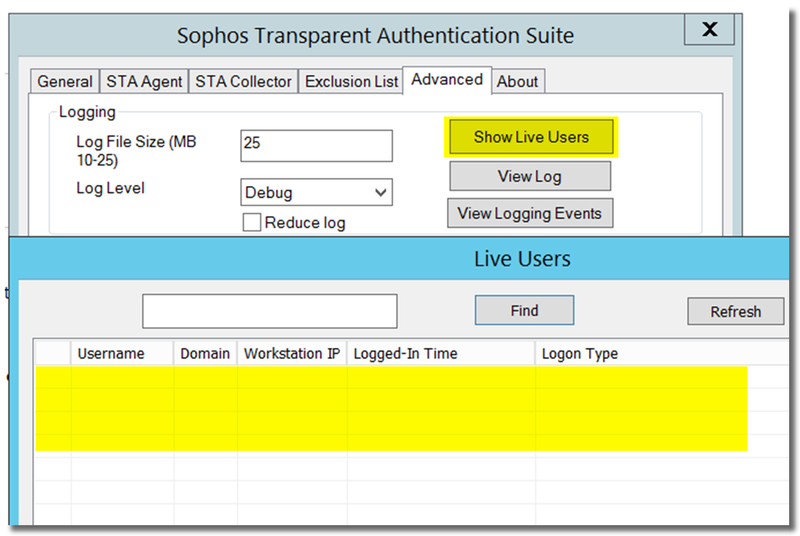

6.5 Advanced.

- STAS log file size: 25

- Log level: Debug

- Reduce log: disable

STAS log files, stas.log, và stas.log1 được đặt trên máy chủ Windows được cài đặt STAS trong thư mục C:\Program Files (x86)\Sophos\Sophos Transparent Authentication Suite.

6.6 Tạo Windows Firewall rules để allow STAS traffic.

Nếu STA Collector và STA Agent được cài đặt trên cùng một máy chủ Windows, hãy tạo Windows Firewall rules trên máy chủ Windows:

- inbound traffic to TCP port 5566, and UDP port 6677

- outbound traffic to UDP port 6060

Nếu STA Collector và STA Agent được cài đặt trên các máy chủ khác nhau:

- Tạo Windows Firewall rules trên STA Collector, allow:

- inbound traffic to TCP port 5566, UDP port 6677, and UDP port 50001

- outbound traffic to UDP port 6060

- Tạo Windows Firewall rules trên STA Agent, allow:

- outbound traffic to TCP port 5566 and UDP port 50001

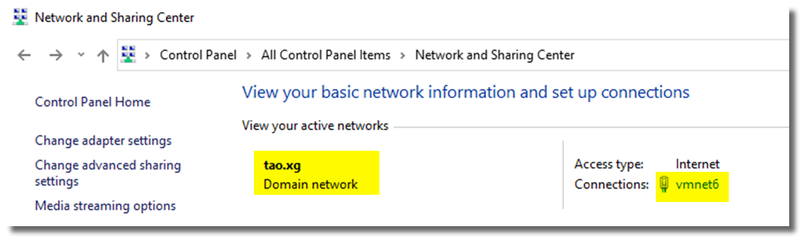

Windows Firewall rules được áp dụng trên network profile (Domain, Private, Public). Đảm bảo rằng các Windows Firewall rules ở trên được áp dụng chính xác cho network profile.

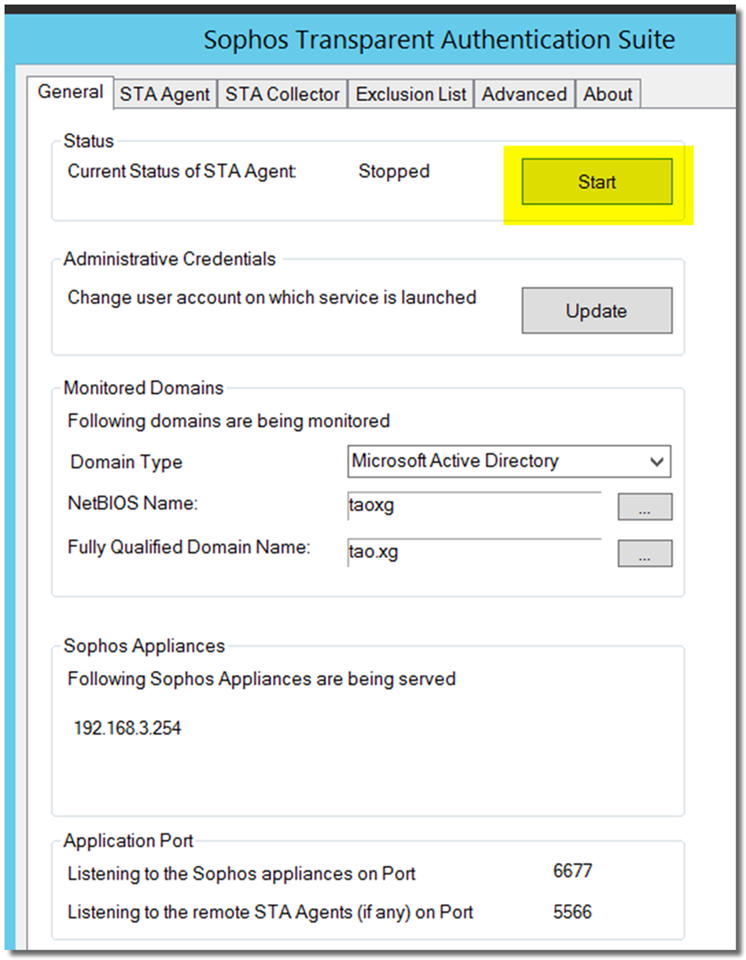

6.7 Start STAS.

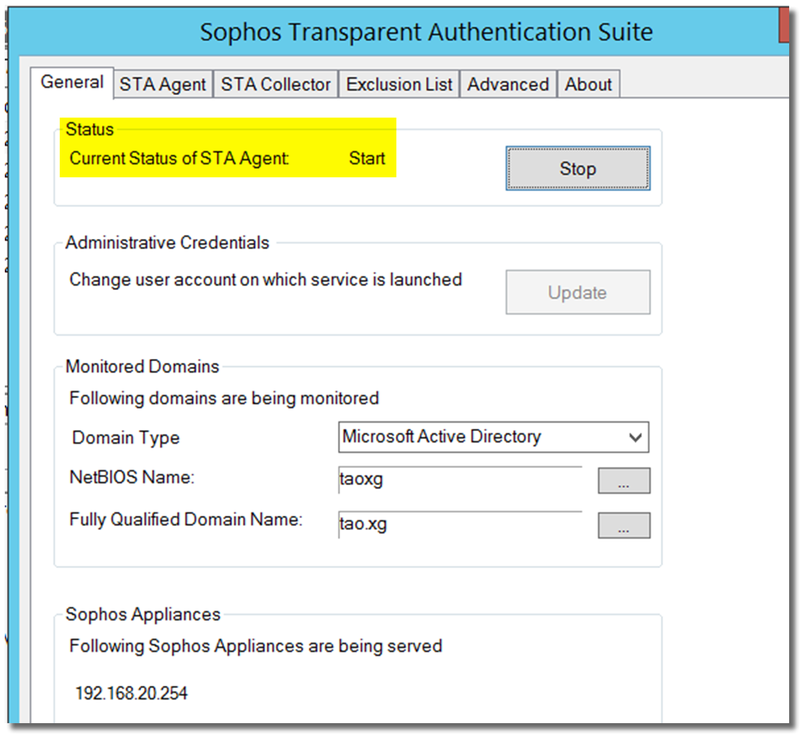

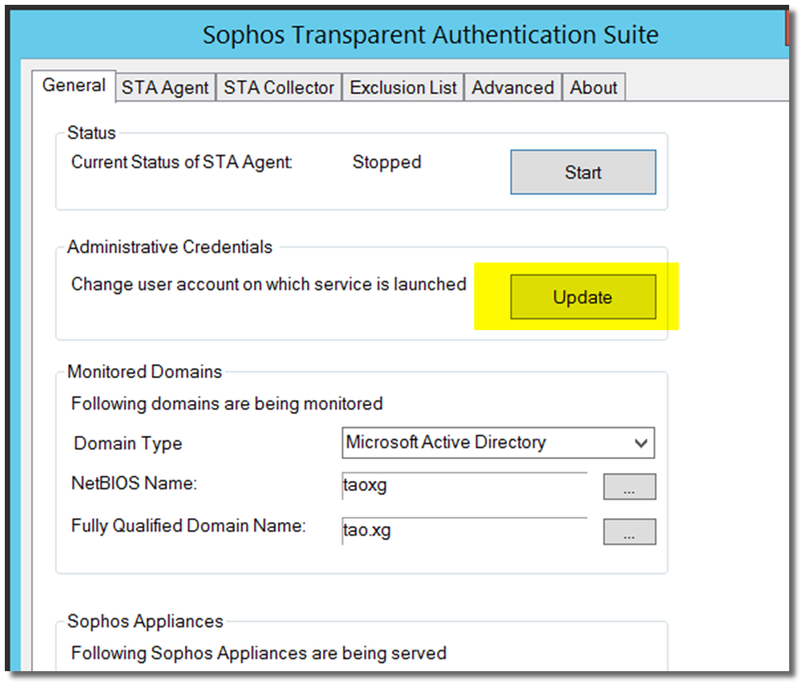

Click nhút “Start” trên “General” tab để khởi động STAS service.

Sau khi STAS và tường lửa XG thiết lập kết nối, địa chỉ IP của tường lửa XG được hiển thị trên General” tab.

Note: Khi có nhiều STA collectors nằm trong cùng một collector group, tường lửa XG chỉ giao tiếp với STA collector ở đầu danh sách và chỉ STA collector đó mới có thể thiết lập giao tiếp với tường lửa XG và chỉ STA collector đó mới có thể hiển thị địa chỉ IP của tường lửa XG trong General tab.

Tìm STA collector nào đang giao tiếp với tường lửa XG theo cách sau:

+ Đi đến STAS > General tab, kiểm tra xem nó có hiển thị địa chỉ IP tường lửa XG hay không. Nếu có, đó là STAS Collector đang giao tiếp với tường lửa XG, hoặc check backend logs trong XG firewall SSH terminal.

Triu cập SSH đến tường lửa XG với quyền admin và chọn 5. Device Management > 3. Advanced Shell và chạy lệnh sau:

grep “CTA LIVE Received from\|sending CTA_IS_ACTIVE” /log/access_server.log | tail

Kết quả cho thấy tường lửa XG đã giao tiếp với STA Collector 192.168.20.5 kể từ 16:00 8 Feb.

- SFVUNL_SO01_SFOS 18.0.4 MR-4# grep “CTA LIVE Received from\|sending CTA_IS_ACTIVE” /log/access_server.log | tail

DEBUG Feb 08 16:00:36.719168 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:01:06.733092 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:01:36.748435 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:02:06.753870 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:02:36.754746 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:03:06.770399 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:03:36.784307 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

DEBUG Feb 08 16:04:06.799499 [access_server]: process_cta_live: CTA LIVE Received from 192.168.20.5

MESSAGE Feb 09 11:01:29.423157 [access_server]: process_cta_live: sending CTA_IS_ACTIVE 192.168.20.5

MESSAGE Feb 09 11:08:30.094186 [access_server]: process_cta_live: sending CTA_IS_ACTIVE 192.168.20.5

SFVUNL_SO01_SFOS 18.0.4 MR-4#

6.7 Xác minh phương pháp thăm dò máy trạm.

Để kiểm tra STAS hoạt động tốt, STA Collector phải giao tiếp với tất cả các máy trạm thông qua phương pháp thăm dò máy trạm. Trong cấu hình trên, đã cấu hình STA Collector để sử dụng WMI làm phương pháp thăm dò máy trạm.

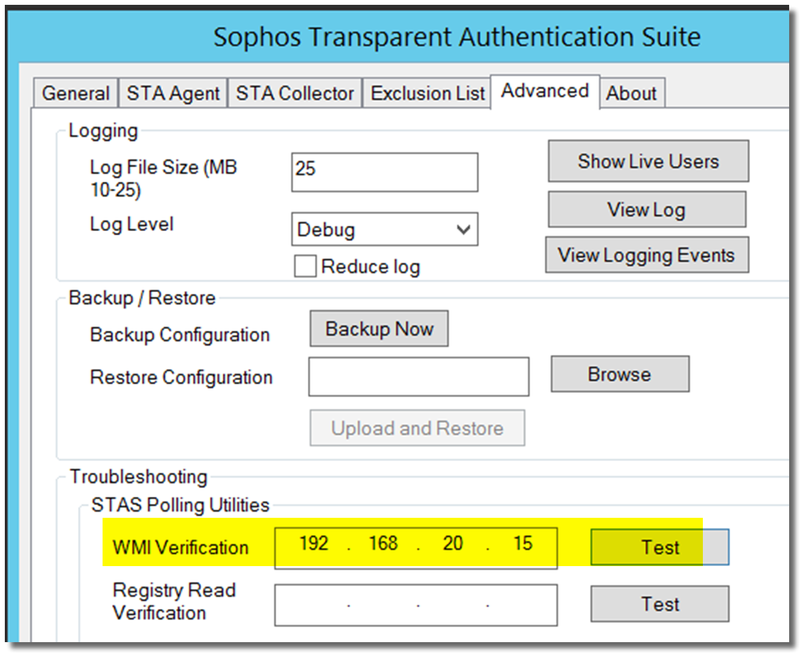

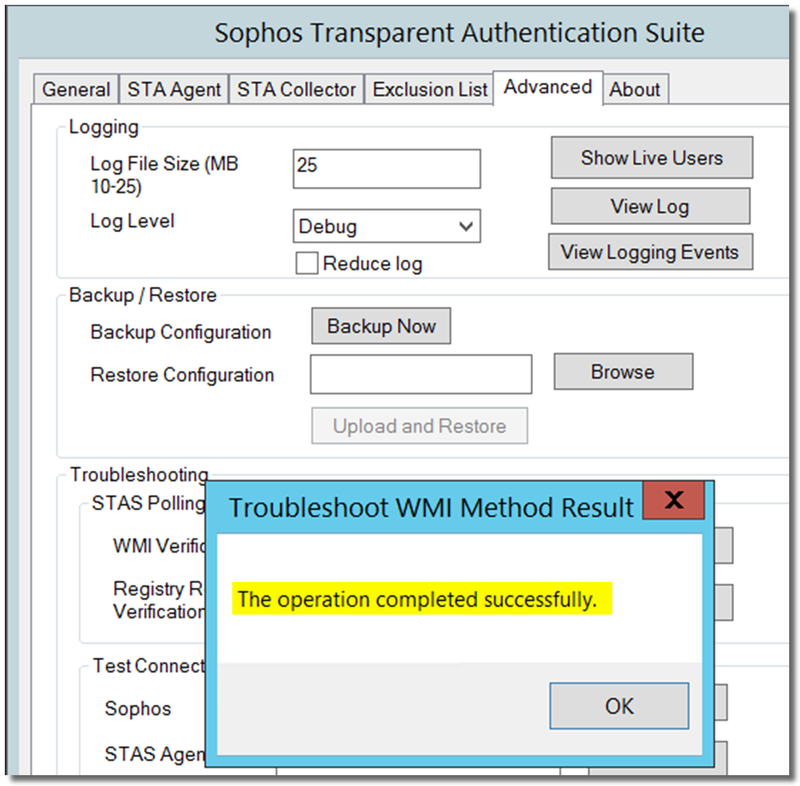

Cần xác minh STA Collector có thể giao tiếp với bất kỳ máy trạm AD nào thông qua WMI. Bạn có thể được thực hiện bằng cách vào STAS > Advanced > Troubleshooting > STAS Polling Utilities > WMI Verification.

7. Kiểm tra hoạt động của STAS.

7.1 Check STAS Live User.

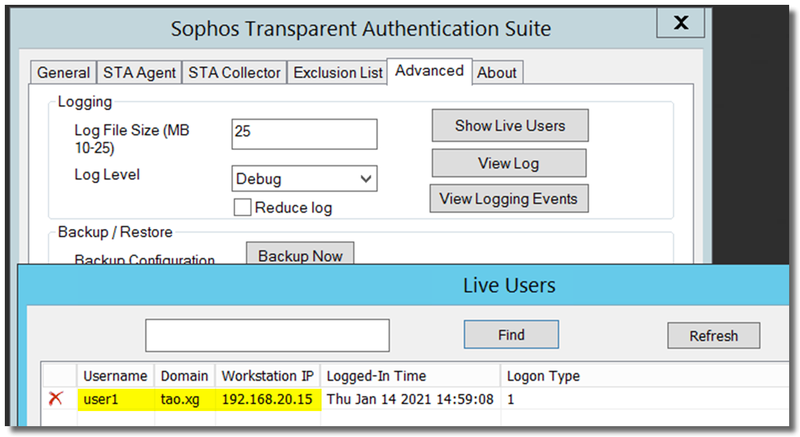

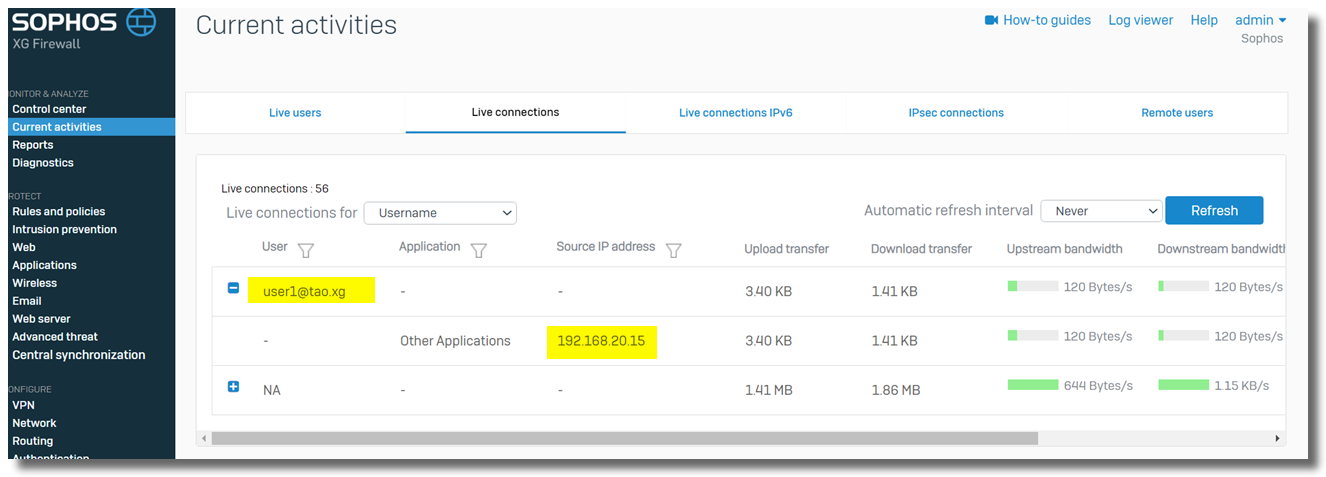

user1 đăng nhập trên máy tính AD 192.168.20.15 sau khi STAS được thiết lập. Vào STAS > Advanced > Show Live Users để kiểm tra.

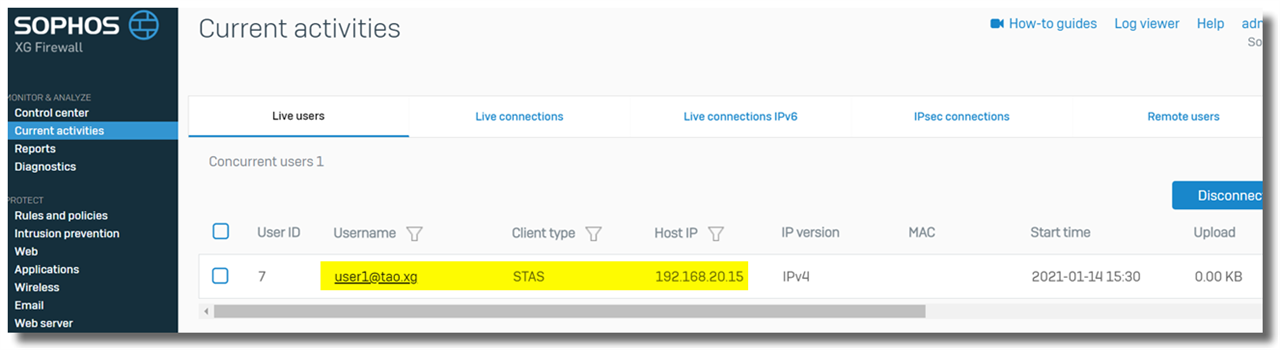

Trên XG webadmin > Current Activity > Live Users cũng show live users.

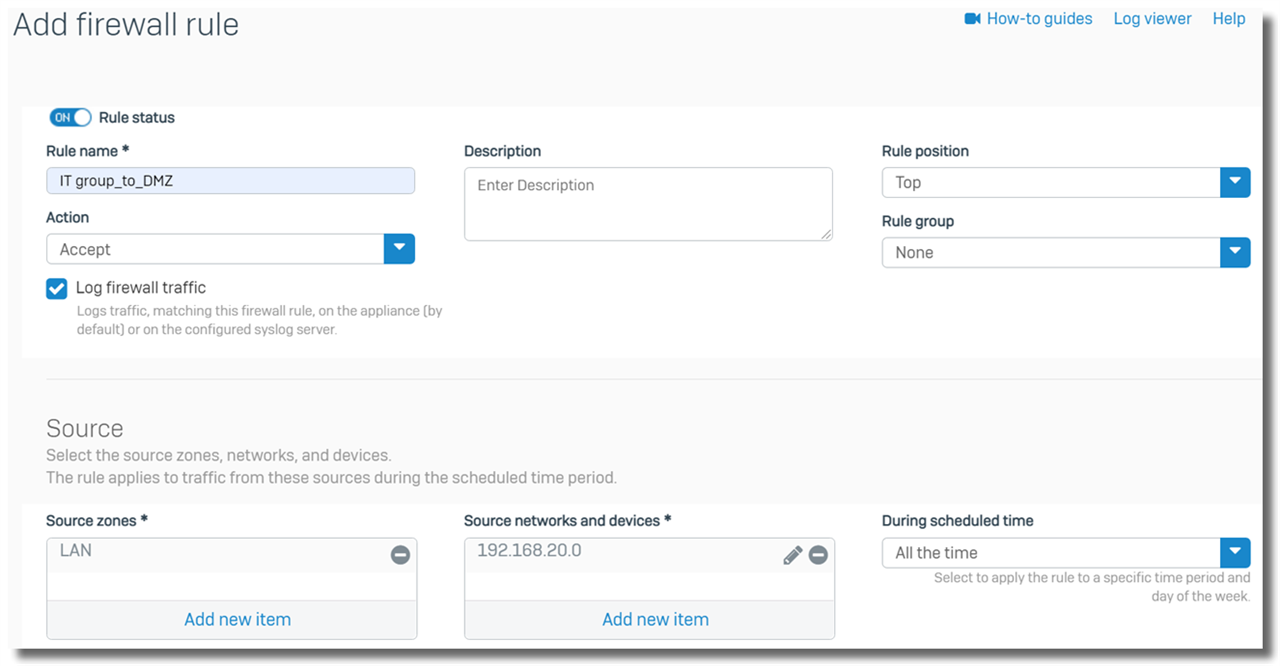

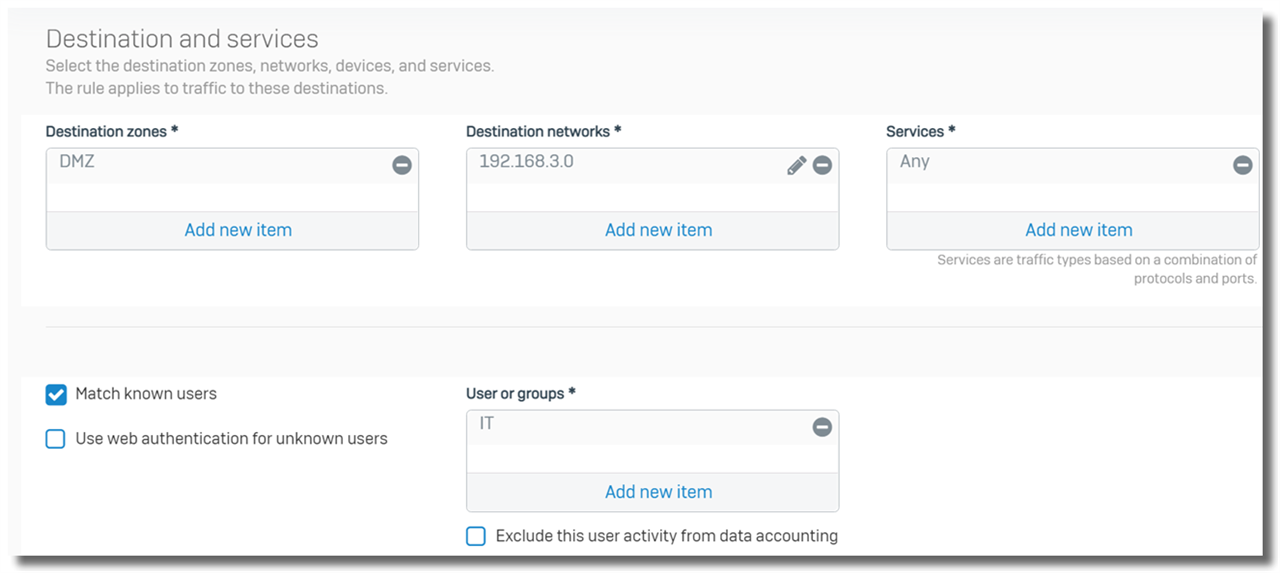

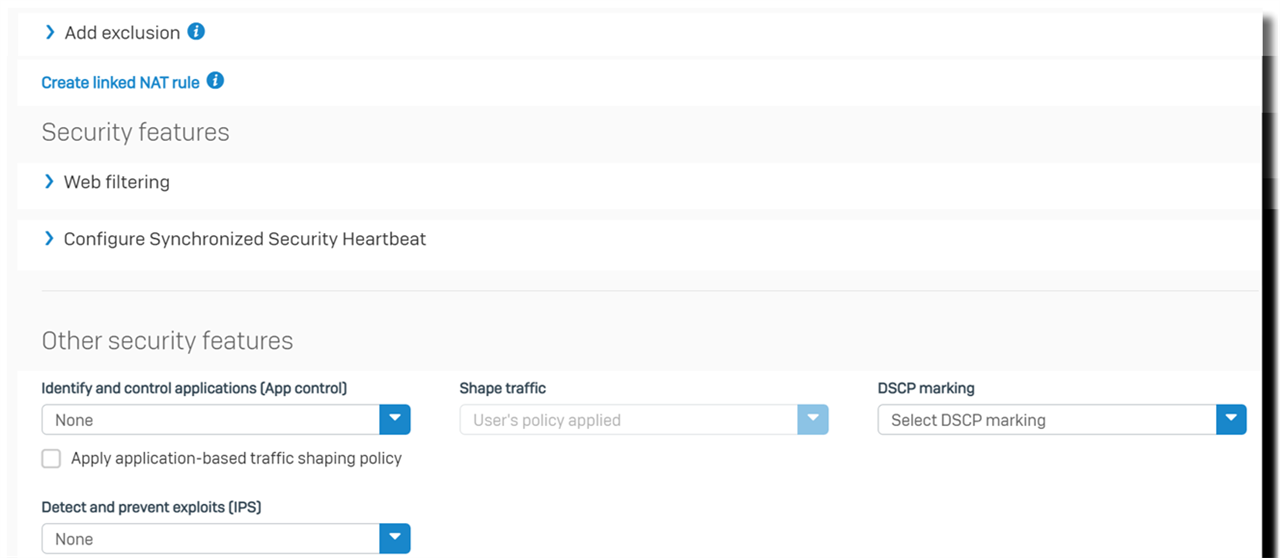

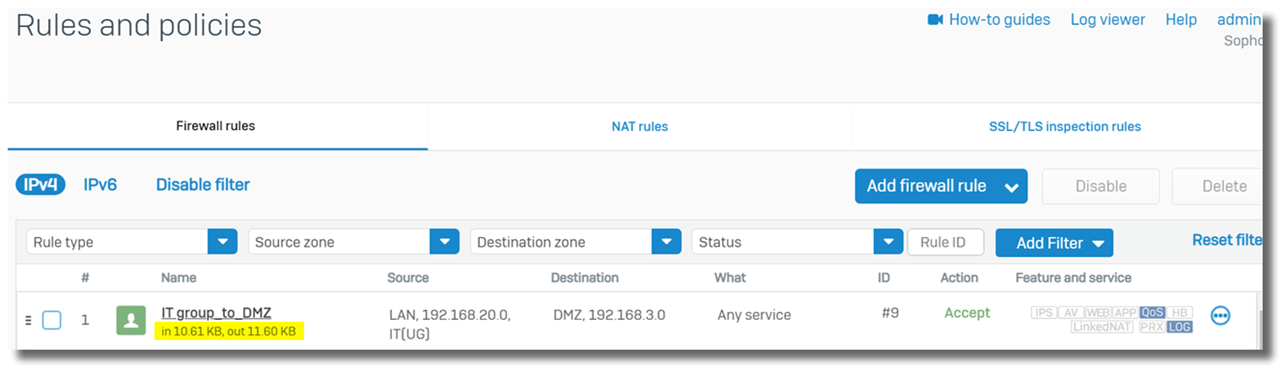

7.2 Tạo firewall rule cho user group.

Tạo firewall rule để cho phép người dùng trong group IT truy cập máy chủ trong zone DMZ, 192.168.3.0/24.

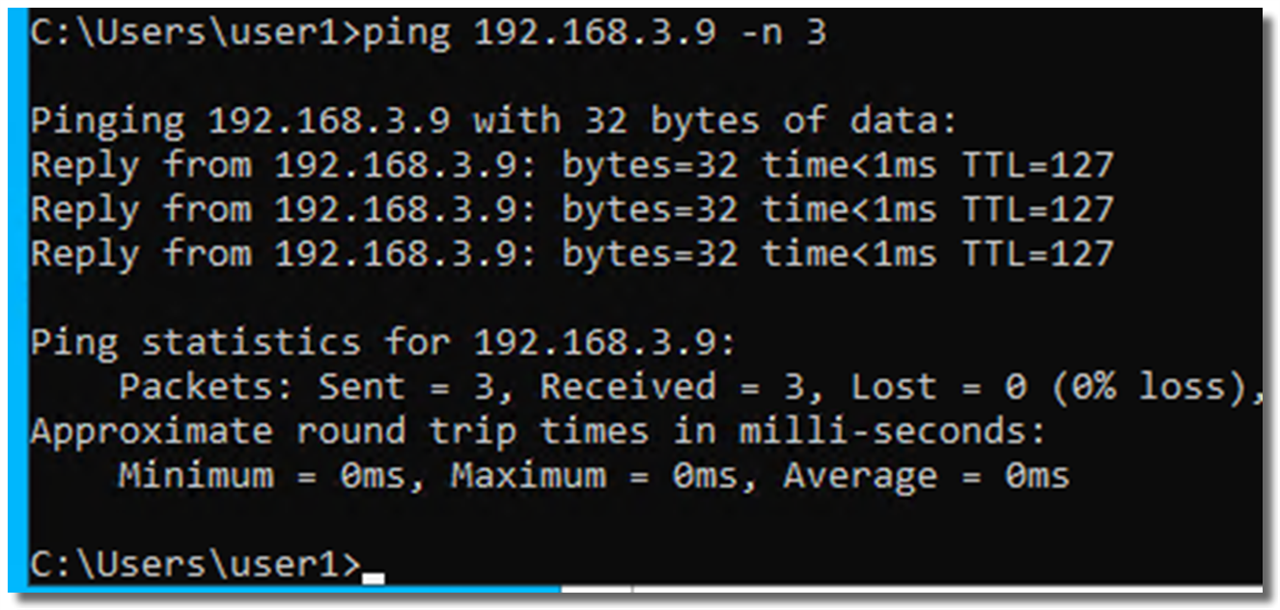

Check 192.168.20.15 có thể ping DMZ server 192.168.3.9.

Trên XG firewall web admin > Current activities > Live connections > Live connections for: Username hiển thị kết nối của user1@tao.xg.

Thống kê firewall rule traffic cũng xác nhận lưu lượng truy cập từ 192.168.20.15 được tạo bởi người dùng trong IT group.

8. Troubleshooting.

8.1 STAS không hiển thị địa chỉ IP tường lửa XG.

Khi tường lửa XG không thể giao tiếp với STA Collector, “General” tab của STAS không hiển thị địa chỉ IP của tường lửa XG.

Check:

+ Trên XG firewall webadmin > Device Access đã bật “Client Authentication” trên zone cài đặt máy chủ STAS.

+ Windows Firewall trên STA Collector cho phép lưu lượng truy cập từ / đến tường lửa XG.

8.2 STAS hiển thị không có Live User.

Trong trường hợp STAS không phát hiện thấy bất kỳ live user nào.

Check:

+ STAS đã được Start.

+ Kết nối giữa tường lửa XG và STAS được thiết lập.

+ Event ID 4768 được tạo trong Windows Event Viewer khi người dùng AD đăng nhập trên máy trạm AD.

+ STAS đã được cài đặt bằng cách nhấp chuột phải vào tệp cài đặt > Run as administrator.

8.3 Tường lửa XG không hiển thị STAS live user, mặc dù STAS có hiển thị.

Nếu tường lửa XG không hiển thị bất kỳ live user nào, nhưng STAS hiển thị live user, hãy check:

+ Windows Firewall rule trên STAS server được cấu hình đúng.

+ Trên XG firewall webadmin > Device Access đã bật “Client Authentication” trên zone cài đặt máy chủ STAS.

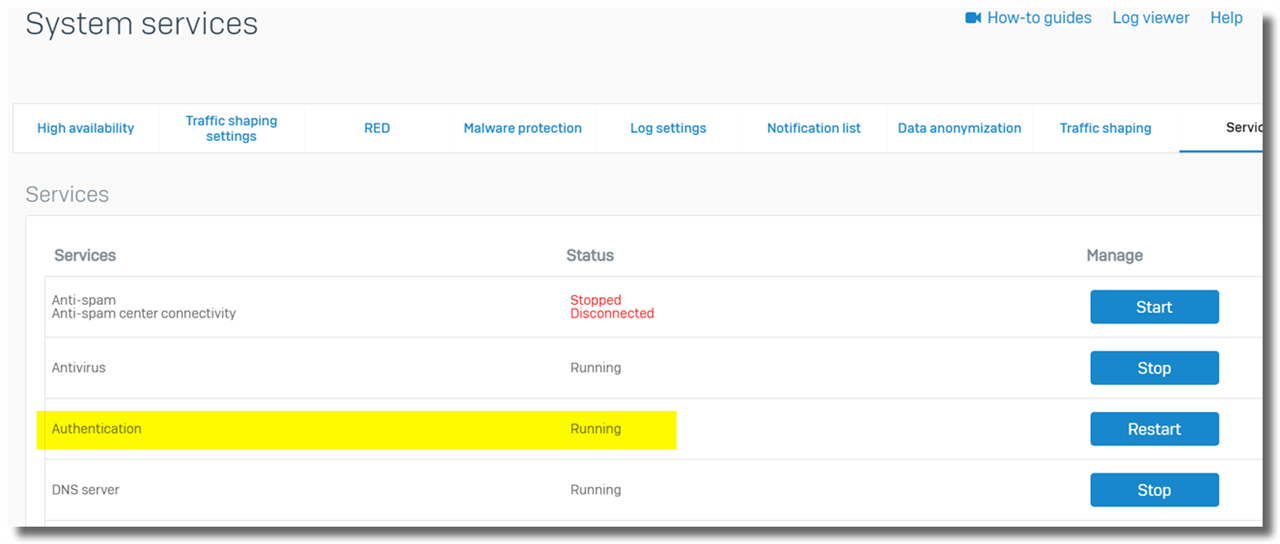

+ Authentication service trên tường lửa XG đang chạy. Bạn có thể kiểm tra trên XG firewall web admin > System services > Services.

8.4 STAS tiếp tục xóa live user.

STAS có thể phát hiện live user trên máy tính AD, tuy nhiên sẽ xóa live user sau một thời gian.

Check:

+ STAS có thể giao tiếp với máy tính AD thông qua phương pháp thăm dò máy trạm (workstation poll method).

+ Tất cả background service accounts trên AD computer đã được add vào STAS > “Login User Exclusion List”.

8.5 Tường lửa XG hiển thị thiếu một số live user trên STAS.

Trên XG webadmin> Current Activity > Live Users chỉ hiển thị một số live user trên STAS.

Check:

+ STAS có thể giao tiếp với máy tính AD thông qua phương pháp thăm dò máy trạm (workstation poll method).

+ Tất cả background service accounts trên AD computer đã được add vào STAS > “Login User Exclusion List”.

8.6 Group policy của audit logon events không được cập nhật trên AD computer.

Kiểm tra NIC trên máy tính AD được kết nối với AD DC thuộc Domain network.

Trên máy tính AD, hãy thử tắt Windows Firewall trên tất cả NIC và bật lại sau khi GPO được cập nhật.

Nếu cách trên không giải quyết được sự cố, vui lòng liên hệ với bộ phận hỗ trợ kỹ thuật của Microsoft.

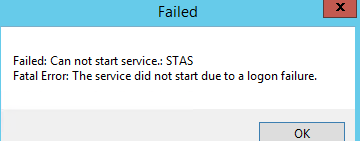

8.7 STAS service did not start due to a logon failure.

Nếu dịch vụ STAS không khởi động được và lỗi sau được hiển thị, hãy đảm bảo tài khoản cho STAS là thành viên của AD group “Domain Admins”.

Bạn có thể cập nhật tài khoản cho STAS trong “General” tab.

9. Appendix.

9.1 Bật SSL trên Windows LDAP service

Lưu ý: Nếu bạn cần hỗ trợ kỹ thuật để bật SSL trên Windows LDAP service, vui lòng tìm kiếm trợ giúp từ Microsoft.

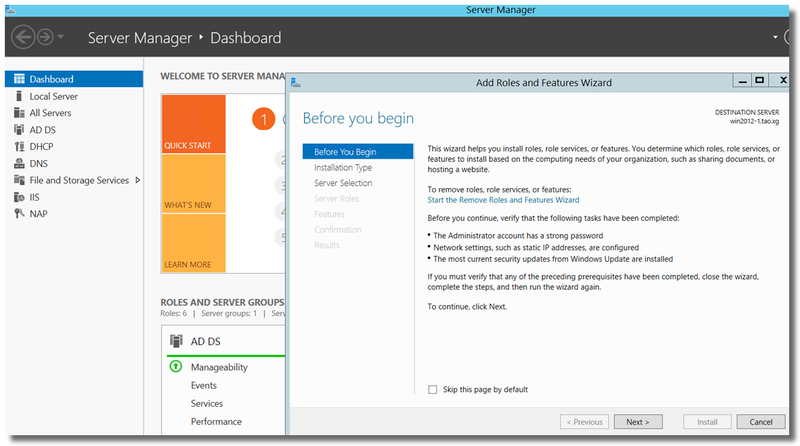

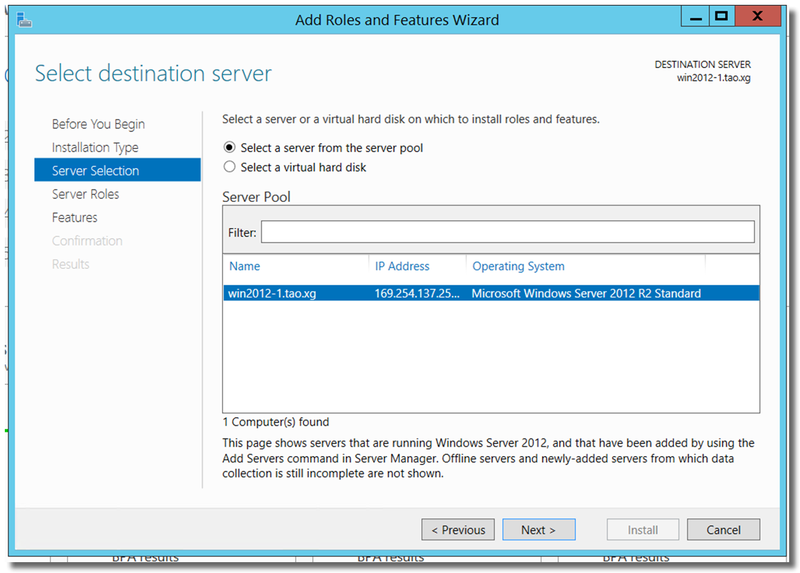

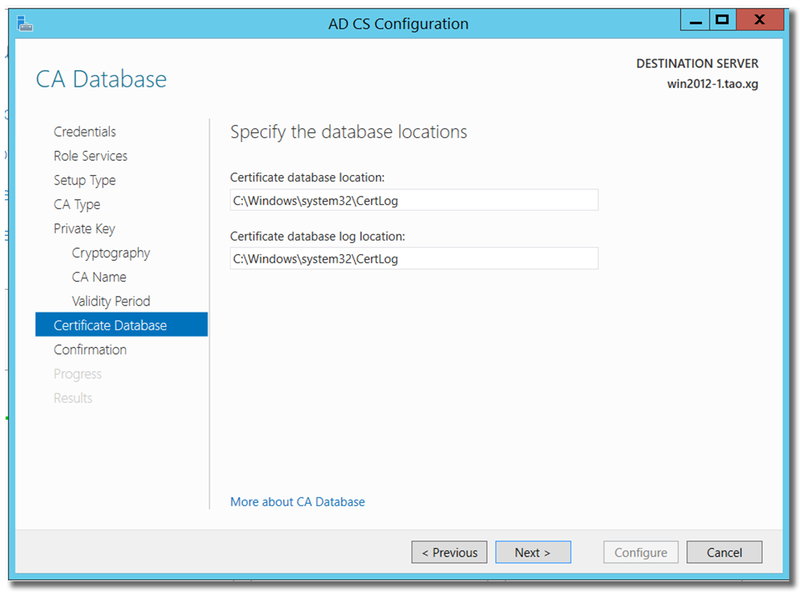

Trong Server Manager, click Add Roles and Features.

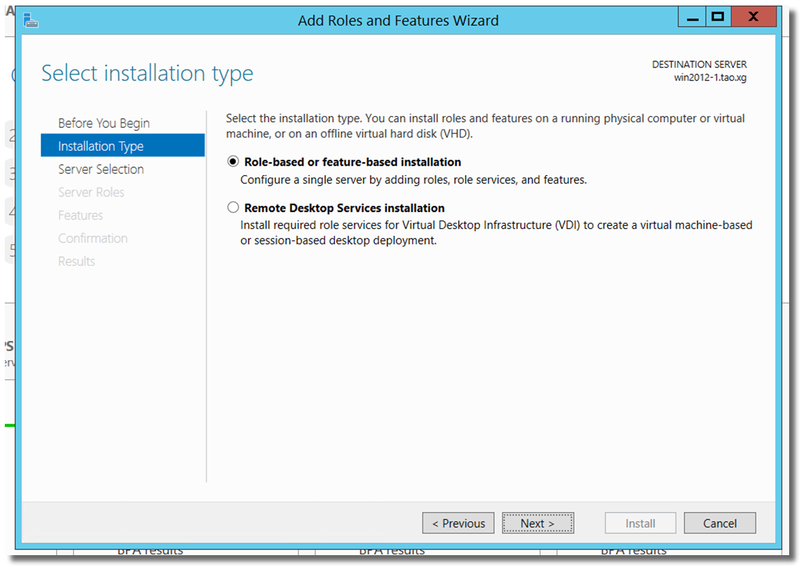

Chọn “Role-based or feature-based installation”.

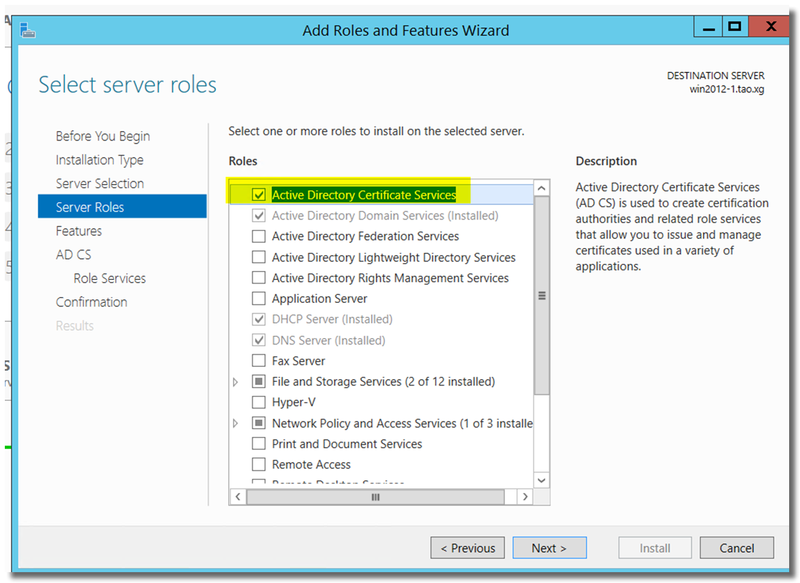

Add role của “Active Directory Certificate Services”.

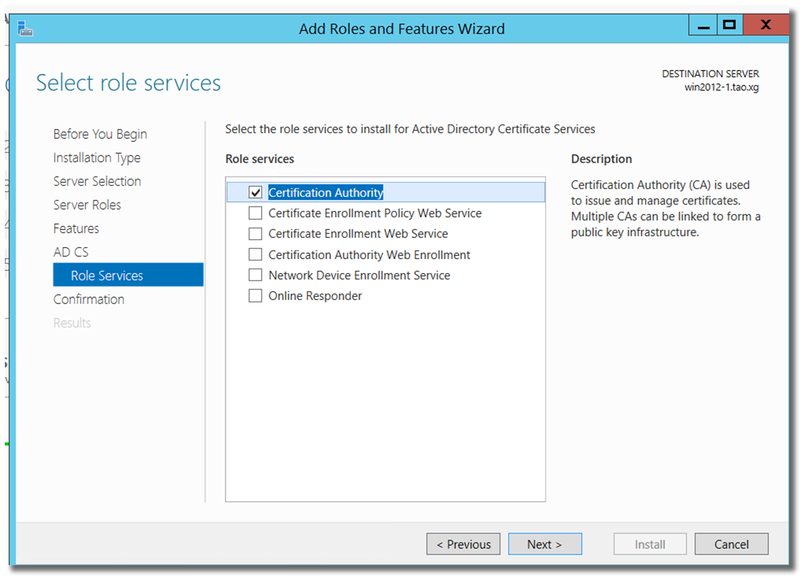

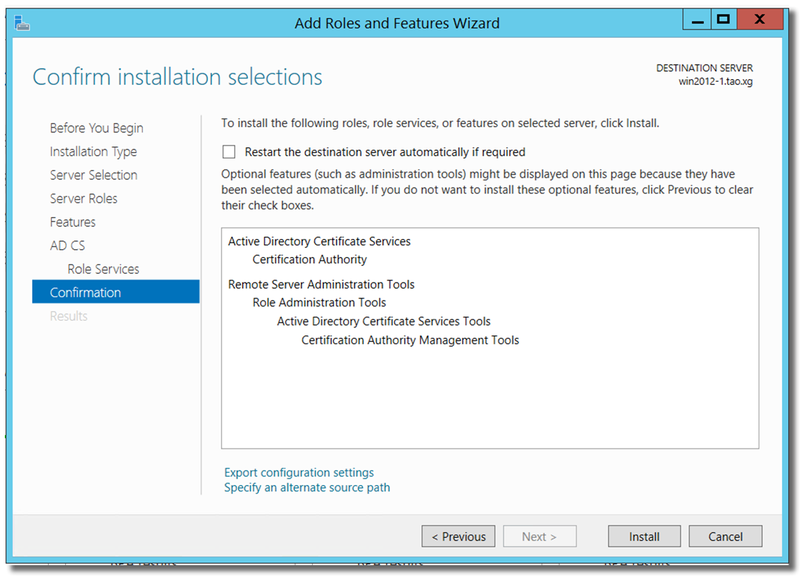

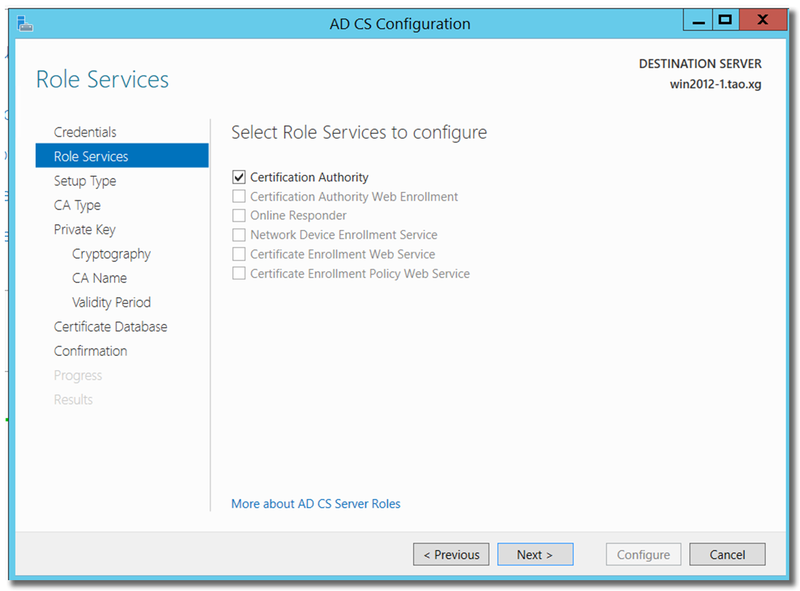

Click “Next”, install “Certificate Authority”.

Install

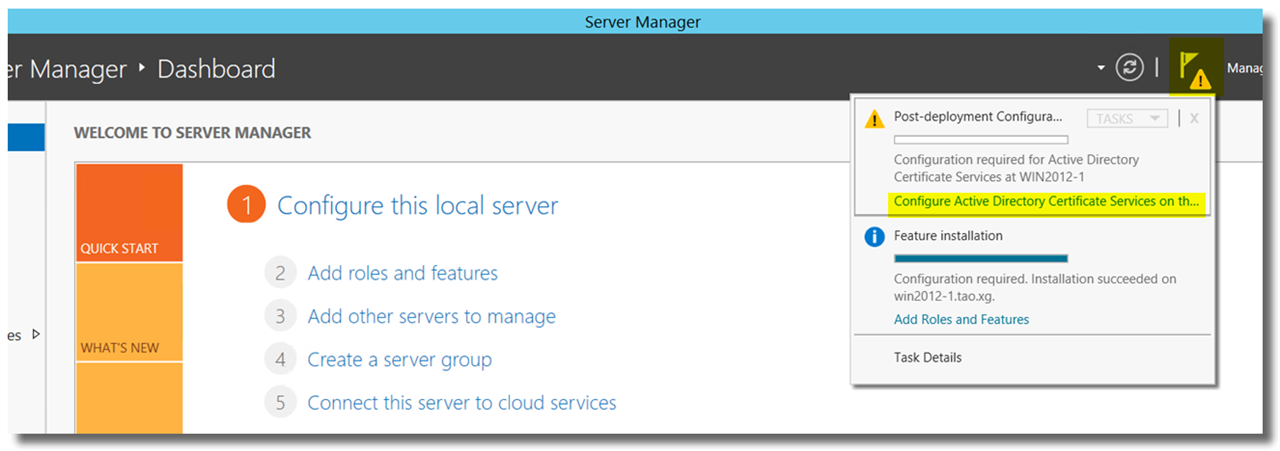

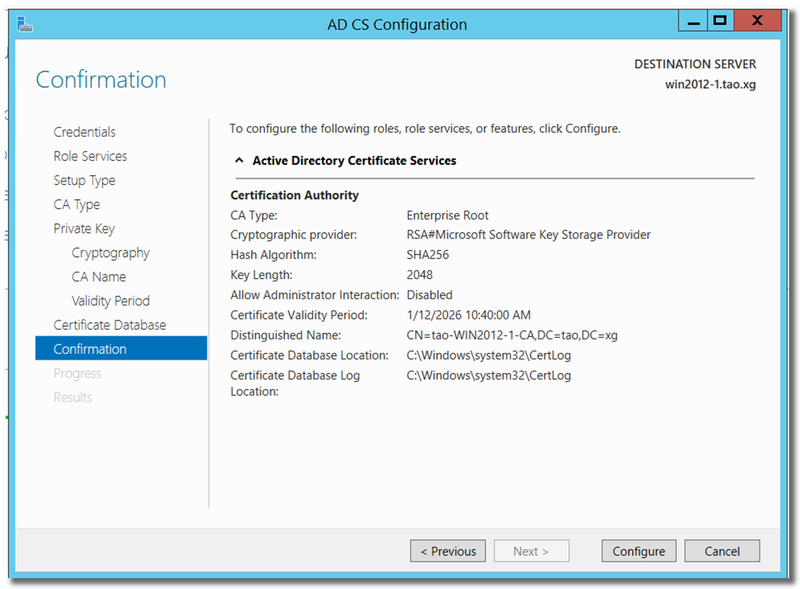

Sau khi cài đặt xong, trong Server Manager, click “Notifications” > Post-deployment Configuration > Configure Active Directory Certificate Services.

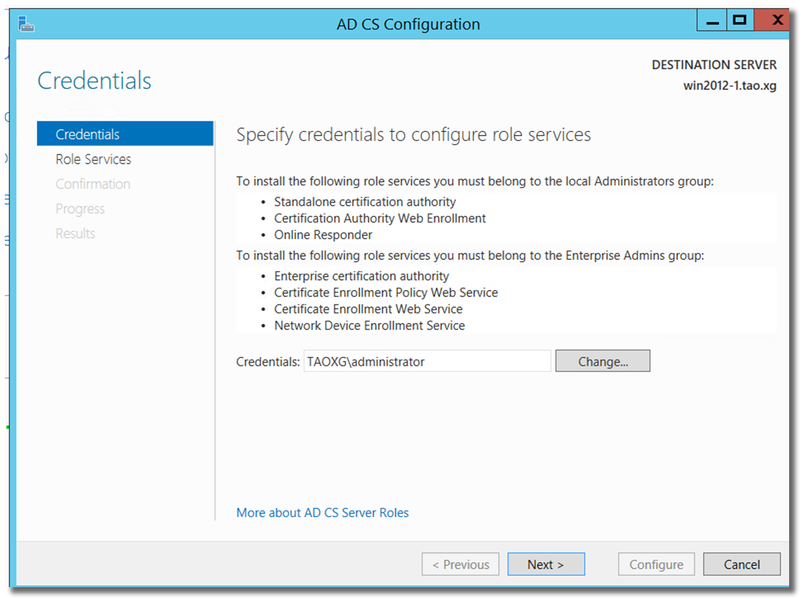

Trong “AD CS Configuration”, click Next.

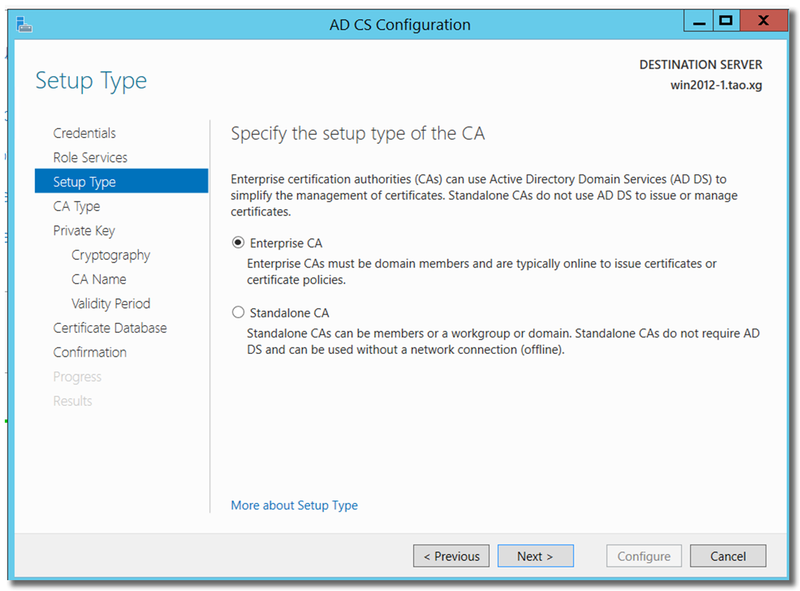

Chọn “Enterprise CA”.

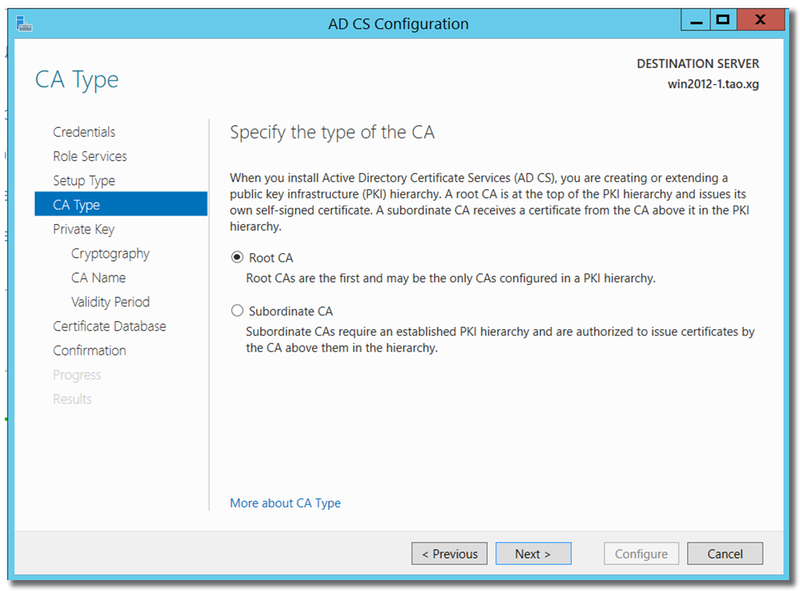

Chọn “Root CA”.

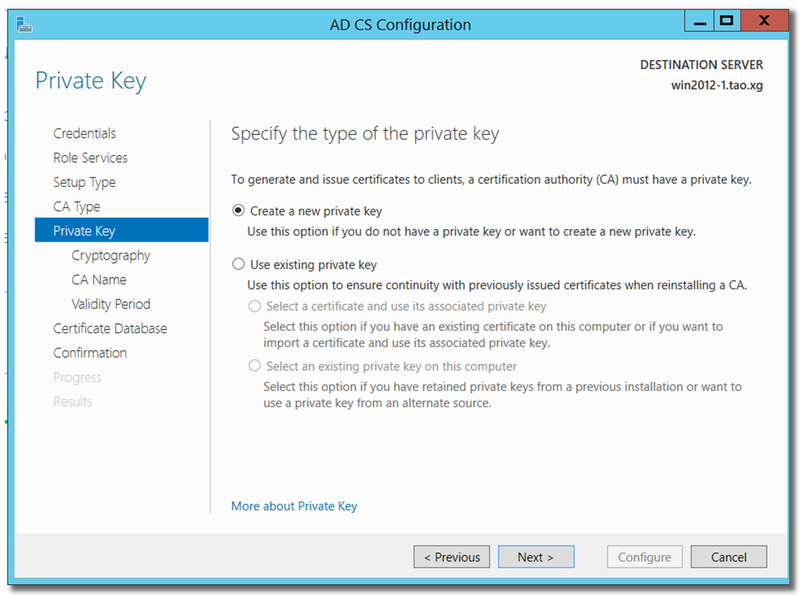

“Create a new private key”.

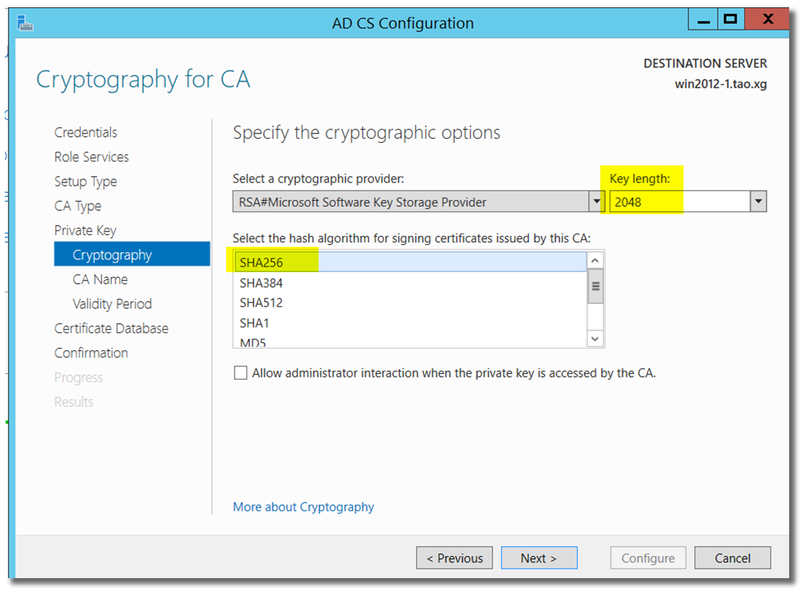

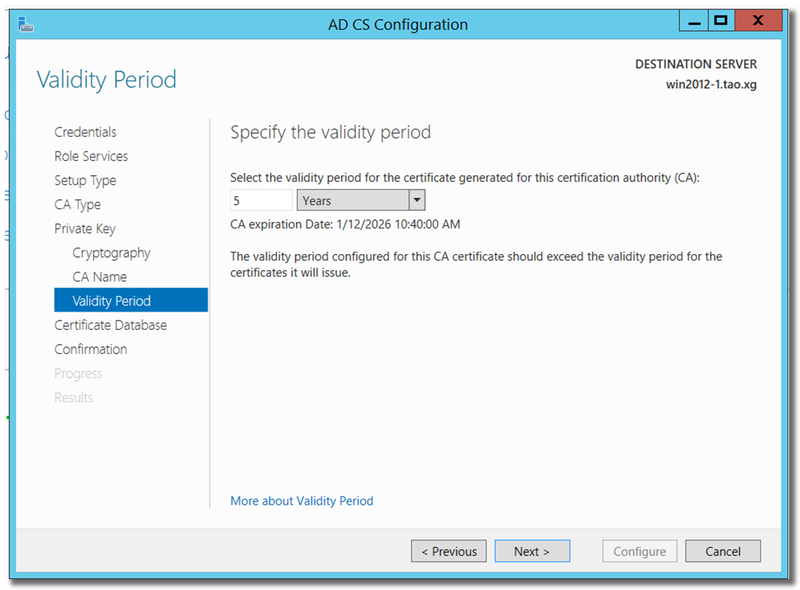

Key length: ít nhất là 2048

Hash algorithm: SHA256 hặc cao hơn, không nên chọn SHA1/MD5…

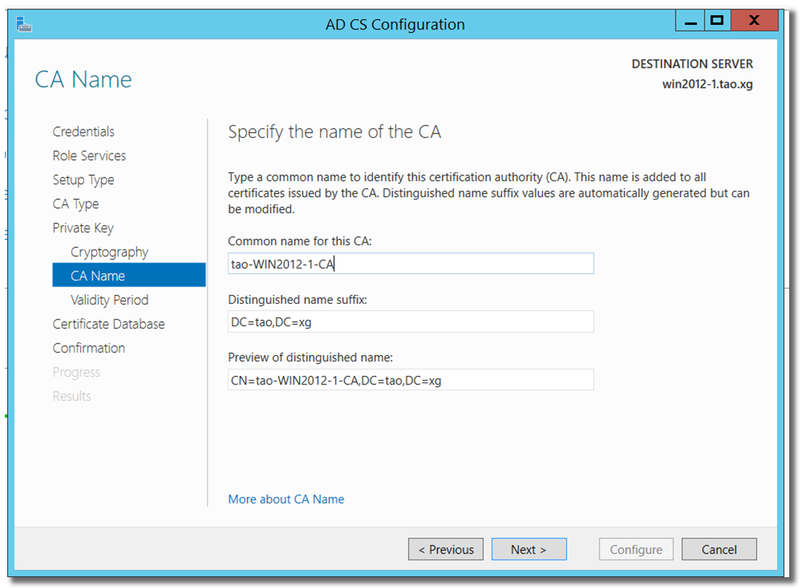

Nhập thông tin cần thiết cho CA.

Click “Configure” để khởi tạo root CA.

Bây giờ, khởi động lại DC và Windows tự động bật SSL trên LDAP service.