Mục tiệu của bài viết

- Bài viết sẽ cung cấp thông tin về Local Service ACL (Access Control List và cách nó hoạt động trên thiết bị tường lửa Sophos XG).

Giới thiệu Local Service ACL

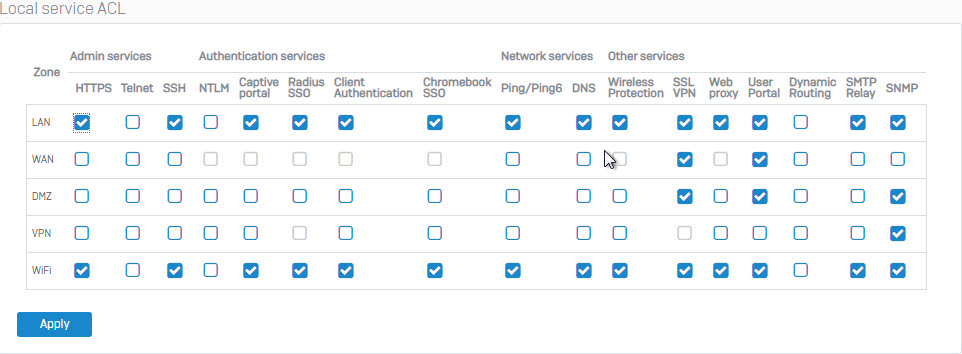

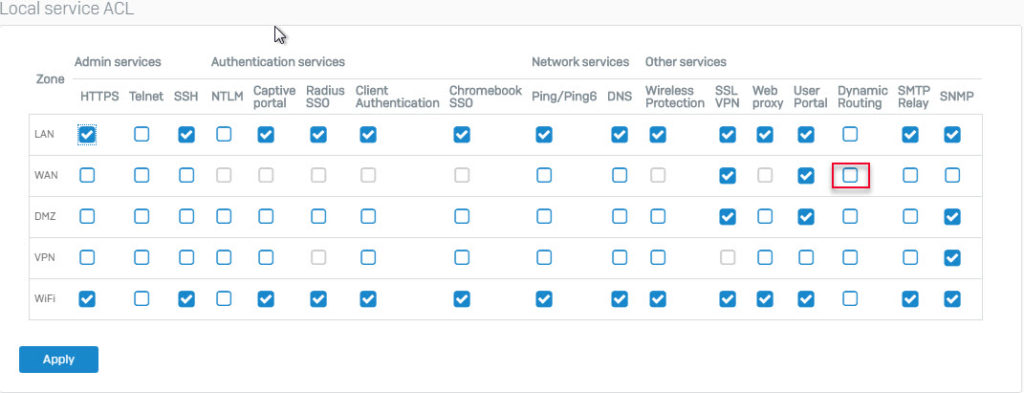

- Local Service ACL nằm ở Administrator > Device Acces. Thiết bị mang 1 ACL mặc định khi được kết nối và bật nguồn lần đầu tiên.Chi tiết về các dịch vụ và cổng mặc định được đưa ra dưới đây. Bấm để bật hoặc tắt quyền truy cập vào các dịch vụ từ các vùng được chỉ định và sau đó bấm Apply.

| Zone | Service |

| Admin Services | |

| LAN WiFi | HTTPS (TCP Port 4444) Telnet (TCP port 23) SSH (TCP port 22) |

| WAN | HTTPS (TCP port 443) Telnet (TCP port 23) SSH (TCP port 22) |

| Authentication Services | |

| LAN WiFi | Client Authentication (UDP port 6060) Captive Portal Authentication (TCP port 8090) RADIUS SSO |

| Network Services | |

| LAN WAN WiFi | Ping/Ping6 DNS |

| Other Services | |

| LAN WiFi | Wireless Protection Web Proxy SMTP Relay |

| LAN WAN DMZ WiFi | SSL VPN (TCP port 8443) |

| LAN WAN | User Portal Dynamic Routing |

| LAN DMZ VPN WiFi | SMNP |

Note: Các dịch vụ xác thực người dùng được yêu cầu để áp dụng các hạn chế lướt Internet, băng thông và truyền dữ liệu dựa trên người dùng. Đây là không cần thiết cho các chức năng hành chính.

- Sau đây là cấu hình mặc định của Local Service ACL.

- Local Service ACL cho phép hoặc từ chối truy cập vào các dịch vụ được chỉ định trong một vùng.

- Ví dụ theo mặc định, Ping/Ping6 bị vô hiệu hóa cho vùng WAN. Một người dùng từ internet cố gắng ping IP WAN của Sophos XG Firewall. Vì dịch vụ Ping / Ping6 bị vô hiệu hóa cho vùng WAN, nên các gói sẽ bị loại bỏ và do đó ping sẽ thất bại.

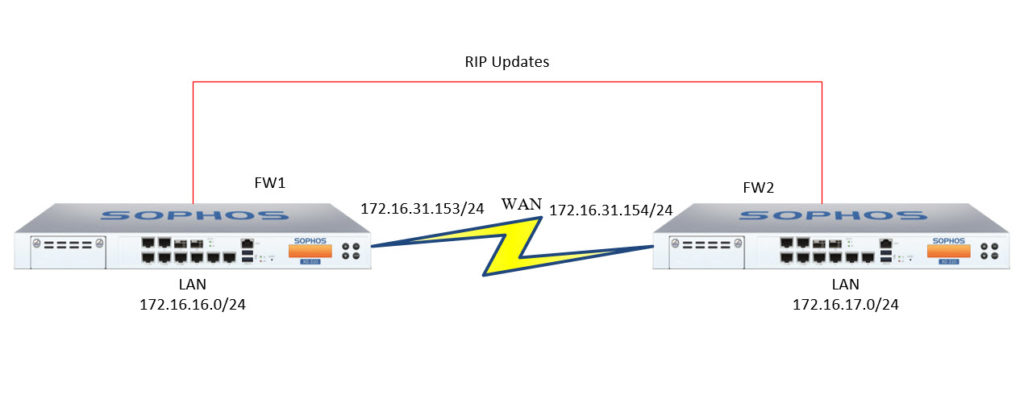

- Một ví dụ khác là cho Định tuyến động (Dynamic Routing). Theo mặc định, Định tuyến động bị tắt cho tất cả các vùng. Hãy xem xét vấn đề cần giải quyết sau đây.

- Dưới đây là sơ đồ cấu hình định tuyến động RIP giữa 2 cổng WAN của 2 thiết bị tường lửa XG là FW1 và FW2.

- Đầu tiên chúng ta đăng nhập vào trang quản trị của FW1 bằng cổng LAN với liên kết https://172.16.16.16:4444 và nhấn Administrator > Device Access để vào Local Service ACL.

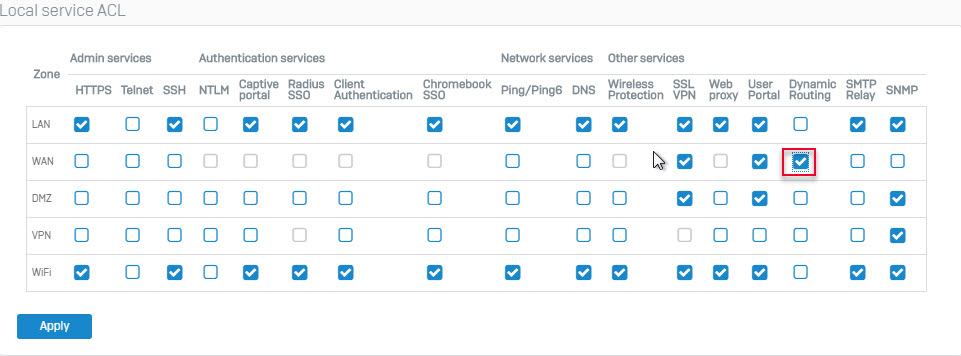

- Tích vào ô Dynamic Routing ở vùng WAN và nhấn Apply để bật nó cho vùng WAN.

- Tiếp theo chúng ta đăng nhập vào trang quản trị của FW1 bằng cổng LAN với liên kết https://172.16.17.16:4444 (đã đổi địa chỉ LAN trong lúc cài đặt) và nhấn Administrator > Device Access để vào Local Service ACL.

- Chúng ta thấy là Dynamic Routing vẫn chưa được bật cho cổng WAN, chúng ta giữ nguyên cấu hình này.

- Lúc này ở trong cấu hình Local Service ACL của 2 thiết bị tường lửa, Dynamic Routing đã được bật cho vùng WAN ở FW1 và Dynamic Routing đã tắt cho vùng WAN ở FW2.

- Tiếp theo chúng ta sẽ cấu hình định tuyến RIP cho hai thiết bị FW1 và FW2.

- Các bạn có thể xem hướng dẫn tại đây.

- Sau khi cấu hình định tuyến RIP, các bản cập nhật RIP được cấu hình để được gửi qua các vùng WAN của cả hai tường lửa. Vì chỉ XG1 mới được kích hoạt Định tuyến động (Dynamic Routing) cho vùng WAN, nên chỉ XG1 mới nhận được các bản cập nhật RIP đến từ XG2. Các bản cập nhật RIP mà XG1 đang gửi tới XG2 sẽ bị hủy do XG2 bị vô hiệu hóa Định tuyến động (Dynamic Routing) cho vùng WAN.

- Do đó, trong bảng định tuyến, XG1 sẽ hiển thị các mạng được quảng bá bởi XG2 (lớp mạng 172.16.17.0/24) nhưng XG2 sẽ không hiển thị các mạng được quảng bá bởi XG1 (lớp mạng 172.16.16.0/24).

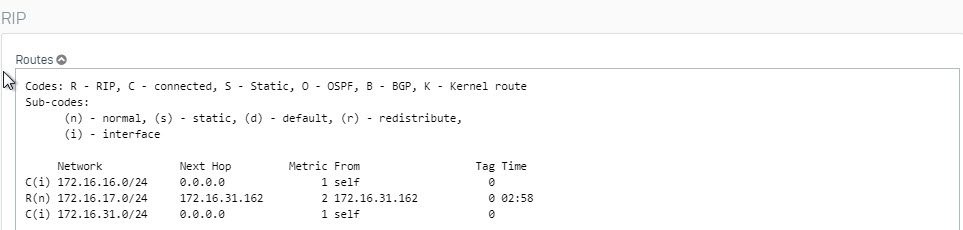

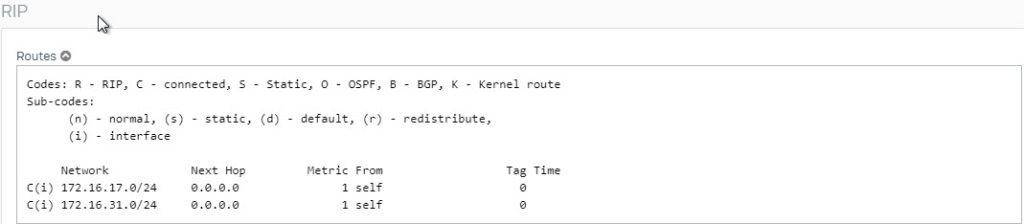

- Chúng ta nhấn Routing > Information để vào bảng routing của cả 2 thiết bị kiểm tra.

Bảng FW1 routing

- Như ta thấy, trong bảng routing của FW1 có lớp mạng 172.16.17.0/24 được update từ FW2 thông qua định tuyến RIP.

Bảng FW2 routing

- Như ta thấy, bảng routing của FW2 không nhận được lớp mạng 172.16.16.0 update từ FW1 do chúng ta chưa bật Dynamic Routing cho vùng WAN trên FW2.

Giới thiệu Local Service ACL Exception Rule

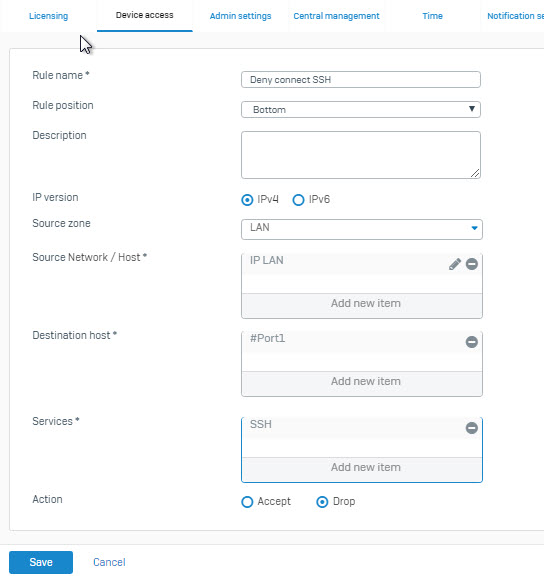

- Sử dụng Local Service ACL Exception Rule để cho phép truy cập vào các dịch vụ quản trị viên của thiết bị từ một mạng / máy chủ được chỉ định.

- Để tạo rule này chúng ta nhấn Administrator > Device Access. Phía dưới Local Service ACL Exception Rule nhấn Add để thêm rule.

- Ví dụ ở đây chúng ta sẽ tạo 1 rule cấm những người dùng ở lớp mạng 172.16.16.0/24 trong vùng LAN kết nối SSH đến thiết bị tường lửa bằng cổng LAN là port 1 trên thiết bị firewall.

- Chúng ta cần điền những thông tin như hình sau.

- Rule Name : Đặt tên cho rule.

- Rule Position : Chọn vị trí cho rule.

- Description : Nhập mô tả cho rule.

- IP Version : Hỗ trợ cả IPv4 và IPv6, ở ví dụ này chọn IPv4.

- Source zone : Chọn zone tùy ý, ở ví dụ này chọn LAN Zone.

- Source Network/Host *: Nhấn Add new item để chọn source host (dựa vào lớp mạng, IP address hoặc list) mà rule này sẽ được áp dụng. Nhấn Create New để tạo 1 source host mới. Ở ví dụ này mình sẽ nhấn Add new item > Create New > Network. Một bảng hiện ra điền tên ở phần Name là IP LAN, chọn Network và điền địa chỉ lớp mạng vào ô IP address. IP address ở ví dụ này là 172.16.16.0 và Subnet là /24.

- Destination host* : Chọn #Port1 vì port này là port LAN và theo ví dụ là chúng ta sẽ cấm người dùng kết nối SSH từ địa chỉ IP của port này.

- Service*: nhấn Add new item và chọn SSH.

- Action : chọn Accept để cho phép và chọn Drop để cấm, ở đây sẽ chọn Drop.

- Cuối cùng nhấn Save để lưu.

- Sau đó truy cập vào máy tính người dùng thuộc vùng LAN có địa chỉ IP thuộc lớp mạng 172.16.16.0/24 và thực hiện kết nối SSH đến thiết bị firewall với địa chỉ của port LAN là 172.16.16.16 bằng ứng dụng PuTTy và chúng ta sẽ thấy là truy cập bị từ chối.