Mục đích bài viết

- Bài viết này mô tả các bước để định cấu hình nhiều kết nối VPN IPsec để dự phòng. Nếu liên kết VPN Internet ISP1 không hoạt động, liên kết VPN Internet ISP2 sẽ thay thế.

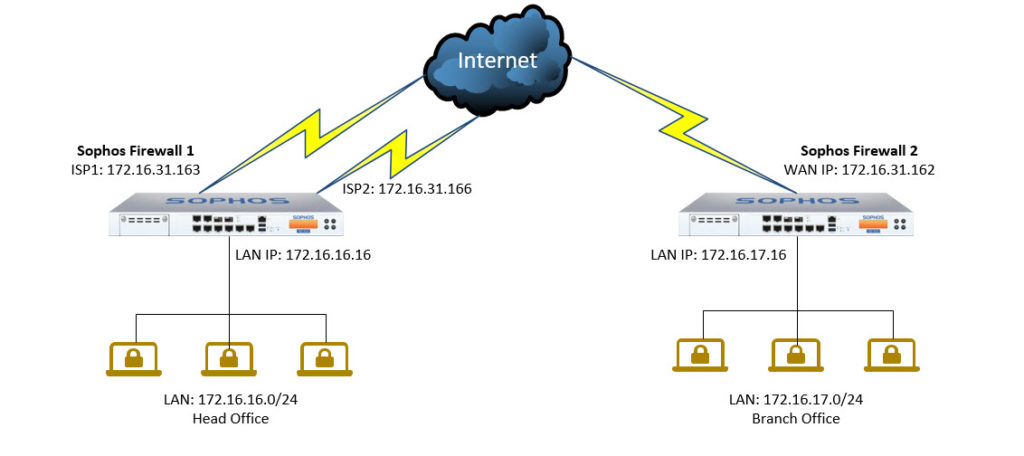

Sơ đồ mạng và kịch bản

- Ở sơ đồ này chúng ta có thiết bị tường lửa là SF1 (Sophos Firewall 1) và SF2 (Sophos Firewall 2).

- SF1 có 2 đường WAN là ISP 1,ISP 2 và SF2 có 1 đường WAN.

- Bước đầu chúng ta sẽ cấu hình IPSec giữa 2 đường của SF1 với 1 đường WAN của SF2 và sau đó sẽ cấu hình Failover trên SF2 để cân bằng tải lưu lượng và khi 1 đường VPN trên SF1 bị tắt thì chúng ta vẫn có thể sử dụng được VPN bằng đường còn lại.

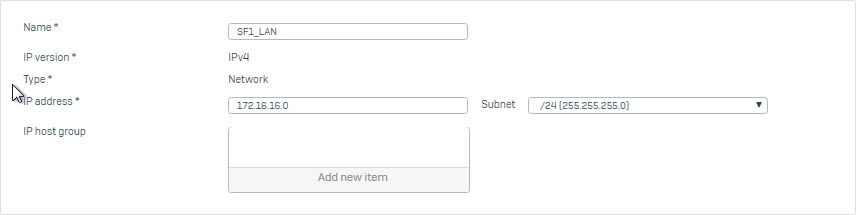

Cấu hình trên Sophos Firewall 1

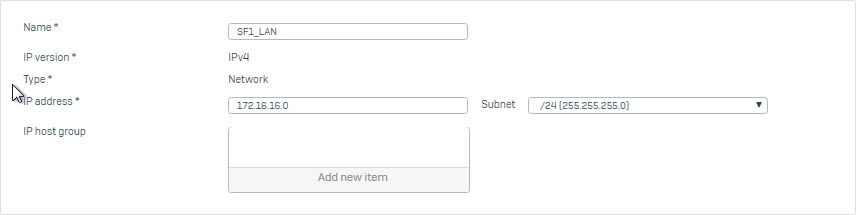

Thêm local và remote LAN

- Nhấn Hosts and Services > IP Host và nhấn Add để tạo local LAN.

- Nhấn Hosts and Services > IP Host và nhấn Add để tạo remote LAN.

Tạo kết nối IPsec VPN

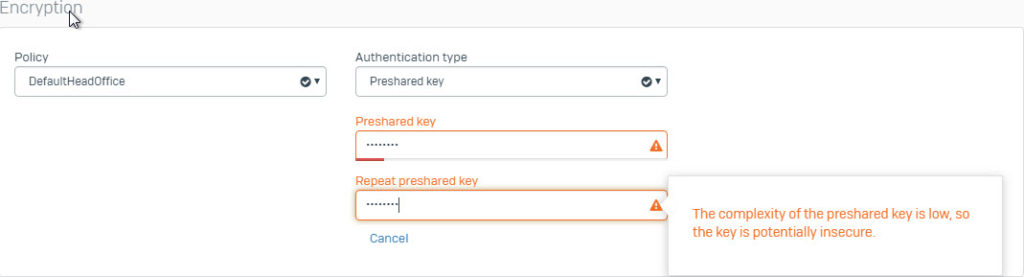

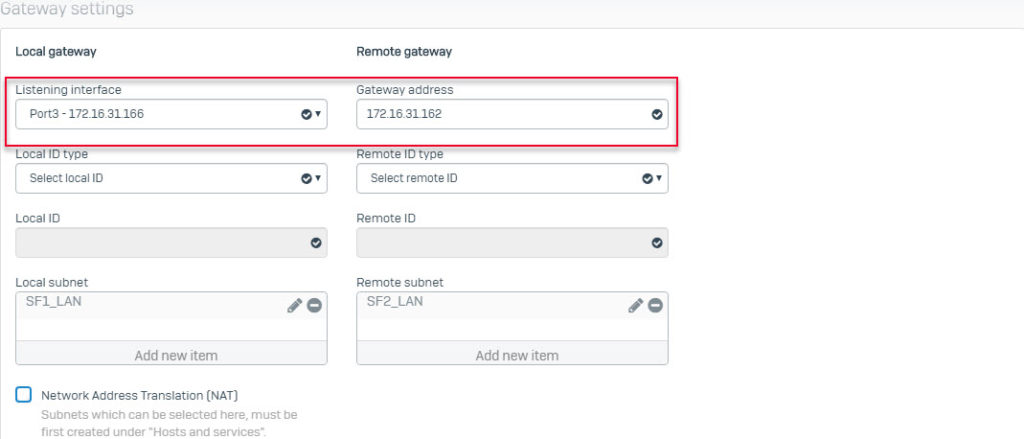

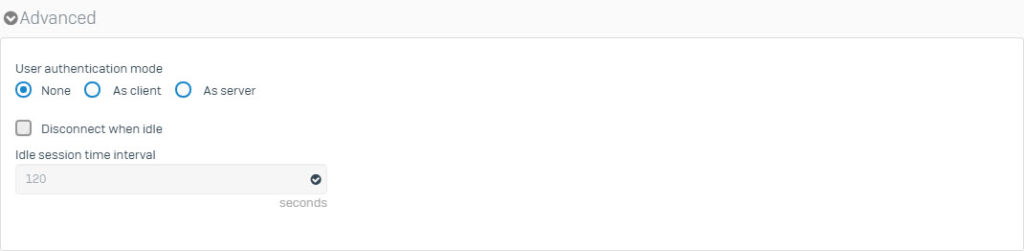

- Nhấn VPN > IPsec Connection và nhấn Add. Tạo kết nối IPsec VPN bằng các thông số như hình dưới đây và sử dụng cổng IPS1 là Listening Interface.

- Tạo 1 kết nối IPsec khác sử dụng các thông tin như hình dưới đây và sử dụng cổng ISP2 là Listening Interface.

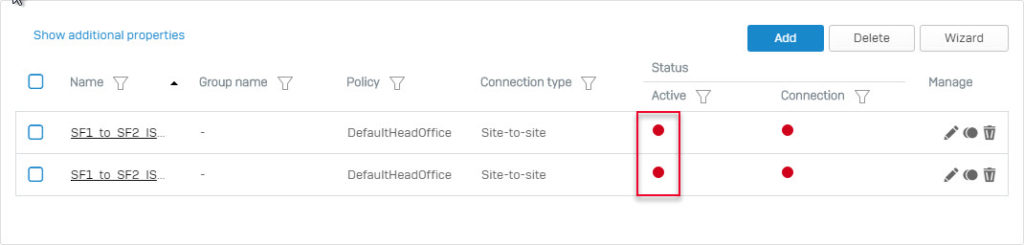

- Hai kết nối IPsec VPN vừa tạo sẽ hiển thị như sau.

- Nhấn vào biểu tượng hình tròn màu đỏ ở cột Status Active để bật 2 kết nối VPN này.

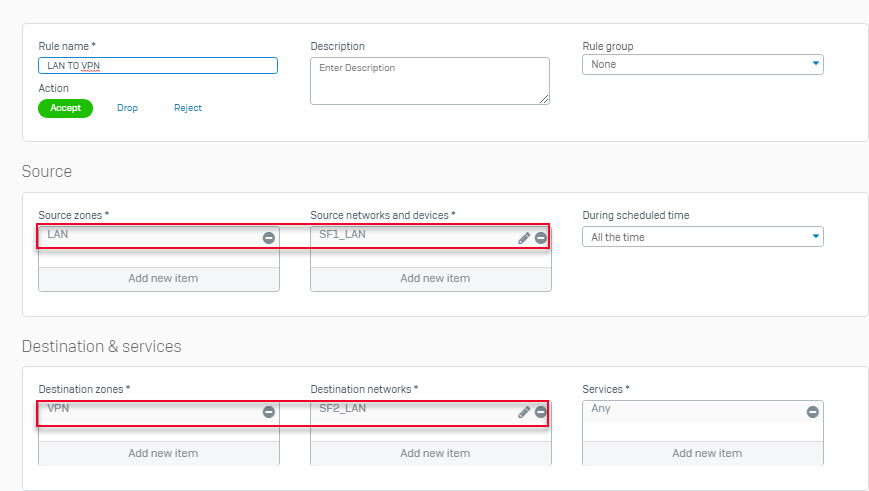

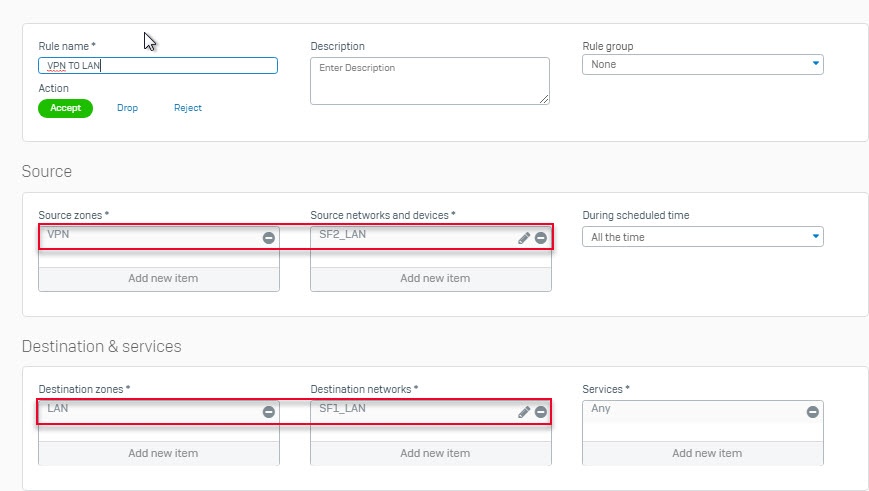

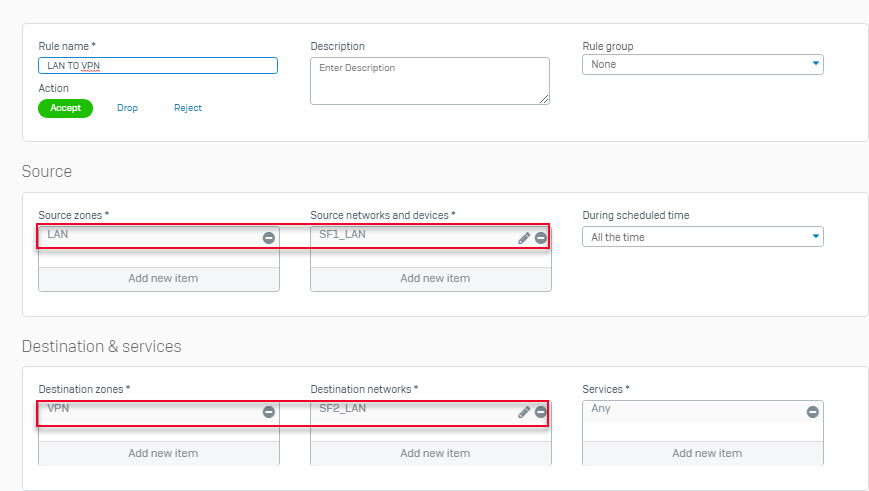

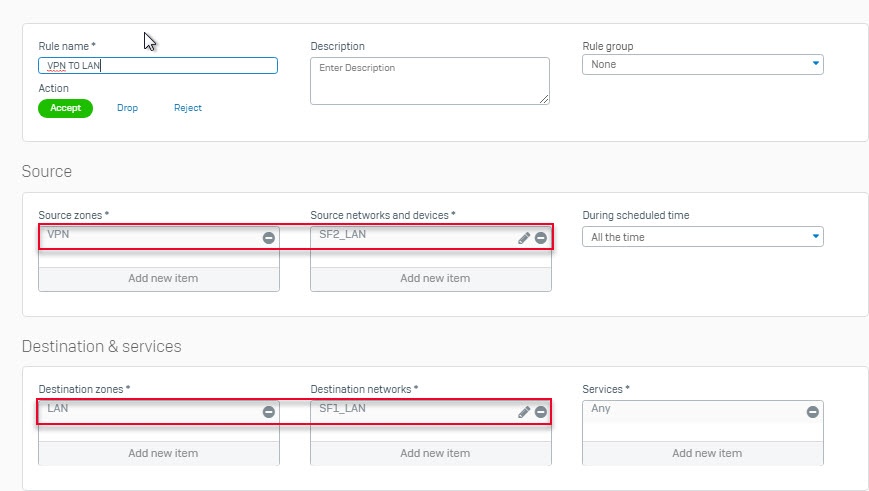

Thêm 2 firewall rule cho phép lưu lượng VPN

- Nhấn Firewall > +Add Firewall Rule. Tạo 2 User/Network Rule như hình sau.

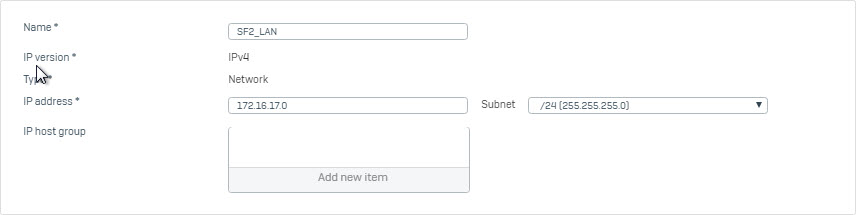

Cấu hình trên Sophos Firewall 2

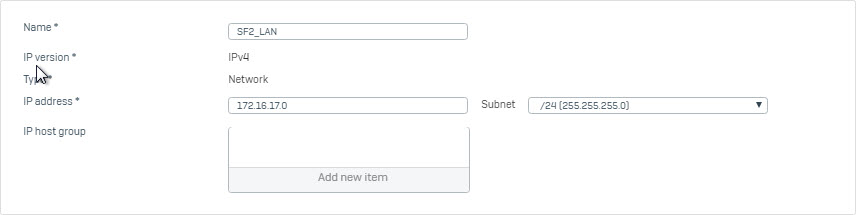

Thêm local và remote LAN

- Nhấn Hosts and Services > IP Host và nhấn Add để tạo local LAN.

- Nhấn Hosts and Services > IP Host và nhấn Add để tạo remote LAN.

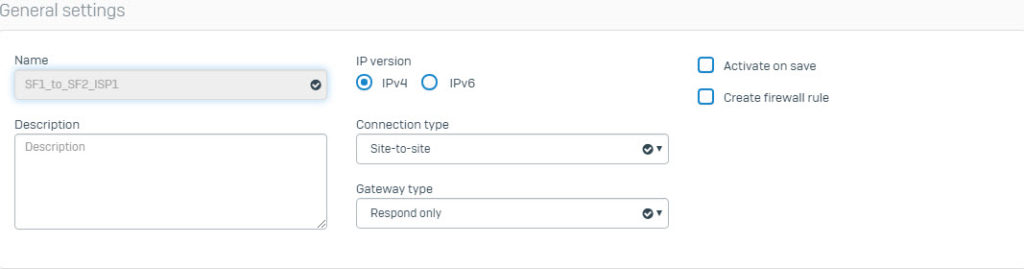

Tạo kết nối IPsec VPN

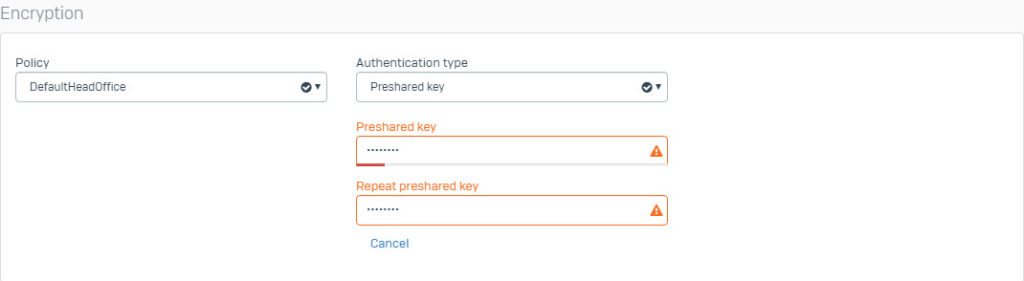

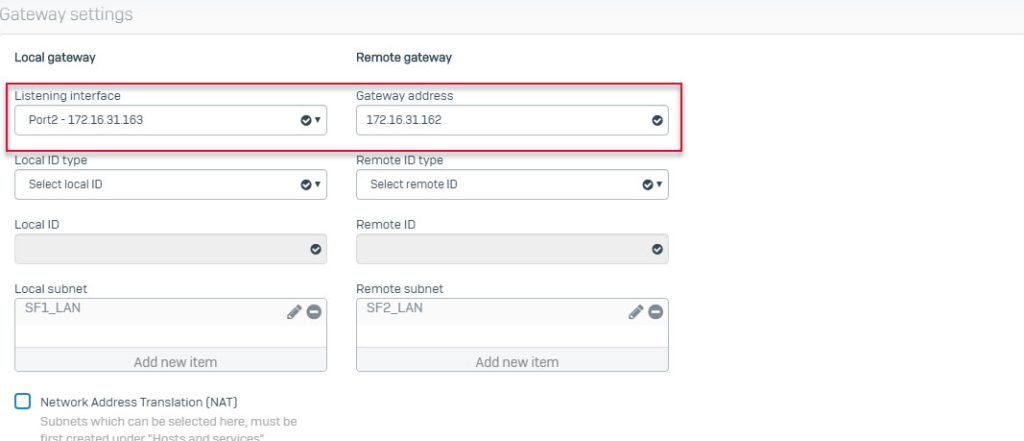

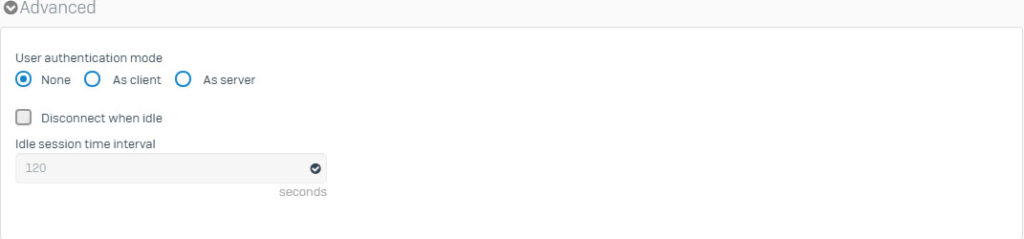

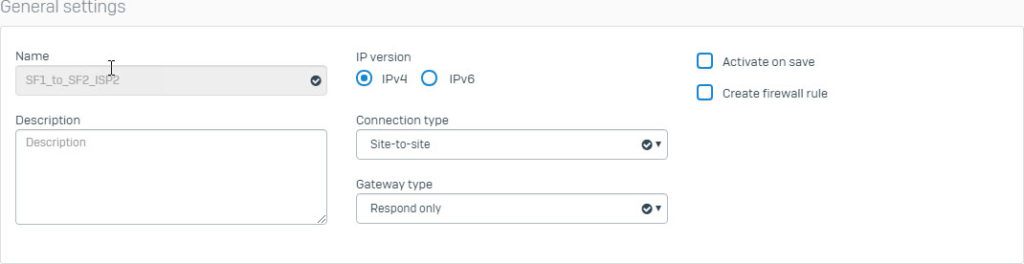

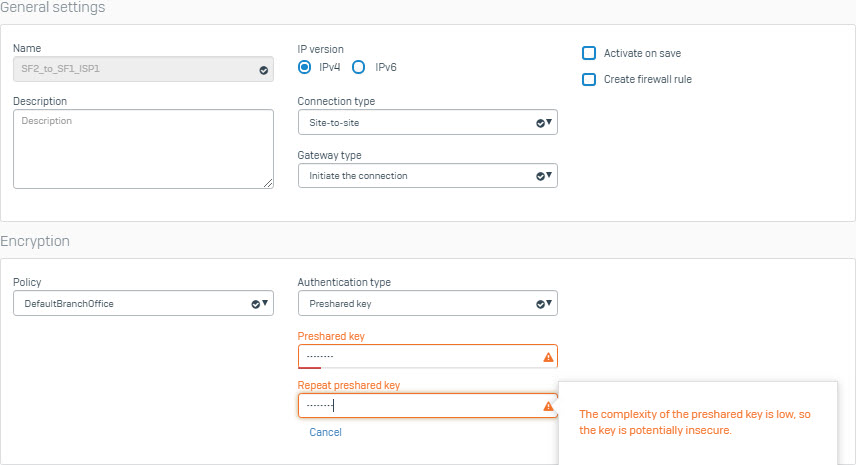

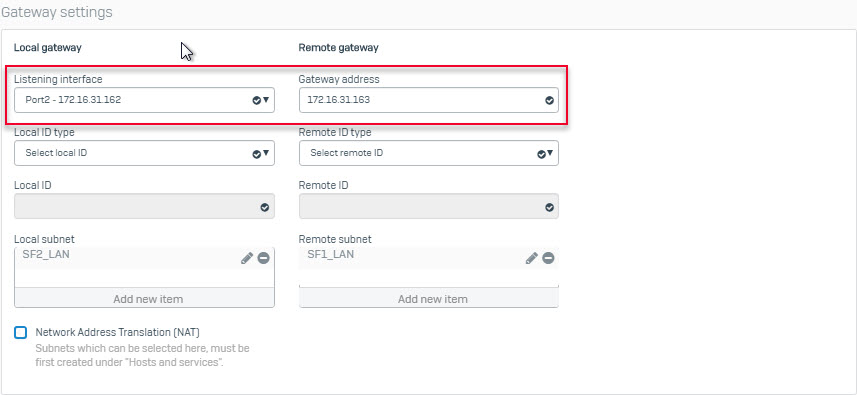

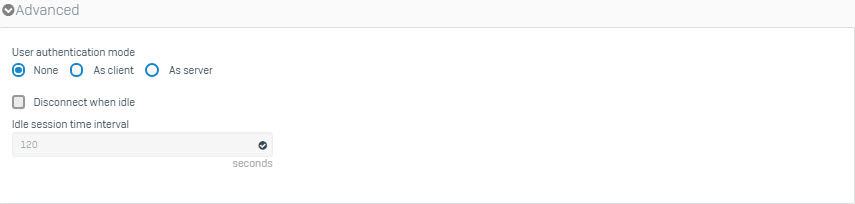

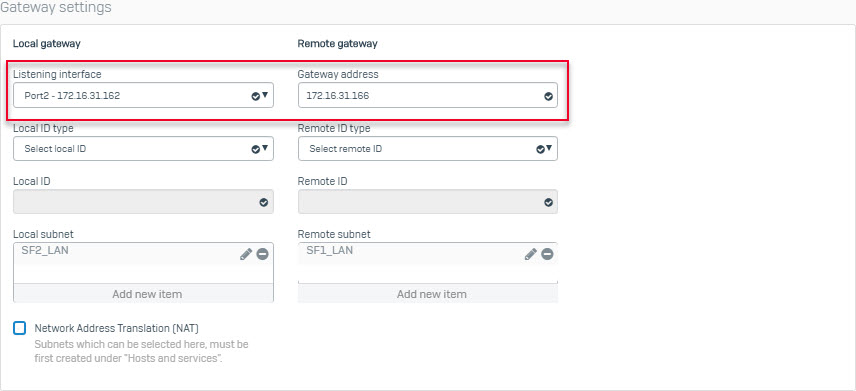

- Nhấn VPN > IPsec Connection và nhấn Add. Tạo kết nối IPsec VPN bằng các thông số như hình dưới đây và sử dụng cổng IPS1 là Gateway Address.

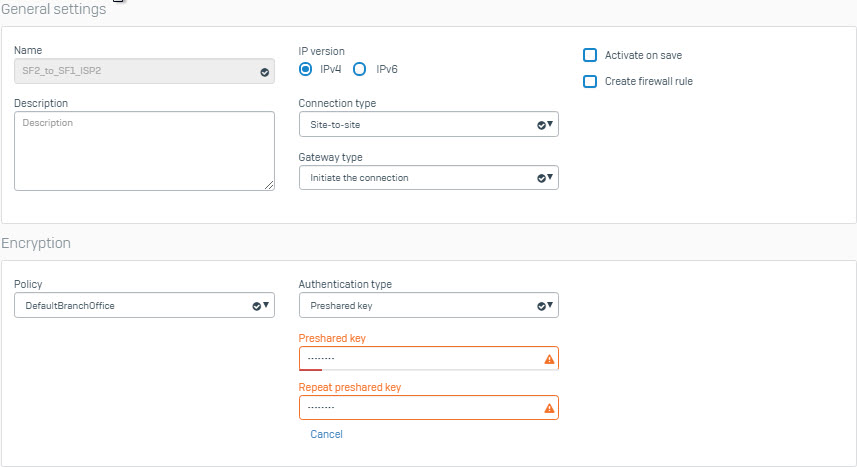

- Tạo 1 kết nối IPsec khác sử dụng các thông tin như hình dưới đây và sử dụng cổng ISP2 là Gateway Address.

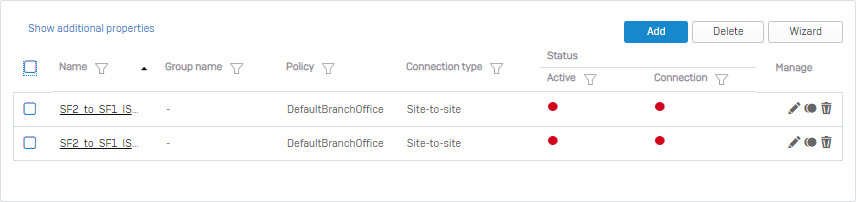

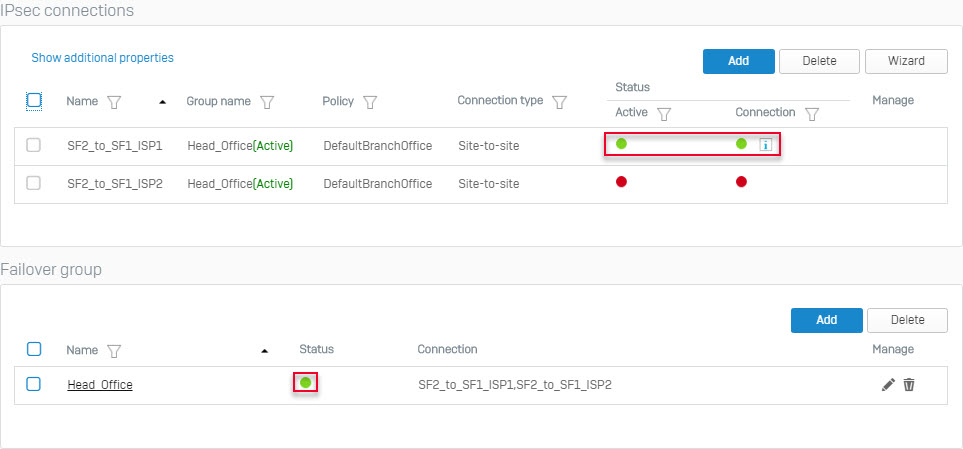

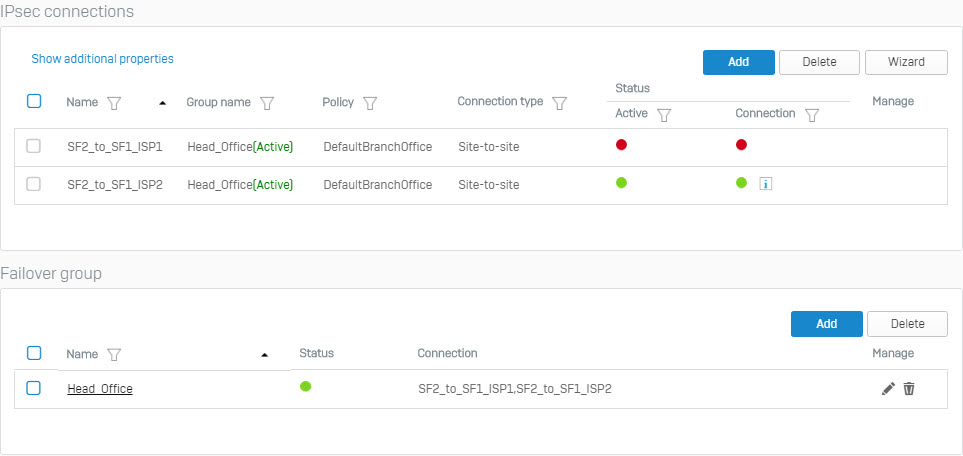

- Hai kết nối IPsec VPN vừa tạo sẽ hiển thị như sau.

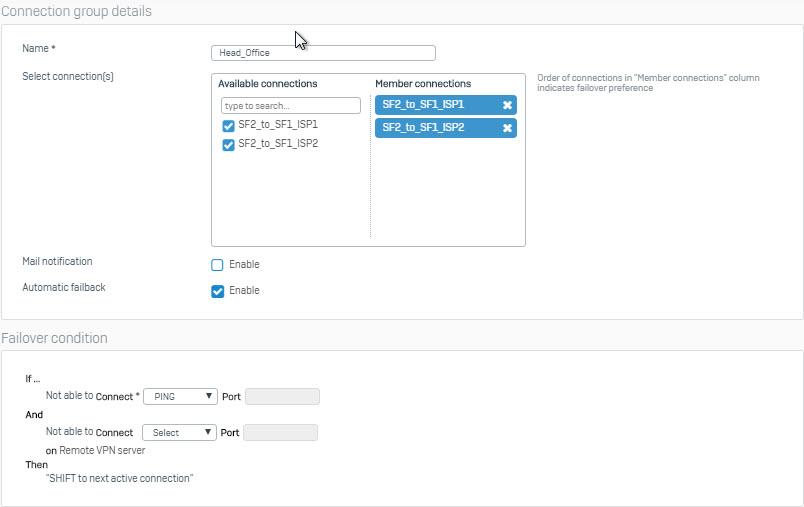

- Phía dưới phần Failover Group nhấn Add.

- Cấu hình Failover theo các thông số sau và nhấn Save.

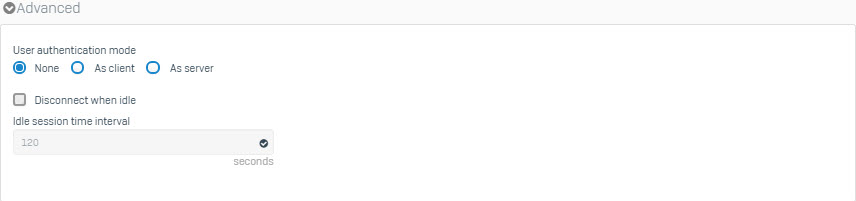

- Lưu ý: Bắt đầu từ SFOS phiên bản 17.5, bạn có thể bật tùy chọn Tự động dự phòng để tự động chuyển về kết nối IPsec chính khi được khôi phục.

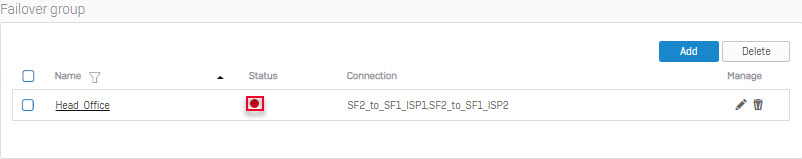

- Màn hình sau đây sẽ được hiển thị cho phần Failover Group.

- Nhấp vào biểu tượng vòng tròn màu đỏ bên dưới Status của Failover Group đã được tạo để kích hoạt và thiết lập kết nối chính.

Thêm 2 firewall rule cho phép lưu lượng VPN

Result

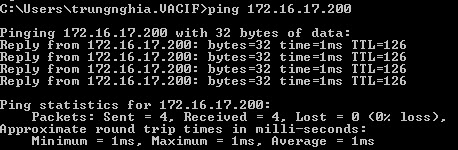

- Một thử nghiệm ping từ một máy phía sau Sophos Firewall 1 đến một máy phía sau Sophos Firewall 2 và ngược lại sẽ hoạt động.

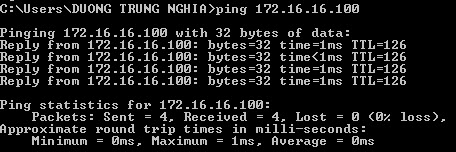

- Truy cập danh sách firewall rule và xác minh rằng các firewall rule VPN cho phép lưu lượng truy cập vào và ra.

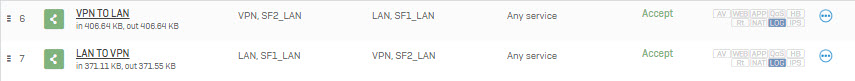

- Chuyển đến Report > VPN và xác minh việc sử dụng IPsec.

- Bất cứ khi nào liên kết VPN Internet ISP1 không hoạt động, kết nối IPsec sẽ chuyển sang liên kết VPN Internet ISP2.

Lưu ý

- Đảm bảo rằng các quy tắc tường lửa VPN nằm trên đầu danh sách quy tắc tường lửa.

- Trong cấu hình Head Office và Branch Office, Tường lửa Sophos trên Branch Office thường đóng vai trò là người khởi tạo đường hầm và Tường lửa Sophos trên trụ sở chính như một phản hồi vì những lý do sau:

- Khi thiết bị Branch Office được cấu hình với địa chỉ IP động, thiết bị trụ sở chính không thể khởi tạo kết nối.

- Vì số lượng Branch Office khác nhau, nên mỗi Branch Office thử lại kết nối thay vì Head Office thử lại tất cả các kết nối đến Branch Office.