1.Mục đích của bài viết

Thegioifirewall sẽ hướng dẫn cách cấu hình Captive Portal để giúp người quản trị có thể xác thực người dùng khi họ truy cập vào hệ thống mạng.

2.Sơ đồ mạng

Chi tiết sơ đồ mạng:

- Internet được kết nối tại port ethernet1/1 với địa chỉ IP 192.168.15.2/24 và vùng này được gọi là Untrust.

- Mạng LAN được cấu hình tại port ethernet 1/2 với IP 10.145.41.1/24 và được cấu hình DHCP.

- Máy tính PC1 được kết nối tại port ethernet1/2 và nhận DHCP với IP 10.145.41.3/24.

3.Tình huống cấu hình

Thegioifirewal sẽ thực hiện cấu hình Captive Portal trên thiết bị Palo Alto để khi PC1 truy cập và sử dụng internet sẽ phải thực hiện xác thực.

4.Các bước cấu hình

- Tạo certificate

- Tạo Decryption policy

- Thêm certificate vào máy tính

- Tạo user

- Tạo Authentication Profile

- Tạo SSL/TLS Service Profile

- Bật Captive Portal

- Tạo Authentication Policy

- Kiểm tra kết quả

5.Hướng dẫn cấu hình

5.1.Tạo certificate

Để cấu hình Decryption vào Device > Certificates Management > Certificates.

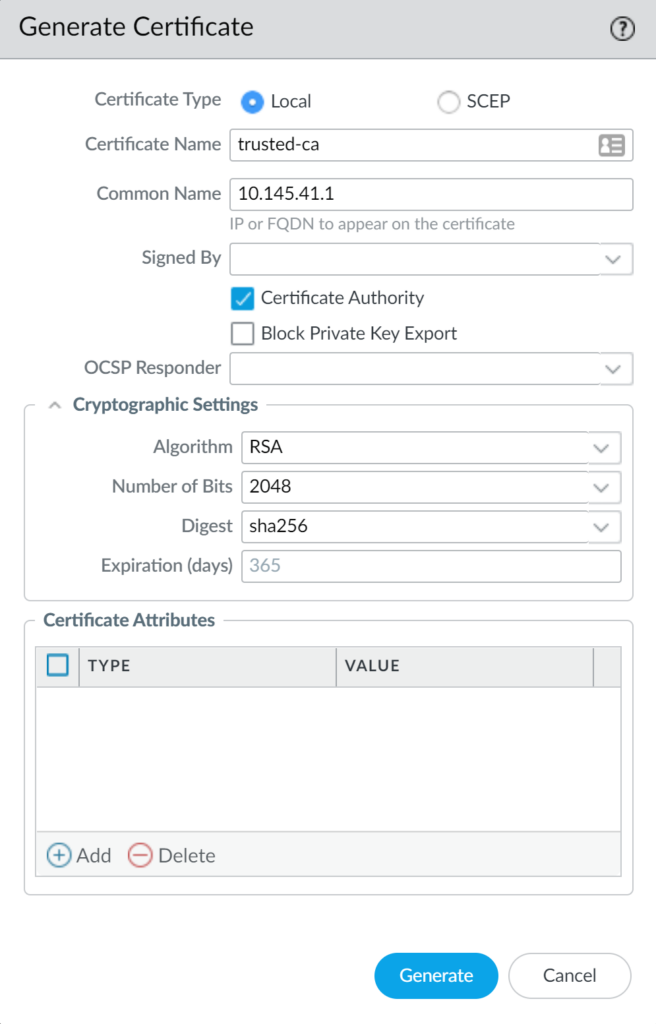

Click Generate để tạo certificate mới với thông số sau :

- Certificate Name : trusted-ca

- Common Name : 10.145.41.1 (địa chỉ IP cổng LAN)

- Certificate Authority : tích chọn Certificate Authority.

Nhấn Generate để tạo.

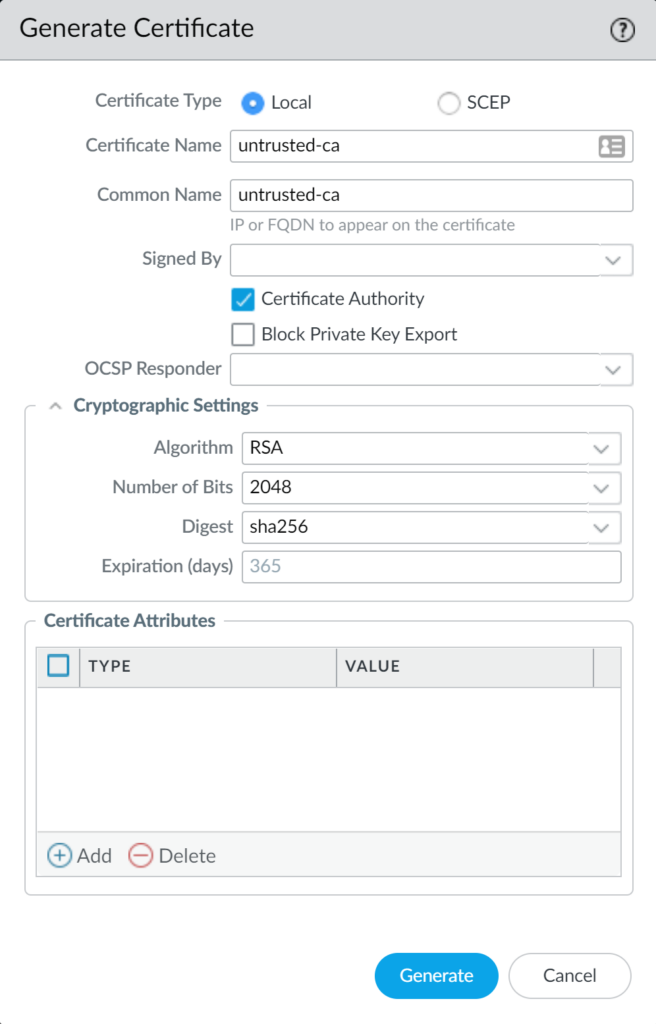

Click Generate để tạo 1 certificate mới khác với thông số sau :

- Common Name : untrusted-ca

- Common Name : untrusted-ca

- Certificate Authority : tích chọn Certificate Authority.

Nhấn Generate để tạo.

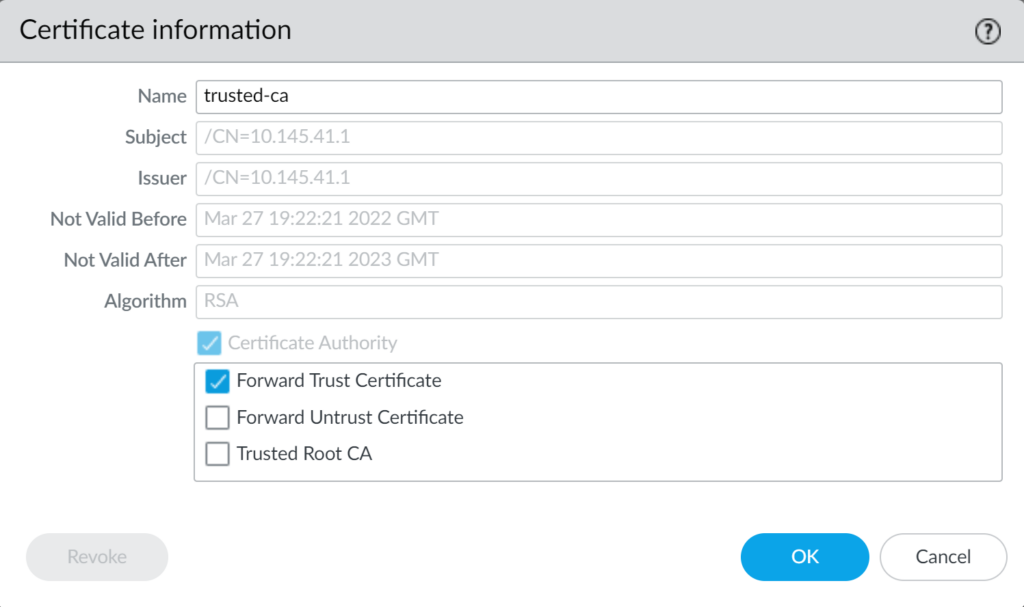

Nhấn vào tên trusted-ca để chỉnh sửa như sau :

- Tích chọn vào ô Forward Trust Certificate.

Nhấn OK để lưu.

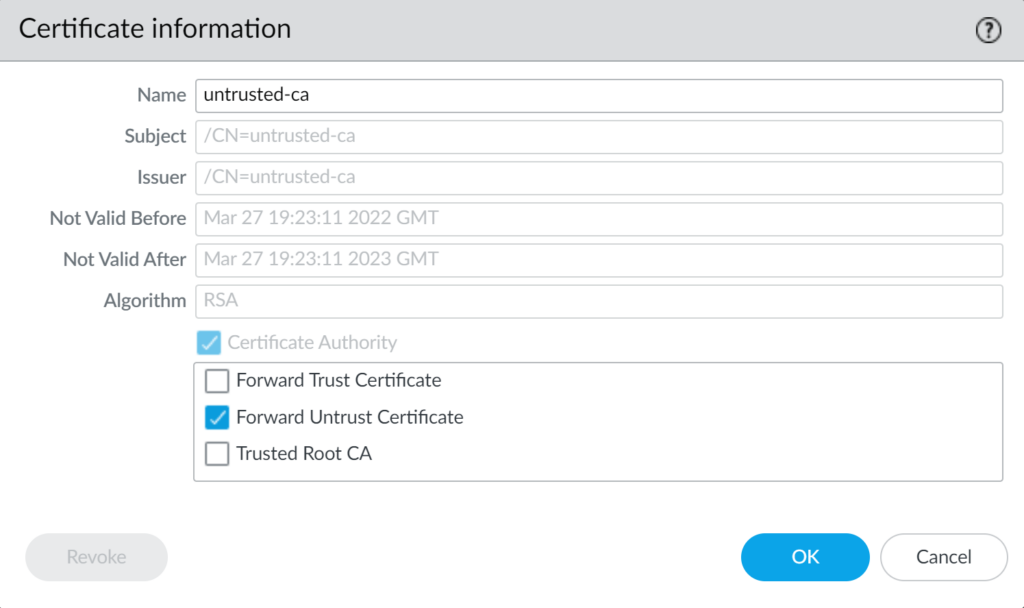

Tương tự với nhấn vào tên untrusted-ca để chỉnh sửa như sau :

- Tích chọn Forward Untrust Certificate.

Nhấn OK để lưu.

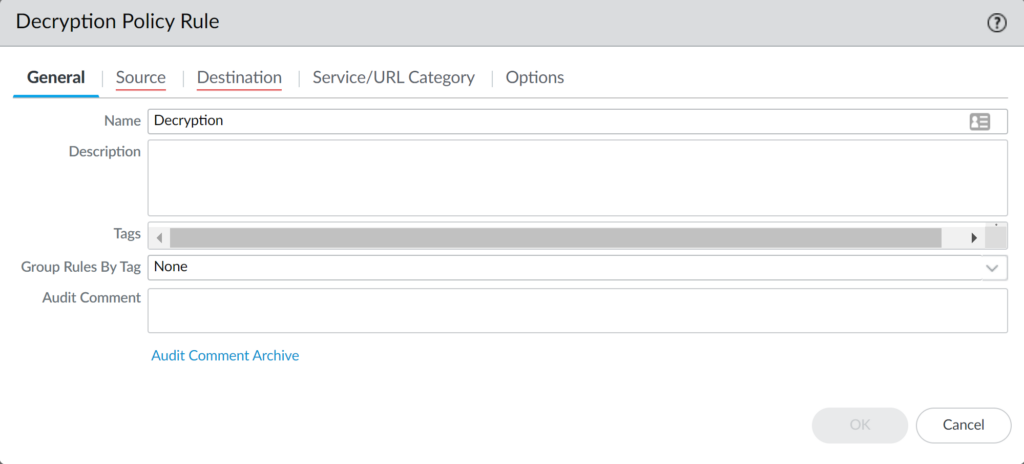

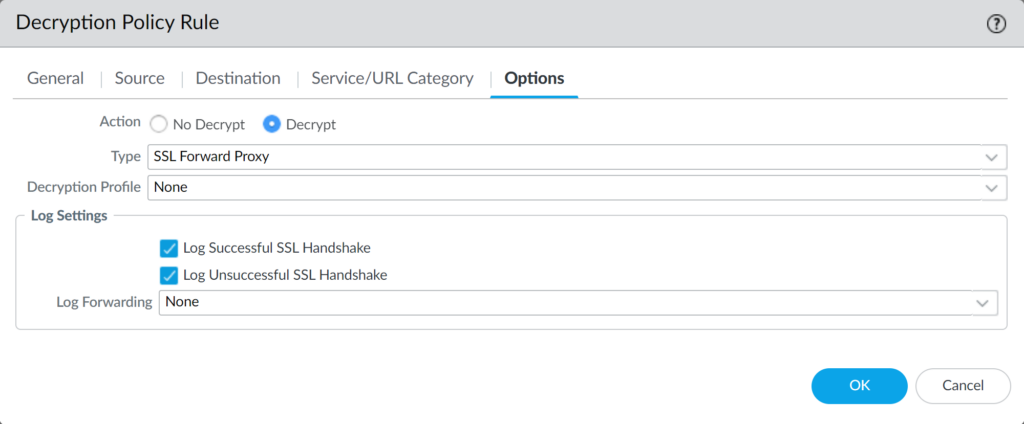

5.2 Tạo Decryption Policy

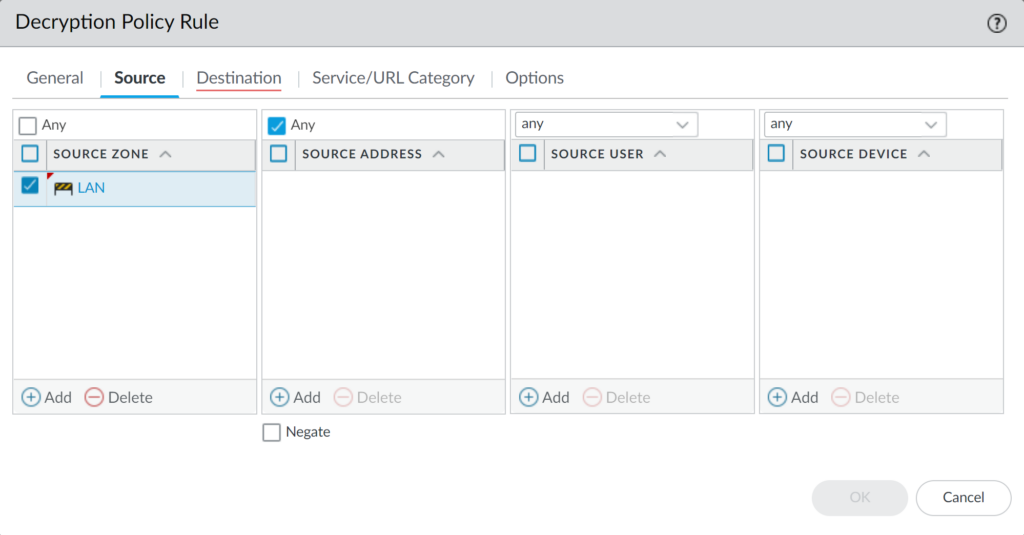

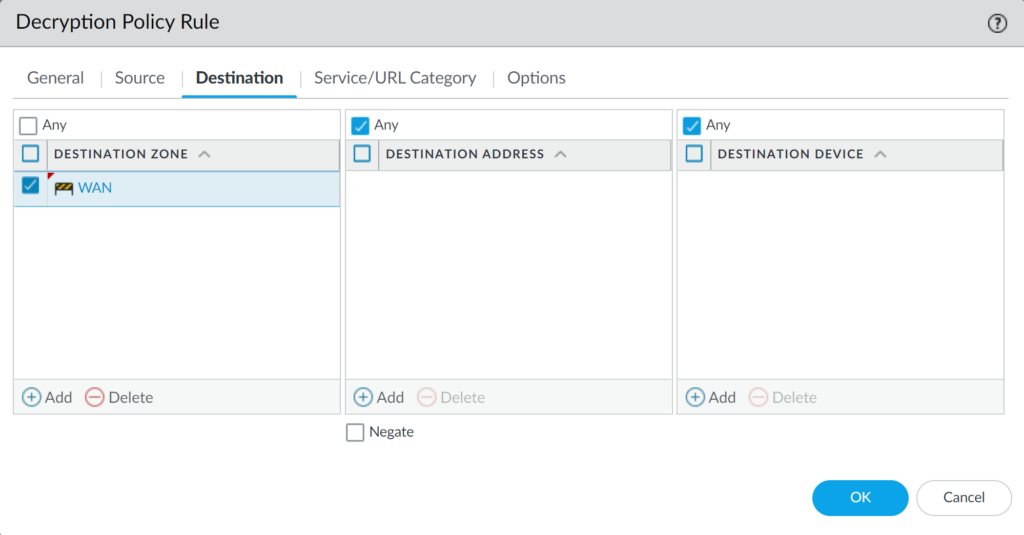

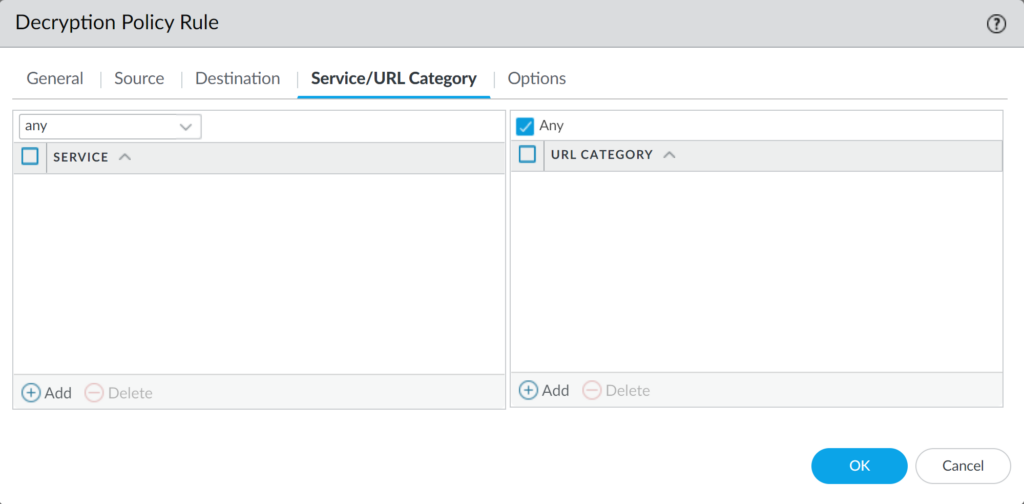

Tiếp theo chúng ta sẽ tạo Decryption Policy, để tạo vào Policies > Decryption > Click Add và cấu hình với các thông số sau :

- Name : Decryption

- Source: LAN

- Destination: WAN

- Service/URL Category : Any

- Options : Chọn Decrypt ở Action và chọn SSL Forward Proxy ở Type

- Tích chọn Log Successful SSL Handshake để ghi log các lần xác thực thành công.

- Tích chọn Log Successfull SSL Handshake để ghi log các lần xác thực không thành công.

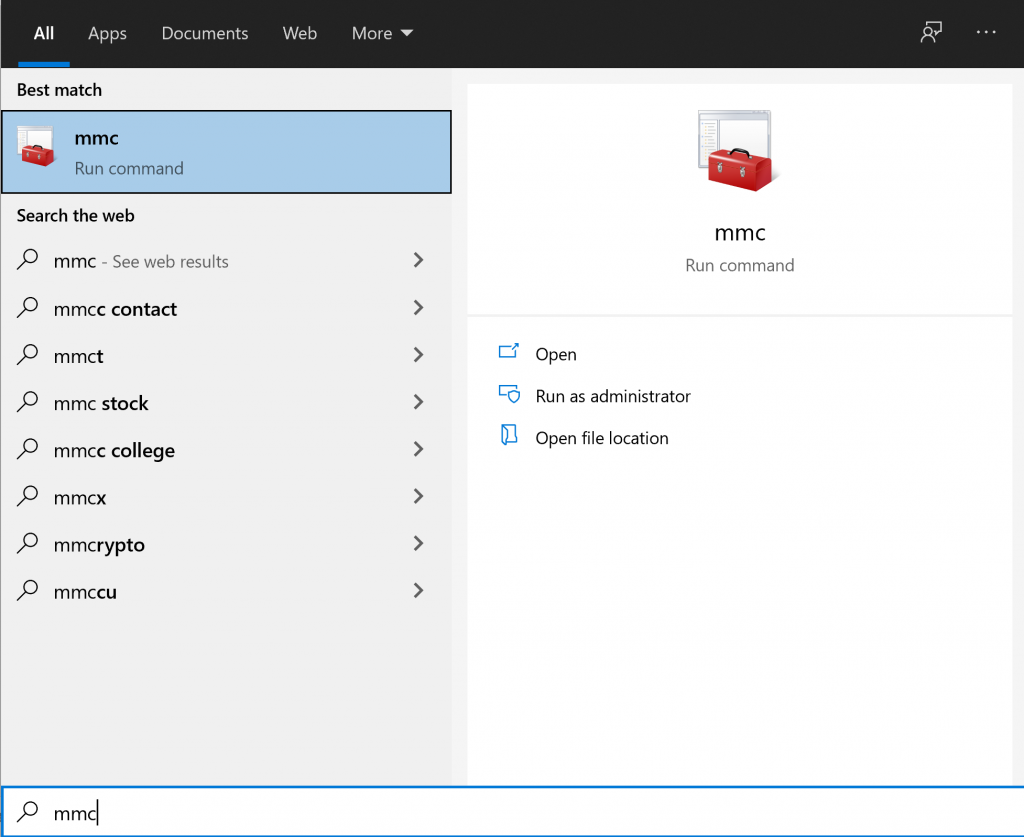

5.3.Thêm Certificate vào máy tính

Trên khung tìm kiếm của Windows gõ mmc và nhấn phím Enter để mở Microsoft Management Console.

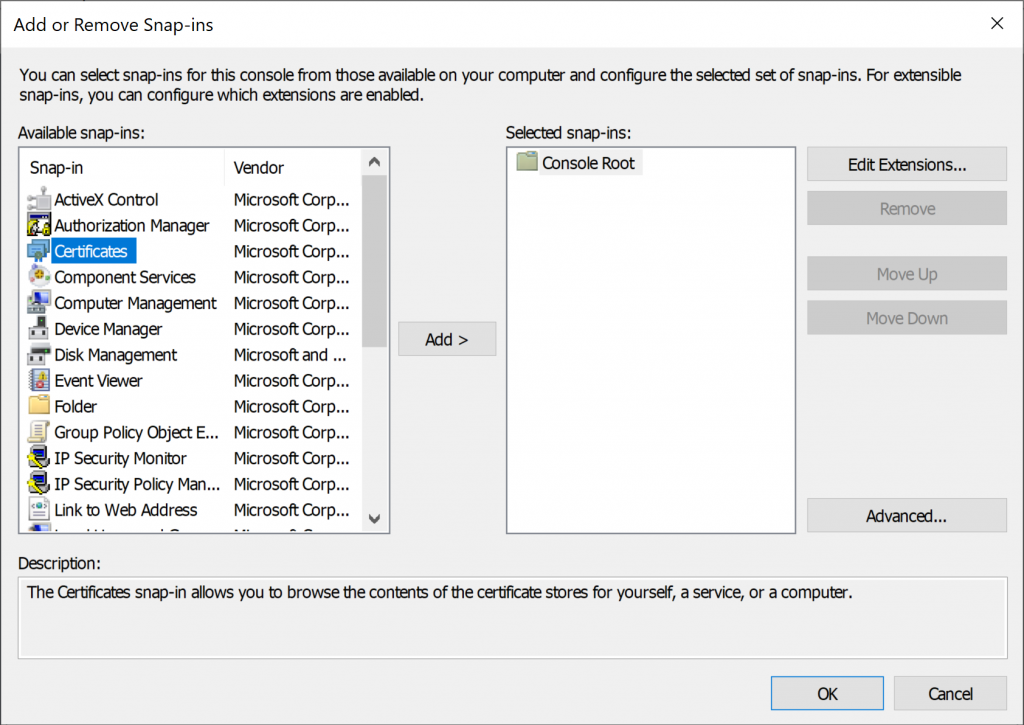

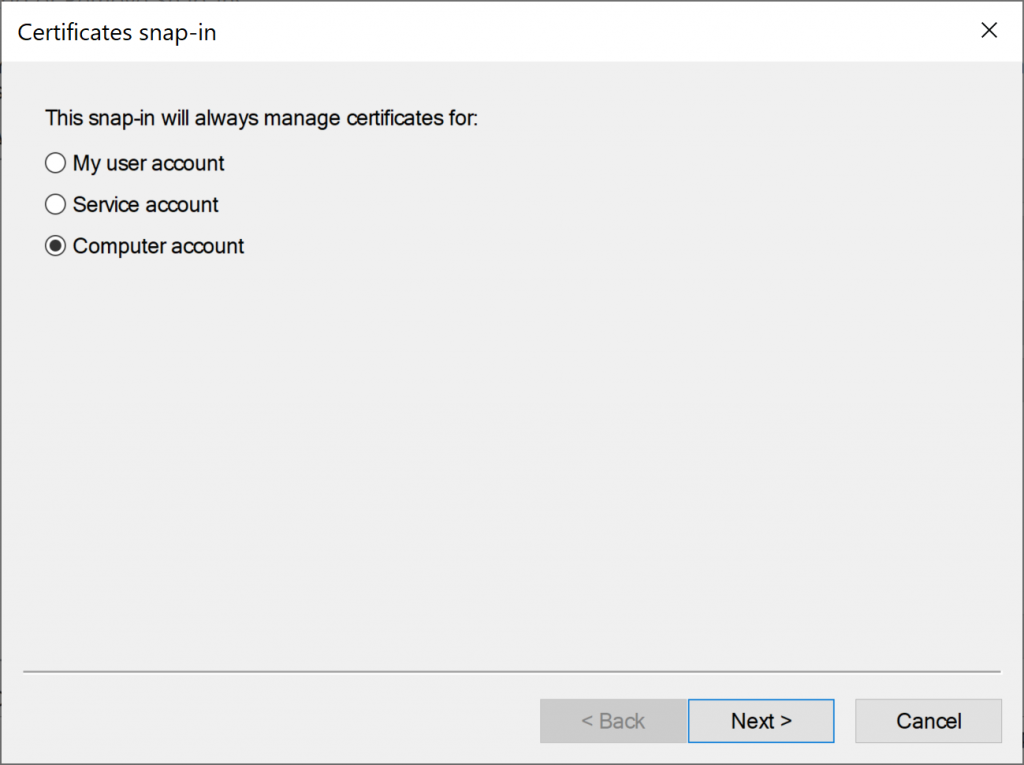

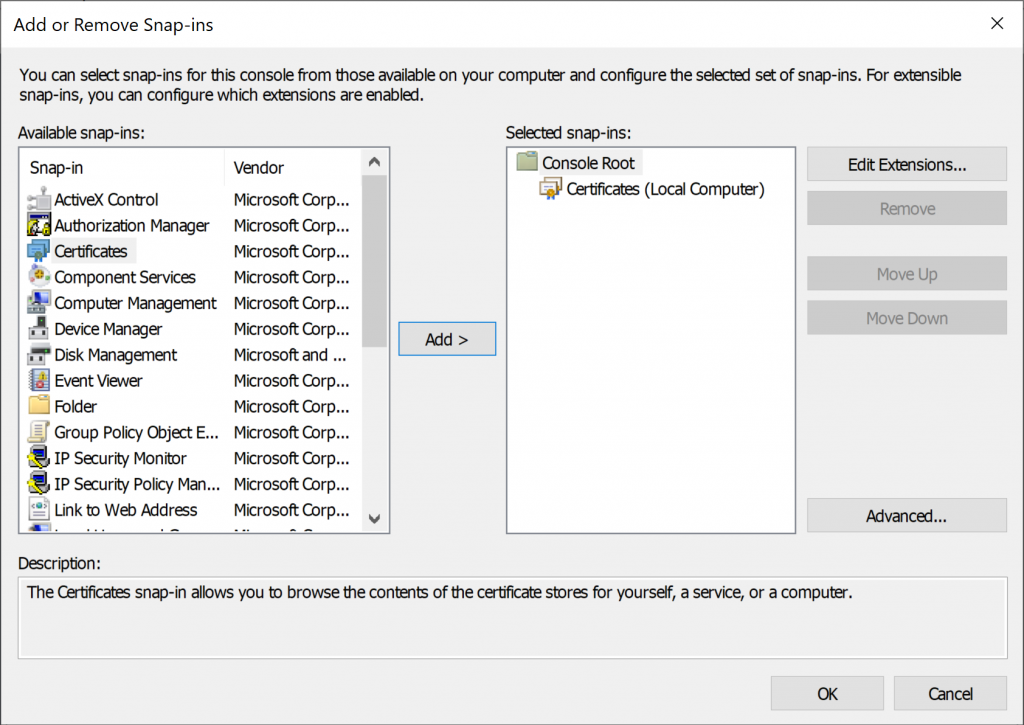

Chọn Console Root > Click File > Click Add/Remove Snap-in…

Bảng Add or Remove Snap-ins hiện ra, tích chọn Certificate và nhấn Add.

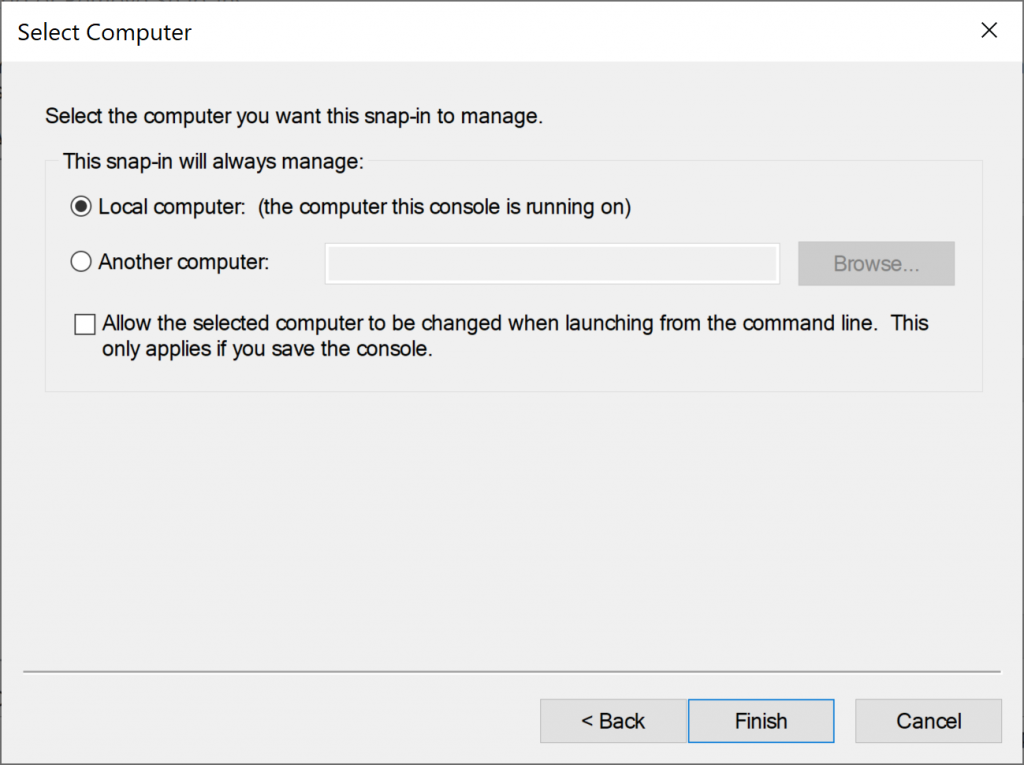

Bảng Certificates snap-in hiện ra, chọn Computer account > Next > chọn Local computer > nhấn Finish > Nhấn OK.

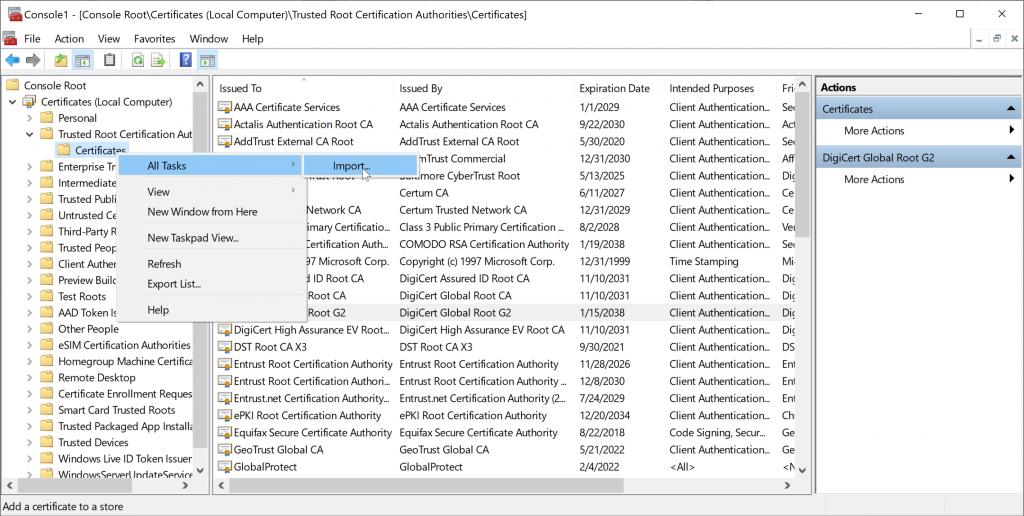

Vào Certificates (Local Computer) > click chuột phải vào Trusted Root Certification Authorities > Certificates > chọn All Task < Import.

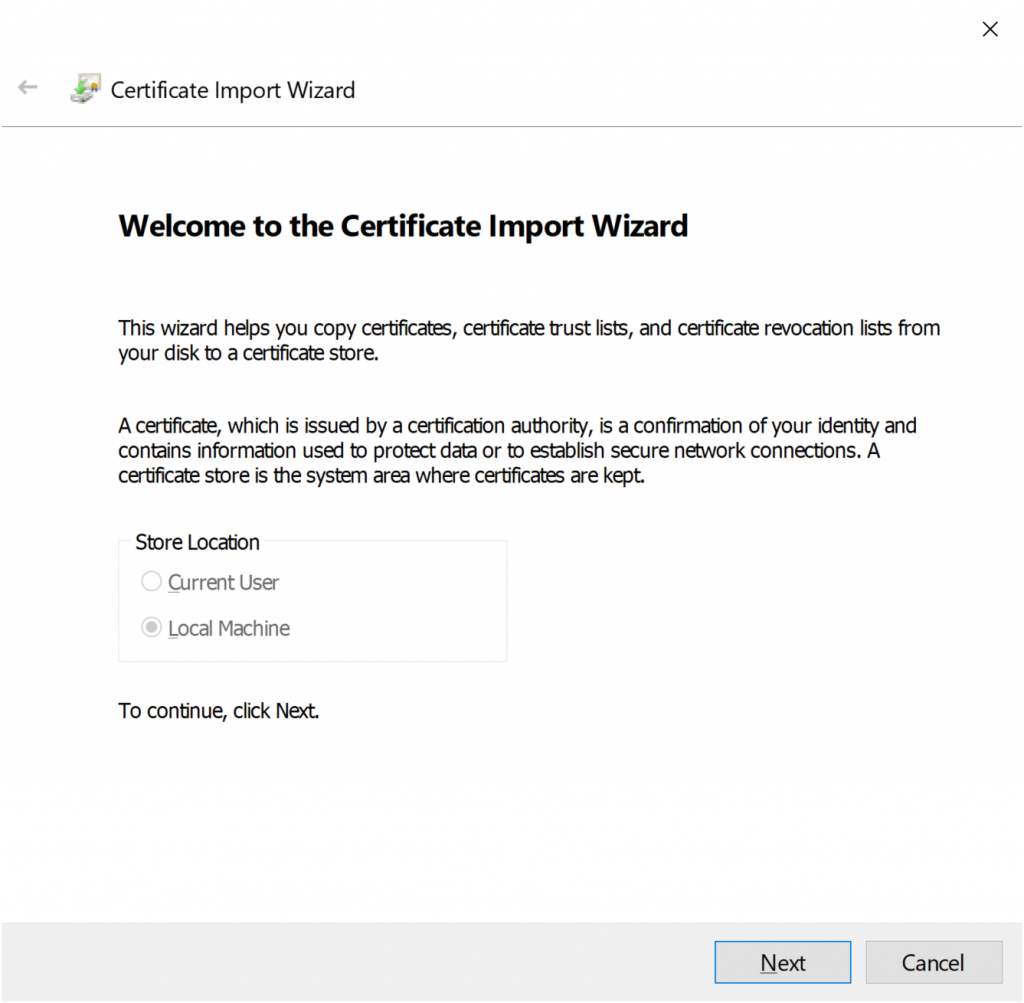

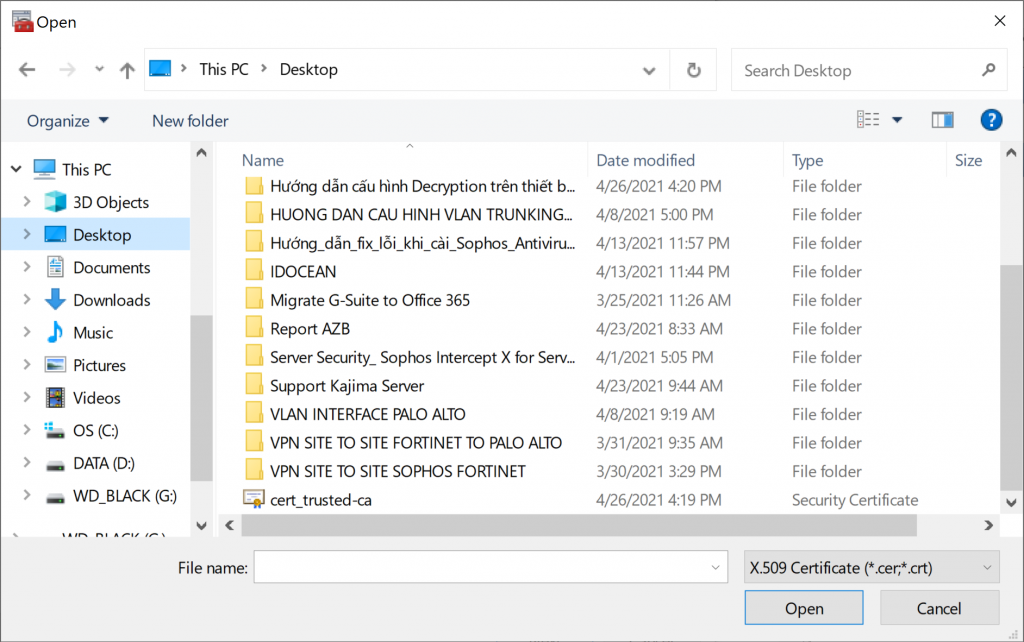

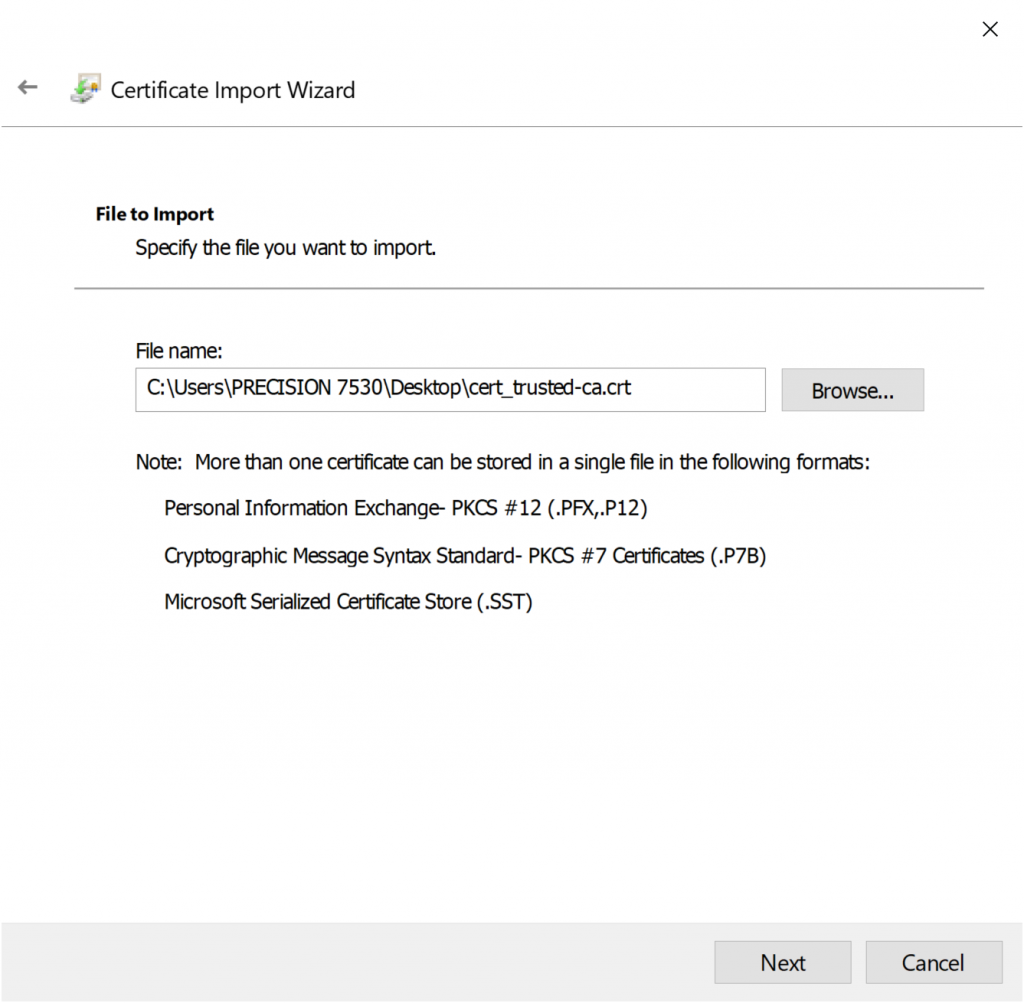

Cửa sổ Certificate Import Wizard hiện ra, nhấn Next > ở mục File name nhấn Browse và tìm đến nơi bạn đã lưu certificate lúc export.

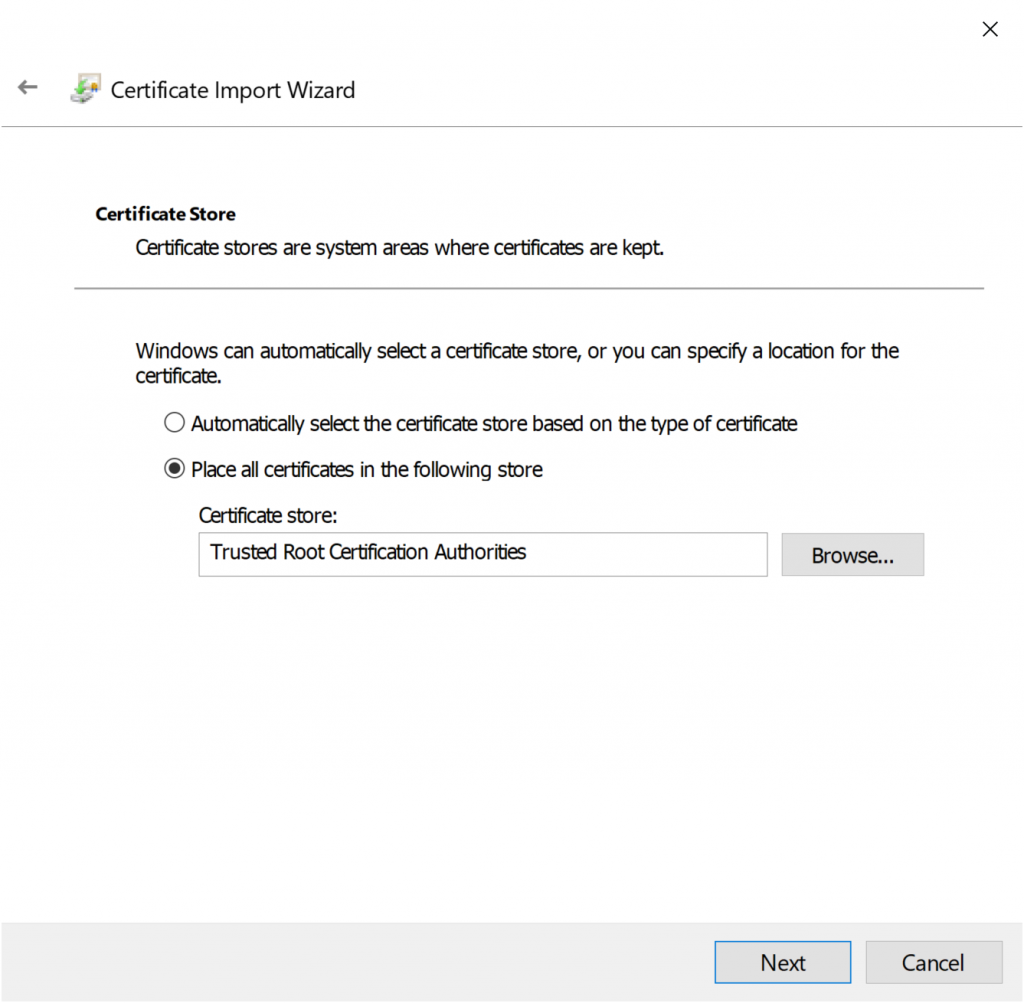

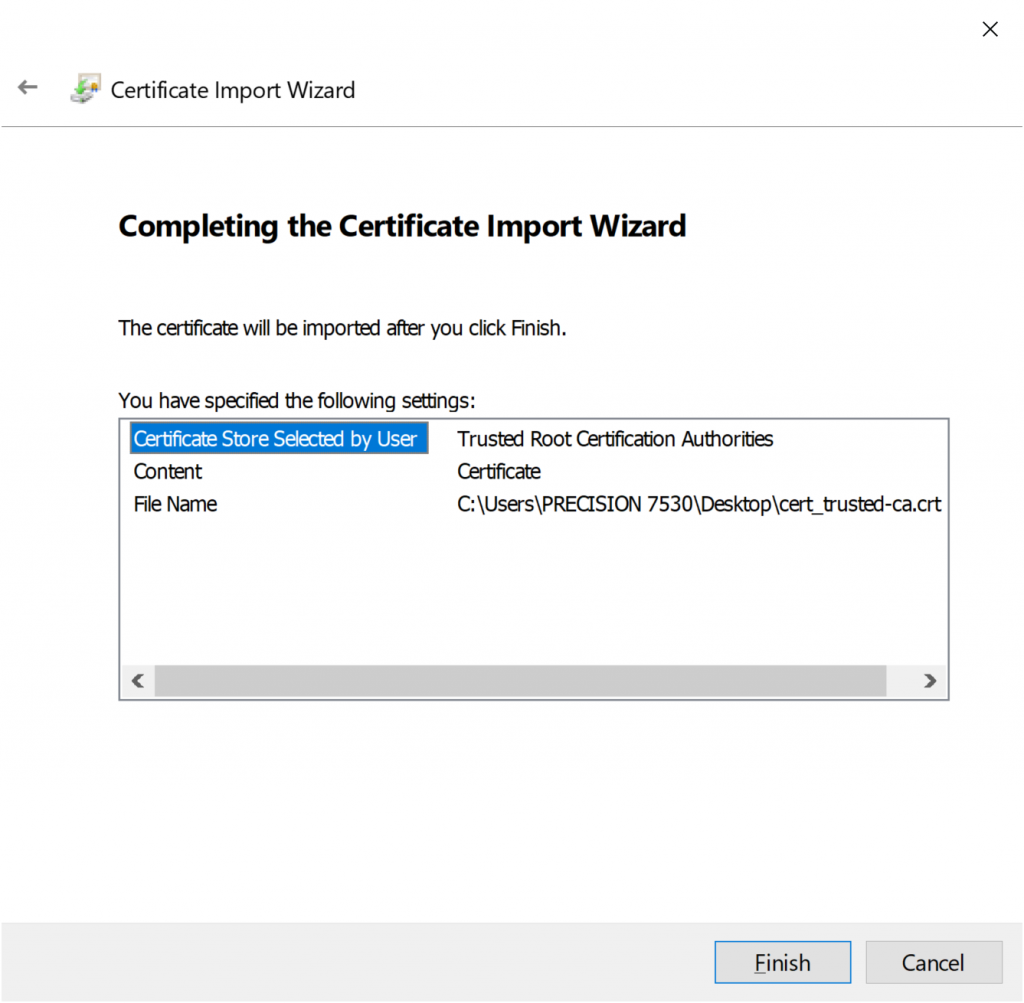

Nhấn Next > Finish để hoàn thành việc import.

5.4.Tạo user

Chúng ta cần tạo user để khi người dùng truy cập internet nó cần nhập user này để xác thực

Vào Device > Local User Database > User.

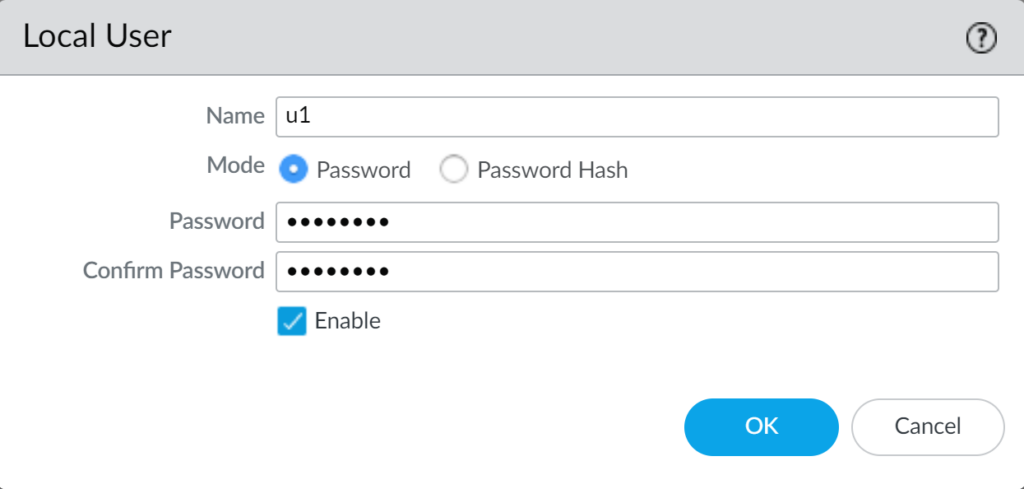

Nhấn Add và tạo user theo thông tin sau:

- Name: u1

- Mode: Password

- Nhập mật khẩu cho user tại Password và Confirm Password

- Nhấn OK để lưu

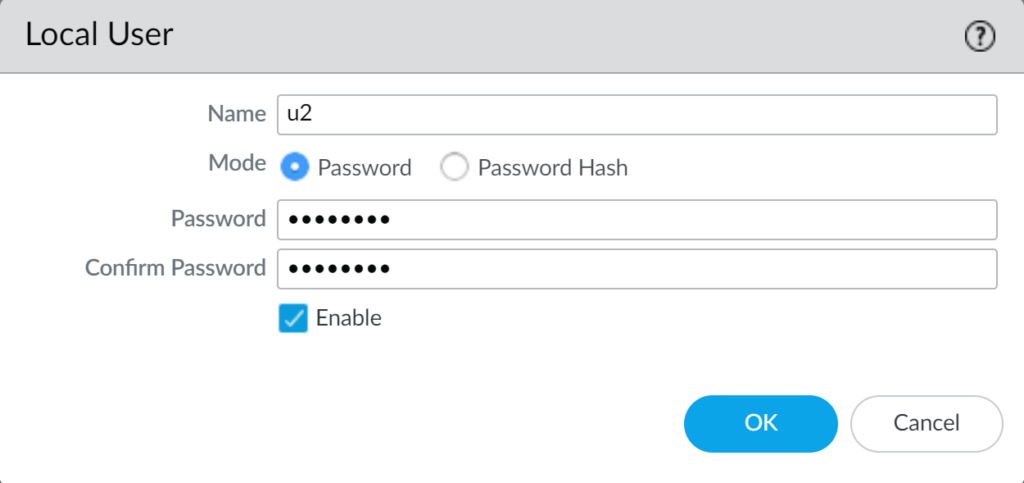

Tiếp tục nhấn Add và tạo user với thông tin sau:

- Name: u2

- Mode: Password

- Nhập mật khẩu tại Password và Confirm Password

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.5.Tạo Authentication Profile

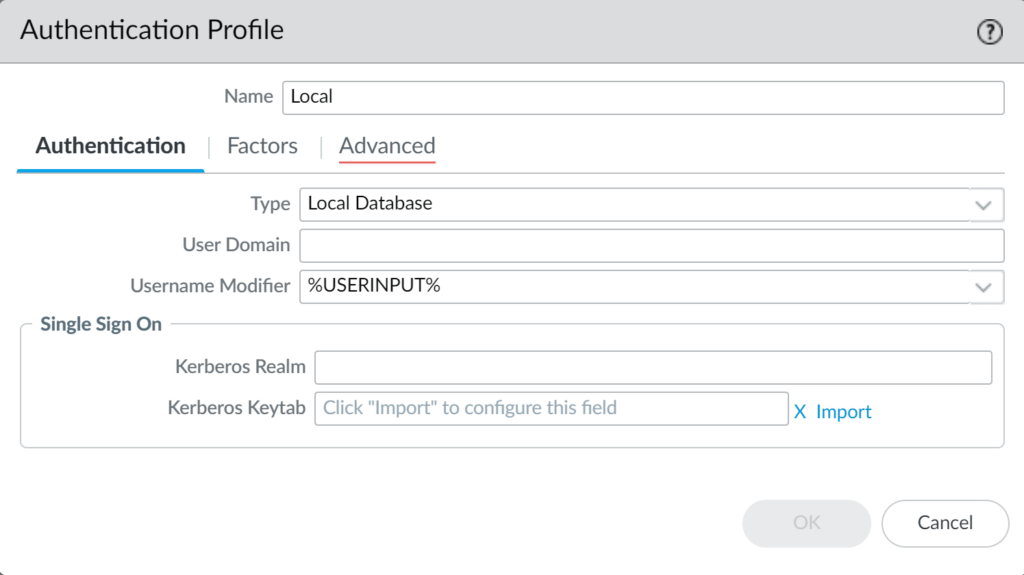

Vào Device > Authentication Profile và nhấn Add để tạo với các thông số sau:

Tab Authentication

- Name: Local

- Type: Local Database

- Username Modifier: %USERINPUT%

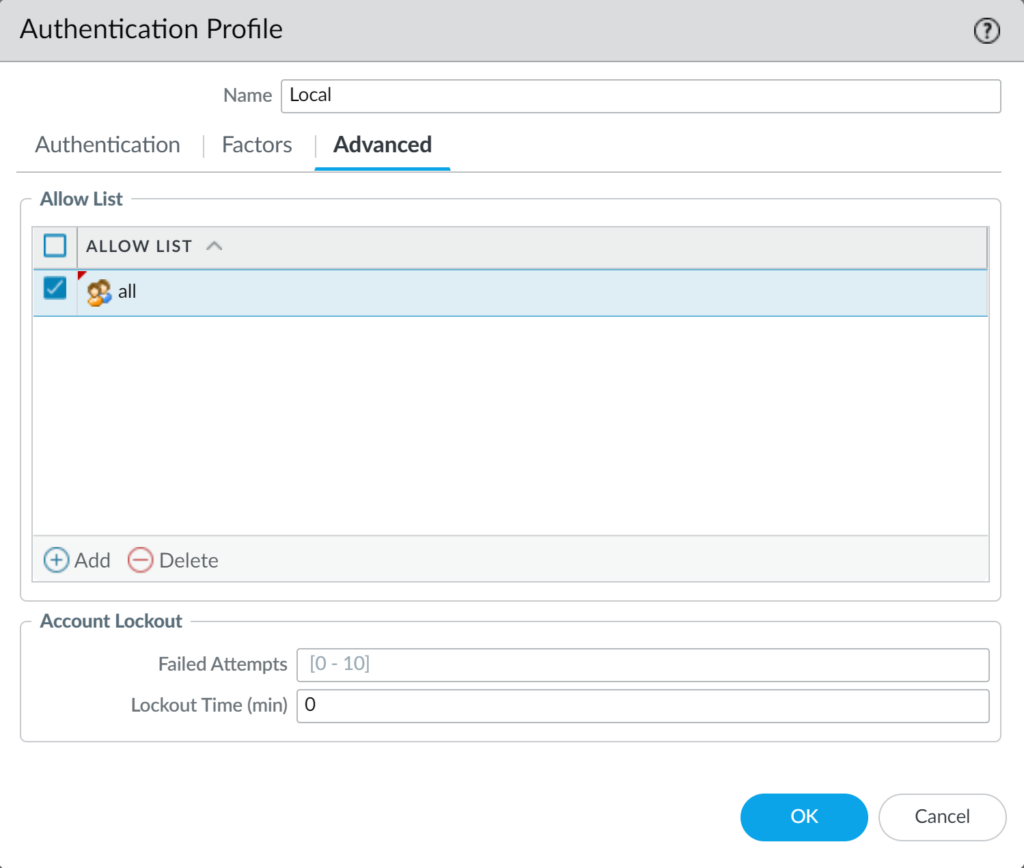

Tab Advanced:

- Nhấn Add tại bảng Allow list và chọn all.

Nhấn OK để lưu Authetication Profile.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

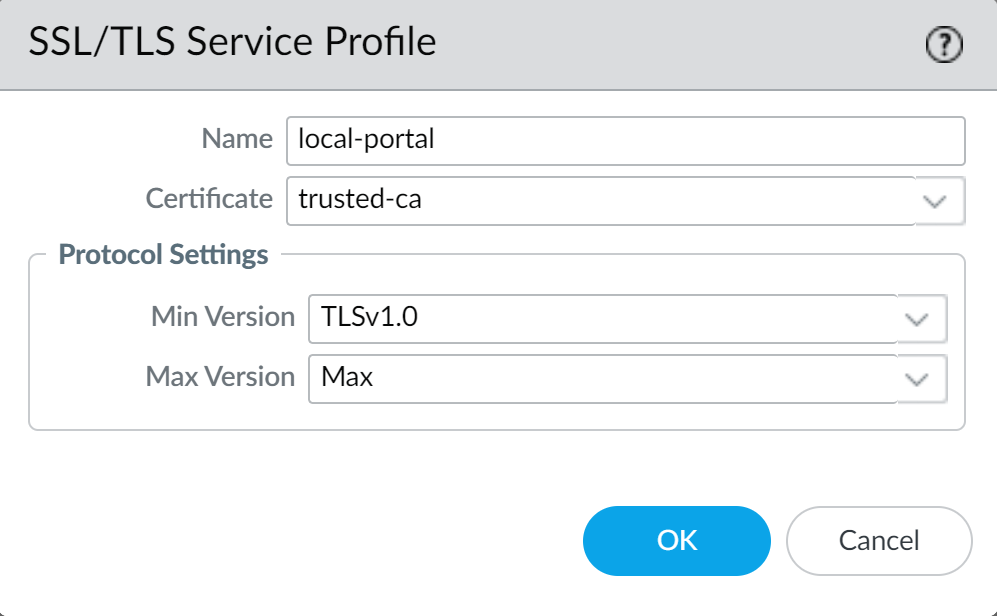

5.6.Tạo SSL/TLS Service Profile

Vào Device > Certificate Management > SSL/TLS Service Profile.

Nhấn Add để tạo với các thông số sau:

- Name: local-portal

- Certificate: trusted-ca

- Min Version: TLSv1.0

- Max Version: Max

- Nhấn OK để lưu

Nhấn Commit và OK để lưu thay đổi cấu hình.

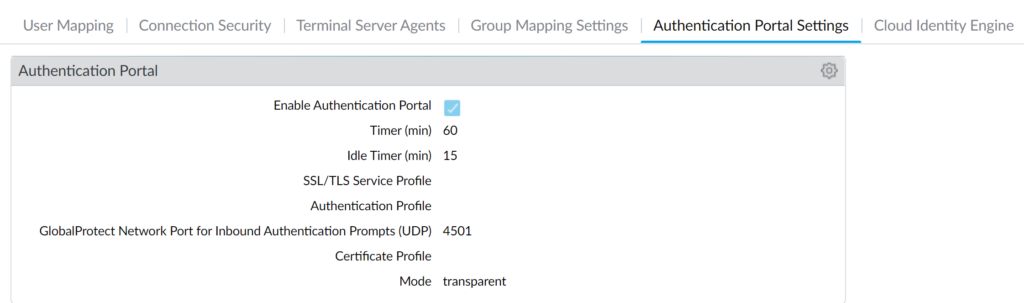

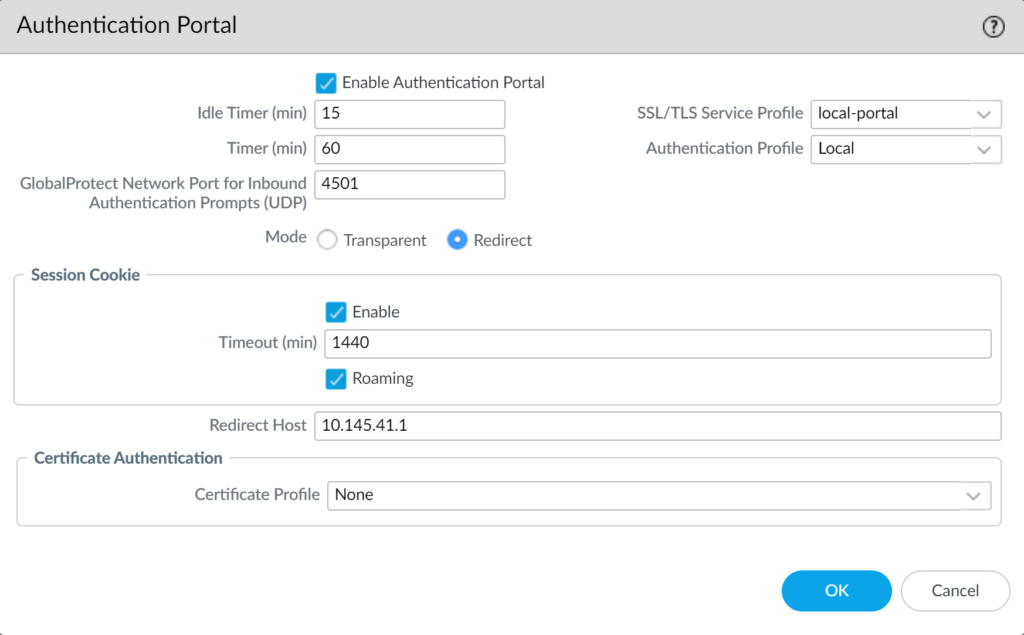

5.7.Bật Captive Portal

Vào Device > User Identification >Authentication Portal Settings.

Nhấn vào icon bánh xe và cấu hình theo các thông số sau:

- Tích chọn Enable Authentication Portal.

- SSL/TLS Service Profile: chọn local-portal

- Authentication Profile: chọn local

- Mode: chọn Redirect

- Tích chọn Enable tại Session Cookie

- Redirect Host: nhập vào IP của cổng LAN 10.145.41.1

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

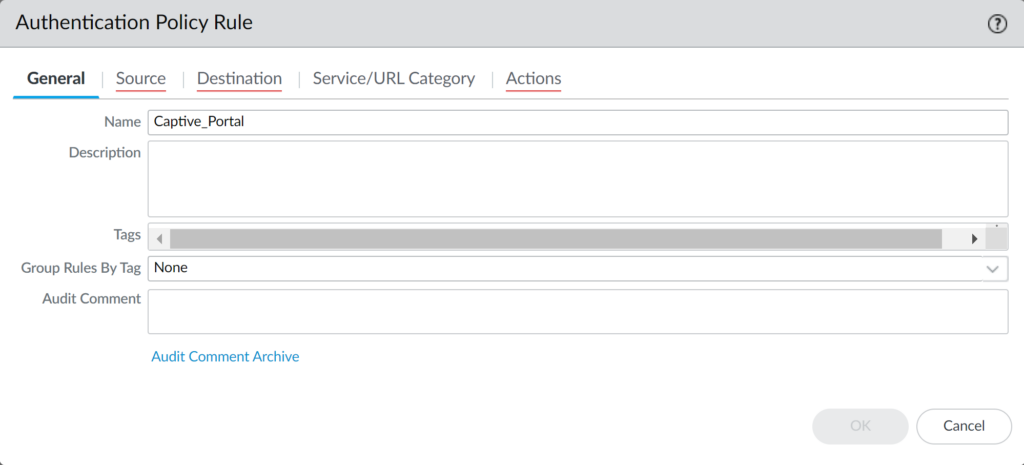

5.8.Tạo Authentication Policy

Vào Policies > Authentication > nhấn Add và tạo theo các thông tin sau:

Tab General:

- Name: Captive_Portal

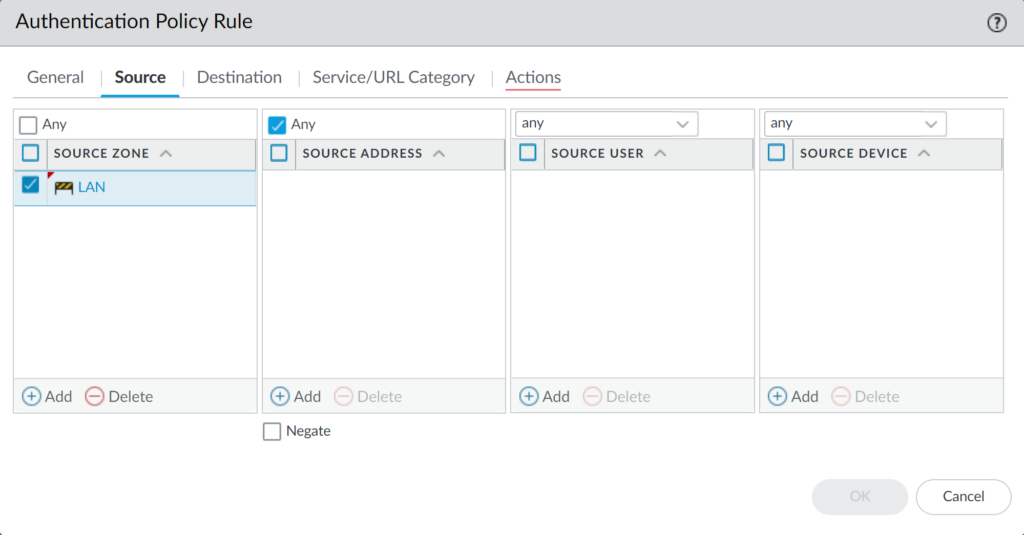

Tab Source:

- Source Zone: chọn LAN

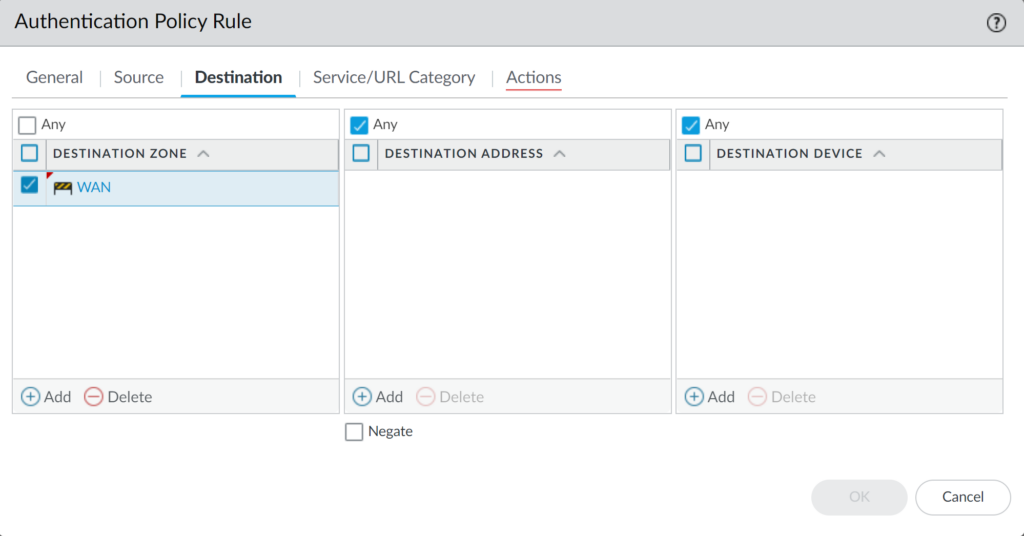

Tab Destination:

- Destination Zone: chọn WAN

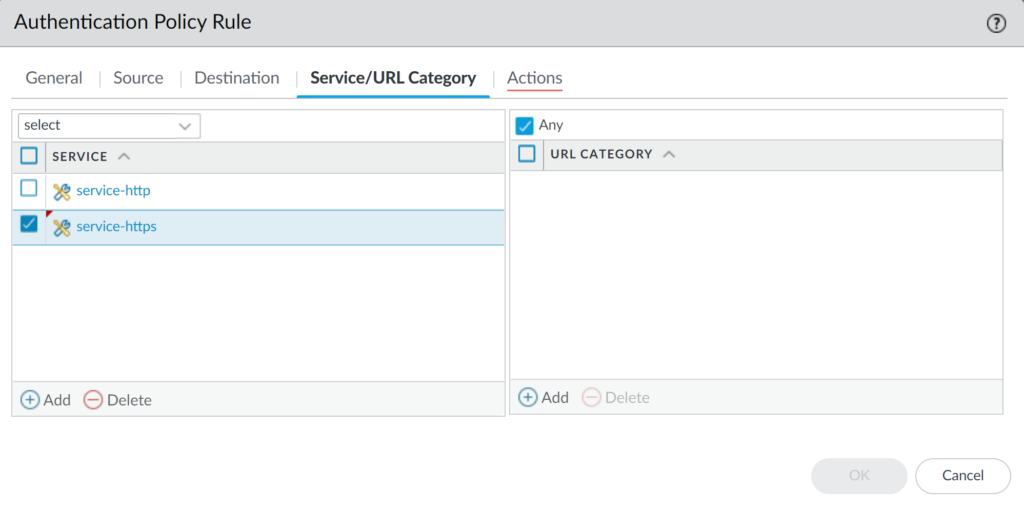

Tab Service/URL Category:

- Service: chọn service-http và service-https

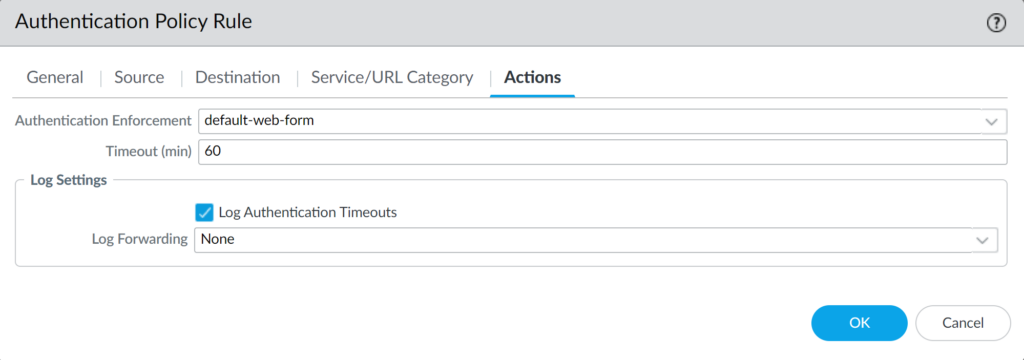

Tab Action:

- Authetication Enforcement: chọn default-web-form

- Timeout (min): 60

- Tích chọn Log Authentication Timeouts

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

Với cấu hình này thì chúng ta sẽ bắt người dùng phải xác thực khi họ sử dụng giao thức http và https để kết nối internet. Khi họ kết nối thì Palo Alto sẽ tự động chuyển hướng kết nối về đến trang web xác thực với ip 10.145.41.1 bắt user phải nhâp tài khoản mật khẩu đã tạo để xác thực.

Lý do chúng ta cần cấu hình Decryption là vì những traffic https đều là những traffic bị mã hóa khi đi qua tường lửa Palo Alto thì sẽ không nhận dạng được.

Vì vậy nếu muốn xác thực khi người dùng sử dụng https thì chúng ta cần cấu hình Decryption để tưởng lửa có thể nhận biết các traffic https đi qua để thực thi xác thực.

5.9.Kết quả

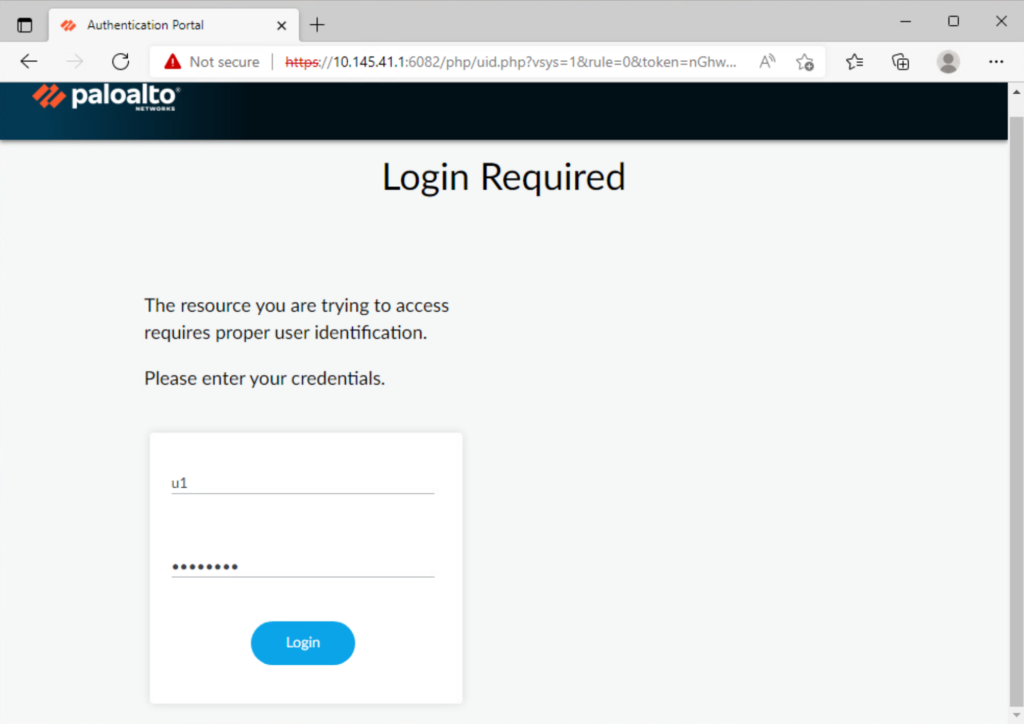

Chúng ta sẽ lấy PC1 với IP 10.145.41.3 truy cập internet bằng trình duyệt web.

Lúc này trình duyệt sẽ chuyển hướng chúng ta sang trang web xác thực của palo alto.

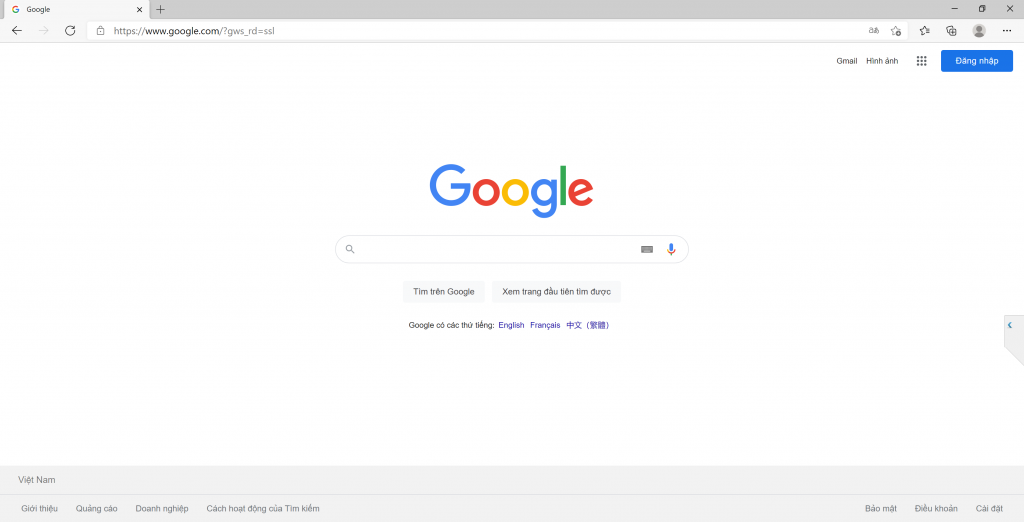

Chúng ta cần nhập username và password mà chúng ta đã tạo để xác thực, nếu xác thực thành công chúng ta sẽ được phép truy cập internet.

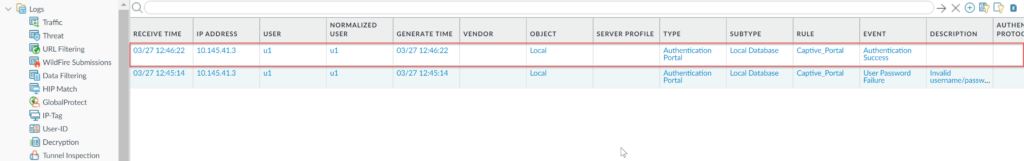

Việc xác thực thành công này cũng được thiết bị Palo Alto ghi lại log, để xem vào Monitor > Authentication.

Log này sẽ cung cấp cho các bạn biết được IP nào trong hệ thống đã xác thực và xác thực bằng user nào.

Admin làm thiếu bước Export Cert rồi ạ