Nhóm SophosLabs và MTR đã theo dõi một số sự cố liên quan đến lỗ hổng nghiêm trọng trong sản phẩm nội bộ cốt lõi của Atlassian,Confluence.

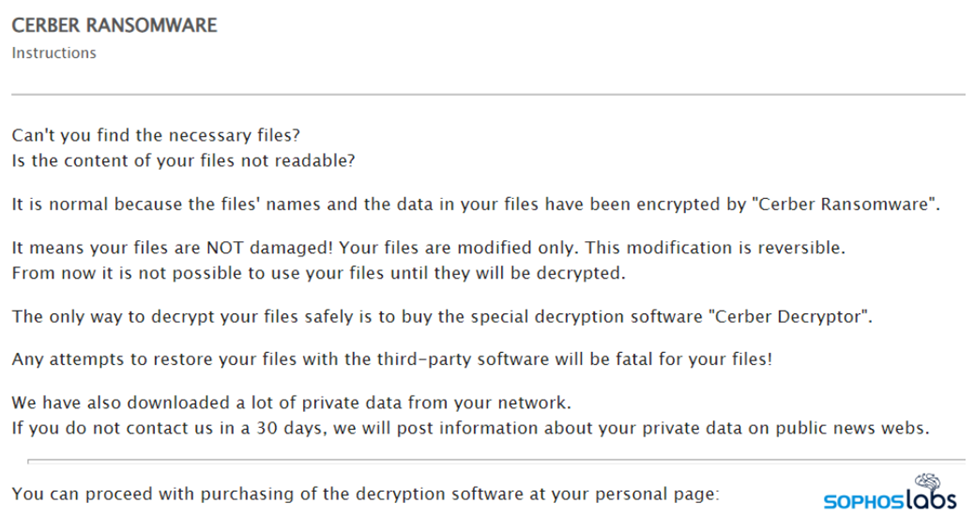

Mặc dù số lượng máy chủ Confluence dễ bị tấn công thì thấp và đang thu hẹp lại,Sophos MTR và SophosLabs đang điều tra một số cuộc tấn công nhằm vào các phiên bản Confluence chạy trên Windows hoặc Linux. Hai trong số những cuộc tấn công đó nhắm vào máy chủ Windows, dẫn đến việc triển khai các mã độc Cerber.

Lổ hổng CVE-2022-26134, cho phép hacker tạo một shell có thể truy cập từ xa mà không cần ghi bất kỳ thứ gì vào bộ nhớ máy chủ. Atlassian đã đăng bản cập nhật cho sản phẩm(đồng thời cũng sửa các lổ hỗng bảo mật khác) và các chiến lược giảm thiểu mà khách hàng của họ dường như đang thực hiện.

Vì hầu hết các khách hàng của Atlassian đã được thông báo về những lỗ hổng cài đặt nên mỗi ngày trôi qua sẽ có rất ít trường hợp máy chủ Confluence bị tấn công. Hướng dẫn của công ty bao gồm một số chỉ dẫn như di chuyển những thành phần dễ bị tấn công tới thư mục không được công khai ra ngoài và chờ bản nâng cấp sẽ giải quyết các vấn đề với lổ hỗng bảo mật.

Việc khởi động lại server sẽ xóa đoạn mã shell điều khiển từ xa trong bộ nhớ đang chạy trên các máy bị lây nhiễm, nhưng nó sẽ không xóa các toolkit mà hacker đã thả vào thư mục %temp% trên windows, hoặc /tmp trên Linux.

Các sản phẩm của Sophos sẽ phát hiện các webshell ASP và PHP tương ứng là Troj/Webshel-BU hoặc Troj/WebShel-DB. Tính năng CryptoGuard có hiệu quả cao trong việc ngăn chặn thực thi mã độc Cerber. Mã shell Cobalt Strike được phát hiện là ATK/ChimeraPS-A. Các uy trình được cập nhật cũng sẽ phát hiện khi tiến trình Tomcat gọi Powershell hoặc curl, và cảnh báo hoặc dừng lệnh thực hiện.Các dấu hiệu về sự xâm phạm liên quan đến các cuộc tấn công đã được đưa lên kho lưu trữ github của Sophos