Tương tự như những người gác cổng, tường lửa kiểm soát những gì vào và ra của hệ thống mạng. Chúng tạo ra các bản ghi ghi lại mọi hành động đi qua chúng. Việc một nhà Trung tâm Điều hành và Phân tích An ninh mạng (SOC) hiểu rõ các bản ghi này là rất quan trọng. Hãy đơn giản hóa quá trình diễn giải các bản ghi tường lửa.

- Xác định IP và cổng.

Các địa chỉ IP và số cổng trong bản ghi tường lửa là những thứ đầu tiên bạn nên kiểm tra. Hãy xem địa chỉ IP như là “địa chỉ nhà” của một máy tính trên mạng, và số cổng là một “phòng” cụ thể trong ngôi nhà đó nơi diễn ra việc liên lạc. Bản ghi sẽ hiển thị địa chỉ IP nguồn (nơi xuất phát của lưu lượng) và địa chỉ IP đích (nơi lưu lượng đang đi đến), cùng với các số cổng được sử dụng.

- Nhận biết phiên hành động.

Phần “hành động” của một bản ghi mô tả các hành động của tường lửa đối với lưu lượng mạng. Các hoạt động điển hình mà bạn có thể thấy là như sau:

Accept: Lưu lượng được phép đi qua.

Deny: Người gửi được thông báo và lưu lượng bị dừng lại.

Drop: Người gửi không được thông báo và lưu lượng bị chặn.

Close: Cả hai bên đồng ý kết thúc việc liên lạc.

Client-first: Khách hàng (người khởi đầu việc liên lạc) đã kết thúc nó.

Server-rst: Máy chủ, là người nhận của việc liên lạc, đã kết thúc nó.

Các bản ghi chứa thông tin khác nhau. Dưới đây là danh sách những gì bạn có thể mong đợi thấy khi xem xét một bản ghi.

date = Ngày

time = Thời gian

devname = Tên máy chủ

devid = ID thiết bị

eventtime = 1653131198230012501

tz = Múi giờ

logid = ID bản ghi

type = Loại bản ghi (traffic, utm, event, v.v.)

subtype = Loại phụ của bản ghi (Forward, vpn, webfilter, virus, ips, system, v.v.)

level = Mức độ bản ghi

srcip = Địa chỉ IP nguồn

srcname = Tên máy chủ nguồn

srcport = Cổng nguồn

srcintf = Tên cổng nguồn

srcintfrole = Vai trò của cổng nguồn

dstip = Địa chỉ IP đích

dstport = Cổng đích

dstintf = Tên cổng đích

dstintfrole = Vai trò của cổng đích

srccountry = Thông tin quốc gia của IP nguồn

dstcountry = Thông tin quốc gia của IP đích

action = Thông tin về hành động đã thực hiện (drop, deny, accept, v.v.)

service = Thông tin dịch vụ

transip = Thông tin NAT IP (đầu ra nội bộ của địa chỉ nguồn riêng)

transport = Thông tin NAT port

duration = Thời gian đã trôi qua

sentbyte = Kích thước gói tin đã gửi (byte)

rcvdbyte = Kích thước gói tin đã nhận (byte)

sentpkt = Số lượng gói tin đã gửi

rcvdpkt = Số lượng gói tin đã nhận

- Sử dụng bộ lọc Nguồn và Đích.

Bạn có thể lọc các bản ghi theo địa chỉ IP nguồn và đích để đơn giản hóa công việc của mình. Điều này giúp bạn dễ dàng tìm thấy thông tin liên quan một cách nhanh chóng, đặc biệt là khi điều tra một sự cố cụ thể.

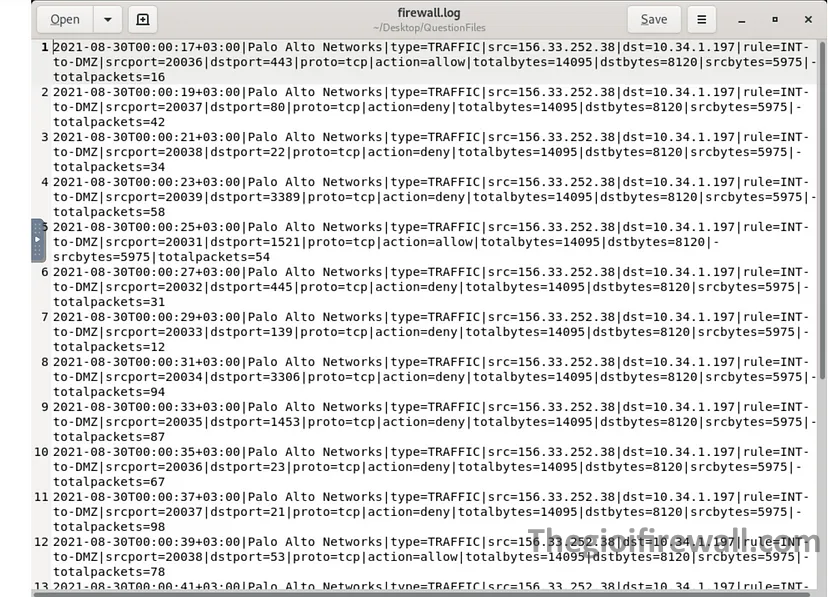

Để cung cấp cái nhìn tổng quan đơn giản về cách đọc các bản ghi tường lửa, tôi quyết định sử dụng mô-đun Phân tích Bản ghi Tường lửa của LetsDefend.io làm ví dụ.

Sau đây là một tệp để phân tích những gì đang xảy ra và các câu hỏi để thực hiện các bước đã đề cập ở trên.

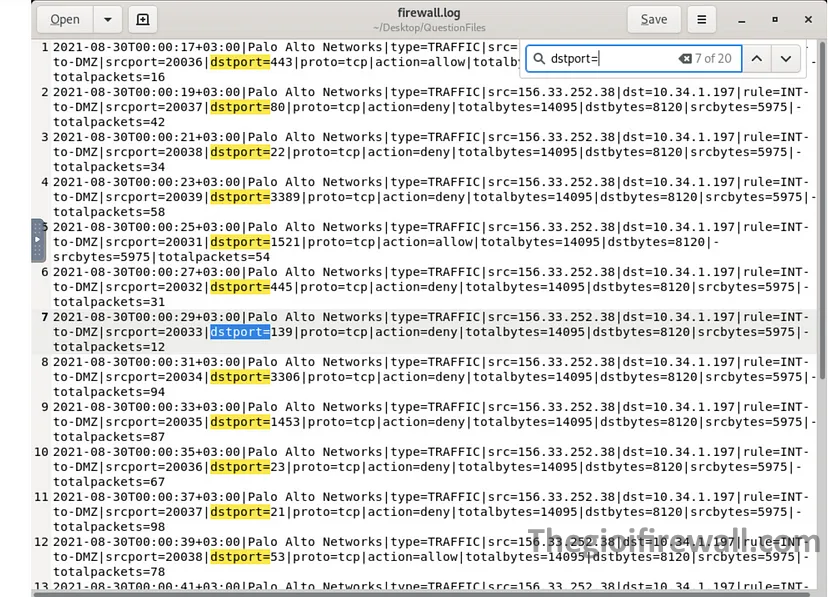

Câu hỏi: Kẻ tấn công đã cố gắng truy cập vào bao nhiêu cổng khác nhau?

Trả lời: 12

Để trả lời câu hỏi này, tôi tập trung vào việc tìm tất cả các cổng “dstport’ khác nhau trong bản ghi mà hành động là “deny”.

Câu hỏi: Loại tấn công/hoạt động nào có thể đã được thực hiện theo các bản ghi trên?

A) Brute-Force Attack

B) Port-scan activity

C) TCP-SYN-Flood Attack

D) No suspicious activities detected

Trả lời: B) Port-scan activity

Bằng cách xem xét các bản ghi và thấy cách lưu lượng bị từ chối truy cập qua các cổng nhất định, rõ ràng là hoạt động có thể là quét cổng (port scan).

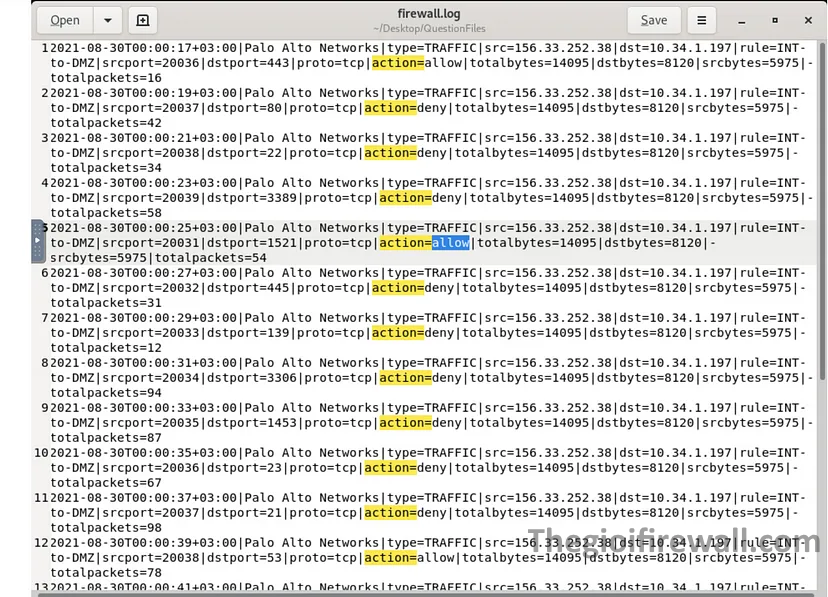

Câu hỏi: Kẻ tấn công đã phát hiện bao nhiêu cổng mở?

Trả lời: 3

action=allow will let you know what traffic has been allowed through the port)

Câu hỏi: Kẻ tấn công có nhận được phản hồi từ tường lửa thông báo rằng yêu cầu truy cập của nó đã bị chặn không?

Trả lời: Có

Trong tệp bản ghi, chúng ta có thể thấy rằng lưu lượng được hiển thị là “deny”. Nếu chúng ta tham khảo lại danh sách hành động, chúng ta có thể thấy rằng `deny` có nghĩa là người gửi sẽ được thông báo rằng lưu lượng đã bị dừng lại.

Tóm lại, lúc đầu, việc đọc các bản ghi tường lửa có thể có vẻ khó khăn, nhưng với hướng dẫn từng bước, nó trở nên dễ dàng hơn rất nhiều. Bắt đầu từ những điều cơ bản: xác minh chi tiết IP và cổng, hiểu hoạt động của tường lửa, và tinh chỉnh kết quả để tập trung vào dữ liệu liên quan. Với một chút kinh nghiệm, bạn sẽ nhận thấy rằng những bản ghi này rất quan trọng trong việc duy trì an ninh mạng của bạn và xử lý sự cố một cách nhanh chóng và hiệu quả.

Nguồn: https://s.net.vn/zAEk