Overview

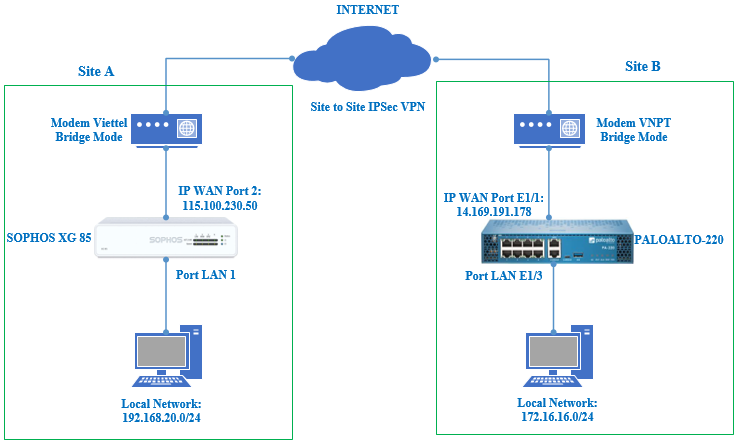

VPN site to site là cách kết nối nhiều văn phòng trụ sở xa nhau thông qua các thiết bị chuyên dụng và một đường truyền được mã hoá ở qui mô lớn hoạt động trên nền Internet. Bài viết sẽ hướng dẫn cấu hình các thông số thiết lập VPN site to site trên Sophos XG 85 và Paloalto-220, khi cả 2 site đều sử dụng IP WAN là IP tĩnh.

1.Sơ đồ cấu hình.

2. Các bước cấu hình.

- Chuyển modem Viettel và VNPT thành mode Bridge

- Cấu hình quay số PPPOE trên Sophos và Paloalto.

- Cấu hình các thông số VPN site to site trên Sophos và Paloalto

- Cấu hình firewall rule trên Sophos và Paloalto.

3. Hướng dẫn cấu hình.

Bước 1: Chuyển modem Viettel và VNPT sang mode Bridge.

Trước khi chuyển đổi sang mode bridge, khi bạn gọi tổng đài hỗ trợ kỹ thuật của các nhà mạng, cung cấp cho tổng đài viên mã số hợp đồng đã thuê đường truyền của nhà mạng đó và yêu cầu tổng đài viên cung cấp Username và password PPPOE đã đăng kí, để cấu hình tại bước 2.

- Đối với modem Viettel muốn chuyển mode bridge bạn phải gọi điện tổng đài hỗ trợ kỹ thuật để bên kỹ thuật tự chuyển đổi. Thiết bị quay số PPPOE mới (như Sophos) cần có tính năng tag vlan do nhà mạng yêu cầu.

- Đối với modem VNPT phải xóa cấu hình PPPOE trước đó, sau đó tiến hành cấu hình mode bridge, tag vlan, và reboot modem để nhận cấu hình mới.

- Ngoài ra với modem FPT chuyển sang mode bridge là mode SFU và gọi tổng đài hỗ trợ kỹ thuật để reset mac, nhận mac thiết bị quay số PPPOE mới.

Bước 2: Cấu hình quay số PPPOE trên Sophos và Paloalto.

Sau khi đã chuyển modem sang mode bridge và đã có Username và Password PPPOE, ta tiến hành quay số.

Trên Sophos:

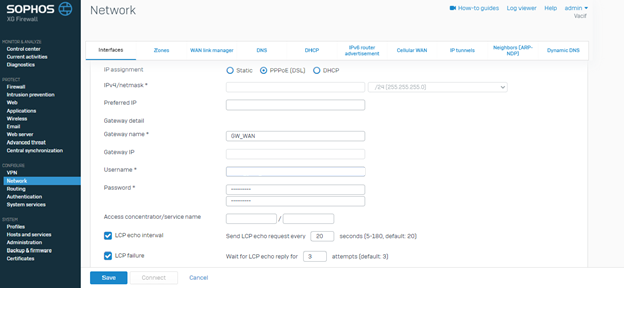

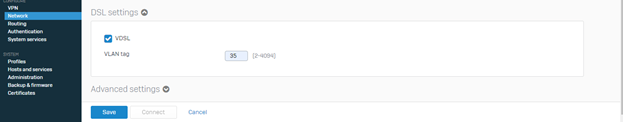

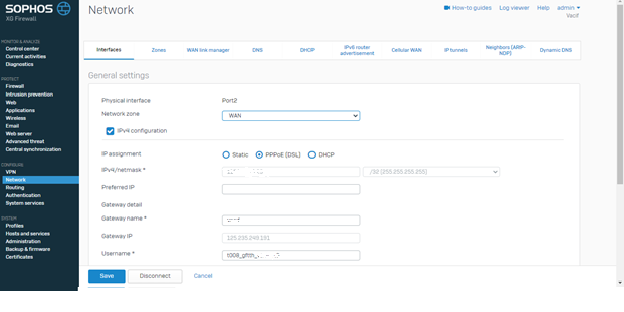

Đi chuyển đến Network > Interfaces > chọn Port 2 WAN > click PPPOE.

Điền Gateway Name và Username + Password PPPOE.

Di chuyển xuống mục DSL settings, click chọn VDSL và điền Vlan tag theo nhà mạng yêu cầu

Sau cũng click Save.

Kiểm tra kết quả Sophos đã quay số PPPOE thành công với địa chỉ IP WAN là 115.100.230.50.

Trên Palalto:

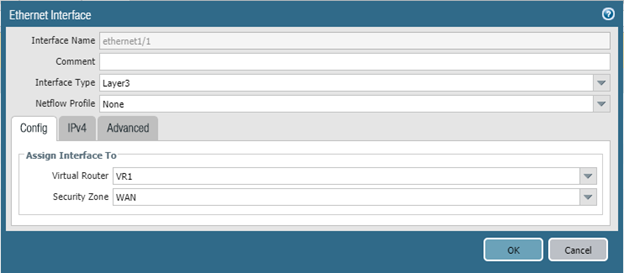

Di chuyển đến Network > Interfaces > Ethernet > chọn cổng Ethernet1/1.

Trong Assign Interface To:

+ Virtual Router: Bạn cần tạo VR này trong Network > Virtual Router. Nó bao gồm các cổng mạng LAN và WAN bạn sử dụng trên tường lửa.

+ Security Zone: Chọn WAN. Bạn cần tạo zone WAN trong Network > Zone. Nó bao gồm các cổng mạng WAN bạn sử dụng trên tường lửa. Tạo Zone LAN cũng tương tự.

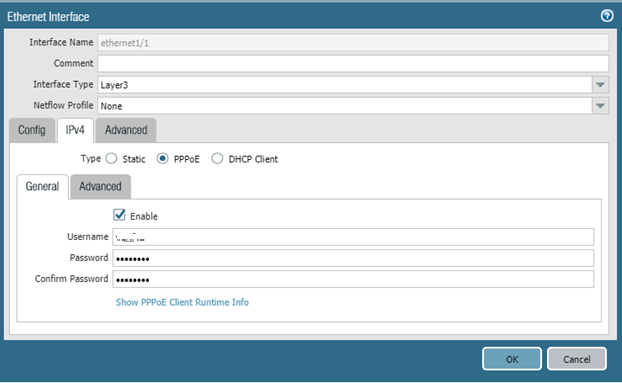

Di chuyển qua IPv4 tab:

Chọn Type là PPPOE.

Trong General, click chọn ô Enable, tiếp theo nhập Username và Password đã lấy được trên modem VNPT.

Sau cùng click OK.

Lưu ý: Bạn phải click chọn Commit (Nằm ở góc phải trên cùng) để lưu và thực thi các cấu hình.

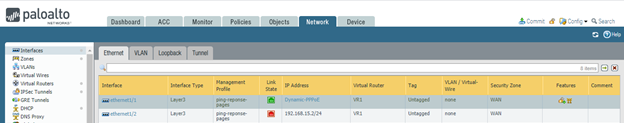

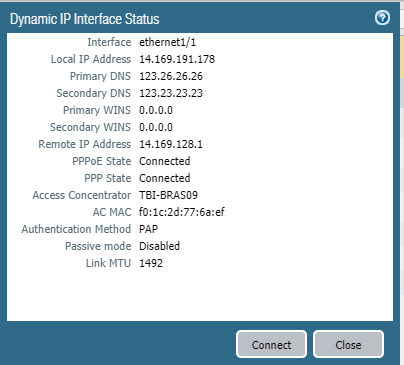

Kiểm tra kết quả Paloalto đã quay số PPPOE thành công.

Click Dynamic-PPPOE để xem địa chỉ IP WAN là 14.169.191.178.

Bước 3: Cấu hình các thông số VPN site to site trên Sophos và Paloalto.

Trước khi cấu hình ta cần thống nhất các thông số sẽ cài đặt trên cả 2 site:

Sophos:

- IP WAN: 115.100.230.50

- Local Network: 192.168.20.0/24

Paloalto:

- IP WAN: 14.169.191.178

- Local Network: 172.16.16.0/24

+ Gateway Type:

- Response Only: Paloalto

- Initiate the connection: Sophos

+ Kiểu xác thực (Authentication Type): Sử dụng Preshared key (123456)

+ Key Exchange: Sử dụng IKEv2/ Main Mode.

+ Phase 1:

- Key life: 28800

- DH group: Group 2

- Encrytion: ASE256

- Authentication: SHA2 512 – Sophos và SHA 512-Paloalto.

+ Phase 2:

- Key life: 3600

- DH group: None

- Encrytion: ASE256

- Authentication: SHA2 512 – Sophos và SHA 512-Paloalto.

Sau khi đã thống nhất các thông số, ta tiến hành cấu hình:

Trên Sophos:

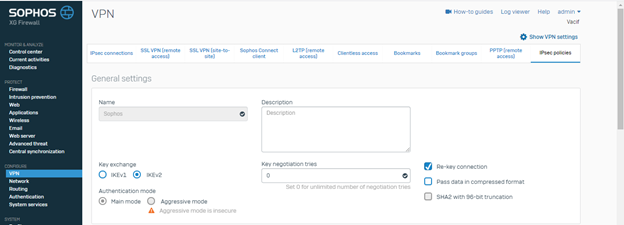

Di chuyển đến VPN > IPSec Policies > Add.

Name: Đặt tên bạn muốn. Trong bài viết này là Sophos.

Key Exchange: chọn IKEv2

Authentication mode: chọn Main mode.

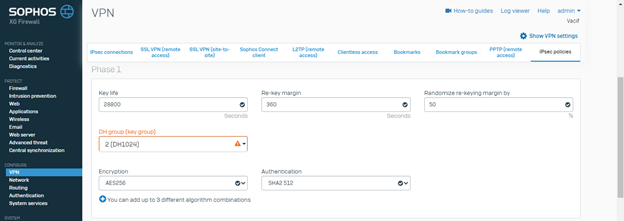

Di chuyển xuống Phase 1:

Key life: 28800

DH group: Group 2

Encrytion: ASE256

Authentication: SHA2 512.

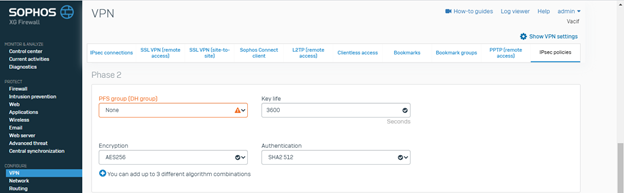

Di chuyển xuống Phase 2:

Key life: 3600

DH group: None

Encrytion: ASE256

Authentication: SHA2 512.

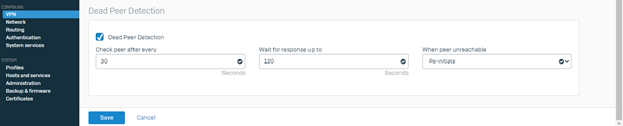

Trong mục Dead Peer Detection: các thông số này bạn có thể tùy chọn thay đổi.

Check peer after every: 30s

Wait for response up to: 120s

When peer unreachable: re-initiate

Sau cùng click Save để lưu cấu hình.

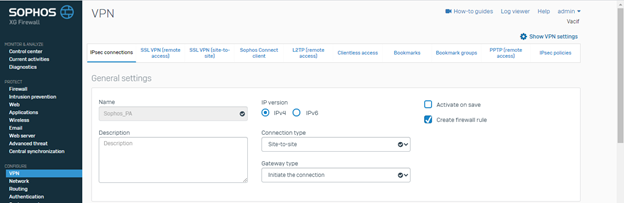

Tiếp theo di chuyển đến IPSec connections và click Add.

Name: Điền tên bạn muốn. Trong bài viết này là Sophos_PA

Connection type: Chọn Site to site.

Gateway Type: Initiate the connection.

Click chọn Create firewall rule để tạo rule 1 cách tự động. Nếu không tick chọn mục này bạn sẽ phải tạo rule thủ công.

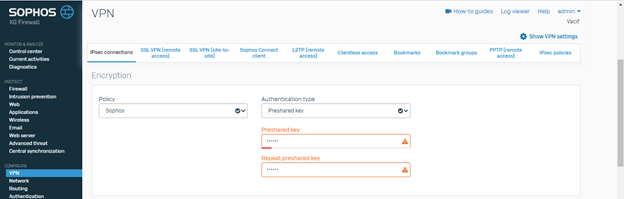

Trong phần Encrytion:

Policy: chọn Sophos như bên IPSec Policies đã tạo.

Authentication type: Chọn Preshared key và nhập key đã thống nhất trước đó là: 123456.

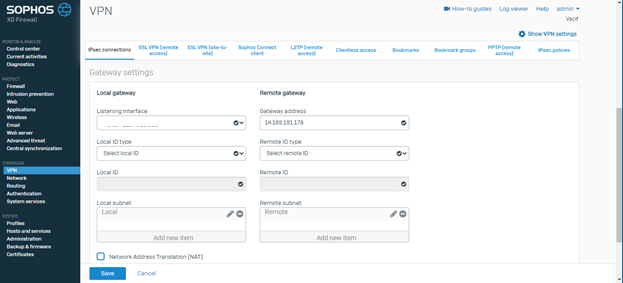

Trong Gateway Settings:

Gateway address: Điền IP WAN bên site Paloalto là: 14.169.191.178

Local Subnet: Chọn Local

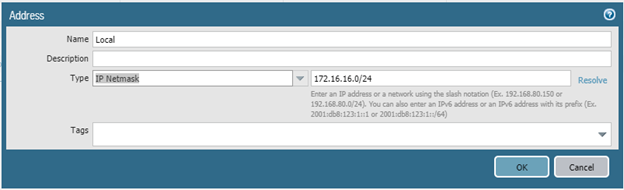

Nếu bạn chưa tạo Local Subnet trước đó trong Host and Service > IP host > Add, bạn có tạo trực tiếp bằng cách click Add new item > Create new > Điền tên bạn muốn > click chọn Network > Điền dải IP nội bộ của bạn như trong bài viết này là 192.168.20.0/24. Click Save.

Remote Subnet: Cũng tương tự như Local Subnet. Remote Subnet của site Paloalto là 172.16.16.0/24.

Click Save.

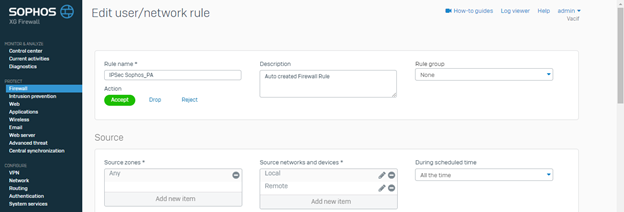

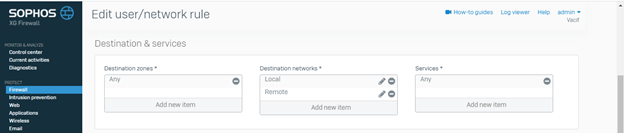

Tiến hành cấu hình firewall rule để cho phép traffic qua VPN tunel.

Đi đến Firewall rule và click Add Firewall Rule.

Click Save.

Trên Paloalto:

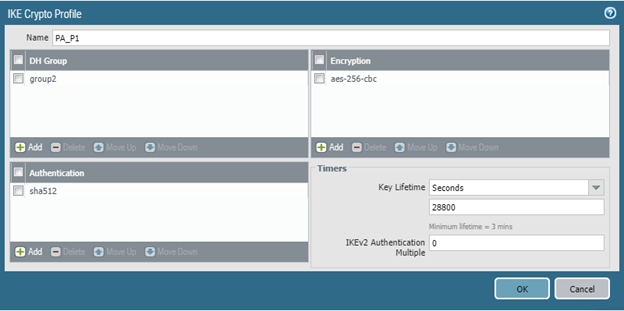

Di chuyển đến Network > Network Profiles > IKE Crypto. Click Add. Mục này tương ứng với Phase 1 bên Sophos.

Name: Đặt tên bạn muốn, trong bài viết này là PA_P1.

DH group: click add chọn Group 2

Encrytion: click add chọn ASE256

Authentication: click add chọn SHA 512.

Key life: chọn Seconds là 28800.

Click Ok.

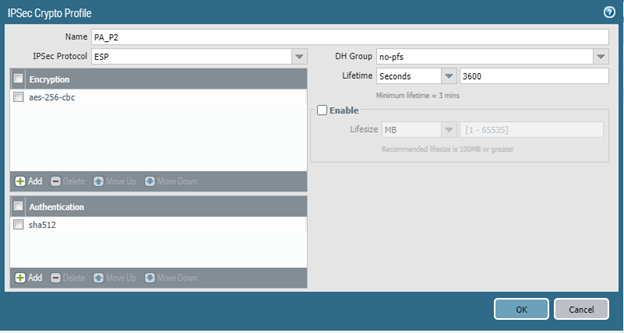

Di chuyển lên IPSec Crypto và click Add. Mục này tương ứng với Phase 2 bên Sophos.

Name: Đặt tên bạn muốn, trong bài viết này là PA_P2.

DH group: click add chọn No-pfs.

Encrytion: click add chọn ASE256

Authentication: click add chọn SHA 512.

Key life: chọn Seconds là 3600.

Click Ok.

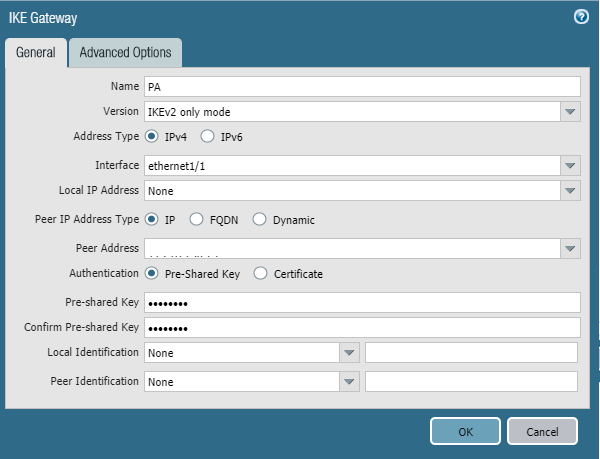

Di chuyển lên IKE Gateway và click Add.

Name: Điền tên bạn muốn, trong bài viết này là PA.

Version: Chọn IKEv2

Address Type: Chọn Ipv4

Interface: Chọn cổng WAN là Ethernet1/1. Local IP Address để None.

Peer IP Address Type: Chọn IP Peer Address: Điền địa chỉ IP WAN của site Sophos là: 115.100.230.50.

Authentication: Chọn Preshared key và nhập key là 123456.

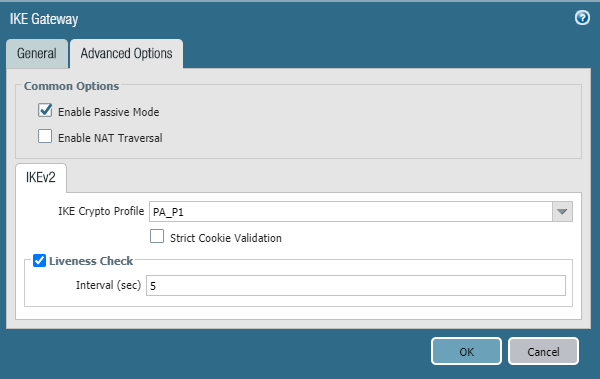

Di chuyển qua Advanced Option tab:

Common Options: Click chọn Enable Passive mode: Mode này tương tự như mode Response Only.

IKE Crypto Profiles: Chọn profiles Phase 1 là PA_P1.

Liveness Check: Để 5s

Sau cùng click OK.

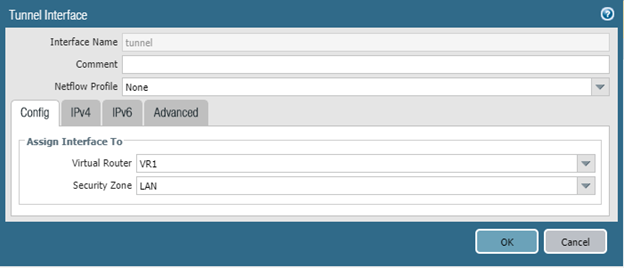

Di chuyển lên Interface > Tunel > Add.

Interface Name: Đặt tên Tunel bạn muốn, trong bài viết này là tunel.

Assign Interface To: các bước tạo đã được hướng dẫn ở bước 2.

Virtual Router: chọn VR1

Security Zone: chọn LAN.

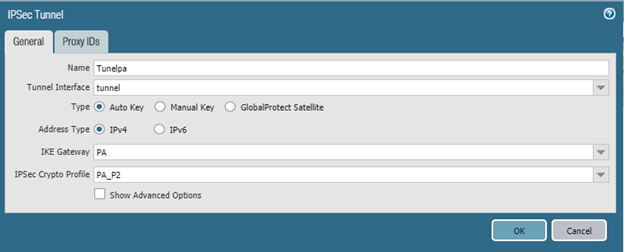

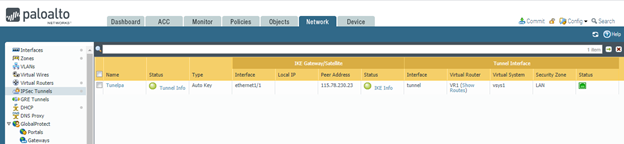

Di chuyển lên IPSec Tunnel và click Add.

Name: Điền tên bạn muốn.

Tunel Interface: Chọn tunnel như đã tạo ở trên.

IKE Gateway: Chọn PA như đã cấu hình trước đó.

IPSec Crypto Profiles: Chọn PA_P2 như đã cấu hình trước đó.

Click Ok.

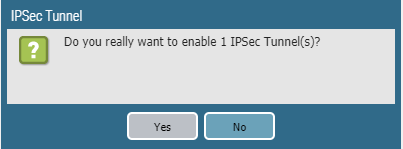

Tiếp theo tiến hành enable kết nối VPN bằng cách chọn IPSec Tunel vừa tạo là tunelpa, chọn enable và chọn Yes.

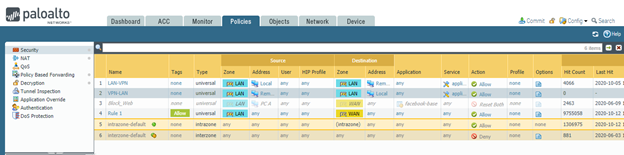

Tiến hành cấu hình Firewall Rule để allow VPN traffic.

Tạo Local Subnet và Remote Subnet.

Di chuyển đến Object > Address. Click Add.

Tạo Local Subnet:

Tạo Remote Subnet:

Tạo 2 rule trong Policies > Security > Add.

LAN-VPN: Source (chọn Local) – Destination (chọn Remote)

VPN-LAN: Sourec (chọn Remote) – Destination (chọn Local)

Action: Allow.

Lưu ý: Click Commit để lưu và thực thi tất cả các cấu hình ta vừa cài đặt.

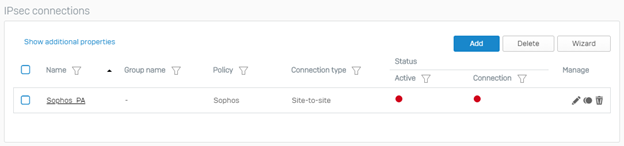

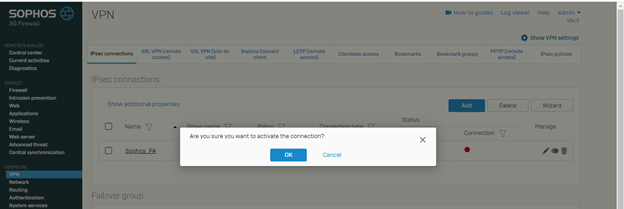

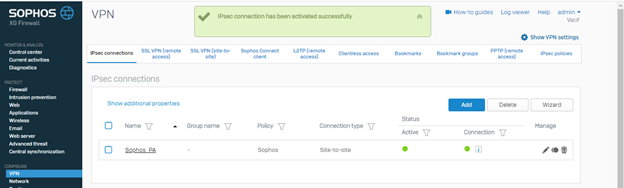

Tiến hành Active và Connection VPN site to site:

Trên sophos: VPN > IPSec connections.

Click chọn chấm đỏ dưới Active và chọn OK.

Kết quả: Active và connection VPN site to site thành công.

Site Sophos: Status Active và Connection đều hiện chấm xanh.

Site Paloalto: Tunel info và IKE info đều hiện chấm xanh.

cảm ơn bài chia sẻ hữu ích của add.

add có bài hướng dẫn cấu hình GlobalProtect không?

cảm ơn add nhiều.

Hiện tại thì bên mình chưa test Globalprotect ạ. Nếu là GolbalProtect VPN thì bạn có thể tham khảo theo link này: https://www.gns3network.com/how-to-configure-globalprotect-vpn-on-palo-alto-firewall/

Thanks.

cảm ơn add nhiều.