1. Mục đích bài viết

Bài viết sẽ hướng dẫn cách cấu hình IPSec VPN Site-to-Site giữa hai thiết bị tường lửa Palo Alto và Draytek Vigor2925.

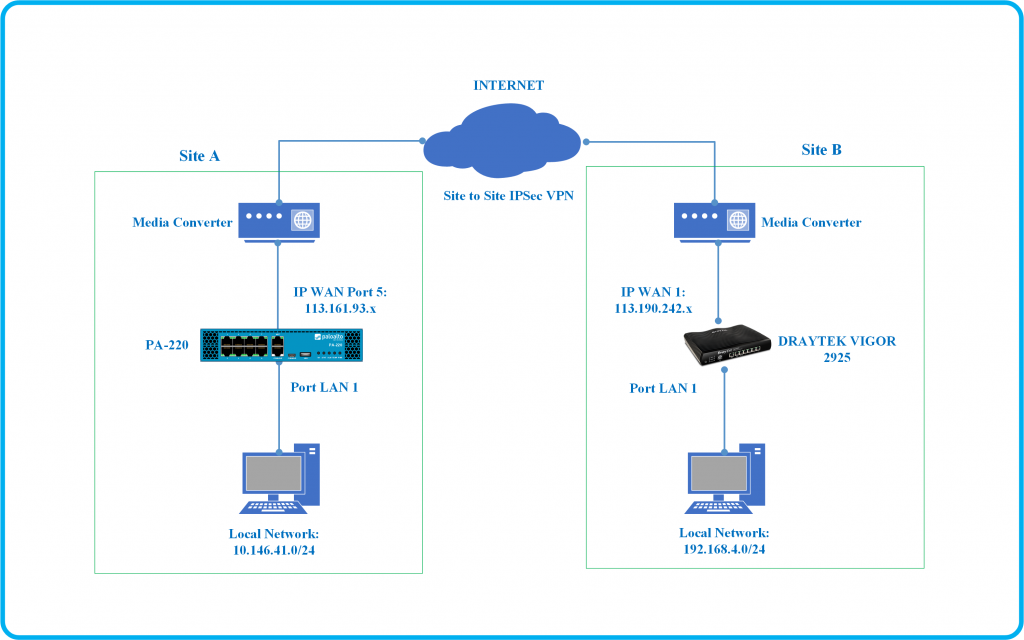

2. Sơ đồ mạng

Giải thích sơ đồ mạng:

Site A:

- Chúng ta có đường internet được kết nối ở port 1 của thiết bị Palo Alto PA-220 với IP WAN tĩnh là 113.161.93.x bằng media converter.

- Tiếp theo là lớp mạng LAN 10.146.41.0/24 được cấu hình ở port 2 của thiết bị Palo Alto PA-220.

Site B:

- Chúng ta có đường internet được kết nối ở port WAN 1 của thiết bị router Draytek Vigor2925 với IP WAN tĩnh là 113.190.242.x bằng media converter.

- Tiếp theo là lớp mạng LAN 192.168.4.0/24 được cấu hình ở port 1 của thiết bị Draytek.

3. Tình huống cấu hình

Chúng ta sẽ thực cấu hình IPSec VPN Site-to-Site giữa hai thiết bị Palo Alto PA-220 và Draytek Vigor2925 để lớp mạng LAN của cả hai site là 10.146.41.0/24 và 192.168.4.0/24 có thể kết nối được với nhau.

4. Các bước cấu hình

Trên thiết bị Draytek Vigor2925:

- Cấu hình Common Settings

- Cấu hình Dial-In Settings

- Cấu hình TCP/IP Network Settings

Trên thiết bị Palo Alto PA-220:

- Tạo Zone

- Tạo Address Object

- Tạo Interface Tunnel

- Tạo Virtual Routers

- Tạo IKE Crypto

- Tạo IPSec Crypto

- Tạo IKE Gateways

- Tạo IPSec Tunnels

- Tạo Policy

Kiểm tra Kết quả

5. Hướng dẫn cấu hình

5.1 Trên thiết bị Draytek Vigor2925

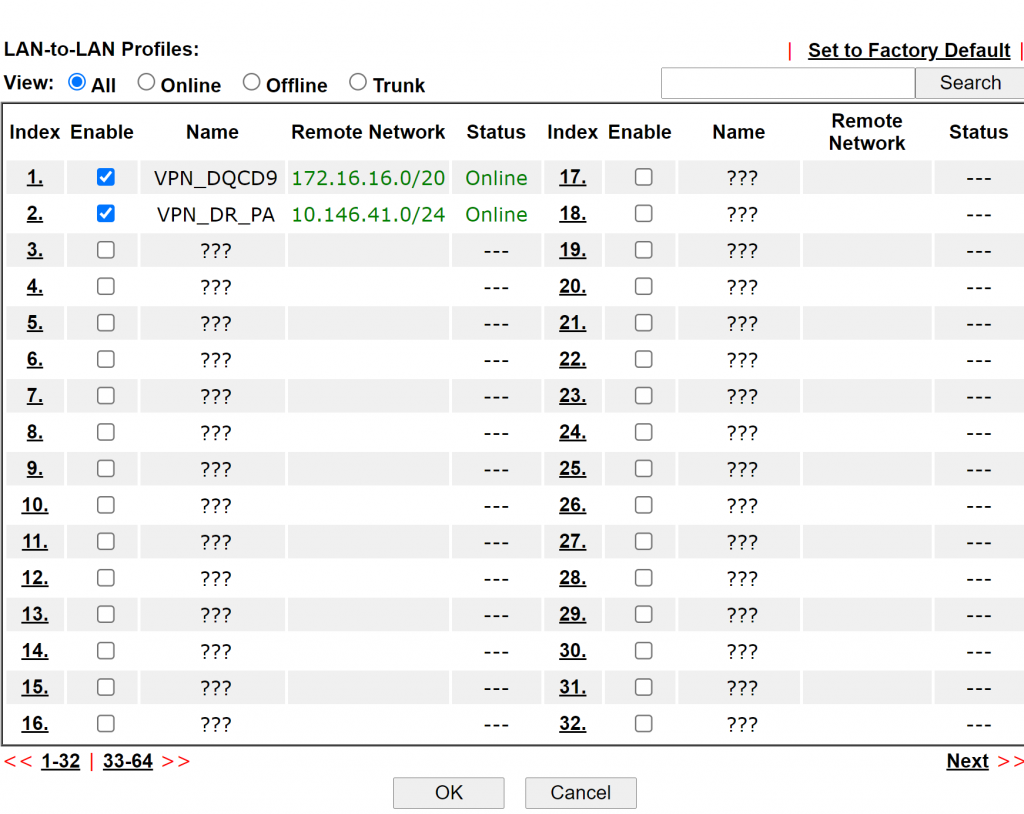

Để tạo kết nối VPN tên Draytek chúng ta cần đăng nhập vào trang quản trị, sau đó vào VPN and Remote Access > LAN to LAN.

Nhấn vào bất kì Index nào bạn muốn để tạo, ở đây mình nhấn vào Index 2.

Bảng Profile Index hiện ra chúng ta sẽ cấu hình các phần Common Settings, Dial-In Settings, TCP/IP Network Settings.

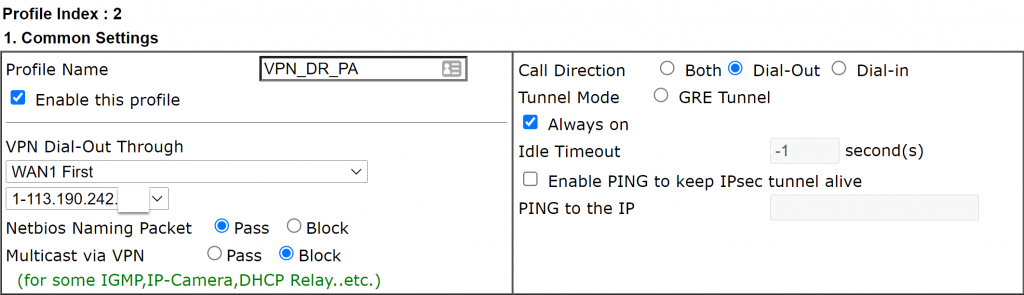

5.1.1. Cấu hình Common Settings

Trong phần này chúng ta sẽ cấu hình các thông số như sau:

- Profile Name: VPN_DR_PA

- Tích chọn Enable this profile

- Call Direction : chọn Dial-Out ( thiết bị Draytek sẽ chờ thiết bị khác tạo kết nối VPN đến )

- Tunnel Mode: chọn Always on

- VPN Dial-Out Through: Chọn WAN1 First và chọn địa chỉ IP của cổng WAN1 là 113.190.242.x.

- Netbios Naming Packet: chọn Pass

- Multicast via VPN: Block

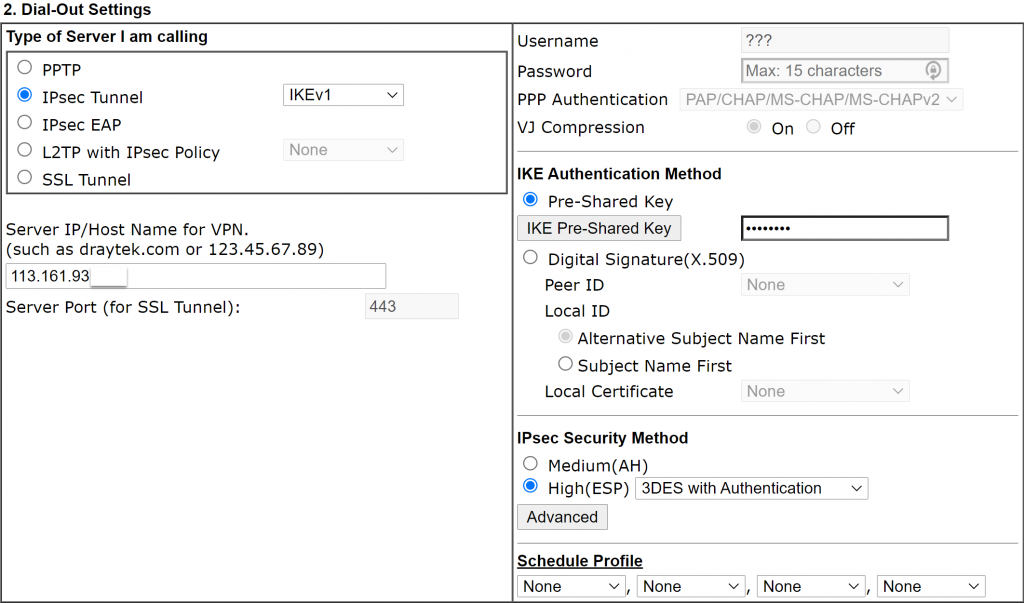

5.1.2. Cấu hình Dial-Out Settings

Trong phần này chúng ta sẽ cấu hình các thông số như sau:

- Type of Server I am calling: chọn IPSec Tunnel IKEv1

- Server IP/Host Name for VPN: điền địa chỉ IP WAN của Palo Alto là 113.161.93.x vào.

- IKE Authetication Method: tích chọn Pre-Shared Key và nhập password vào ô trống bên cạnh. (Lưu ý ghi nhớ mật khẩu này để nhập tương tự cho bên Draytek)

- IPSec Security Method: tích chọn High(ESP) và chọn 3DES with authentication.

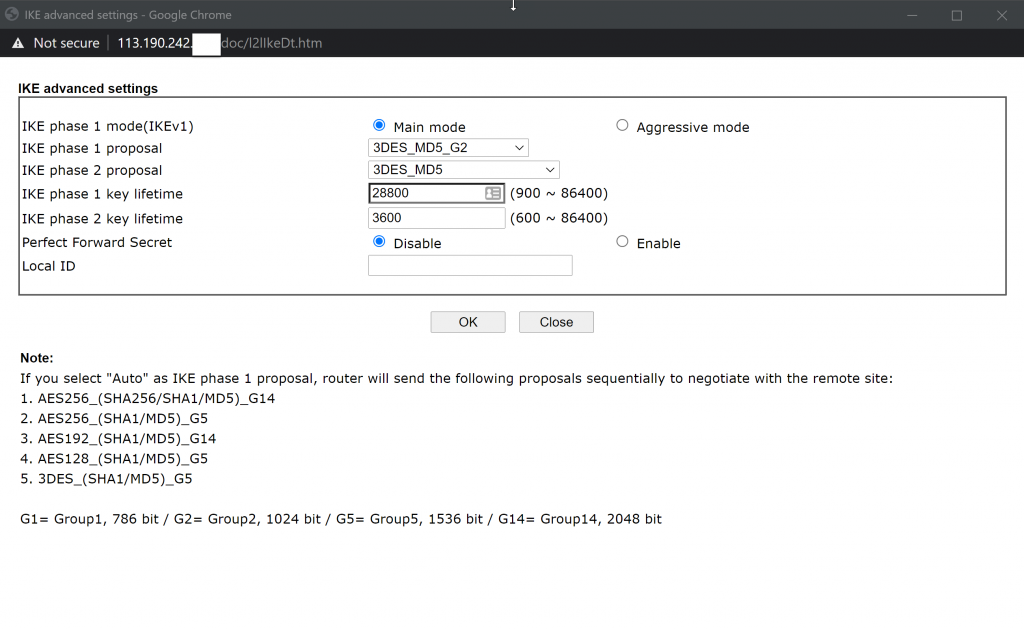

- Sau đó nhấn Advanced, bảng IKE Advanced settings hiện ra chúng ta sẽ cấu hình với các thông số sau.

- IKE phrase 1 mode (IKEv1): chọn Main mode

- IKE phrase 1 proposal: chọn 3DES_MD5_G2

- IKE phrase 2 proposal: chọn 3DES_MD5

- IKE phrase 1 key lifetime: 28800

- IKE phrase 2 key lifetime: 3600

- Perfect Forward Secret: chọn Disable.

- Nhấn OK để lưu.

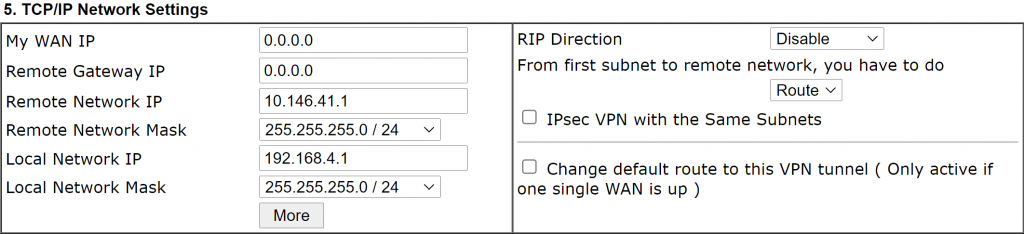

5.1.3. Cấu hình TCP/IP Network Settings

Trong phần này chúng ta sẽ cấu hình các thông số sau:

- Remote Network IP: nhập vào IP LAN của Palo Alto là 10.146.41.1

- Remote Network Mask: chọn 255.255.240.0/20

- Local Network IP: nhập vào IP LAN của Draytek là 192.168.4.1

- Local Network Mask: chọn 255.255.255.0/24

- Nhấn OK để lưu.

Quay trở lại bảng LAN-to-LAN Profiles các bạn tích chọn Enable cho profile index vừa tạo và nhấn OK để enable profile này.

5.2 Trên thiết bị Palo Alto PA-220

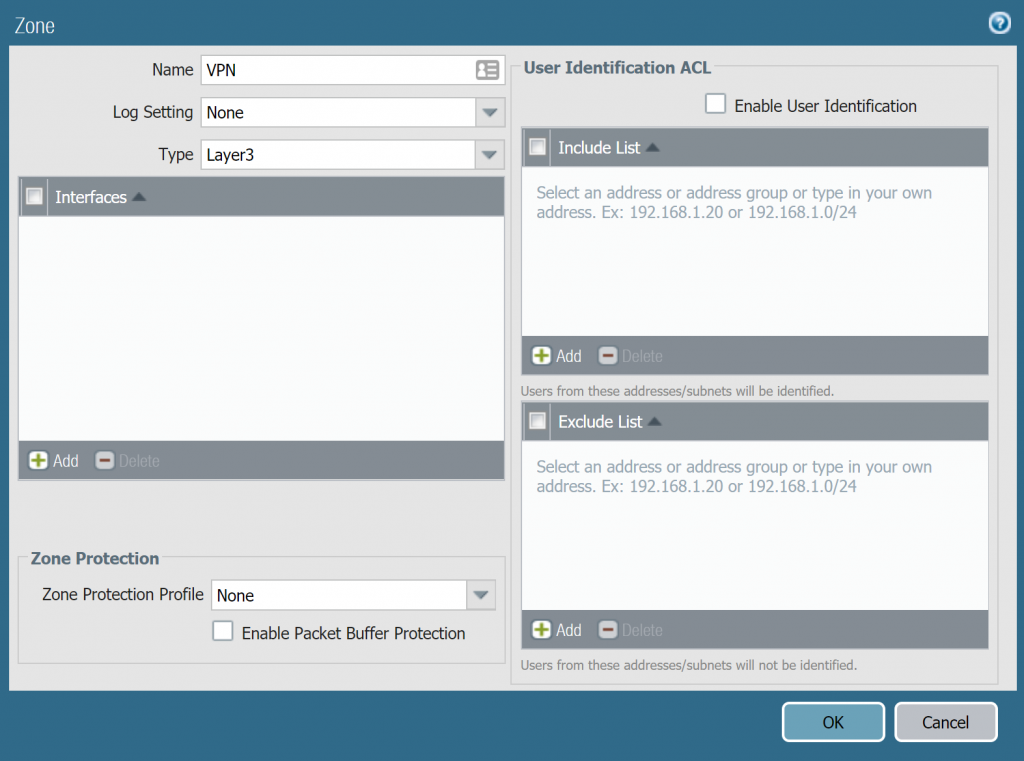

5.2.1. Tạo Zone

Chúng ta cần tạo zone cho các kết nối VPN.

Để tạo vào Network > Zones.

Nhấn Add và tạo theo các thông tin sau:

- Name: VPN

- Type: Layer3

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.2.2. Tạo Address Object

Chúng ta sẽ tạo Address Object cho 2 lớp mạng LAN của thiết bị Palo Alto và Draytek.

Để tạo vào Object > Addresses.

Nhấn Add và tạo theo các thông số như sau.

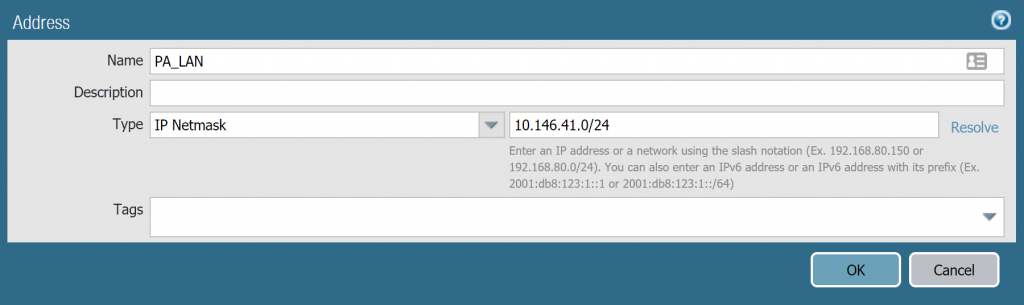

Palo Alto LAN:

- Name: PA_LAN

- Type: IP Netmask – 10.146.41.0/24

- Nhấn OK để lưu.

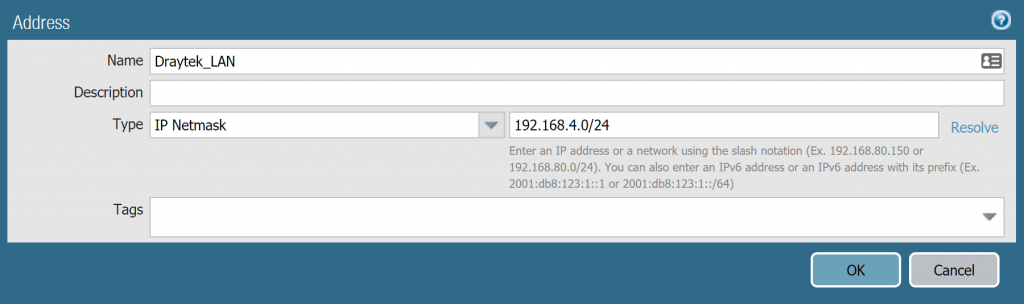

Draytek_LAN:

- Name: Draytek_LAN

- Type: IP Netmask – 192.168.4.0/24

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

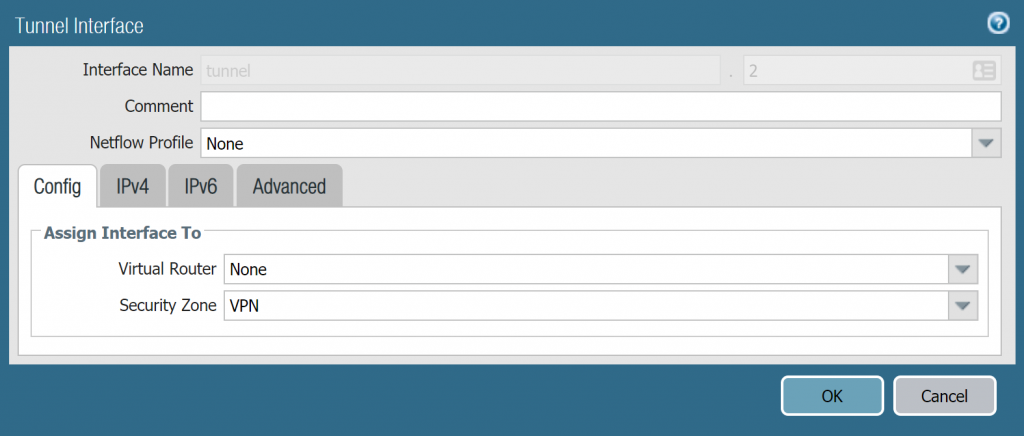

5.2.3. Tạo Interface Tunnel

Để tạo vào Network > Interface > Tunnel.

Nhấn Add và tạo theo các thông tin như sau:

- Interface Name: tunnel – 2

- Virtual Router: None

- Security Zone: VPN

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

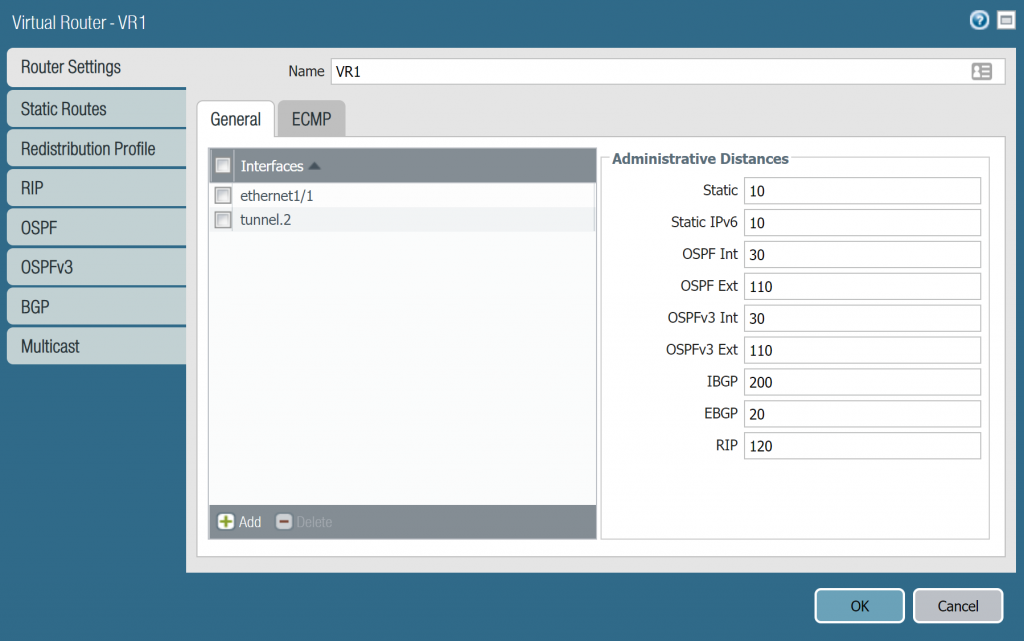

5.2.4. Tạo Virtual Routers

Để tạo Virtual Routers vào Network > Virtual Routers > nhấn Add và cấu hình theo các thông tin sau.

Tab Router Settings:

- Name: VR1

- Tab General: nhấn Add và chọn các cổng vlan (cổng LAN), ethernet1/1(cổng internet) và tunnel.2(là tunnel dùng để kết nối VPN).

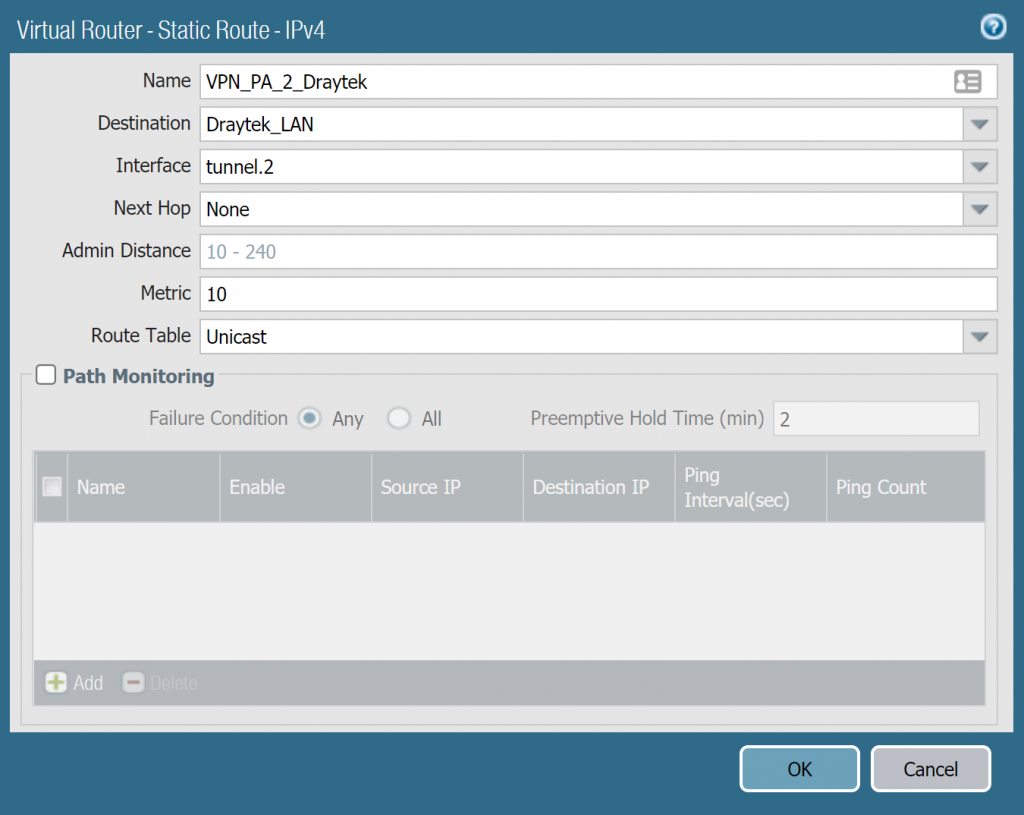

Tab Static Routes > IPv4:

Nhấn Add để thêm static routes và điền vào các thông tin sau:

- Name: VPN_PA_2_Draytek

- Destination: Draytek_LAN

- Interface: tunnel.2

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

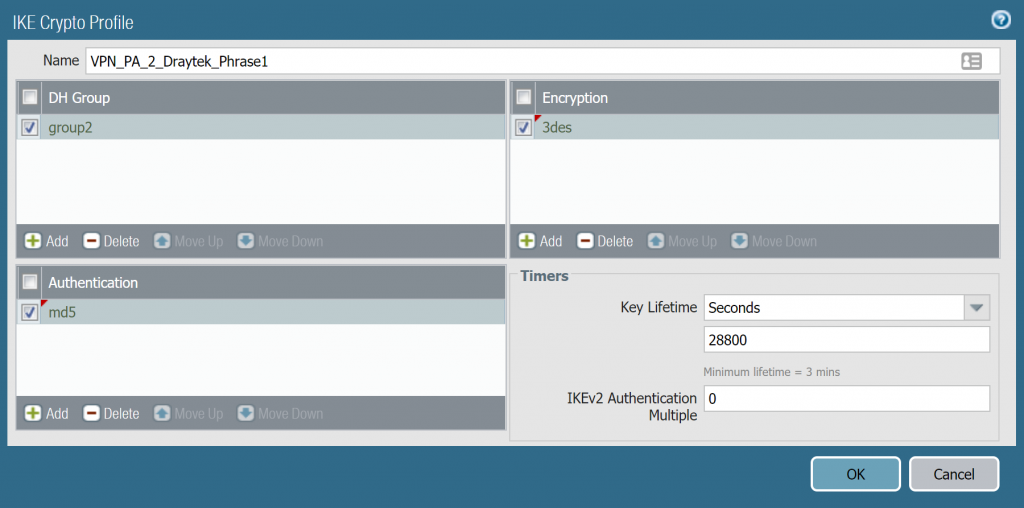

5.2.5. Tạo IKE Crypto

Chúng ta sẽ tạo IKE Crypto tức Phrase 1 cho kết nối VPN.

Để tạo vào Network > IKE Crypto nhấn Add và tạo theo các thông tin sau:

- Name: VPN_PA_2_Draytek_Phrase1

- DH Group: group2

- Encryption: 3des

- Authentication: md5

- Key Lifetime: Seconds – 28800

- Nhấn OK Để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

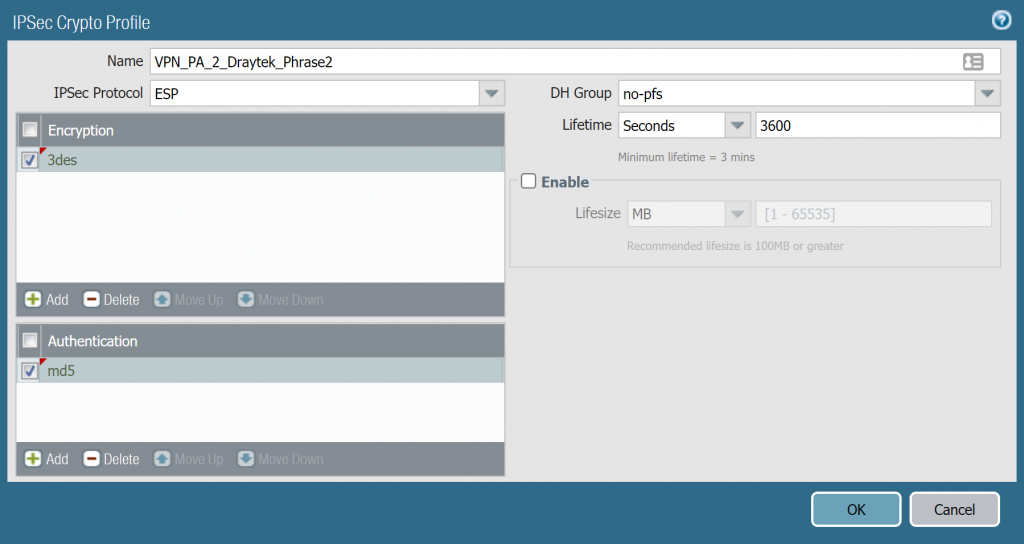

5.2.6. Tạo IPSec Crypto

Để tạo IPSec Crypto vào Network > IPSec Crypto và nhấn Add.

Cấu hình theo các thông số sau:

- Name: VPN_PA_2_Draytek_Phrase2

- IPSec Protocol: ESP

- Encryption: 3des

- Authentication: md5

- DH Group: no-pfs

- Lifetime: Seconds – 3600

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

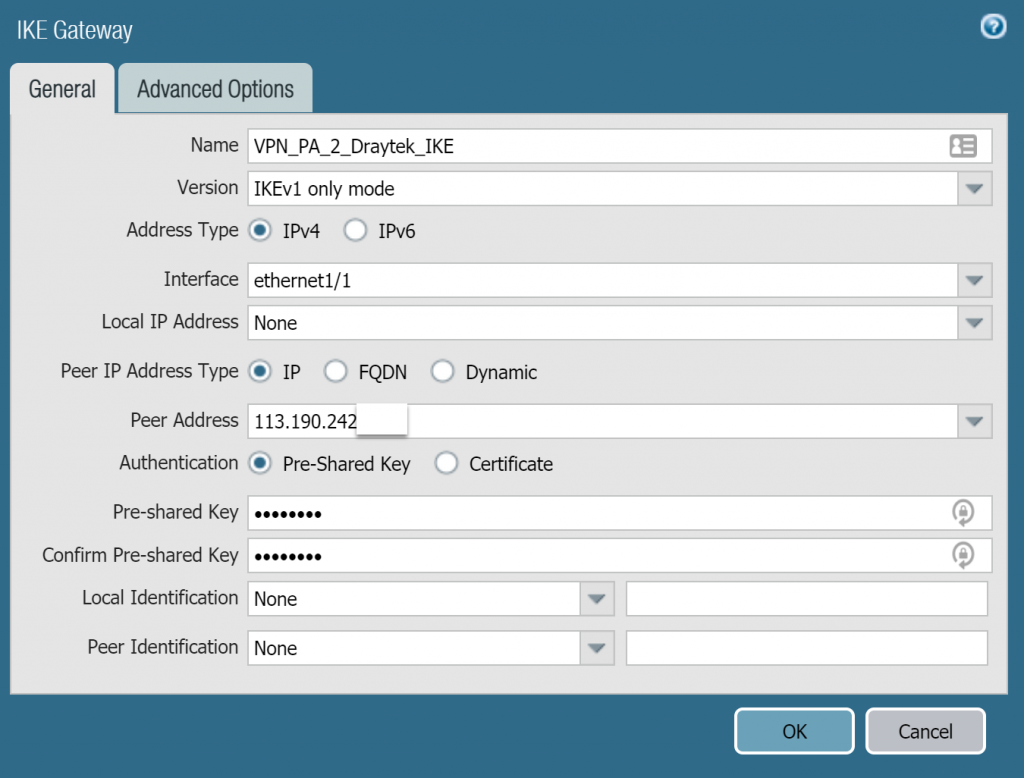

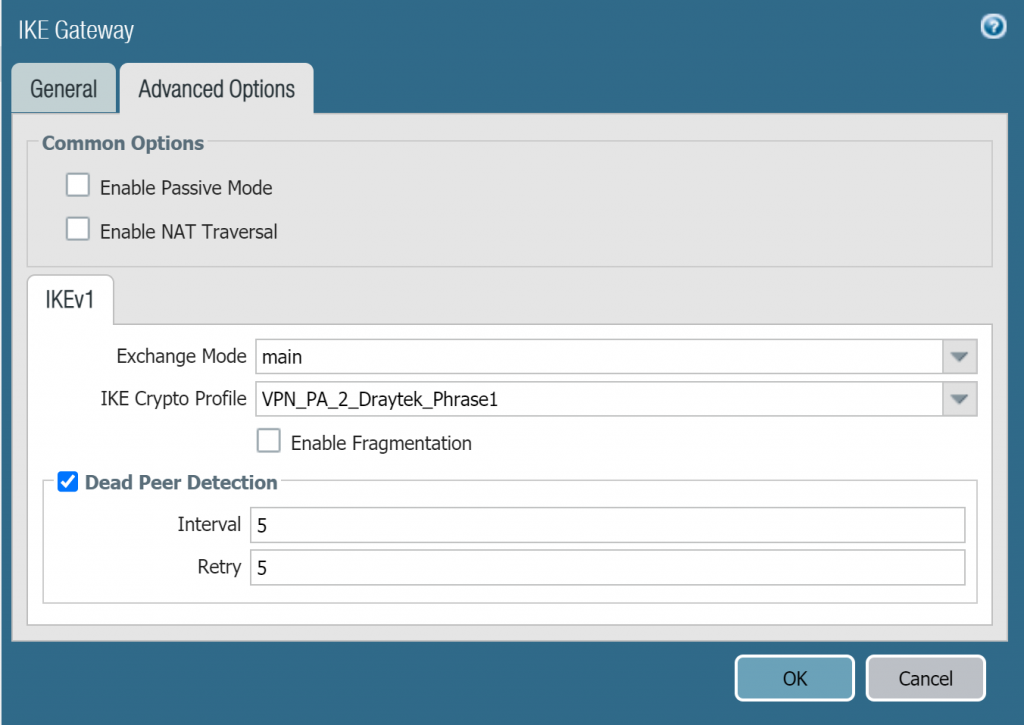

5.2.7. Tạo IKE Gateways

Để tao vào Network > IKE Gateways và nhấn Add.

Cấu hình theo các thông số sau

Bảng General:

- Name: VPN_PA_2_Draytek_IKE

- Version: IKEv1 only mode

- Address Type: IPv4

- Interface: ethernet1/1 (cổng WAN của Palo Alto)

- Local IP Address: None

- Peer Address: 113.190.242.x

- Authentication: Pre-shared Key

- Pre-shared key: nhập mật khẩu kết nối (mật khẩu này phải giống với mật khẩu đã đặt trên Draytek)

- Confirm Pre-shared key: nhập lại mật khẩu kết nối.

Bảng Advanced Options:

- Exchange Mode: chọn main

- IKE Crypto Profile: VPN_PA_2_Draytek_Phrase1

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

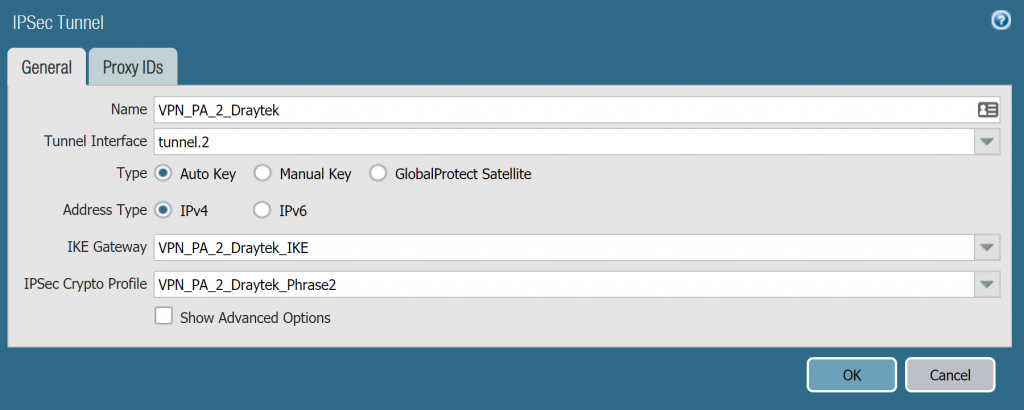

5.2.8. Tạo IPSec Tunnels

Giờ chúng ta sẽ bắt đầu tạo kết nối VPN với thiết bị Draytek.

Để tạo vào Network > IPSec Tunnels và nhấn Add.

Tạo với các thông tin như sau.

Tab General:

- Name: VPN_PA_2_Draytek

- Tunnel Interface: tunnel.2

- Type: Auto Key

- Address Type: IPv4

- IKE Gateways: VPN_PA_2_Draytek_IKE

- IPSec Crypto Profile: VPN_PA_2_Draytek_Phrase2

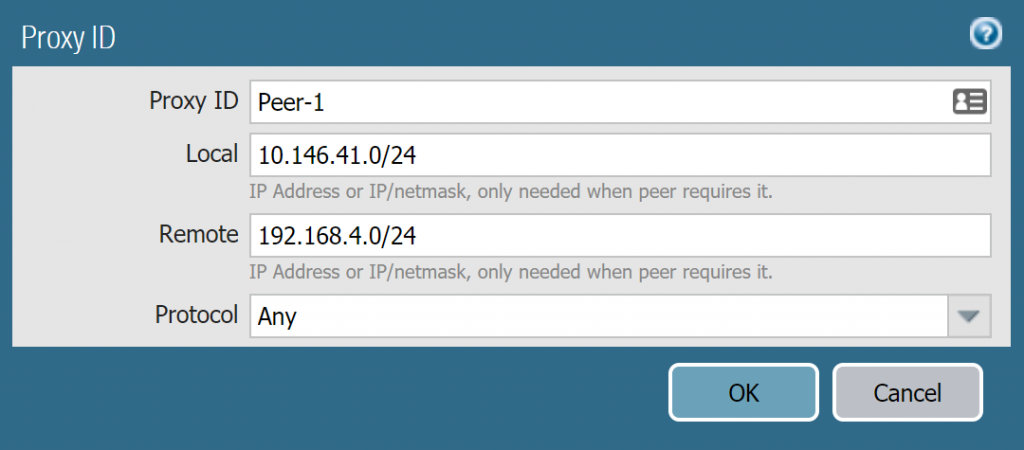

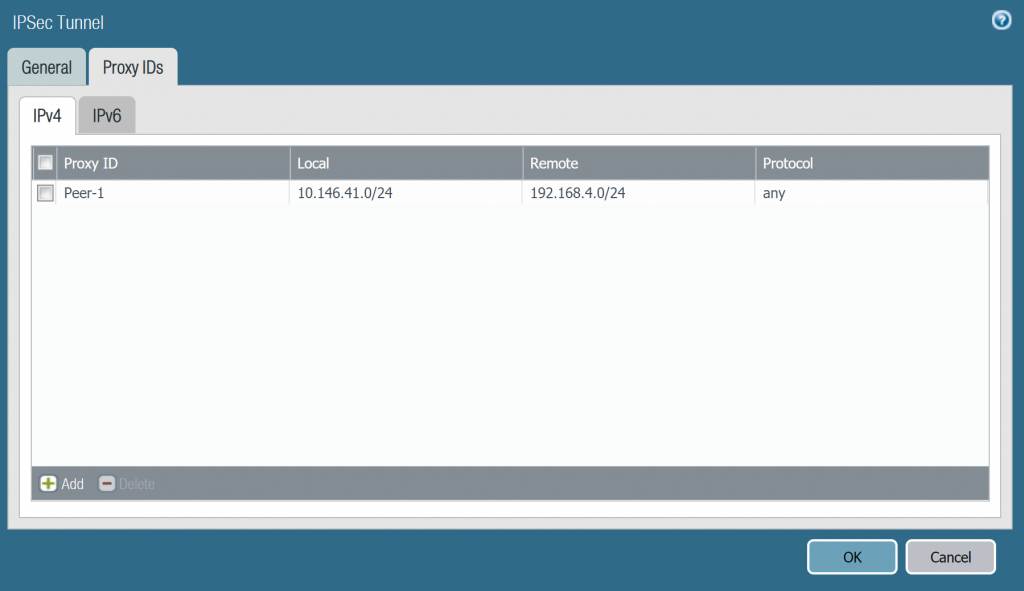

Tab Proxy IDs:

Nhấn Add và cấu hình các thông tin sau:

- Proxy ID: Peer-1

- Local: 10.146.41.0/24

- Remote: 192.168.4.0/24

- Protocol: Any

- Nhấn OK 2 lần để lưu.

Sau khi tạo IPSec Tunnels chúng ta nhấn vào tunnel vừa tạo và nhấn Enable để enable tunnel này lên.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.2.9. Tạo Policy

Chúng ta cần tạo policy cho phép các traffic từ lớp mạng LAN của Palo Alto đi qua lớp mạng LAN của Draytek và ngược lại.

Để tạo policy vào Policies > Security và nhấn Add.

Tạo policy cho phép traffic từ lớp mạng LAN của Palo Alto đi qua lớp mạng LAN của Draytek với các thông tin như sau:

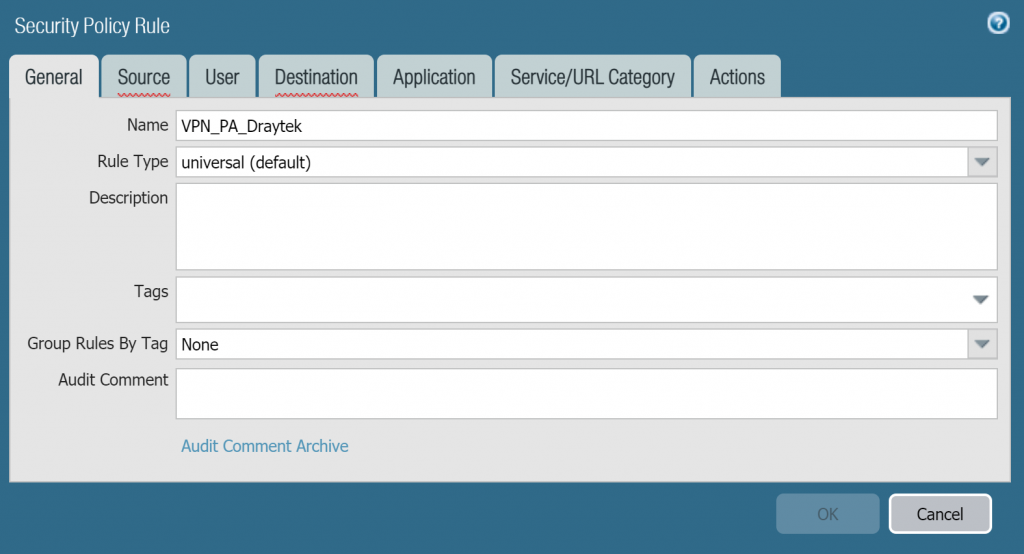

Tab General:

- Name: VPN_PA_Draytek

- Rule Type: universal (default)

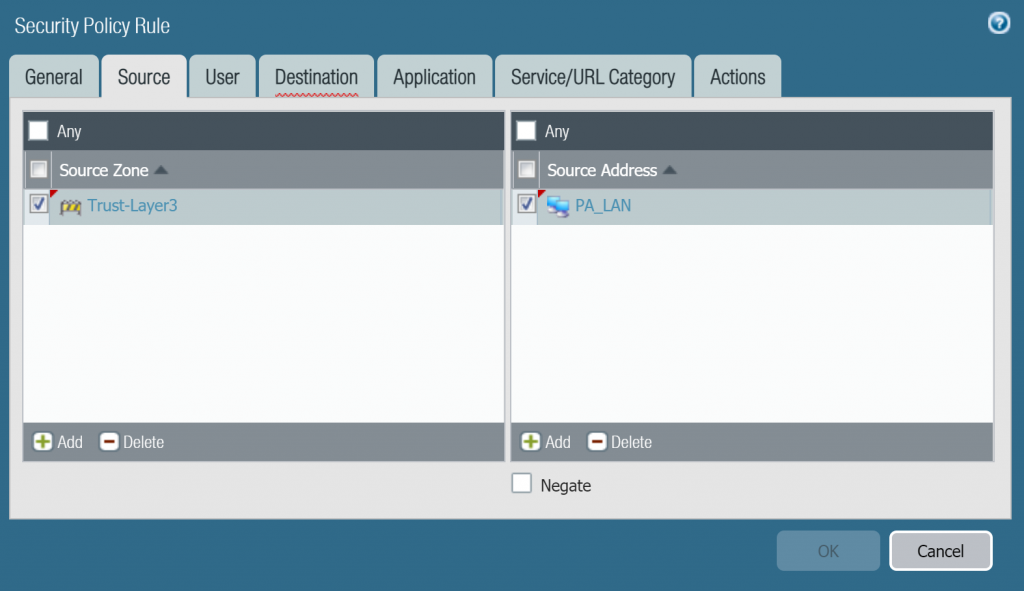

Tab Source:

- Source Zone: nhấn Add và chọn Trust-Layer3 (Đây là zone của lớp LAN)

- Source Address: nhấn Add và chọn PA_LAN (PA_LAN là Address Object mà chúng ta đã tạo trước đó)

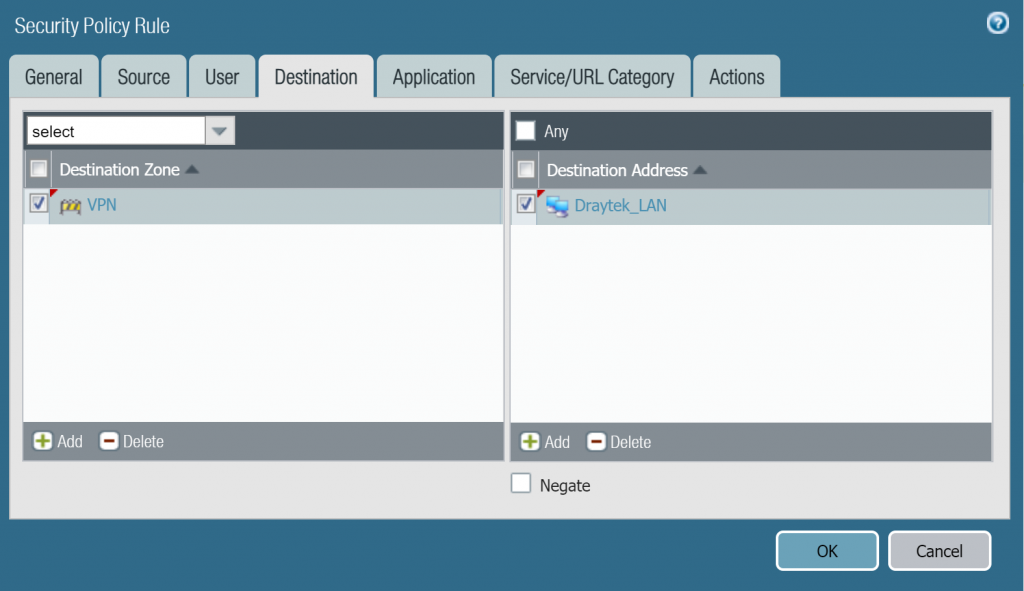

Tab Destination:

- Destination Zone: VPN

- Destination Address: Draytek-LAN (đây là Address Object đã tạo lúc đầu)

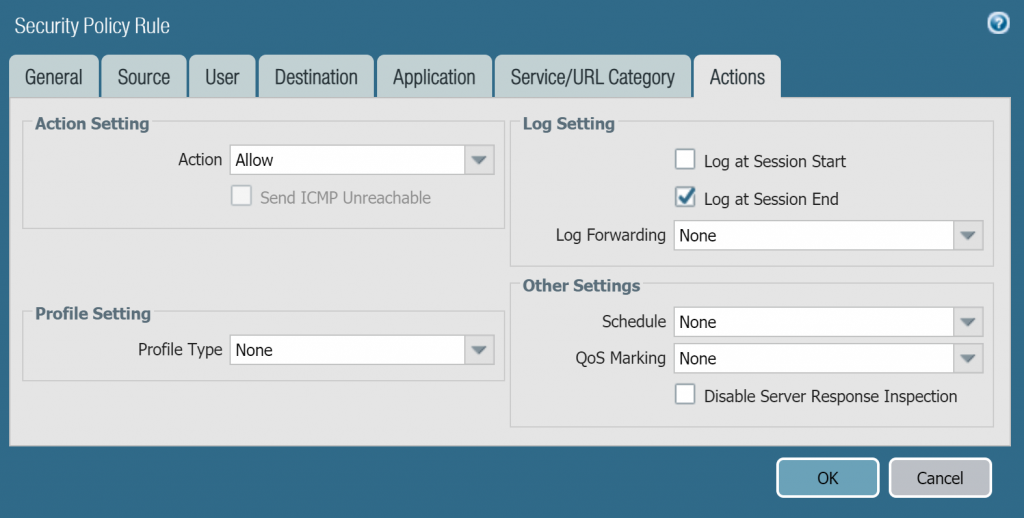

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

Tiếp theo chúng ta sẽ nhấn Add và tạo policy cho phép các traffic đi từ lớp mạng LAN của Draytek sang lớp mạng LAN của Palo Alto với các thông tin sau:

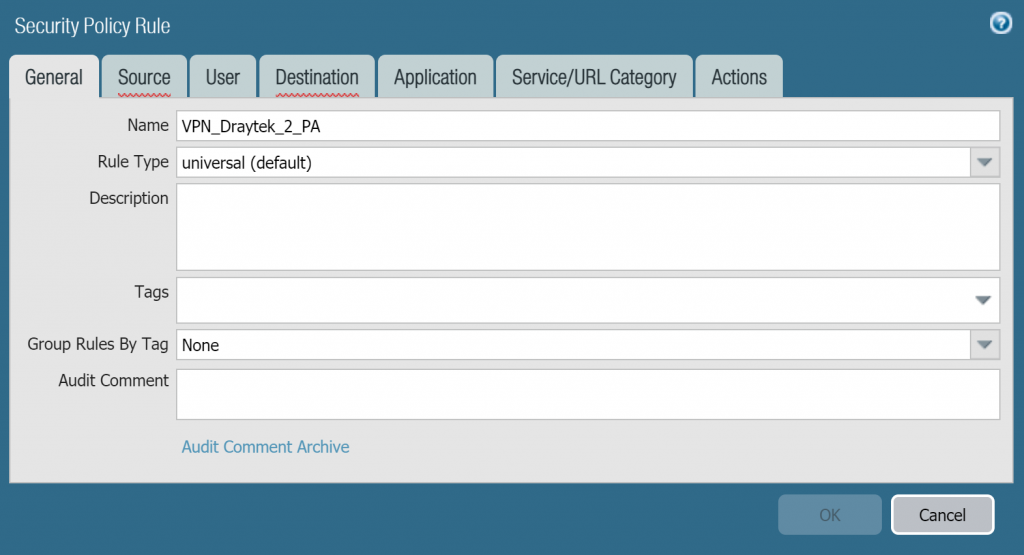

Tab General:

- Name: VPN_Draytek_2_PA

- Rule Type: universal (default)

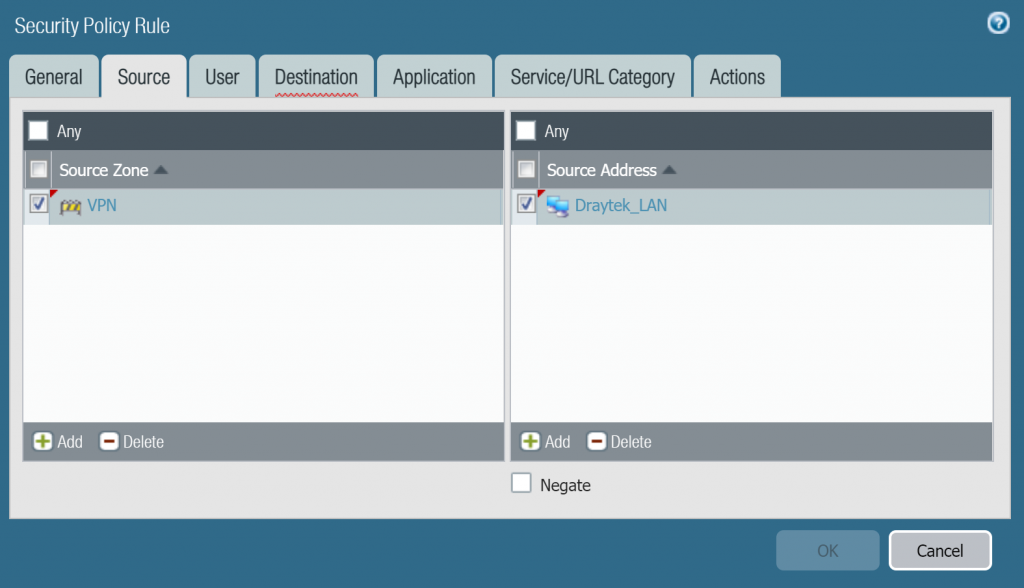

Tab Source:

- Source Zone: nhấn Add và chọn VPN

- Source Address: nhấn Add và chọn Draytek_LAN (Draytek_LAN là Address Object mà chúng ta đã tạo trước đó)

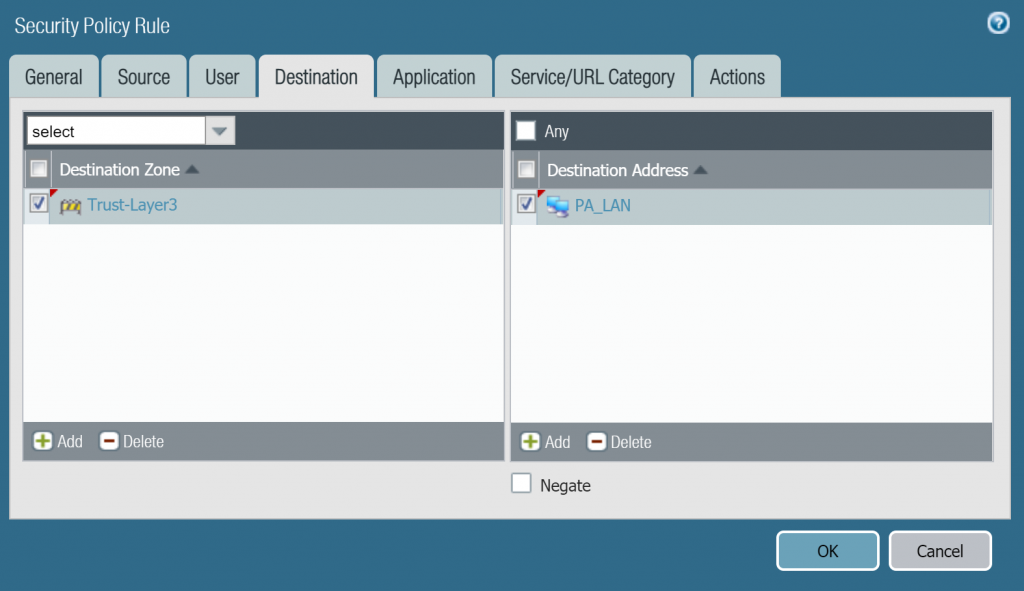

Tab Destination:

- Destination Zone: Trust-Layer3 (Zone của lớp mạng LAN)

- Destination Address: PA-LAN (đây là Address Object đã tạo lúc đầu)

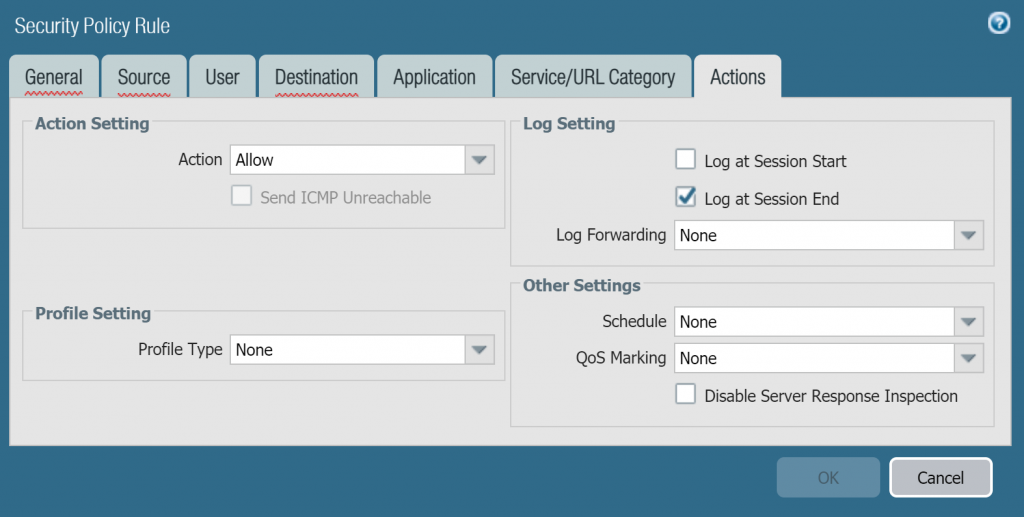

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

5.3. Kiểm tra kết quả

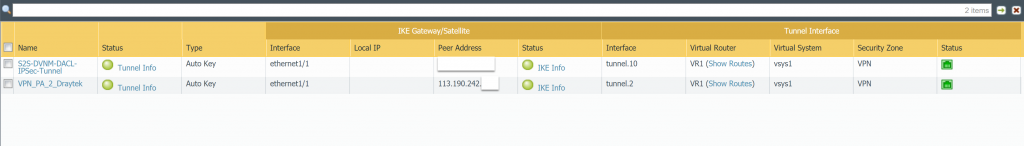

Để kiểm tra kết quả trên thiết bị Palo Alto chúng ta vào Network > IPSec Tunnels.

Chúng ta sẽ thấy 2 chấm trạng thái ở tunnel và IKE Gateways màu xanh lá tức là kết nối VPN đã thiết lập thành công.

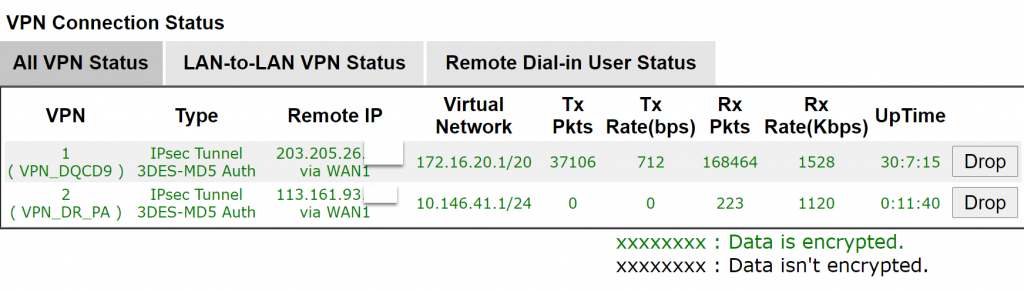

Chuyển sang thiết bị Draytek các bạn có thể check kết VPN thành công hay chưa bằng cách vào VPN and Remote Access > Connection Management.

Các bạn sẽ thấy kết nối VPN đã được thiết lậpm trạng thái của kết nối, thời gian đã kết nối,….