1.Mục đích bài viết

Trong bài viết này thegioifirewall sẽ hướng dẫn các bạn cách cấu hình IPSec VPN Site to site giữa 2 thiết bị Palo Alto khi 2 thiết bị Palo Alto nằm phía sau 2 thiết bị Palo Alto khác.

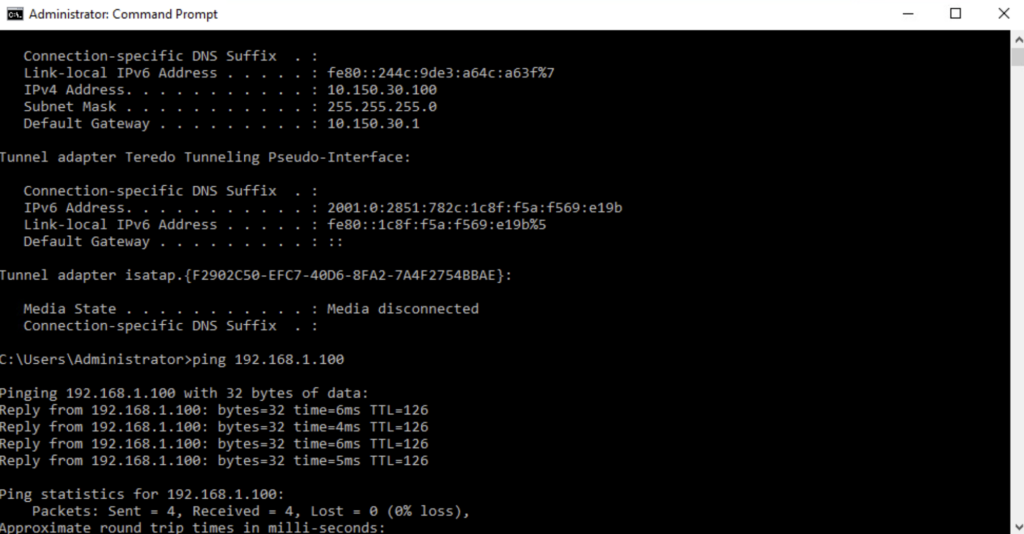

2.Sơ đồ mạng

Chi tiết sơ đồ mạng:

Head Office:

- Tại head office site chúng ta sẽ có mô hình external và internal firewall với 2 thiết bị Palo Alto Firewal 1 là external firewall và Palo Alto Firewall 3 là internal firewall.

- Đường truyền internet được kết nối tại ethernet1/1 của thiết bị Palo Firewall 1 với IP 172.16.31.254.

- Mạng LAN của thiết bị Palo Alto Firewall 1 được cấu hình tại cổng ethernet1/2 với IP 10.145.41.1/24 và đã cấu hình DHCP để cấp phát cho các thiết bị kết nối tới nó.

- Tại Palo Alto Firewall 3 cổng WAN sẽ là cổng ethernet1/1 và nó sẽ được kết nối với cổng ethernet1/2 của Palo Alto Firewall 1, cổng ethernet1/1 trên Palo Firewall 3 được đặt IP tĩnh là 10.145.41.253/24.

- Mạng LAN của Palo Alto Firewall 3 được cấu hình tại cổng ethernet1/2 với IP 192.168.1.1/24 và đã được cấu hình DHCP.

Branch office:

- Tại branch office site chúng ta sẽ có mô hình external và internal firewall với 2 thiết bị Palo Alto Firewal 2 là external firewall và Palo Alto Firewall 4 là internal firewall.

- Đường truyền internet được kết nối tại ethernet1/1 của thiết bị Palo Firewall 2 với IP 172.16.31.253.

- Mạng LAN của thiết bị Palo Alto Firewall 2 được cấu hình tại cổng ethernet1/2 với IP 192.168.10.1/24 và đã cấu hình DHCP để cấp phát cho các thiết bị kết nối tới nó.

- Tại Palo Alto Firewall 4 cổng WAN sẽ là cổng ethernet1/1 và nó sẽ được kết nối với cổng ethernet1/2 của Palo Alto Firewall 2, cổng ethernet1/1 trên Palo Firewall 4 được đặt IP tĩnh là 192.168.10.254/24.

- Mạng LAN của Palo Alto Firewall 4 được cấu hình tại cổng ethernet1/2 với IP 10.150.30.1/24 và đã được cấu hình DHCP.

3.Tình huống cấu hình

Dựa theo sơ đồ trên chúng ta sẽ cấu hình IPSec VPN Site to site giữa thiết bị Palo Alto Firewall 3 tại Head Office site và thiết bị Palo Alto Firewall 4 tại Branch Office site để cả 2 mạng LAN của 2 site có thể giao tiếp với nhau.

4.Các bước cấu hình

Palo Alto Firewall 1:

- Tạo Service Objects cho IPSec service.

- Tạo Address Objects cho IP WAN của Palo Alto Firewall 3.

- Thực hiện NAT IP WAN của Palo Alto Firewall 3 với IPSec service ra internet.

- Tạo Policy cho phép lưu lượng NAT.

Palo Alto Firewall 3:

- Tạo VPN zone.

- Tạo Address Object.

- Tạo tunnel interface.

- Tạo Virtual Routers.

- Tạo IKE Crypto.

- Tạo IPSec Crypto.

- Tạo IKE Gateways.

- Tạo IPSec Tunnels.

- Tạo policy.

Palo Alto Firewall 2:

- Tạo Service Objects cho IPSec service.

- Tạo Address Objects cho IP WAN của Palo Alto Firewall 4.

- Thực hiện NAT IP WAN của Palo Alto Firewall 4 với IPSec service ra internet.

- Tạo Policy cho phép lưu lượng NAT.

Palo Alto Firewall 4:

- Tạo VPN zone.

- Tạo Address Object.

- Tạo tunnel interface.

- Tạo Virtual Routers.

- Tạo IKE Crypto.

- Tạo IPSec Crypto.

- Tạo IKE Gateways.

- Tạo IPSec Tunnels.

- Tạo policy.

Kiểm tra kết quả.

5.Hướng dẫn cấu hình.

5.1.Palo Alto Firewall 1.

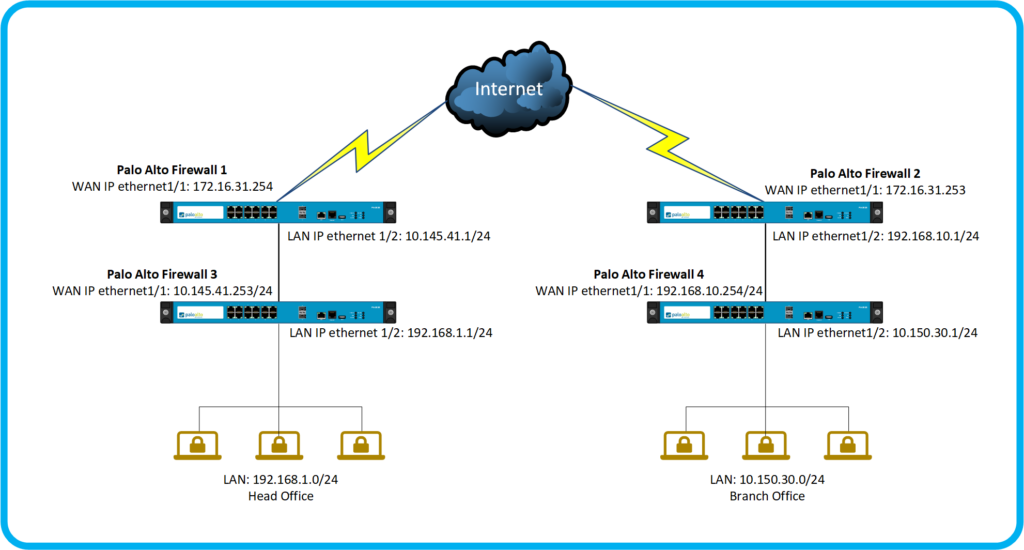

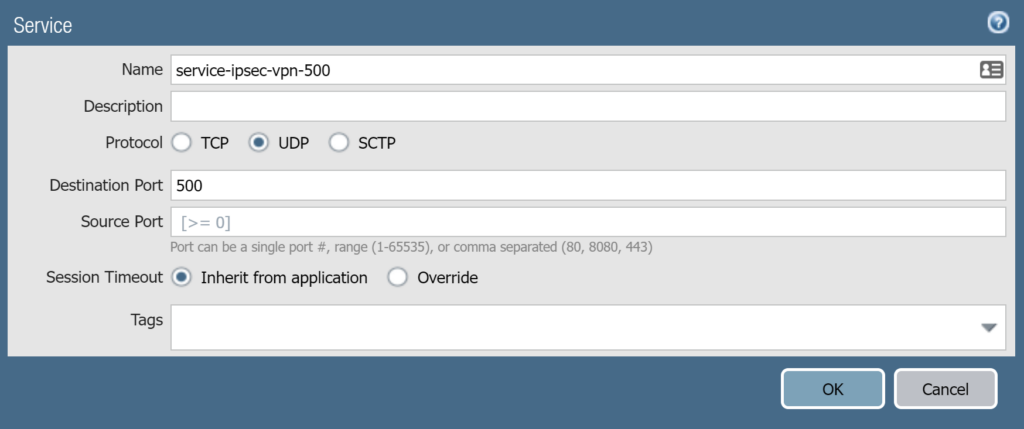

5.1.1.Tạo Serivce Objects cho IPSec service

Kết nối IPSec VPN Site to site sẽ sử dụng các port là UDP 500 và UDP 4500.

Chúng ta cần tạo service objects cho 2 service này.

Để tạo vào Objects > Services > Services > nhấn Add.

Tạo service objects cho UDP 500 với các thông tin sau:

- Name: service-ipsec-vpn-500

- Protocol: chọn UDP.

- Destination Port: 500.

- Nhấn OK để lưu.

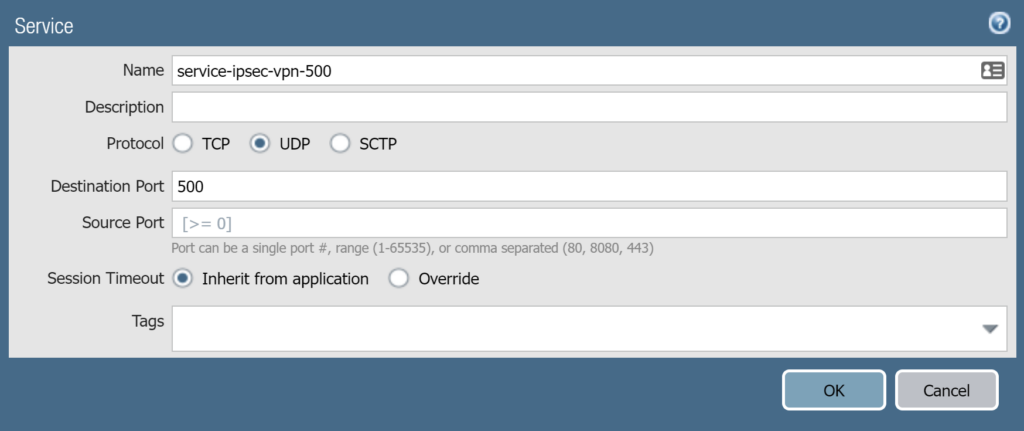

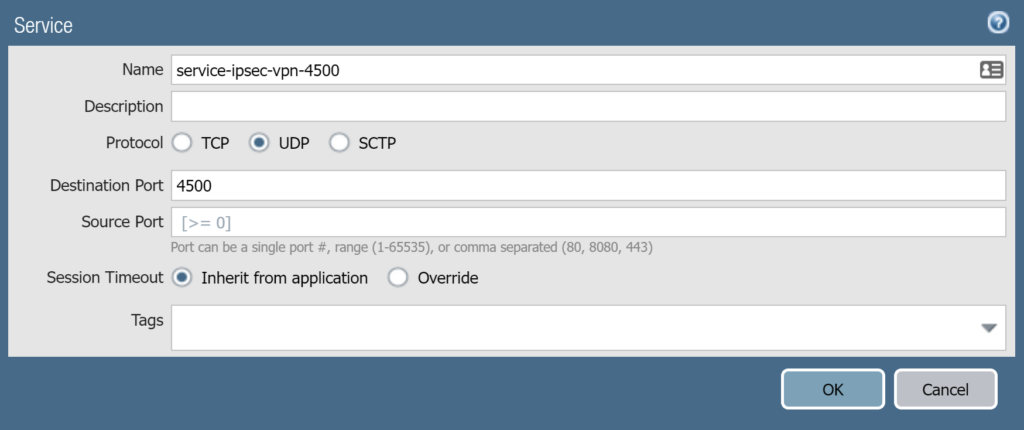

Tương tự tạo service objects cho UDP 4500 với các thông số sau:

- Name: service-ipsec-vpn-4500

- Protocol: chọn UDP.

- Destination Port: 4500.

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

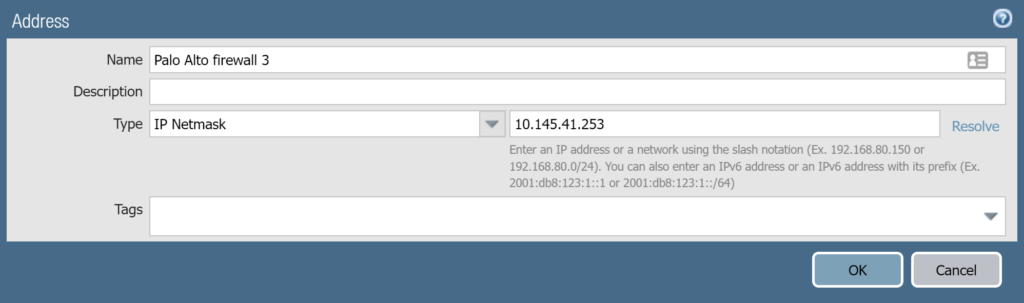

5.1.2.Tạo Address Objects cho IP WAN của Palo Alto Firewall 3.

Để tạo vào Objects > Addresses > Nhấn Add.

Tạo với các thông tin sau:

- Name: Palo Alto firewall 3.

- Type: chọn IP Netmask – nhập IP WAN của Palo Alto Firewall 3 là 10.145.41.253.

- Nhấn OK để lưu.

5.1.3.Thực hiện NAT IP WAN của Palo Alto Firewall 3 với IPSec service ra ngoài internet.

Để NAT vào Policies > NAT > Nhấn Add.

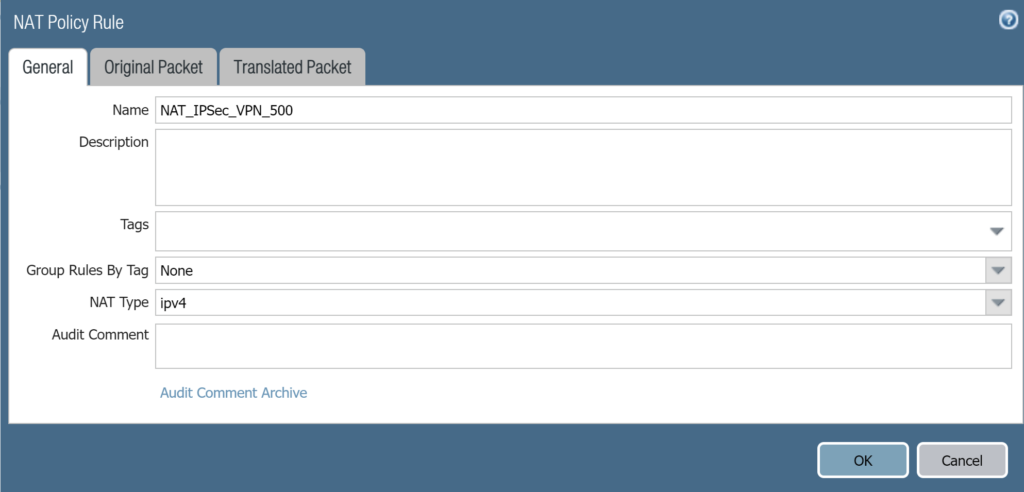

NAT service UDP 500 với các thông số sau.

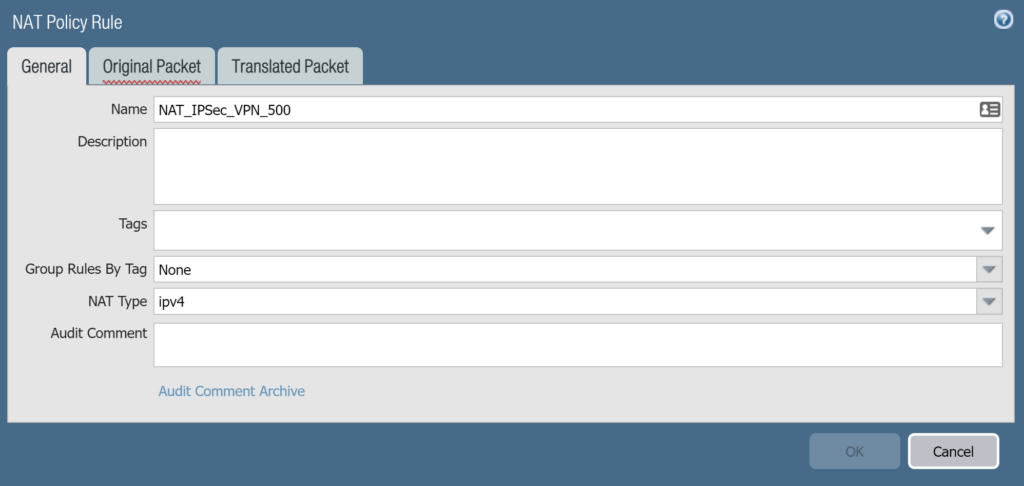

Bảng General:

- Name: NAT_IPSec_VPN_500

- NAT Type: ipv4.

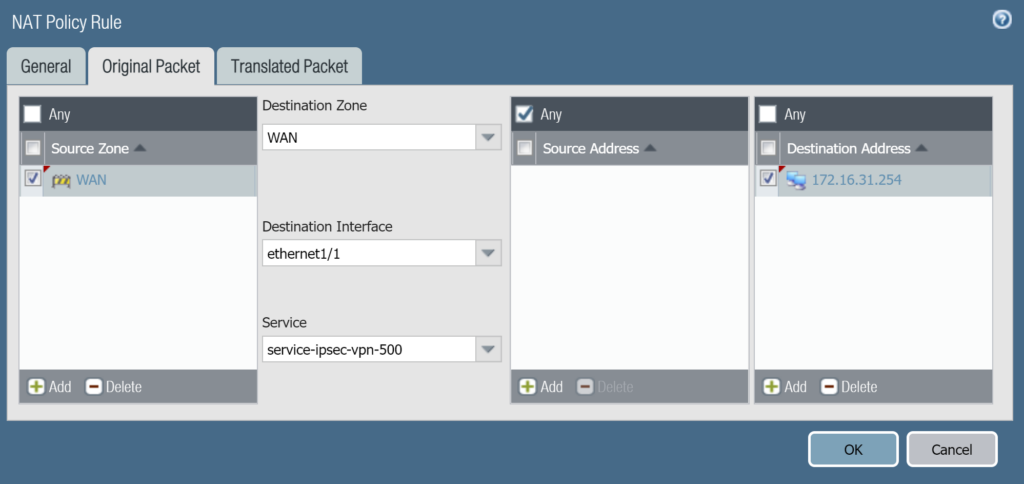

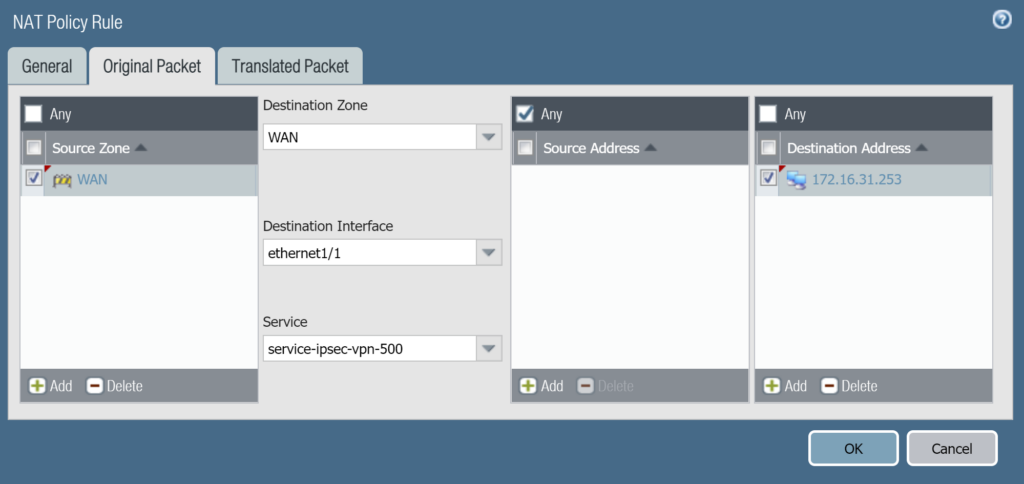

Bảng Original Packet:

- Source Zone: nhấn Add và chọn WAN zone.

- Destination Zone: chọn WAN.

- Destination Interface: chọn cổng WAN của Palo Alto Firewall 1 là ethernet1/1.

- Service: chọn service objects service-ipsec-vpn-500.

- Destination Address: nhấn Add và nhập IP WAN của Palo Alto Firewall 1 là 172.16.31.254.

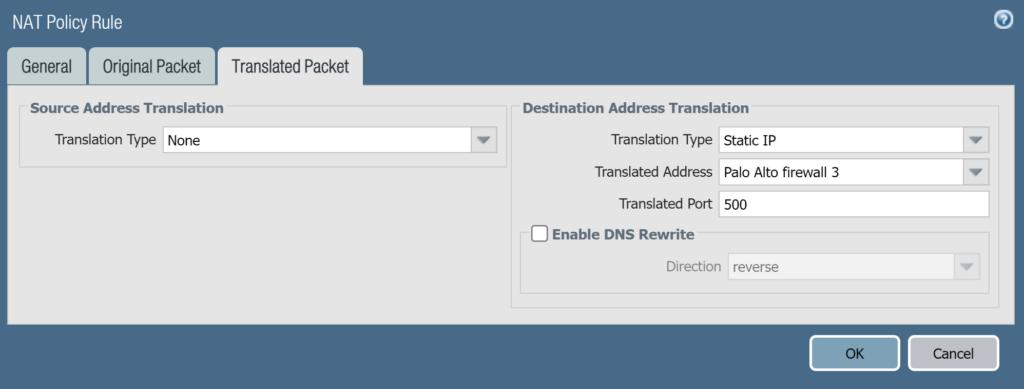

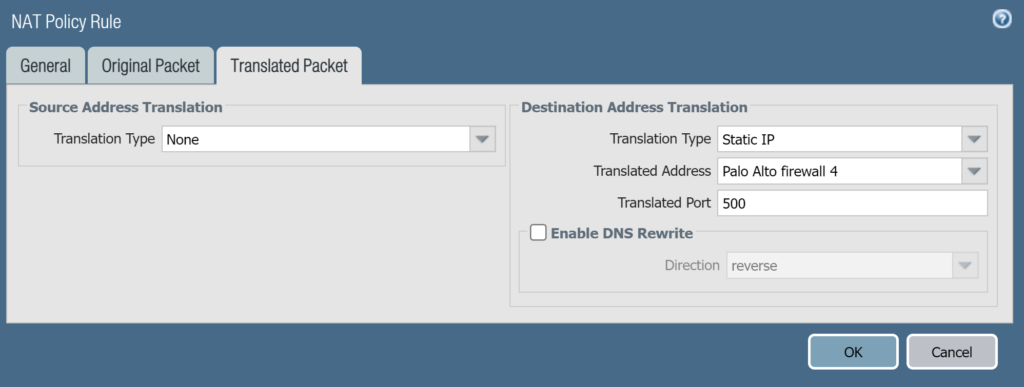

Bảng Translated Packet:

- Translation type: chọn Static IP.

- Translated Address: Chọn address objects Palo Alto firewall 3.

- Translated Port: nhập 500.

Nhấn OK để lưu.

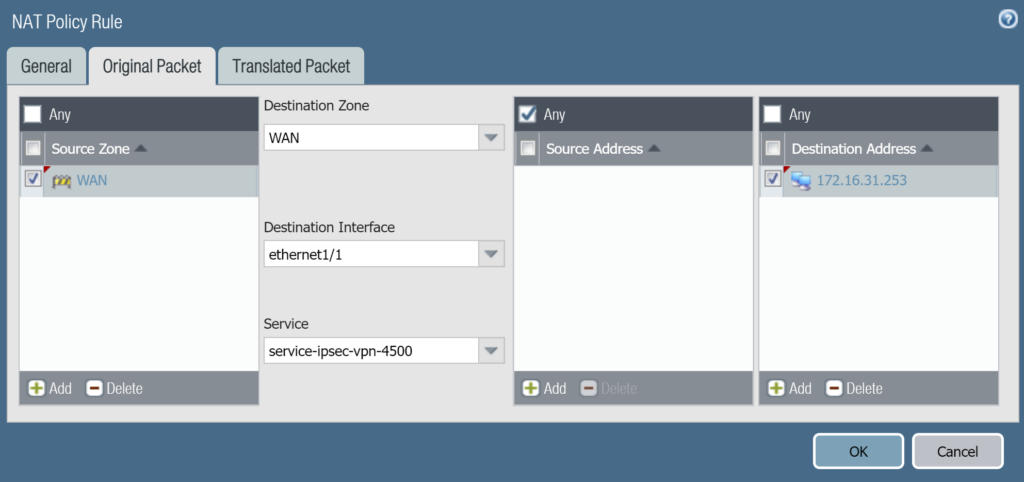

Tương tự NAT service UDP 4500 với các thông số sau.

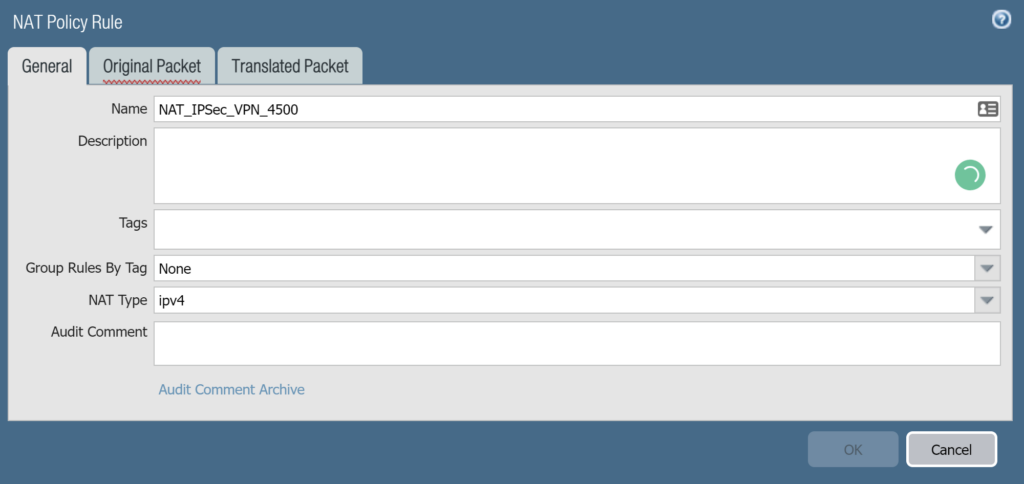

Bảng General:

- Name: NAT_IPSec_VPN_4500

- NAT Type: ipv4.

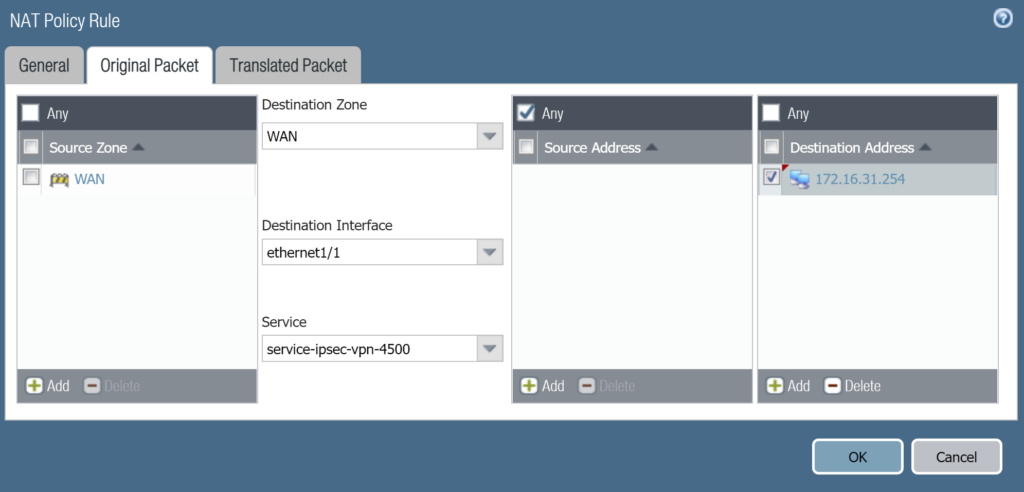

Bảng Original Packet:

- Source Zone: nhấn Add và chọn WAN zone.

- Destination Zone: chọn WAN.

- Destination Interface: chọn cổng WAN của Palo Alto Firewall 1 là ethernet1/1.

- Service: chọn service objects service-ipsec-vpn-4500

- Destination Address: nhấn Add và nhập IP WAN của Palo Alto Firewall 1 là 172.16.31.254.

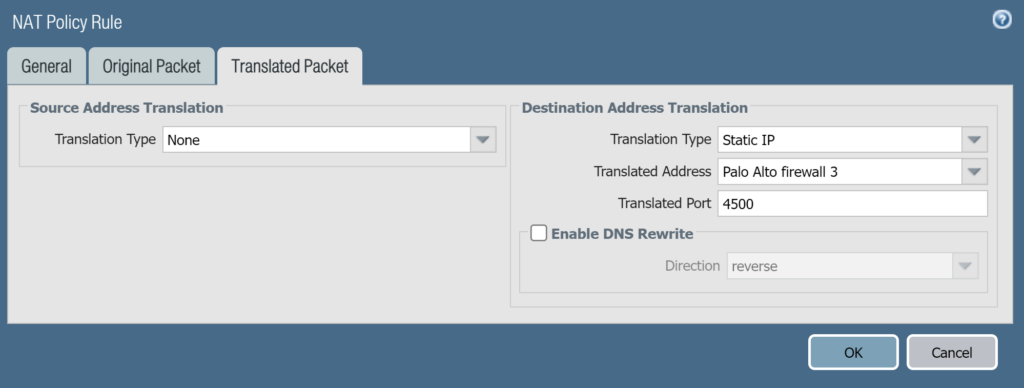

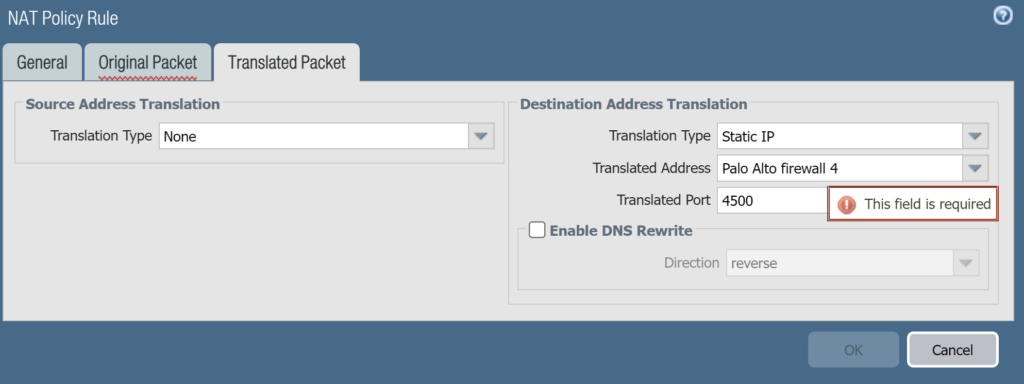

Bảng Translated Packet:

- Translation type: chọn Static IP.

- Translated Address: Chọn address objects Palo Alto firewall 3.

- Translated Port: nhập 4500.

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.1.4.Tạo policy cho phép lưu lượng NAT.

Mặc định firewall sẽ không cho phép các traffic đi qua lại giữa các zone.

Nên nếu muốn rule NAT hoạt động chúng ta cần tạo policy cho phép các traffic bên ngoài internet đi vào bên trong mạng LAN.

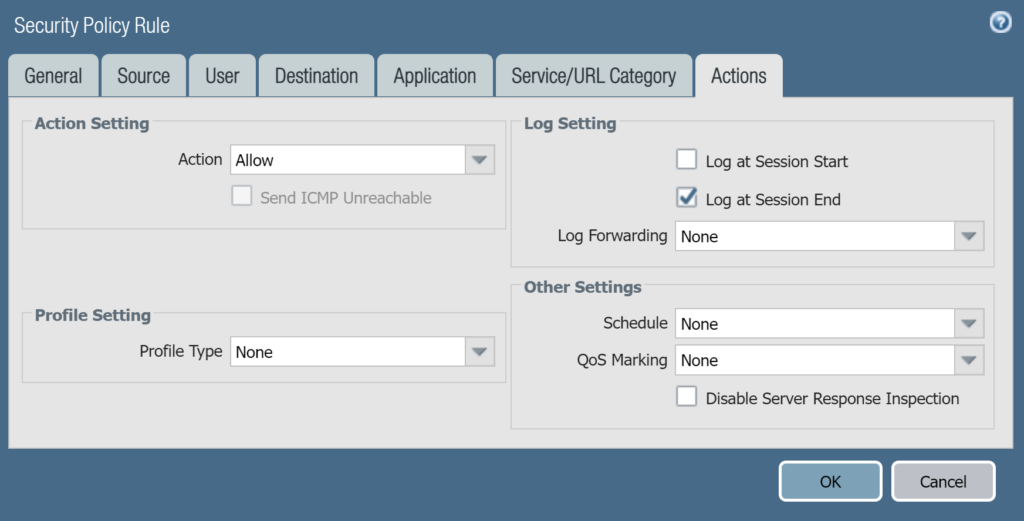

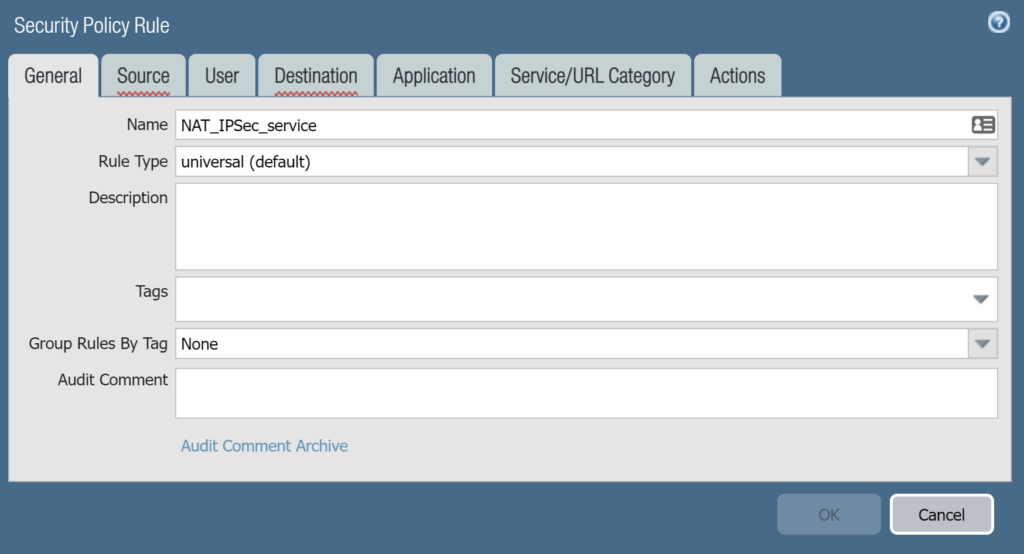

Để tạo policy chúng ta vào Policies > Security > nhấn Add.

Tạo policy với các thông số sau.

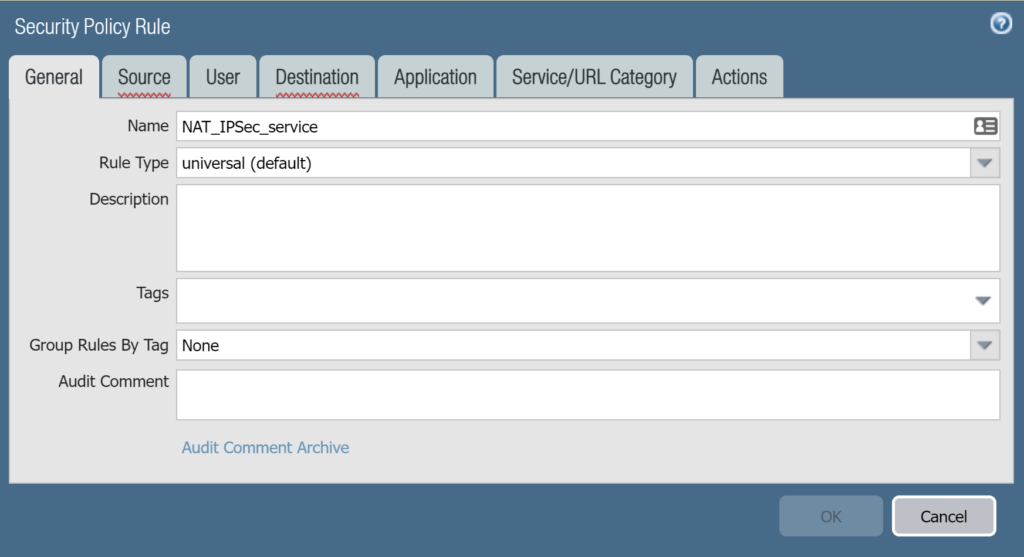

Bảng General:

- Name: NAT_IPSec_service.

- Rule Type: universal (default).

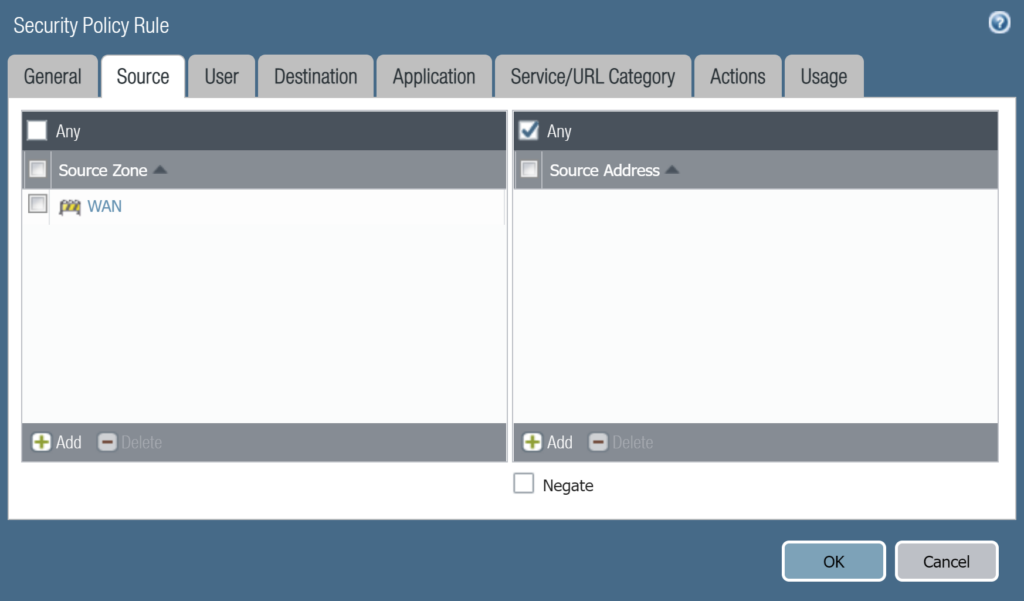

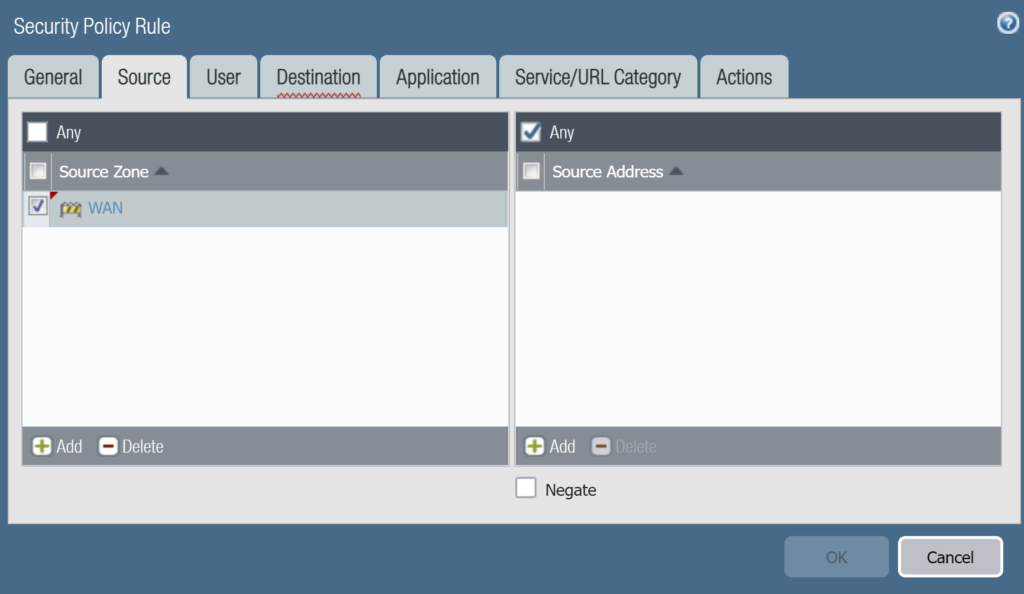

Bảng Source:

Source Zone: chọn WAN zone.

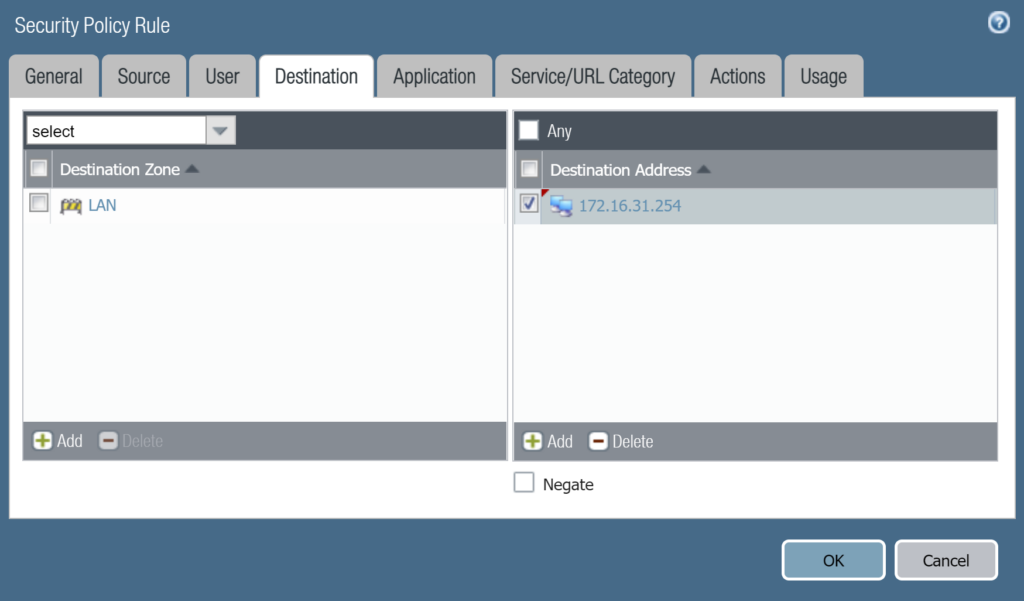

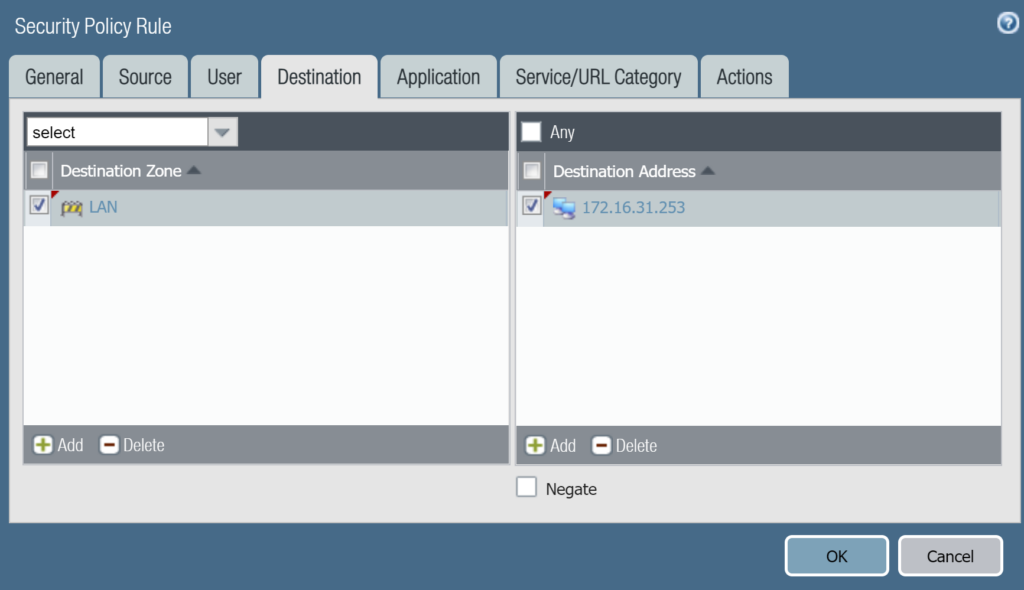

Bảng Destination:

- Destination Zone: chọn LAN zone

- Destination Address: nhập địa chỉ IP WAN của Palo Alto Firewall 1 là 172.16.31.254.

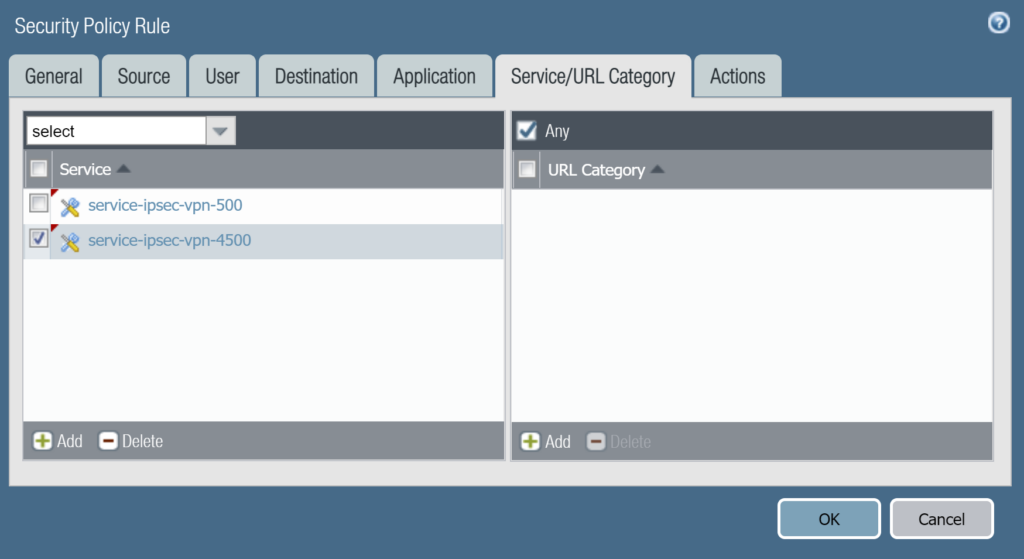

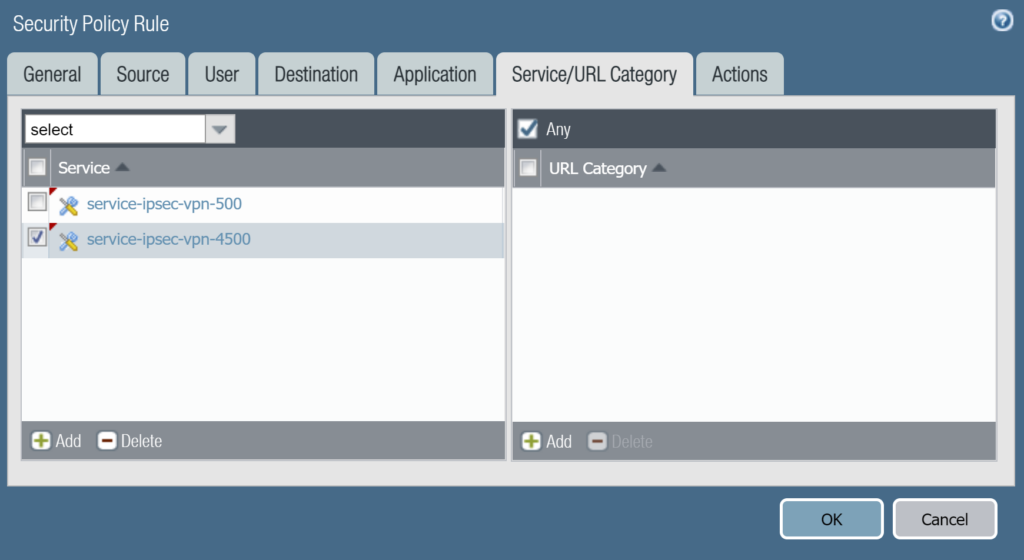

Bảng Service/URL Category:

Service: nhấn Add và chọn 2 service objects service-ipsec-vpn-500 và service_ipsec_vpn_4500.

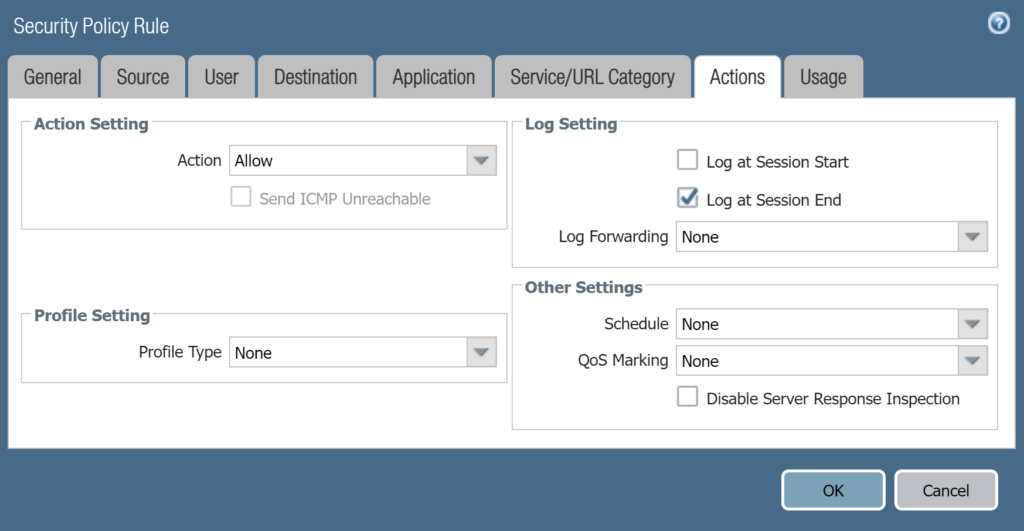

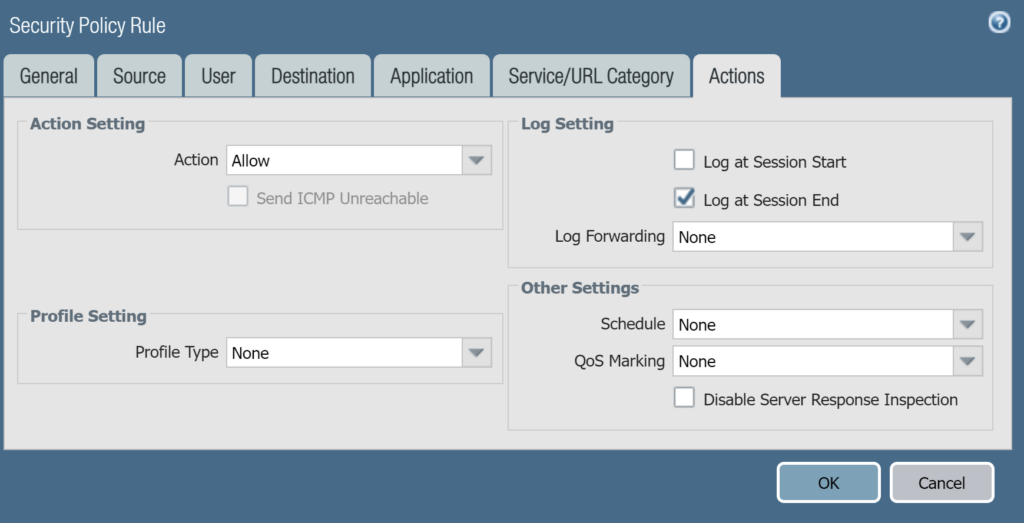

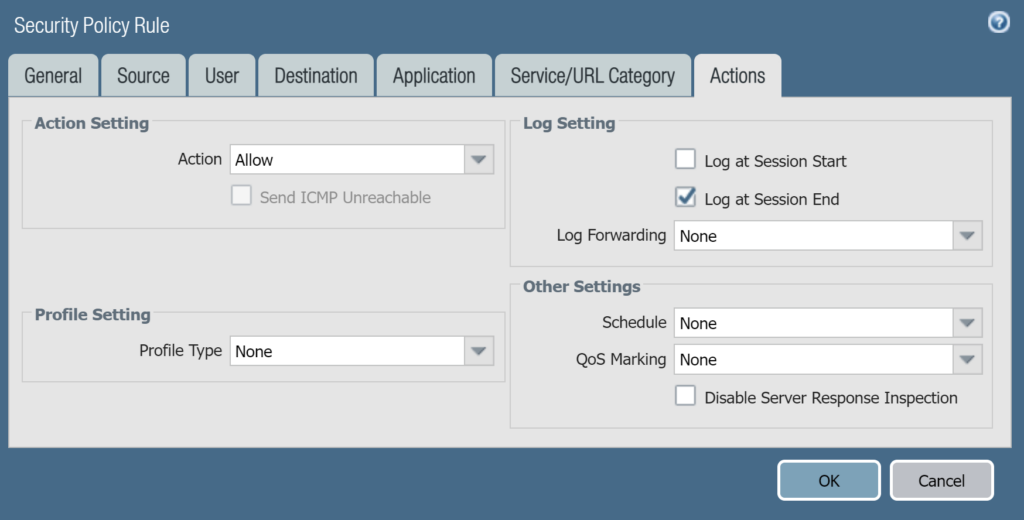

Bảng Action:

- Action: chọn Allow.

- Log Setting: tích chọn Log at Session End.

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.2.Palo Alto Firewall 3

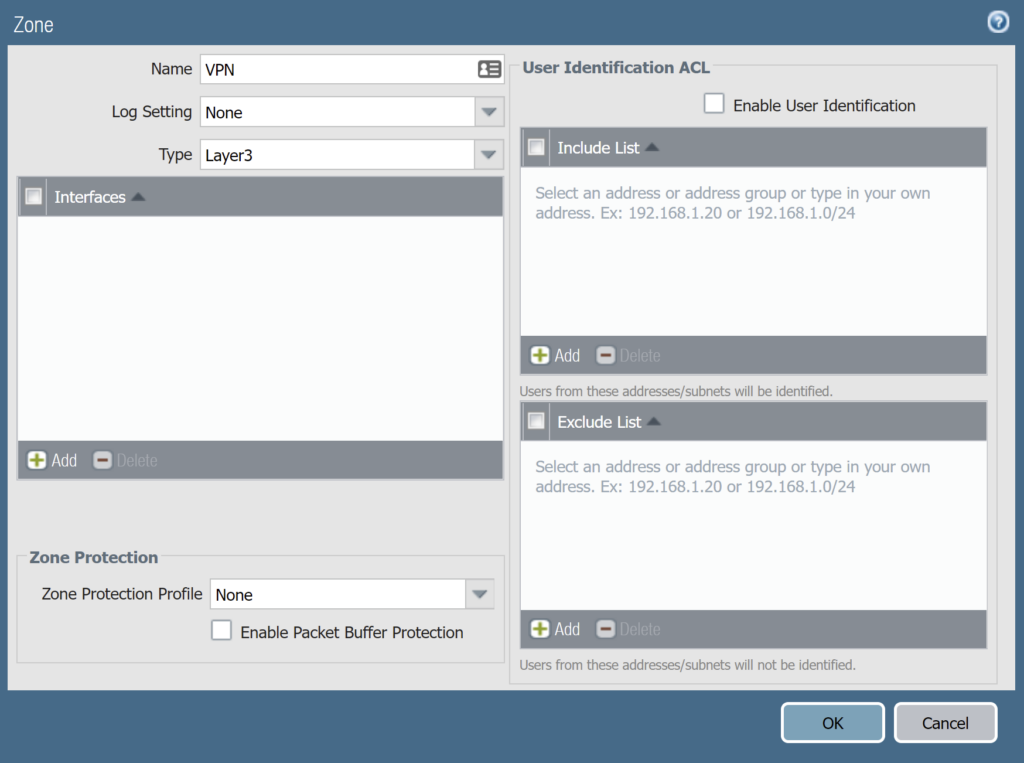

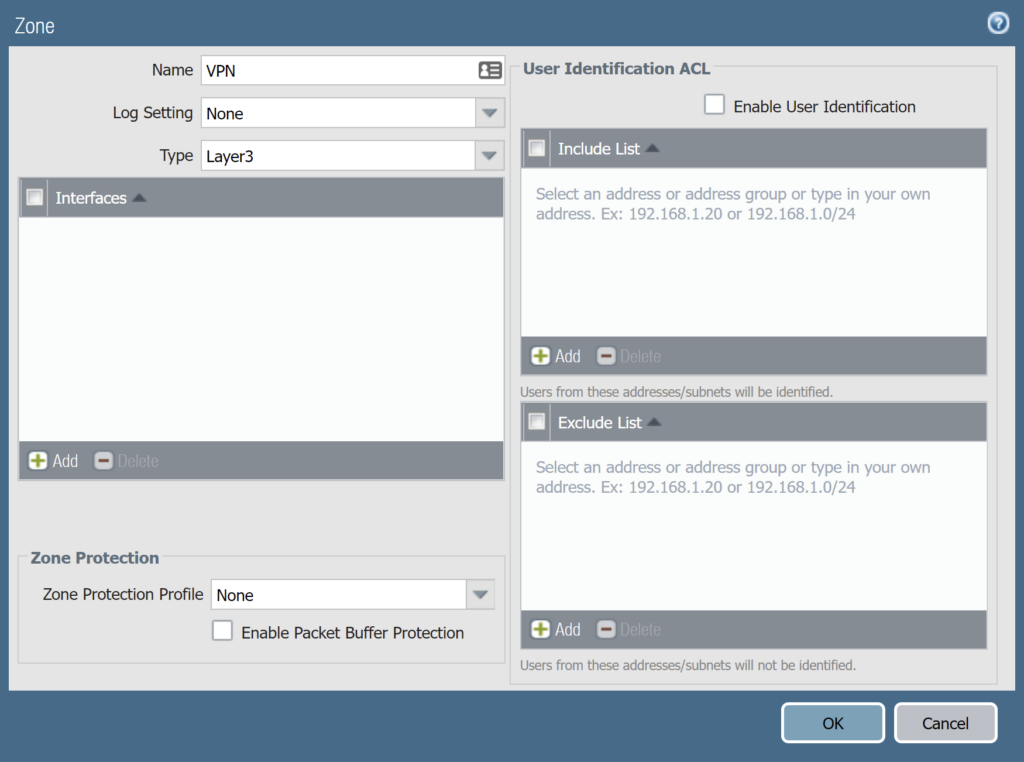

5.2.1.Tạo Zone

Chúng ta cần tạo zone cho các kết nối VPN.

Để tạo vào Network > Zones.

Nhấn Add và tạo theo các thông tin sau:

- Name: VPN

- Type: Layer3

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

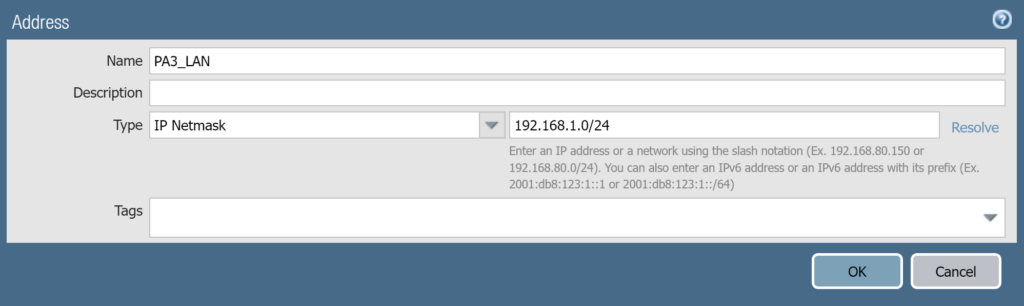

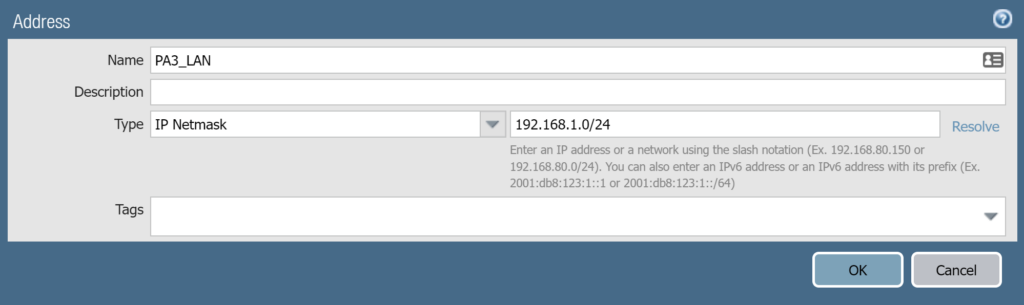

5.2.2.Tạo Address Object

Chúng ta sẽ tạo Address Object cho 2 lớp mạng LAN của thiết bị Palo Alto firewall 3 và Palo Alto firewall 4.

Để tạo vào Object > Addresses.

Nhấn Add và tạo theo các thông số như sau.

Palo Alto Firewall 3 LAN:

- Name: PA3_LAN

- Type: IP Netmask – 192.168.1.0/24

- Nhấn OK để lưu.

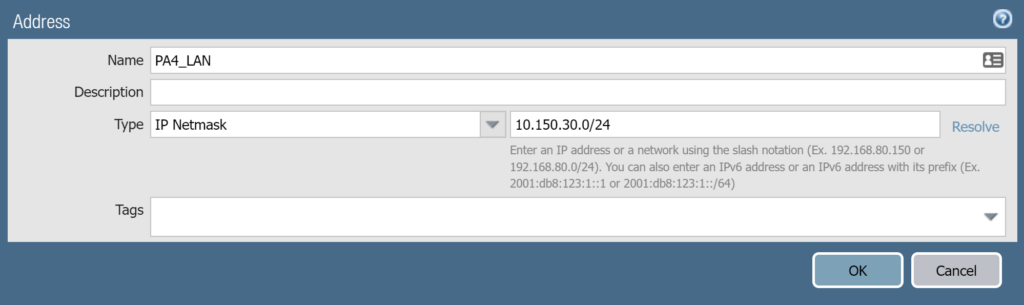

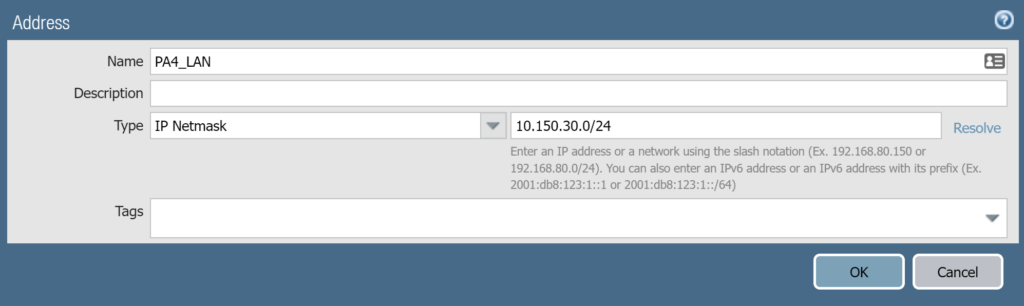

Palo Alto Firewall 4 LAN:

- Name: PA4_LAN

- Type: IP Netmask – 10.150.30.0/24

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

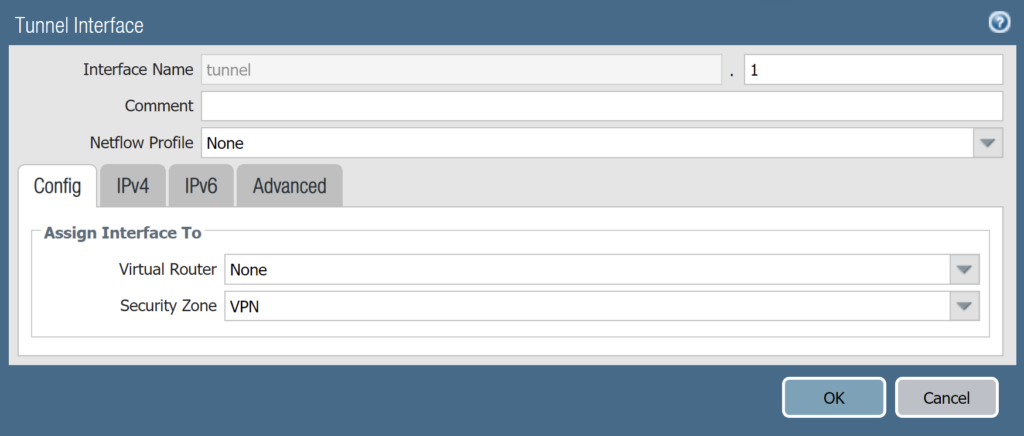

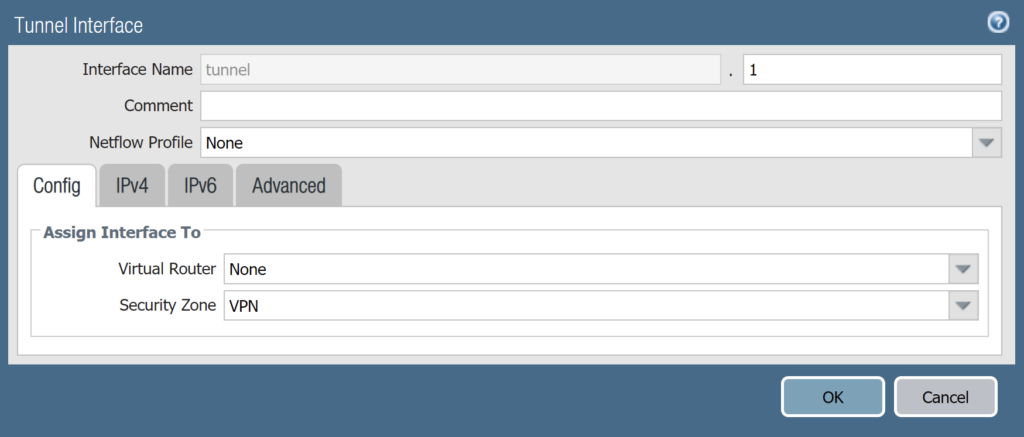

5.2.3.Tạo Interface Tunnel

Để tạo vào Network > Interface > Tunnel.

Nhấn Add và tạo theo các thông tin như sau:

- Interface Name: tunnel.1

- Virtual Router: None

- Security Zone: VPN

- Nhấn OK để lưu.

Nhấn Commit để lưu các thay đổi cấu hình.

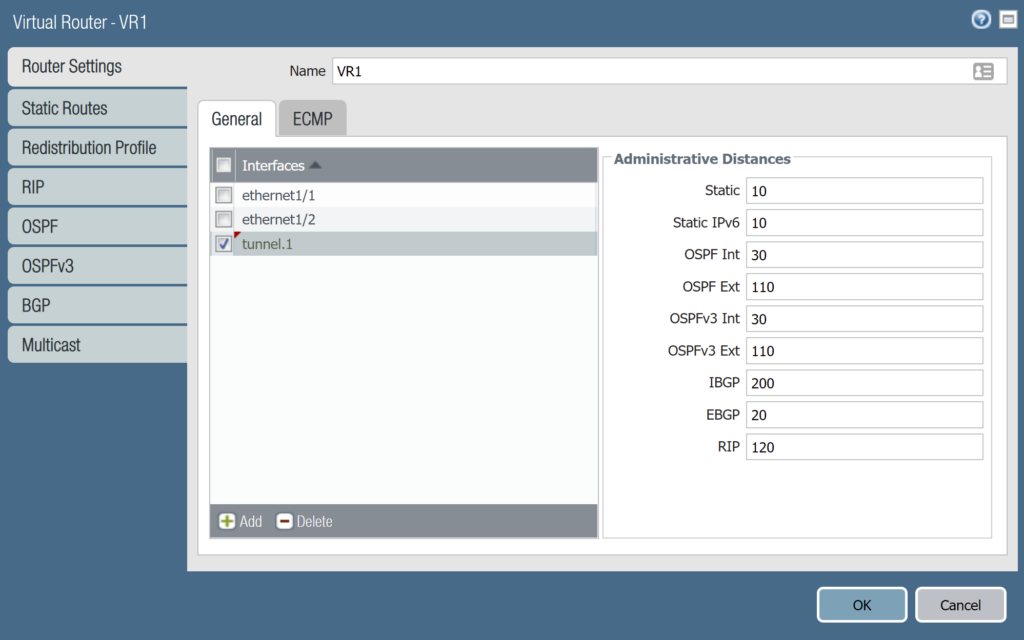

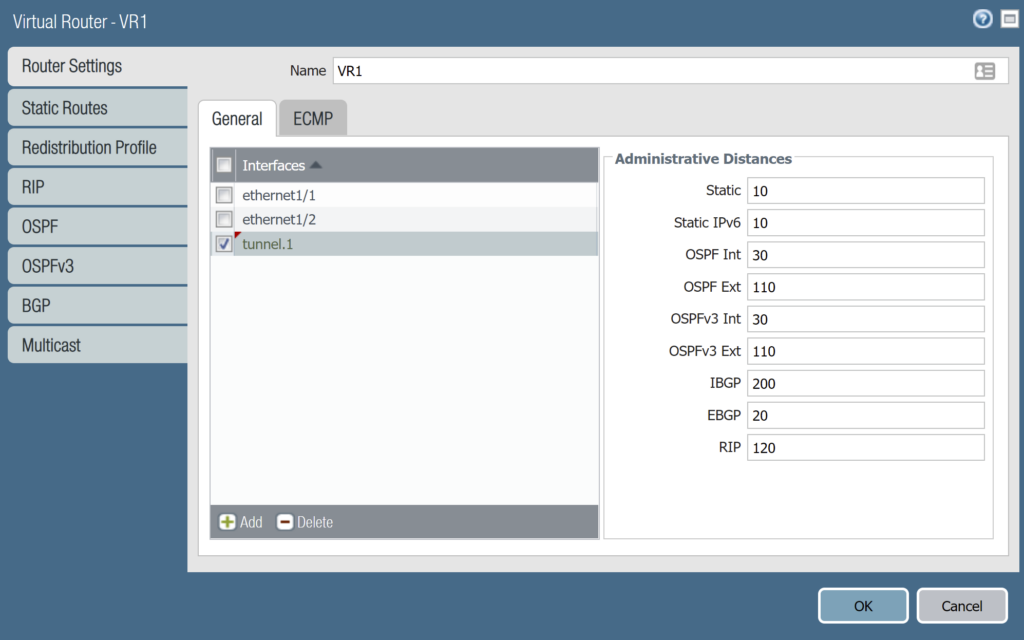

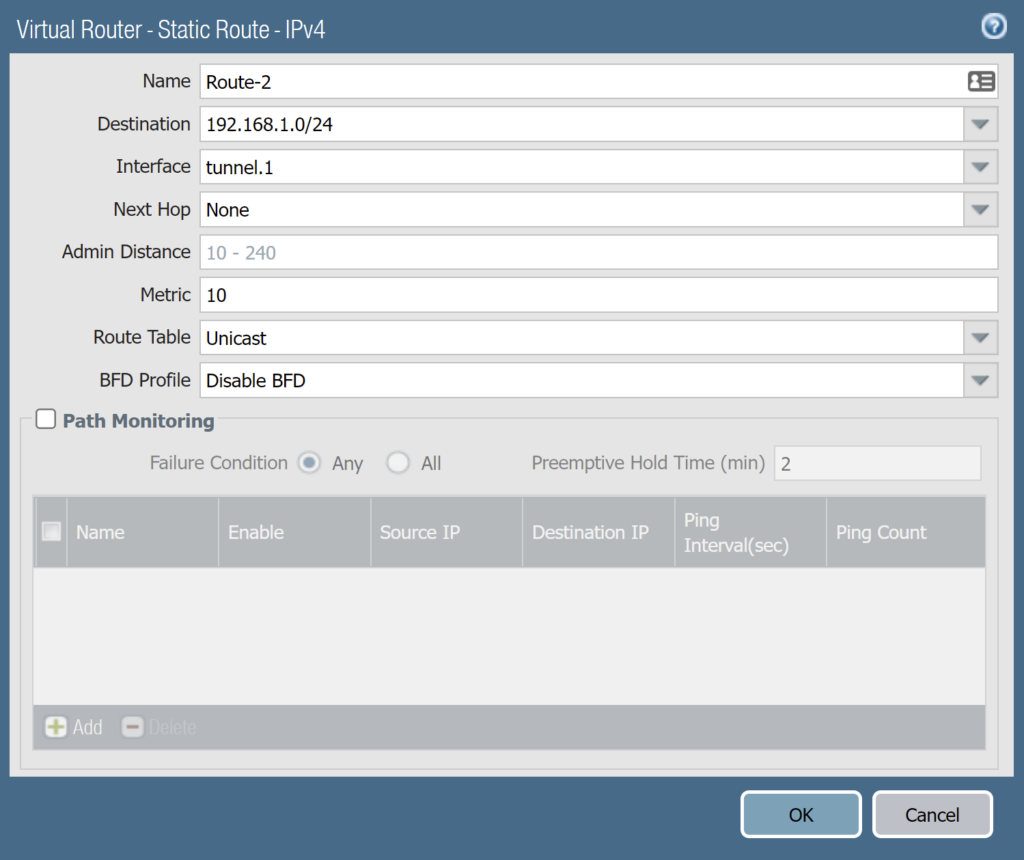

5.2.4.Tạo Virtual Routers

Để tạo Virtual Routers vào Network > Virtual Routers > nhấn Add và cấu hình theo các thông tin sau.

Tab Router Settings:

- Name: VR1

- Tab General: nhấn Add và chọn các cổng ethernet1/2 (cổng LAN), ethernet1/1(cổng internet) và tunnel.1(là tunnel dùng để kết nối VPN).

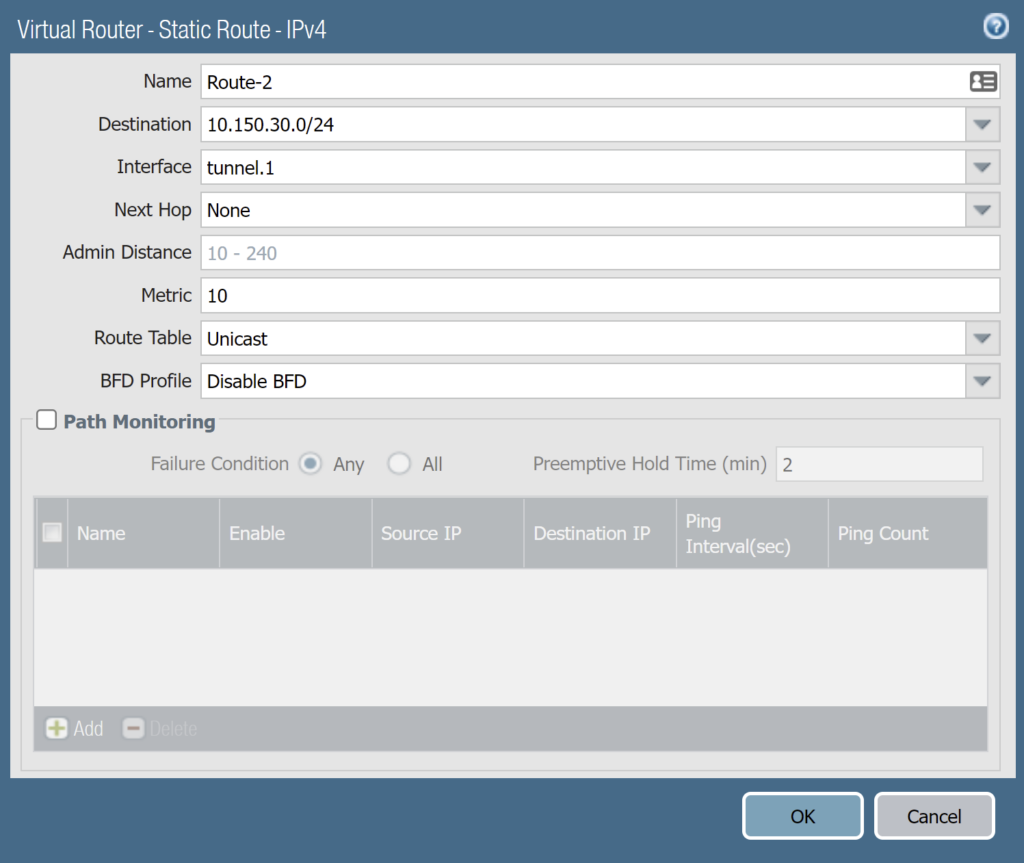

Tab Static Routes > IPv4:

Nhấn Add để thêm static routes và điền vào các thông tin sau:

- Name: Route-2

- Destination: nhập lớp mạng LAN của Palo Alto firewall 4 là 10.150.30.0/24

- Interface: tunnel.1

- Next Hop: None

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

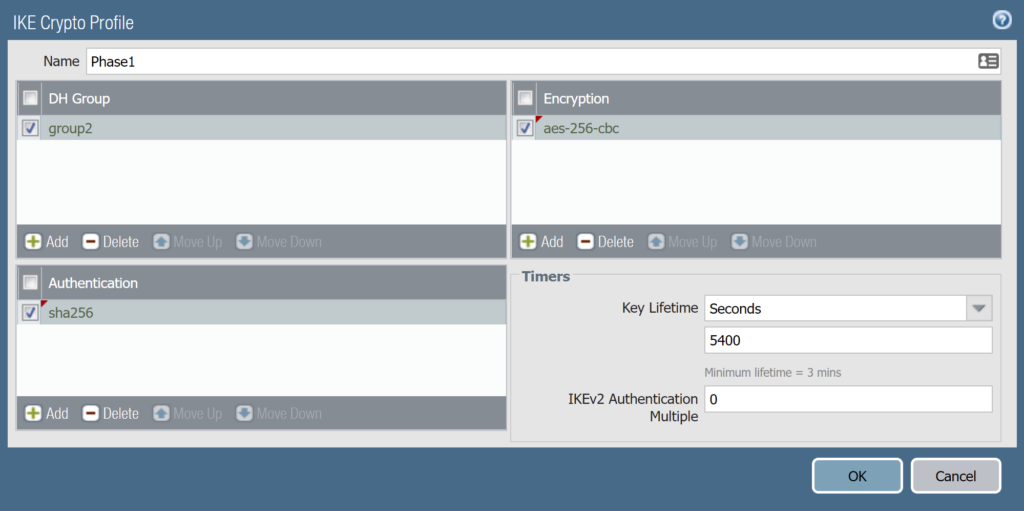

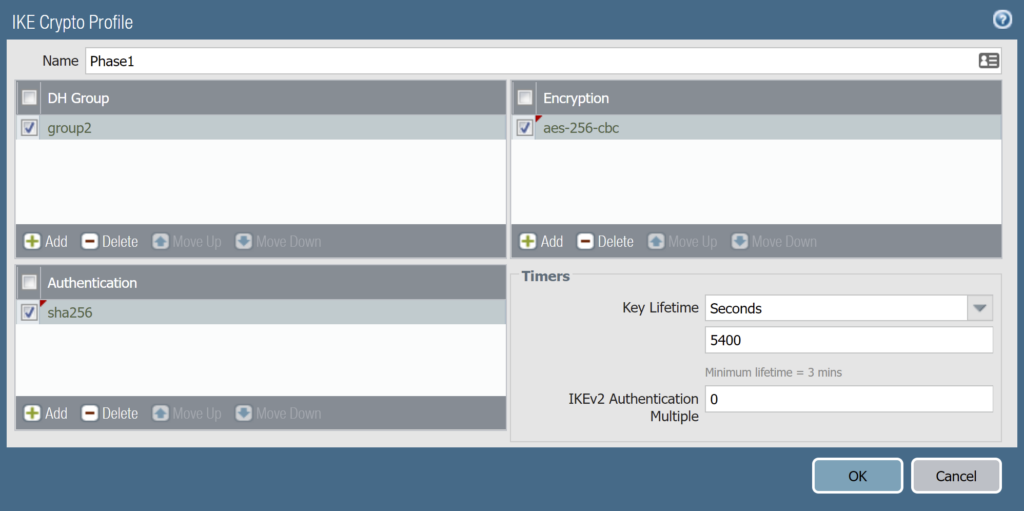

5.2.5.Tạo IKE Crypto

Chúng ta sẽ tạo IKE Crypto tức Phase 1 cho kết nối VPN.

Để tạo vào Network > IKE Crypto nhấn Add và tạo theo các thông tin sau:

- Name: Phase1

- DH Group: group2

- Encryption: aes-256-cbc

- Authentication: sha256

- Key Lifetime: Seconds – 5400

- Nhấn OK Để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

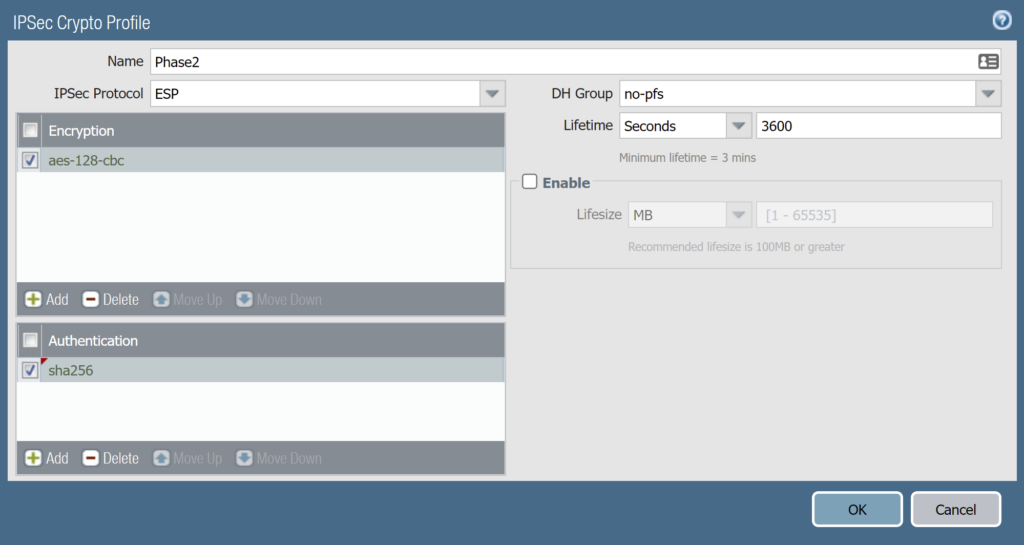

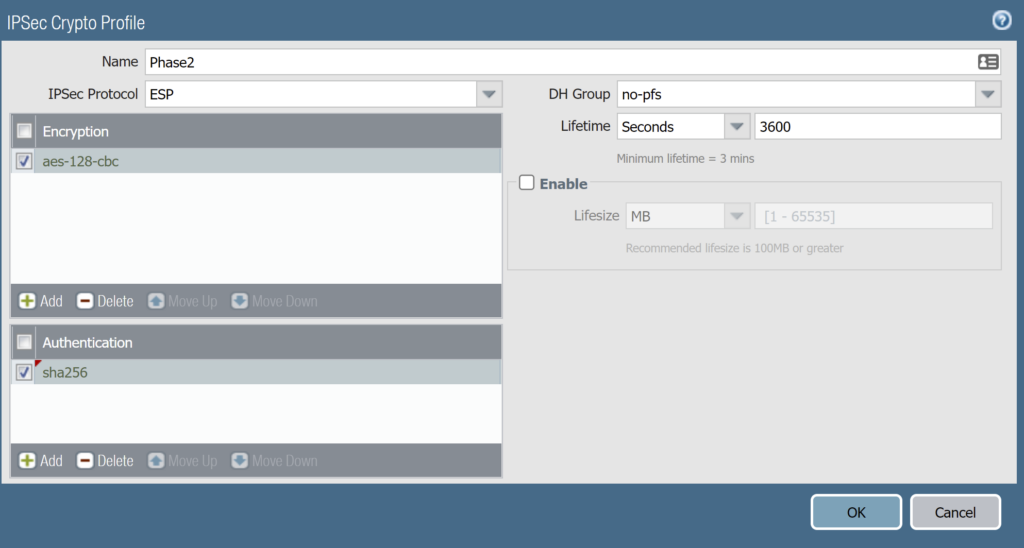

5.2.6.Tạo IPSec Crypto

Để tạo IPSec Crypto vào Network > IPSec Crypto và nhấn Add.

Cấu hình theo các thông số sau:

- Name: Phase2

- IPSec Protocol: ESP

- Encryption: aes-128-cbc

- Authentication: sha256

- DH Group: no-pfs

- Lifetime: Seconds – 3600

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

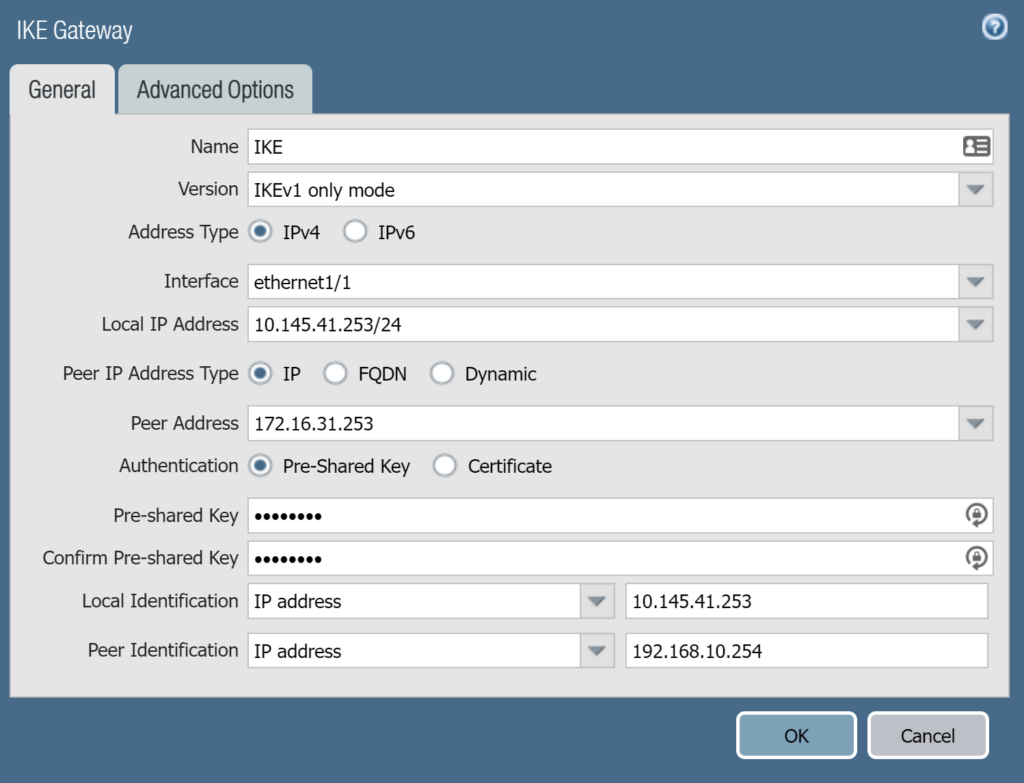

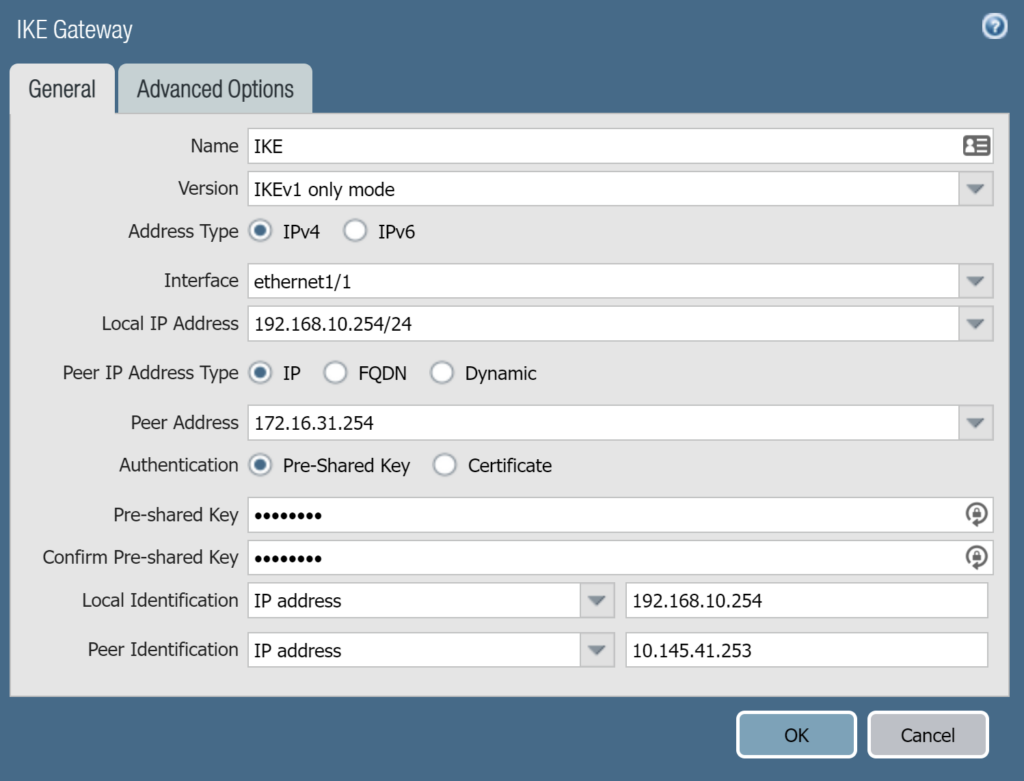

5.2.7.Tạo IKE Gateways

Để tao vào Network > IKE Gateways và nhấn Add.

Cấu hình theo các thông số sau

Bảng General:

- Name: IKE

- Version: IKEv1 only mode

- Address Type: IPv4

- Interface: ethernet1/1 (cổng WAN của Palo Alto Firewall 3)

- Local IP Address: 10.145.41.253/24

- Peer Address: Nhập IP WAN của Palo Alto Firewall 2 là 172.16.31.253

- Authentication: Pre-shared Key

- Pre-shared key: nhập mật khẩu kết nối.

- Confirm Pre-shared key: nhập lại mật khẩu kết nối.

- Local Identification: chọn IP address – nhập IP WAN của Palo Alto Firewall 3 là 10.145.41.253.

- Peer Identification: chọn IP address – nhập IP WAN của Palo Alto Firewall 4 là 192.168.10.254.

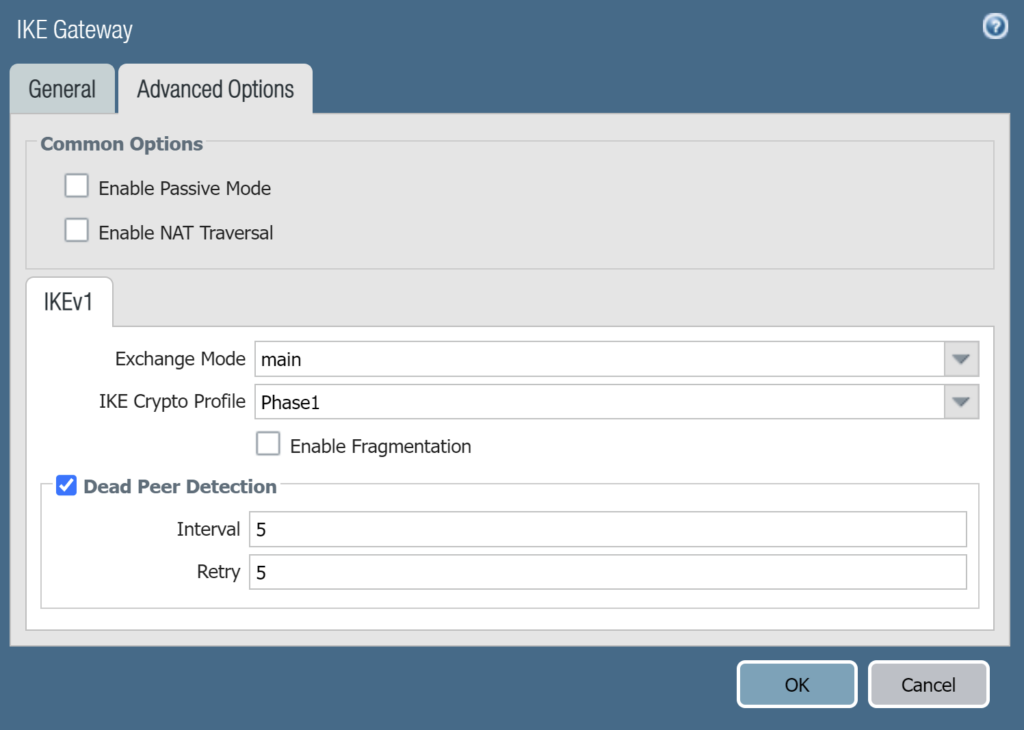

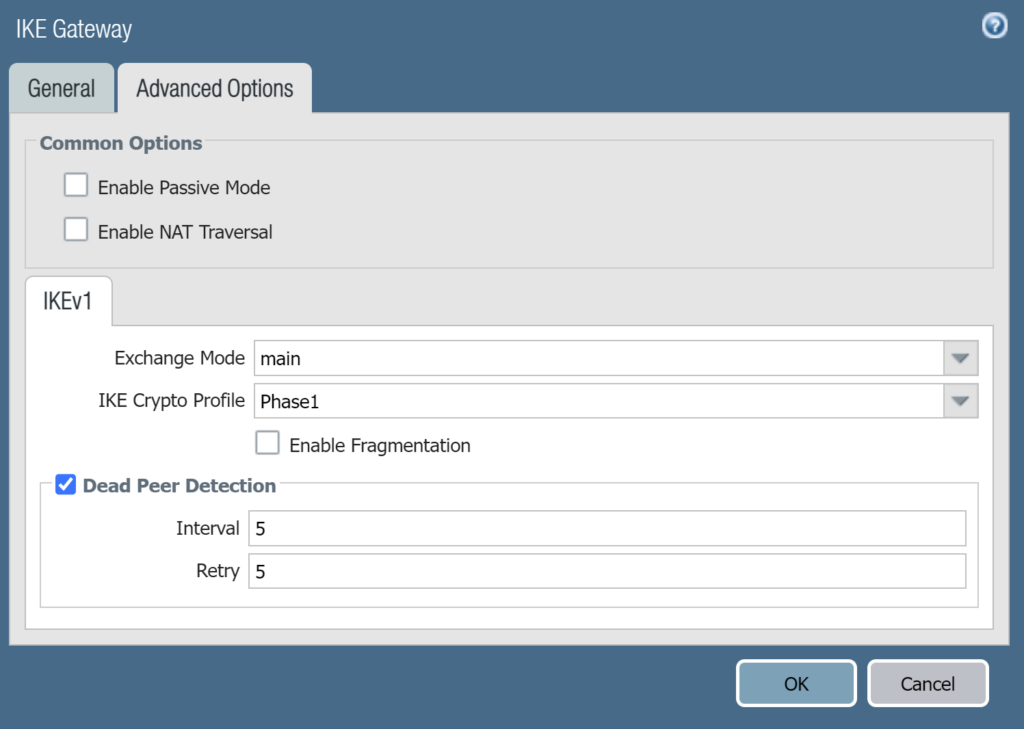

Bảng Advanced Options:

- Exchange mode: chọn main.

- IKE Crypto Profile: chọn Phase1.

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

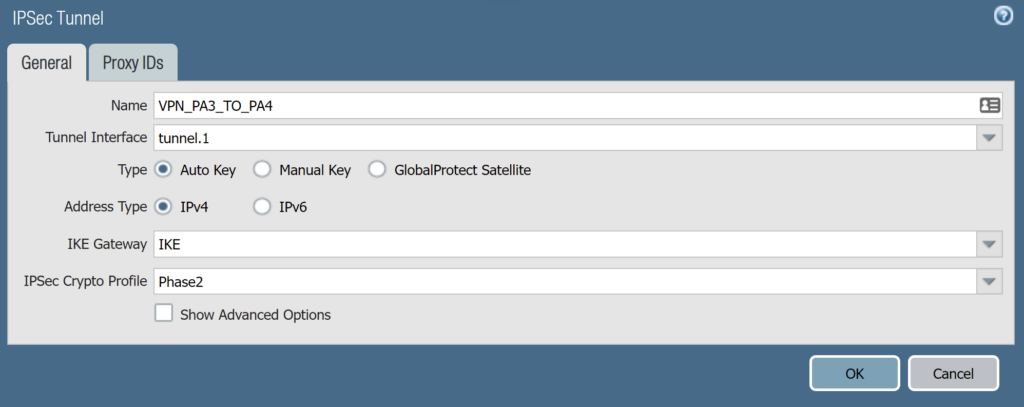

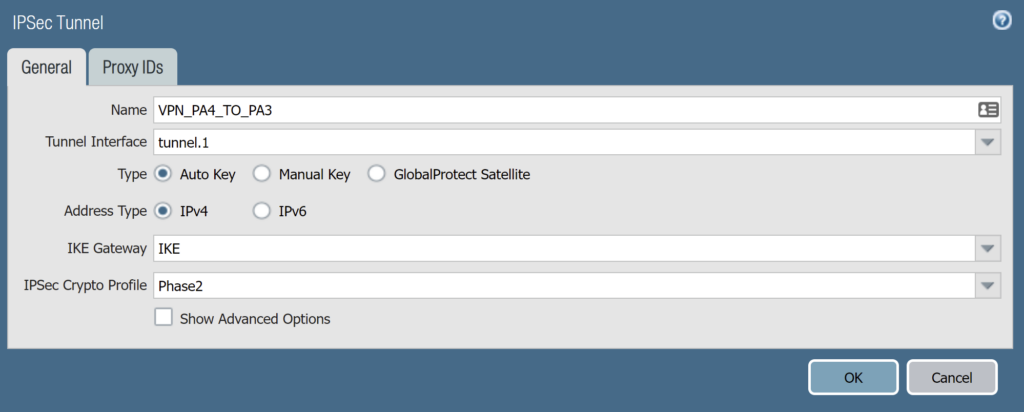

5.2.8.Tạo IPSec Tunnels

Giờ chúng ta sẽ bắt đầu tạo kết nối VPN với thiết bị Palo Alto firewall 4.

Để tạo vào Network > IPSec Tunnels và nhấn Add.

Tạo với các thông tin như sau.

Tab General:

- Name: VPN_PA3_TO_PA4

- Tunnel Interface: tunnel.1

- Type: Auto Key

- Address Type: IPv4

- IKE Gateways: IKE

- IPSec Crypto Profile: Phase2

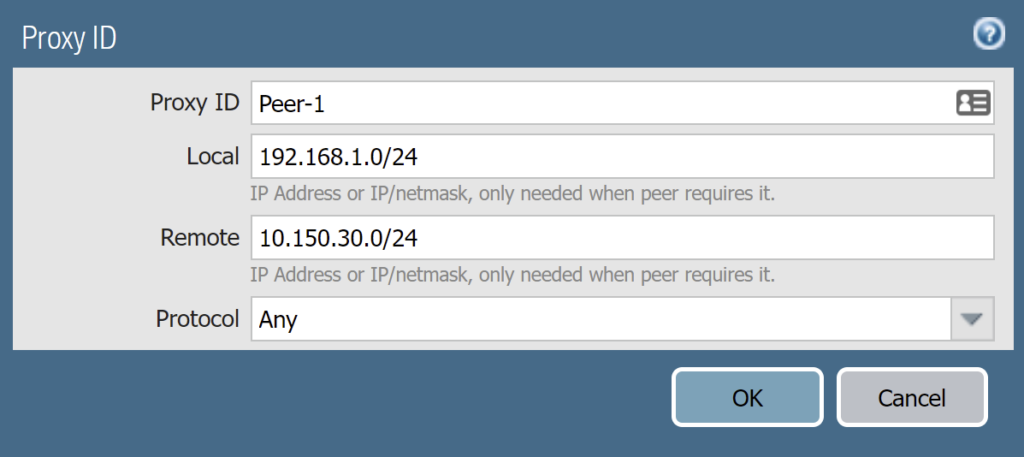

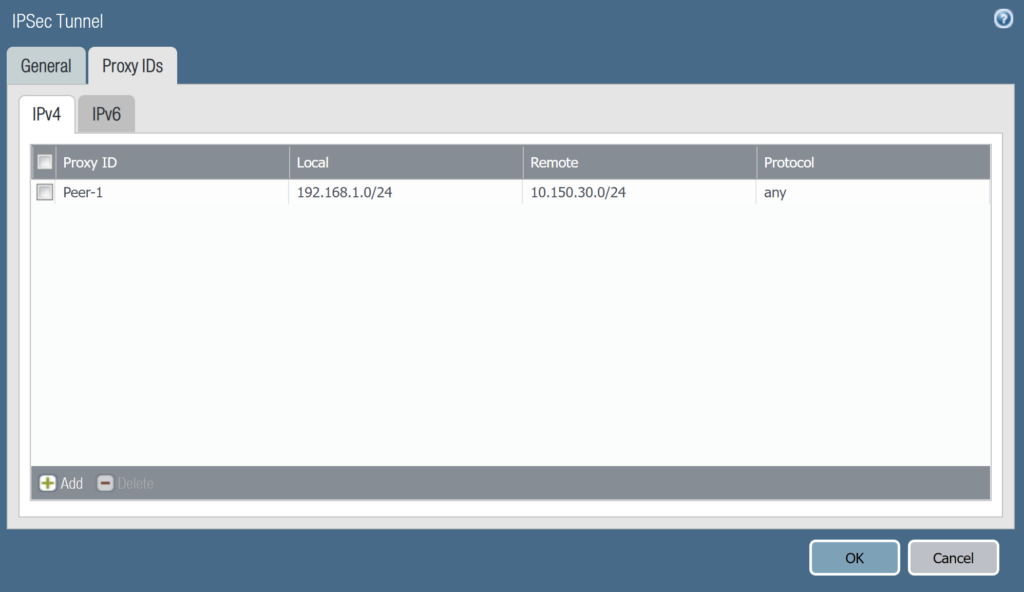

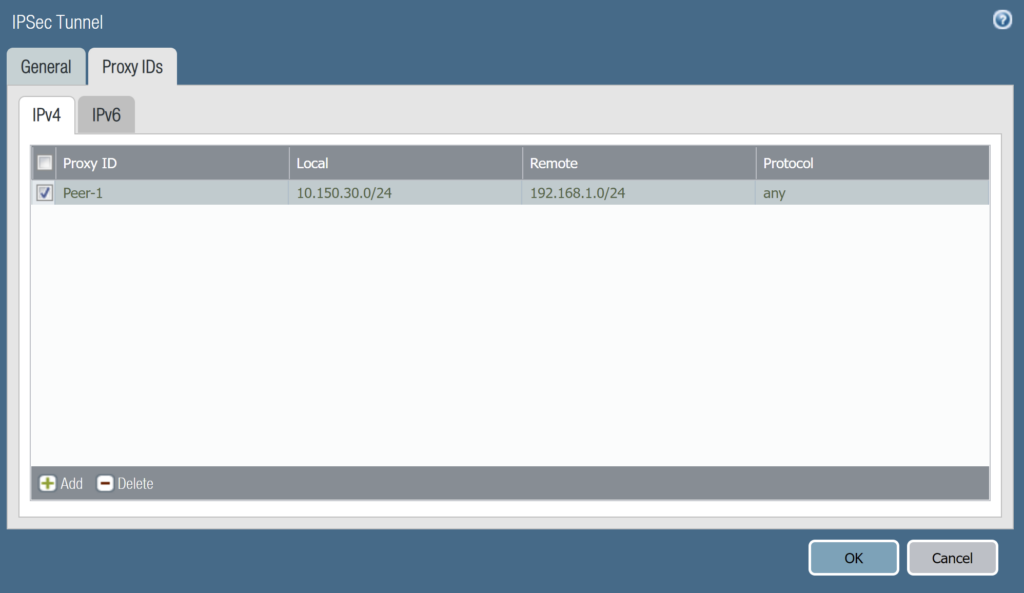

Tab Proxy IDs:

Nhấn Add và cấu hình các thông tin sau:

- Proxy ID: Peer-1

- Local: 192.168.1.0/24

- Remote: 10.150.30.0/24

- Protocol: Any

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.2.9.Tạo Policy

Chúng ta cần tạo policy cho phép các traffic từ lớp mạng LAN của Palo Alto Firewall 3 đi qua lớp mạng LAN của Palo Alto Firewall 4 và ngược lại.

Để tạo policy vào Policies > Security và nhấn Add.

Tạo policy cho phép traffic từ lớp mạng LAN của Palo Alto Firewall 3 đi qua lớp mạng LAN của Palo Alto Firewall 4 với các thông tin như sau:

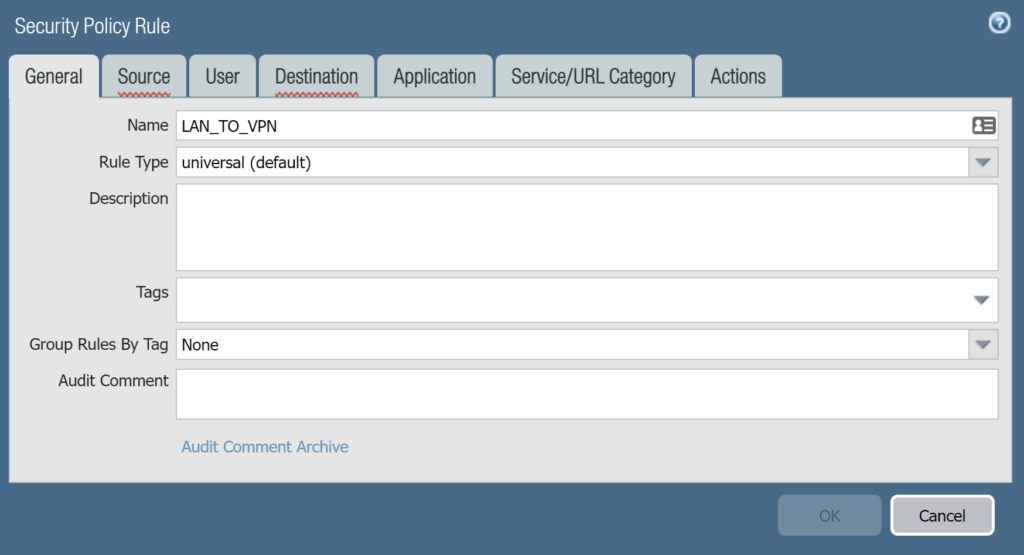

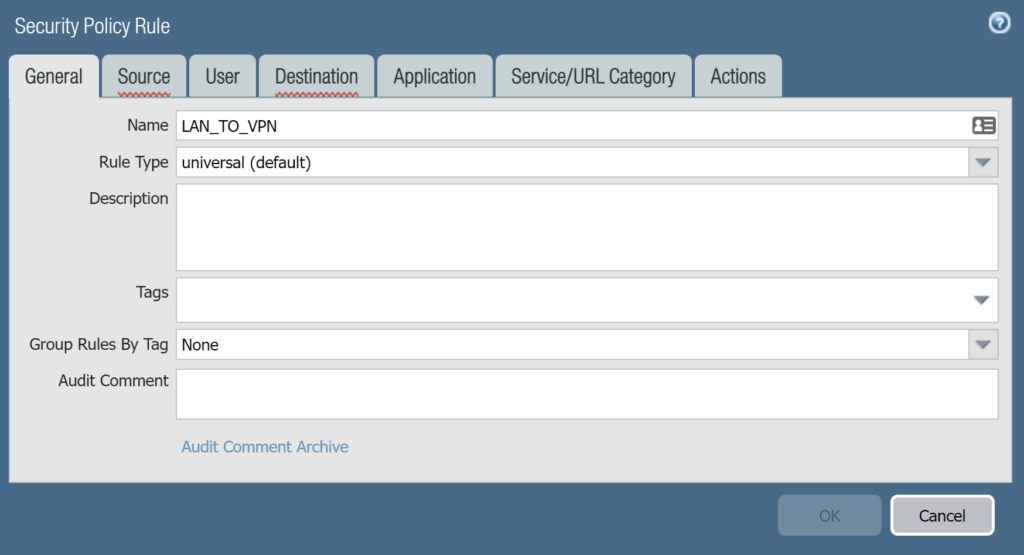

Tab General:

- Name: LAN_TO_VPN

- Rule Type: universal (default)

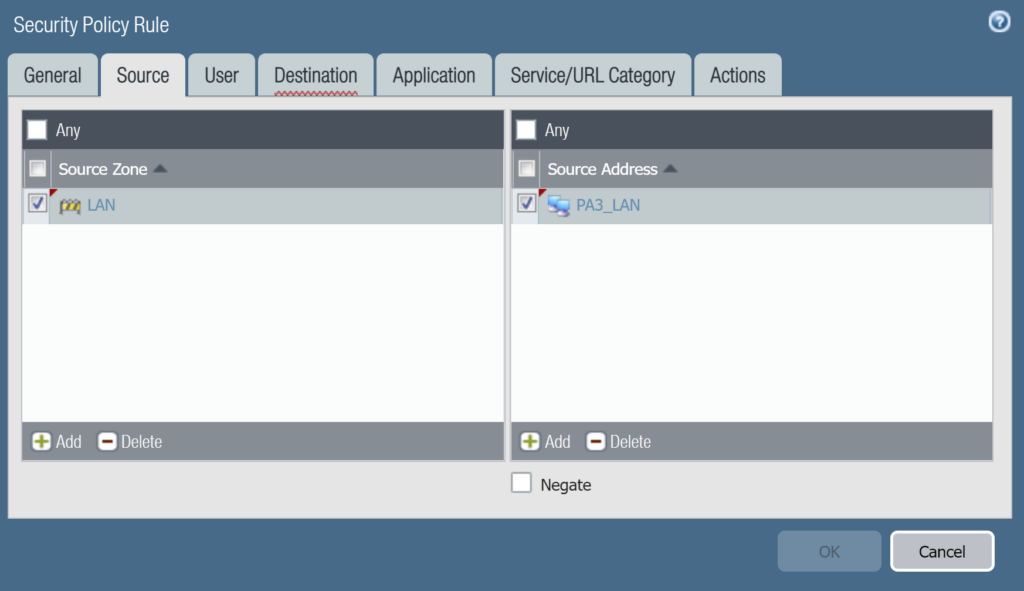

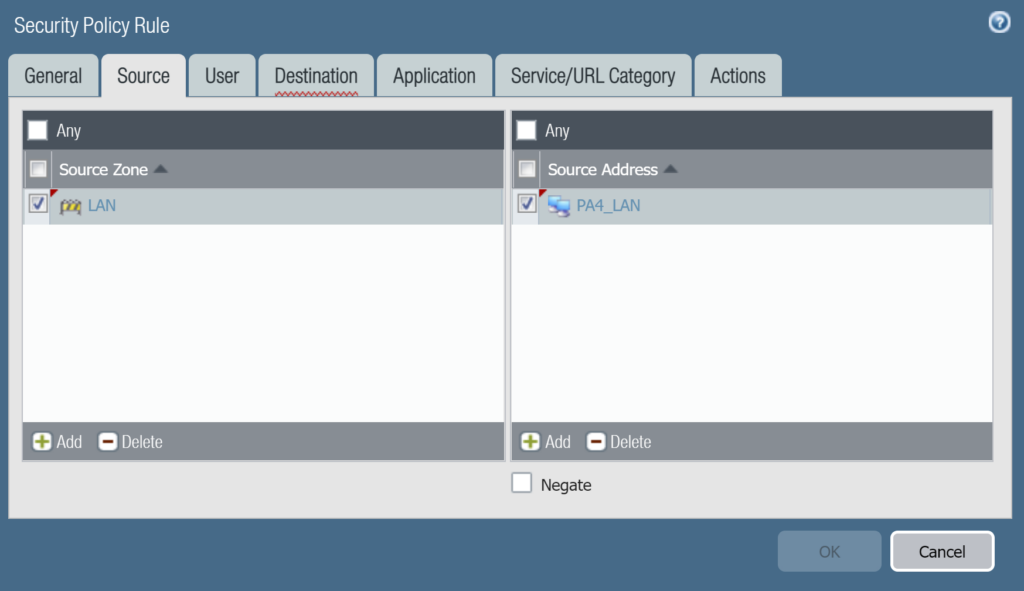

Tab Source:

- Source Zone: nhấn Add và chọn LAN.

- Source Address: nhấn Add và chọn PA3_LAN.

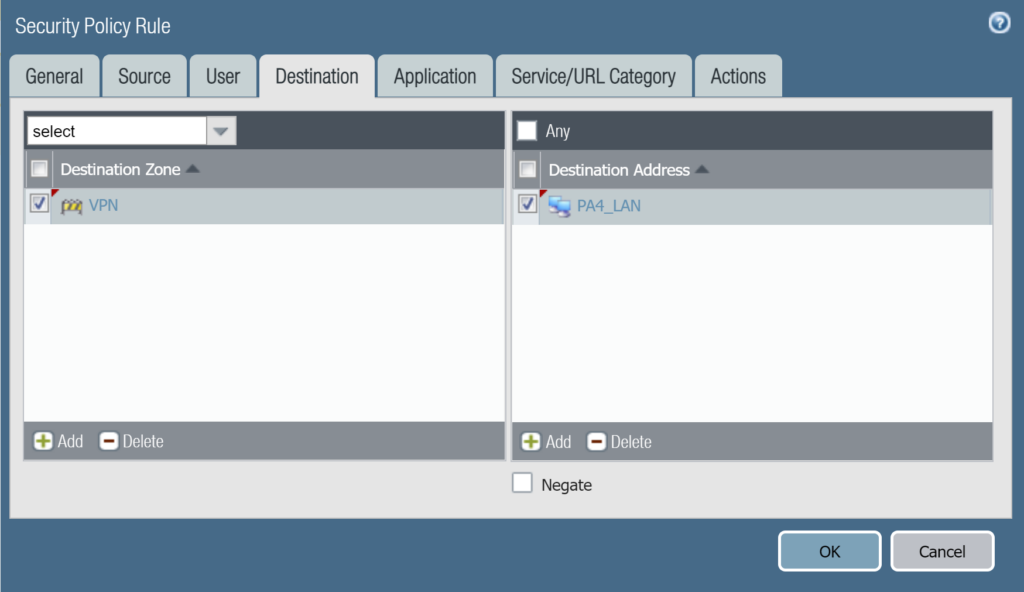

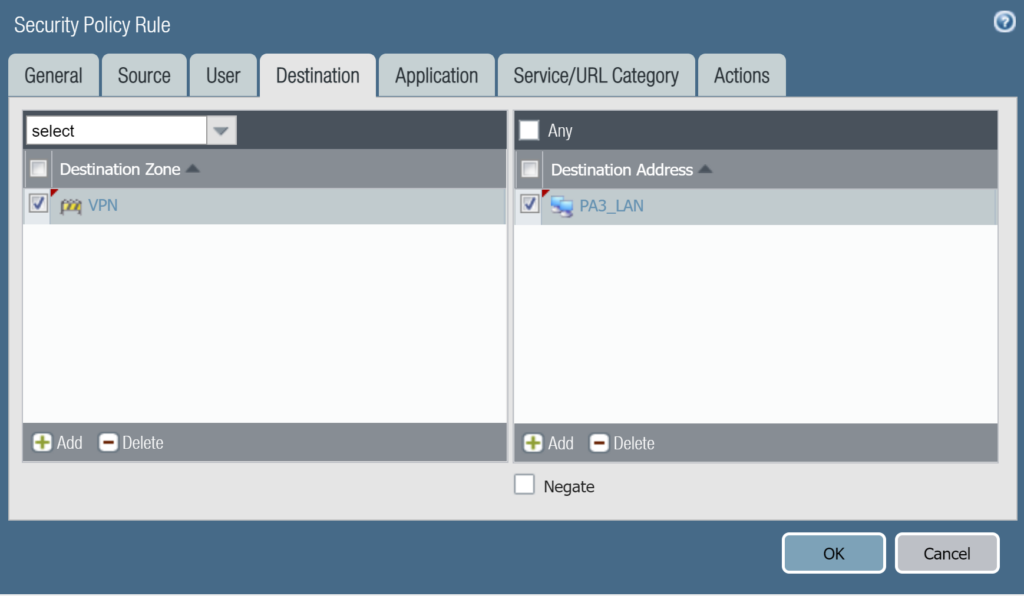

Tab Destination:

- Destination Zone: VPN

- Destination Address: PA4_LAN

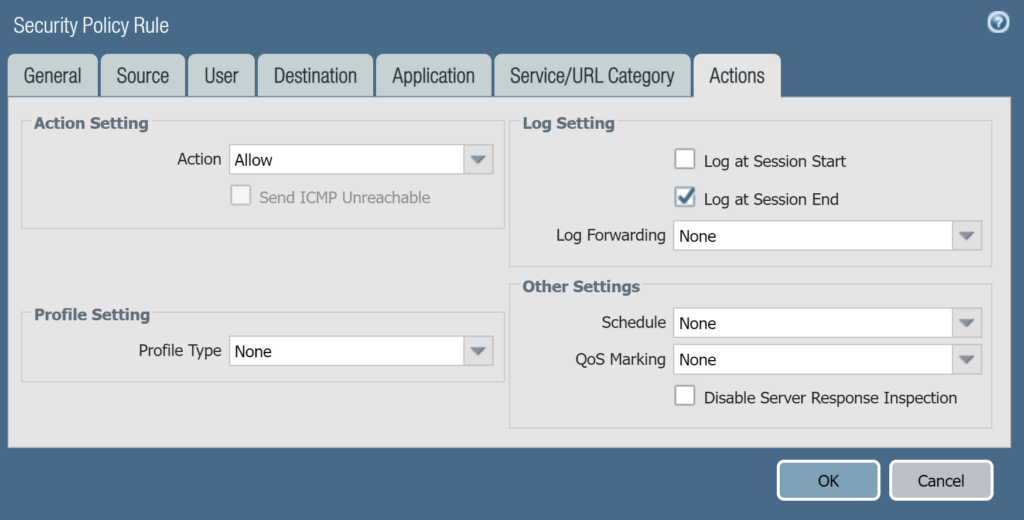

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

Tiếp theo chúng ta sẽ nhấn Add và tạo policy cho phép các traffic đi từ lớp mạng LAN của Palo Alto Firewall 4 sang lớp mạng LAN của Palo Alto Firewall 3 với các thông tin sau:

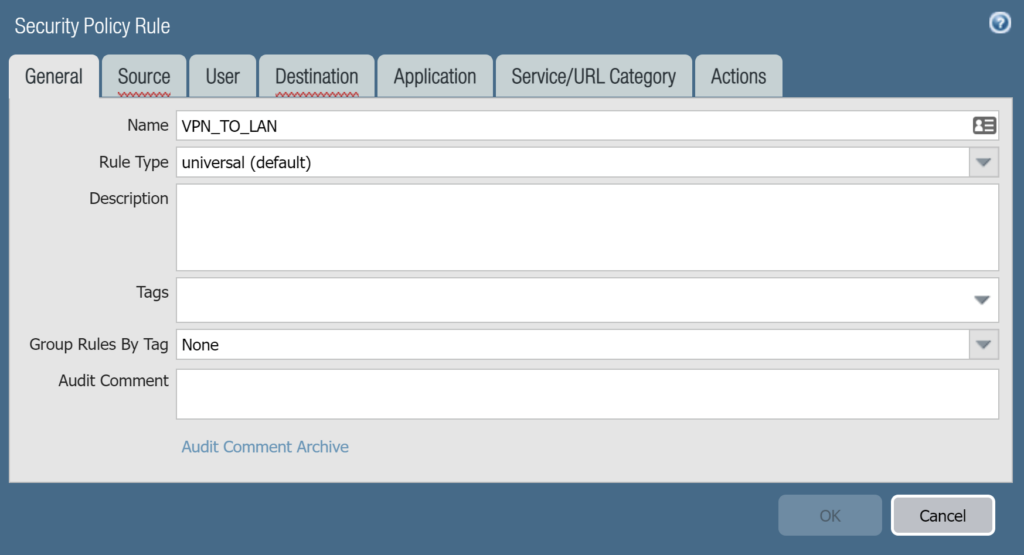

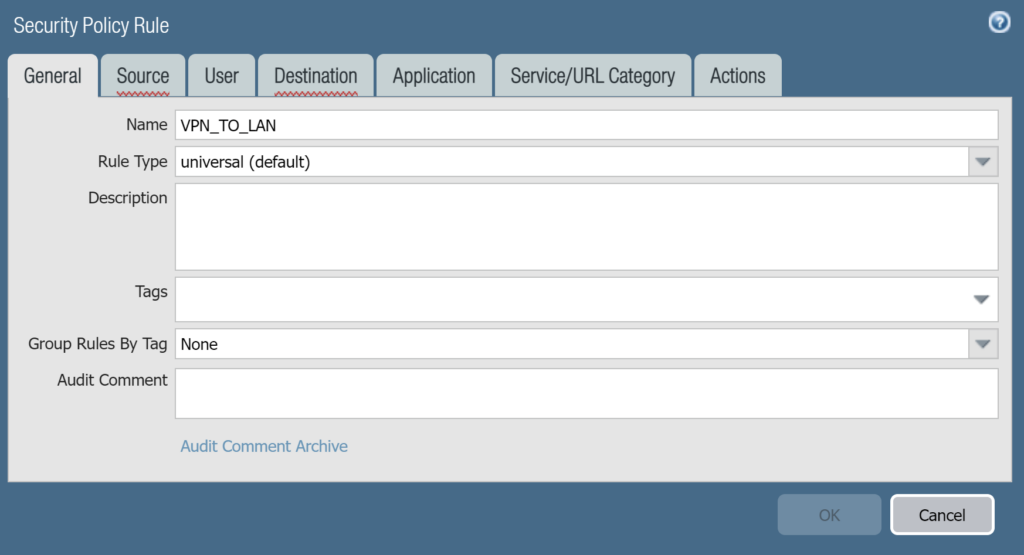

Tab General:

- Name: VPN_TO_LAN

- Rule Type: universal (default)

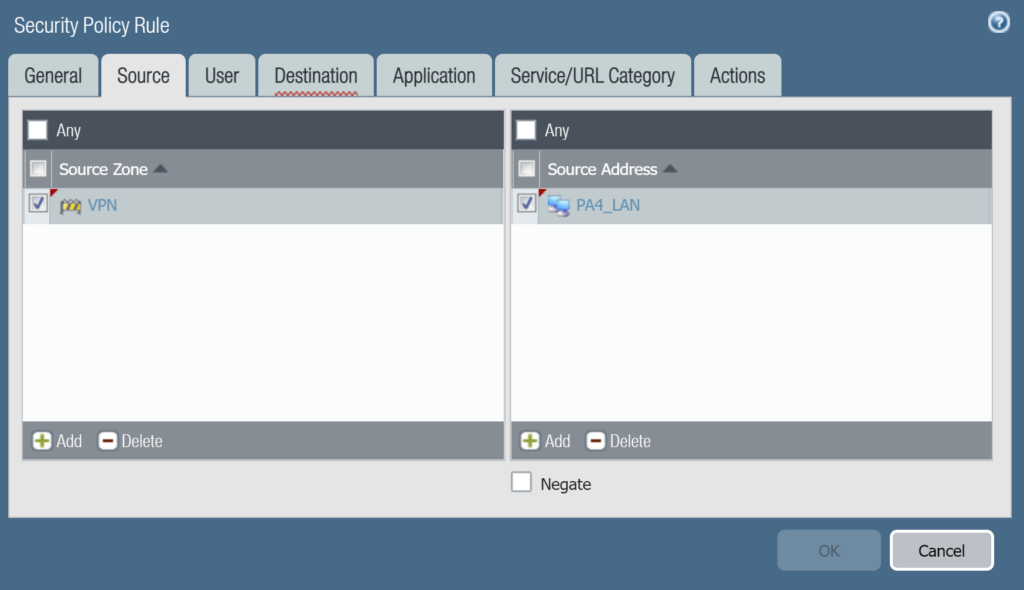

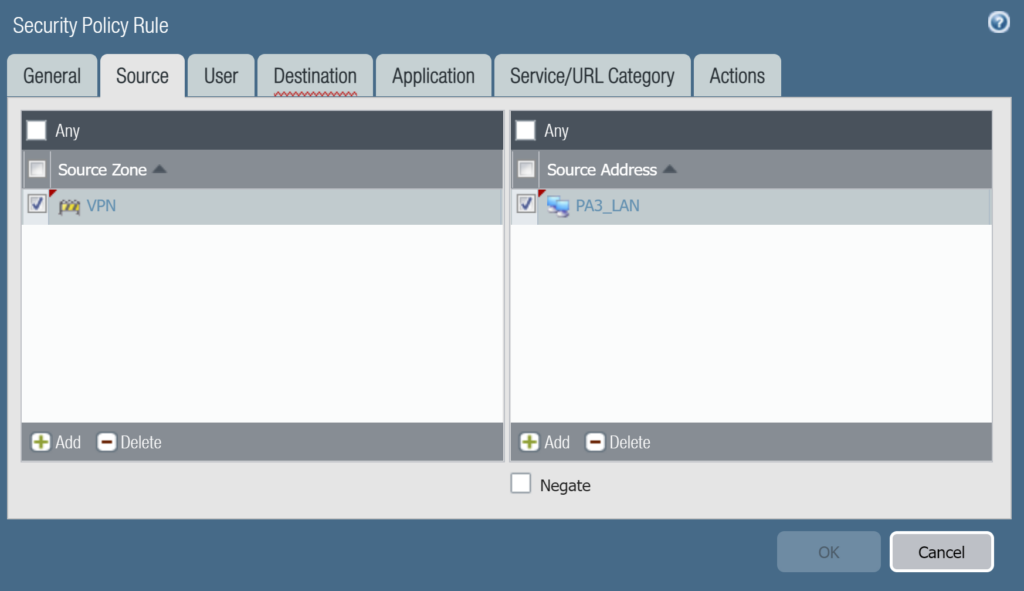

Tab Source:

- Source Zone: nhấn Add và chọn VPN

- Source Address: nhấn Add và chọn PA4_LAN

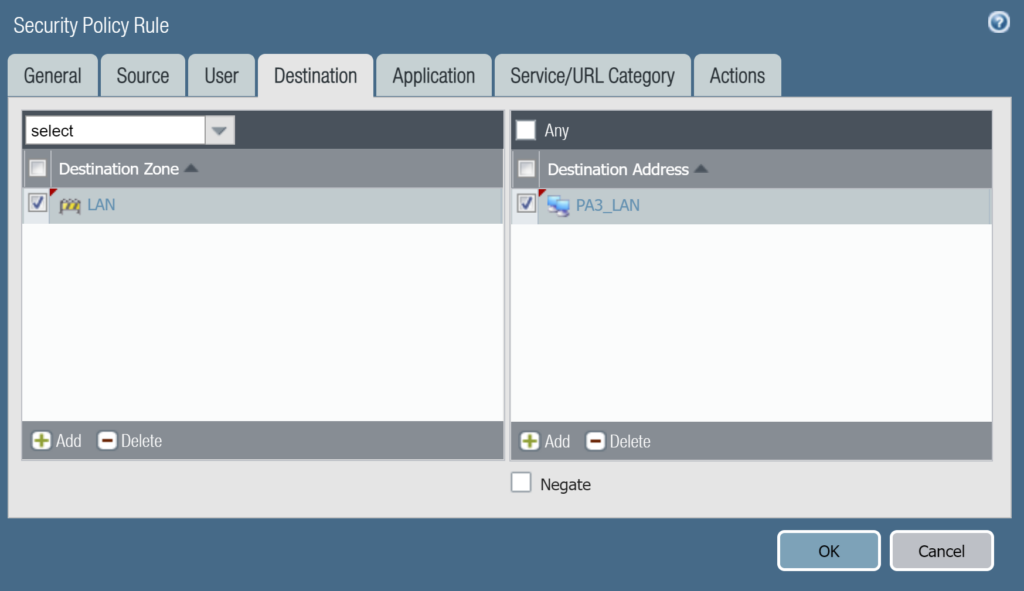

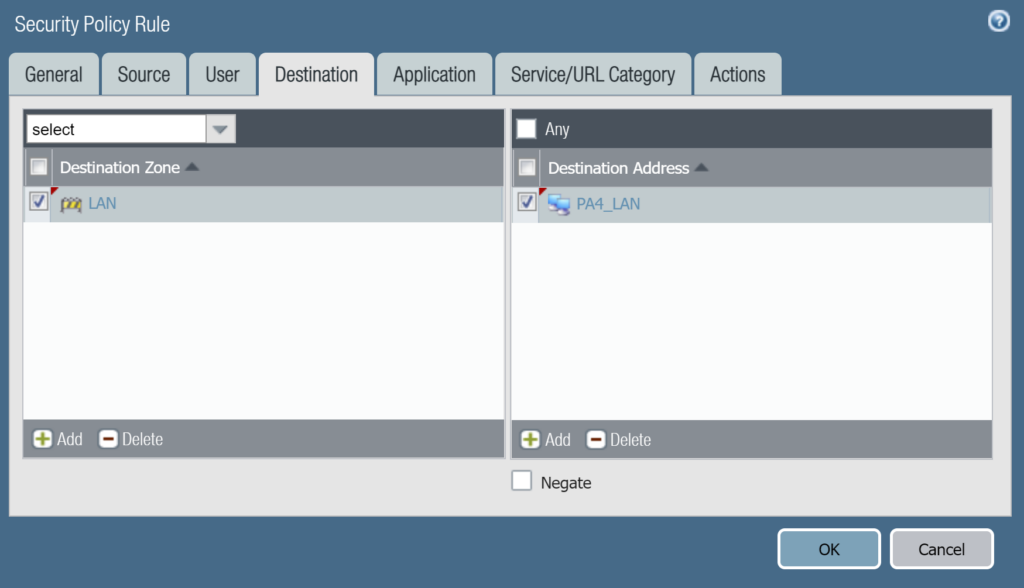

Tab Destination:

- Destination Zone: LAN

- Destination Address: PA3-LAN

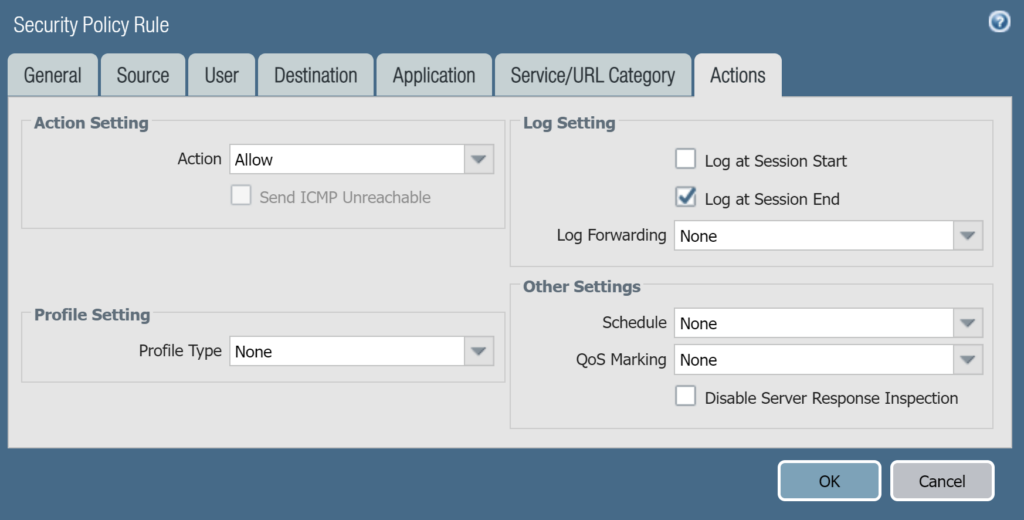

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

5.3.Palo Alto Firewall 2.

5.3.1.Tạo Serivce Objects cho IPSec service

Kết nối IPSec VPN Site to site sẽ sử dụng các port là UDP 500 và UDP 4500.

Chúng ta cần tạo service objects cho 2 service này.

Để tạo vào Objects > Services > Services > nhấn Add.

Tạo service objects cho UDP 500 với các thông tin sau:

- Name: service-ipsec-vpn-500

- Protocol: chọn UDP.

- Destination Port: 500.

- Nhấn OK để lưu.

Tương tự tạo service objects cho UDP 4500 với các thông số sau:

- Name: service-ipsec-vpn-4500

- Protocol: chọn UDP.

- Destination Port: 4500.

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

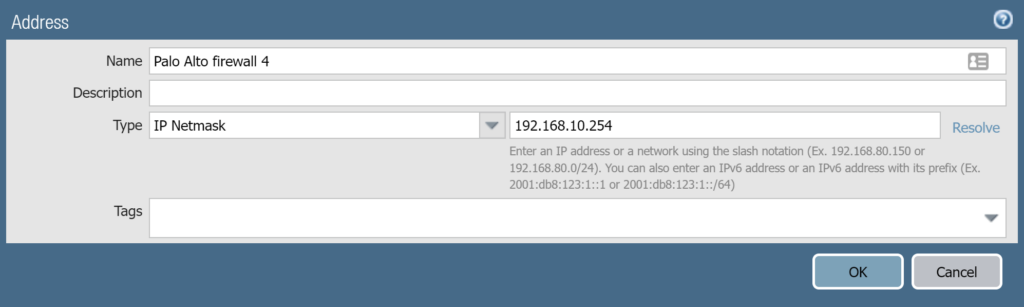

5.1.2.Tạo Address Objects cho IP WAN của Palo Alto Firewall 4.

Để tạo vào Objects > Addresses > Nhấn Add.

Tạo với các thông tin sau:

- Name: Palo Alto firewall 4.

- Type: chọn IP Netmask – nhập IP WAN của Palo Alto Firewall 4 là 192.168.10.254.

- Nhấn OK để lưu.

5.1.3.Thực hiện NAT IP WAN của Palo Alto Firewall 4 với IPSec service ra ngoài internet.

Để NAT vào Policies > NAT > Nhấn Add.

NAT service UDP 500 với các thông số sau.

Bảng General:

- Name: NAT_IPSec_VPN_500

- NAT Type: ipv4.

Bảng Original Packet:

- Source Zone: nhấn Add và chọn WAN zone.

- Destination Zone: chọn WAN.

- Destination Interface: chọn cổng WAN của Palo Alto Firewall 2 là ethernet1/1.

- Service: chọn service objects service-ipsec-vpn-500.

- Destination Address: nhấn Add và nhập IP WAN của Palo Alto Firewall 2 là 172.16.31.253.

Bảng Translated Packet:

- Translation type: chọn Static IP.

- Translated Address: Chọn address objects Palo Alto firewall 4.

- Translated Port: nhập 500.

Nhấn OK để lưu.

Tương tự NAT service UDP 4500 với các thông số sau.

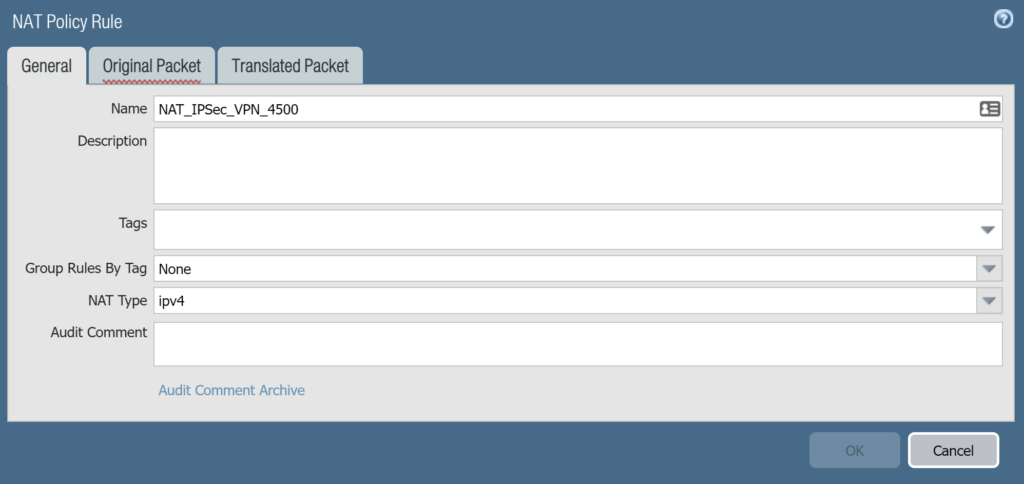

Bảng General:

- Name: NAT_IPSec_VPN_4500

- NAT Type: ipv4.

Bảng Original Packet:

- Source Zone: nhấn Add và chọn WAN zone.

- Destination Zone: chọn WAN.

- Destination Interface: chọn cổng WAN của Palo Alto Firewall 2 là ethernet1/1.

- Service: chọn service objects service-ipsec-vpn-4500

- Destination Address: nhấn Add và nhập IP WAN của Palo Alto Firewall 2 là 172.16.31.253.

Bảng Translated Packet:

- Translation type: chọn Static IP.

- Translated Address: Chọn address objects Palo Alto firewall 4.

- Translated Port: nhập 4500.

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.1.4.Tạo policy cho phép lưu lượng NAT.

Mặc định firewall sẽ không cho phép các traffic đi qua lại giữa các zone.

Nên nếu muốn rule NAT hoạt động chúng ta cần tạo policy cho phép các traffic bên ngoài internet đi vào bên trong mạng LAN.

Để tạo policy chúng ta vào Policies > Security > nhấn Add.

Tạo policy với các thông số sau.

Bảng General:

- Name: NAT_IPSec_service.

- Rule Type: universal (default).

Bảng Source:

Source Zone: chọn WAN.

Bảng Destination:

- Destination Zone: chọn LAN

- Destination Address: nhập địa chỉ IP WAN của Palo Alto Firewall 2 là 172.16.31.253.

Bảng Service/URL Category:

Service: nhấn Add và chọn 2 service objects service-ipsec-vpn-500 và service_ipsec_vpn_4500.

Bảng Action:

- Action: chọn Allow.

- Log Setting: tích chọn Log at Session End.

Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.Palo Alto Firewall 4

5.4.1.Tạo Zone

Chúng ta cần tạo zone cho các kết nối VPN.

Để tạo vào Network > Zones.

Nhấn Add và tạo theo các thông tin sau:

- Name: VPN

- Type: Layer3

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.2.Tạo Address Object

Chúng ta sẽ tạo Address Object cho 2 lớp mạng LAN của thiết bị Palo Alto và Sophos.

Để tạo vào Object > Addresses.

Nhấn Add và tạo theo các thông số như sau.

Palo Alto Firewall 3 LAN:

- Name: PA3_LAN

- Type: IP Netmask – 192.168.1.0/24

- Nhấn OK để lưu.

Palo Alto Firewall 4 LAN:

- Name: PA4_LAN

- Type: IP Netmask – 10.150.30.0/24

- Nhấn OK để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.3.Tạo Interface Tunnel

Để tạo vào Network > Interface > Tunnel.

Nhấn Add và tạo theo các thông tin như sau:

- Interface Name: tunnel.1

- Virtual Router: None

- Security Zone: VPN

- Nhấn OK để lưu.

Nhấn Commit để lưu các thay đổi cấu hình.

5.4.4.Tạo Virtual Routers

Để tạo Virtual Routers vào Network > Virtual Routers > nhấn Add và cấu hình theo các thông tin sau.

Tab Router Settings:

- Name: VR1

- Tab General: nhấn Add và chọn các cổng ethernet1/2 (cổng LAN), ethernet1/1(cổng internet) và tunnel.1(là tunnel dùng để kết nối VPN).

Tab Static Routes > IPv4:

Nhấn Add để thêm static routes và điền vào các thông tin sau:

- Name: Route-2

- Destination: nhập lớp mạng LAN của Palo Alto Firewall 3 là 192.168.1.0/24.

- Interface: tunnel.1

- Next Hop: None

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.5.Tạo IKE Crypto

Chúng ta sẽ tạo IKE Crypto tức Phase 1 cho kết nối VPN.

Để tạo vào Network > IKE Crypto nhấn Add và tạo theo các thông tin sau:

- Name: Phase1

- DH Group: group2

- Encryption: aes-256-cbc

- Authentication: sha256

- Key Lifetime: Seconds – 5400

- Nhấn OK Để lưu

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.6.Tạo IPSec Crypto

Để tạo IPSec Crypto vào Network > IPSec Crypto và nhấn Add.

Cấu hình theo các thông số sau:

- Name: Phase2

- IPSec Protocol: ESP

- Encryption: aes-128-cbc

- Authentication: sha256

- DH Group: no-pfs

- Lifetime: Seconds – 3600

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.7.Tạo IKE Gateways

Để tao vào Network > IKE Gateways và nhấn Add.

Cấu hình theo các thông số sau

Bảng General:

- Name: IKE

- Version: IKEv1 only mode

- Address Type: IPv4

- Interface: ethernet1/1 (cổng WAN của Palo Alto Firewall 4)

- Local IP Address: 192.168.10.254/24.

- Peer Address: Nhập IP WAN của Palo Alto Firewall 1 là 172.16.31.254

- Authentication: Pre-shared Key

- Pre-shared key: nhập mật khẩu kết nối (mật khẩu này phải giống với mật khẩu đã đặt trên Palo Alto firewall 3)

- Confirm Pre-shared key: nhập lại mật khẩu kết nối.

- Local Identification: chọn IP address – nhập IP WAN của Palo Alto Firewall 4 là 192.168.10.254.

- Peer Identification: chọn IP address – nhập IP WAN của Palo Alto Firewall 3 là 10.145.41.253.

Bảng Advanced Options:

- Exchange mode: chọn main.

- IKE Crypto Profile: chọn Phase1.

- Nhấn OK để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.8.Tạo IPSec Tunnels

Giờ chúng ta sẽ bắt đầu tạo kết nối VPN với thiết bị Palo Alto Firewall 3.

Để tạo vào Network > IPSec Tunnels và nhấn Add.

Tạo với các thông tin như sau.

Tab General:

- Name: VPN_PA4_TO_PA3

- Tunnel Interface: tunnel.1

- Type: Auto Key

- Address Type: IPv4

- IKE Gateways: IKE

- IPSec Crypto Profile: Phase2

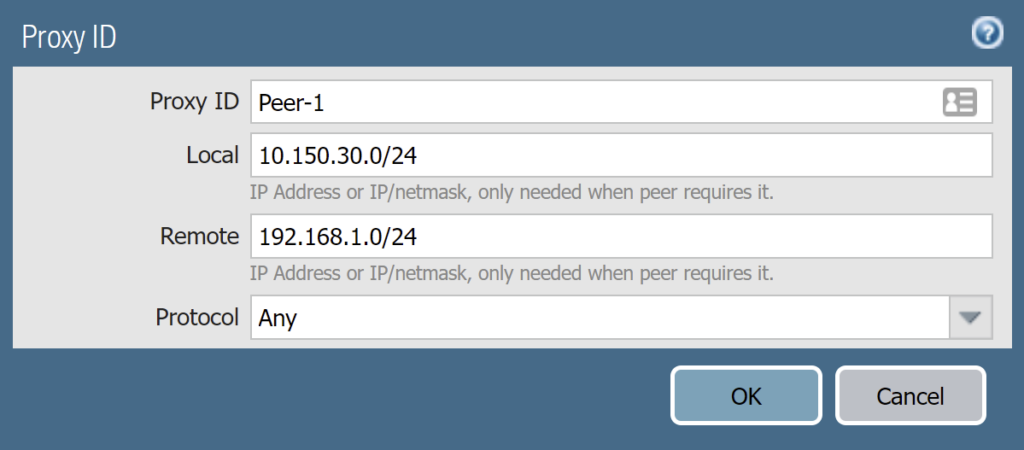

Tab Proxy IDs:

Nhấn Add và cấu hình các thông tin sau:

- Proxy ID: Peer-1

- Local: 10.150.30.0/24

- Remote: 192.168.1.0/24

- Protocol: Any

- Nhấn OK 2 lần để lưu.

Nhấn Commit và OK để lưu các thay đổi cấu hình.

5.4.9.Tạo Policy

Chúng ta cần tạo policy cho phép các traffic từ lớp mạng LAN của Palo Alto Firewall 4 đi qua lớp mạng LAN của Palo Alto Firewall 3 và ngược lại.

Để tạo policy vào Policies > Security và nhấn Add.

Tạo policy cho phép traffic từ lớp mạng LAN của Palo Alto Firewall 4 đi qua lớp mạng LAN của Palo Alto Firewall 3 với các thông tin như sau:

Tab General:

- Name: LAN_TO_VPN

- Rule Type: universal (default)

Tab Source:

- Source Zone: nhấn Add và chọn LAN.

- Source Address: nhấn Add và chọn PA4.

Tab Destination:

- Destination Zone: VPN

- Destination Address: PA3-LAN

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

Tiếp theo chúng ta sẽ nhấn Add và tạo policy cho phép các traffic đi từ lớp mạng LAN của Palo Alto Firewall 3 sang lớp mạng LAN của Palo Alto Firewall 4 với các thông tin sau:

Tab General:

- Name: VPN_TO_LAN

- Rule Type: universal (default)

Tab Source:

- Source Zone: nhấn Add và chọn VPN

- Source Address: nhấn Add và chọn PA3_LAN.

Tab Destination:

- Destination Zone: LAN

- Destination Address: PA4-LAN

Tab Action:

- Action: chọn Allow để cho phép.

- Nhấn OK để lưu.

5.5.Kiểm tra kết quả

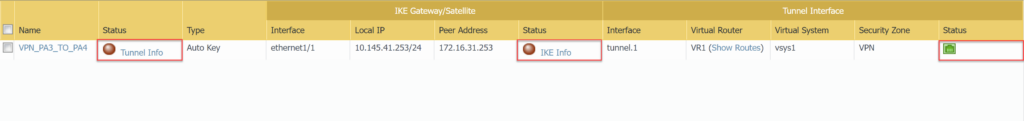

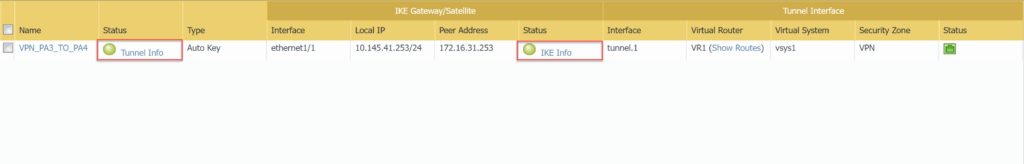

Sau khi cấu hình IPSec VPN Site to Site trên cả hai thiết bị, các kết nối VPN sẽ hiển thị như sau.

Trên Palo Alto Firewall 3, các bạn có thể thấy là biểu tượng hình cổng mạng tại cột Status đang là màu xanh tức trang thái của IPSec tunnel này đã được bật.

Tuy nhiên kết nối này chưa được thiết lập đến Palo Alto Firewall 4 và nó được thể hiện qua 2 biểu tượng hình tròn tại Tunnel Info và IKE Info vẫn đang màu đỏ.

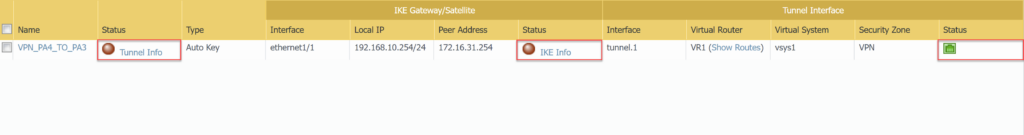

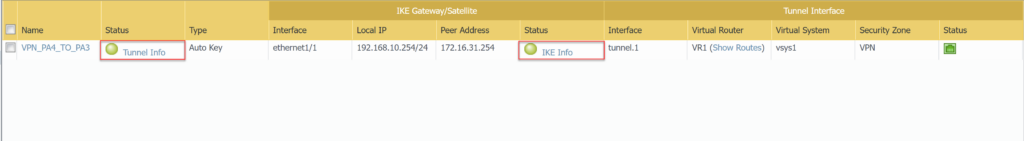

Tương tự trên Palo Alto Firewall 4 cũng thể hiện như Palo Alto Firewall 3.

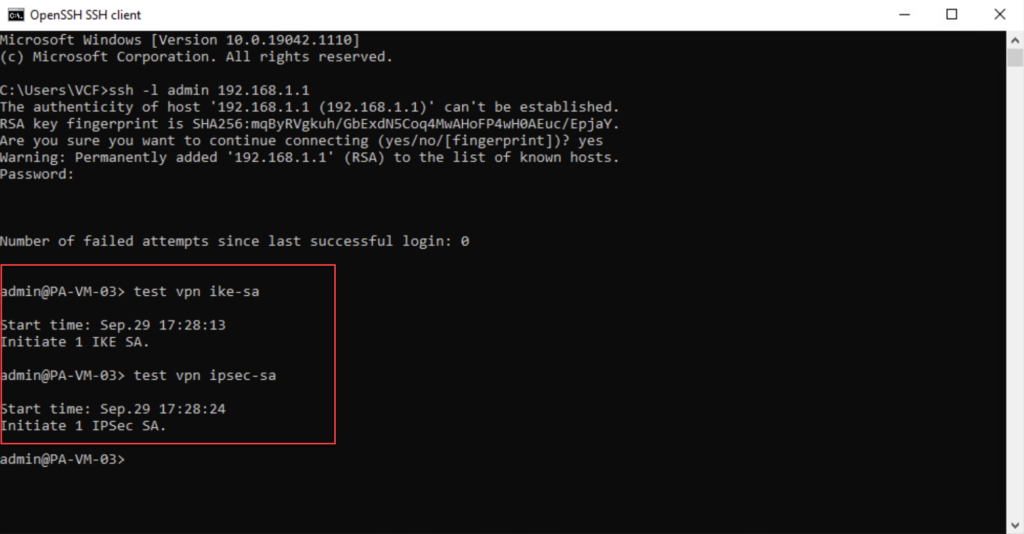

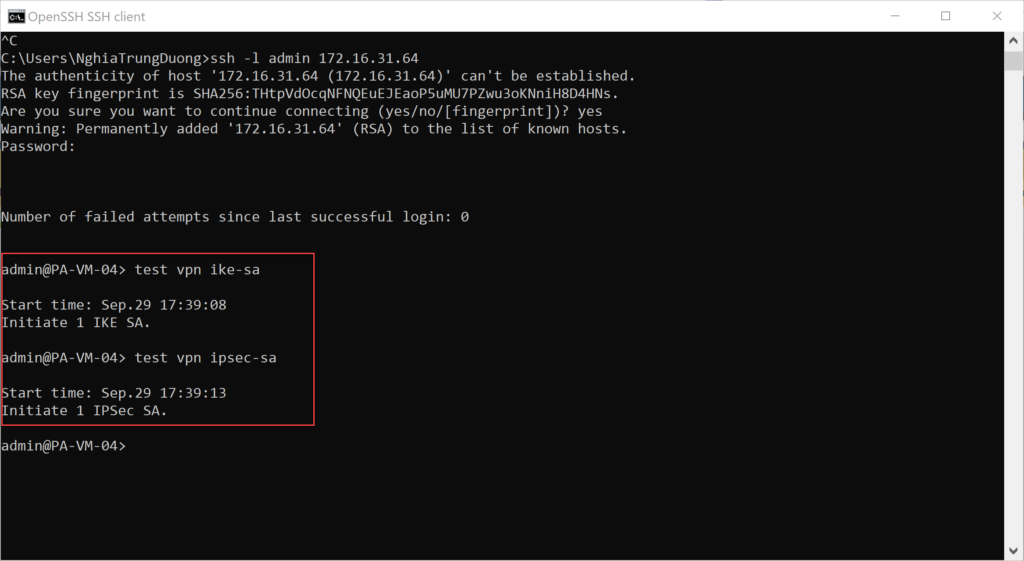

Thông thường các kết nối trên thiết bị Palo Alto sẽ tự động được thiết bị, tuy nhiên trong trường hợp chúng ta không tự động thiết lập với nhau chúng ta cần làm như sau.

Truy cập vào giao diện command line của cả 2 tường lửa Palo Alto Firewall 3 và Palo Alto Firewall 4 và gõ 2 lệnh như sau:

- test vpn ike-sa

- test vpn ipsec-sa

Thực hiện 2 lệnh trên Palo Alto Firewall 3.

Thực hiện 2 lệnh trên Palo Alto Firewall 4.

Sau khi thực hiện 2 lệnh trên chúng ta sẽ thấy rằng kết nối IPSec VPN giữa hai thiết bị đã được thiết lập.

Trên Palo Alto Firewall 3 chúng ta thấy rằng 2 biểu tượng hình tròn tại Tunnel Info và IKE Info đã chuyển sang màu xanh.

Trên Palo Alto Firewall 4 cũng xảy ra điều tương tự.

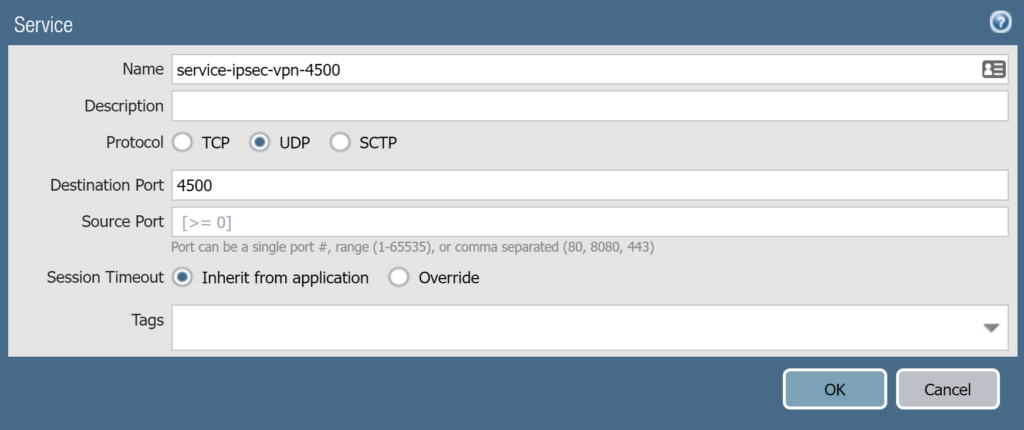

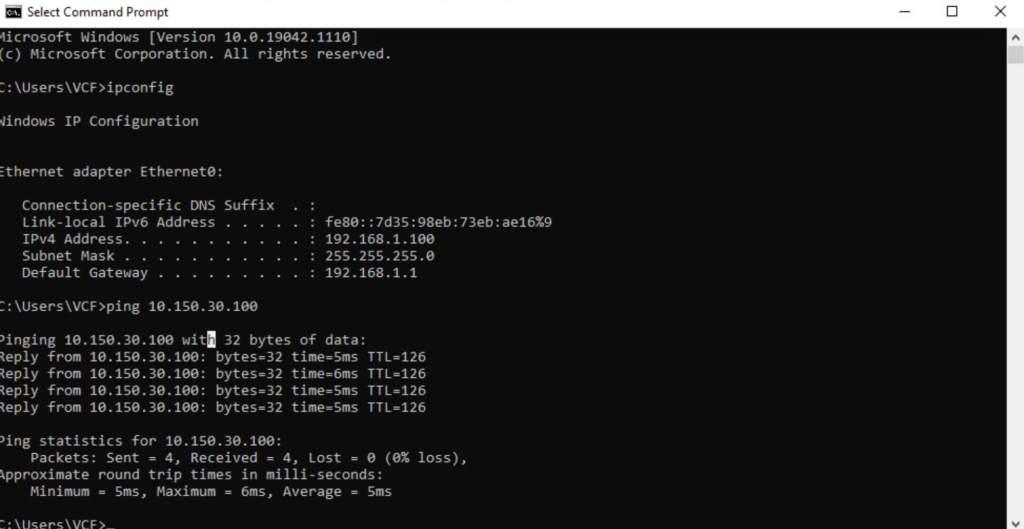

Sau khi thiết lập kết nối thành công, thegioifirewall sẽ chuẩn bị 2 máy tính chạy Windows 10 tại mỗi site để kiểm tra khả năng giao tiếp thông qua kết nối VPN.

Tại Head Office site máy Windows 10 có IP 192.168.1.100/24.

Tại Branch Office site máy Windows có IP 10.150.30.100/24

Kết quả ping thành công từ máy Windows 10 IP 192.168.1.100/24 tại Head Office đến máy Windows 10 IP 10.150.30.100/24 tại Branch Office.

Tương tự kết quả ping thành công từ máy Windows 10 IP 10.150.30.100/24 tại Branch Office đến máy Windows 10 IP 192.168.1.100/24 tại Head Office.