1.Mục đích bài viết

Trong bài viết này thegioifirewall sẽ hướng dẫn cách cấu hình IPSec VPN Site to site giữa hai thiết bị tường lửa Fortinet với nhau.

2.Sơ đồ mạng

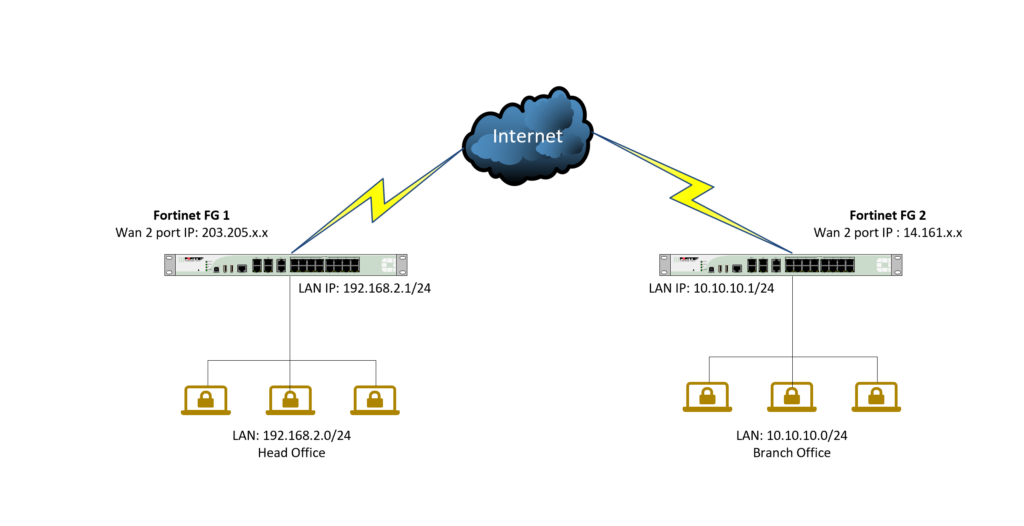

Chi tiết sơ đồ mạng:

Fortinet FG 1:

- Đường truyền internet được kết nối tại port wan2 với IP tĩnh là 203.205.x.x.

- Mang LAN được cấu hình tại Port 5 với IP 192.168.2.1/24 và đã cấu hình DHCP.

Fortinet FG 2:

- Đường truyền internet được kết nối tại port wan2 với IP tĩnh là 14.161.x.x.

- Mạng LAN được cấu hình tại Port 5 với IP 10.10.10.1/24 và đã cấu hình DHCP.

3.Tình huống cấu hình

Theo các thông số như sơ đồ mạng trên, thegioifirewall sẽ cấu hình IPSec VPN Site to site giữa tường lửa Fortinet FG 1 và Fortinet FG 2 để 2 mạng LAN tại 2 thiết bị có thể giao tiếp với nhau.

4.Các bước cấu hình

Fortinet FG 1:

- Tạo IPSec tunnels

Fortinet FG 2:

- Tạo IPSec tunnels

Kiểm tra kết quả.

5.Hướng dẫn cấu hình

5.1. Fortinet FG 1

5.1.1. Tạo IPSec tunnels

Để tạo IPSec tunnels chúng ta cần đăng nhập vào trang quản trị của Fortinet FG 1 và đến VPN > IPsec tunnels.

Nhấn Create New > IPsec Tunnel và tạo theo các thông số sau.

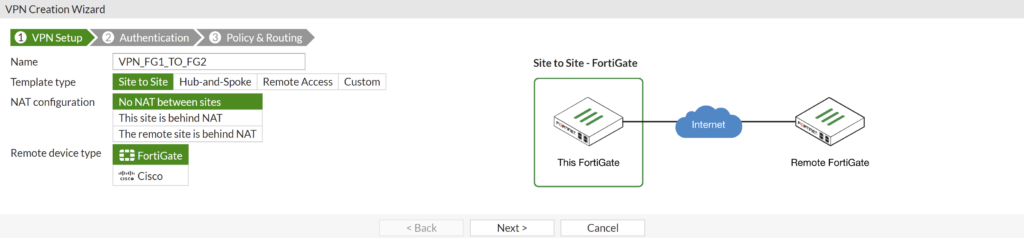

Tab VPN Setup:

- Name: VPN_FG1_TO_FG2.

- Template type: Site to Site.

- NAT configuration: No NAT between sites.

- Remote device type: FortiGate.

- Nhấn Next.

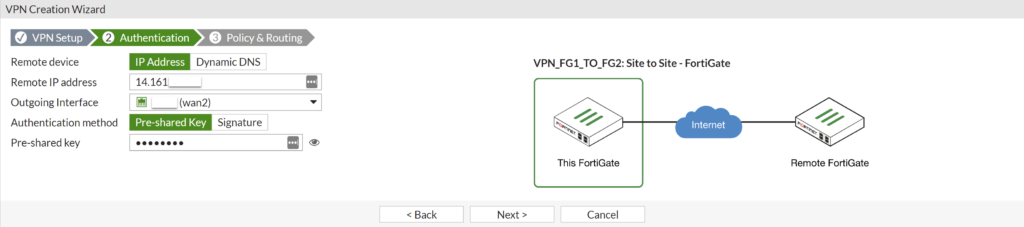

Tab Authentication:

- Remote device: IP Address.

- Remote IP address: nhập IP WAN của Fortinet FG 2 là 14.161.x.x.

- Outgoing Interface: chọn cổng wan2.

- Authentication method: Pre-shared Key.

- Pre-shared Key: nhập mật khẩu kết nối VPN.

- Nhấn Next.

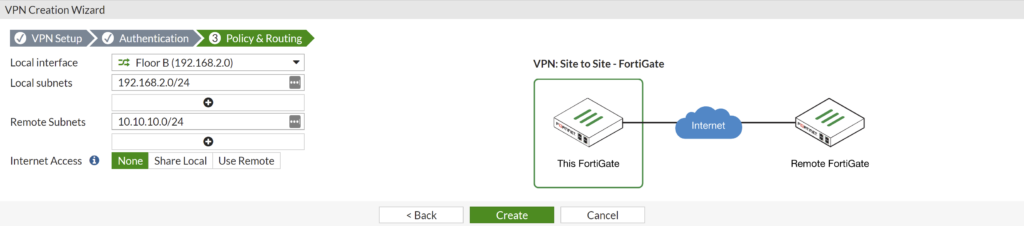

Tab Policy & Routing:

Local interface: Floor B (192.168.2.0) tức port 5.

Local subnets: 192.168.2.0/24 (Nó sẽ tự hiện ra subnet tương ứng với Local Interface đã chọn phía trên).

Remote subnets: nhập vào lớp mạng LAN của Fortinet FG 2 là 10.10.10.0/24.

Nhấn Create.

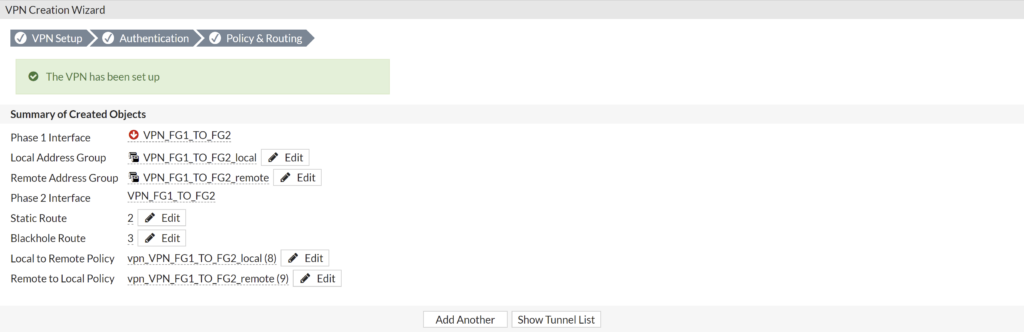

Bảng review lại các cấu hình mà chúng ta đã nhập sẽ hiện ra, nếu chúng ta muốn thay đổi có thể bấm vào biểu tượng bút chì.

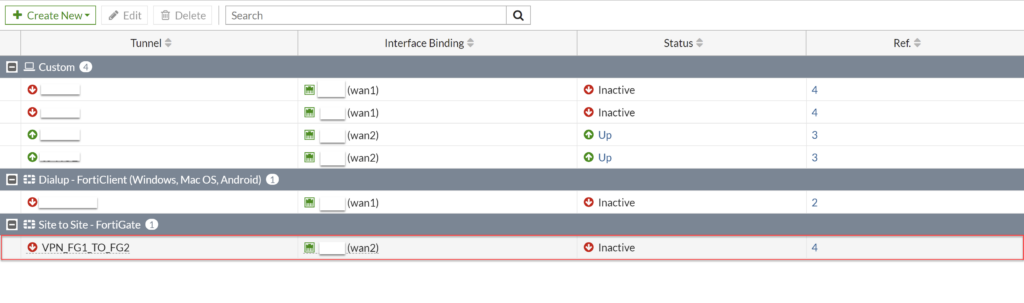

Sau khi tạo xong IPsec vpn tunnel sẽ hiện ra như hình dưới đây.

Khi kết nối VPN được tạo thì Fortinet cũng sẽ tự động tạo static route ,policy ,group address, … có liên quan.

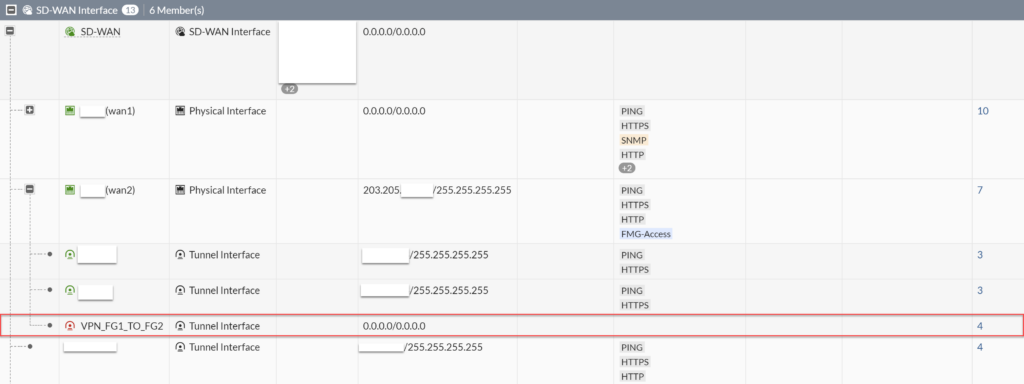

Chúng ta vào Network > Interface và thấy được rằng kết nối Ipsec đã được tạo.

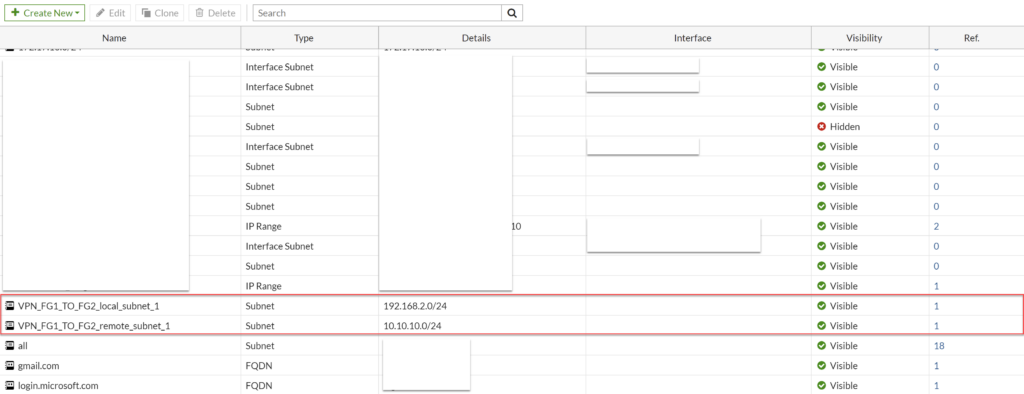

Các group address của 2 lớp LAN của hai thiết bị cũng được tạo tại Policy & Objects > Address.

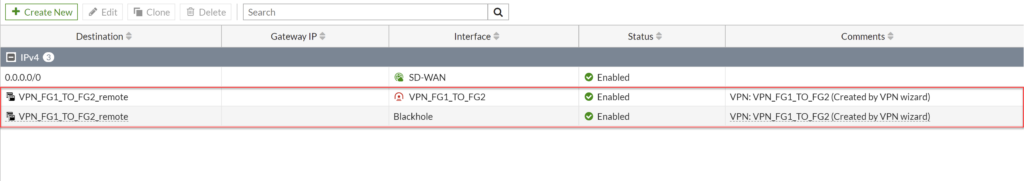

Static route cũng được tạo tại Network > Static Routes.

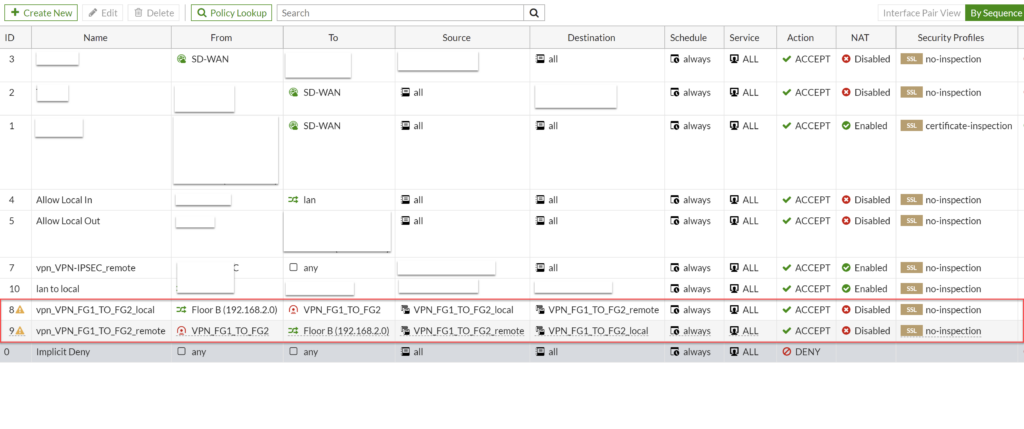

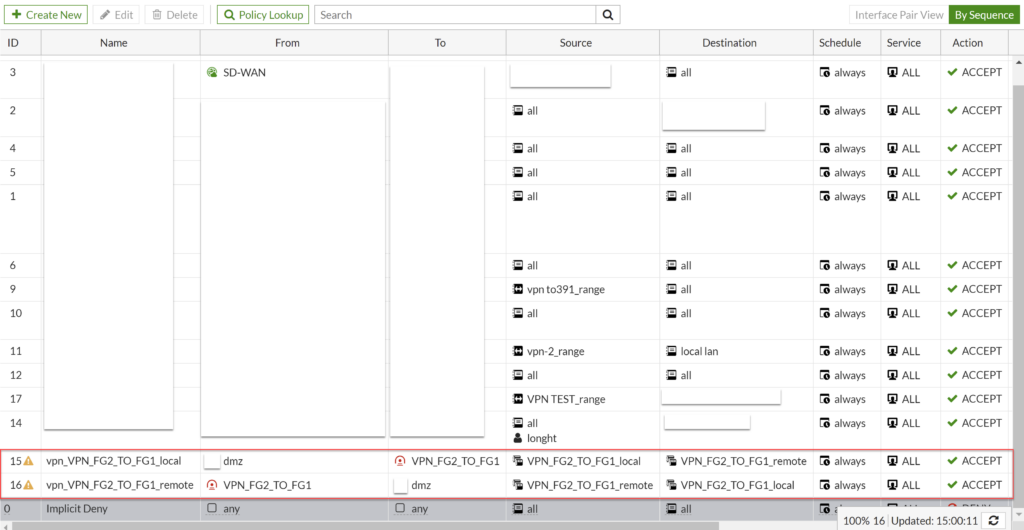

Policy cho phép các lưu lượng đi qua lại giữa 2 mạng LAN của hai thiết bị cũng được tạo tại Policy & Objects > IPv4 Policy.

5.2.Fortinet FG 2

5.2.2. Tạo IPSec tunnels

Chúng ta cũng sẽ tạo IPSec tunnels trên Fortinet FG 2 tương tự như chúng ta đã làm trên Fortinet FG 1.

Để tạo IPSec tunnels chúng ta cần đăng nhập vào trang quản trị của Fortinet FG 2 và đến VPN > IPsec tunnels.

Nhấn Create New > IPsec Tunnel và tạo theo các thông số sau.

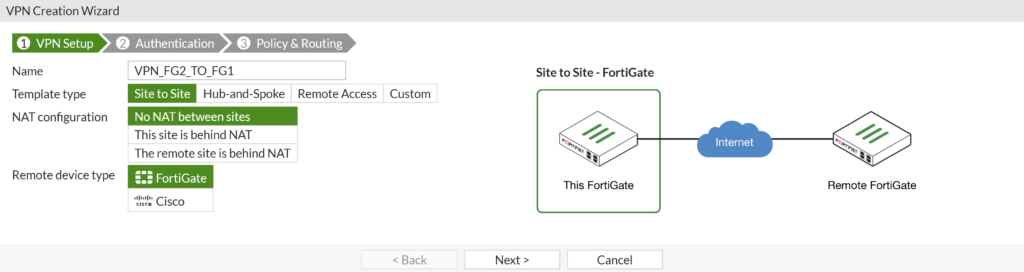

Tab VPN Setup:

- Name: VPN_FG2_TO_FG1.

- Template type: Site to Site.

- NAT configuration: No NAT between sites.

- Remote device type: FortiGate.

- Nhấn Next.

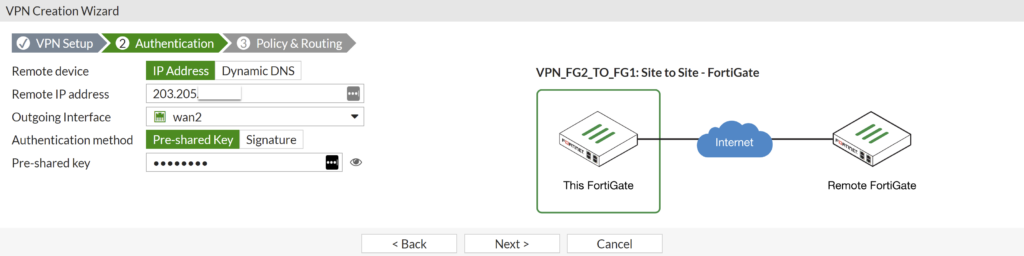

Tab Authentication:

- Remote device: IP Address.

- Remote IP address: nhập IP WAN của Fortinet FG 2 là 203.205.x.x.

- Outgoing Interface: chọn cổng wan2.

- Authentication method: Pre-shared Key.

- Pre-shared Key: nhập mật khẩu kết nối VPN (lưu ý nhập giống mật khẩu đã đặt ở Fortinet FG 1).

- Nhấn Next.

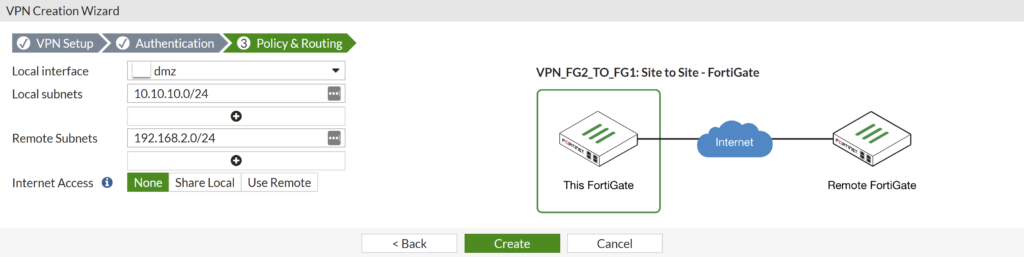

Tab Policy & Routing:

Local interface: dmz tức port 5.

Local subnets: 10.10.10.0/24 (Nó sẽ tự hiện ra subnet tương ứng với Local Interface đã chọn phía trên).

Remote subnets: nhập vào lớp mạng LAN của Fortinet FG 1 là 192.168.2.0/24.

Nhấn Create.

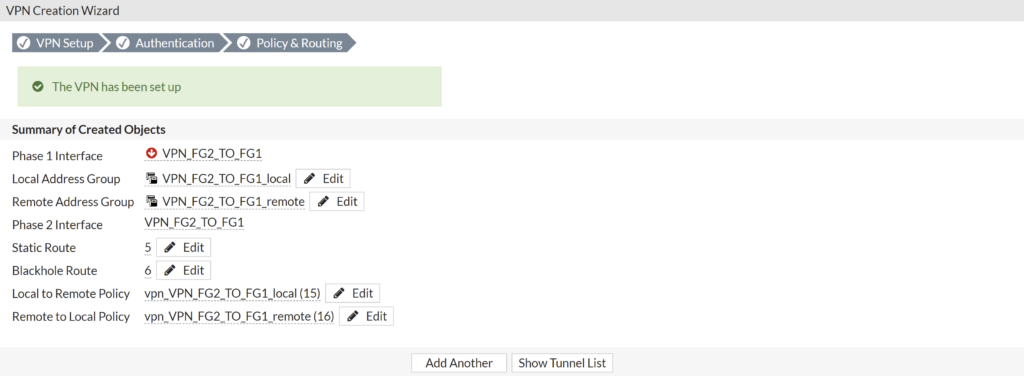

Bảng review lại các cấu hình mà chúng ta đã nhập sẽ hiện ra, nếu chúng ta muốn thay đổi có thể bấm vào biểu tượng bút chì.

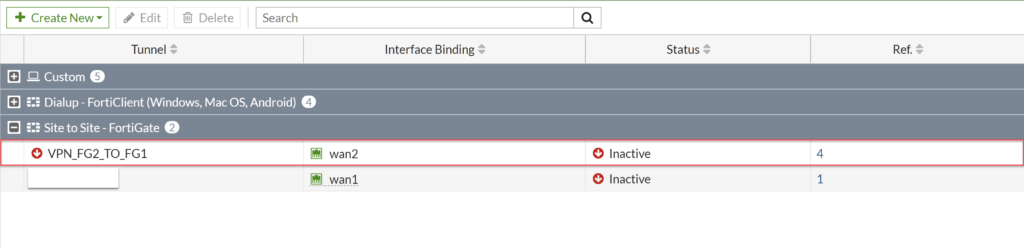

Sau khi tạo xong IPsec vpn tunnel sẽ hiện ra như hình dưới đây.

Khi kết nối VPN được tạo thì Fortinet cũng sẽ tự động tạo static route ,policy ,group address, … có liên quan.

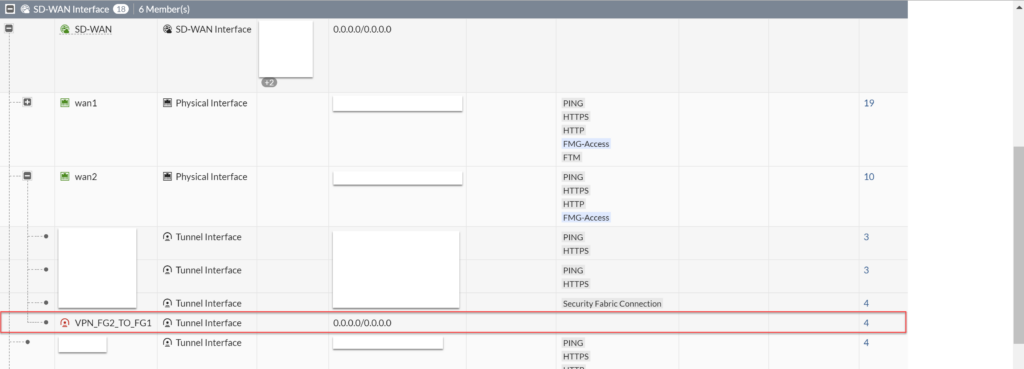

Chúng ta vào Network > Interface và thấy được rằng kết nối Ipsec đã được tạo.

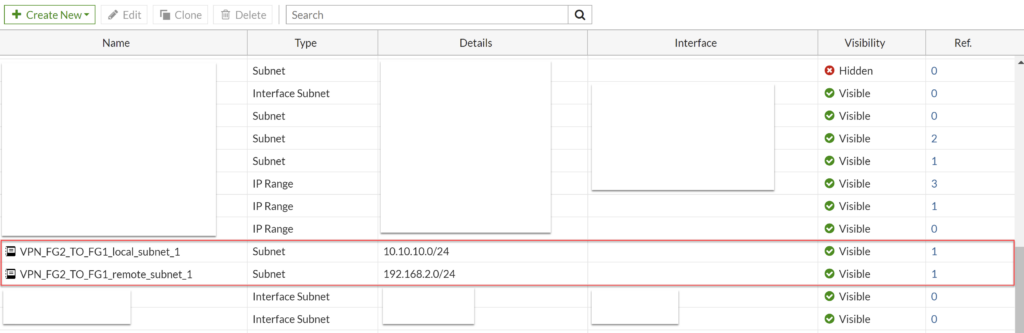

Các group address của 2 lớp LAN của hai thiết bị cũng được tạo tại Policy & Objects > Address.

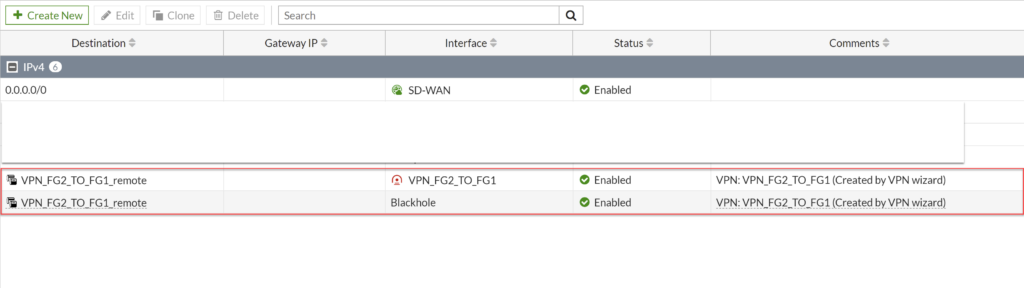

Static route cũng được tạo tại Network > Static Routes.

Policy cho phép các lưu lượng đi qua lại giữa 2 mạng LAN của hai thiết bị cũng được tạo tại Policy & Objects > IPv4 Policy.

5.3.Kiểm tra kết quả

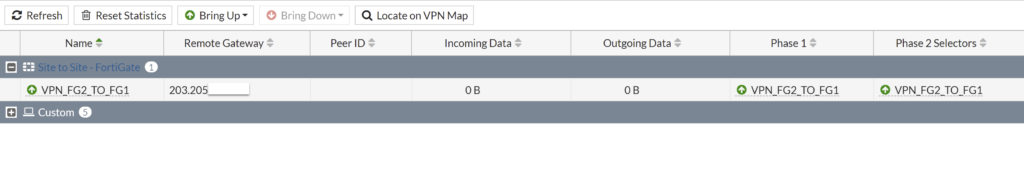

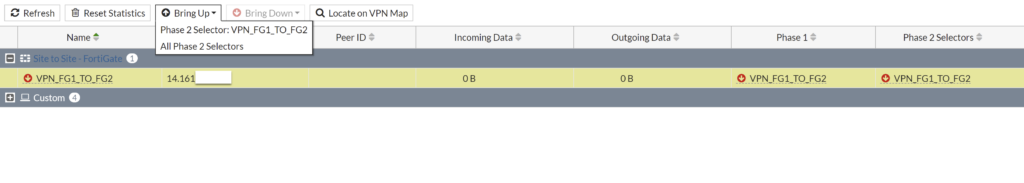

Để thiết lập kết nối IPSec VPN chúng ta vào Monitor > IPsec Monitor trên Fortinet FG 1.

Chúng ta chọn kết nối VPN vừa tạo và nhấn Bring Up > Phase 2 Selector: VPN_FG1_TO_FG2.

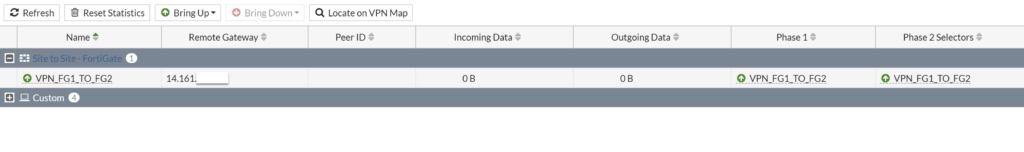

Sau khi nhấn Bring Up thì chúng ta thấy rằng kết nối IPsec VPN đã được thiết lập với trạng thái màu xanh lá.

Trên thiết bị Fortinet FG 2 cũng có trạng thái màu xanh lá tương tự.