Ngày 24 tháng 12 năm 2024

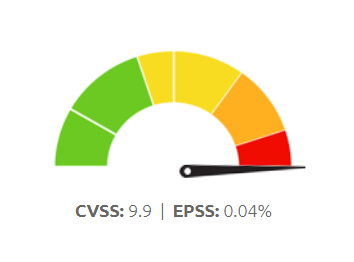

- Điểm CVSS: 9,9 (CRITICAL)

- Điểm EPSS: 0,04%

- Điểm rủi ro: 6,93 (HIGH)

Điểm rủi ro dựa trên điểm CVSS và EPSS. Điểm này chỉ mang tính tham khảo và không được công nhận trên toàn thế giới.

Liên kết NVD:

https://nvd.nist.gov/vuln/detail/CVE-2024-45387

Mô tả

Lỗ hổng tiêm SQL trong Traffic Ops ở Apache Traffic Control ( phiên bản <= 8.0.1 và >= 8.0.0) cho phép người dùng có đặc quyền với vai trò “admin”, “federation”, “operations”, “portal” hoặc “steering” thực thi SQL tùy ý trên cơ sở dữ liệu bằng cách gửi yêu cầu PUT được thiết kế đặc biệt.

Người dùng được khuyên nghị nâng cấp lên phiên bản Apache Traffic Control 8.0.2 nếu đang sử dụng các phiên bản Traffic Ops bị ảnh hưởng.

Phân tích kỹ thuật và biện pháp giảm thiểu

1. Phân tích tấn công kỹ thuật

Lỗ hổng được xác định là CVE-2024-45387 là một lỗ hổng SQL injection trong thành phần Traffic Ops của Apache Traffic Control. Lỗ hổng này cho phép người dùng có đặc quyền (với các vai trò như “admin”, “federation”, “operations”, “portal” hoặc “steering”) thực thi các lệnh SQL tùy ý đối với cơ sở dữ liệu bằng cách gửi các yêu cầu PUT được tạo đặc biệt.

Kỹ thuật tấn công:

- SQL Injection (T1059.002): Kỹ thuật tấn công cơ bản là SQL injection, bao gồm việc đưa các truy vấn SQL độc hại vào các trường nhập liệu không được khử trùng đúng cách. Điều này có thể dẫn đến truy cập trái phép vào dữ liệu nhạy cảm, thao tác cơ sở dữ liệu hoặc xâm phạm hoàn toàn máy chủ cơ sở dữ liệu.

- Privilege Escalation: Khai thác yêu cầu người dùng có vai trò cụ thể, cho thấy các đặc quyền hiện có có thể bị lạm dụng. Nếu kẻ tấn công có được quyền truy cập vào tài khoản có đặc quyền, chúng có thể thực thi các lệnh SQL tùy ý, dẫn đến rò rỉ dữ liệu, hỏng dữ liệu hoặc từ chối dịch vụ.

Tác động tiềm ẩn:

- Vi phạm dữ liệu: Kẻ tấn công có thể trích xuất thông tin nhạy cảm, bao gồm thông tin đăng nhập của người dùng, dữ liệu cá nhân hoặc thông tin kinh doanh bí mật.

- Thao tác dữ liệu: Việc sửa đổi trái phép cơ sở dữ liệu có thể dẫn đến các vấn đề về tính toàn vẹn dữ liệu, ảnh hưởng đến hoạt động kinh doanh.

- Từ chối dịch vụ: Các truy vấn SQL độc hại có thể làm giảm hiệu suất hoặc làm sập hoàn toàn dịch vụ cơ sở dữ liệu.

- Thiệt hại về danh tiếng: Nếu bị khai thác thành công, các tổ chức có thể phải đối mặt với tổn hại về danh tiếng cùng những hậu quả pháp lý do vi phạm dữ liệu.

2. Biện pháp giảm thiểu

Để giải quyết các lỗ hổng liên quan đến CVE-2024-45387, cần triển khai các bước giảm thiểu cụ thể sau:

- Nâng cấp phần mềm:

Nâng cấp ngay lên Apache Traffic Control phiên bản 8.0.2 trở lên để vá lỗ hổng bảo mật.

- Tăng cường quyền của người dùng:

Xem xét và hạn chế quyền cho các vai trò như “admin”, “federation”, “operations”, “portal” và “steering” để đảm bảo chỉ cấp quyền truy cập cần thiết.

Triển khai nguyên tắc đặc quyền tối thiểu (PoLP) để giảm thiểu thiệt hại tiềm ẩn từ các tài khoản bị xâm phạm.

- Bật xác thực đa yếu tố (MFA):

Yêu cầu MFA cho tất cả các tài khoản người dùng có đặc quyền để thêm một lớp bảo mật bổ sung chống lại truy cập trái phép.

- Xác thực và kiểm tra dữ liệu đầu vào:

Đảm bảo rằng tất cả dữ liệu đầu vào từ người dùng được kiểm tra chặt chẽ để phát hiện và loại bỏ các ký tự hoặc chuỗi có thể gây nguy cơ tiêm SQL.

Sử dụng các phương pháp an toàn như truy vấn có tham số (parameterized queries) hoặc lưu trữ quy trình (stored procedures) để xử lý các truy vấn SQL, nhằm tránh việc chèn mã độc hại.”

- Sử dụng tường lửa ứng dụng web (WAF):

Triển khai WAF để giúp lọc và giám sát các yêu cầu HTTP, có thể chặn các mẫu đầu vào độc hại giống với các nỗ lực tiêm SQL.

- Triển khai giám sát và ghi nhật ký:

Bật logging chi tiết cho các truy vấn SQL.

Thiết lập các cách cáo khi có hoạt động bất thường