CVE-2024-11391

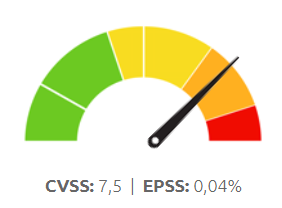

- Điểm CVSS: 7.5 (HIGH)

- Điểm EPSS: 0.04%

- Điểm rủi ro: 5.25 (HIGH)

Lưu ý: Điểm rủi ro được tính dựa trên sự kết hợp giữa điểm CVSS và EPSS. Đây là thông tin tham khảo và không phải tiêu chuẩn được công nhận toàn cầu.

Mô tả lỗ hổng

Plugin Advanced File Manager dành cho nền tảng WordPress tồn tại một lỗ hổng nghiêm trọng liên quan đến việc tải tệp tùy ý (arbitrary file upload). Lỗ hổng này phát sinh do plugin không thực hiện kiểm tra và xác thực chính xác loại tệp được tải lên thông qua tệp class_fma_connector.php. Vấn đề này ảnh hưởng đến tất cả các phiên bản của plugin trước và bao gồm phiên bản 5.2.10.

Lỗ hổng này cho phép những kẻ tấn công đã xác thực, sở hữu quyền truy cập ở cấp Subscriber (Người đăng ký) trở lên và được cấp quyền tải tệp bởi Administrator (Quản trị viên), có thể tải các tệp độc hại lên máy chủ WordPress bị ảnh hưởng. Khi khai thác thành công, kẻ tấn công có khả năng thực thi mã từ xa (Remote Code Execution – RCE), dẫn đến nguy cơ chiếm quyền kiểm soát hoàn toàn hệ thống.

Liên kết NVD: https://nvd.nist.gov/vuln/detail/CVE-2024-11391

Mitre ATT&CK Framework v15.1

- T1583.004 – Máy chủ: Chuẩn bị cơ sở hạ tầng cho các hoạt động độc hại.

- T1584.004 – Máy chủ: Tạo và duy trì cơ sở hạ tầng độc hại.

- T1053.002 – Tại: Lạm dụng các tác vụ theo lịch trình để tự động hóa hoạt động độc hại.

Phân tích chi tiết và biện pháp khắc phục

1. Phân tích tấn công kỹ thuật

Mô tả chi tiết lỗ hổng

Lỗ hổng này được định danh là CVE-2024-11391, tồn tại trong chức năng tải tệp của plugin Advanced File Manager dành cho WordPress. Do thiếu các biện pháp xác thực loại tệp tải lên, kẻ tấn công đã xác thực với quyền Subscriber (hoặc cao hơn) có thể tải lên các tệp độc hại. Việc khai thác lỗ hổng này yêu cầu kẻ tấn công phải được quản trị viên cấp quyền tải tệp.

Phương pháp tấn công

- T1583.004 – Máy chủ: Kẻ tấn công sử dụng lỗ hổng để tải lên các tệp độc hại, chẳng hạn như web shell. Sau đó, các tệp này được sử dụng để thực thi các lệnh trên máy chủ hoặc sửa đổi nội dung trang web.

- T1584.004 – Máy chủ: Sau khi lỗ hổng bị khai thác, kẻ tấn công có thể tạo hoặc sửa đổi cơ sở hạ tầng độc hại trên máy chủ, đảm bảo duy trì quyền truy cập trái phép lâu dài.

- T1053.002 – Tại: Tệp độc hại được tải lên có thể bao gồm các đoạn mã tận dụng cron jobs hoặc các tác vụ theo lịch trình để tự động hóa các hành vi độc hại, chẳng hạn như đánh cắp thông tin hoặc khởi chạy các cuộc tấn công tiếp theo.

Tác động tiềm ẩn

- Thực thi mã từ xa (RCE): Cho phép kẻ tấn công kiểm soát toàn bộ máy chủ thông qua việc thực thi các đoạn mã nguy hiểm.

- Vi phạm dữ liệu: Kẻ tấn công có thể truy cập và đánh cắp các thông tin nhạy cảm được lưu trữ trên máy chủ, gây ra rò rỉ thông tin.

- Mất dịch vụ: Trang web có thể bị gián đoạn hoặc mất khả năng hoạt động do các thao tác phá hoại từ kẻ tấn công.

- Thiệt hại danh tiếng: Việc bị khai thác lỗ hổng không chỉ ảnh hưởng đến hoạt động của trang web mà còn khiến người dùng mất niềm tin vào doanh nghiệp vận hành trang web.

2. Biện pháp giảm thiểu rủi ro

Tăng cường bảo mật hệ thống

- Kích hoạt xác thực đa yếu tố (MFA) cho tất cả tài khoản người dùng, đặc biệt là tài khoản quản trị.

- Hạn chế quyền người dùng: Chỉ cho phép những người dùng đáng tin cậy quyền tải tệp lên. Người dùng cấp Subscriber nên bị giới hạn các quyền không cần thiết.

Sử dụng công cụ và phần mềm bảo mật

- Cài đặt tường lửa ứng dụng web (WAF): Tường lửa này giúp giám sát và lọc các lưu lượng HTTP để chặn các yêu cầu độc hại.

- Plugin bảo mật WordPress: Triển khai các plugin như Wordfence hoặc iThemes Security để phát hiện và ngăn chặn các tệp độc hại được tải lên.

- Phần mềm diệt virus trên máy chủ: Quét và xóa các tệp độc hại ngay khi chúng được tải lên.

Giám sát và báo cáo

- Ghi nhật ký đầy đủ: Thiết lập hệ thống logging trên WordPress và máy chủ để ghi lại các hành động tải tệp cũng như các hoạt động của người dùng.

- Cảnh báo tự động: Cài đặt hệ thống cảnh báo để nhận thông báo khi có hành vi tải tệp bất thường, ví dụ như tải nhiều tệp trong thời gian ngắn hoặc truy cập từ địa chỉ IP không xác định.

- Đánh giá bảo mật thường xuyên: Kiểm tra định kỳ toàn bộ hệ thống, bao gồm các plugin, để đảm bảo rằng không có lỗ hổng nào chưa được vá.

Liên kết tham khảo

- https://plugins.trac.wordpress.org/changeset/3199242/

- https://www.wordfence.com/threat-intel/vulnerabilities/id/f14a658c-1517-4af4-8bd7-c379ac07ab35?source=cve