Overview

Bài viết hướng dẫn cách thực hiện bài test tấn công XSS Injection vào hệ thống máy chủ Web có chứa các lỗ hổng DVWA để hiểu thêm về cách thức tấn công và từ đó rút ra được các phương án khắc phục tấn công

Damn Vulnerable Web Application (DVWA) là một ứng dụng mã nguồn PHP/MySQL tập hợp sẵn các lỗi logic về bảo mật ứng dụng web trong mã nguồn PHP. Lỗi logic khi lập trình có thể áp dụng đối với các loại ngôn ngữ lập trình nhằm giảm thiểu khả năng tạo ra lổ hổng bảo mật từ tư duy lập trình chưa cẩn thận. Mục tiêu chính của DVWA đó là tạo ra một môi trường thực hành hacking/pentest hợp pháp. Giúp cho các nhà phát triển ứng dụng web hiểu hơn về hoạt động lập trình an toàn và bảo mật hơn. Bên cạnh đó DVWA cũng cung cấp cho các thầy cô/học sinh phương pháp học và thực hành tấn công khai thác lỗi bảo mật ứng dụng web ở mức cơ bản và nâng cao

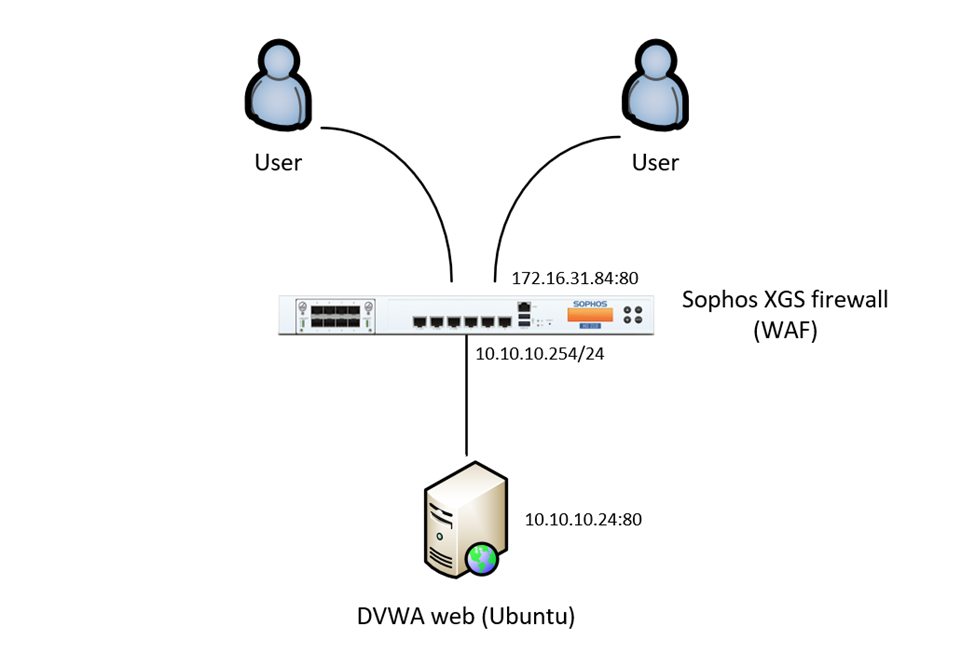

Ở đây tôi sử dụng thiết bị tường lửa Sophos XGS firewall

Sơ đồ mạng

Hướng dẫn cấu hình

- Cài đặt máy chủ Web Server có chứa các lỗ hổng (ở đây tôi sử dụng DVWA)

- Để cài đặt máy DVWA tham khảo bài viết này

Thực hiện NAT trực tiếp máy chủ Web DVWA bằng port 80 và thử tấn công XSS Injection

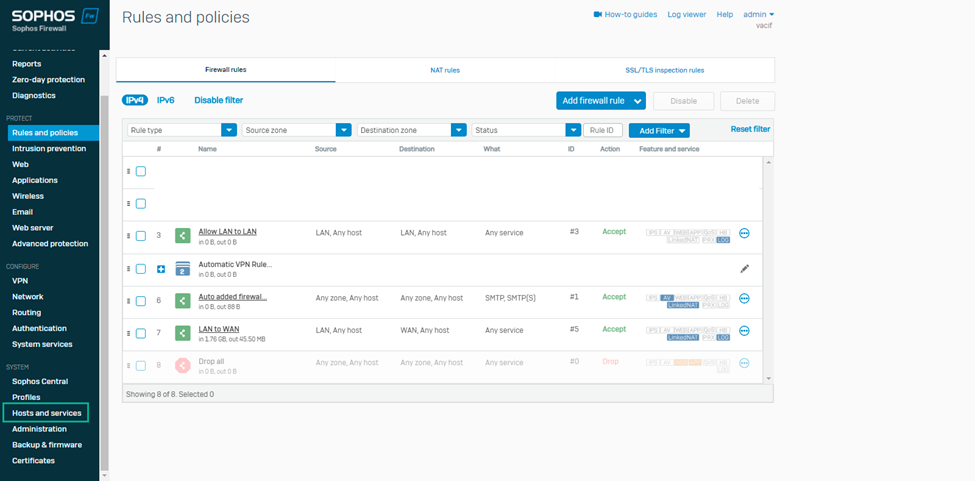

- Đăng nhâp vào thiết bị tường lửa Sophos XGS bằng tài khoản Admin

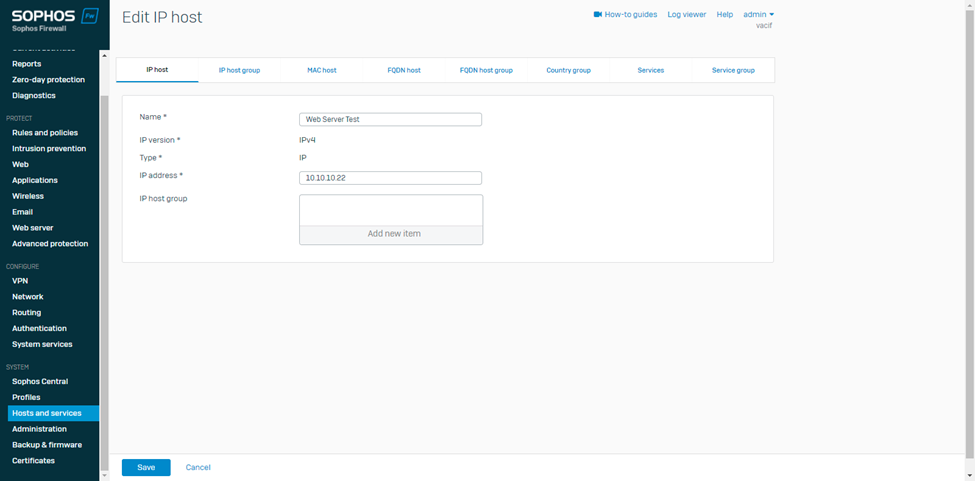

- Tạo Host cho máy chủ Web DVWA -> Đi đến mục Hosts and services

- Đặt tên cho Server

- Ở mục IP version: Chọn IPv4

- Ở mục Type: Chọn IP

- Ở mục IP address: Nhập địa chỉ IP của web server DVWA

- Nhấn Save

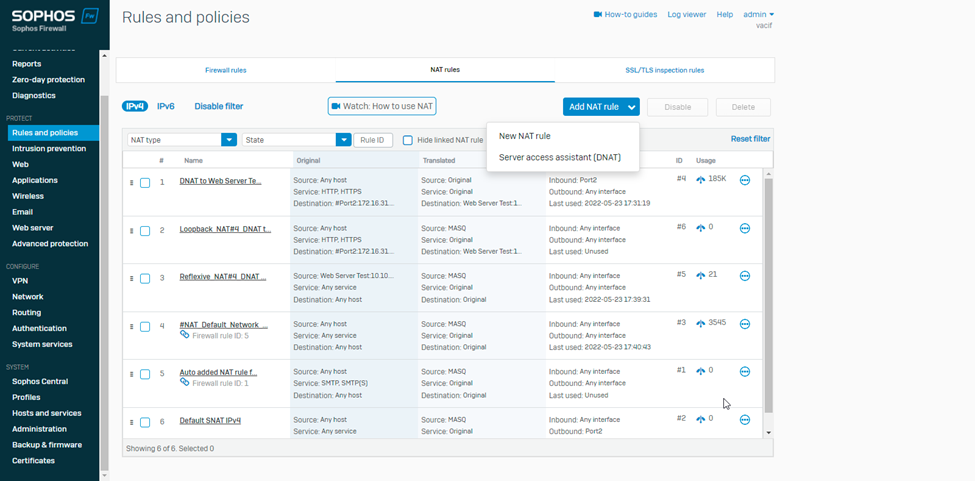

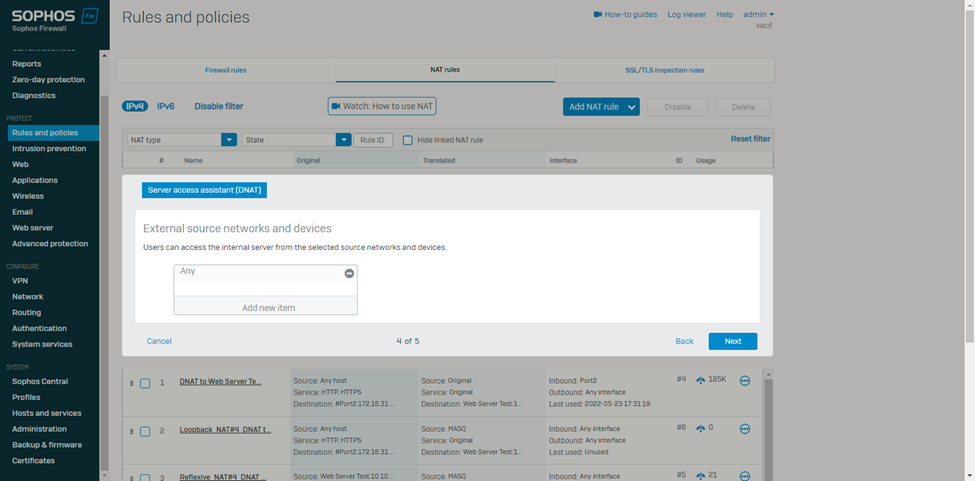

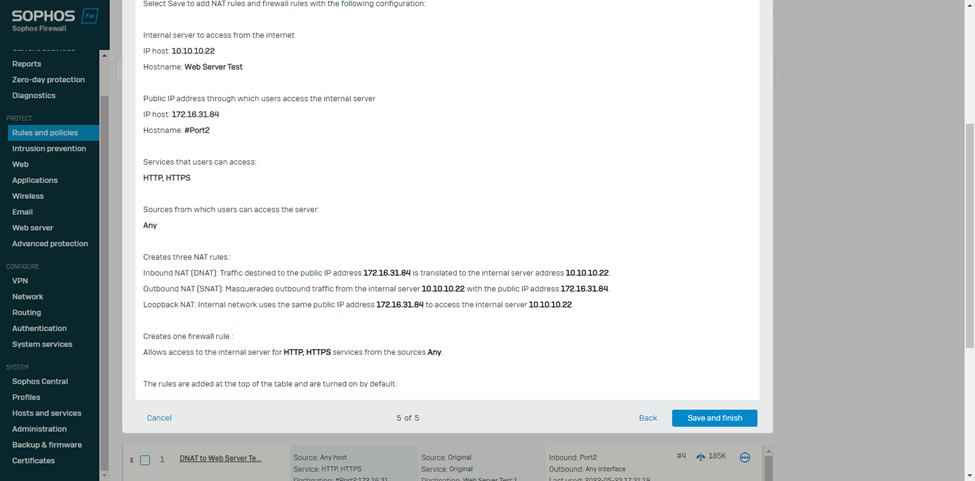

- Đi đến mục Rules and policies -> Chọn tab NAT rules -> Nhấn Add NAT rule -> Server access assistant (DNAT)

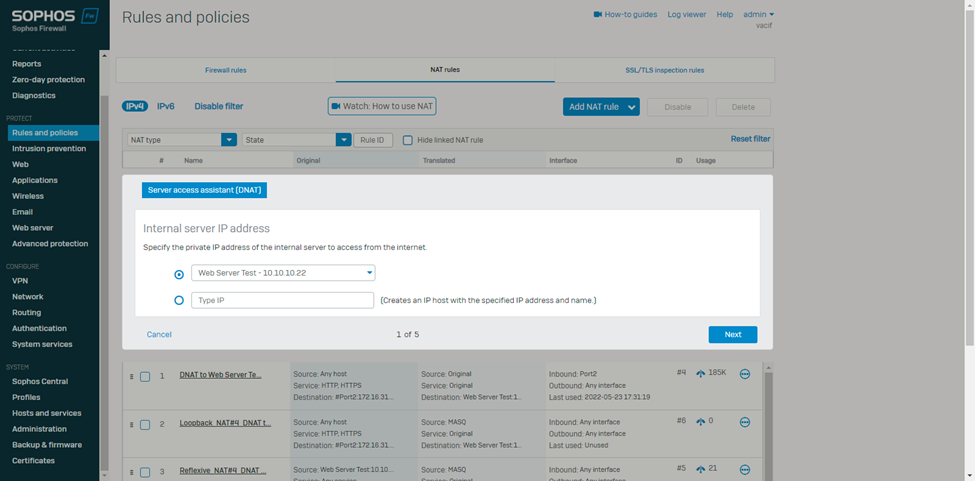

- Ở mục Internal server IP address -> Chọn Host web server DVWA đã tạo trước đó -> Nhấn Next

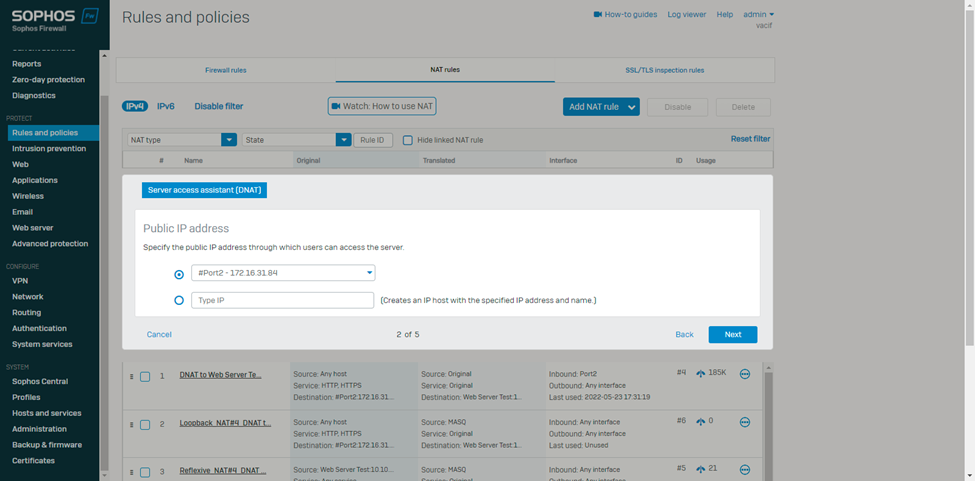

- Ở mục Public IP address -> Chọn port mạng với IP WAN mà bạn muốn public web server DVWA -> Nhấn Next

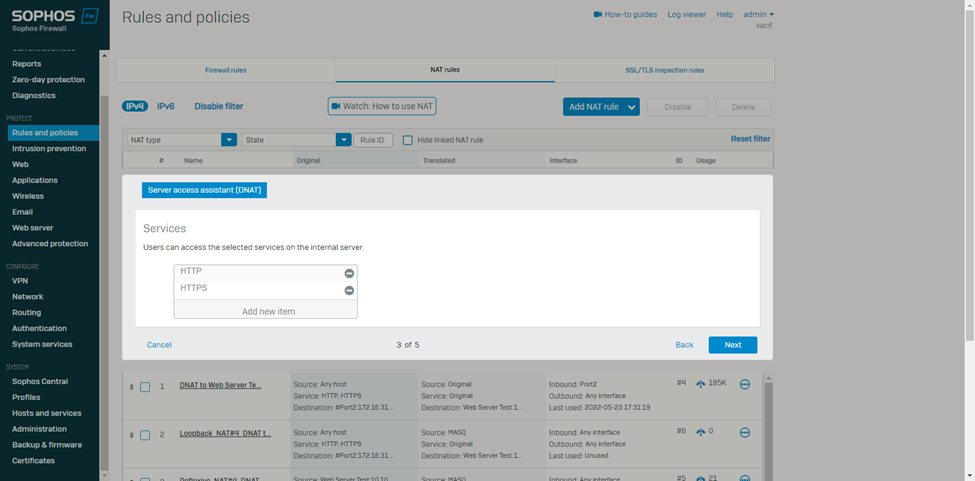

- Ở mục Services -> Chọn dịch vụ HTTP và HTTPS -> Nhấn Next

- Ở mục External source networks and devices -> Chọn Any -> Nhấn Next

- Nhấn Save and finish

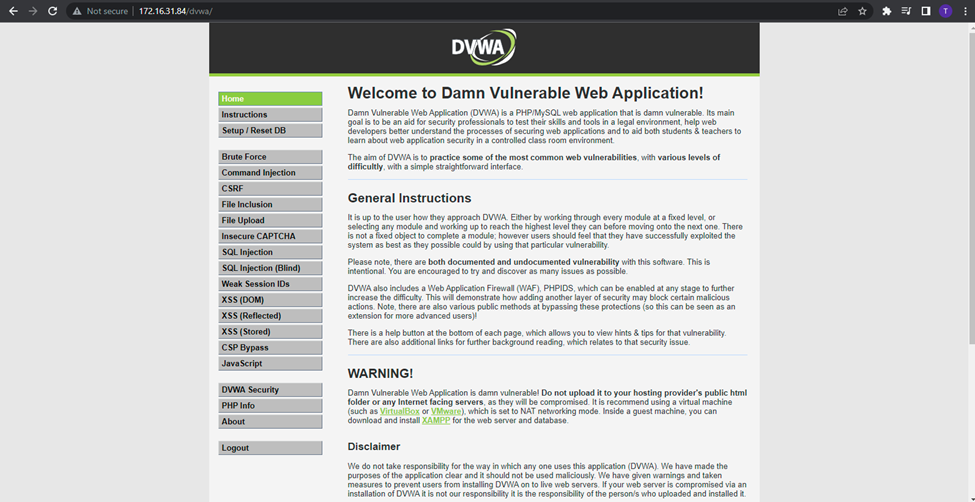

- Kiểm tra truy cập tới web server DVWA

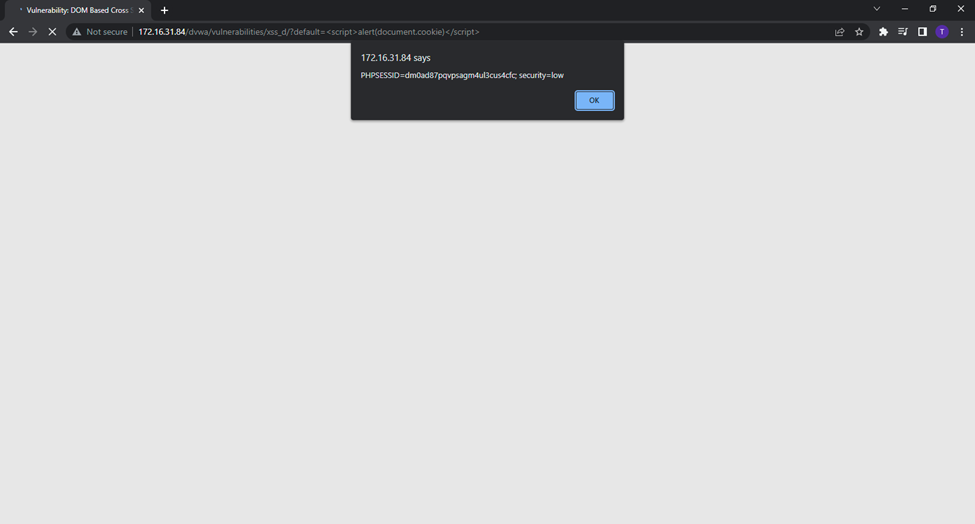

- Tấn công XSS Injection vào máy chủ server DVWA

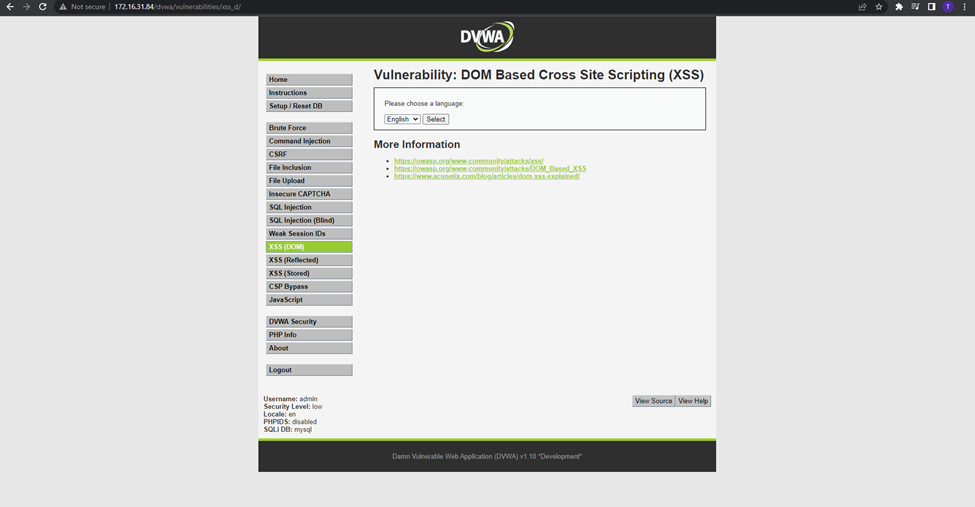

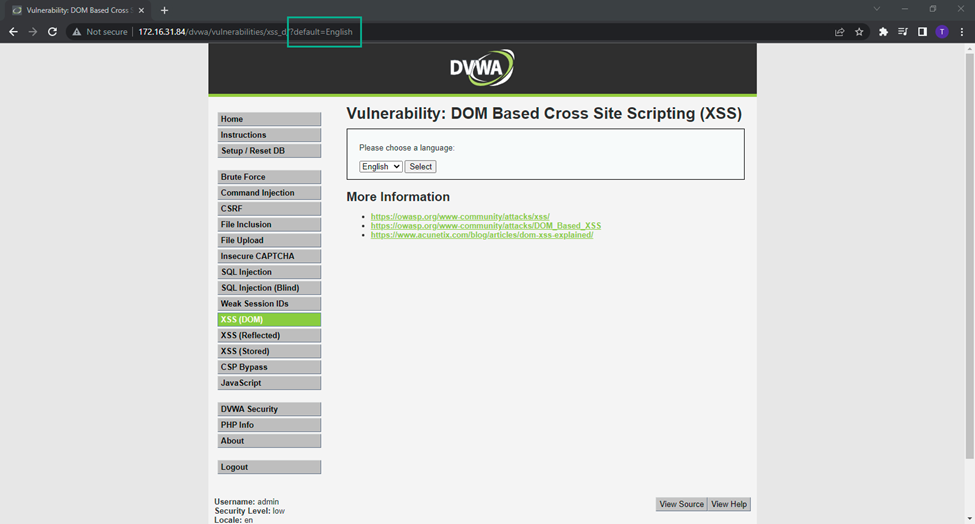

- Chọn vào mục XSS (DOM)

- Khi ta chọn một ngôn ngữ và nhấn Select

- Nhìn lên thanh đường dẫn chúng ta sẽ thấy kết quả nó trả về trên đường dẫn

http://172.16.31.84/dvwa/vulnerabilities/xss_d/?default=English

- Ở đây tôi sẽ thay bằng 1 đoạn script tấn công XSS

http://172.16.31.84/dvwa/vulnerabilities/xss_d/?default=<script>alert(document.cookie)</script>

- Chúng ta sẽ thấy kết quả trả về là session ID, cookie của người dùng