1.Giới thiệu

Bài viết này sẽ hướng dẫn người sử dụng tường lửa Palo Alto về các cấu hình liên quan đến NAT va Security policy.

Bài viết này sẽ hướng dẫn các cấu hình sau :

- Tạo thẻ để sử dụng sau với quy tắc chính sách bảo mật.

- Tạo source NAT rule cơ bản để cho phép truy cập ra ngoài và Security policy rule được liên kết để cho phép lưu lượng truy cập.

- Tạo dstination NAT rule cho máy chủ FTP và Security policy rule được liên kết để cho phép lưu lượng truy cập.

2. Hướng dẫn cấu hình

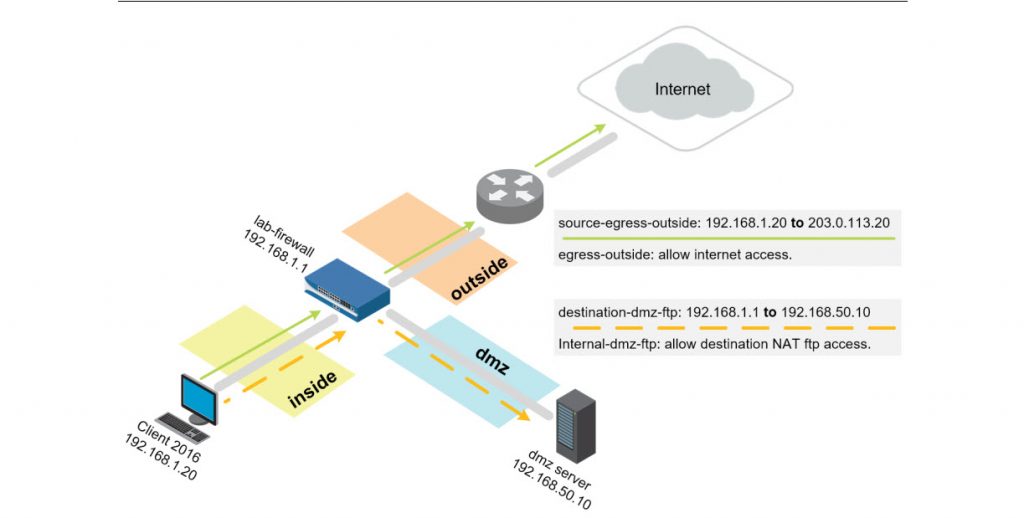

Chúng ta có sơ dồ mạng như sau

2.1 Create Tags

Tag cho phép bạn nhóm, sắp xếp và lọc các đối tượng bằng từ khóa hoặc cụm từ. Các thẻ có thể được áp dụng cho các đối tượng Address, Adress Group (tĩnh và động), Zone, Service, Service Group và policy rule. Các thẻ có thể được chỉ định một màu làm cho kết quả tìm kiếm dễ tìm thấy hơn trong giao diện web. Trong các bước sau, bạn sẽ gán mô tả cho thẻ, gán thẻ màu và áp dụng thẻ cho các chính sách khác nhau.

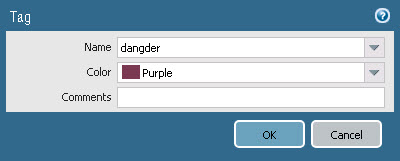

Để tạo đi đến Objects > Tags > click Add để định nghĩa 1 tag mới với thông số như sau :

- Name : Chọn danger từ danh sách thả xuống

- Color : Purple

Bấm OK để lưu và đóng cửa sổ cấu hình.

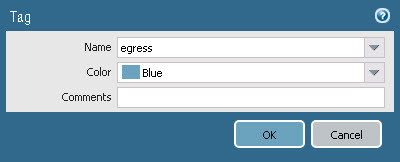

Bấm Add để định nghĩa một tag mới khác với thông số sau :

- Name : nhập egress

- Color : Blue

Bấm OK để lưu và đóng cửa sổ cấu hình.

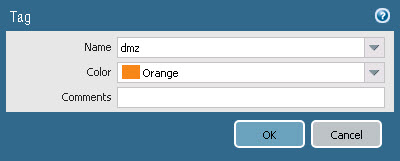

Bấm Add để định nghĩa một tag mới khác với thông số sau :

- Name : chọn dmz từ danh sách thả xuống

- Color :Orange

Bấm OK để lưu và đóng cửa sổ cấu hình.

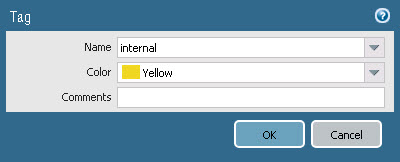

Bấm Add để định nghĩa một tag mới khác với thông số sau :

- Name : nhập internal

- Color : Yellow

Bấm OK để lưu và đóng cửa sổ cấu hình.

2.2 Tạo một Souce NAT policy

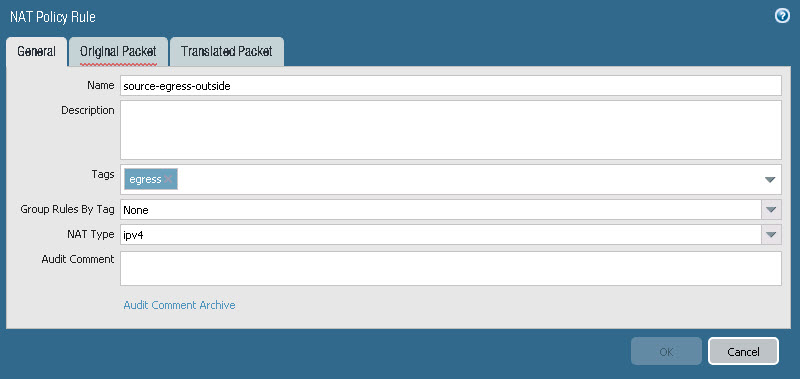

Để tạo vào Policies > NAT > Click Add và cấu hình với các thông số sau :

- Name : source-egress-outside.

- Tags : egress.

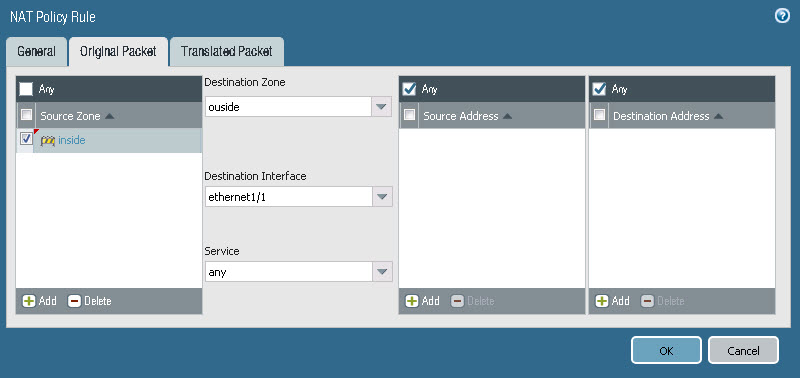

Chuyển qua Original Packet tab và cấu hình theo thông số sau :

- Source Zone : inside

- Destination Zone : outside

- Destination Interface : ethernet1/1

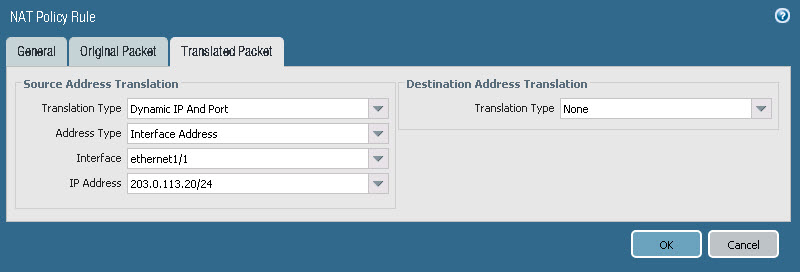

Chuyển qua Translated Packet tab và cấu hình theo thông số sau :

- Translation Type : Dynamic and IP Port

- Address Type : Interface Address

- Interface : ethernet1/1

- IP Address : 203.0.113.20/24 (Chắc chắn rằng địa chỉ IP này được chọn trong danh sách chứ không phải nhập bằng tay)

Click OK để lưu và đóng cửa số cấu hình.

Bạn sẽ không thể truy cập internet vì bạn vẫn cần định cấu hình Security policy để cho phép lưu lượng truy cập giữa các vùng.

3.3 Tạo Security Policy Rules

Security policy rules tham chiếu Security Zone và cho phép bạn cho phép, hạn chế và theo dõi lưu lượng truy cập trên mạng của mình dựa trên ứng dụng, nhóm người dùng hoặc người dùng và dịch vụ (cổng và giao thức).

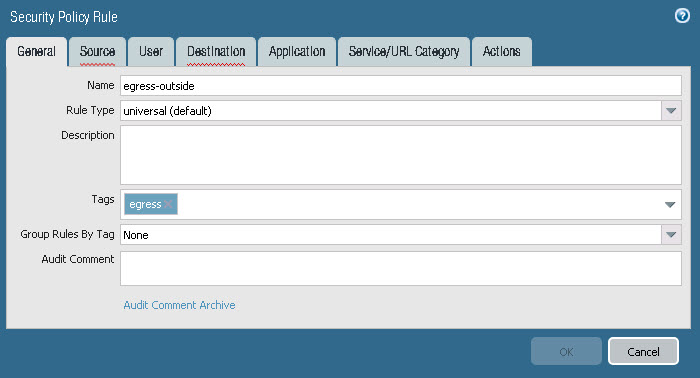

Để tạo vào Policies > Security > click Add và cấu hình theo thông số sau :

- Name : egress-outside

- Rule Type : universal (default)

- Tags : egress

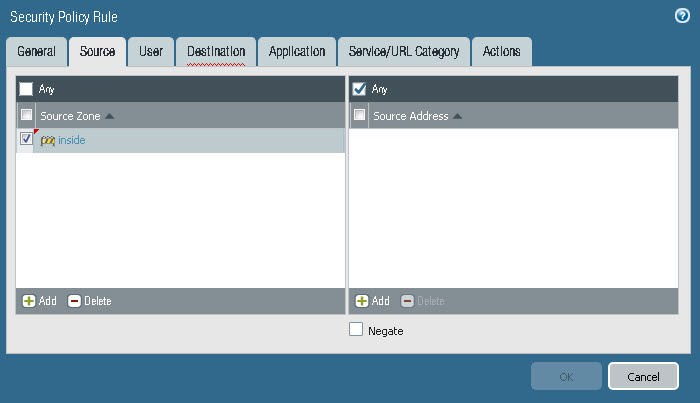

Chuyển qua Source tab và cấu hình theo thông tin sau :

- Source Zone : inside

- Source Address : Any

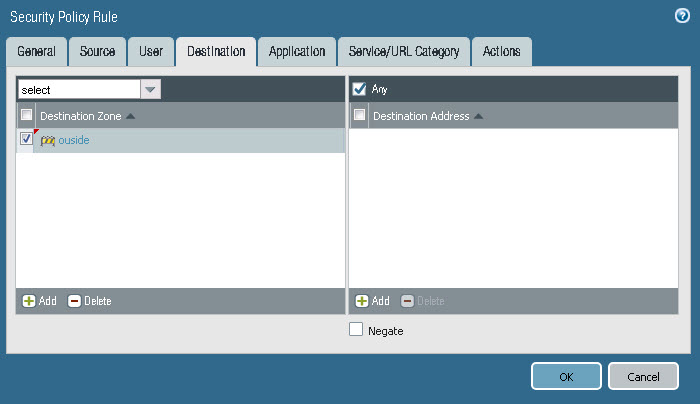

Chuyển qua Destination tab và cấu hình theo thông số sau :

- Destination Zone : outside

- Destination Address : Any

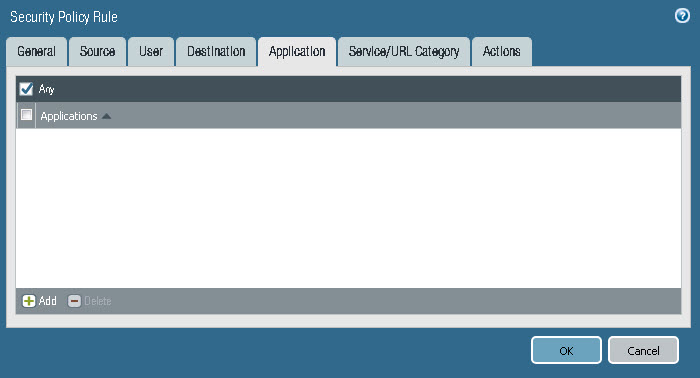

Chuyển qua Application tab và chắc chắn rằng Any đã được chọn.

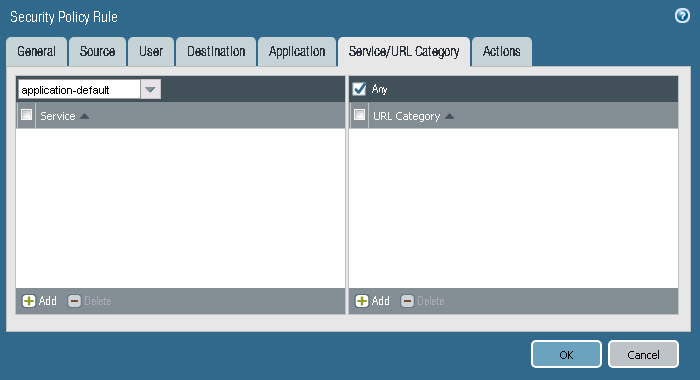

Ở tab Service/URL Category, chắc chắn rằng application-default đã được chọn.

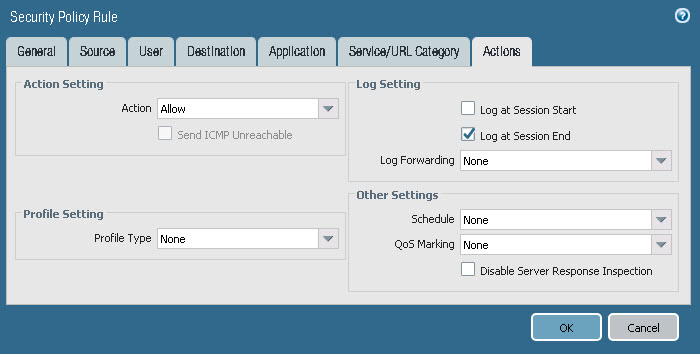

Cuối cùng ở Action tab, cấu hình các thông số sau :

- Action Setting : Allow

- Log Setting : Log at Session End

Bấm Commit để cam kết tất cả các thay đổi.

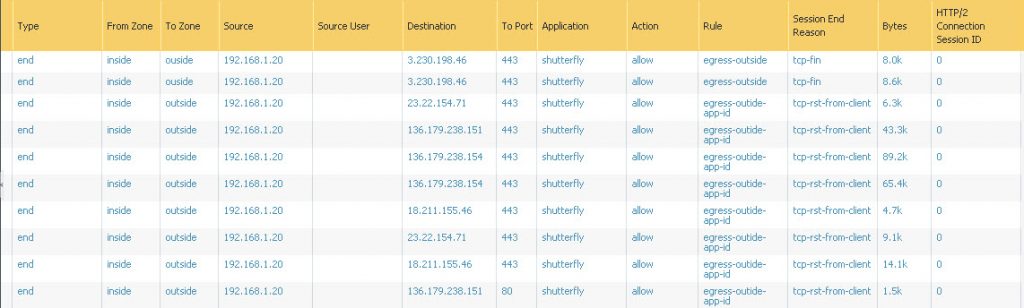

3.4 Kiểm tra kết nối internet

Mở trình duyệt ở chế độ ẩn danh và truy cập vào msn.com và shutterfly.com để kie53m tra kết nối internet.

Sau khi kiểm tra thành công, trở lại với trang quản trị vào Monitor > Logs > Traffic.

Các mục nhật ký lưu lượng truy cập phải được thể hiện dựa trên kết quả kiểm tra internet. Xác minh rằng có lưu lượng được cho phép phù hợp với Security policy egress-outside vừa tạo. Quá trình này có thể mất một hoặc hai phút để các tệp nhật ký được cập nhật.

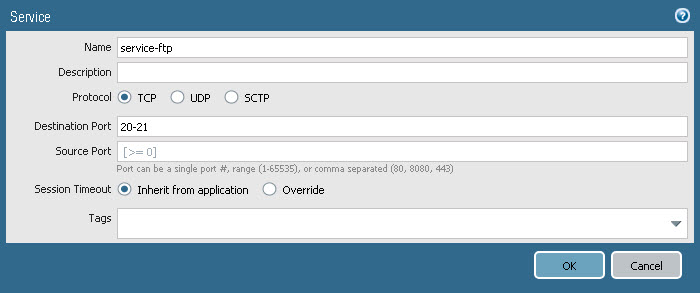

3.5 Tạo một FTP service

Khi bạn tạo một Security policy rule cho các ứng dụng cụ thể, bạn có thể chọn một hoặc nhiều dịch vụ giới hạn số cổng mà ứng dụng có thể sử dụng.

Truy cập vào Objects > Services > click Add để tạo FTP service với các thông số sau :

- Name : service-ftp

- Destination Port : 20-21

Bấm OK để lưu và đóng cửa sổ cấu hình.

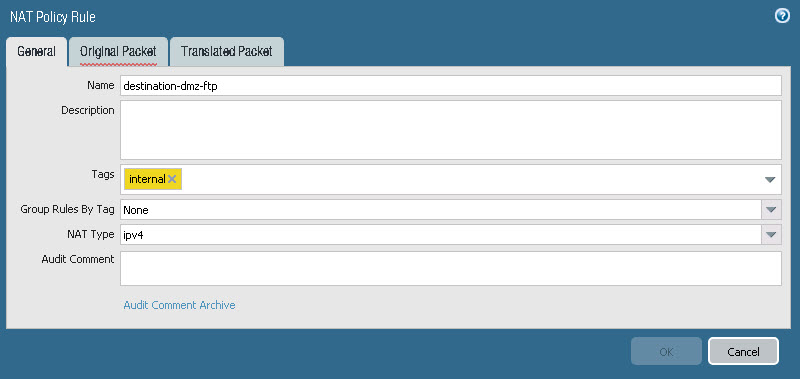

3.6 Tạo một Destination NAT Policy

Bạn đang định cấu hình Destination NAT trong phần này để làm quen với cách Destination NAT hoạt động, không phải vì nó cần thiết cho phần này. (Không có host nào bên ngoài sẽ cố gắng kết nối với máy chủ nội bộ.)

Để cấu hình vào Policies > NAT > click Add và cấu hình với các thông số sau :

- Name : destination-dmz-ftp

- Tags : internal

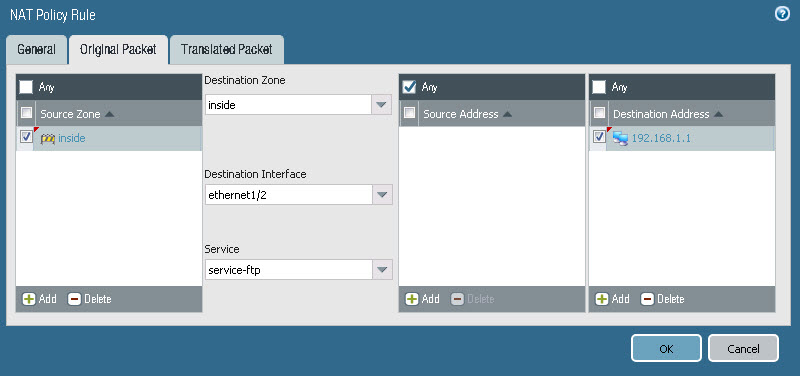

Ở tab Original Packet cấu hình các thông số sau :

- Source Zone : inside

- Destination Zone : inside

- Destination Interface : ethernet1/2

- Service : service-ftp

- Destination Address : 192.168.1.1

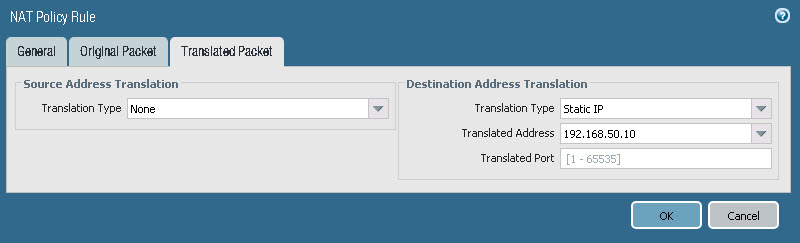

Ở tab Translated Packet cấu hình các thông số sau :

- Destination Address Translation Type : Static.

- Translated Address : 192.168.50.10 (địa chỉ IP của DMZ server)

Click OK để lưu và đóng cửa số cấu hình.

3.7 Tạo một Security Policy Rule

Bấm vào Dashboard tab.

Lưu lại thời gian hiện tại của tường lửa.

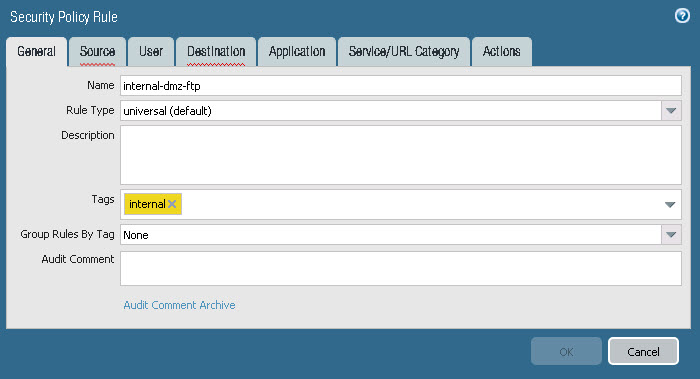

Vào Policies > Security > click Add và cấu hình theo các thông số sau :

- Name : interface-dmz-ftp

- Rule Type : universal (default)

- Tags : internal

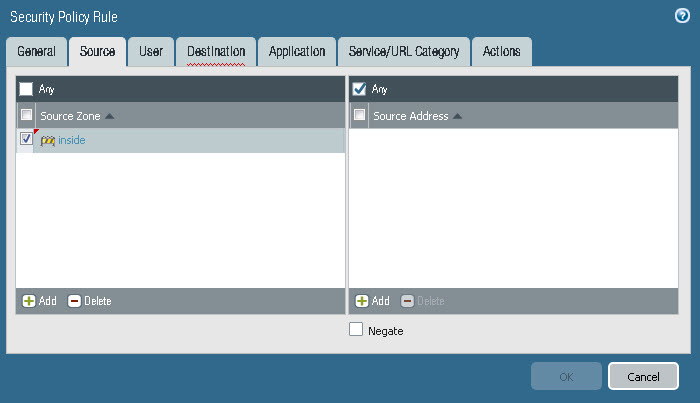

Ở Source tab cấu hình như sau :

- Source Zone : inside

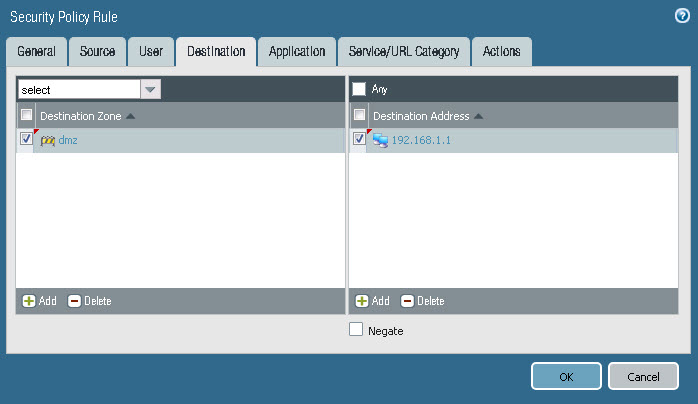

Ở Destination tab cấu hình như sau :

- Destination Zone : dmz

- Destination Address : 192.168.1.1

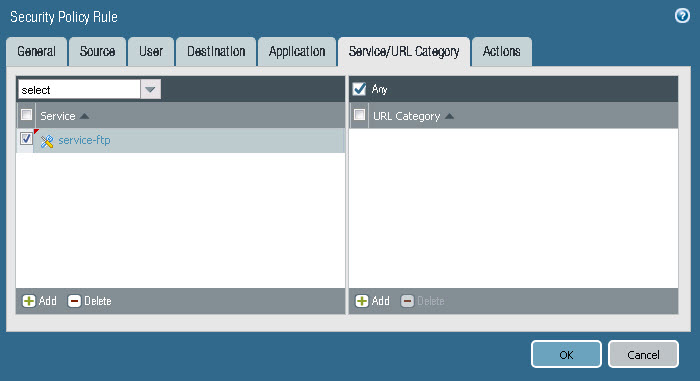

Ở Service/URL Category tab cấu hình như sau :

- Service : service-ftp

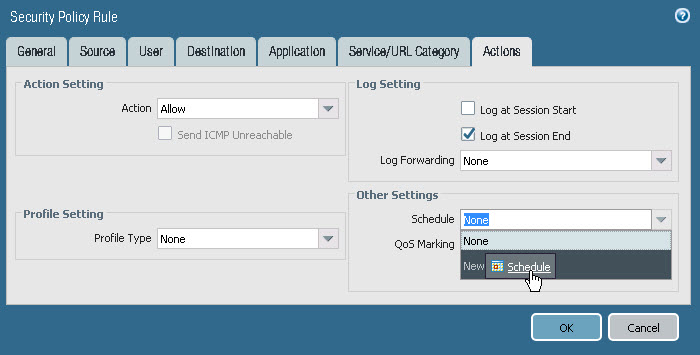

Ở Action tab, chắc chắn rằng Allow đã được chọn.

Ở Schedule bấm vào danh sách thả xuống và chọn New Schedule.

Theo mặc định, các Security Polict rule luôn có hiệu lực (tất cả các ngày và thời gian). Để giới hạn Security policy trong thời gian cụ thể, bạn có thể xác định lịch biểu và sau đó áp dụng chúng cho các Security policy phù hợp.

Cấu hình new schedule như sau :

- Name : internal-dmz-ftp

- Recurrence : Daily

- Start Time : 5 phút từ thời gian để note trước đó.

- End Time : 2 giờ từ thời gian đã note trước đó.

Lưu ý : Input Time có định dạng 24 giờ.

Bấm OK 2 lần để lưu và đóng cửa sổ cấu hình.

3.8 Kiểm tra kết nối

Đợi thời gian đã lên lịch để bắt đầu Security policy internal-dmz-ftp.

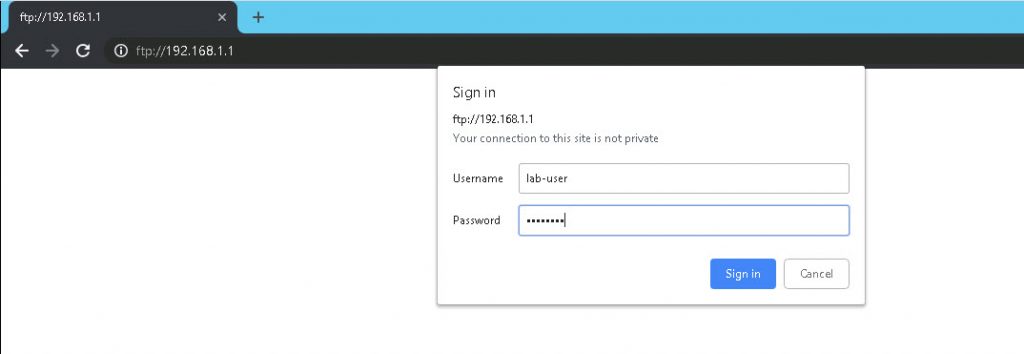

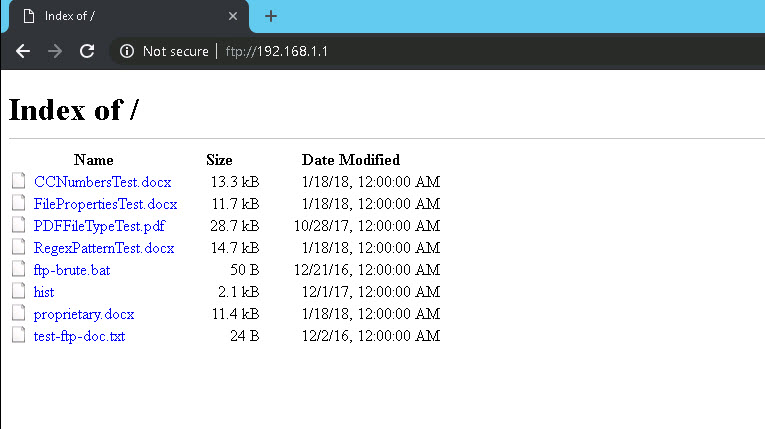

Mở trình duyệt Chrome với mode ẩn danh và truy cập đến DMZ server với đường link ftp://192.168.1.1.

Tại dấu nhắc thông tin đăng nhập, nhập thông tin sau :

- Username : lab-user

- Password : paloalto

192.168.1.1 là địa chỉ của interface bên trong trên tường lửa. Tường lửa không lưu trữ máy chủ FTP. Việc bạn được nhắc nhập tên người dùng cho biết FTP đã được cho phép thông qua tường lửa bằng cách sử dụng Destination NAT.

Xác minh rằng bạn có thể xem danh sách thư mục và sau đó đóng cửa sổ trình duyệt Chrome.

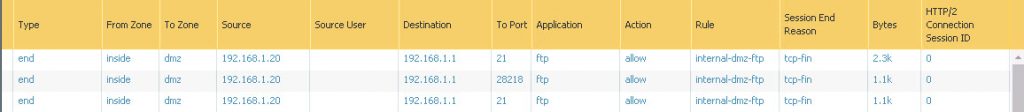

Di chuyển đến Monitor > Logs > Traffic.

Tìm các mục trong đó ứng dụng ftp đã được cho phép theo quy tắc Internal-dmz-ftp. Lưu ý địa chỉ đích và quy tắc :