1.Giới Thiệu

Bài viết này sẽ hướng dẫn người dùng tường lửa Palo Alto về các cấu hình cơ bản với Site-to-Site VPN.

Bài viết này sẽ hướng dẫn các cấu hình sau :

- Tạo và định cấu hình tunnel interface để sử dụng trong kết nối VPN Site-to-Site.

- Định cấu hình IKE Gateway và IKE Crypto Profile.

- Cấu hình IPSec Crypto Profile và IPsec tunnel.

- Kiểm tra kết nối.

2. Hướng dẫn cấu hình

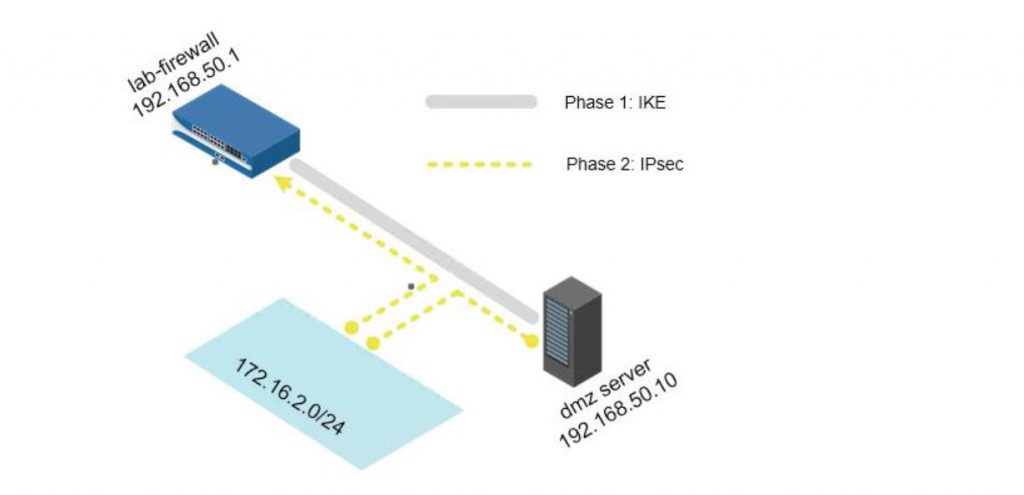

Chúng ta có sơ đồ mạng như sau

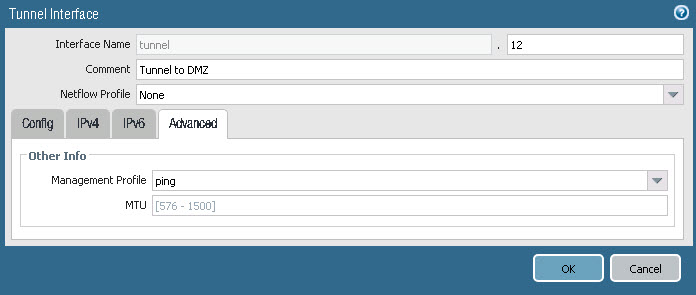

2.1 Cấu hình Tunnel Interface

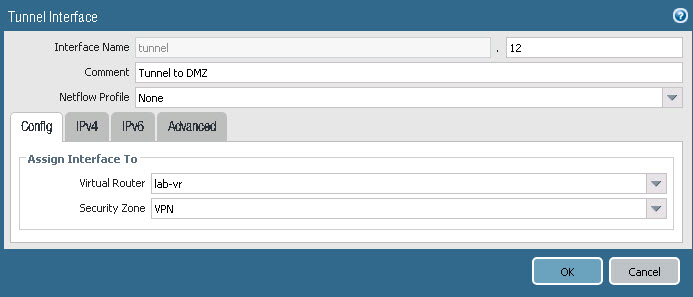

Vào Network > Interfaces > click Add và cấu hình tunnel interface theo thông số sau :

- Interface Name : trong textbox phía bên phải của tunnel, nhập 12

- Comment : Tunnel to DMZ

- Virtual Router : lab-vr

- Security Zone : Tạo và gán 1 layer3 zone tên là VPN

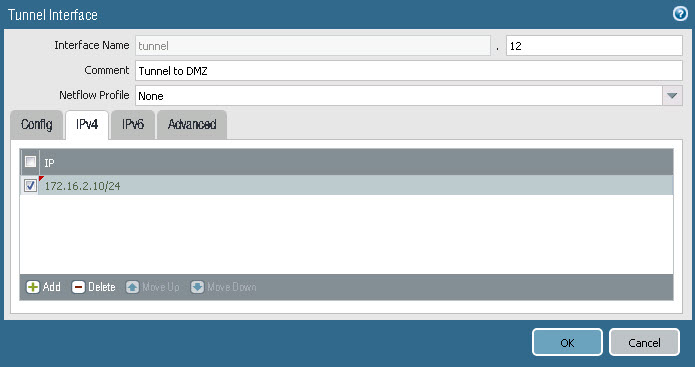

Ở tab IPv4 cấu hình theo thông số sau :

- IP : 172.16.2.10/24

Ở Advanced tab cấu hình các thông số sau :

- Management Profile : ping

Bấm OK để lưu.

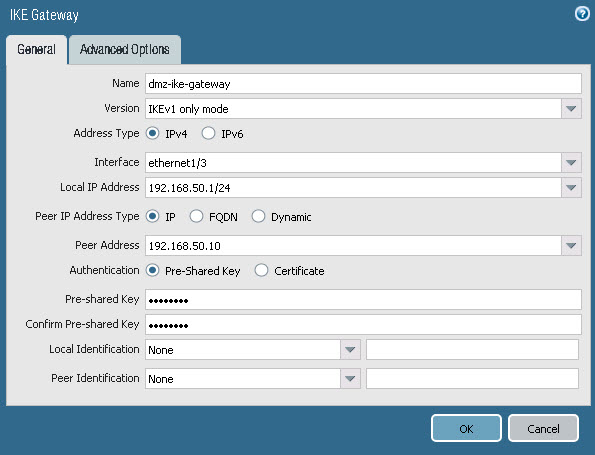

2.2 Cấu hình IKE Gateway

Vào Network > Network Profiles > IKE Gateways > Click Add>

Cấu hình theo các thông số như sau :

- Name : dmz-ike-gateway

- Version : IKEv1 only mode

- Interface : ethernet1/3

- Local IP Address : 192.168.50.1/24

- Peer IP Address Type : IP

- Peer IP Address : 192.168.50.10

- Pre-shared Key : paloalto

Chuyển qua Advanced Options tab.

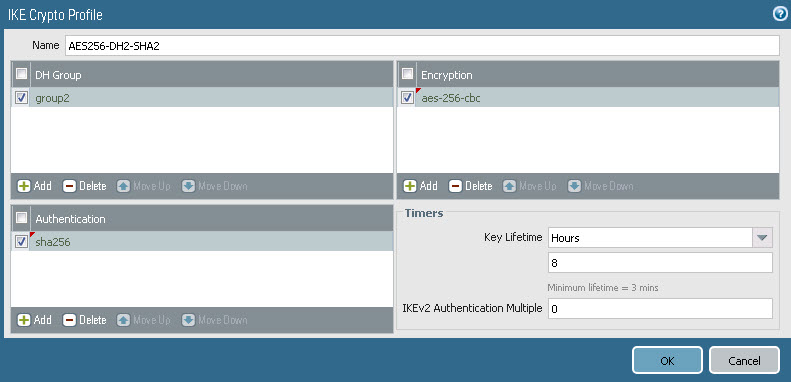

Ở IKEv1 subtab cấu hình như sau :

- Select IKE Crypto Profile

- Name : AES256-DH2-SHA2

- DH Group : Add Group 2

- Authentication : add sha256

- Encryption : Add aes-256-cbc

Bấm OK 2 lần để lưu.

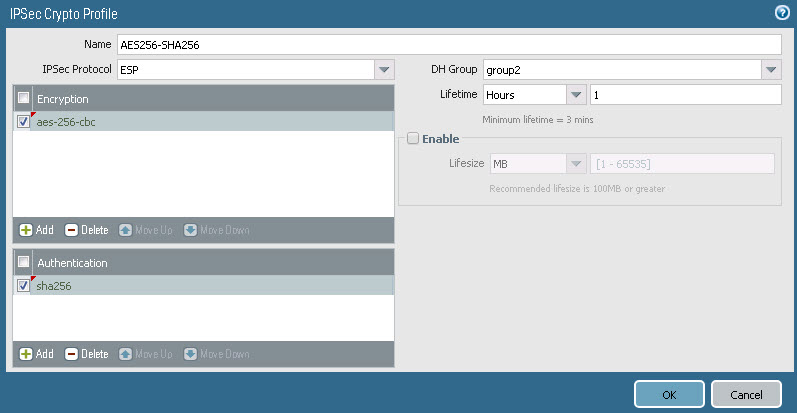

2.3 Tạo 1 IPSec Crypto Profile

Vào Network > Network Profile > IPSec Crypto > bấm Add.

Cấu hình theo các thông số sau :

- Name : AES256-SHA256

- IPSec Protocol :ESP

- Encryption : Add aes-256-cbc

- Authentication : Add sha256

- Dh Group : chọn group 2

Bấm OK để lưu.

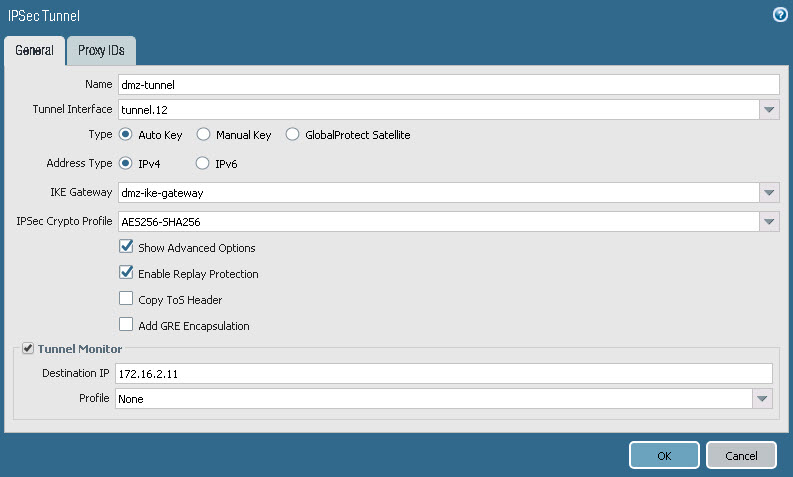

2.4 Cấu hình IPSec Tunnel

Vào Network > IPSec Tunnels > Click Add

Ở tab General cấu hình theo thông số sau :

- Name : dmz-tunnel

- Tunnel Interface : tunnel.12

- Type : Auto Key

- IKE Gateway : dmz-ike-gateway

- IPSec Crypto Profile : AES256-SHA256

- Show Advanced Options : Select the check box

- Tunnel Monitor : Select the check box

- Destination IP : 172.16.2.11

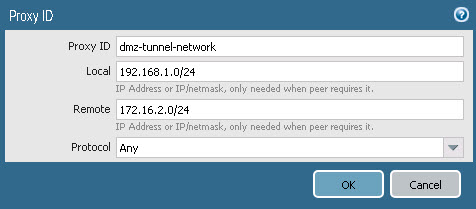

Ở tab Proxy IDS, bấm Add và cấu hình theo thông số sau :

- Proxy ID : dmz-tunnel-network

- Local : 192.168.1.0/24

- Remote : 172.16.2.0/24

Bấm OK 2 lần để lưu.

Bấm Commit để cam kết các thay đổi.

2.5 Kiểm tra kết nối

Vào Network > IPSec Tunnels.

Lưu ý rằng cột Status trong VPN Tunnel có thể có màu đỏ. Nếu Status hiển thị màu đỏ, VPN Tunnel chưa được kết nối.

Refresh lại Network > IPSec Tunnels page. Cột Status lúc này hiển thị màu xanh lá cho biết VPN Tunnel đã được kết nối.

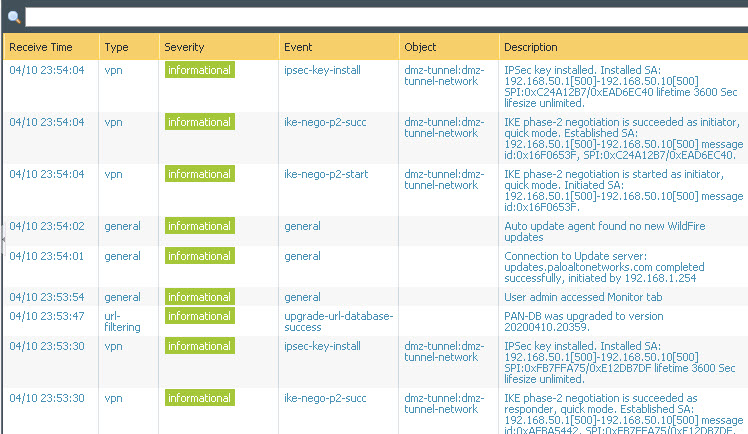

Vào Monitor > Logs > System.

Xem lại các mục nhật ký VPN.