1.Mục đích bài viết

Bài viết này mô tả các bước để định cấu hình nhiều kết nối VPN IPsec để dự phòng. Nếu liên kết VPN chính không hoạt động, liên kết VPN Internet dự phòng sẽ thay thế.

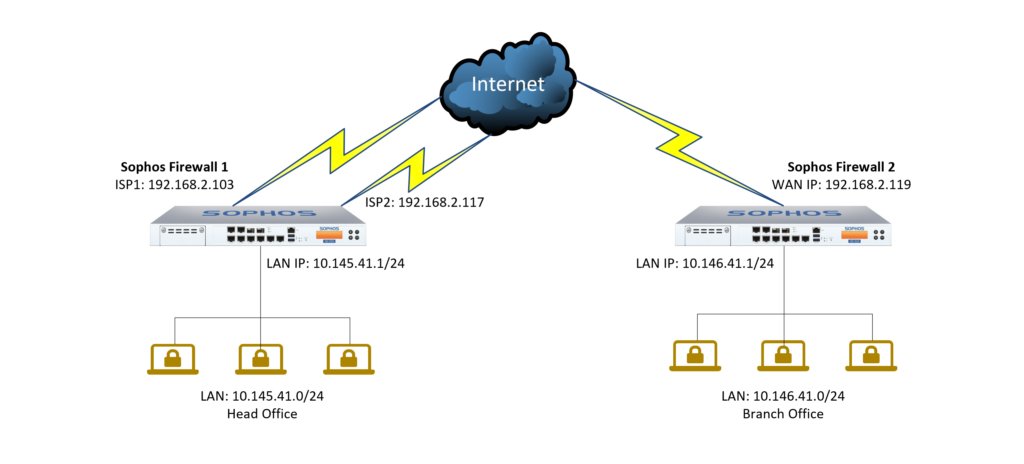

2.Sơ đồ mạng

Chi tiết sơ đồ mạng:

Thiết bị tường lửa Sophos Firewall 1 (SF1)

- Trên thiết bị có 2 đường internet là ISP 1 có IP 192.168.2.103 được cấu hình tại Port 2 và ISP 2 có IP 192.168.2.117 được cấu hình tại Port 3.

- Lớp mạng LAN được cấu hình tại Port 1 với IP 10.145.41.1/24 và đã cấu hình DHCP để cấp phát cho các thiết bị kết nối vào.

Thiết bị tường lửa Sophos Firewall 2 (SF2)

- Trên thiết bị có 1 đường internet có IP 192.168.2.119 được cấu hình tại Port 2.

- Lớp mạng LAN được cấu hình tại Port 1 với IP 10.146.41.1/24 và đã cấu hình DHCP để cấp phát cho các thiết bị kết nối vào.

3.Tình huống cấu hình

Chúng ta sẽ thực hiện cấu hình 2 kết nối IPSec Site to site VPN từ thiết bị Sophos Firewall 1 đến Sophos Firewall 2 bằng 2 đường ISP 1 và ISP2.

Sau đó sẽ thực hiện cấu hình IPSec failover để khi kết nối IPSec VPN bằng ISP 1 gặp sự cố thì kết nối IPSec VPN bằng ISP 2 sẽ thay thế.

4.Các bước cấu hình

Cấu hình trên Sophos Firewall 1:

- Tạo profile cho lớp mạng local và remote LAN.

- Tạo kết nối IPSec VPN bằng ISP 1.

- Tạo kết nối IPSec VPN bằng ISP 2.

- Thêm 2 firewall rule cho phép lưu lượng VPN.

- Mở 2 dịch vụ HTTPS và PING cho VPN zone.

Cấu hình trên Sophos Firewall 2:

- Tạo profile cho lớp mạng local và remote LAN.

- Tạo kết nối IPSec VPN đến ISP 1.

- Tạo kết nối IPSec VPN đến ISP 2.

- Cấu hình Failover cho các kết nối IPSec VPN.

- Thêm 2 firewall rule cho phép lưu lượng VPN.

- Mở 2 dịch vụ HTTPS và PING cho VPN zone.

Kiểm tra kết quả.

5.Hướng dẫn cấu hình.

5.1.Cấu hình trên Sophos Firewall 1

5.1.1.Tạo profile cho lớp mạng local và remote LAN

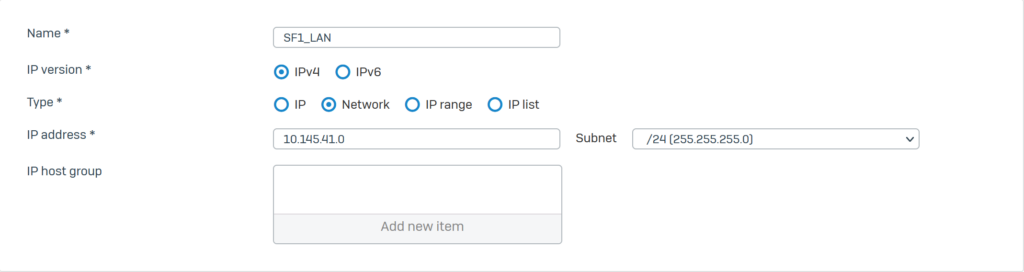

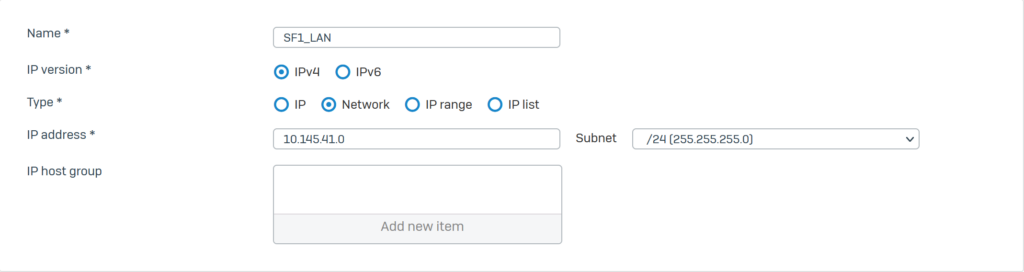

Nhấn Hosts and Services > IP Host và nhấn Add để tạo local LAN với các thông số sau:

- Name*: SF1_LAN.

- IP version*: IPv4.

- Type*: Network

- IP address*: 10.145.41.0 – Subnet /24[255.255.255.0].

- Nhấn Save.

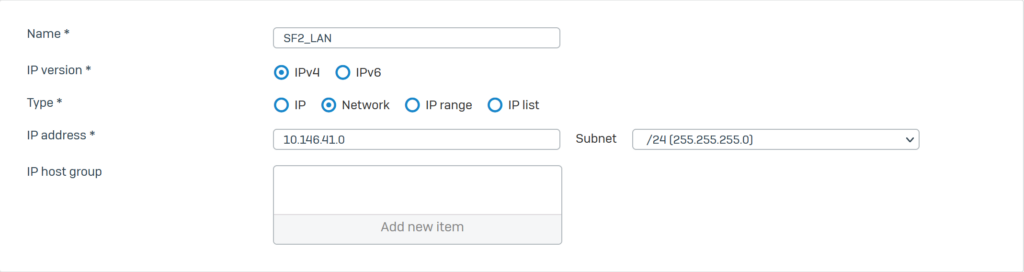

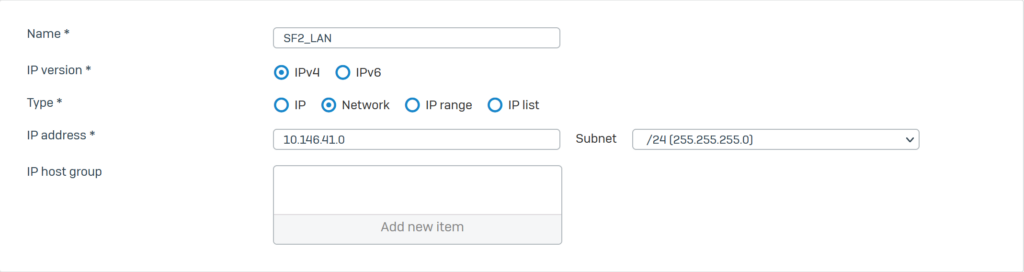

Nhấn Hosts and Services > IP Host và nhấn Add để tạo remote LAN với các thông số sau:

- Name*: SF2_LAN.

- IP version*: IPv4.

- Type*: Network

- IP address*: 10.146.41.0 – Subnet /24[255.255.255.0].

- Nhấn Save.

5.1.2.Tạo kết nối IPsec VPN bằng ISP 1

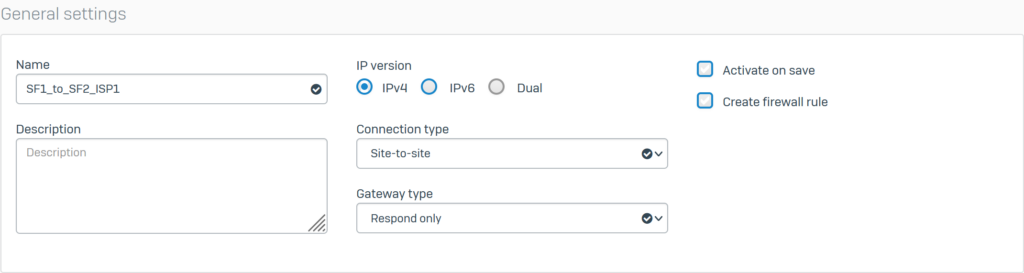

Nhấn VPN > IPsec Connection và nhấn Add. Tạo kết nối IPsec VPN bằng các thông số như hình dưới đây và sử dụng cổng IPS1 là Listening Interface.

Cấu hình General settings với các thông số sau:

- Name: SF1_to_SF2_ISP1.

- IP version: chọn IPv4.

- Connection type: chọn Site-to-site.

- Gateway type: Respond only.

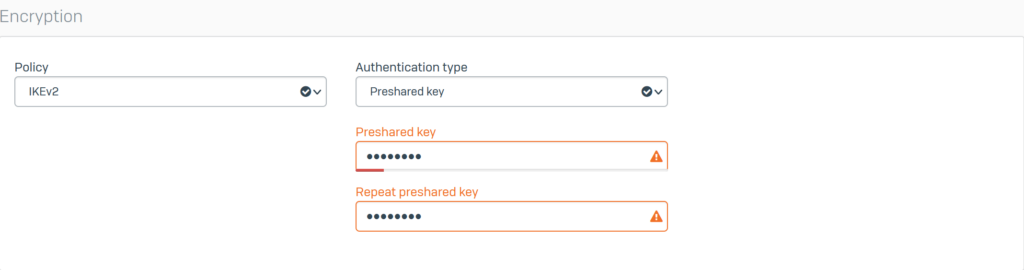

Cấu hình Encryption với các thông số sau:

- Policy: chọn IKEv2

- Authentication type: chọn Preshared key

- Nhập mật khẩu vào 2 ô Preshared key và Repeat preshared key.

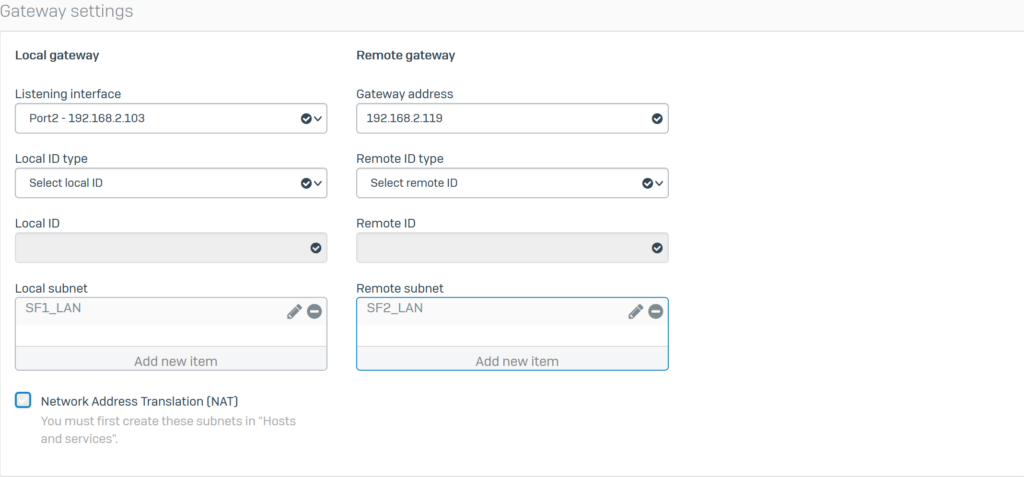

Cấu hình Gateway settings với các thông số sau:

- Listening interface: chọn Port2 – 192.168.2.103.

- Gateway address: nhập IP WAN của SF2 là 192.168.2.119.

- Local subnet: chọn profile SF1_LAN.

- Remote subnet: chọn profile SF2_LAN.

- Nhấn Save để lưu.

5.1.3.Tạo kết nối IPSec VPN bằng ISP 2.

Tạo 1 kết nối IPsec khác sử dụng các thông tin như hình dưới đây và sử dụng cổng ISP2 là Listening Interface.

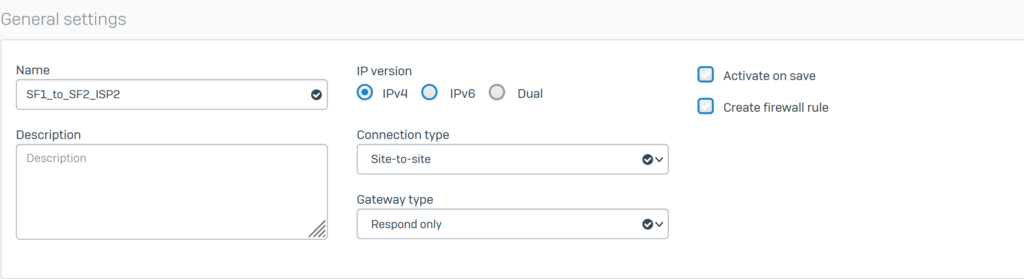

Cấu hình General settings với các thông số sau:

- Name: SF1_to_SF2_ISP2.

- IP version: chọn IPv4.

- Connection type: chọn Site-to-site.

- Gateway type: chọn Respond only.

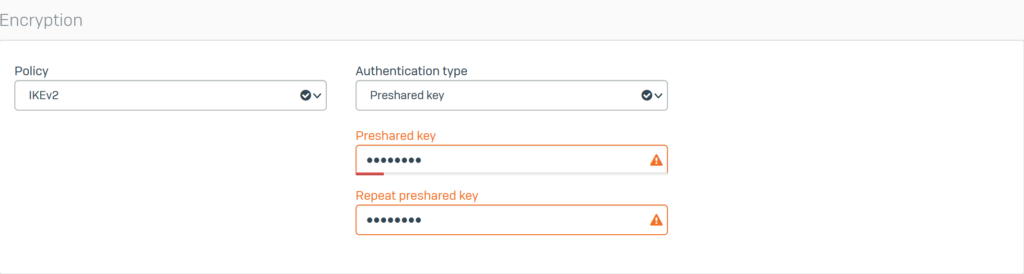

Cấu hình Encryption với các thông số sau:

- Policy: chọn IKEv2.

- Authentication type: chọn Preshared key.

- Nhập mật khẩu vào 2 ô Preshared key và Repeat preshared key.

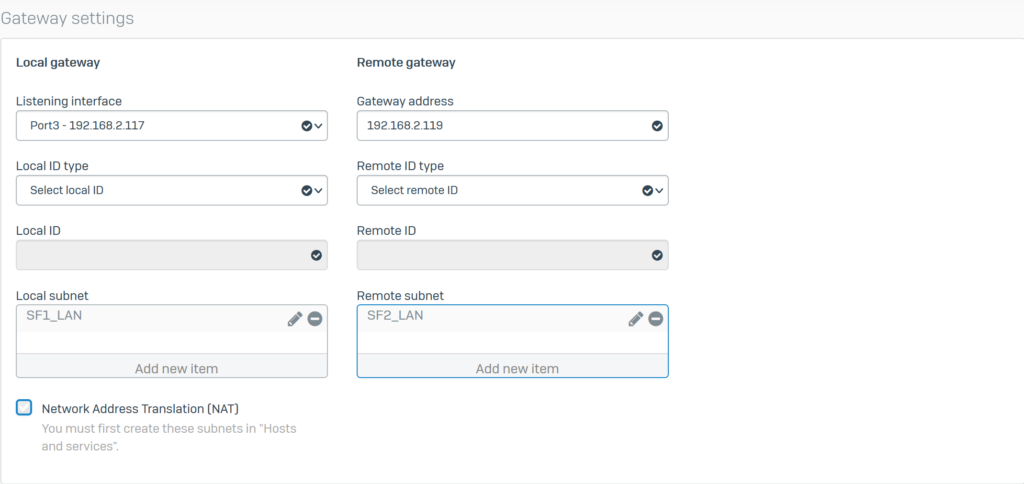

Cấu hình Gateway settings với các thông số sau:

- Listening interface: chọn Port3 – 192.168.2.117.

- Gateway address: nhập IP WAN của SF2 là 192.168.2.119.

- Local subnet: chọn profile SF1_LAN.

- Remote subnet: chọn profile SF2_LAN.

- Nhấn Save.

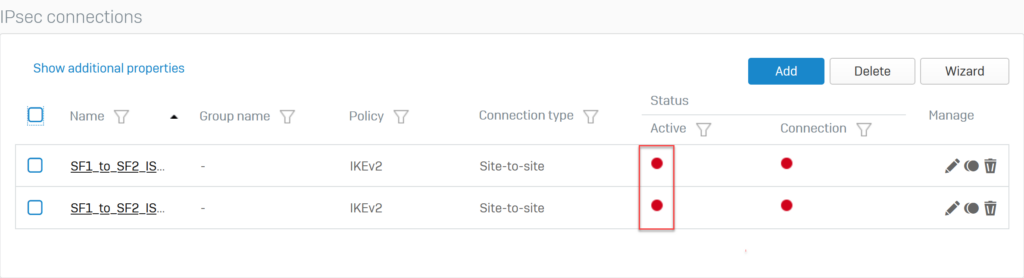

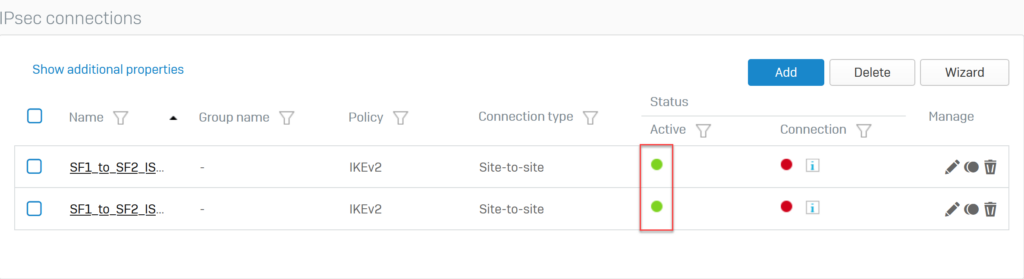

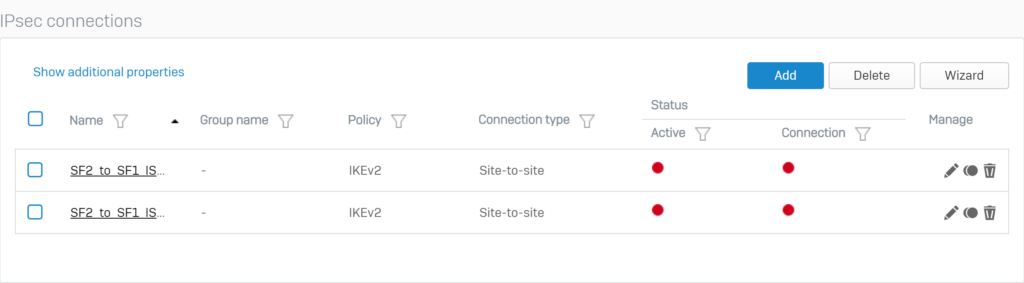

Hai kết nối IPsec VPN vừa tạo sẽ hiển thị như sau.

Nhấn vào biểu tượng hình tròn màu đỏ ở cột Status Active để bật 2 kết nối VPN này.

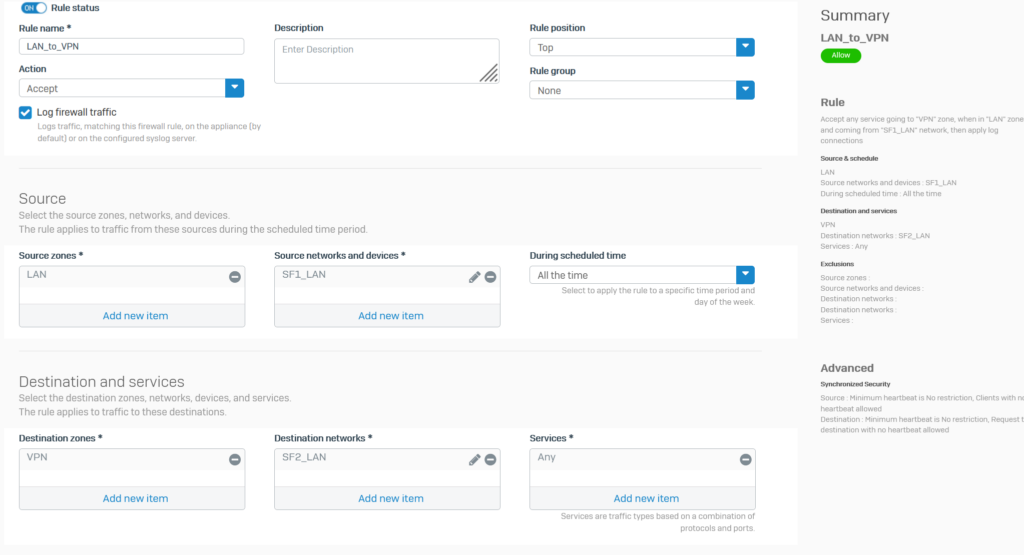

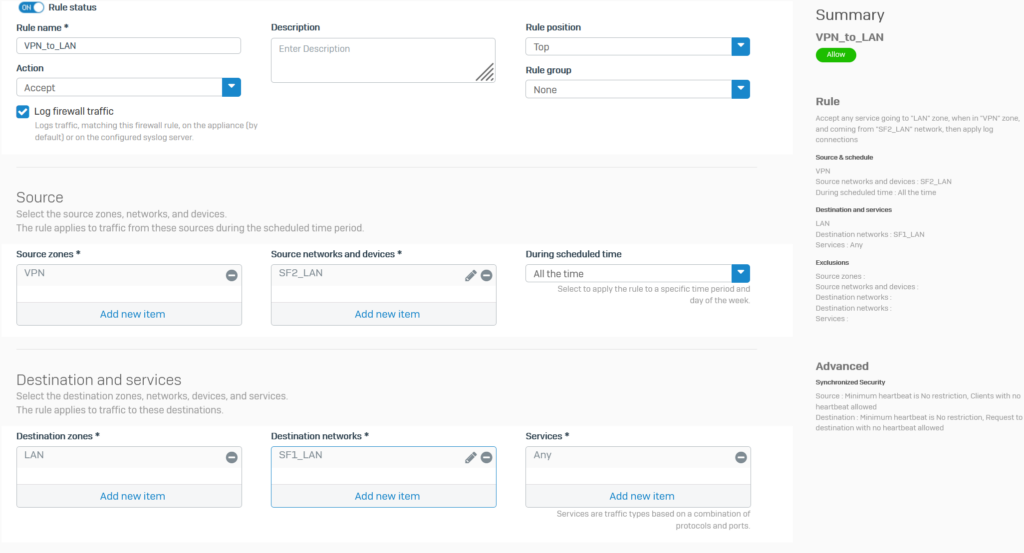

5.1.4.Thêm 2 firewall rule cho phép lưu lượng VPN

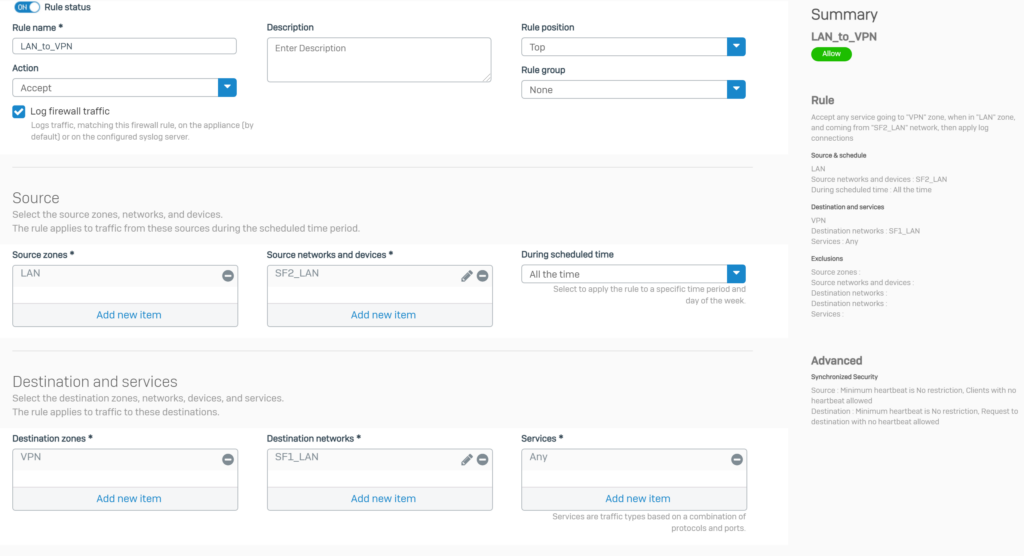

Nhấn Rules and policies > Add Firewall Rule > New firewall rule. Tạo 2 firewall rule như hình sau.

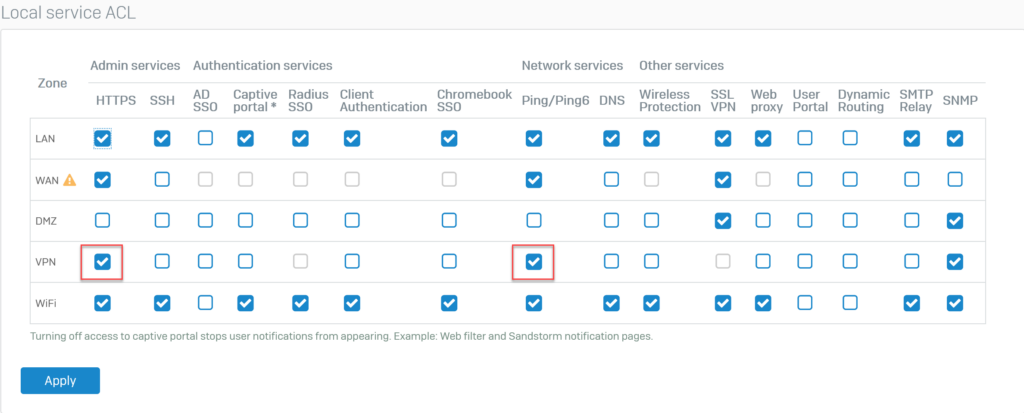

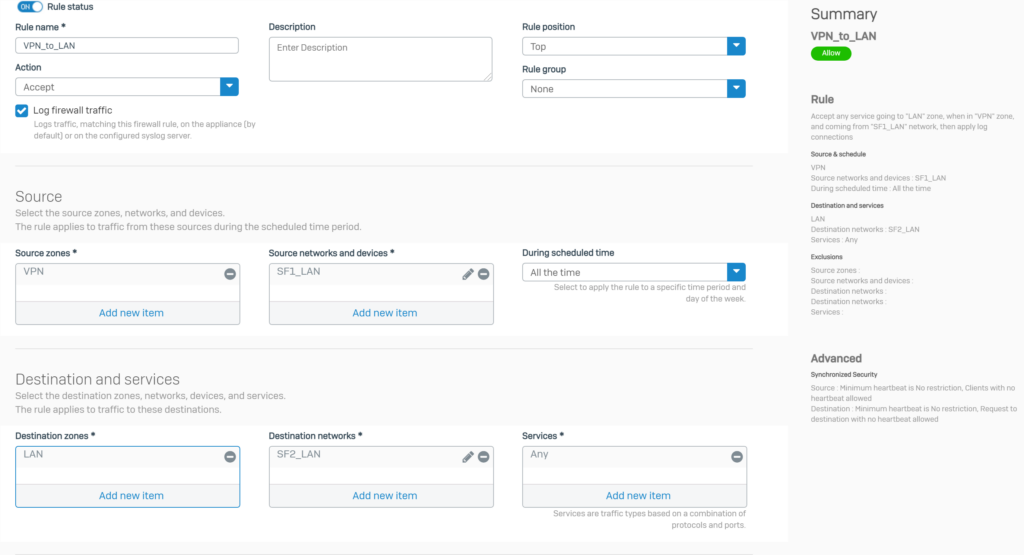

5.1.5. Mở 2 dịch vụ HTTPS và PING cho VPN zone.

Để có thể thực hiện ping giữa các host của 2 thiết bị SF1 và SF1 thông qua IPSec VPN, chúng ta cần mở 2 dịch vụ HTTPS và PING trên VPN zone.

Để mở vào Administration > Device Access.

Tích chọn dịch vụ HTTPS và PING cho VPN zone và nhấn Apply để lưu.

5.2.Cấu hình trên Sophos Firewall 2

5.2.1.Tạo profile cho lớp mạng local và remote LAN

Nhấn Hosts and Services > IP Host và nhấn Add để tạo local LAN với các thông số sau:

- Name*: SF1_LAN.

- IP version*: IPv4.

- Type*: Network

- IP address*: 10.145.41.0 – Subnet /24[255.255.255.0].

- Nhấn Save.

Nhấn Hosts and Services > IP Host và nhấn Add để tạo remote LAN với các thông số sau:

- Name*: SF2_LAN.

- IP version*: IPv4.

- Type*: Network

- IP address*: 10.146.41.0 – Subnet /24[255.255.255.0].

- Nhấn Save.

5.2.2.Tạo kết nối IPsec VPN đến ISP 1

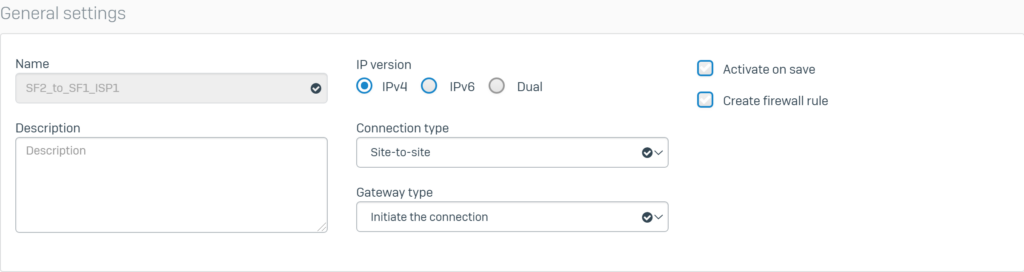

Nhấn VPN > IPsec Connection và nhấn Add. Tạo kết nối IPsec VPN bằng các thông số dưới đây.

Cấu hình General settings với các thông số sau:

- Name: SF2_to_SF1_ISP1.

- IP version: chọn IPv4.

- Connection type: chọn Site-to-site.

- Gateway type: Initiate the connection.

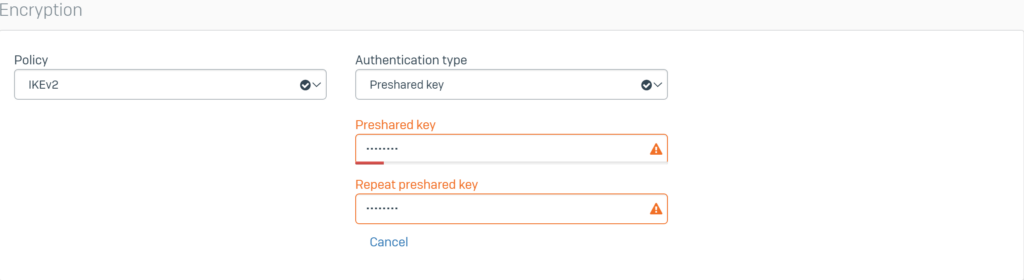

Cấu hình Encryption với các thông số sau:

- Policy: chọn IKEv2

- Authentication type: chọn Preshared key

- Nhập mật khẩu vào 2 ô Preshared key và Repeat preshared key (nhập giống mật khẩu đã nhập trên SF1).

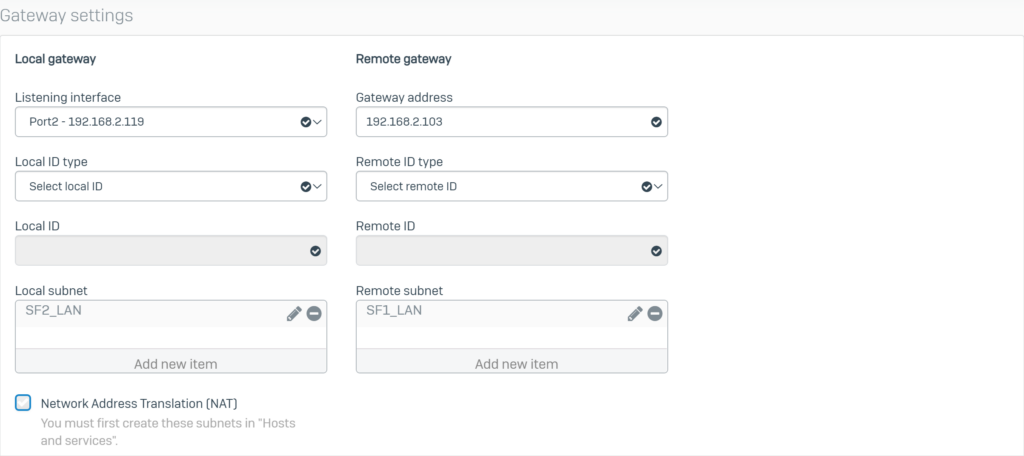

Cấu hình Gateway settings với các thông số sau:

- Listening interface: chọn Port2 – 192.168.2.119.

- Gateway address: nhập IP WAN (ISP 1) của SF1 là 192.168.2.103.

- Local subnet: chọn profile SF2_LAN.

- Remote subnet: chọn profile SF1_LAN.

- Nhấn Save để lưu.

5.2.3.Tạo kết nối IPSec VPN đến ISP 2.

Tạo 1 kết nối IPsec khác sử dụng các thông tin dưới đây.

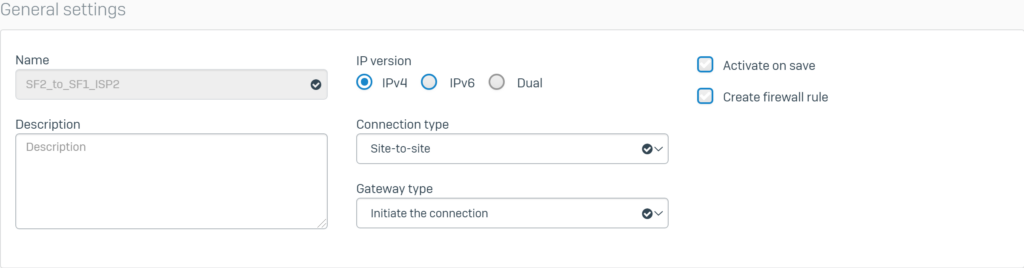

Cấu hình General settings với các thông số sau:

- Name: SF2_to_SF1_ISP2.

- IP version: chọn IPv4.

- Connection type: chọn Site-to-site.

- Gateway type: chọn Initiate the connection.

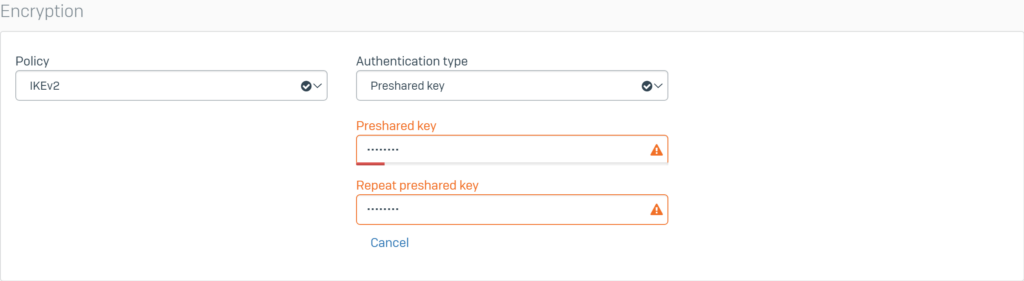

Cấu hình Encryption với các thông số sau:

- Policy: chọn IKEv2.

- Authentication type: chọn Preshared key.

- Nhập mật khẩu vào 2 ô Preshared key và Repeat preshared key (nhập giống như bên SF1).

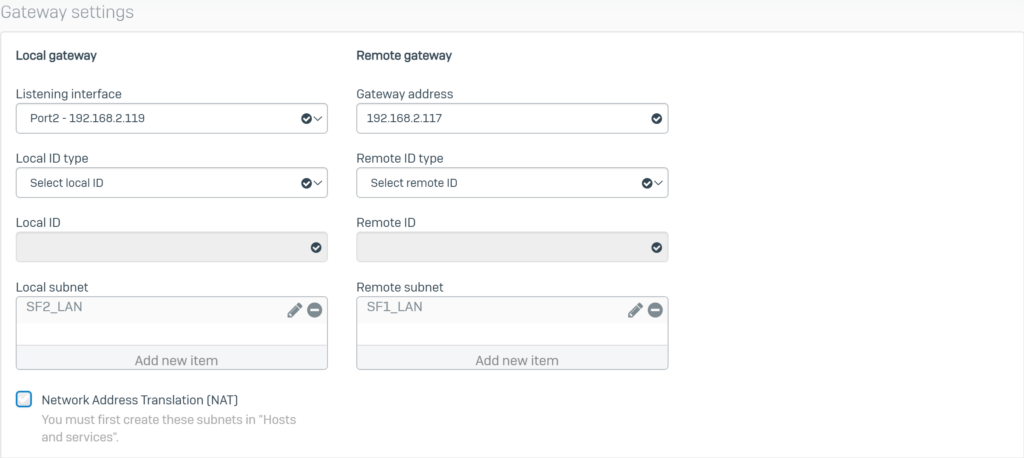

Cấu hình Gateway settings với các thông số sau:

- Listening interface: chọn Port3 – 192.168.2.119.

- Gateway address: nhập IP WAN của SF1 (ISP 2) là 192.168.2.117.

- Local subnet: chọn profile SF2_LAN.

- Remote subnet: chọn profile SF1_LAN.

- Nhấn Save.

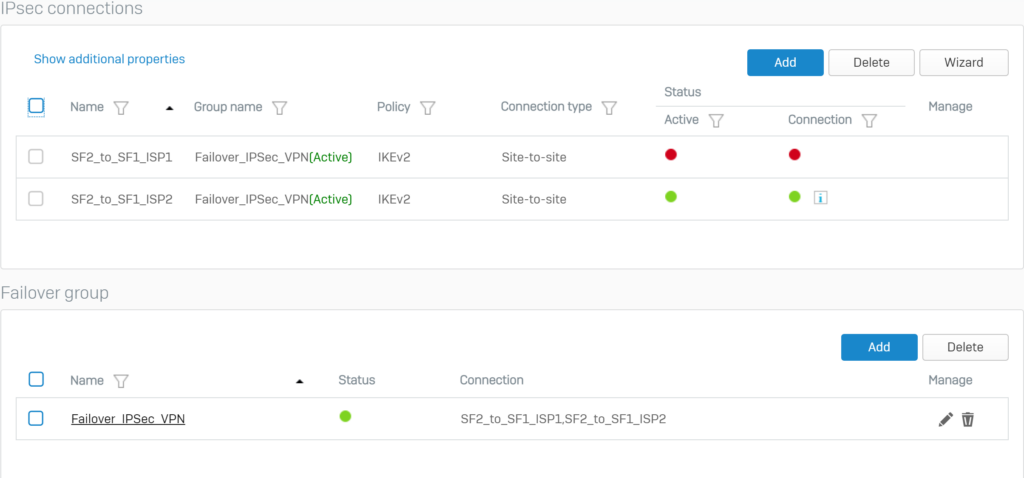

Hai kết nối IPsec VPN vừa tạo sẽ hiển thị như sau.

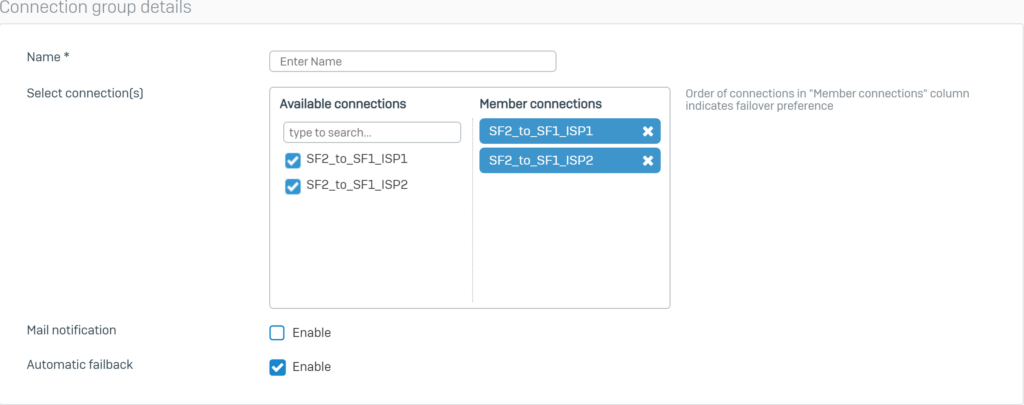

5.2.4.Cấu hình Failover cho các kết nối IPSec VPN.

Phía dưới phần Failover Group nhấn Add.

Cấu hình Failover theo các thông số như hình sau và nhấn Save.

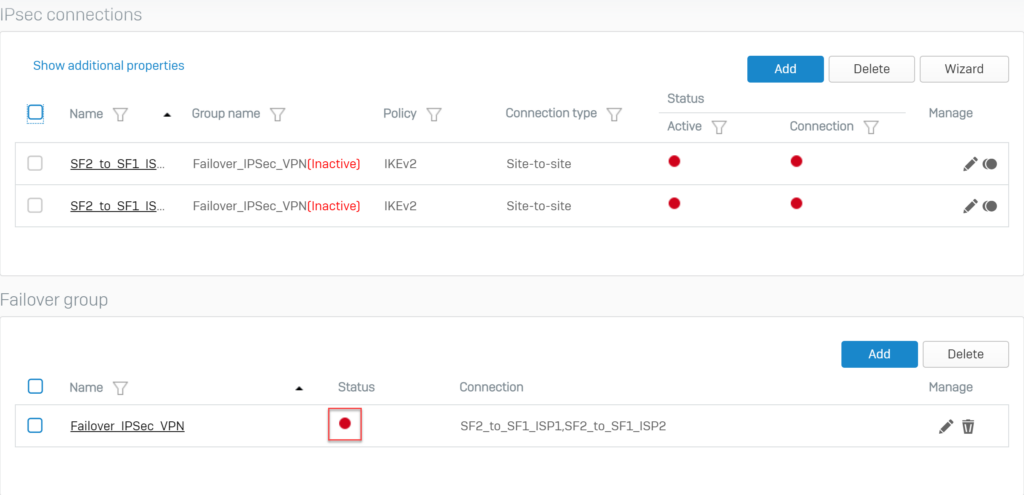

Màn hình sau đây sẽ được hiển thị cho phần Failover Group.

Nhấp vào biểu tượng vòng tròn màu đỏ bên dưới Status của Failover Group đã được tạo để kích hoạt và thiết lập kết nối chính.

5.2.5.Thêm 2 firewall rule cho phép lưu lượng VPN

Nhấn Rules and policies > Add Firewall Rule > New firewall rule. Tạo 2 firewall rule như hình sau.

5.1.5. Mở 2 dịch vụ HTTPS và PING cho VPN zone.

Để có thể thực hiện ping giữa các host của 2 thiết bị SF1 và SF1 thông qua IPSec VPN, chúng ta cần mở 2 dịch vụ HTTPS và PING trên VPN zone.

Để mở vào Administration > Device Access.

Tích chọn dịch vụ HTTPS và PING cho VPN zone và nhấn Apply để lưu.

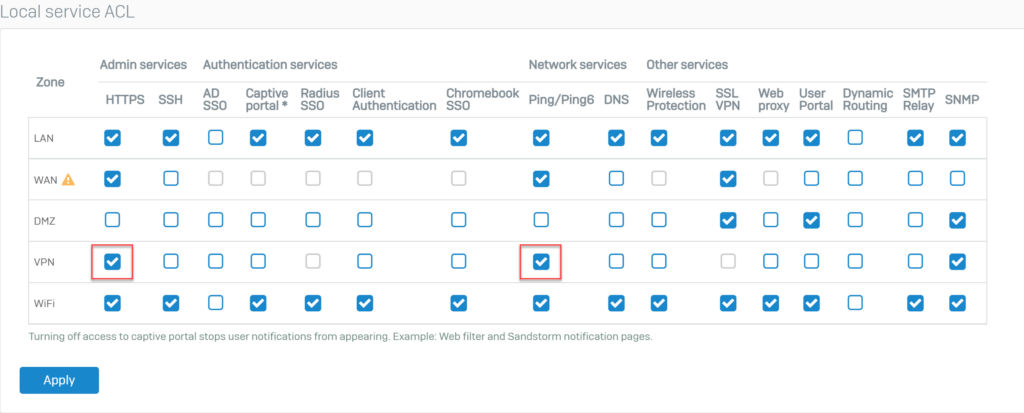

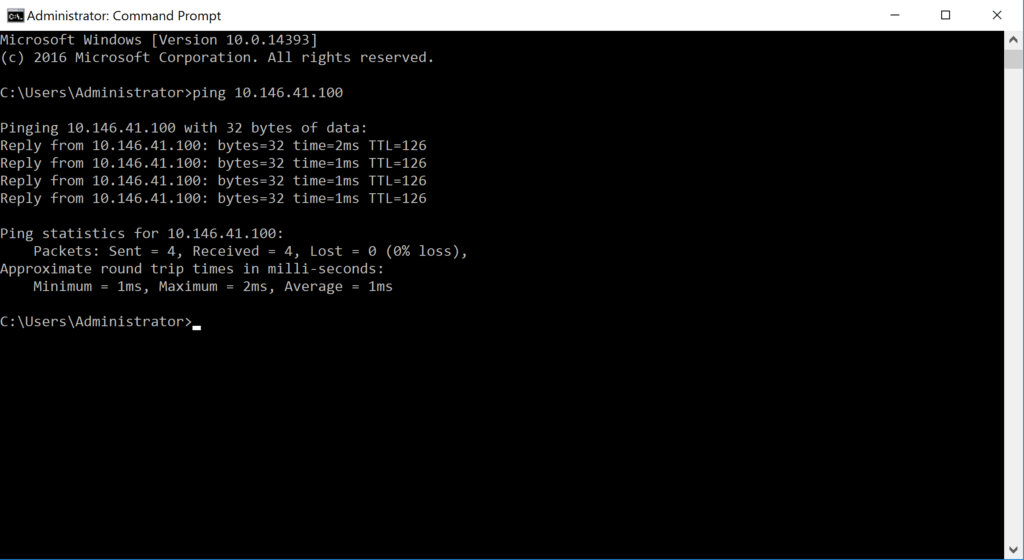

5.3.Kiểm tra kết quả.

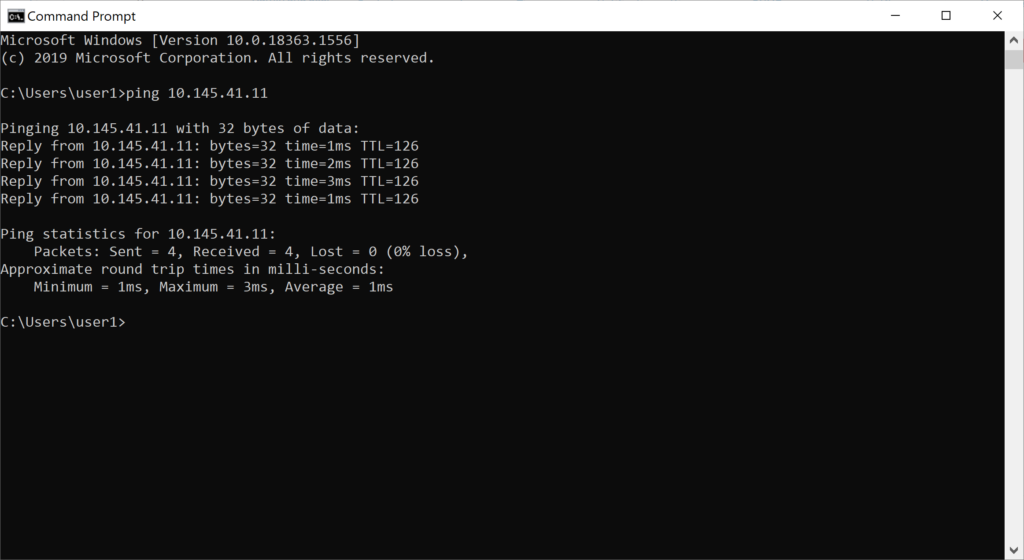

Sử dụng một máy thuộc lớp LAN của SF1 có IP 10.145.41.11 và ping đến 1 máy thuộc lớp LAN của SF2 có IP 10.146.41.100 và kết quả là ping thành công.

Thực hiện ping ngược lại từ máy có IP 10.146.41.100 đến máy có IP 10.145.41.11 và kết quả là ping thành công.

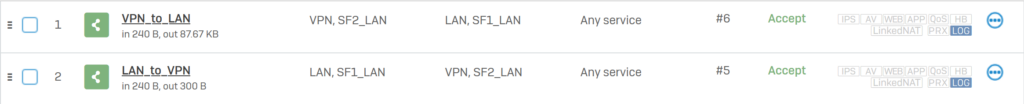

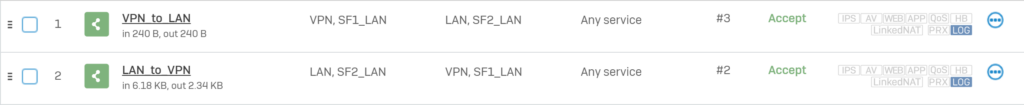

Truy cập danh sách firewall rule trên cả SF1 và SF2 để xác minh rằng các firewall rule VPN cho phép lưu lượng truy cập vào và ra.

Trên SF1.

Trên SF2.

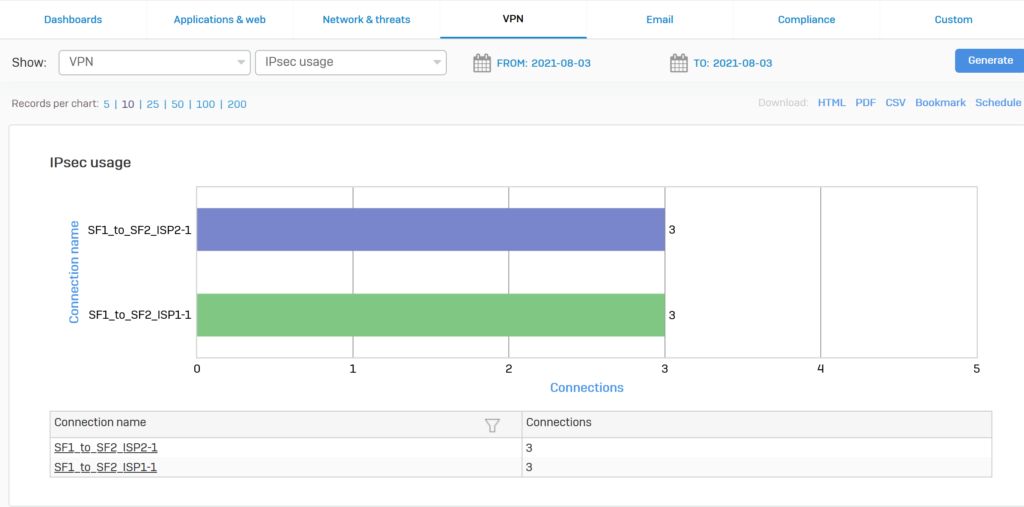

Chuyển đến Report > VPN và xác minh việc lưu lượng IPsec.

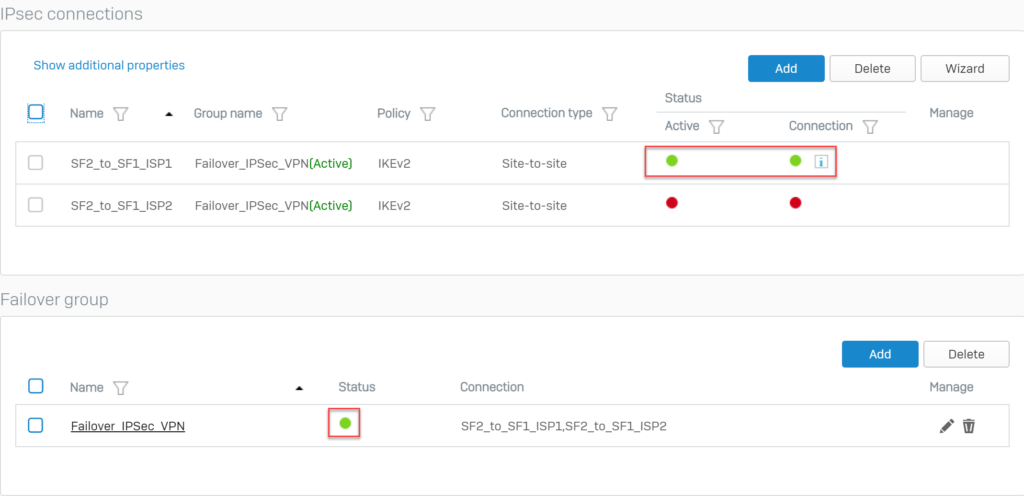

Bất cứ khi nào liên kết VPN Internet ISP 1 không hoạt động, kết nối IPsec sẽ chuyển sang liên kết VPN Internet ISP 2.

Chúng ta sẽ thử ngắt kết nối VPN của đường ISP1 và chúng ta thấy rằng kết nối VPN của đường ISP 2 sẽ tự động thay thế.