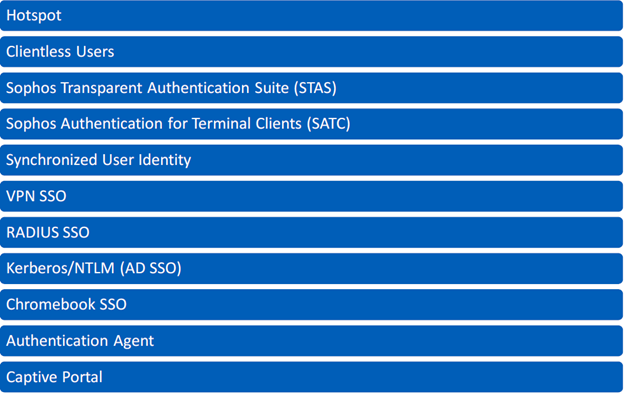

Overview

Bài viết cung cấp tổng quan về các phương pháp và cấu hình các cách xác thực trên Sophos XG firewall

Hotspot

Hotspot authentication là hành động kiểm tra khi có một thiết bị hotspot hoạt động trên interface có lưu lượng truy cập tới. Wireless hotspot authentication được sử dụng để cung cấp quyền truy cập internet cho user khách và hạn chế lưu lượng truy cập không mong muốn trên các network

Hotspot types

- Terms of Use Acceptance: Khách hàng có thể truy cập Internet sau khi chấp nhận các điều khoản sử dụng

- Session Expires: Chọn khoảng thời gian quyền truy cập sẽ bị từ chối cho đến khi các điều khoản được chấp nhận lại

- Terms of Use: Thêm đoạn văn bản sẽ được hiển thị dưới dạng điều khoản sử dụng. Định dạng simple HTML và hyperlinks được cho phép sử dụng

- Password of the Day: Mật khẩu mới được tạo hàng ngày, người dùng phải nhập mật khẩu này để truy cập hotspot

- Password creation time: Chọn thời gian mật khẩu sẽ được tự động tạo lại

- Send password by email: Liệt kê các địa chỉ email để tự động gửi mật khẩu đến

- Synchronize password with PSK of wireless networks: Bạn có thể có mật khẩu của từng ngày cũng như là thay đổi SSID của mạng không dây được liên kết

- Administrative Users: Chọn hoặc thên users cho cài đặt quản trị. Quản trị viên được phép tạo vouchers hoặc thay đổi mật khẩu trong ngày trong trang User Portal. Mặc định, sẽ không có user nào có quyền cài đặt cấu hình quản trị

- Voucher: Gửi qua mail hoặc in voucher cho user guest, voucher có thể bị giới hạn về độ dài, thời gian và số lượng thiết bị

- Voucher Definitions: Thêm hoặc tạo một voucher definition. Bạn có thể chọn restrict cho voucher bằng giới hạn thời gian, hiệu lực hoặc dung lượng

- Device per voucher: Giới hạn số lượng thiết bị có thể sử dụng voucher

- Administrative Users: họn hoặc thên users cho cài đặt quản trị. Quản trị viên được phép tạo vouchers hoặc thay đổi mật khẩu trong ngày trong trang User Portal. Mặc định, sẽ không có user nào có quyền cài đặt cấu hình quản trị

Clientless Users

- Clientless Users sẽ không xác thực bằng username và password mà sẽ xác thực bằng địa chỉ IP. Clientless users luôn được XG Firewall xác thực cục bộ. Thông thường, bạn sẽ sử dụng clientless users để kiểm soát truy cập mạng cho các máy chủ hoặc thiết bị như máy in và điện thoại VoIP. Bạn cũng có thể cấu hình người khác là clientless users, những người mà bạn không muốn yêu cầu đăng nhập khi họ ở trong mạng. Nếu bạn cấu hình người dùng thay vì thiết bị mạng, chúng tôi khuyên bạn nên gán những người dùng đó có địa chỉ IP tĩnh trên DHCP server của bạn

- Bạn có thể tạo clientless users riêng lẻ hoặc theo group. Sau đó bạn có thể chỉnh sửa cấu hình của từng người dùng và chỉnh định các chính sách và việc sử dụng băng thông

- Clientless user sẽ hiển thị như live users ở mục current activities. Nếu bạn không active các user đó, những user đó sẽ không hiển thị ở live user nữa

Single-Sign-On (SSO)

- Configure Active Directory authentication

- Bài viết giải thích cách Sophos Firewall sử dụng Active Directory để xác thực người dùng và quản lý kiểm soát truy cập

- Khi user domain đăng nhập lần đầu tiên, user đó sẽ được tự động thêm vào nhóm mặc định. Nếu nhóm của người dùng đó trong AD tồn tại trên Sophos Firewall, user đó sẽ được thêm vào nhóm trên Sophos

- Khi người dùng đăng nhập, Sophos Firewall sẽ xác thực người dùng bằng cách xác minh user đó với danh sách người dùng được tạo ra trong quá trình tích hợp với AD. Khi người dùng được xác thực, Sophos Firewall sẽ giao tiếp với AD để lấy dữ liệu để kiểm soát truy cập

- Nếu máy chủ AD của bạn không hoạt động, yêu cầu xác thực sẽ trả về thông báo tên người dùng, mật khẩu sai

- Khi bạn cấu hình nhiều máy chủ AD, Sophos Firewall sẽ thực hiện xác thực đối với các máy chủ AD của bạn theo thứ tự được cấu hình trong web admin console

- Group membership behavior with Active Directory

- Bài viết giải thích cách hoạt động của group membership khi bạn tích hợp AD với Sophos Firewall và import group

- Khi user thuộc nhiều nhóm trong AD, Sophos Firewall sẽ sử dụng 1 nhóm dựa trên thứ tự của nhóm bằng cách tìm kiếm danh sách nhóm từ trên xuống. Nhóm đầu tiên phù hợp với người dung và các chính sách của nhóm đó được áp dụng. Nhóm này là nhóm chính trên Sophos Firewall của người dùng

- Mọi người dùng phải thuộc một nhóm. Nếu người dùng không có nhóm thì Sophos Firewall sẽ gán user đó vào nhóm mặc định

Sophos Authentication for Terminal Client (STAS)

- The Sophos Transparent Authentication Suite, STAS, được cài đặt trên Domain Controllers và báo cáo các sự kiện đăng nhập của người dùng tới XG Firewall

- Sophos Firewall: Hướng dẫn cấu hình xác thực người dùng sử dụng STAS trên AD và Sophos XG

- Sophos Firewall: Hướng dẫn cấu hình xác thực người dùng sử dụng STAS trên Sophos XG và nhiều AD

Sophos Authentication for Terminal/Thin Client (STAC)

- Sophos Authentication for Terminal Client, STAC, được cài đặt trên Terminal Servers và cho phép XG Firewall định danh users dựa trên port nguồn của traffic từ Terminal Server

Synchronized User Identity

- Xác thực synchronized user ID sử dụng Heartbeat để cung cấp xác thực cho người dùng cuối

- Synchronized user ID được đồng bộ hoá hoạt động với AD, được cấu hình làm máy chủ xác thực trong Sophos Firewall và hiện được hỗ trợ cho Windows 7 và Windows 10. Không yêu cầu agent trên máy chủ hoặc máy trạm, cũng như không chia sẻ hoặc sử dụng bất kỳ thông tin mật khẩu nào. Synchronized user ID không hoạt động với các dịch vụ thư mục khác và nó không nhận dạng người dùng cục bộ. Synchronized user ID được đồng bộ hoá chia sẻ thông tin tài khoản user domain từ thiết bị endpoint mà người dùng đăng nhập bằng Sophos Firewall thông qua Security Heartbeat. Sophos Firewall sau đó sẽ kiểm tra tài khoản người dùng dựa trên máy chủ AD đã được cấu hình và kích hoạt người dùng

- Sophos Endpoint Protection chuyển thông tin đăng nhập của Windows tới Sophos Firewall. Sophos Firewall sử dụng thông tin này để xác thực với AD. Xác thực này được sử dụng để kích hoạt các chính sách dựa trên người dùng và xác thực người dùng chung trên tường lửa

VPN SSO

- Khi người dùng được kết nối với XG Firewall thông qua truy cập từ xa VPN, người dùng đó sẽ tự động được xác thực với tường lửa. Chú ý, trong trường hợp chuyển đổi dự phòng HA, người dùng sẽ phải kết nối lại với VPN tunnel vì họ sẽ bị ngắt kết nối và người dùng sẽ bị đăng xuất khỏi tường lửa

RADIUS SSO

- Sophos XG Firewall có thể xác thực rõ ràng những người dùng đã được xác thực trên máy chủ RADIUS bên ngoài. Tường lửa không tương tác với máy chủ RADIUS mà chỉ đơn giản là giám sát các bản ghi mà máy chủ RADIUS gửi. Các bản ghi này thường bao gồm địa chỉ IP của người dùng và nhóm người dùng

Kerberos/NTLM SSO

- XG Firewall cũng hỗ trợ đăng nhập một lần cho lưu lượng truy cập web bằng cách sử dụng yêu cầu xác thực Kerberos/NTLM

Chromebook SSO

- XG Firewall cung cấp tiện ích mở rộng Chromebook chia sẻ Chromebook user IDs với Firewall để bật báo cáo và thực thi các chính sách dựa trên người dùng

Authentication Agent

- Authentication agent client có thể được tải xuống từ User Portal. Sau khi cài đặt, người dùng có thể nhập thông tin đăng nhập của họ và lưu chúng để xác thực với tường lửa mỗi khi họ đăng nhập

Web (Captive Portal) Authentiation

- Captive Portal là phương thức xác thực dựa trên web, nơi người dùng nhận được trang xác thực trong trình duyệt