Phần mềm ransomware quen thuộc phát triển nhu cầu sử dụng mật khẩu cho các trang web của bên thứ ba.

Viết bởi Lee Kirkpatrick, Paul Jacobs, Harshal Gosalia, Robert Weiland

Trong một cuộc điều tra gần đây về một vụ tấn công bằng phần mềm tống tiền Qilin, nhóm Sophos X-Ops đã phát hiện hoạt động của kẻ tấn công dẫn đến việc đánh cắp hàng loạt thông tin đăng nhập được lưu trữ trong trình duyệt Google Chrome trên một số thiết bị đầu cuối của mạng – một kỹ thuật thu thập thông tin đăng nhập có thể gây ra hậu quả vượt xa tổ chức nạn nhân ban đầu. Đây là một chiến thuật không thường thấy, và có thể là một yếu tố nhân rộng thêm sự hỗn loạn vốn đã có sẵn trong các tình huống bị tấn công bằng phần mềm tống tiền.

Qilin là cái gì?

Nhóm phần mềm tống tiền Qilin đã hoạt động được hơn hai năm. Họ xuất hiện trên tin tức vào tháng 6 năm 2024 do S, một nhà cung cấp dịch vụ chính phủ cho nhiều cơ sở y tế và bệnh viện ở Vương quốc Anh.

Trước hoạt động được mô tả trong bài viết này, các cuộc tấn công của Qilin thường liên quan đến “tống tiền kép” – tức là đánh cắp dữ liệu của nạn nhân, mã hóa hệ thống của họ, và sau đó đe dọa tiết lộ hoặc bán dữ liệu bị đánh cắp nếu nạn nhân không trả tiền để lấy khóa giải mã. Đây là một chiến thuật đã được thảo luận trong nghiên cứu “Turning the Screws” gần đây.

Nhóm Sophos IR quan sát thấy hoạt động được mô tả trong bài viết này vào tháng 7 năm 2024. Để cung cấp bối cảnh, hoạt động này được phát hiện trên một bộ điều khiển tên miền (domain controller) trong miền Active Directory của mục tiêu. Các bộ điều khiển tên miền khác trong miền AD đó cũng bị nhiễm, nhưng bị ảnh hưởng khác nhau bởi Qilin.

Diễn tập mở màn

Kẻ tấn công đã xâm nhập ban đầu vào môi trường thông qua thông tin đăng nhập bị xâm phạm. Đáng tiếc là phương pháp xâm nhập ban đầu này không phải là mới đối với Qilin (hay các nhóm phần mềm tống tiền khác). Cuộc điều tra của chúng tôi cho thấy cổng VPN thiếu bảo vệ xác thực đa yếu tố (MFA).

Thời gian ẩn náu của kẻ tấn công giữa lúc xâm nhập ban đầu vào mạng và các hành động tiếp theo là 18 ngày, điều này có thể hoặc không cho thấy một Nhà môi giới Truy cập Ban đầu (IAB) đã thực hiện cuộc xâm nhập thực sự. Dù sao đi nữa, 18 ngày sau khi xâm nhập ban đầu xảy ra, hoạt động của kẻ tấn công trên hệ thống tăng lên, với các dấu vết cho thấy sự di chuyển ngang đến một bộ điều khiển tên miền sử dụng thông tin đăng nhập bị xâm phạm.

Khi kẻ tấn công đã đến được bộ điều khiển tên miền đó, họ chỉnh sửa chính sách tên miền mặc định để đưa vào một Đối tượng Chính sách Nhóm (GPO) dựa trên đăng nhập chứa hai mục. Mục đầu tiên, một script PowerShell có tên IPScanner.ps1, được viết vào một thư mục tạm thời trong chia sẻ SYSVOL (SYStem VOLume) (thư mục NTFS được chia sẻ nằm trên mỗi bộ điều khiển tên miền trong một miền Active Directory) trên bộ điều khiển tên miền cụ thể liên quan. Nó chứa một script 19 dòng cố gắng thu thập dữ liệu thông tin đăng nhập được lưu trữ trong trình duyệt Chrome.

Mục thứ hai, một script batch có tên logon.bat, chứa các lệnh để thực thi script đầu tiên. Sự kết hợp này dẫn đến việc thu thập thông tin đăng nhập được lưu trong trình duyệt Chrome trên các máy tính được kết nối với mạng. Vì hai script này nằm trong một GPO đăng nhập, chúng sẽ được thực thi trên mỗi máy khách khi nó đăng nhập.

Trên các Endpoint.

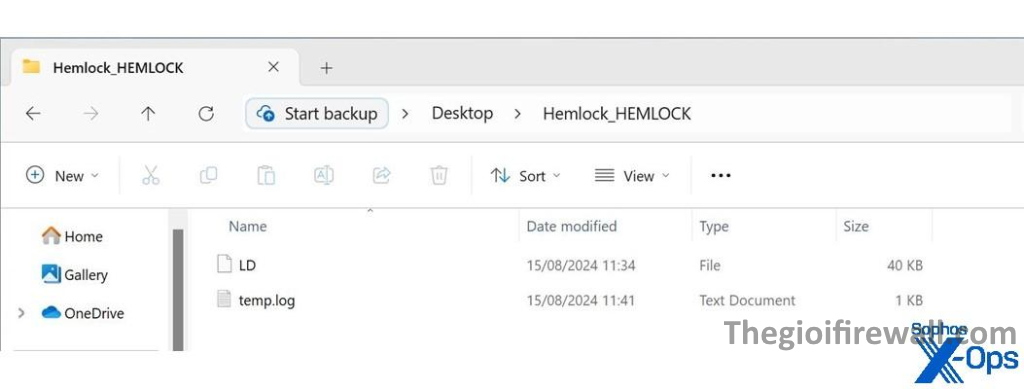

Bất cứ khi nào đăng nhập xảy ra trên một điểm cuối, logon.bat sẽ khởi chạy tập lệnh IPScanner.ps1, tập lệnh này lần lượt tạo ra hai tệp – một tệp cơ sở dữ liệu SQLite có tên LD và một tệp văn bản có tên temp.log, như trong Hình 1.

Hình 1: Chúng tôi gọi thiết bị demo này là Hemlock vì nó độc hại: Hai tệp được tạo bởi tập lệnh khởi động trên máy bị nhiễm

Các tệp này được ghi lại vào thư mục mới được tạo trên phần chia sẻ SYSVOL của miền và được đặt tên theo tên máy chủ của (các) thiết bị mà chúng được thực thi trên đó (trong ví dụ của chúng tôi là Hemlock

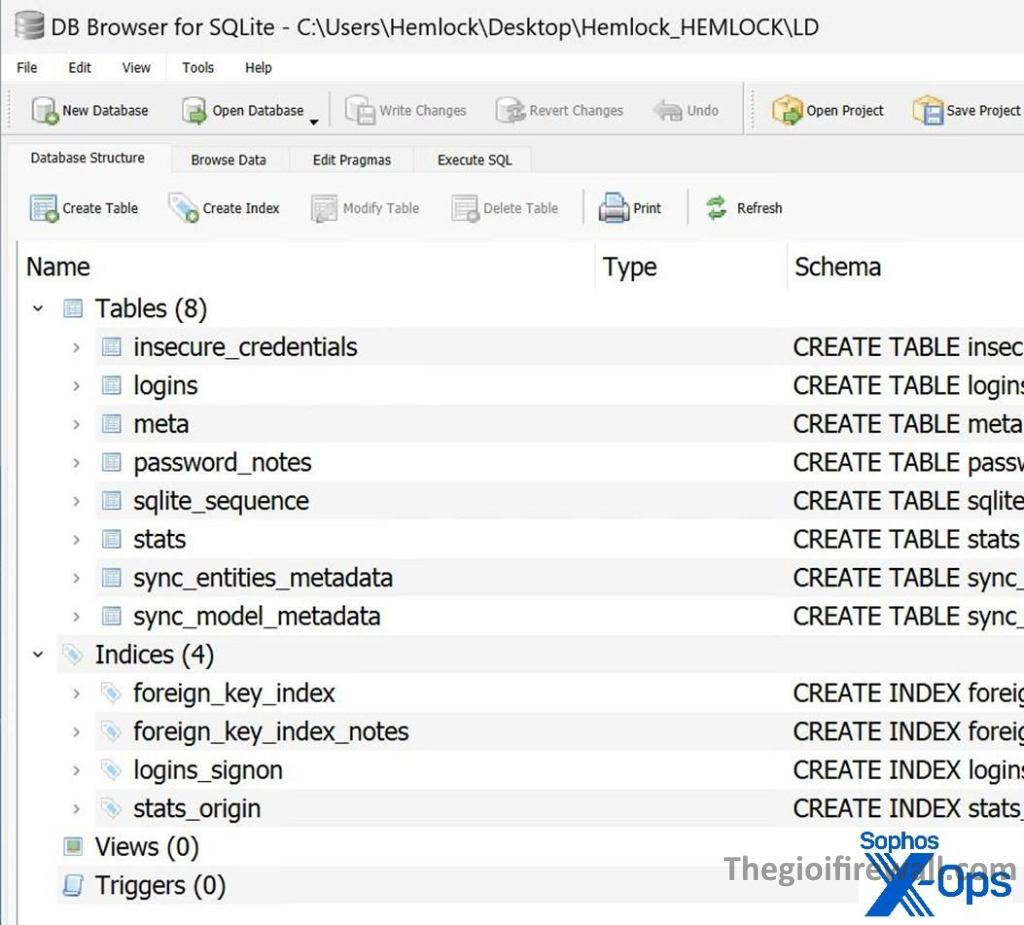

Tệp cơ sở dữ liệu LD chứa cấu trúc như trong Hình 2.

Hình 2: Bên trong LD, tệp cơ sở dữ liệu SQLite được thả vào SYSVOL

Thể hiện sự tự tin rằng họ sẽ không bị bắt hoặc mất quyền truy cập vào mạng, kẻ tấn công đã để GPO này hoạt động trên mạng trong hơn ba ngày. Điều này tạo cơ hội đầy đủ cho người dùng đăng nhập vào thiết bị của họ và, mà họ không hề biết, kích hoạt script thu thập thông tin đăng nhập trên hệ thống của họ. Một lần nữa, vì tất cả điều này được thực hiện bằng GPO đăng nhập, mỗi người dùng sẽ trải qua việc thu thập thông tin đăng nhập này mỗi khi họ đăng nhập.

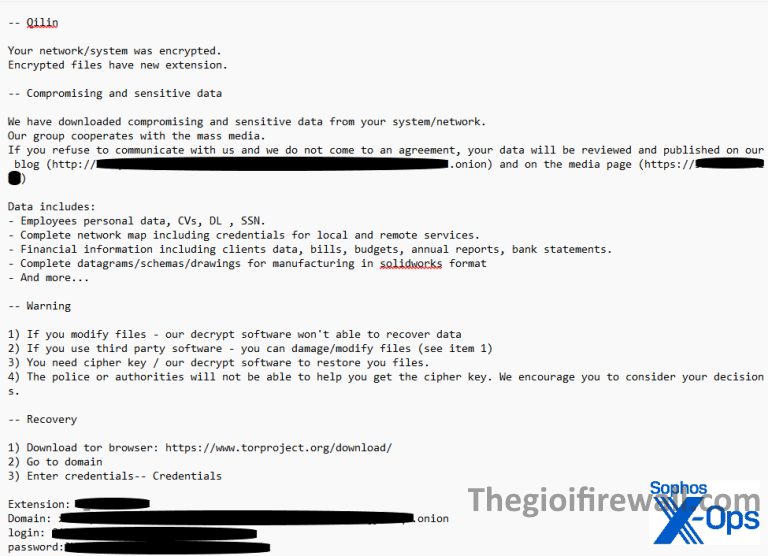

Để gây khó khăn hơn trong việc đánh giá mức độ xâm phạm, sau khi các tệp chứa thông tin đăng nhập đã thu thập bị đánh cắp và chuyển ra ngoài, kẻ tấn công đã xóa tất cả các tệp và xóa sạch nhật ký sự kiện cho cả bộ điều khiển tên miền và các máy bị nhiễm. Sau khi xóa bằng chứng, họ tiến hành mã hóa các tệp và thả thông báo đòi tiền chuộc, như được hiển thị trong Hình 3. Phần mềm tống tiền này để lại một bản sao của thông báo trong mỗi thư mục trên thiết bị mà nó chạy.

Hình 3: Thông báo đòi tiền chuộc Qilin

Nhóm Qilin lại sử dụng GPO làm cơ chế tác động đến mạng bằng cách yêu cầu nó tạo một tác vụ theo lịch trình để chạy một tệp bó có tên run.bat, tệp này đã tải xuống và thực thi phần mềm ransomware.

Sự va chạm

Trong cuộc tấn công này, script IPScanner.ps1 nhắm vào trình duyệt Chrome – về mặt thống kê đây là lựa chọn có khả năng mang lại nhiều mật khẩu nhất, vì Chrome hiện chiếm hơn 65 phần trăm thị phần trình duyệt. Sự thành công của mỗi nỗ lực sẽ phụ thuộc vào chính xác những thông tin đăng nhập mà mỗi người dùng đang lưu trữ trong trình duyệt. (Về số lượng mật khẩu có thể thu được từ mỗi máy bị nhiễm, một khảo sát gần đây cho thấy trung bình mỗi người dùng có 87 mật khẩu liên quan đến công việc, và khoảng gấp đôi số đó là mật khẩu cá nhân.)

Một cuộc xâm phạm thành công kiểu này có nghĩa là không chỉ các nhà bảo vệ phải thay đổi tất cả mật khẩu Active Directory; về lý thuyết, họ cũng nên yêu cầu người dùng cuối thay đổi mật khẩu của họ cho hàng chục, có thể hàng trăm trang web của bên thứ ba mà người dùng đã lưu tổ hợp tên người dùng-mật khẩu trong trình duyệt Chrome. Tất nhiên, các nhà bảo vệ sẽ không có cách nào bắt người dùng làm điều đó. Về trải nghiệm của người dùng cuối, mặc dù hầu như mọi người dùng internet ở thời điểm này đều đã nhận được ít nhất một thông báo “thông tin của bạn đã bị xâm phạm” từ một trang web đã mất kiểm soát dữ liệu của người dùng, nhưng trong tình huống này thì ngược lại – một người dùng, hàng chục hoặc hàng trăm vụ xâm phạm riêng biệt.

Có lẽ điều thú vị là, trong cuộc tấn công cụ thể này, các bộ điều khiển tên miền khác trong cùng miền Active Directory đã bị mã hóa, nhưng bộ điều khiển tên miền nơi GPO cụ thể này được cấu hình ban đầu lại không bị mã hóa bởi phần mềm tống tiền. Điều này có thể là gì – một sai sót, một sơ suất, hay việc kiểm tra A/B của kẻ tấn công – nằm ngoài phạm vi điều tra của chúng tôi (và bài đăng này).

Phần kết luận

Có thể dự đoán được, các nhóm ransomware tiếp tục thay đổi chiến thuật và mở rộng các kỹ thuật của chúng. Nhóm ransomware Qilin có thể đã quyết định rằng, chỉ bằng cách nhắm mục tiêu vào tài sản mạng của các tổ chức mục tiêu, họ đã bỏ lỡ cơ hội.

Nếu họ hoặc những kẻ tấn công khác cũng quyết định khai thác thông tin xác thực được lưu trữ ở điểm cuối – điều này có thể tạo cơ hội cho mục tiêu tiếp theo hoặc kho thông tin về các mục tiêu có giá trị cao sẽ bị khai thác bằng các phương tiện khác – thì một điều đen tối mới chương có thể đã mở ra trong câu chuyện đang diễn ra về tội phạm mạng.

Lời cảm ơn

Anand Ajjan của SophosLabs, cũng như Ollie Jones và Alexander Giles từ nhóm Ứng phó sự cố, đã đóng góp cho phân tích này.

Phản hồi và khắc phục

Các tổ chức và cá nhân nên dựa vào các ứng dụng quản lý mật khẩu sử dụng các phương pháp hay nhất trong ngành để phát triển phần mềm và được bên thứ ba độc lập kiểm tra thường xuyên. Việc sử dụng trình quản lý mật khẩu dựa trên trình duyệt đã nhiều lần được chứng minh là không an toàn, với bài viết này là bằng chứng gần đây nhất.

Xác thực đa yếu tố sẽ là một biện pháp phòng ngừa hiệu quả trong tình huống này, như chúng tôi đã nói ở nơi khác. Mặc dù việc sử dụng MFA tiếp tục gia tăng, một nghiên cứu Lastpass năm 2024 chỉ ra rằng mặc dù việc áp dụng MFA tại các công ty có hơn 10.000 nhân viên là 87% không quá khủng khiếp, nhưng mức độ áp dụng đó giảm nhanh chóng – từ 78% đối với các công ty có 1.001-1000 nhân viên. giảm tỷ lệ chấp nhận xuống còn 27% đối với các doanh nghiệp có 25 nhân viên trở xuống. Nói thẳng ra, các doanh nghiệp phải làm tốt hơn vì sự an toàn của chính họ – và trong trường hợp này là sự an toàn của các công ty khác.

Truy vấn Powershell.01 của chúng tôi là công cụ xác định các lời khen ngợi PowerShell đáng ngờ được thực hiện trong quá trình tấn công. Truy vấn đó được cung cấp miễn phí trên Github của chúng tôi, cùng với nhiều truy vấn khác.

Sophos phát hiện ransomware Qilin dưới dạng Troj/Qilin-B và phát hiện hành vi như Impact_6a & Lateral_8a. Tập lệnh được mô tả ở trên được phát hiện là Troj/Ransom-HDV.