- Giới thiệu.

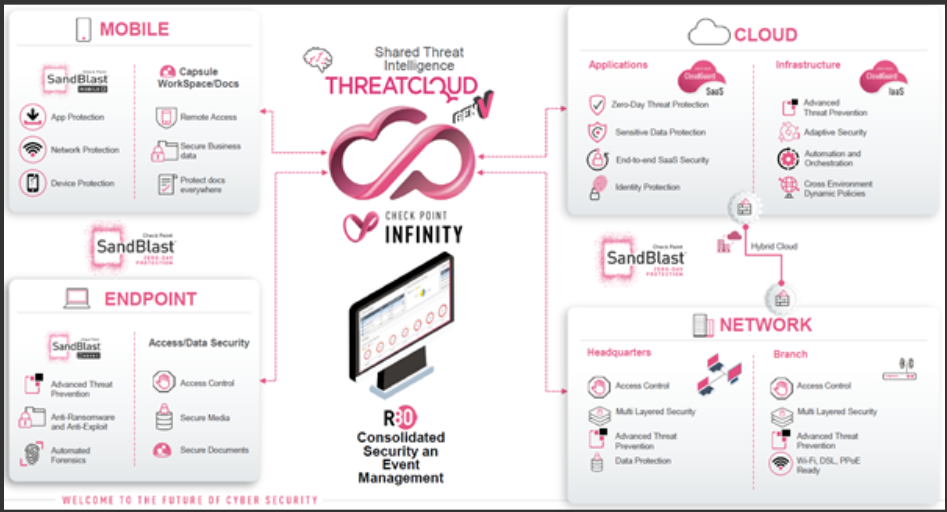

Check Point Software Technologies (Gọi tắt là Check Point) là một công ty hoạt động độc quyền trong lĩnh vực An toàn thông tin và bao gồm 4 lĩnh vực chính:

- An ninh mạng trên phạm vi và bên trong Data Centers.

- Bảo mật đám mây: Public, Private and Hybrid.

- Bảo mật điểm cuối cho cả Windows và Mac.

- Bảo mật di động dành cho thiết bị Android và iOS.

Trong bài viết này, tôi sẽ nói về các giải pháp An ninh mạng với Checkpoint.

- Network Defense: Kiến trúc 3 thành phần.

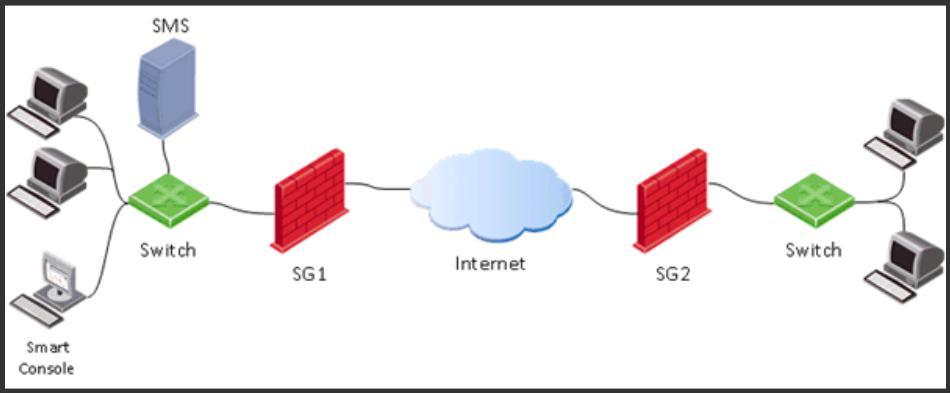

Sản phẩm chính của Checkpoint là giải pháp an ninh mạng – Next Generation Firewall (NGFW). Khi làm việc với nó, bạn sẽ gặp 3 thành phần chính đó là: Security Gateway, Security Management Server và SmartConsole.

- Security Gateway (SG) thường được triển khai trên vành đai để kiểm soát và bảo mật lưu lượng truy cập bằng khả năng tường lửa và ngăn chặn mối đe dọa.

- Security Management Server (SMS) dùng để xác định và kiểm soát các chính sách bảo mật trên SG. Và cũng có thể được sử dụng như một máy chủ nhật ký với hệ thống lập chỉ mục nhật ký (SmartLog) và sự kiện tích hợp (SmartEvent – giải pháp tương tự SIEM cho các sản phẩm Checkpoint). Thông thường, SMS là thành phần chính của quản lý trung tâm với nhiều Security Gateway đang hoạt động. Tuy nhiên, bạn cần có SMS ngay cả khi hệ thống bảo mật của bạn chỉ có một Security Gateways duy nhất.

- SmartConsole là công cụ quản trị GUI để kết nối với SMS. Thông qua công cụ này, quản trị viên bảo mật có thể chuẩn bị và áp dụng các chính sách bảo mật cho Security Gateways.

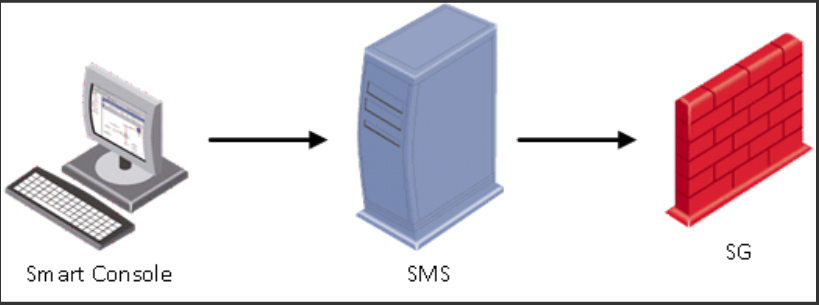

Quy trình quản trị bao gồm các bước sau:

- Quản trị viên bảo mật mở SmartConsole và kết nối với Security Management Server.

- Security Administrator thay đổi chính sách bảo mật hiện có (hoặc xác định chính sách mới) và áp dụng thay đổi đó bằng cách nhấn nút Cài đặt chính sách.

- Security Management Server xác minh tính nhất quán của chính sách để tránh các lỗi logic, biên dịch nó và gửi gói chính sách kết quả đến Security Gateway.

- Security Gateway nhận chính sách đã biên dịch và áp dụng chính sách đó cho lưu lượng mạng đi qua cổng.

- Operating Systems

Trong quá khứ, Công nghệ phần mềm Check Point được định hướng cho các hệ điều hành khác nhau: SUN, AIX, HP-OS, nhiều phiên bản khác nhau của Linux và Windows, IPSO, Nền tảng bảo mật (SPLAT) và các hệ điều hành khác. Hiện nay, ba thành phần của Checkpoint đang sử dụng Hệ điều hành sau:

Windows – chỉ dành cho SmartConsole. SG và SMS không thể triển khai trên Windows.

Gaia – Hệ điều hành riêng của Checkpoint dựa trên RH Enterprise Linux đã được tăng cường. Gaia sẽ là trọng tâm của một số tài liệu khác vì đây là tùy chọn chính khi triển khai cả SMS và SG trên nền tảng máy chủ mở và các thiết bị Check Point.

Lưu ý: Các thiết bị SMB checkPoint dựa trên bộ xử lý ARM đang sử dụng Hệ điều hành nhúng Gaia, đây là phiên bản rút gọn và tối ưu hóa của Gaia.

Software Versions

Hiện tại, Checkpoint hỗ trợ ba phiên bản phần mềm chính của sản phẩm:

- R77.30

- R80.10

- R80.20

R77.30 dự kiến sẽ ngừng hỗ trợ vào tháng 5 năm 2019. R80.20 được phát hành vào cuối tháng 9 năm 2018.

- Deployment option.

Có các tùy chọn triển khai khác nhau cho hệ thống bảo mật mạng dựa trên các sản phẩm Checkpoint:

- Check Point Security Appliance. Tùy chọn này bao gồm cả phần cứng và phần mềm cần thiết để chạy hệ thống bảo mật mạng Checkpoint.

- Open Server. Hệ điều hành Gaia có thể được triển khai trên các máy chủ được chứng nhận cụ thể từ danh sách tương thích phần cứng có sẵn trên trang web Check Point.

- A Virtual Machine. Gaia hỗ trợ VMware ESX và các nền tảng đám mây công cộng phổ biến nhất: AWS, Azure, Google Cloud, Alibaba và Oracle.

- Standalone and Distributed Deployment.

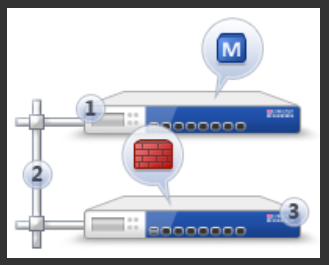

Security Gateway và Security Management Server đều có thể được triển khai trên cùng một phần cứng của VM (Standalone):

hoặc dưới dạng thành phần khác nhau (Distributed Deployment).

- Standalone tiết kiệm nhưng cũng hạn chế, đặc biệt khi nói về hiệu suất.

- Distributed là tùy chọn triển khai và phổ biến nhất dành cho khách hàng của Checkpoint. Đối với một số chức năng cụ thể, chẳng hạn như SmartEvent, việc triển khai phân tán là bắt buộc.

- Gateway Deployment.

Security Gateway được triển khai ở Routed Mode hoặc Bridge Mode.

- Routed Mode là phổ biến nhất. Trong trường hợp này, Security Gateway bảo mật thực hiện định tuyến L3 khi chuyển tiếp lưu lượng được Chính sách bảo mật cho phép

- Bridge Mode có thể được triển khai mà không thay đổi cấu trúc liên kết mạng, để kiểm soát lưu lượng trên Lớp 2. Một số chức năng bị hạn chế trong chế độ này.

- Check Point Software Blades

Một trong những câu hỏi thường gặp nhất mà những người mới bắt đầu có là về thuật ngữ “Software Blades”. Nói một cách dễ hiểu, Checkpoint đang sử dụng thuật ngữ này cho các tính năng cụ thể của sản phẩm của mình.

Security Gateways và Management Servers có bộ sưu tập các phần mềm liên quan mà người ta có thể bật hoặc tắt khi được yêu cầu, tùy thuộc vào giấy phép. Sự kết hợp của những điều đó xác định tính năng cụ thể của sản phẩm Checkpoint.

Tôi sẽ đề cập đến hầu hết các Software Blades và chức năng của chúng trong các tài liệu tiếp theo.

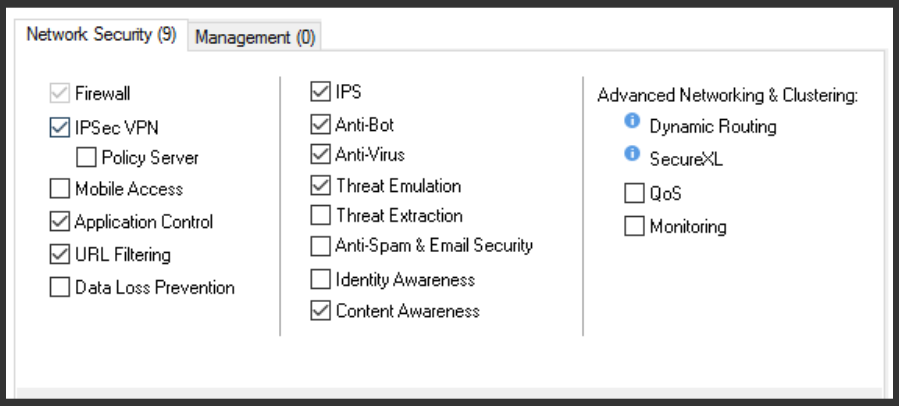

7.1. Security Gateway Software Blades

- Firewall – Chức năng lọc bảo mật cơ bản

- IPSec VPN – chức năng tạo mạng riêng ảo Site to Site dựa trên IPSec

- Mobile Access – Giải pháp VPN điểm cuối SSL và IPSec

- Application Control & URL Filtering – Giải pháp bảo mật nâng cao để kiểm soát lưu lượng URL Web và ứng dụng thông qua cổng

- Data Loss Prevention – Ngăn chặn trước thông tin nhạy cảm rò rỉ khỏi tổ chức, hướng dẫn người dùng về quy trình xử lý dữ liệu phù hợp và cho phép khắc phục trong thời gian thực

- IPS – Hệ thống ngăn chặn xâm nhập

- Anti-Bot – Phát hiện và ngăn chặn hoạt động của mối đe dọa liên tục nâng cao (APT) trong mạng được bảo vệ

- Anti-Virus – Quét AVI nhanh chóng để tải xuống và tải lên qua Security Gateways

- Threat Emulation – Giải pháp Sandboxing để tải xuống và đính kèm email

- Threat Extraction – Kỹ thuật xóa nội dung hoạt động khỏi các bản tải xuống và tệp đính kèm nhằm ngăn ngừa nhiễm phần mềm độc hại ngẫu nhiên và APT

- AntiSpam & Email Security – bảo vệ email

- Identity Awareness – Cung cấp khả năng hiển thị danh tính của người dùng cuối và máy chủ Active Directory cụ thể mà họ đang kết nối. Điều này cho phép các chính sách bảo mật được thực thi dựa trên mọi sự kết hợp giữa người dùng, máy cụ thể hoặc mạng.

- Content Awareness – Kiểm soát các loại tệp dữ liệu nội dung cụ thể đi qua Security Gateways

- QoS – Chất lượng dịch vụ, chức năng định hình lưu lượng và ưu tiên

- Monitoring – Giám sát thời gian thực về hiệu suất và các chỉ số lưu lượng cho Security Gateways.

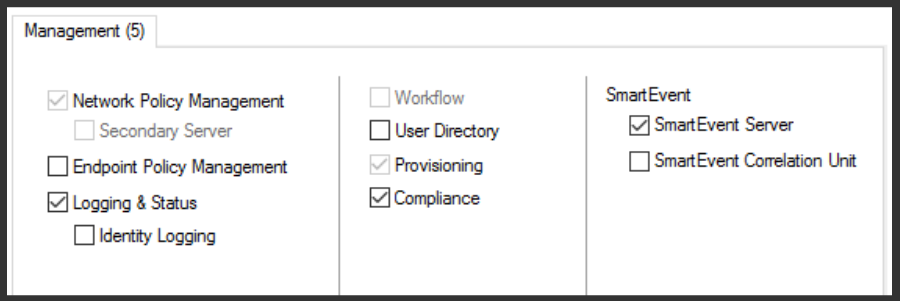

7.2. Security Management Server Software Blades

- Network Policy Management – tạo và quản lý các chính sách bảo mật SG

- Endpoint Policy Management – tạo và quản lý Chính sách bảo mật điểm cuối

- Logging & Status – chức năng ghi nhật ký và hợp nhất nhật ký trung tâm

- Workflow – Chức năng Chu trình quản lý thay đổi với khả năng kiểm tra và phê duyệt các hoạt động quản lý chính sách nhất định

- User Directory – Quản lý người dùng và tích hợp với các giải pháp xác thực bên ngoài

- Provisioning – Công cụ bảo trì tập trung

- Compliance – Công cụ tuân thủ tự động để kiểm tra các biện pháp thực hành tốt nhất và bảo mật

- SmartEvent — Công cụ quản lý sự kiện bảo mật và tương quan nhật ký

- Kết luận.

Trong bài viết này, Tôi đã giới thiệu cho bạn các thuật ngữ và khái niệm chính của dòng sản phẩm Check Point Network Security. Trong các bài viết tiếp theo, tôi sẽ đề cập đến quy trình cài đặt và cấu hình ban đầu cho cả Security Gateway và Security Management Server.