1. Mục đích bài viết

- Bài viết này sẽ hướng dẫn cách nat port 443 của Vmware Exsi server ở phía trong mạng nội bộ ra ngoài internet để có thể truy cập server từ bất cứ đâu.

- Ngoài ra bài viết còn hướng dẫn cách cấu hình DDNS trên thiết bị Palo Alto để cung cấp cho chúng ta một giải pháp khi chúng ta sử dụng internet với ip động.

2. Sơ đồ mạng, tình huống cấu hình và các bước cần thực hiện

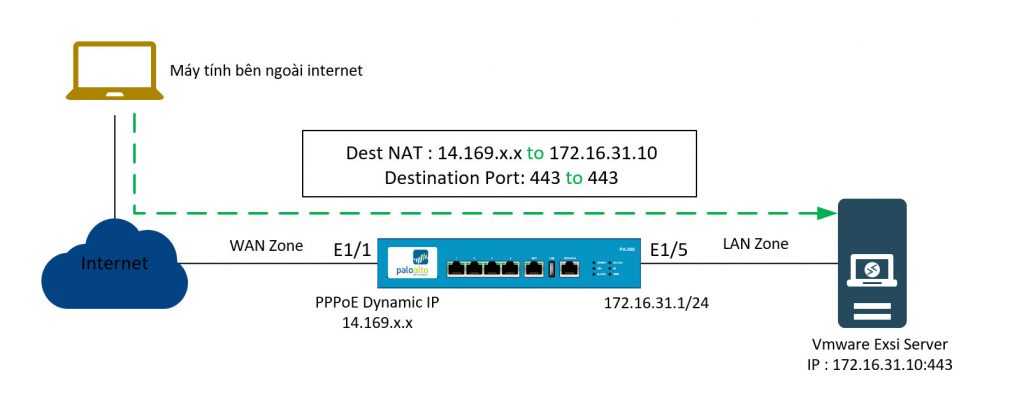

2.1 Sơ đồ mạng

2.2 Giải thích sơ đồ mạng

- Như sơ đồ thiết bị tường lửa Palo Alto sẽ được kết nối internet bằng giao thức PPPoE ở port E1/1 với IP động là 14.169.x.x

- Bên trong của Palo Alto là lớp mạng nội bộ LAN với địa chỉ IP tĩnh là 172.16.31.1/24 được đặt ở port E1/5. Trên port E1/5 được cấu hình DHCP Server để cấp phát IP cho các thiết bị kết nối đến nó.

- Tiếp theo là 1 Vmware Exsi Server được đặt trong lớp mạng LAN với địa chỉ IP là 172.16.31.10/24 và Vmware Exsi Server này được quản trị bằng web với giao https.

- Cuối cùng là máy tính bên ngoài internet, máy tính này có thể nằm ở bất kì đâu trong mạng internet.

2.3 Tình huống cấu hình

Chúng ta sẽ cấu hình NAT Port Forwarding cho phép máy tính bên ngoài internet có thể truy cập vào trang web quản trị của Vmware Exsi server bên trong mạng nội LAN bằng port 443 thông qua địa chỉ IP Wan động của thiết bị tường lửa Palo Alto là 14.169.x.x.

Khi chúng ta sử dụng thì sẽ gặp phải một vấn đề đó là do IP wan của thiết bị đang là ip động có thể thay đổi bất cứ lúc nào làm cho cấu hình ban đầu của chúng ta không còn hiệu quả nữa.

Vì vậy ở bài viết này ngoài hướng dẫn cấu hình nat port ra, chúng ta sẽ sử dụng dịch vụ DynamicDNS để cung cấp cho chúng ta một tên miền tùy chọn và tên miền đó sẽ giúp chúng ta tự động cập nhật IP wan khi nó thay đổi.

2.4 Các bước cần thực hiện

- Cấu hình DDNS

- Tạo Address Objects

- Tạo NAT rule

- Tạo Security policy

- Kiểm tra kết quả

3. Hướng dẫn cấu hình

3.1 Cấu hình DDNS

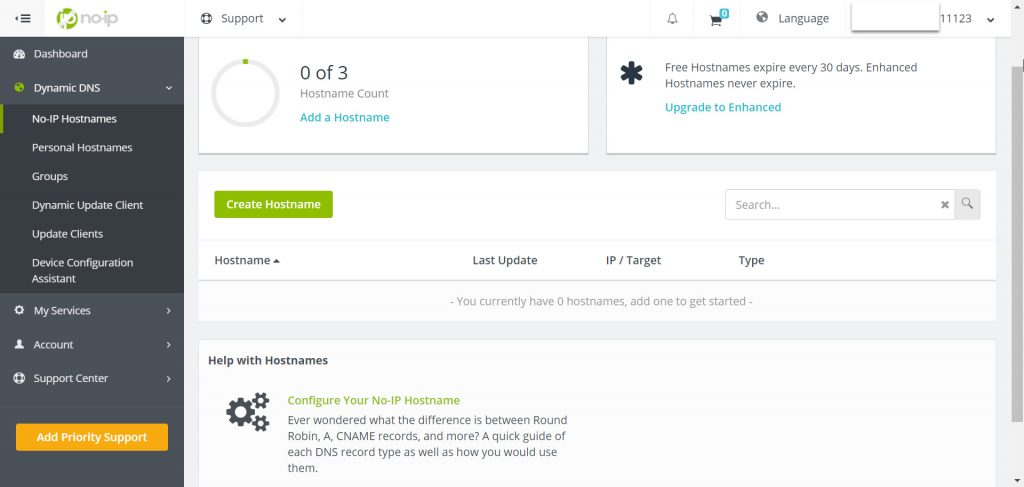

- Đầu tiên để sử dụng dịch vụ DDNS chúng ta sẽ cần tạo 1 tài khoản, ở bài viết này dịch vụ DDNS sẽ sử dụng là no-ip.

- Để tạo tài khoản bạn vào đường dẫn sau https://www.noip.com/.

- Sau khi tạo hoặc đăng nhập thành công bằng tài khoản noip chúng ta sẽ tạo một noip hostname.

- Để tạo noip hostname vào Dynamic DNS > No-IP Hostnames > Create Hostname.

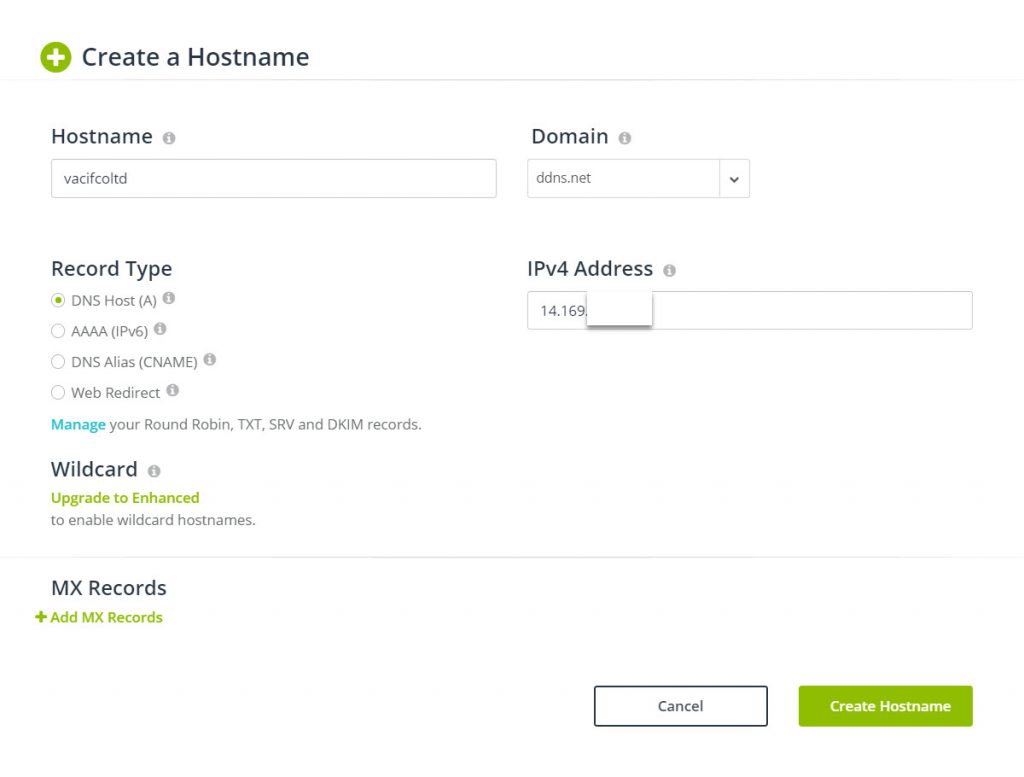

- Bảng Create a Hostname hiện ra các bạn điền thông tin như sau :

- Hostname : đặt tên mà bạn muốn, ở đây sẽ đặt là vacifcoltd.

- Domain : chọn ddns.net.

- Record type : chọn DNS Host (A).

- IPv4 Address : nhập ip wan, ở đây nhập là 14.169.x.x

- Nhấn Create Hostname để lưu.

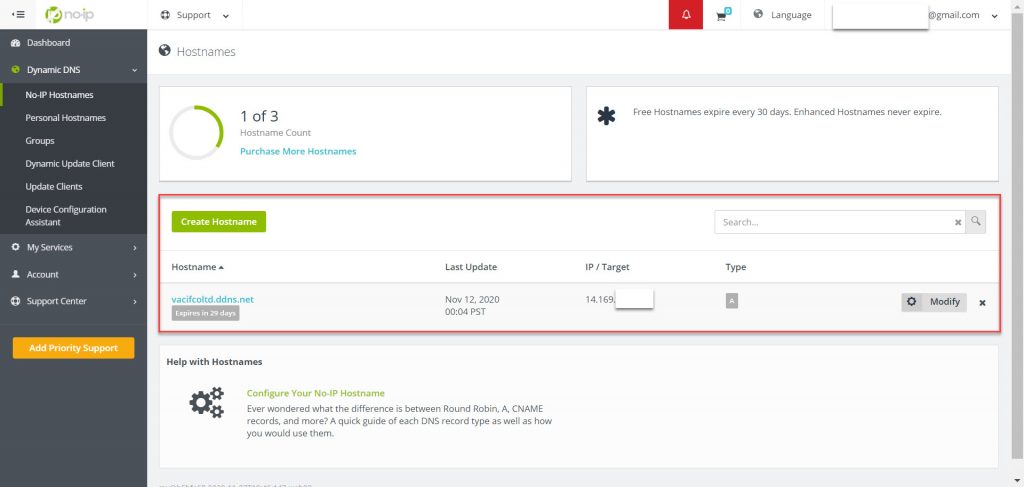

- DDNS vacifcoltd.ddns.net đã được tạo.

- Bước tiếp theo chúng ta cần cấu hình DDNS cho port internet ethernet1/1.

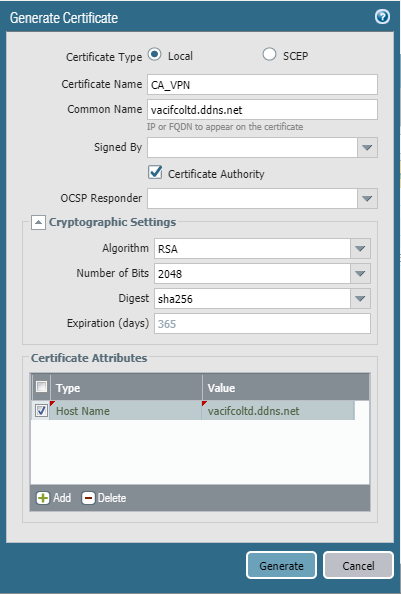

- Để cấu hình DDNS cho port Ethernet1/1 chúng ta cần tạo certificate, để tạo vào Device tab > Certificate Management > Certificates > Generate và điền các thông tin sau :

- Certificate Type : chọn Local

- Certificate Name : điền tên cho certificate ở đây điền CA_VPN.

- Common Name : điền tên hostname đã tạo trên trang noip là vacifcoltd.ddns.net.

- Ở bảng Certificate Attributes nhấn Add chọn Host Name ở Type và nhập vacifcoltd.ddns.net tại cột Value.

- Nhấn Generate để tạo certificate.

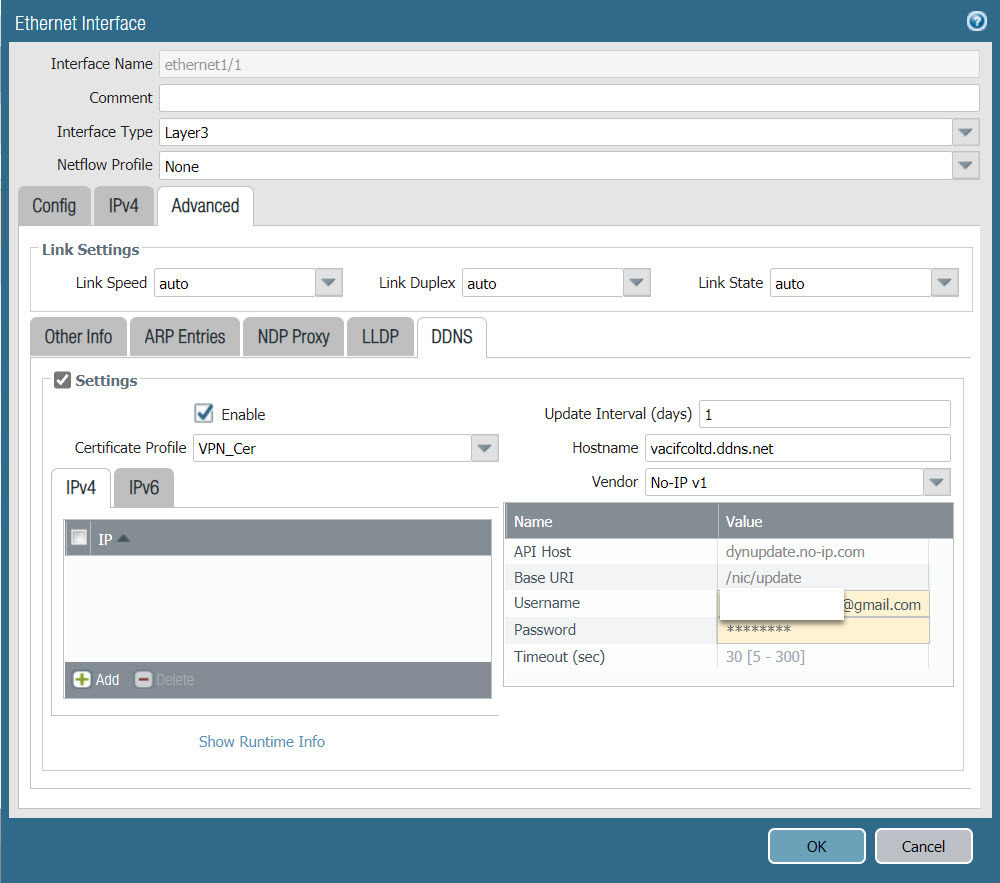

- Tiếp theo chúng ta sẽ cấu hình DDNS cho port ethernet1/1, để cấu hình vào Network > Interfaces > chọn ethernet1/1 > Advanced > DDNS và cấu hình theo thông số sau :

- Tích chọn Setting và Enable.

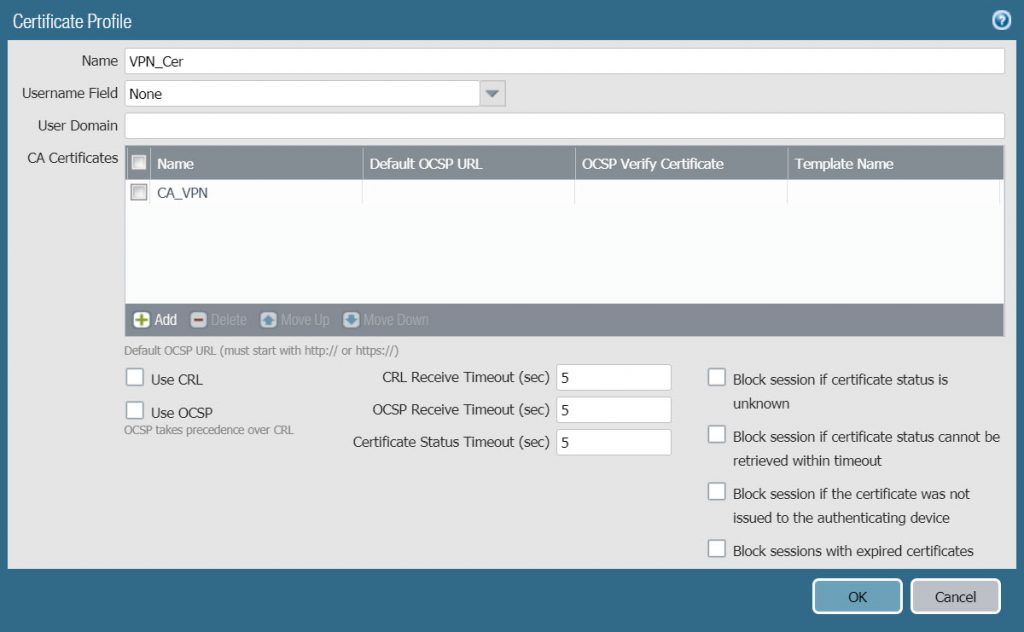

- Ở Certificate Profile nhấn chọn menu thả xuống chọn New Certificate Profile > Bảng Certificate Profile hiện ra điền tên ở phần Name là VPN_Cer > ở phần CA Certificates chọn Add > Bảng Certificate Profile hiện ra chọn CA_VPN vừa tạo ở ô CA Certificate và click OK 2 lần để hoàn thành.

- Ở phần Hostname : điền tên hostname được tạo trên noip là vacifcoltd.ddns.net.

- Vendor : chọn No-IP v1.

- Sau khi chọn Vendor thì điền tài khoản và mật khẩu mà bạn đã tạo ở trang No-IP vào bảng phía dưới.

- Click OK để lưu.

3.2 Tạo Address Objects

- Chúng ta sẽ tạo 2 address objects là Server-public 1 với địa chỉ ip là địa chỉ cổng WAN của thiết bị 14.169.x.x và webserver-private là địa chỉ ip của Web server bên trong.

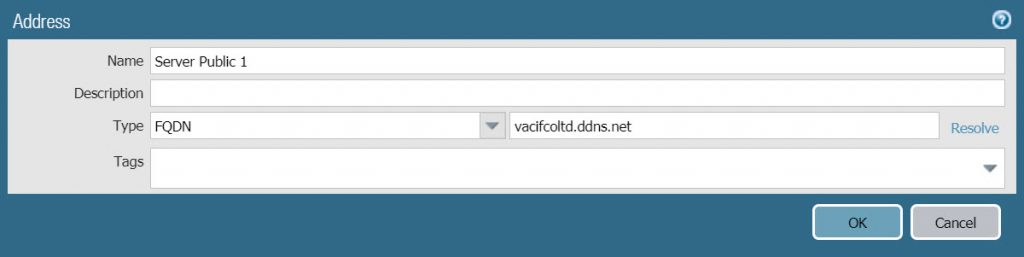

- Để tạo vào Objects > Addresses > click Add và nhập thông số sau :

- Name : Server-public 1

- Type : FQDN – vacifcoltd.ddns.net

- Click OK để lưu

- Click Add 1 lần nửa để tạo address object cho web server :

- Name : webserver-private

- Type : IP Netmask – 172.16.31.10

- Click OK để lưu

3.3 Tạo NAT Rule

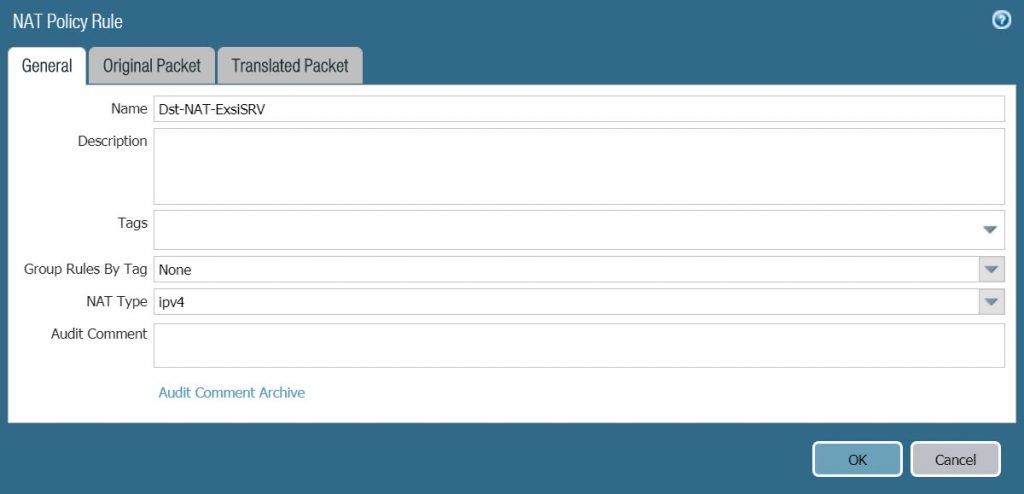

- Để tạo NAT rule vào Policies > NAT > Click Add.

- Ở General tab cấu hình với các thông số sau :

- Name : Dst-NAT-ExsiSrv

- Type : ipv4

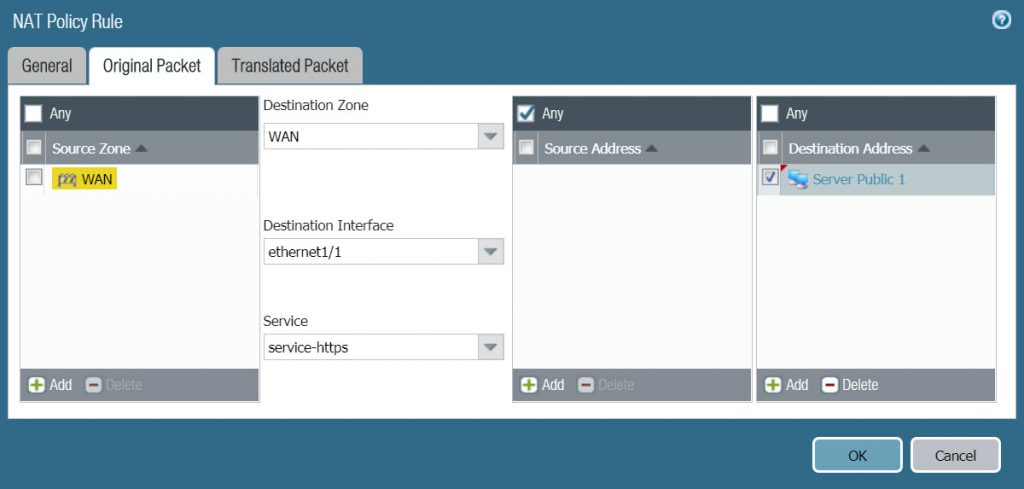

- Ở tab Original Packet cấu hình với các thông số sau :

- Source Zone : WAN

- Destination Zone : WAN

- Destination Interface : ethernet1/1

- Service : service-https

- Source Address : Any

- Destination Address : Server-public 1

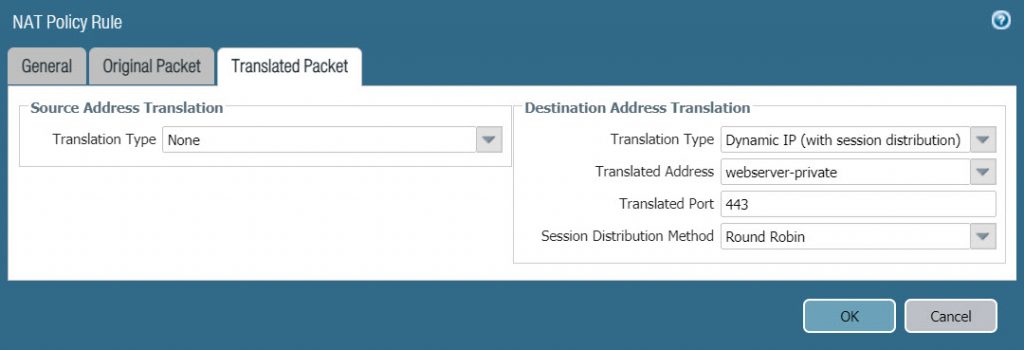

- Ở tab Translated Packet mục Destination Translation cấu hình như sau :

- Translation Type : Dynamic IP (with session distribution)

- Translation Address : webserver-private

- Translation Port : 443

- Session Distribution Method : Round Robin

- Click OK để lưu.

3.4 Tạo Security policy

- Tạo Secuirty policy để cho phép các traffic từ vùng WAN có thể đi vào vùng LAN.

- Để tạo vào Policies > Security > Click Add.

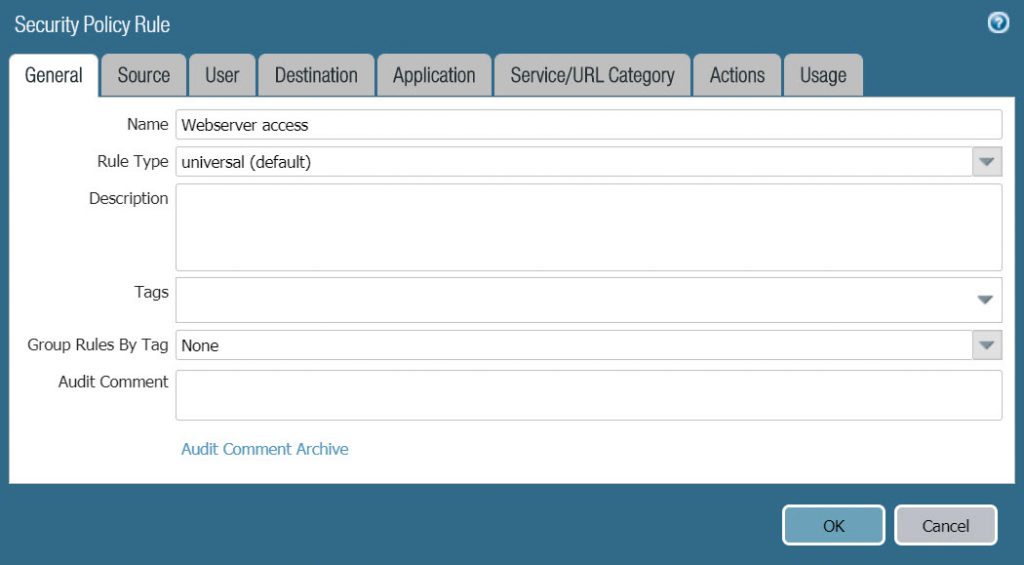

- Ở General tab cấu hình với các thông số sau :

- Name : Webserver access

- Rule Type : universal (default)

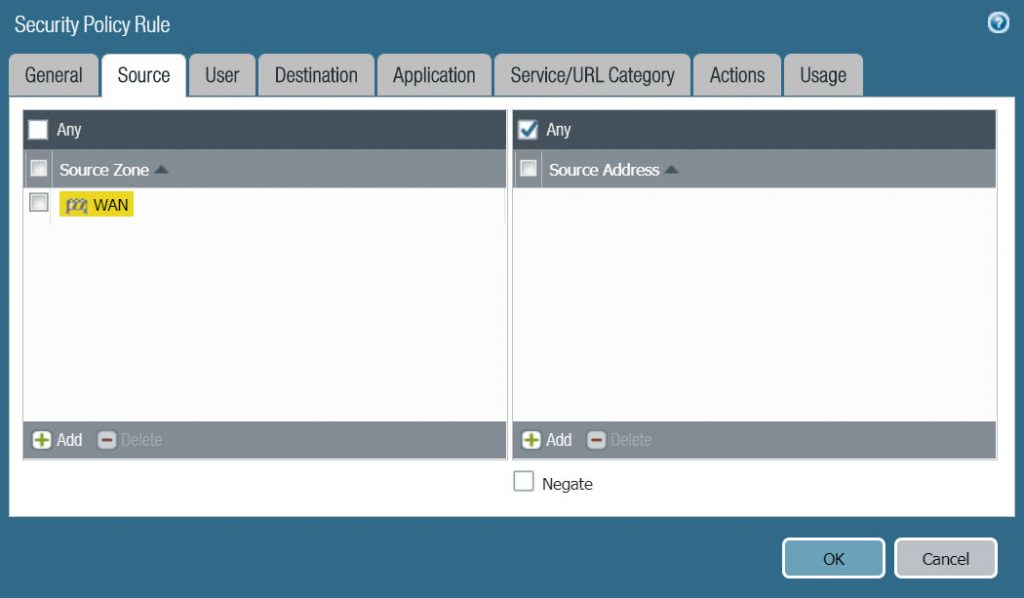

- Source tab :

- Source Zone : WAN

- Source Address : Any

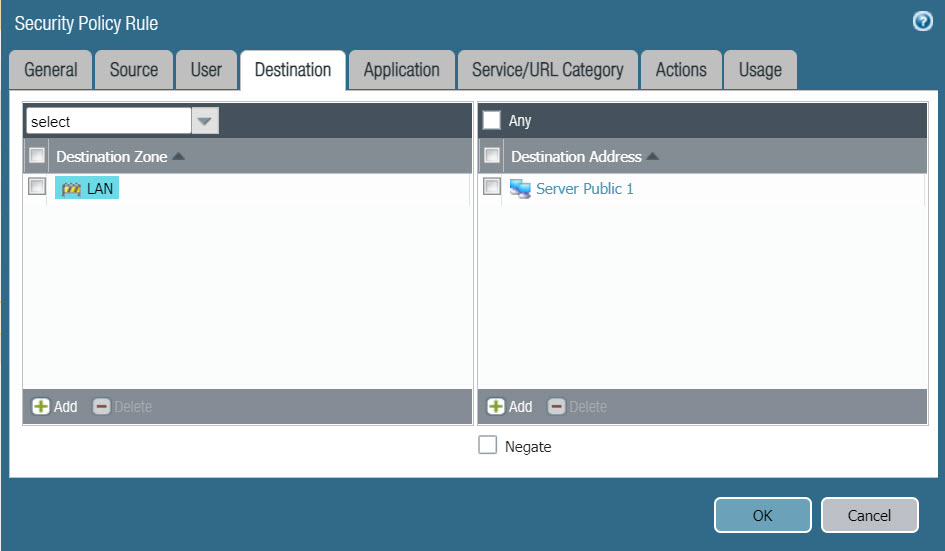

- Destination tab :

- Destination Zone : LAN

- Destination Address : Server-public 1

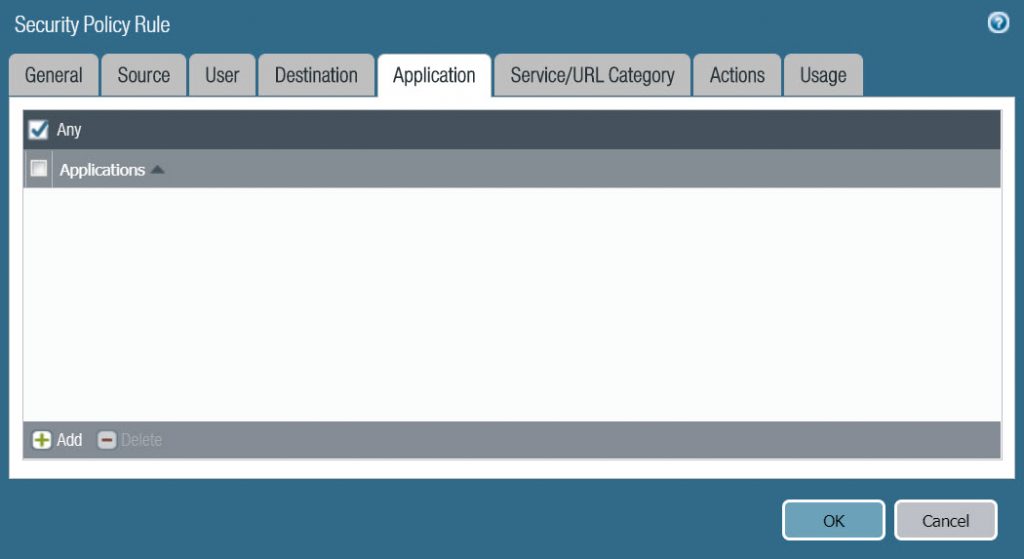

- Application tab :

- Chọn Any

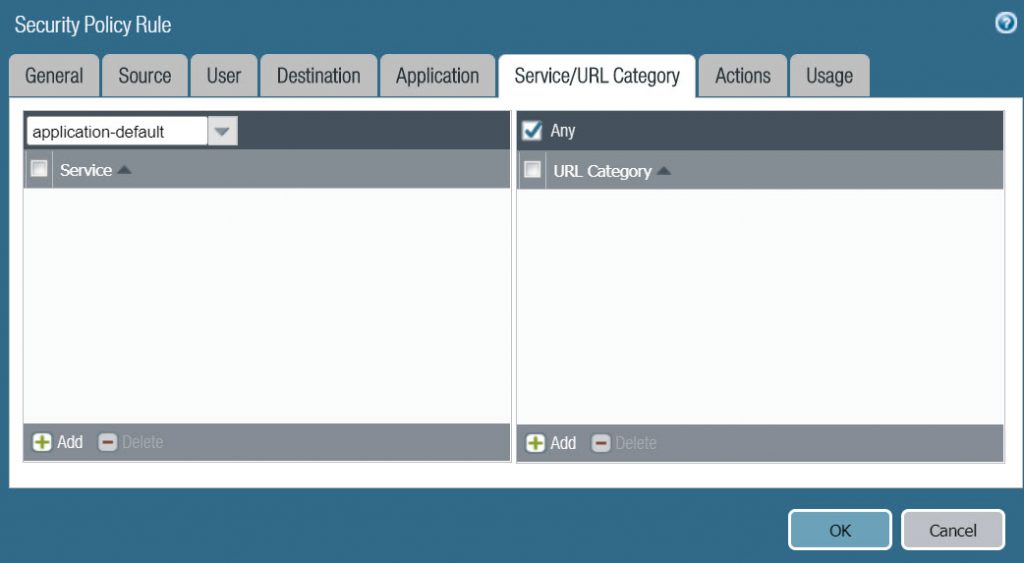

- Service/URL Category :

- Chọn application-default và Any

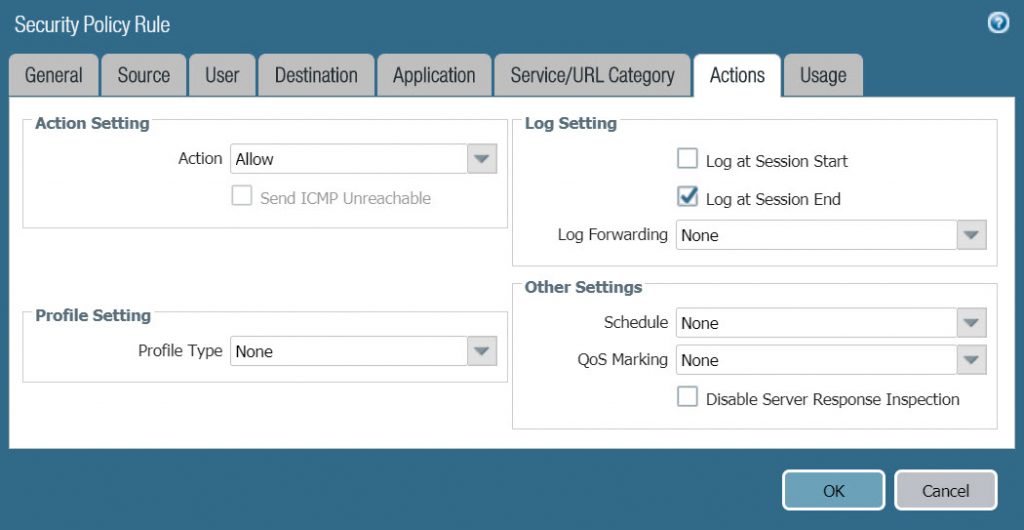

- Action :

- Log Setting : chọn Log at Session End

- Action Setting : Allow

3.4 Kiểm tra kết quả

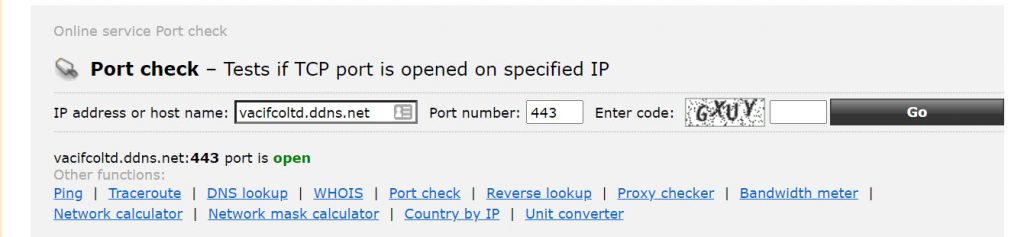

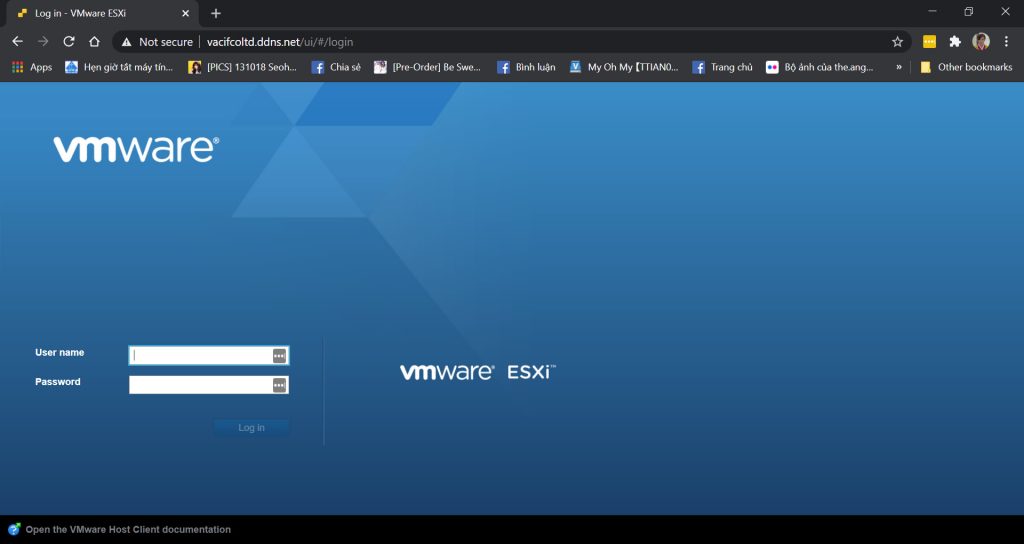

- Sau khi cấu hình các policy cần thiết chúng ta sẽ sử dụng một máy tính bên ngoài internet để truy cập vào trong server nội bộ bằng tên miền https://vacifcoltd.ddns.net và kết quả như hình sau.

- Ngoài ra chúng ta có thể kiểm tra port đã mở hay chưa trên ping.eu và kết quả như sau.