1.Mục đích bài viết

Trong bài viết này thegioifirewall sẽ hướng dẫn các bạn cách cấu hình tính năng Decryption trên thiết bị tường lửa Palo Alto.

2. Sơ đồ mạng

Chi tiết:

- Thiết bị tường lửa Palo Alto sẽ được kết nối internet thông qua cổng ethernet1/1 với IP tĩnh là 172.16.16.157.

- Thiết bị Palo Alto kết nối với mạng LAN thông qua cổng ethernet1/2 có IP tĩnh là 10.0.0.1/24.

- Trên cổng ethernet1/2 đã được cấu hình DHCP để cấp phát cho các thiết bị.

- PC 1 đã kết nối vào cổng ethernet1/2 và nhận được IP cấp phát là 10.0.0.2.

- Trên thiết bị tường lửa Palo Alto đã được cấu hình policy, nat để PC 1 có thể truy cập được internet.

3. Tình huống cấu hình

Chúng ta sẽ thực hiện cấu hình Decryption để thiết bị Palo Alto có thể giải mã được tất cả các lưu lượng mà PC 1 truy cập internet.

4. Các bước thực hiện

- Tạo certificate

- Tạo Decryption policy

- Thêm Certificate vào máy tính

- Kiểm tra kết quả.

5. Hướng dẫn cấu hình

5.1 Tạo Certificate

Để cấu hình Decryption vào Device > Certificates Management > Certificates.

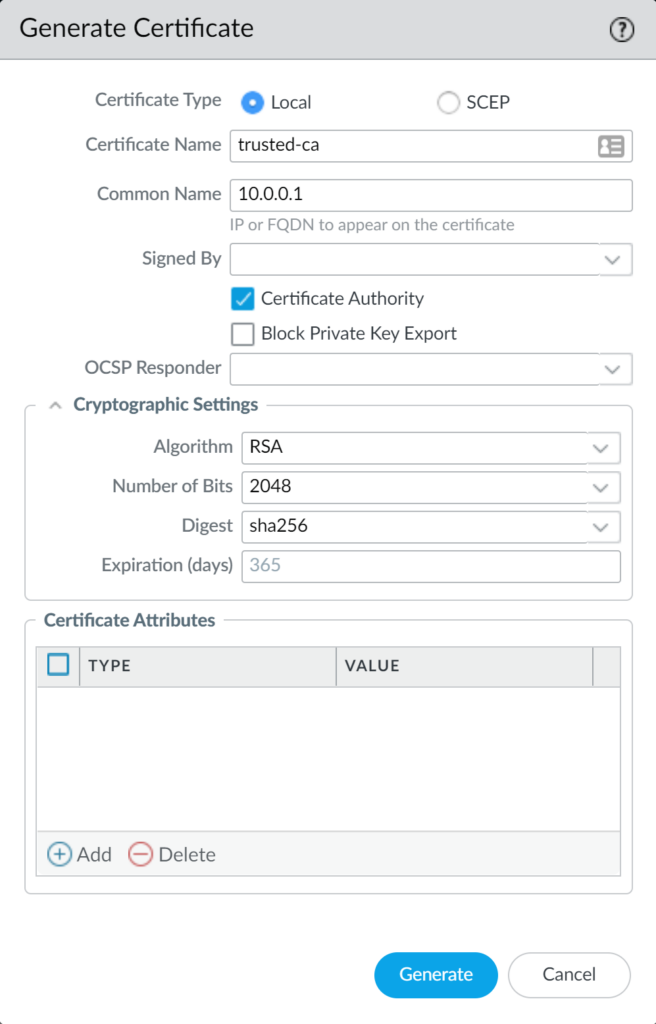

Click Generate để tạo certificate mới với thông số sau :

- Certificate Name : trusted-ca

- Common Name : 10.0.0.1 (địa chỉ IP cổng LAN)

- Certificate Authority : tích chọn Certificate Authority.

Nhấn Generate để tạo.

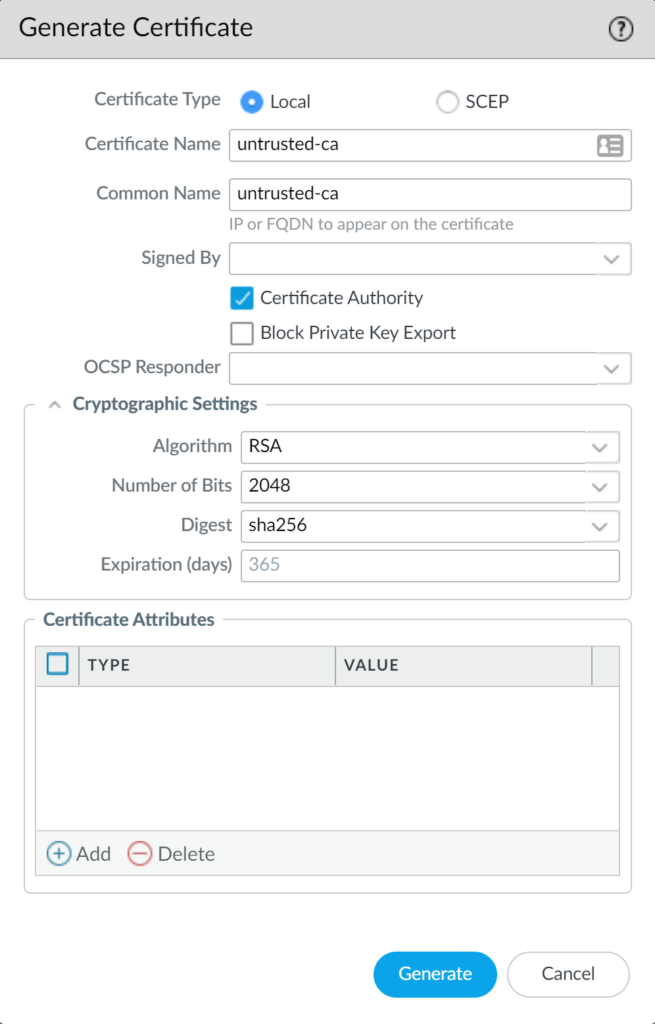

Click Generate để tạo 1 certificate mới khác với thông số sau :

- Common Name : untrusted-ca

- Common Name : untrusted

- Certificate Authority : tích chọn Certificate Authority.

Nhấn Generate để tạo.

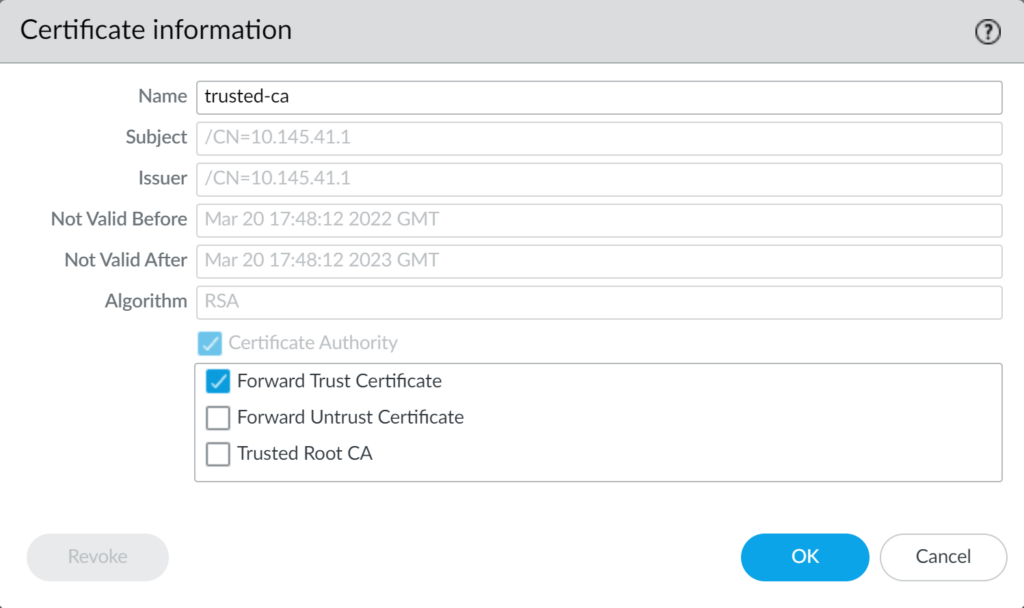

Nhấn vào tên trusted-ca để chỉnh sửa như sau :

- Tích chọn vào ô Forward Trust Certificate.

Nhấn OK để lưu.

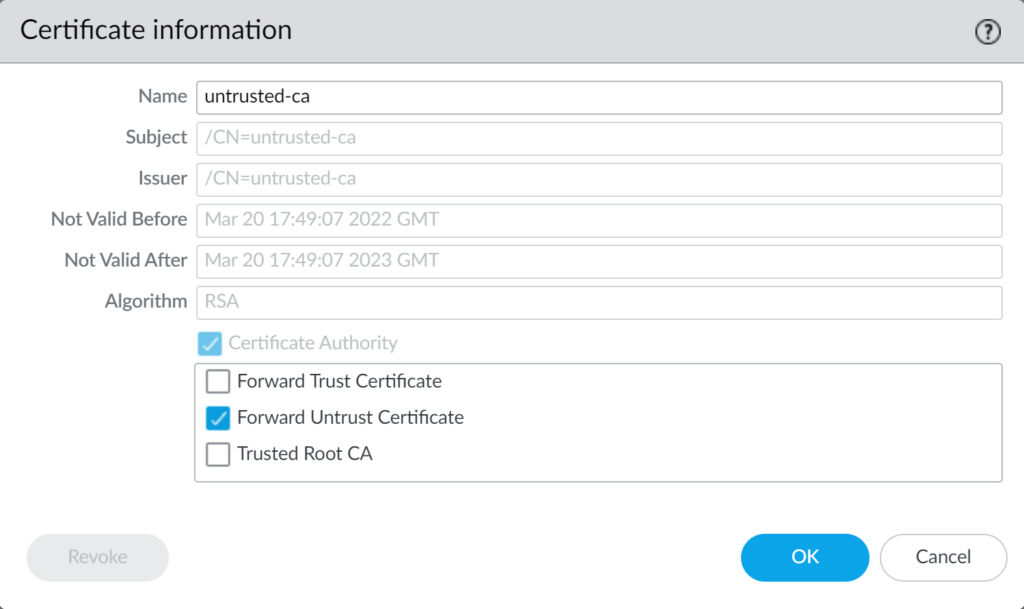

Tương tự với nhấn vào tên untrusted-ca để chỉnh sửa như sau :

- Tích chọn Forward Untrust Certificate.

Nhấn OK để lưu.

Tiếp theo tích chọn trusted-ca certificate và nhấn Export Certificate để tải xuống certificate này về máy tính.

5.2 Tạo Decryption Policy

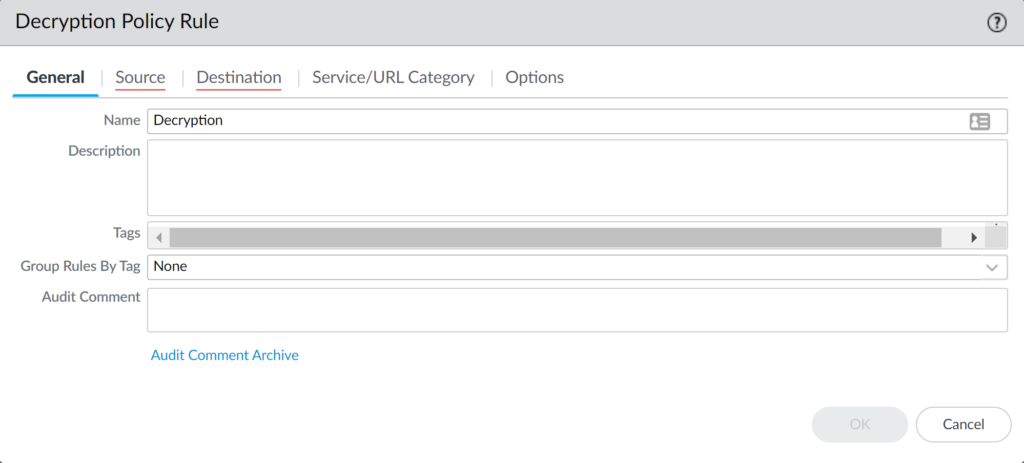

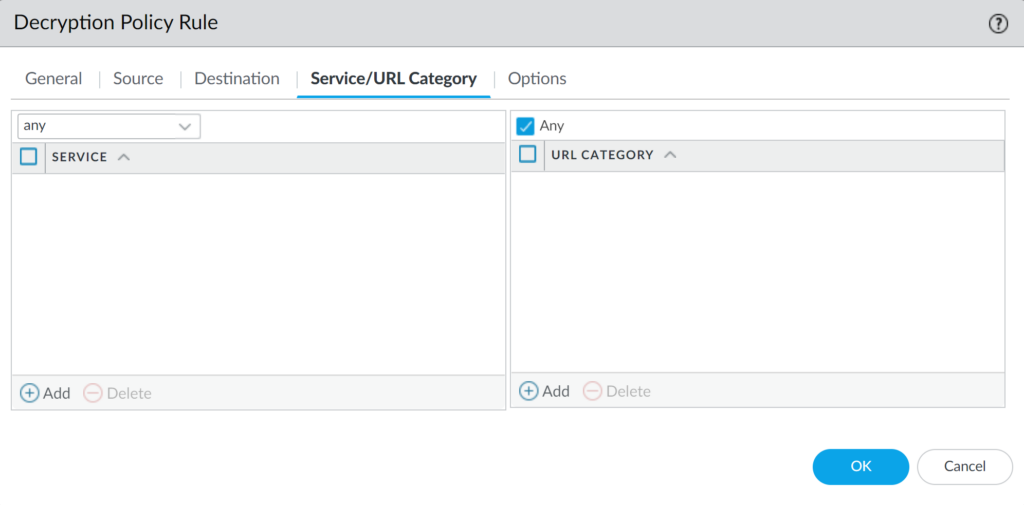

Tiếp theo chúng ta sẽ tạo Decryption Policy, để tạo vào Policies > Decryption > Click Add và cấu hình với các thông số sau :

- Name : Test_Decryption

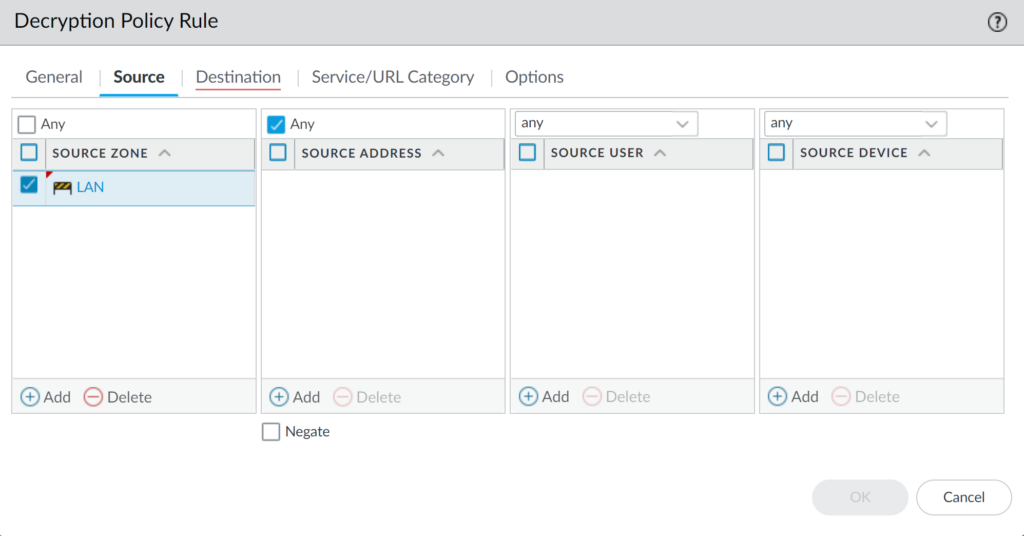

- Source: LAN

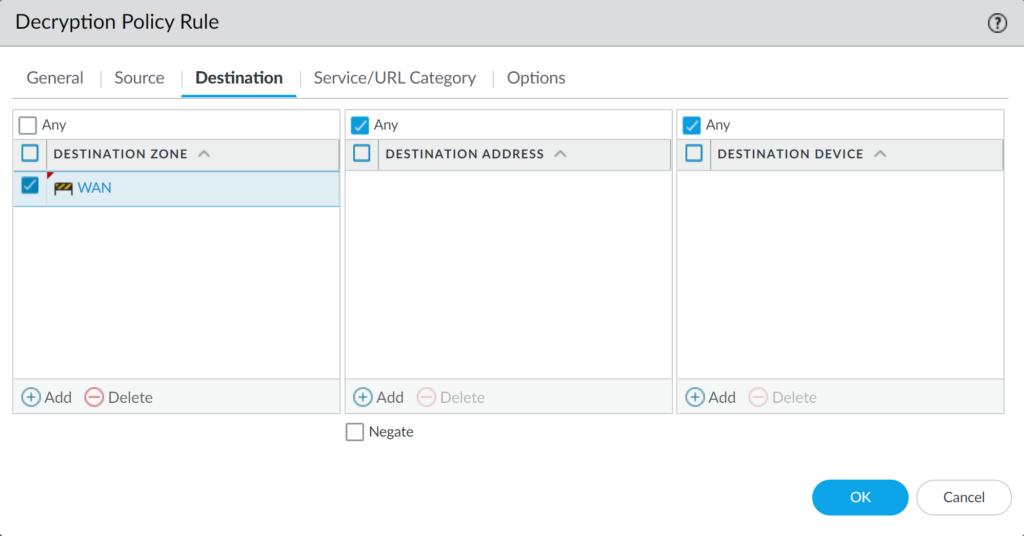

- Destination: WAN

- Service/URL Category : Any

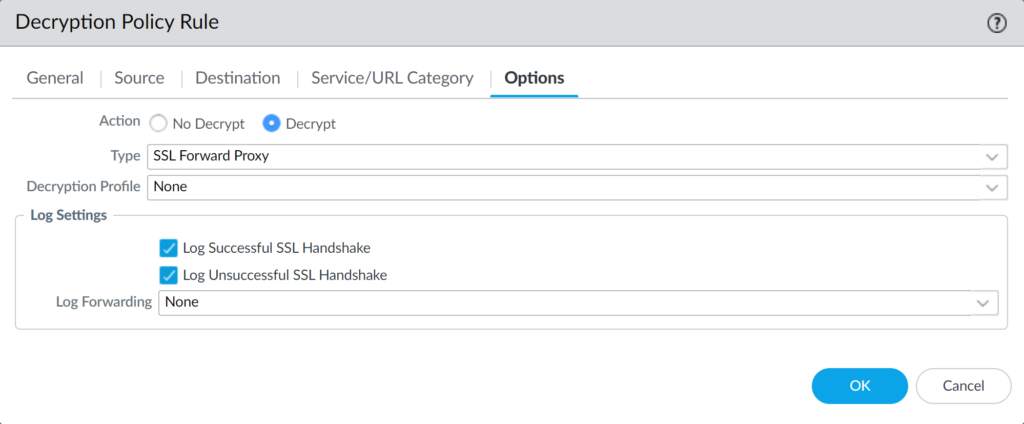

- Options : Chọn Decrypt ở Action và chọn SSL Forward Proxy ở Type

- Chọn Log Successfull SSL Handshake để ghi log lại các máy sử dụng giải mã SSL thành công.

- Chọn Log Unsuccessfull SSL Handshake để ghi log lại các máy không sử dụng thành công giải mã SSL.

5.3. Thêm Certificate vào máy tính

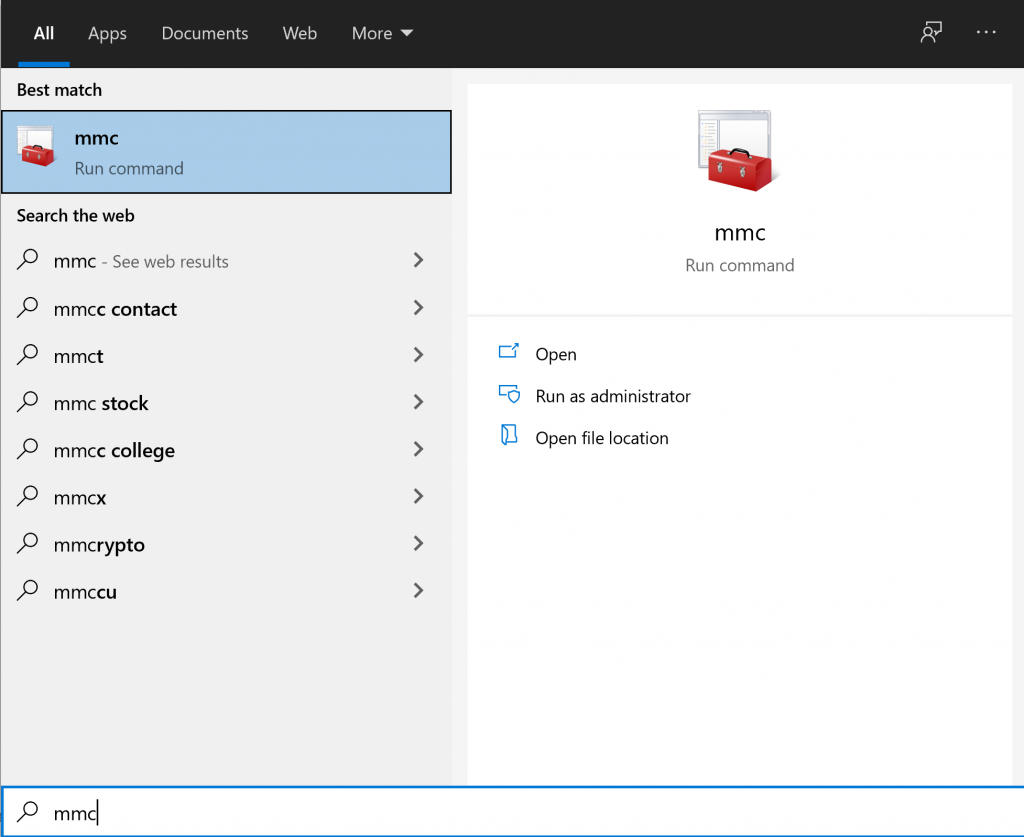

Trên khung tìm kiếm của Windows gõ mmc và nhấn phím Enter để mở Microsoft Management Console.

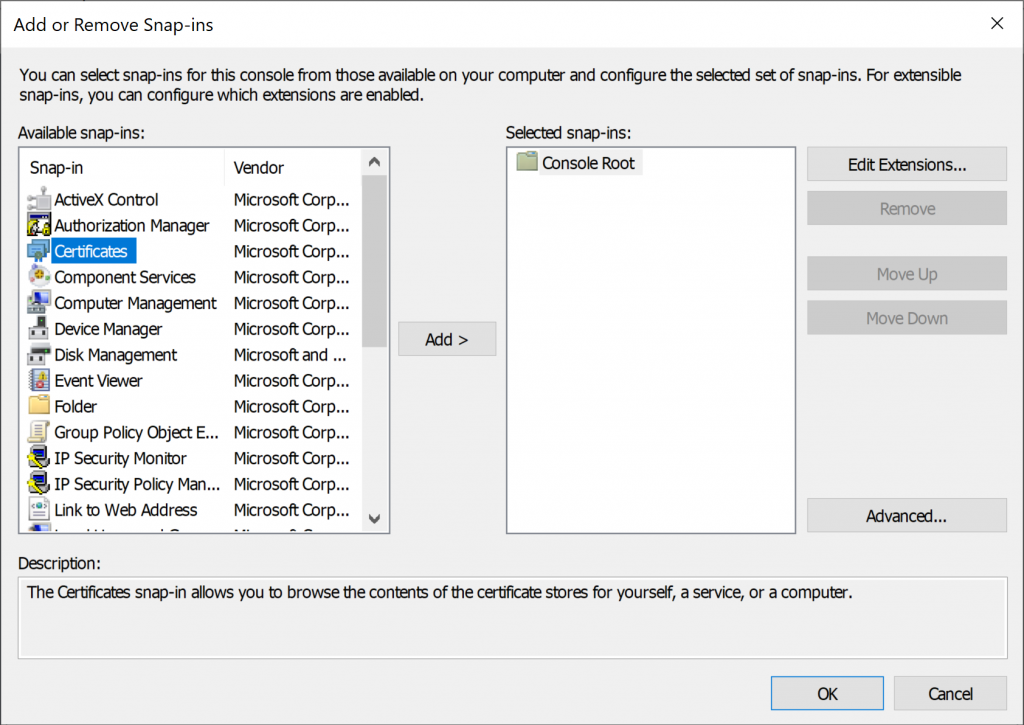

Chọn Console Root > Click File > Click Add/Remove Snap-in…

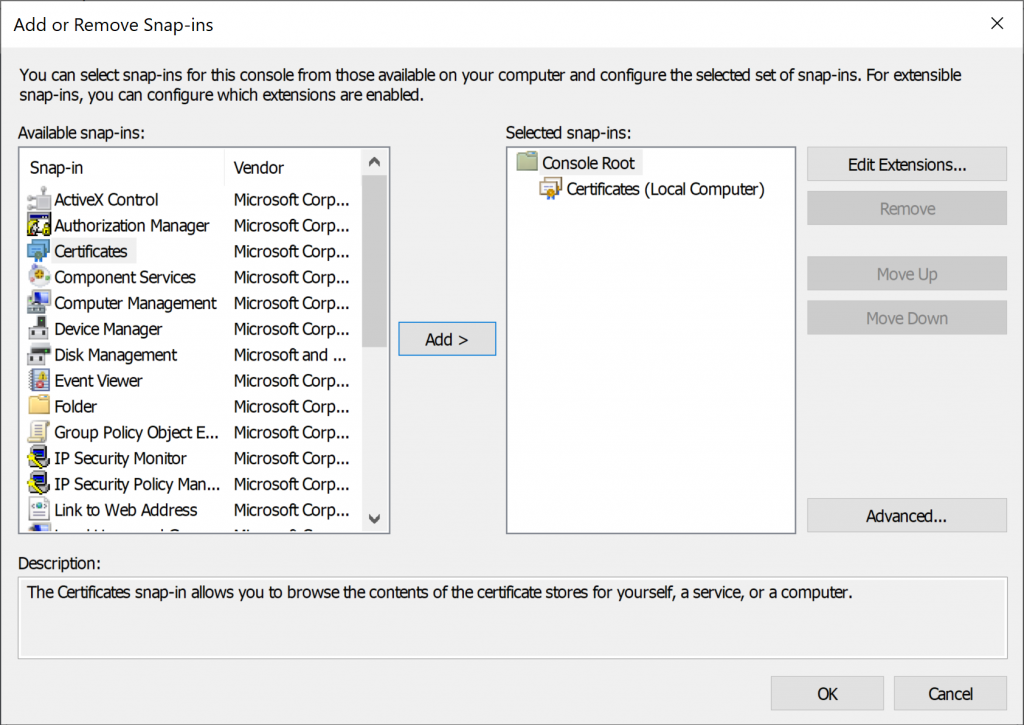

Bảng Add or Remove Snap-ins hiện ra, tích chọn Certificate và nhấn Add.

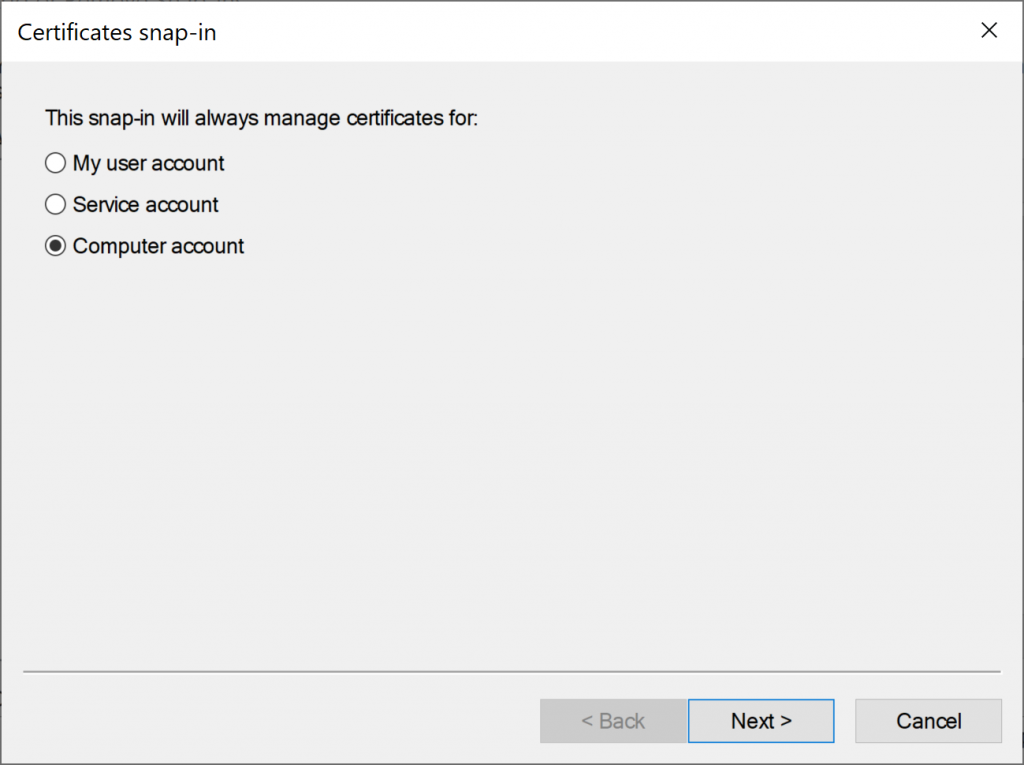

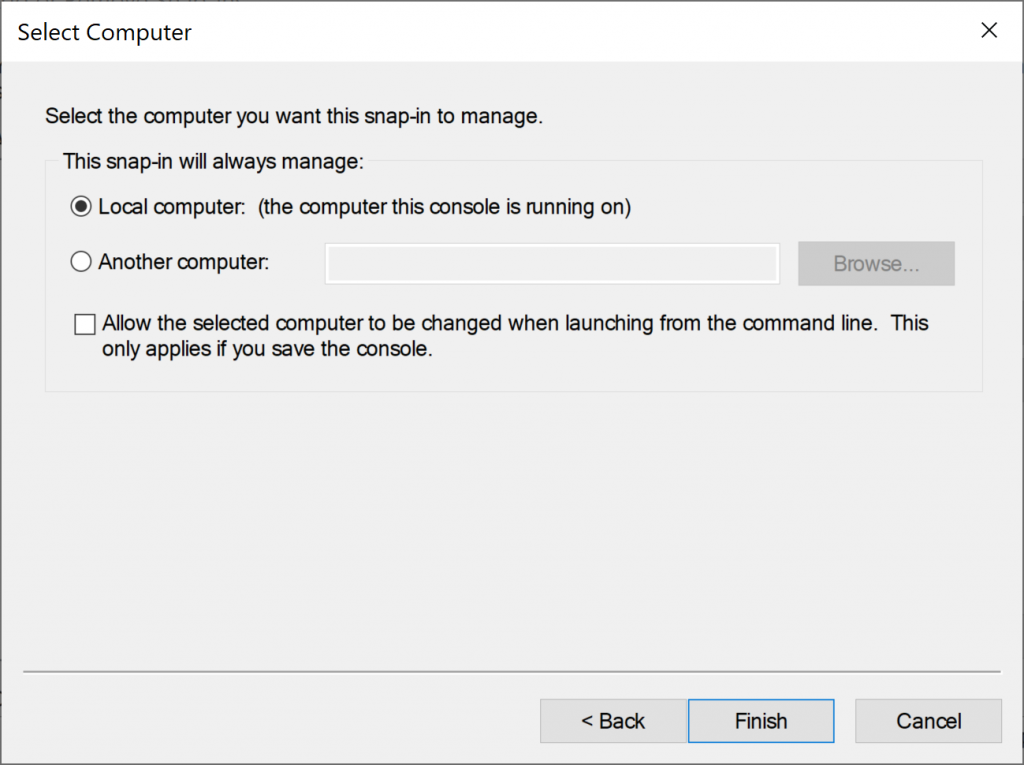

Bảng Certificates snap-in hiện ra, chọn Computer account > Next > chọn Local computer > nhấn Finish > Nhấn OK.

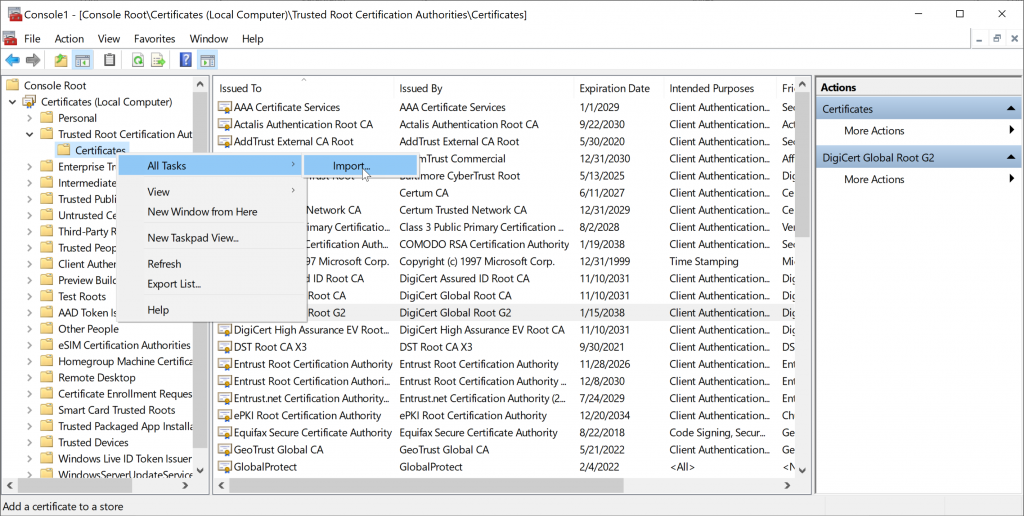

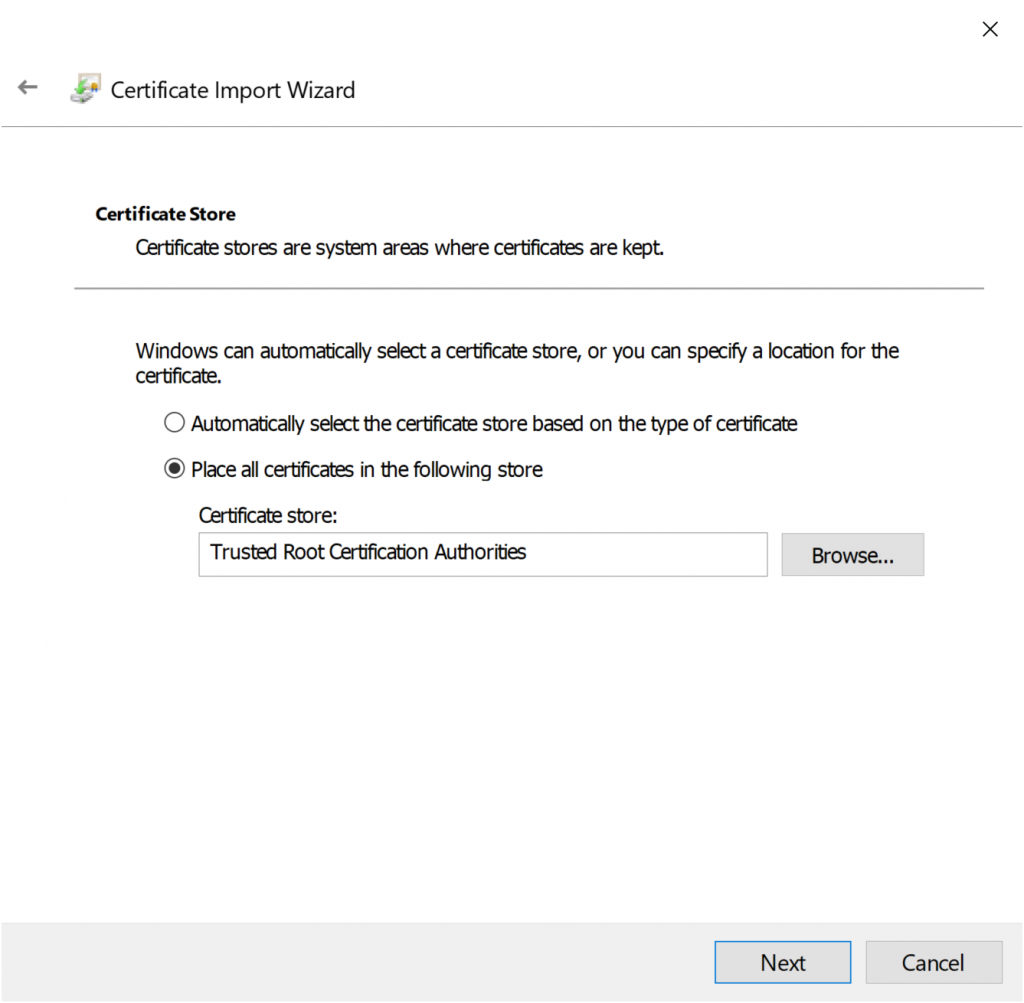

Vào Certificates (Local Computer) > click chuột phải vào Trusted Root Certification Authorities > Certificates > chọn All Task < Import.

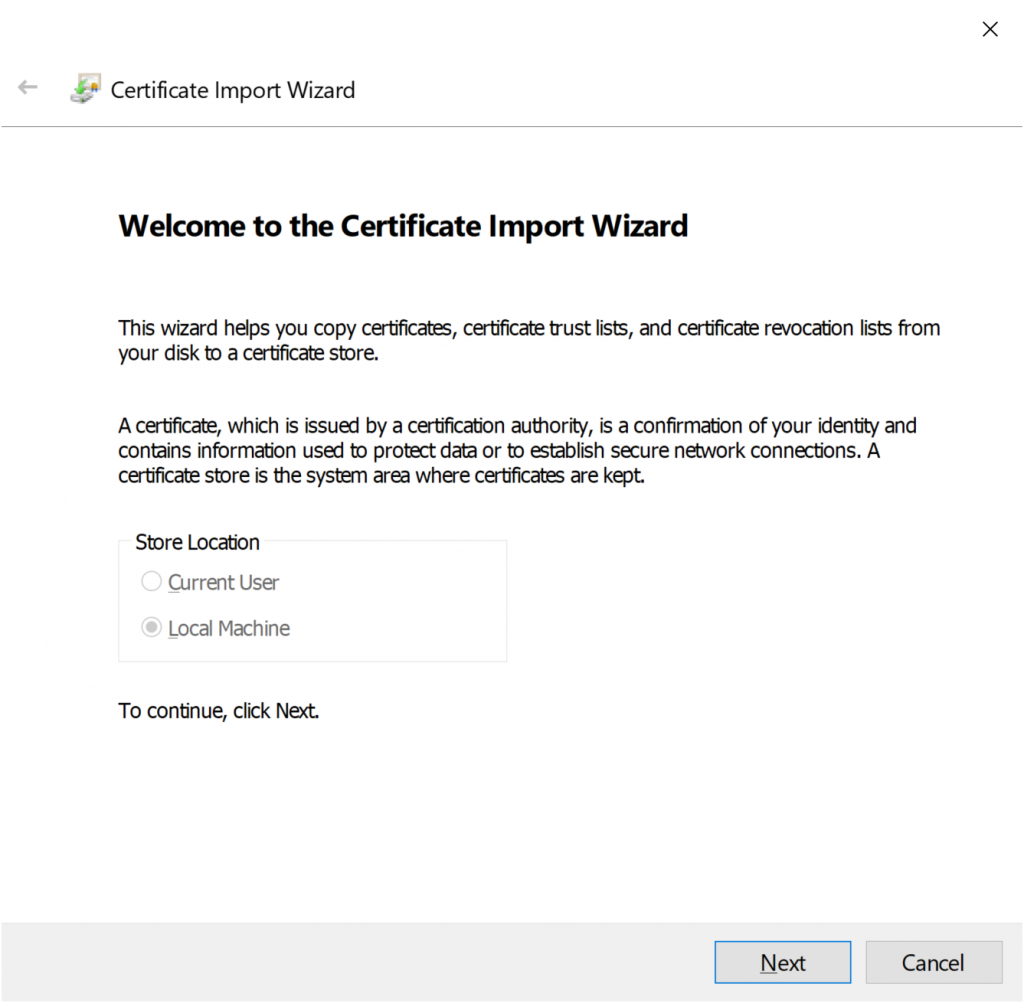

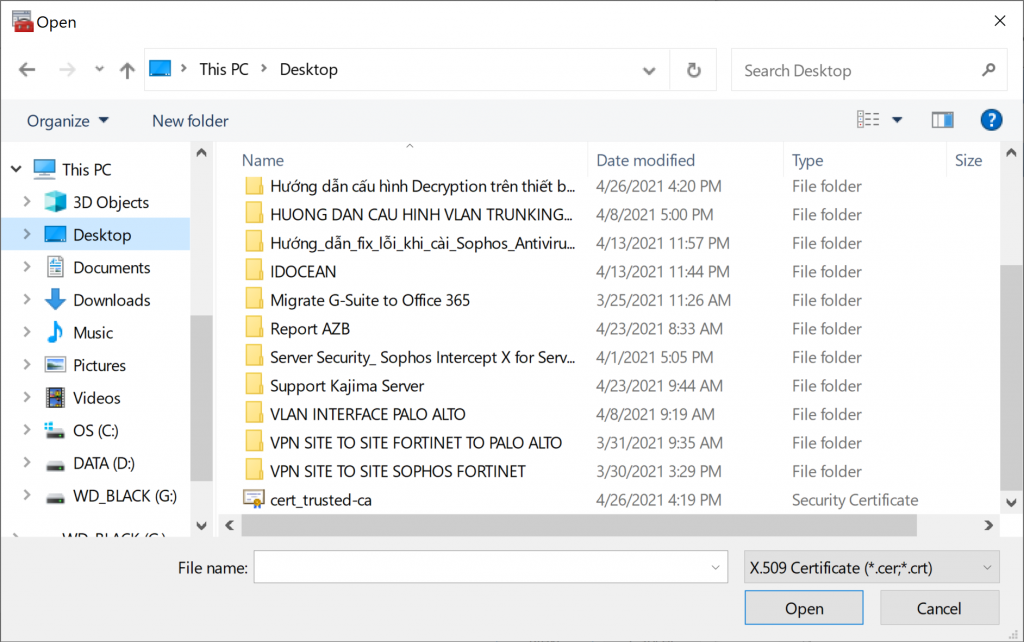

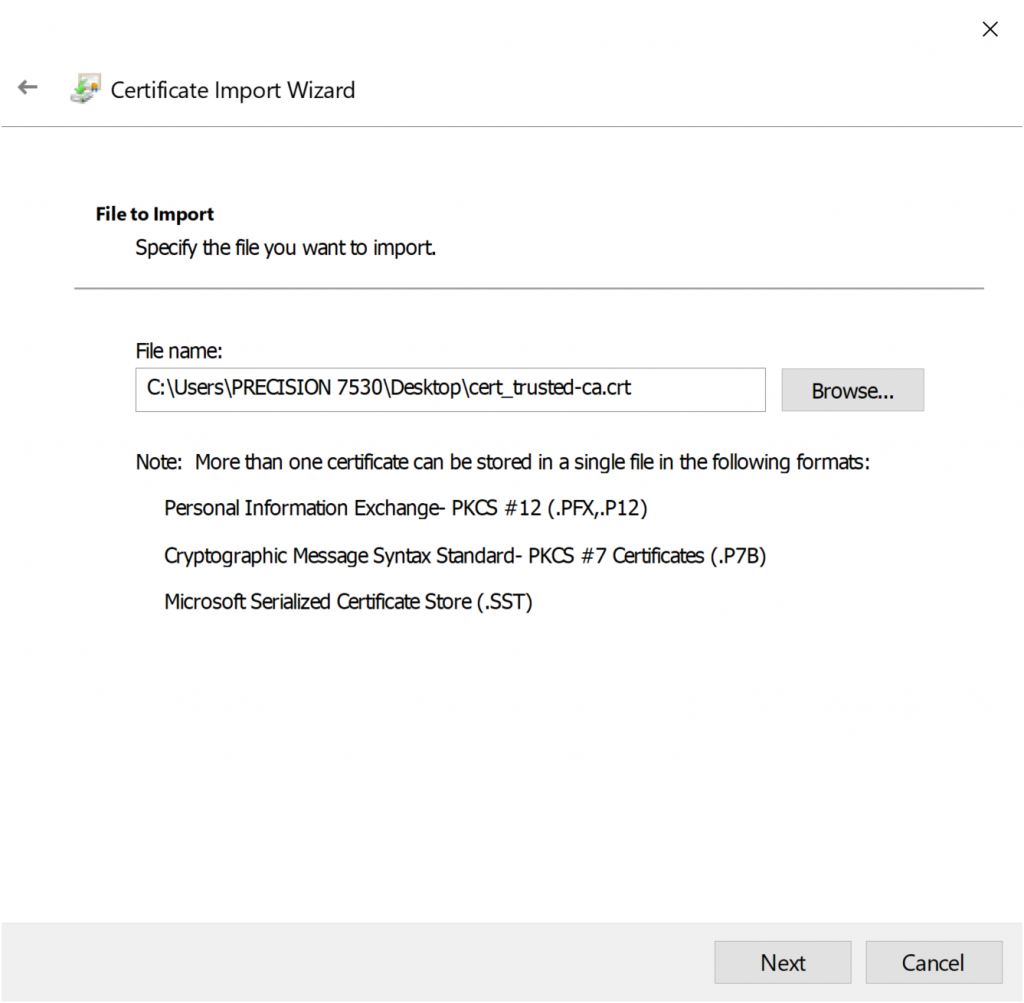

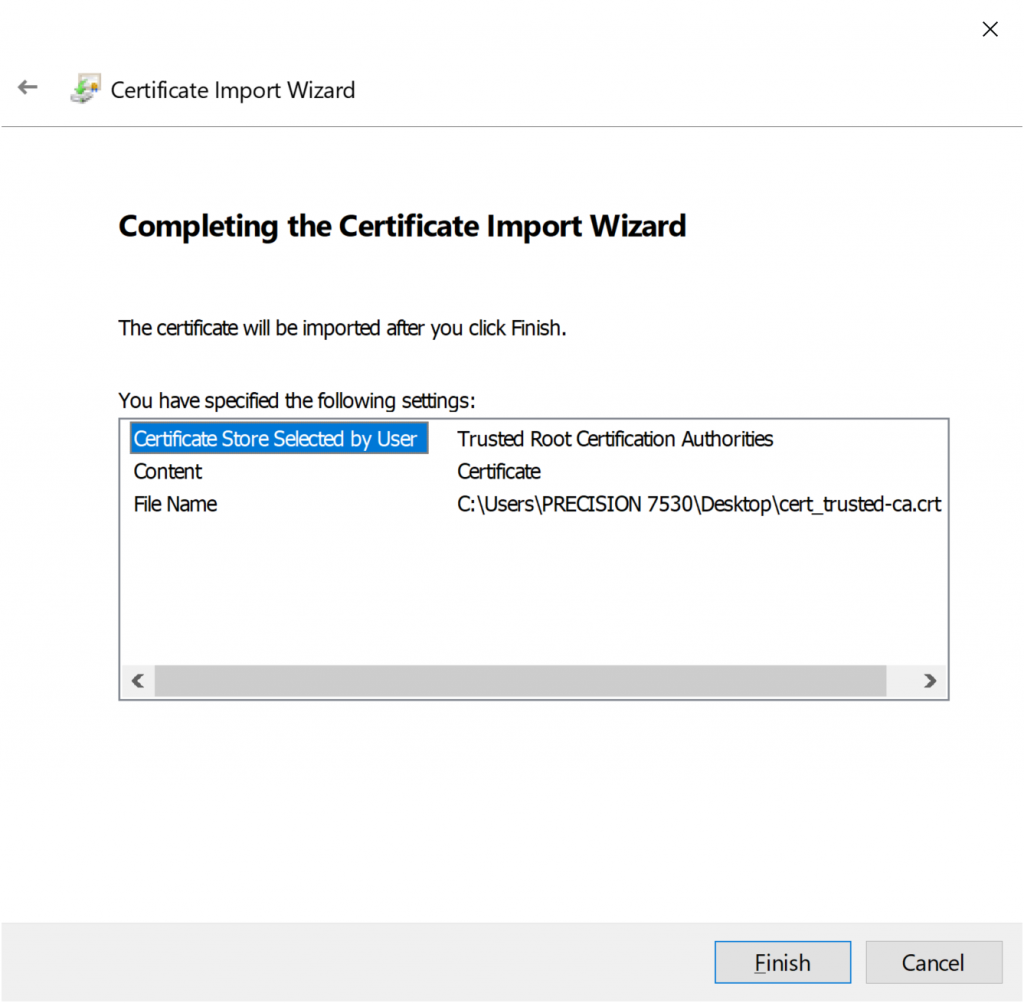

Cửa sổ Certificate Import Wizard hiện ra, nhấn Next > ở mục File name nhấn Browse và tìm đến nơi bạn đã lưu certificate lúc export.

Nhấn Next > Finish để hoàn thành việc import.

5.4.Kiểm tra kết quả

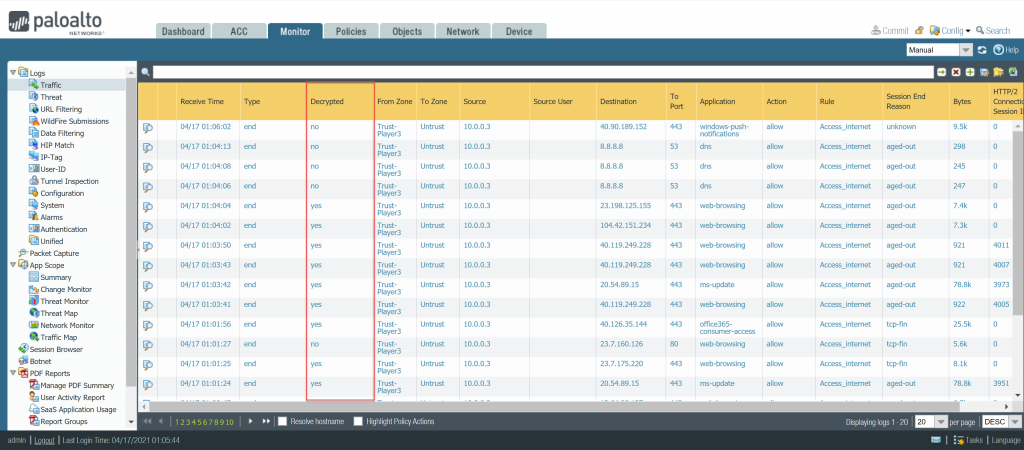

Chúng ta sẽ vào máy tính PC 1 và thực hiện việc truy cập internet.

Sau đó chúng ta sẽ quay lại xem log trên thiết bị Palo Alto để kiểm tra xem các lưu lượng truy cập đã được giải mã chưa.

Để xem log chúng ta vào Monitor > Traffic.

Chúng ta chú ý vào cột Decrypted và sẽ thấy rằng các traffic sử dụng giao thức https port 443 đều đã được giải mã.