1.Mục đích bài viết

Chuỗi bài viết này sẽ cung cấp cho các bạn chi tiết các bước cần thực hiện cũng như cách triển khai toàn diện giải pháp Sophos Zero Trust Network Access.

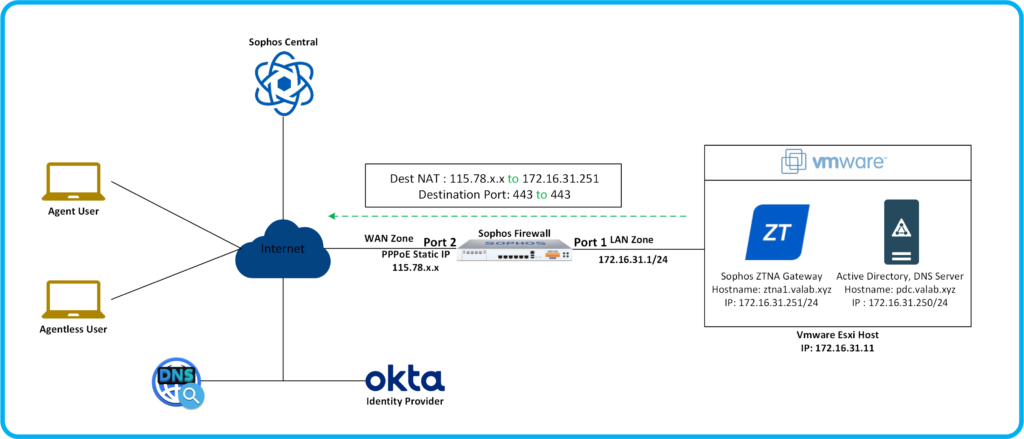

2.Sơ đồ mạng

Chi tiết:

Chúng ta sẽ thiết bị tường lửa Sophos được kết nối với internet tại Port 2 với IP WAN tĩnh là 115.78.x.x.

Mạng nội bộ sẽ được cấu hình tại Port 1 của thiết bị Sophos Firewall với IP 172.16.31.1/24 và đã được cấu hình DHCP.

Trong mạng nội bộ sẽ có một máy chủ chạy hạ tầng ảo hóa VMWware Esxi có IP 172.16.31.11/24 và có các máy ảo như sau:

- Active Directory kiêm DNS server có hostname là pdc.valab.xyz với IP 172.16.31.250/24.

- Sophos ZTNA Gateway có hostname là ztna.valab.xyz với IP 172.16.31.251/24.

Ở phía ngoài internet chúng ta sẽ có các thành phần dùng để triển khai Sophos ZTNA như sau:

- Public domain: đang sử dụng domain của Mắt Bảo.

- Identity Provider: Okta.

- Sophos Central: nơi quản lý các policy, user, logs.

- Hai máy tính Windows 10 với 1 máy đã được cài Agent và 1 máy không cài Agent.

3.Tình huống cấu hình

Trong phần 2 của series này thegioifirewall sẽ hướng dẫn các bạn cấu hình thành phần còn lại là Sophos ZTNA Gateway và thực hiện kết nối với resource trong hệ thống bằng Sophos ZTNA với 2 phương thức là Agent và Agentless.

4.Các bước thực hiện

Sophos ZTNA Gateway:

- Thực hiện NAT.

- Khai báo thông số ZTNA Gateway trên Sophos Central.

- Triển khai Sophos ZTNA Gateway trên VMWare Esxi.

Sophos Central:

- Đồng bộ user từ Active Directory.

Tạo Policy và kiểm tra hoạt động:

- Tạo Policy.

- Khai báo resource.

- Hoạt động với Agent.

- Hoạt động với Agentless.

- Kiểm tra Logs and Reports.

5.Hướng dẫn cấu hình

5.1.Sophos ZTNA Gateway

5.1.1.Thực hiện NAT

5.1.2.Khai báo thông số ZTNA Gateway trên Sophos Central.

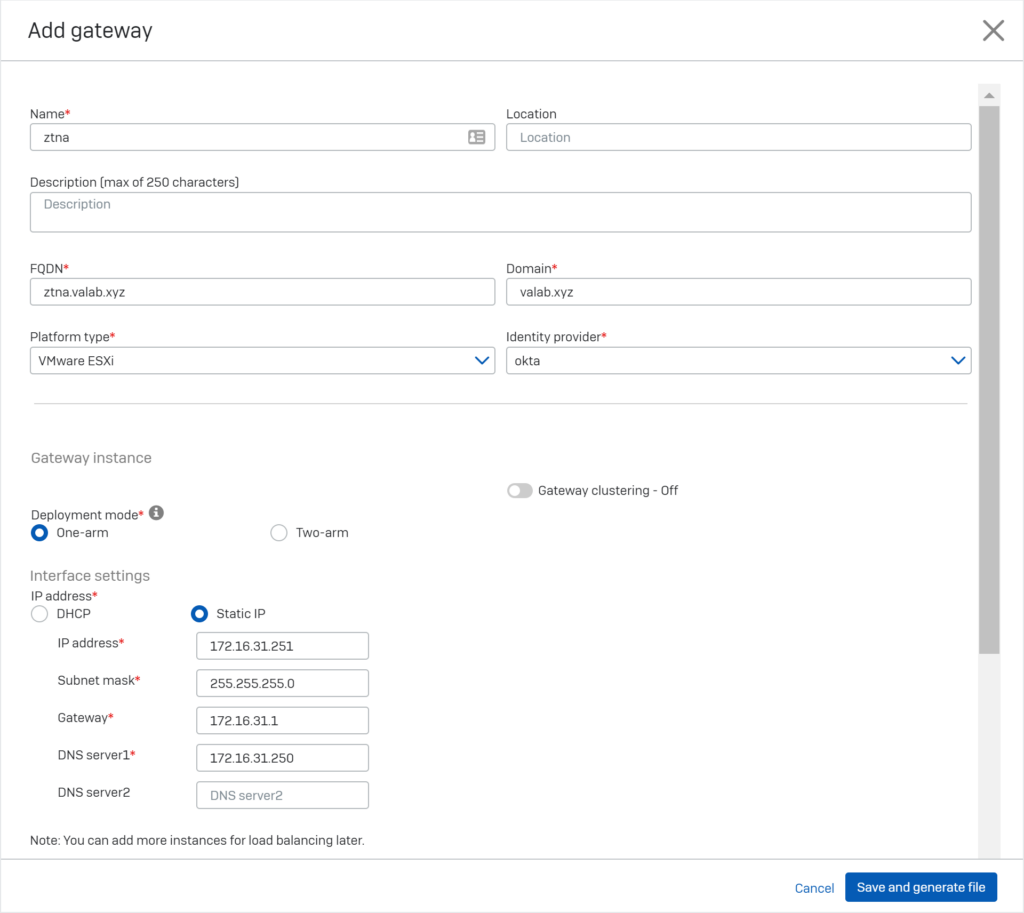

Bước đầu tiên chúng ta cần phải khai báo thông số về Sophos ZTNA Gateway như IP Address, Subnet Mask, Default Gateway, DNS Server, Wildcard Certificate, Identity Provider, hệ thống ảo hóa sẽ triển khai trên Sophos Central để nó đóng gói lại cho chúng ta thành file dùng để triển khai.

Để khai báo chúng ta cần đăng nhập vào trang quản trị của Sophos Central với quyền admin.

Vào My Products > ZTNA > Gateways > nhấn Add gateway và khai báo các thông số như sau:

- Name*: ztna.

- FQDN*: ztna.valab.xyz.

- Domain*: valab.xyz.

- Platform type*: VMware ESXi.

- Identity provider: okta.

- Deployment mode*: chọn One-arm.

- IP address*: chọn Static IP (phần dưới chúng ta sẽ khai báo thông số IP, Subnet Mask, … giống như trên sơ đồ mạng).

- IP address*: 172.16.31.251.

- Subnet mask: 255.255.255.0.

- Gateway*: 172.16.31.1.

- DNS server1*: 172.16.31.250.

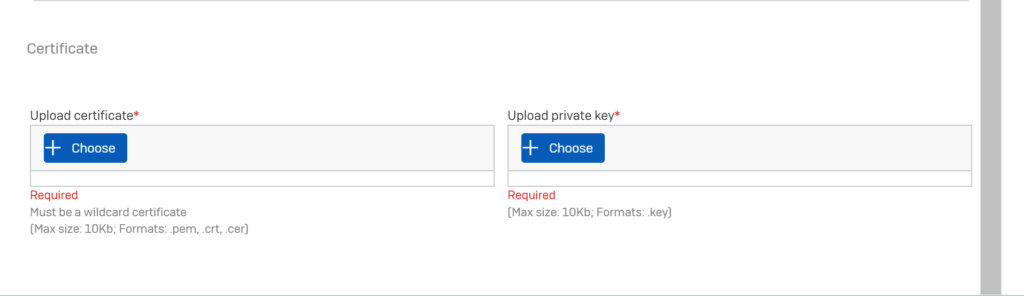

- Upload certificate*: nhấn Choose và chọn file wildcard certificate fullchain.pem mà chúng ta đã có từ phần 1.

- Upload private key*: nhấn Choose và chọn file key privkey.key (lưu ý là file gốc sẽ có đuôi là privkey.pem, chúng ta cần đổi đuôi file là .key).

- Nhấn Save and generate file.

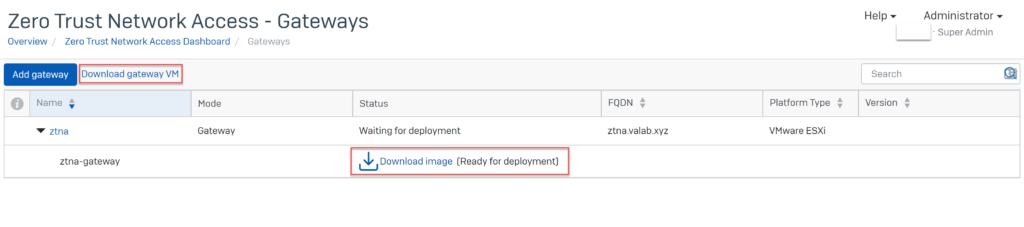

Sau khi hoàn thành việc khai báo thì ztna gateway đã được tạo thành công.

Tiếp theo chúng ta sẽ cần download 2 file phục vụ cho quá trình cài đặt ở bước sau.

Chúng ta nhấn chuột trái vào Download image (Ready for download) để download file iso về máy tính cá nhân.

Đây là file chứa các thông tin như IP, Subnet Mask, DNS, Identity Provider,… m2 chúng ta đã khai báo phía trên và cũng dùng để thực hiện giao tiếp giữa ZTNA Gateway đã triển khai trong nội bộ và Sophos Central.

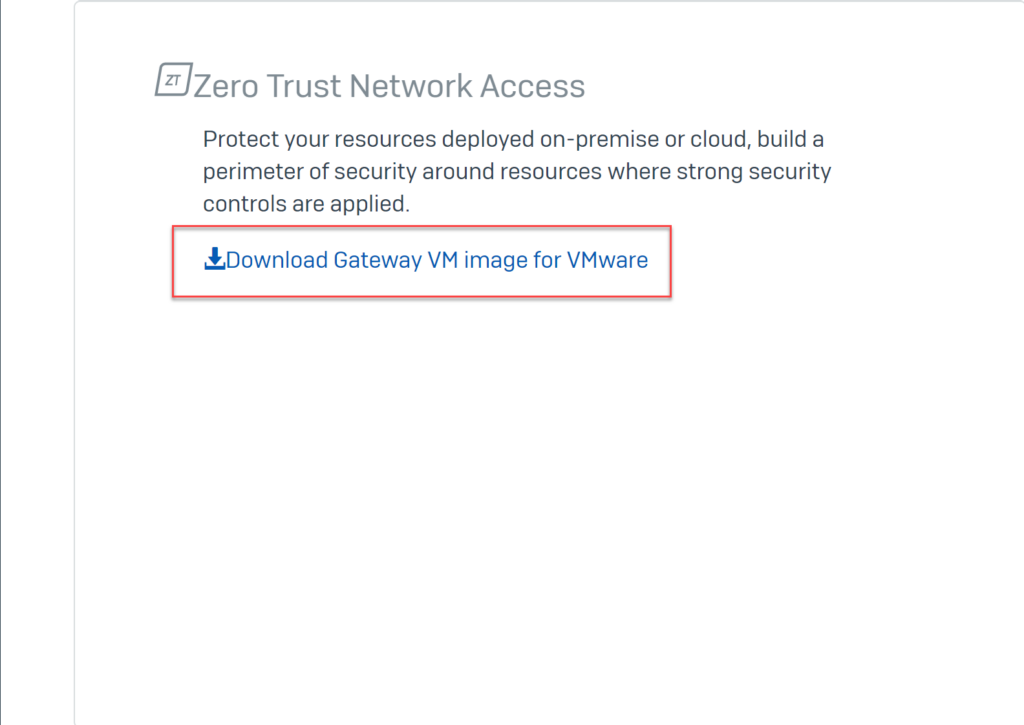

Chúng ta nhấn tiếp tục nhấn chuột trái vào Download gateway VM > Download Gateway VM image for VMware để download Sophos ZTNA đã được đóng gói sẵn bằng file ova dùng để triển khai trên VMWare ESXi.

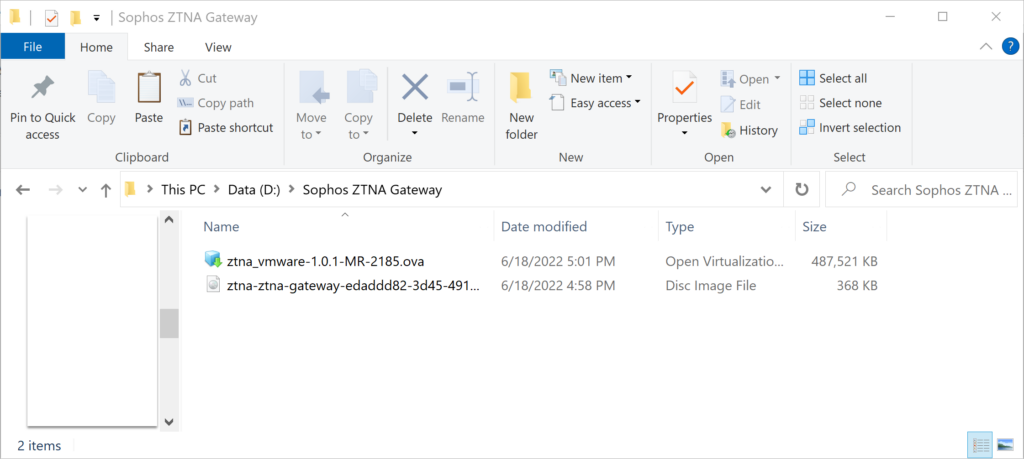

Đây là 2 file mà chúng ta đã download được.

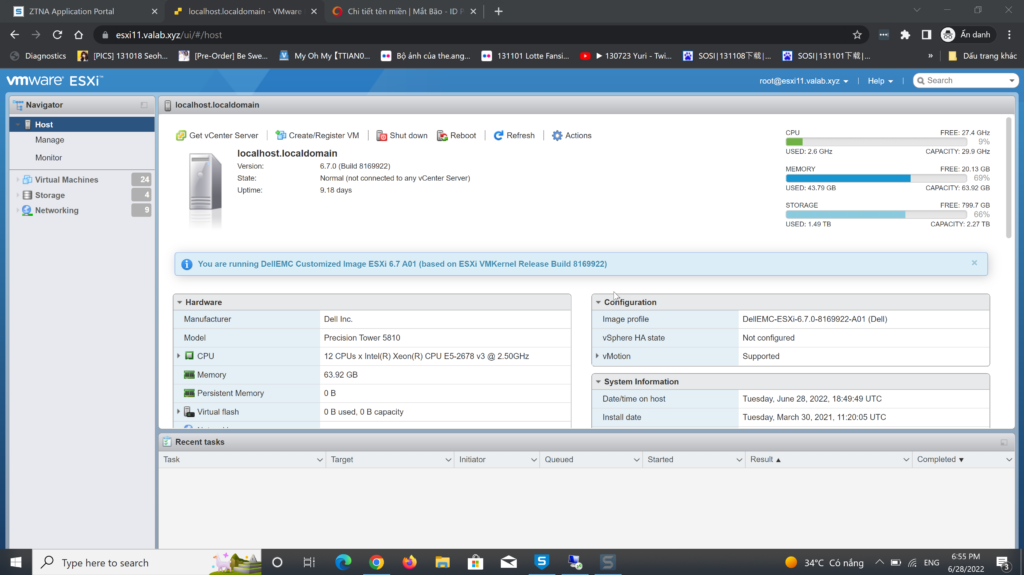

5.1.3.Triển khai Sophos ZTNA Gateway trên VMWare Esxi.

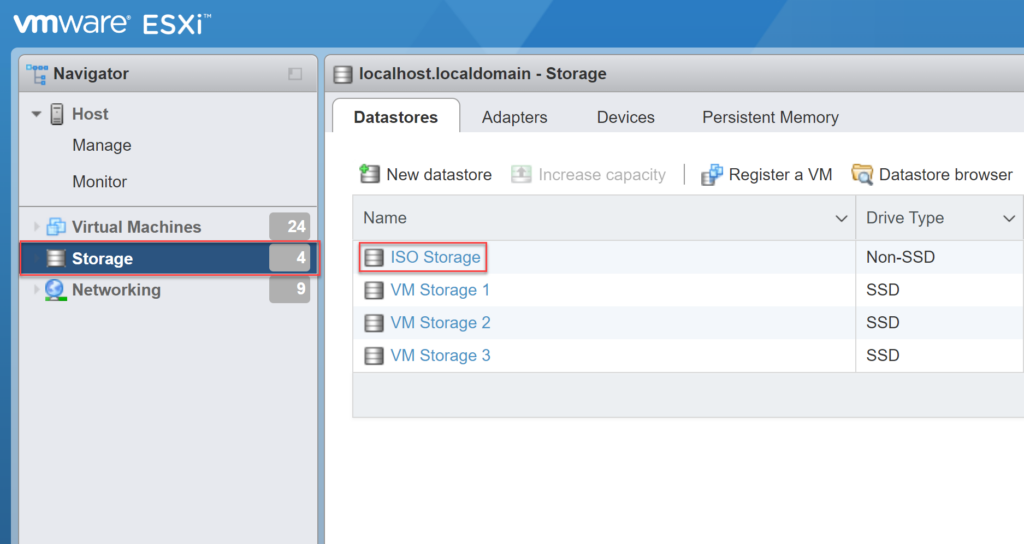

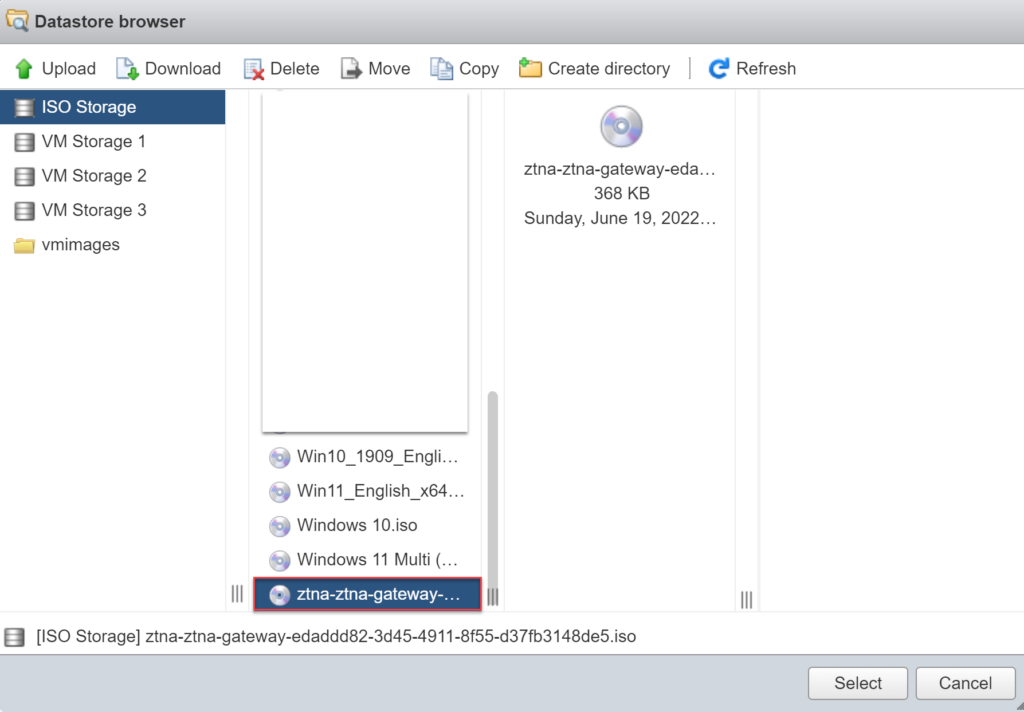

Trước khi chúng ta triển khai Sophos ZTNA trên VMware ESXi chúng ta cần upload file iso mà chúng ta đã tải từ Sophos Central lên Datastore của VMware ESXi.

Để upload chúng ta cần đăng nhập vào trang quản trị của VMware ESXi với quyền admin.

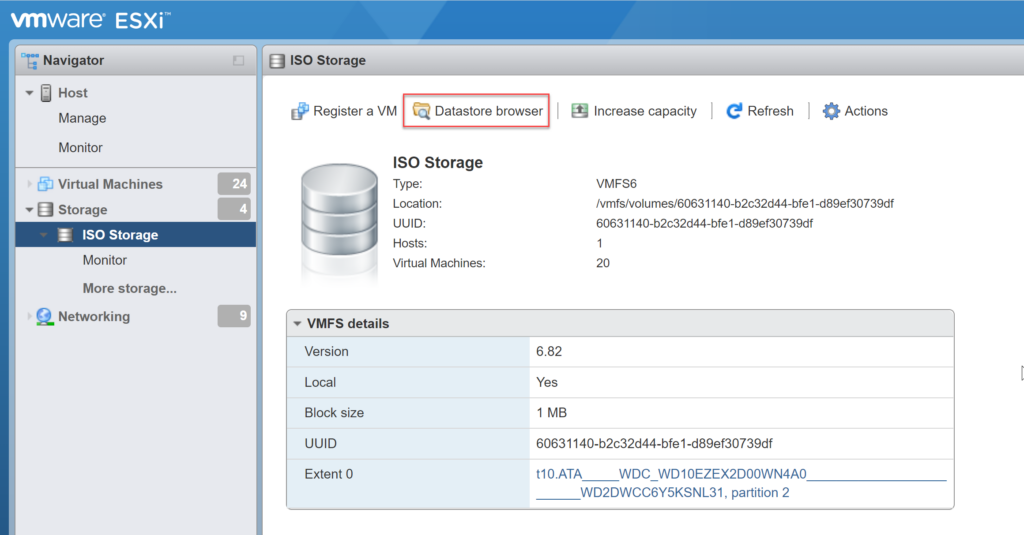

Vào Storage và chọn datastore mà chúng ta sẽ upload, trong bài viết này chúng ta sẽ upload file iso lên datastore tên ISO Storage.

Nhấn Datastore browser.

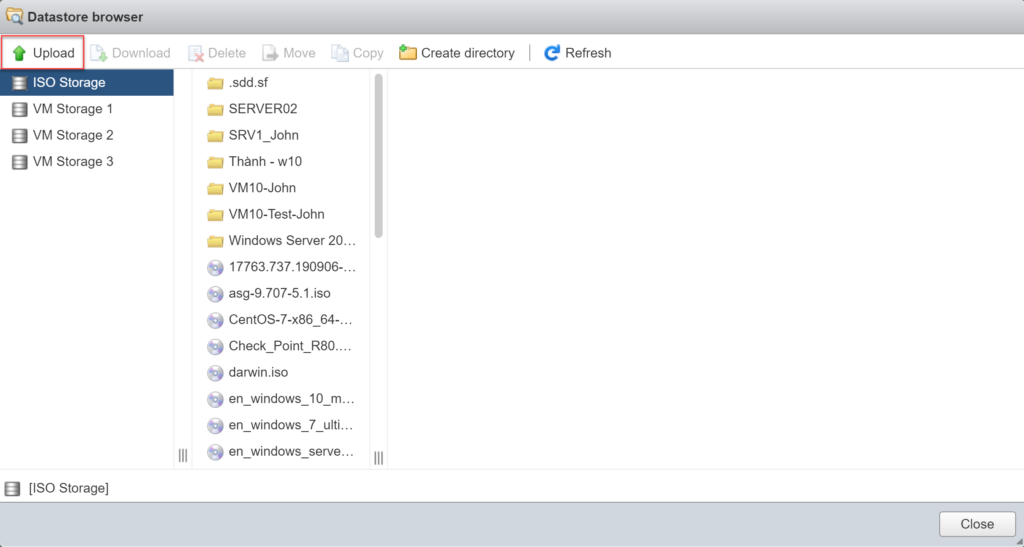

Nhấn Upload.

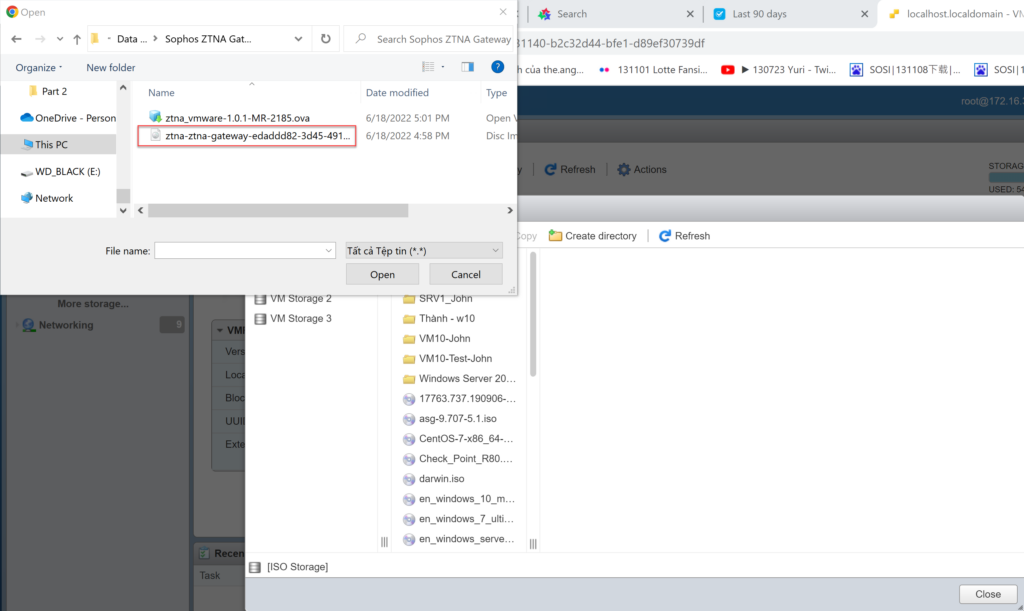

Chọn file iso mà chúng ta đã download.

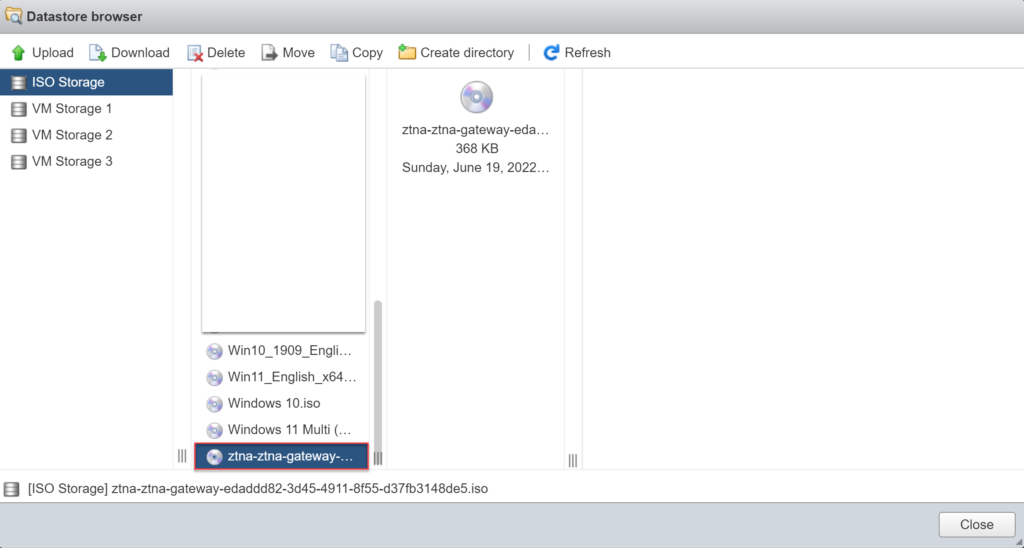

Chúng ta đã upload file iso lên datastore ISO Storage thành công.

Tiếp theo chúng ta sẽ thực hiện triển khai Sophos ZTNA Gateway.

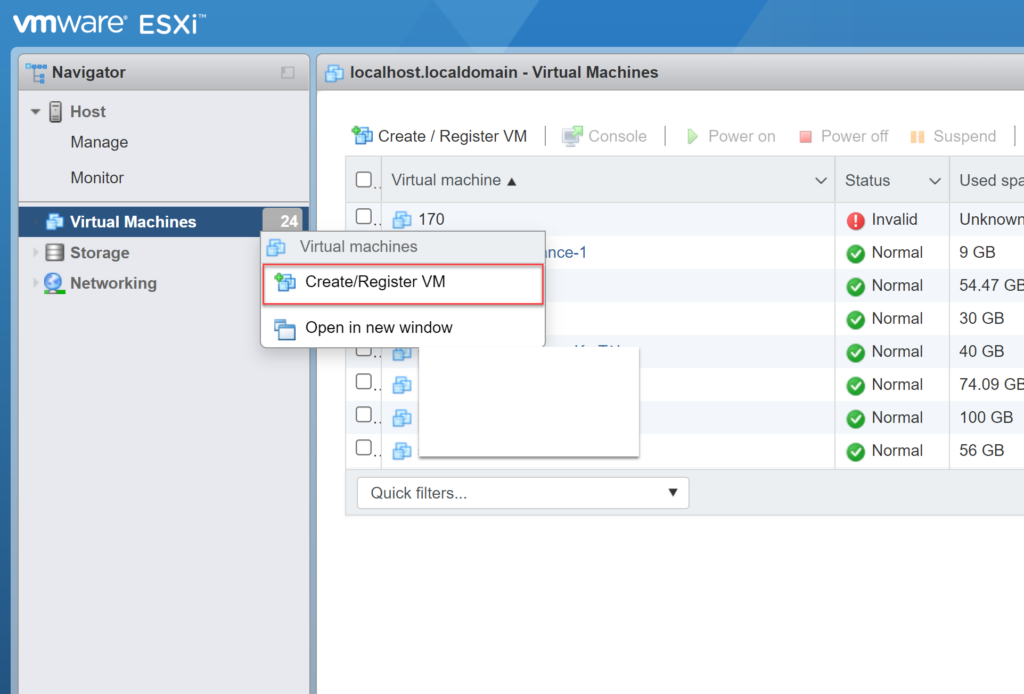

Trên trang quản trị của VMware ESXi nhấn phải chuột vào Virtual Machines > Create/Register VM để tạo máy ảo mới.

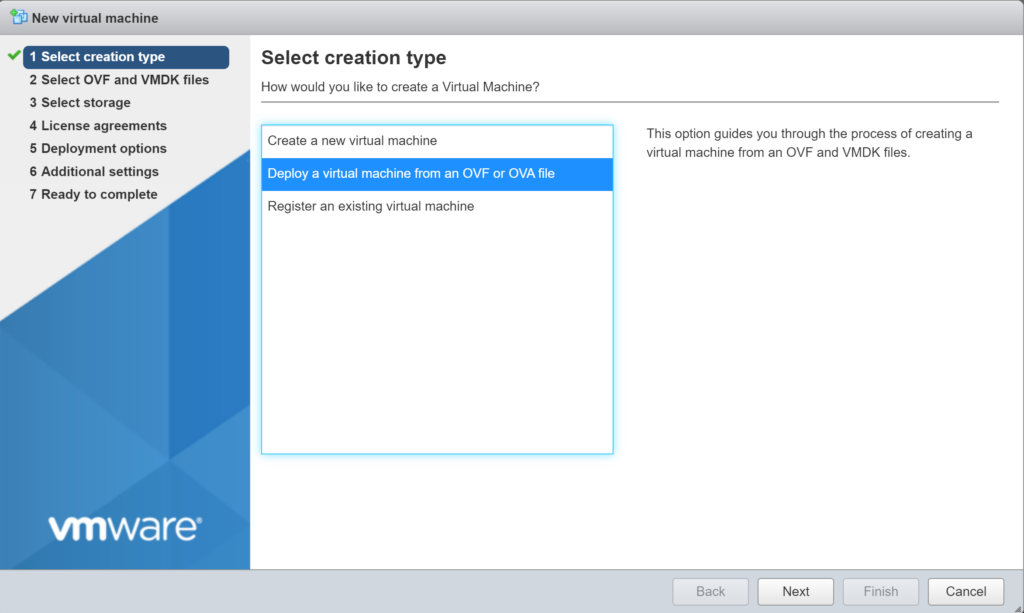

Bảng New Virtual Machine xuất hiện, tại Select creation type chọn Deploy a virtual machine from an OVF or OVA file.

Nhấn Next.

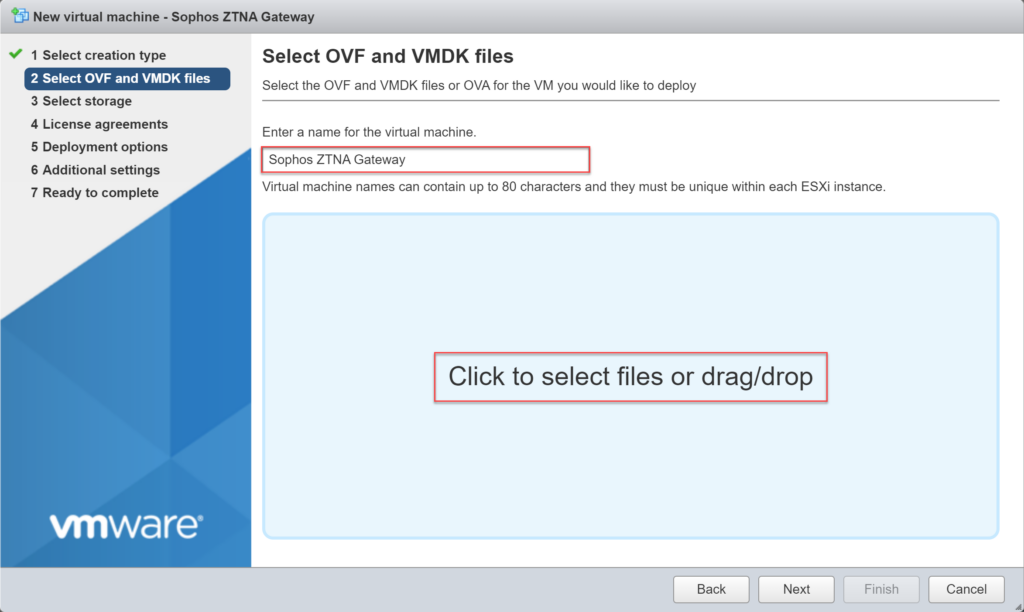

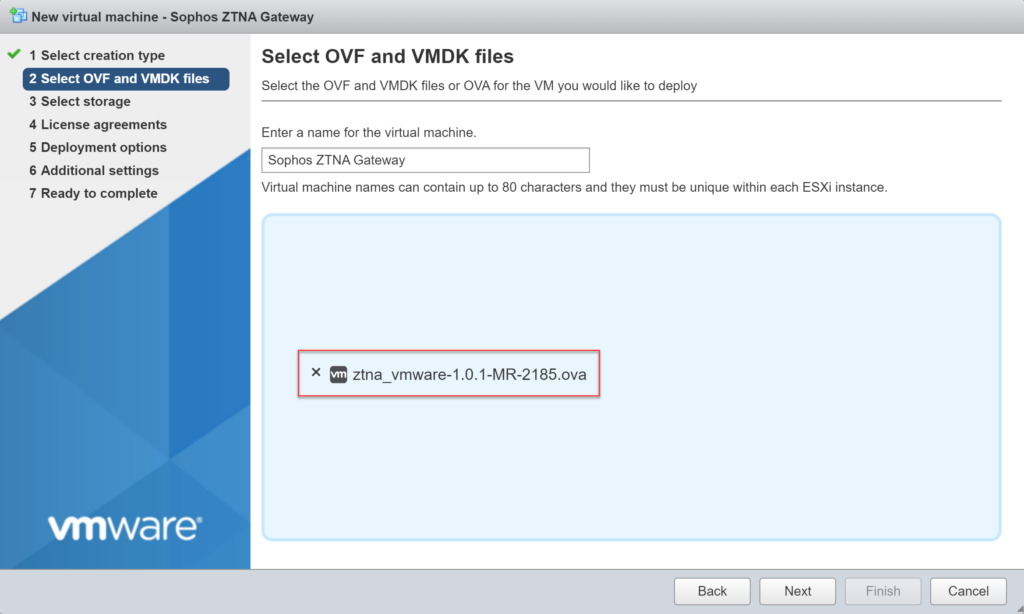

Tại Select OVF and VMDK files:

- Enter a name for the virtual machine: điền tên máy ảo là Sophos ZTNA Gateway.

- Nhấn chuột trái vào Click to select files or drag/drop.

- Sau đó chọn file OVA mà chúng ta đã download từ Sophos Central trước đó và nhấn Next.

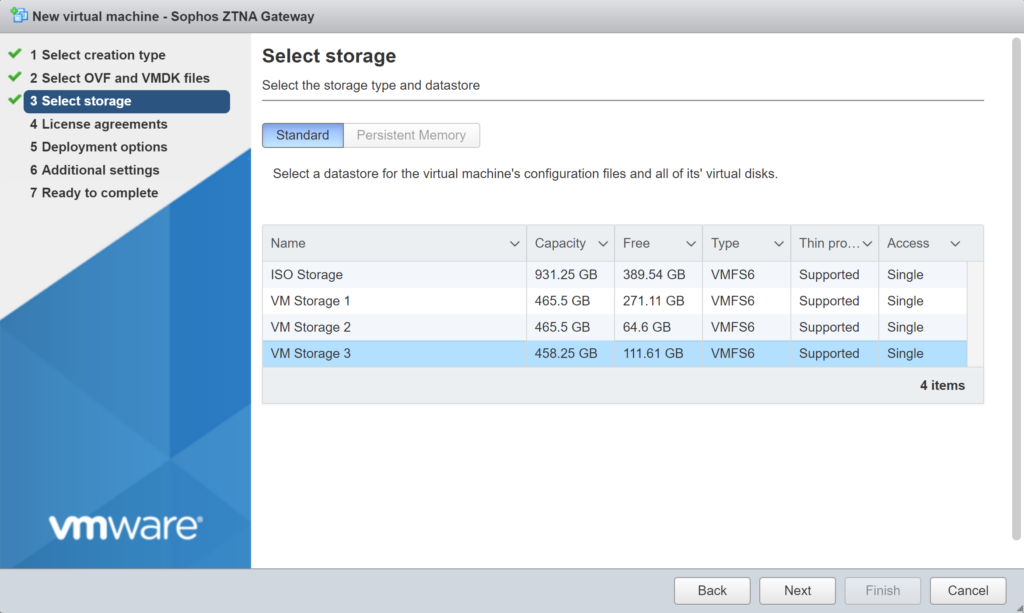

Tại Select storage chúng ta sẽ chọn nơi lưu máy ảo, trong bài viết này thegioifirewall sẽ lưu máy ảo tại VM Storage 3 và nhấn Next.

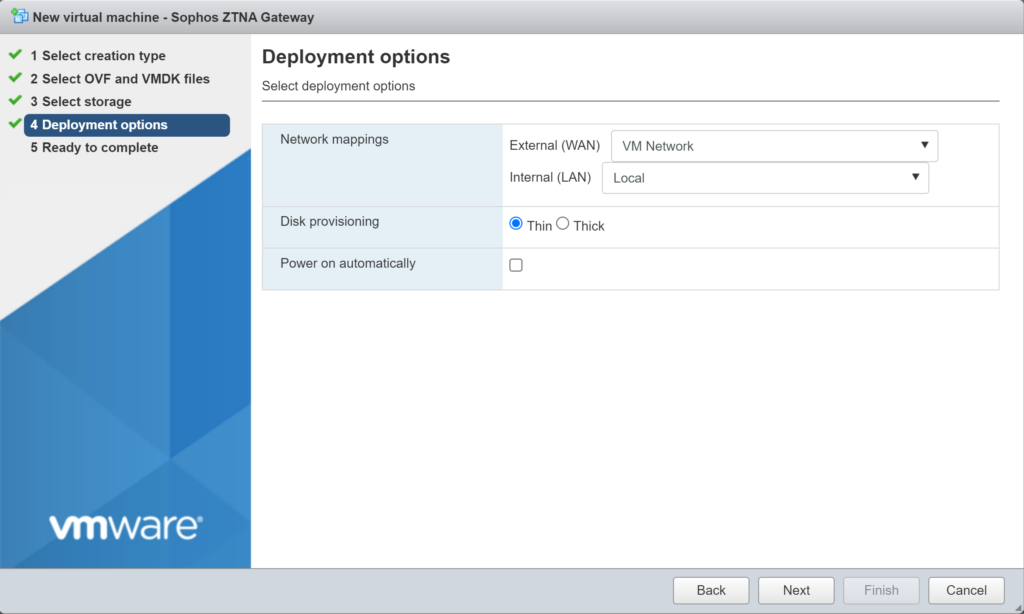

Tại Deployment options, chúng ta sẽ chọn card mạng VM Network cho External (WAN) và Local cho Internal (LAN).

Power on automatically: bỏ chọn.

Lưu ý: card VM Network phải có kết nối internet.

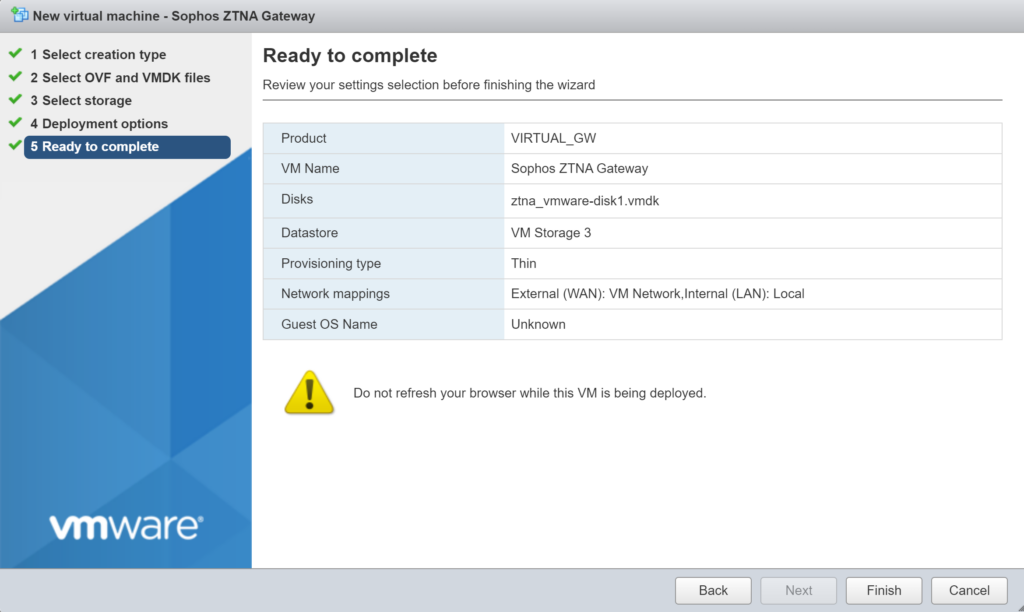

Tại Ready to complete, review lại các cấu hình đã thiết lập và nhấn Finish.

Như vậy là chúng ta đã hoàn thành việc tạo máy ảo Sophos ZTNA Gateway từ file OVA.

Tiếp theo chúng ta sẽ cần phải import file iso mà chúng ta đã upload từ trước vào máy ảo này để nó có thể thiết lập các thông số mà chúng ta đã khai báo trên Sophos Central cũng như giao tiếp với Sophos Central và tắt card Internal (LAN).

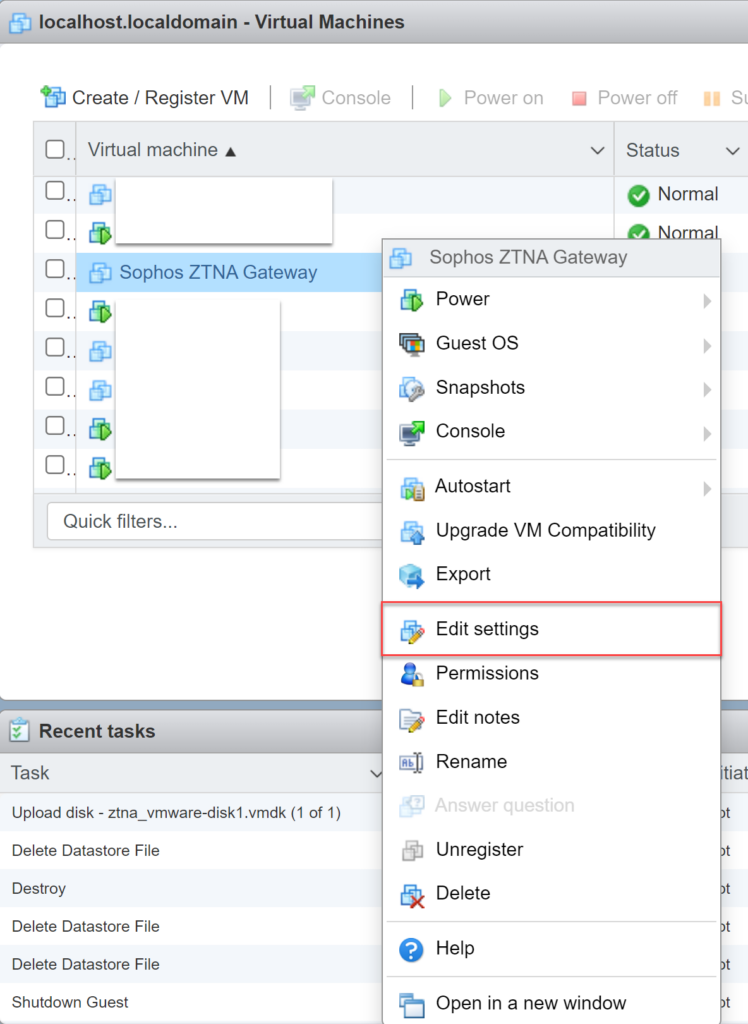

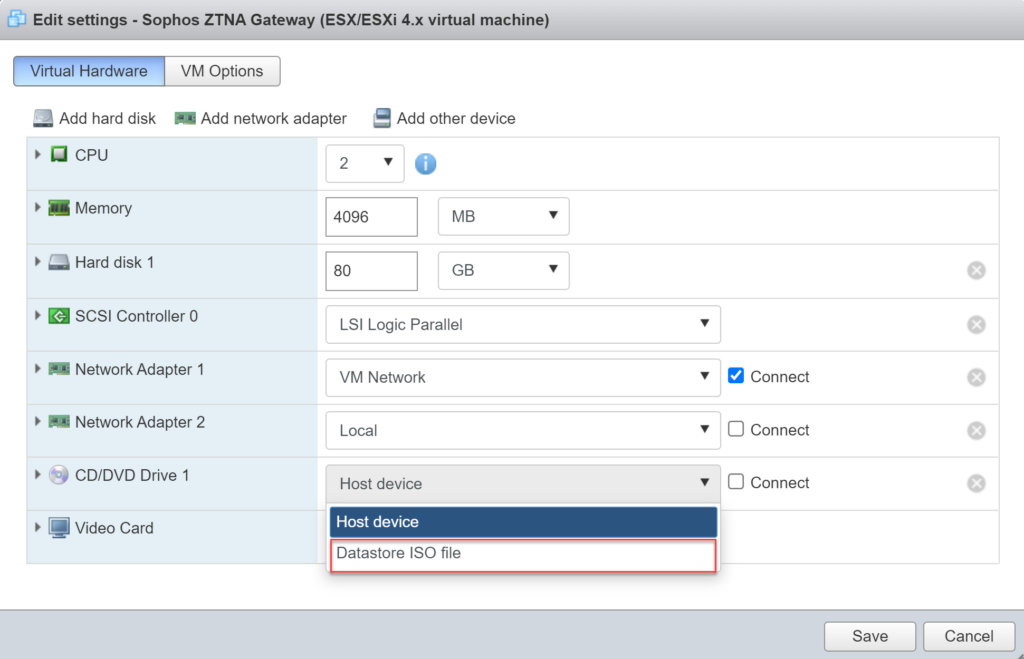

Để thực hiện chúng ta nhấn phải chuột vào máy ảo Sophos ZTNA Gateway và chọn Edit settings.

Tại CD/DVD Drive: chọn Datastore.

Bảng Datastore browser hiện ra chọn file iso và nhấn Select.

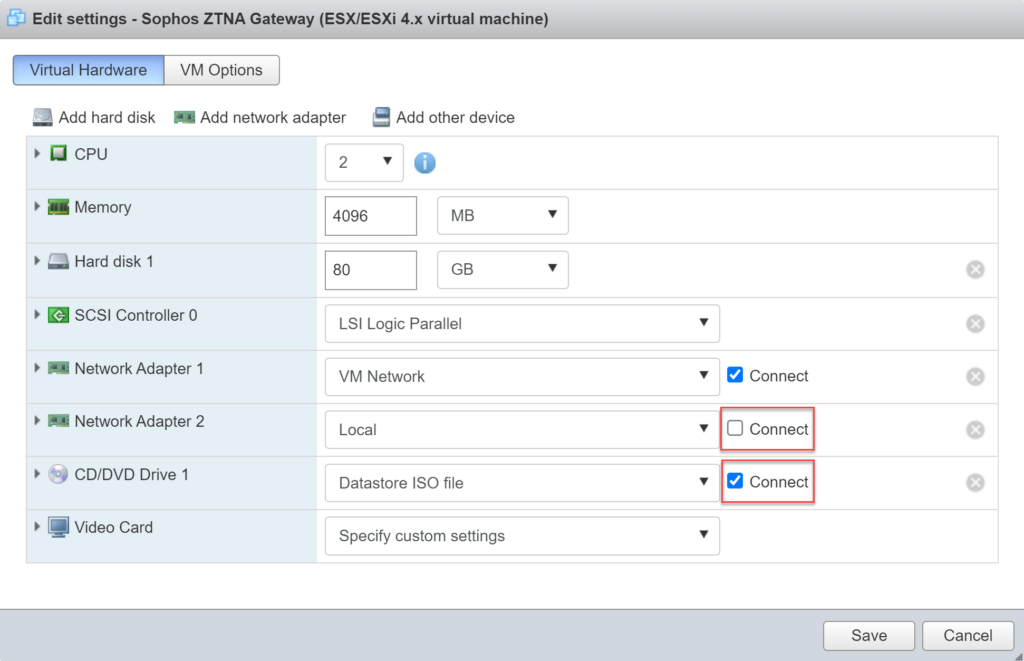

Sau đó tích chọn Connect tại CD/DVD Drive 1 và bỏ chọn Connect tại Network Adapter 2 (đây là card Internal (LAN) của Sophos ZTNA, do chúng ta triển khai theo mode One-arm nên chỉ cần 1 card External (WAN) có kết nối internet).

Nhấn Save để lưu.

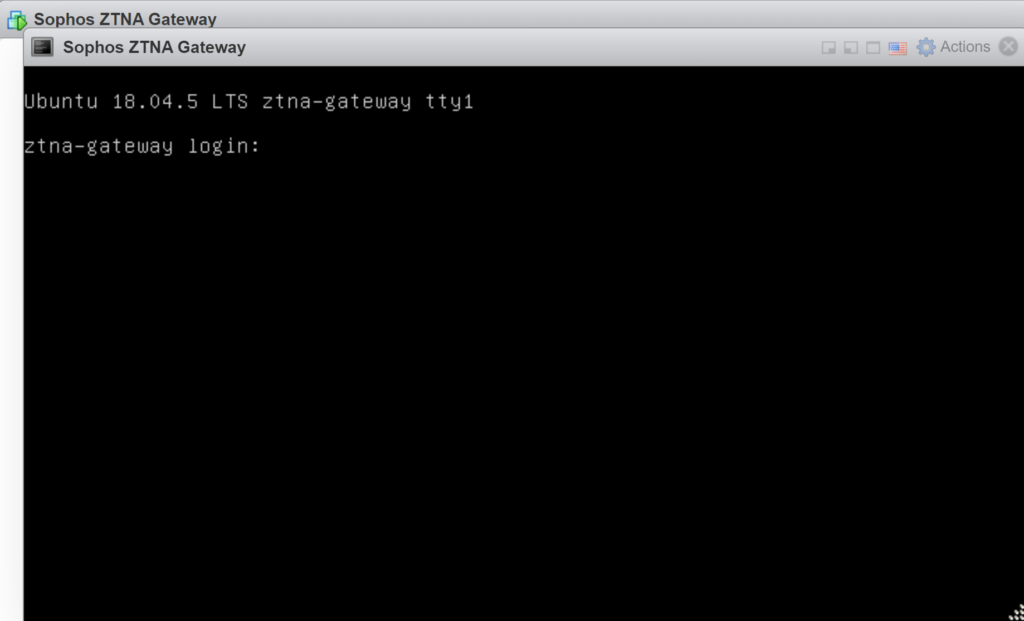

Sau đó chúng ta thực hiện Start máy ảo Sophos ZTNA Gateway và nó sẽ hiện thị như hình sau.

Sau khi khởi động và máy ảo đã hoạt động, chúng ta đợi khoảng vài phút để máy ảo thực hiện xác thực với Sophos Central.

Sau khoảng vài phút chúng ta quay trở lại trang quản trị của Sophos Central.

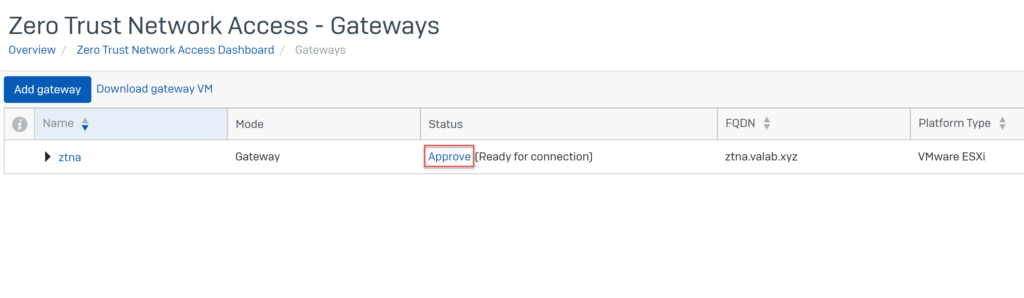

Vào MY PRODUCTS > ZTNA > Gateways.

Chúng ta sẽ thấy chữ Approve tại cột Status của ztna mà chúng ta khai báo đã xuất hiện.

Điều này cho chúng ta biết là máy ảo Sophos ZTNA Gateway trong nội bộ đã giao tiếp thành công với Sophos Central.

Chúng ta nhấn vào Approve để hoàn tất quá trình triển khai.

5.2.Sophos Central

5.2.1.Đồng bộ user từ Active Directory.

5.3.Tạo Policy và kiểm tra hoạt động

Phần này chúng ta sẽ thực hiện việc tạo policy, định nghĩa các resource và phân quyền truy cập vào các resource này.

5.3.1.Tạo Policy

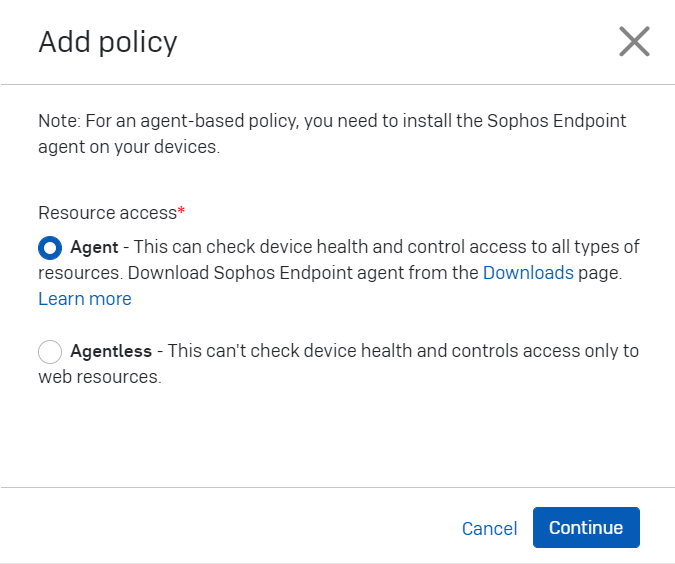

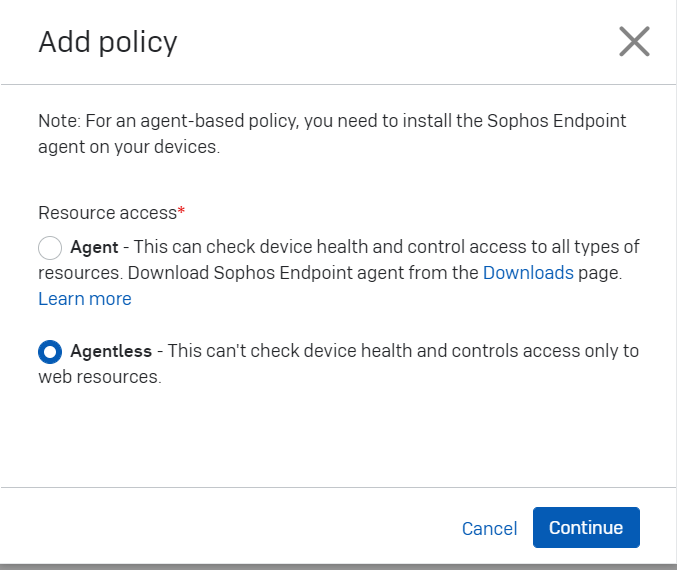

Do Sophos ZTNA hỗ trợ 2 hình thức truy cập là Agent và Agentless nên chúng ta sẽ tạo 2 policy.

Để tạo đăng nhập vào trang quản trị của Sophos Central bằng tài khoản với quyền admin.

Vào MY PRODUCTS > ZTNA > Policies > Nhấn Add policy > Chọn Agent.

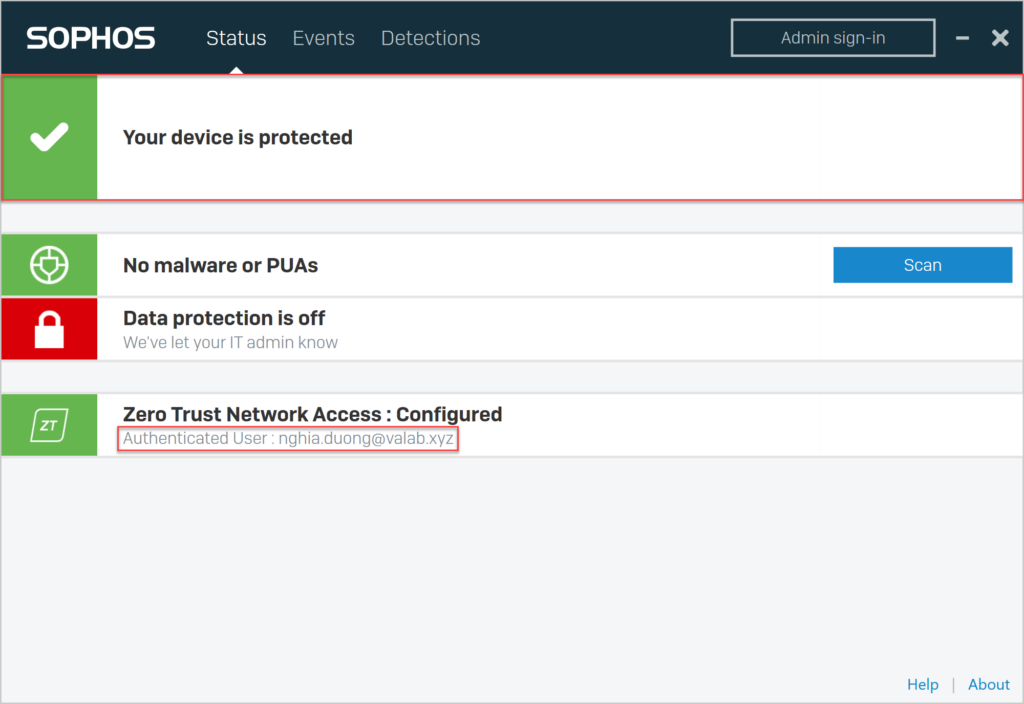

Lưu ý: với tùy chọn Agent, nó sẽ hỗ trợ kết hợp với phần mềm antivirus Sophos Intercept X Advanced để kiểm tra trạng thái bảo mật của máy trạm khi truy cập vào resource và hỗ trợ truy cập vào resource bằng nhiều protocol khác nhau như Remote Desktop, SSH, Telnet,… .

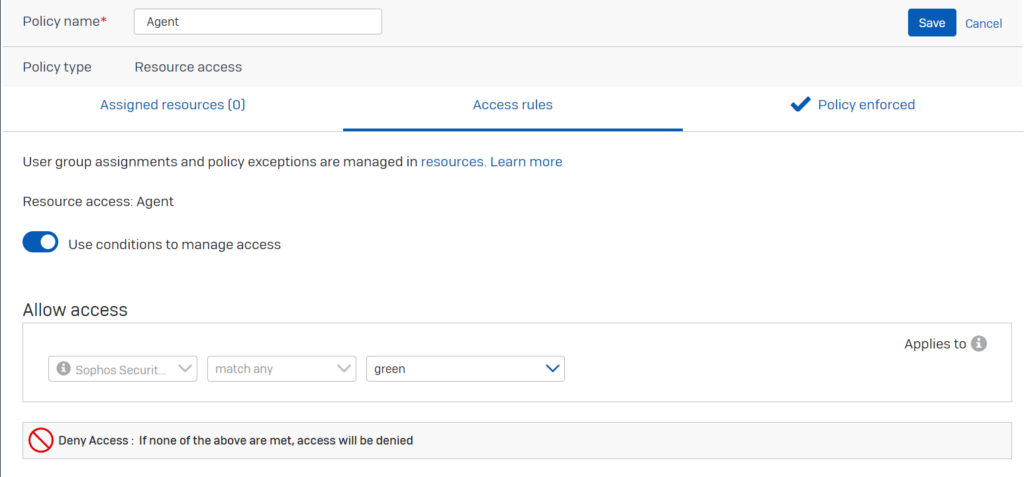

Tạo policy tên Agent với các thông số sau:

- Policy name: Agent

- Use condition to manage access: tích chọn (đây chính là lựa chọn sử dụng phần mềm antivirus Sophos Intercept X Advanced kiểm tra trạng thái của máy trạm khi truy cập vào máy trạm.

- Tại Allow access: chọn green (lựa chọn này sẽ chỉ cho phép các máy trạm có trạng thái của phần mềm antivirus là green thì mới có thể truy cập vào resource bên trong).

- Nhấn Save.

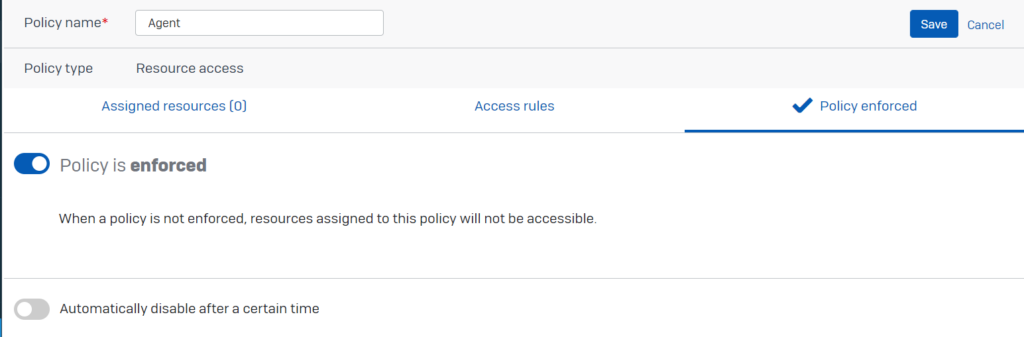

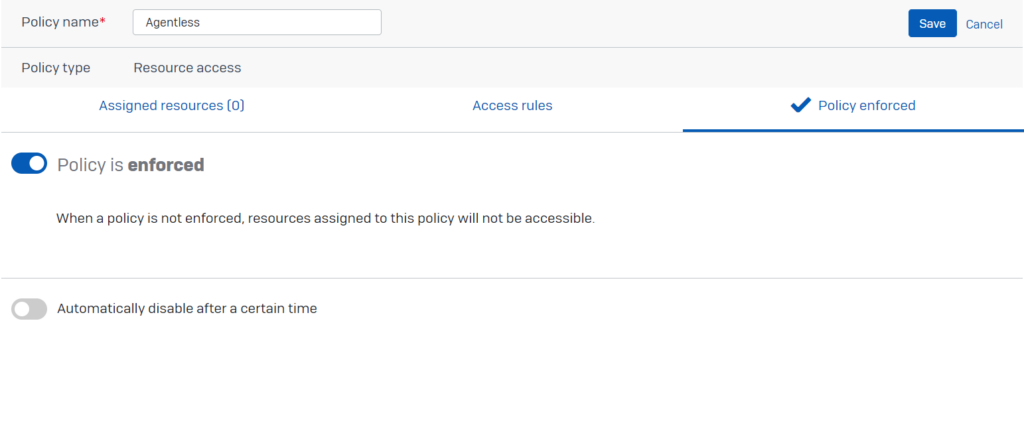

Tại Policy enforced chúng ta nhớ bật policy lên.

Tương tự chúng ta cũng nhấn Add policy > chọn Agentless.

Lưu ý: với tùy chọn Agentless, nó sẽ không hỗ trợ kiểm tra trạng thái của phần mềm antivirus khi truy cập cũng như là chỉ hỗ trợ truy cập web resource.

Tạo policy tên Agentless với các thông số sau:

- Policy enforced: bật policy lên.

- Nhấn Save.

5.3.2.Khai báo resource.

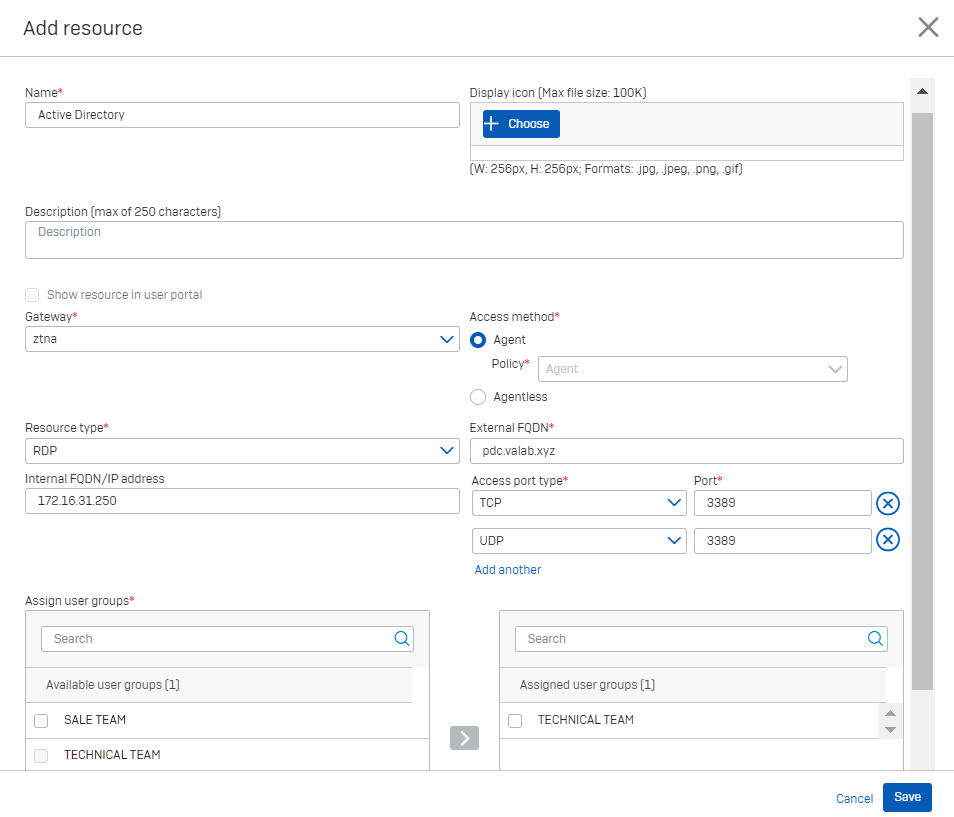

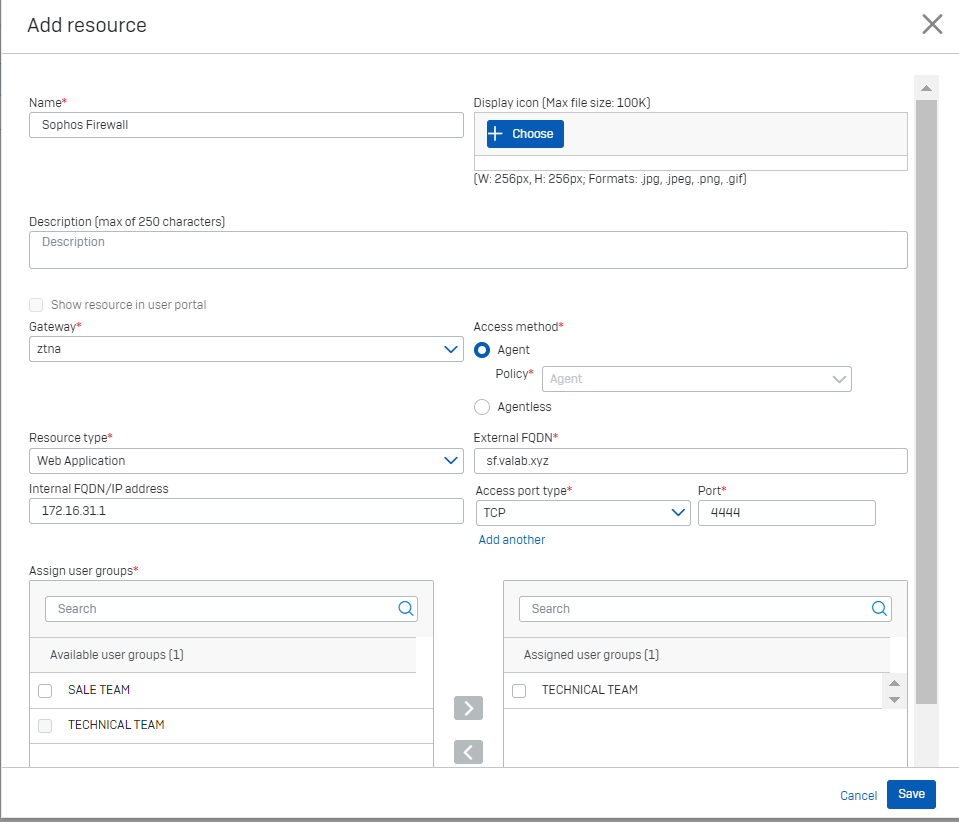

Sau khi tạo policy chúng ta sẽ thực hiện khai báo các resource và phân quyền người dung nào sẽ được truy cập vào resource đó.

Để khai báo chúng ta và MY PRODUCTS > ZTNA > Resources & Access > nhấn Add resource.

Chúng ta sẽ khai báo các resource như sau:

- Active Directory: sử dụng máy tính đã được cài Agent, truy cập bằng Remote Desktop và chỉ các user từ group TECHNICAL TEAM mới có thể truy cập.

- Sophos Firewall: sử dụng máy tính đã được cài Agent, truy cập bằng trình duyệt web và chỉ các user từ group TECHNICAL TEAM mới có thể truy cập.

- ESXI11: sử dụng máy tính không được cài Agent, truy cập bằng trình duyệt web và chỉ các user từ group TECHNICAL TEAM mới có thể truy cập.

Chúng ta sẽ tạo resource Active Directory với các thông số sau:

- Name: Active Directory.

- Gateway: chọn ztna.

- Access method: chọn Agent.

- Resource type: chọn RDP.

- External FQDN: nhập vào FQDN mà người dùng bên ngoài sử dụng để truy cập, đặt ngẫu nhiên bằng subdomain valab.xyz, trong bài lab này sẽ đặt là pdc.valab.xyz.

- Internal FQDN/IP address: nhập vào IP của máy chủ AD trong nội bộ là 172.16.31.250.

- Assign user group: chọn group TECHNICAL TEAM và nhấn “>”.

- Nhấn Save.

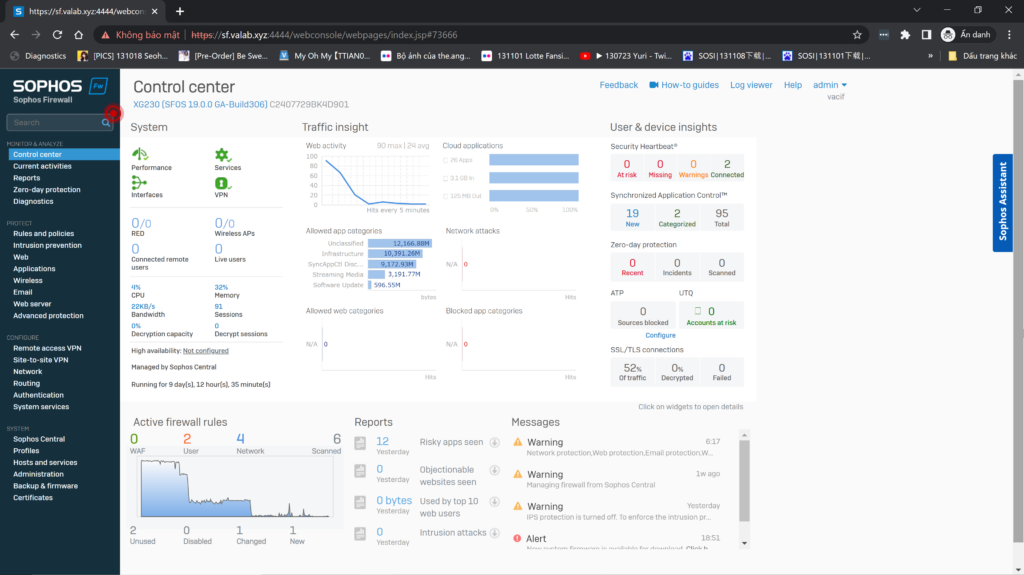

Tương tự nhấn Add resource và tạo resource Sophos Firewall với các thông số sau:

- Name: Sophos Firewall.

- Gateway: chọn ztna.

- Access method: chọn Agent.

- Resource type: chọn Web Application.

- External FQDN: nhập vào FQDN mà người dùng bên ngoài sử dụng để truy cập, đặt ngẫu nhiên bằng subdomain valab.xyz, trong bài lab này sẽ đặt là sf.valab.xyz.

- Internal FQDN/IP address: nhập vào IP LAN của tường lửa Sophos Firewall trong nội bộ là 172.16.31.1.

- Port: nhập 4444.

- Assign user group: chọn group TECHNICAL TEAM và nhấn “>”.

- Nhấn Save.

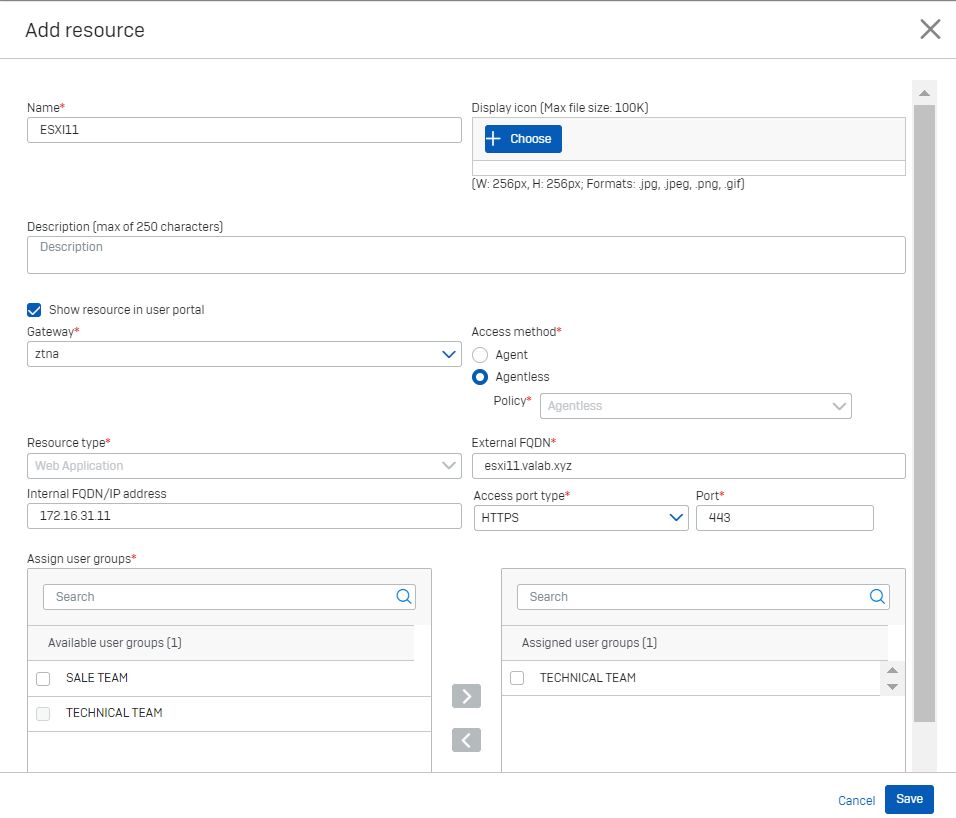

Tạo resource ESXI11 với các thông tin sau:

- Name: ESXI11.

- Gateway: chọn ztna.

- Access method: chọn Agentless.

- External FQDN: nhập vào FQDN mà người dùng bên ngoài sử dụng để truy cập, đặt ngẫu nhiên bằng subdomain valab.xyz, trong bài lab này sẽ đặt là esxi11.valab.xyz.

- Internal FQDN/IP address: nhập vào IP của máy chủ Vmware ESXi trong nội bộ là 172.16.31.11.

- Assign user group: chọn group TECHNICAL TEAM và nhấn “>”.

- Nhấn Save.

5.3.3.Hoạt động với Agent.

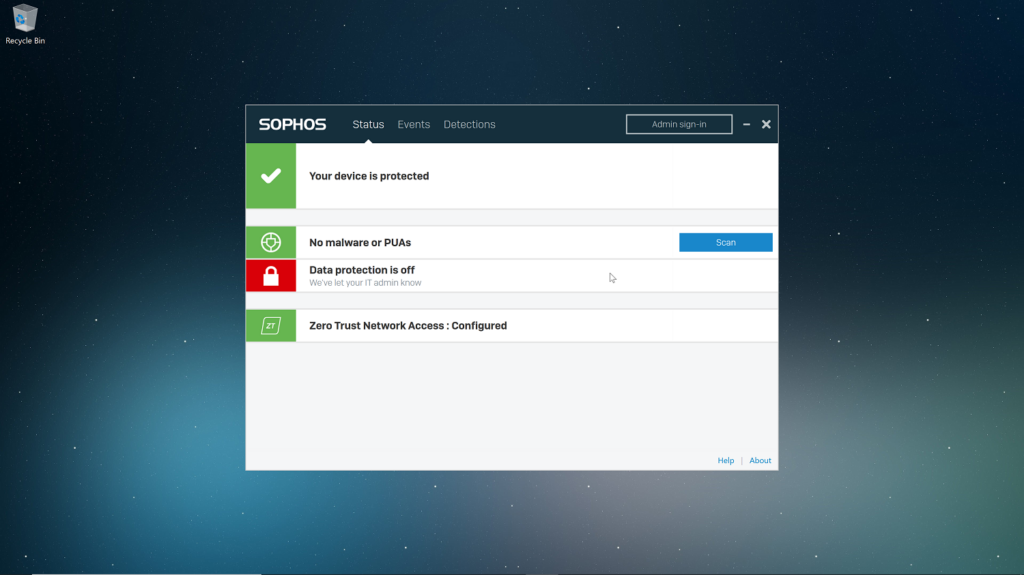

Chúng ta sẽ truy cập vào 2 resource Active Directory và Sophos Firewall bằng máy tính đã được cài sẵn Sophos Endpoint với 2 module Sophos Antivirus và Sophos ZTNA.

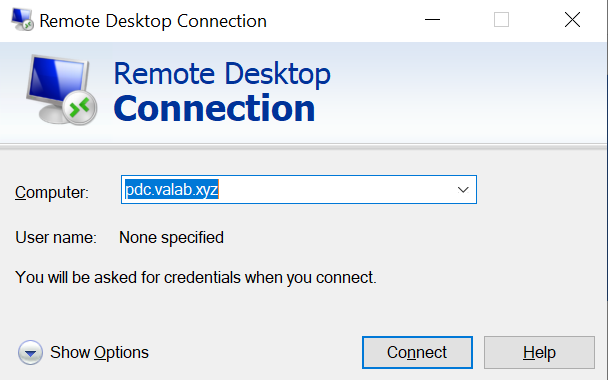

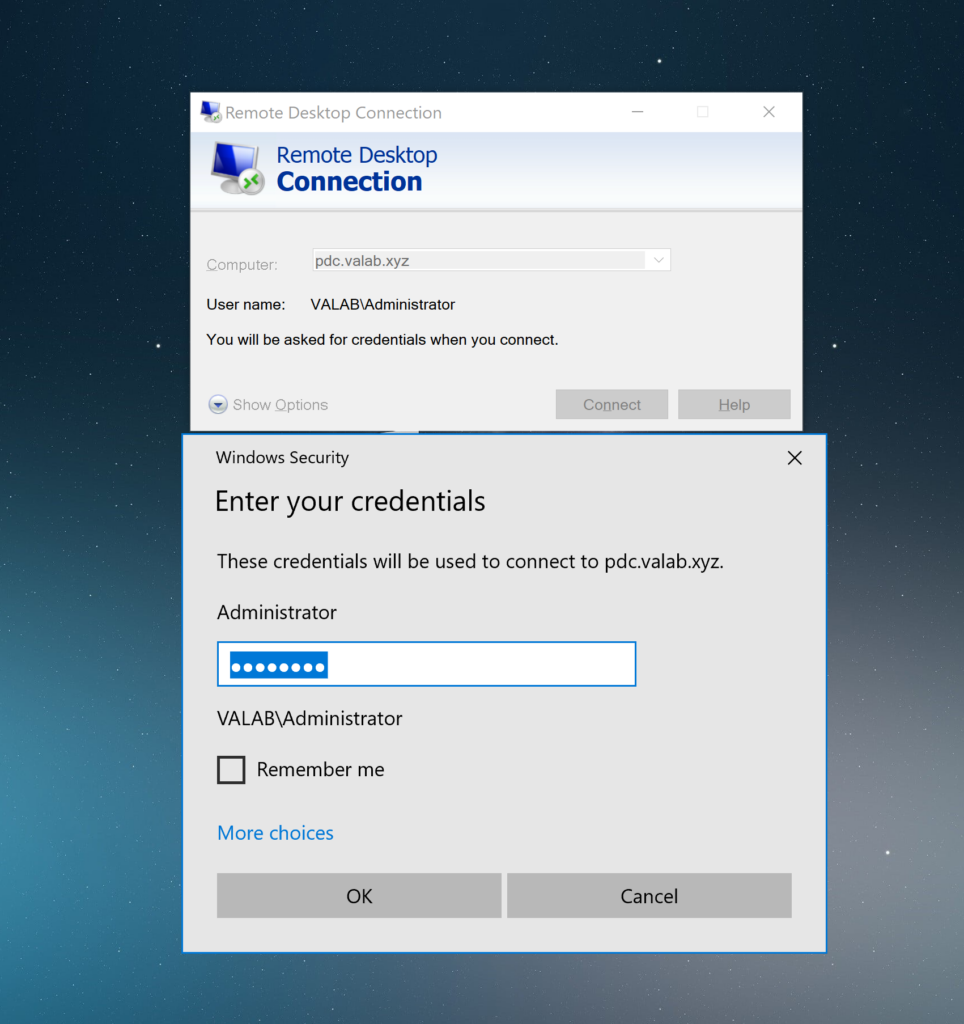

Chúng ta mở phần mềm Remote Desktop Connection và nhập vào External FQDN của resource Active Directory mà chúng ta đã khai báo vào Computer sau đó nhấn Connect.

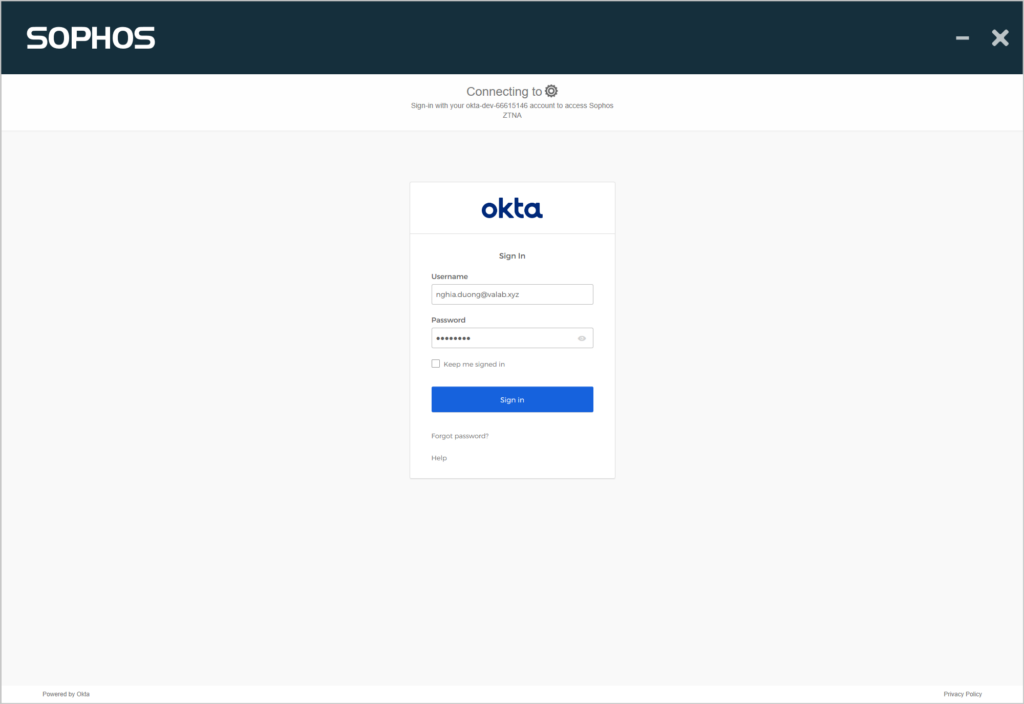

Lúc này Sophos sẽ chuyển hướng người dùng sang Okta để xác thực bằng tài khoản.

Nhập username và password sau đó nhấn Sign in.

Một dòng thông báo chúng ta đã xác thực thành công hiện ra.

Trở lại với Sophos Endpoint Dashboard chúng ta sẽ tên user đã được xác thực được hiện thị tạo Zero Trust Network Access.

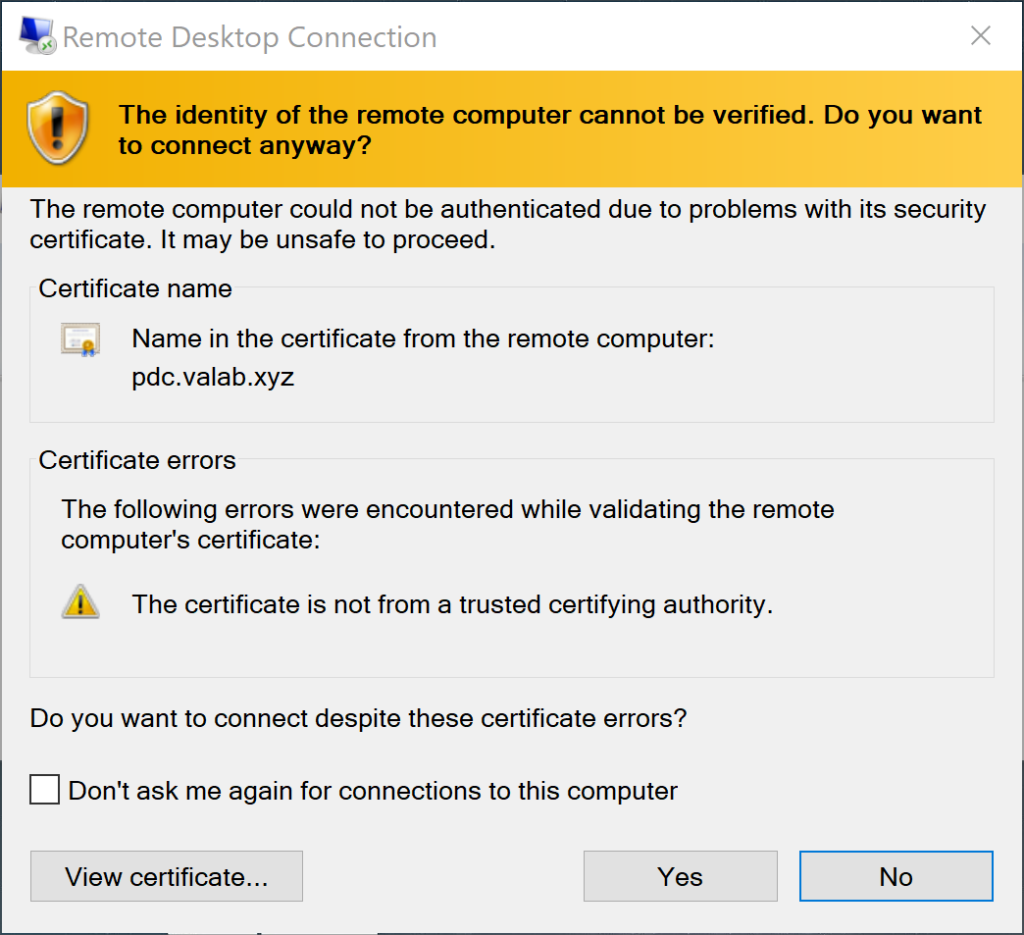

Chúng ta sẽ thực hiện remote desktop vào server và nhập username password.

Nhấn Yes.

Kết quả là đã remote vào server Active Directory thành công.

Tiếp theo chúng ta sẽ truy cập trang quản trị của Sophos Firewall thông qua FQDN mà chúng ta đã khai báo là sf.valab.xyz.

Mở bất kì trình duyệt nào và nhập vào đường dẫn là https://sf.valab.xyz:4444.

Và kết quả là chúng ta đã có thể truy cập vào trang quản trị của Sophos Firewall thông qua ZTNA.

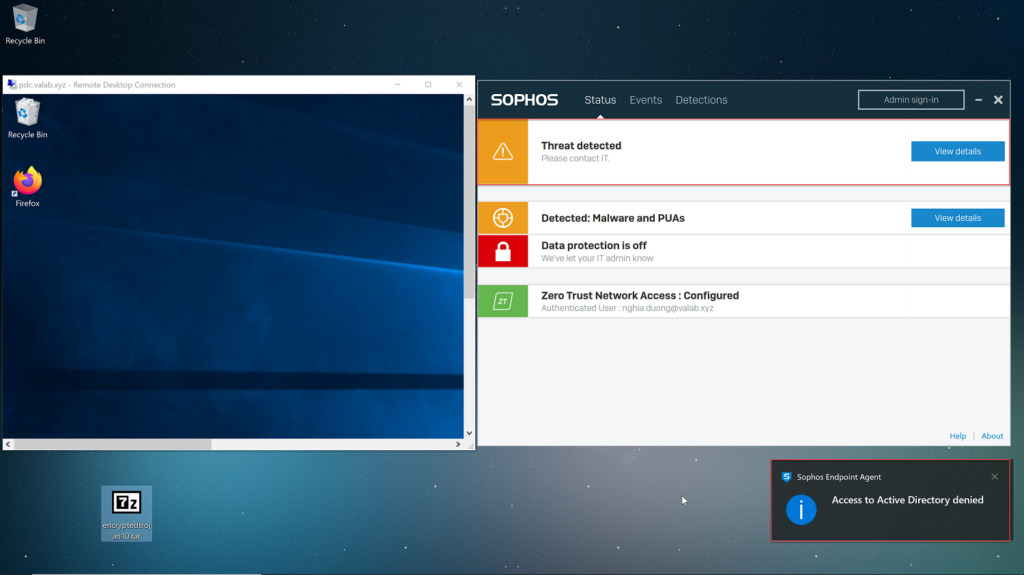

Cuối cùng chúng ta sẽ thực hiện kiểm tra khả năng tự động ngắt kết nối của máy trạm tới máy chủ khi máy trạm bị nhiễm virus.

Chúng ta remote desktop đến Active Diretory và sẽ giải nén một file virus như hình dưới và thấy được rằng Sophos Antivirus đã phát hiện ra nó.

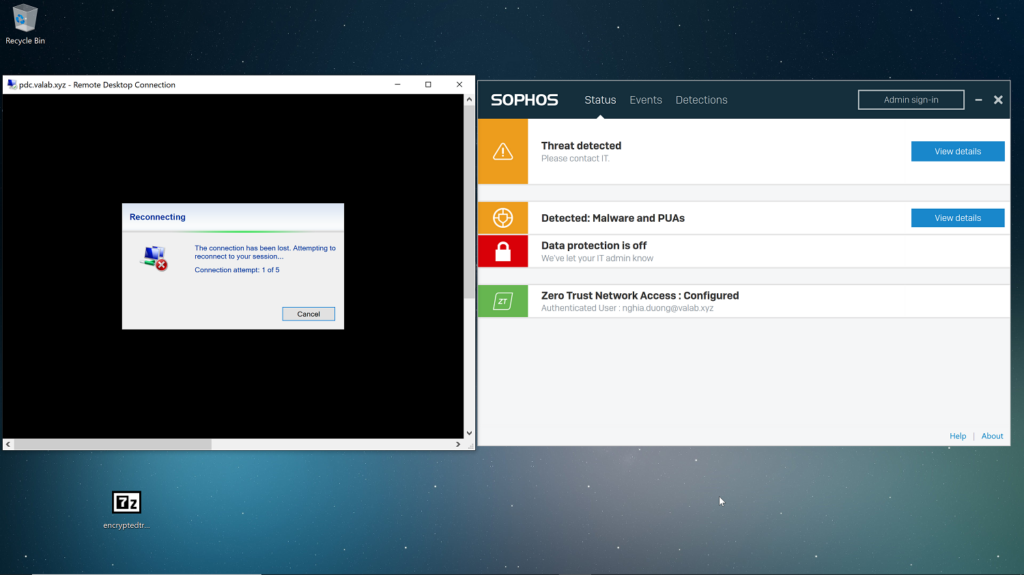

Sau đó trạng thái bảo mật của phần mềm antivirus trên máy tính đã chuyển sang màu cam và đồng nghĩa với việc Sophos ZTNA sẽ ngay lập tức ngắt kết nối từ máy trạm đến máy chủ Active Directory.

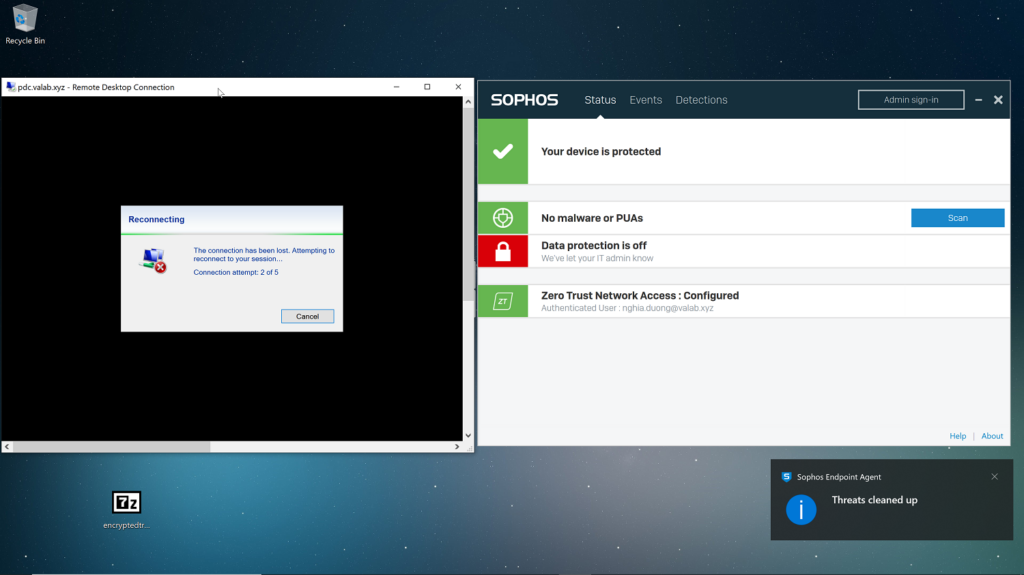

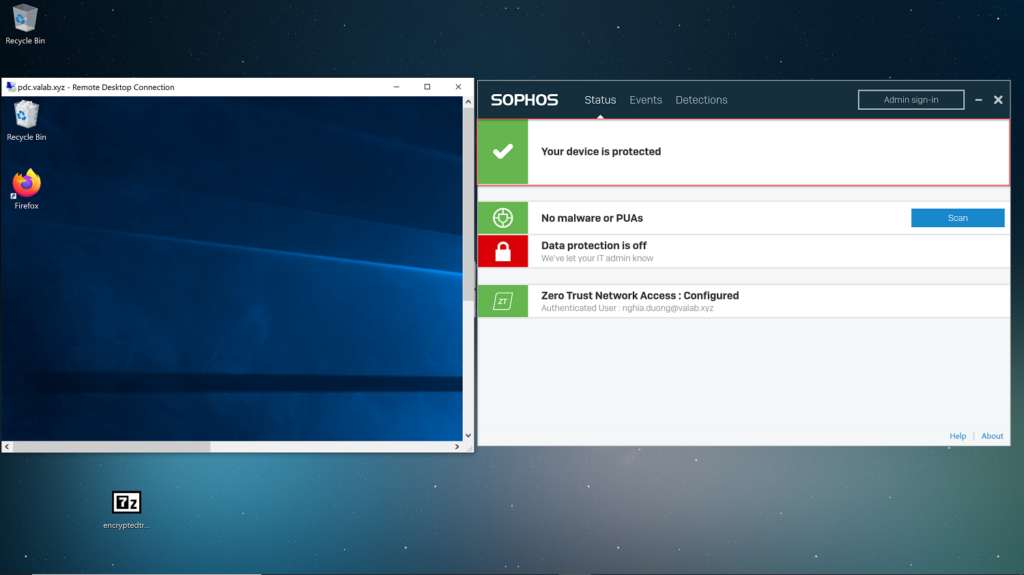

Sau khi Sophos antivirus xử lý thành công file virus, nó sẽ tự động chuyển trạng thái bảo mật sang màu xanh và lúc này Sophos ZTNA sẽ trả lại quyền truy cập đến máy chủ Active Directory.

5.3.4.Hoạt động với Agentless.

Chúng ta sẽ cùng kiểm tra xem Agentless sẽ hoạt động như thế nào trong bài viết này.

Với Agentless thì chúng ta có thể truy cập vào máy chủ VMware ESXi bằng trình duyệt web mà chúng ta đã khai báo ở phần trước.

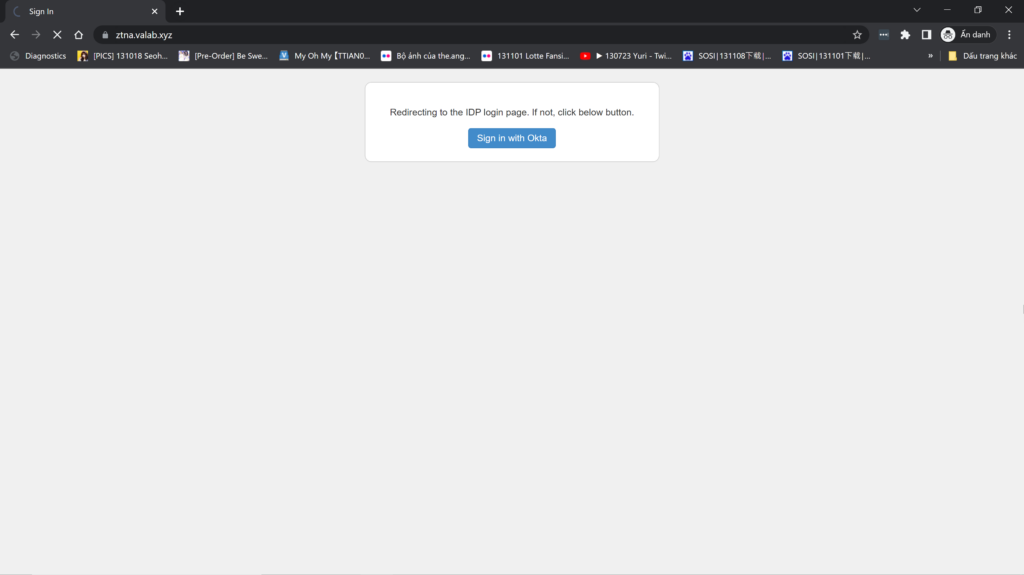

Để truy cập chúng ta mở bất kì một trình duyệt nào và nhập vào FQDN của Sophos ZTNA Gateway là https://ztna.valab.xyz.

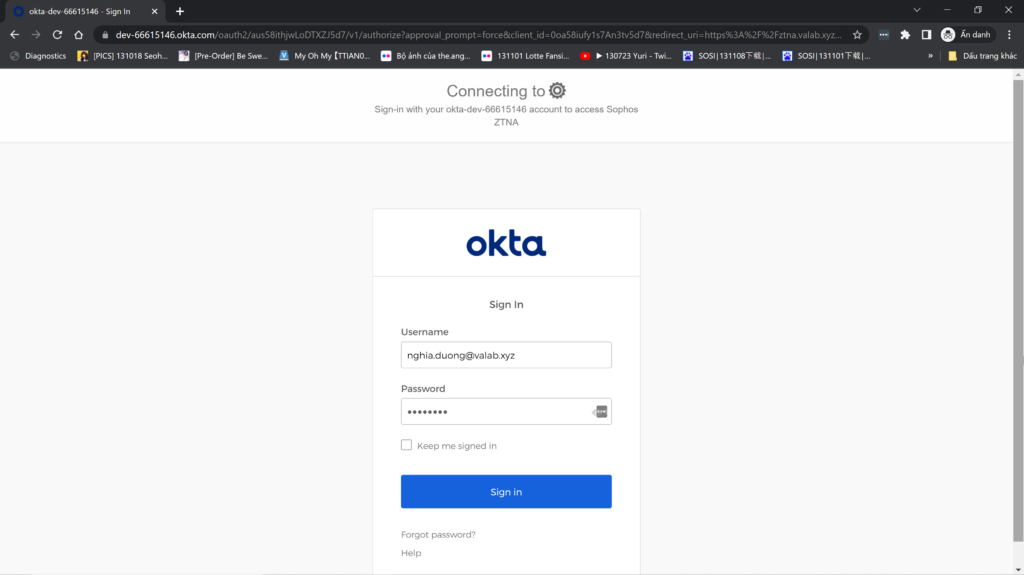

Sau đó Sophos sẽ chuyển hướng người dùng sang trang Okta để xác thực.

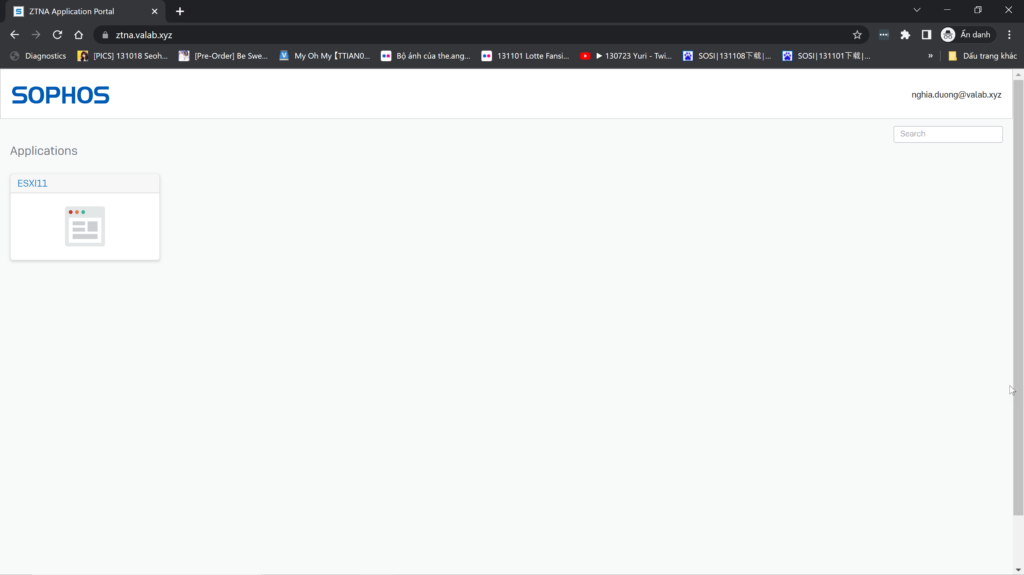

Sau khi xác thực thành công người dùng sẽ truy cập vào 1 trang gọi là ZTNA Application Portal.

Đây là trang liệt kê tất cả các resource mà user vừa xác thực được phép truy cập.

Như chúng ta thấy trong danh sách là máy chủ VMware ESXI11.

Chúng ta chỉ cần nhấp chuột trái vào máy chủ để truy cập.

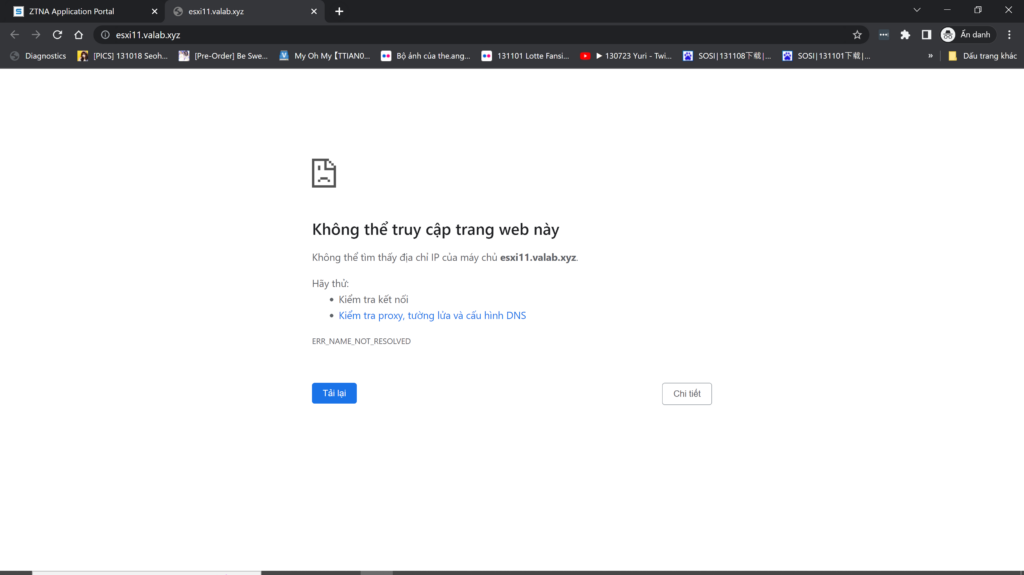

Như chúng ta thấy là việc truy cập bị lỗi và lỗi gặp phải ở đây là lỗi DNS.

Chúng ta cần lưu ý là mặc dù chúng ta đã khai báo resource cho máy chủ VMware ESXi với FQDN là esxi11.valab.xyz nhưng do chúng ta chưa trỏ DNS record FQDN này về IP WAN của Sophos Firewall nên khi chúng ta truy cập resource sẽ gặp lỗi này.

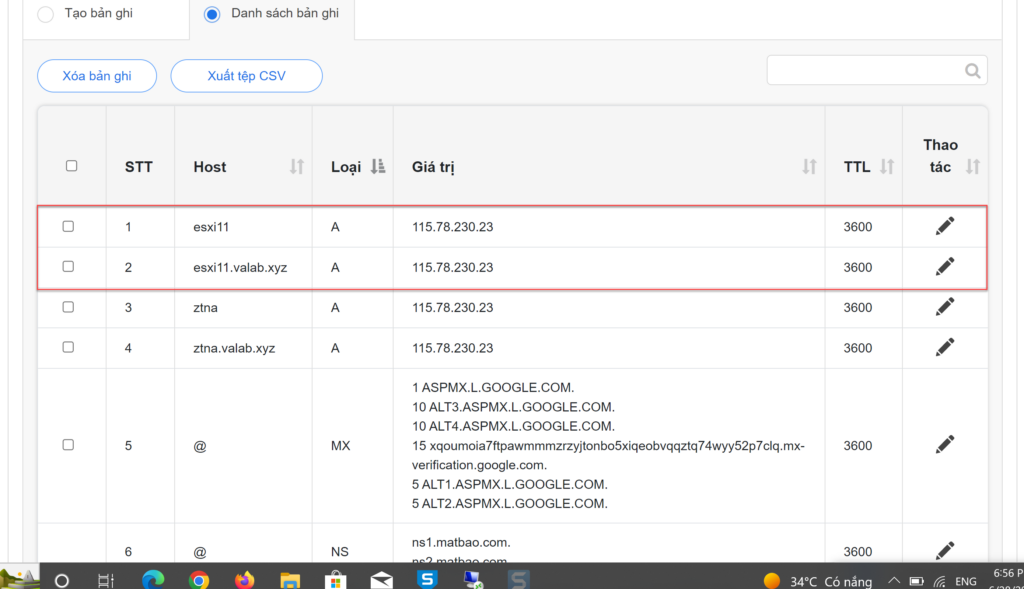

Chúng ta cần vào trang quản trị của tên miền và tạo DNS record như hình dưới đây.

Và sau đó quay trở lại ZTNA Application Portal và thử truy cập vào máy chủ VMware ESXi một lần nữa.

Kết quả là chúng ta đã truy cập thành công.

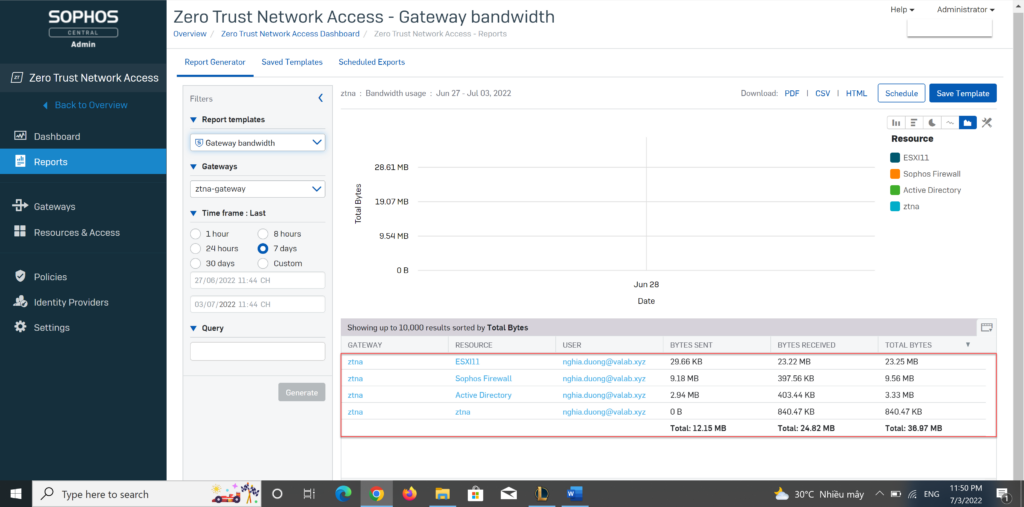

5.2.5.Kiểm tra Logs and Reports.

Do chúng ta đã thực hiện truy cập vào các resource bằng cả 2 phương thức là Agent và Agentless nên trong phần này chúng ta sẽ thực hiện review xem logs của Sophos ZTNA sẽ hiện thị như thế nào và có các loại log nào.

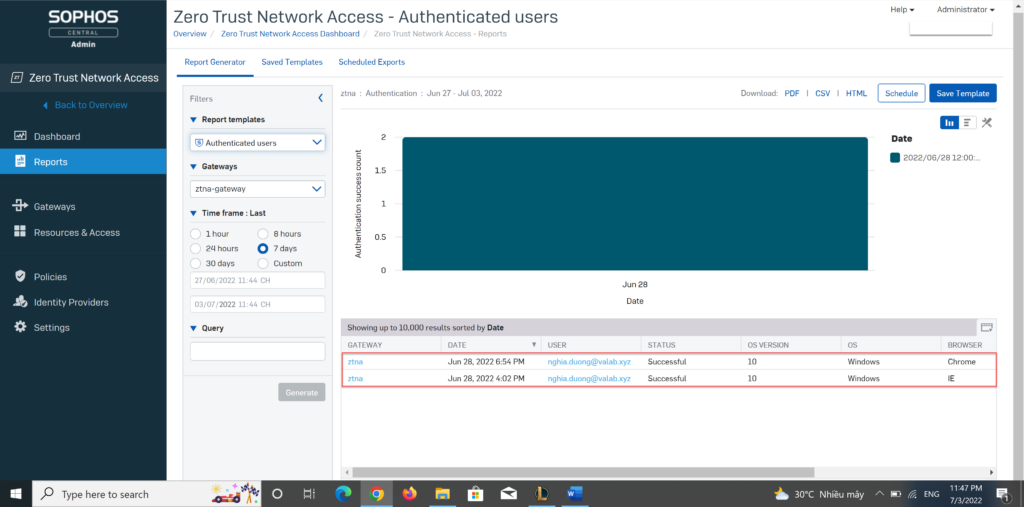

Đầu tiên đó chính là log ghi lại việc các user nào đã xác thực và trạng thái là xác thực thành công hay không.

Như chúng ta thấy tại hình dưới, log của Sophos ZTNA liệt kê rất chi tiết user nào đã xác thực, trạng thái xác thực, OS version mà máy tính người dùng đó dùng để xác thực, nếu là Agentless sẽ có thêm phần trình duyệt nào dùng để xác thực và version của trình duyệt đó.

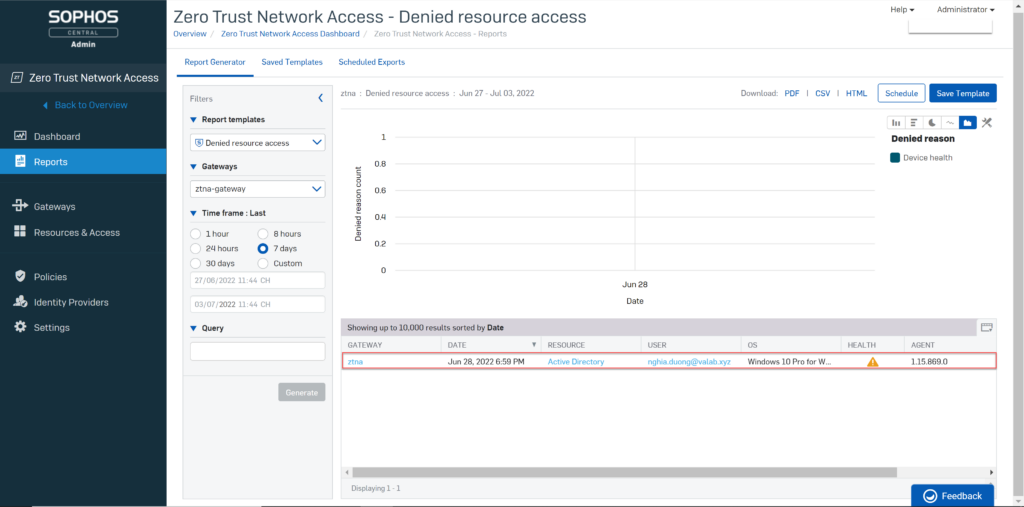

Nội dung thứ 2 mà Sophos ZTNA ghi log lại đó chính là danh sách các truy cập vào resource bị từ chối.

Ở phần trên chúng ta có thực hiện giải nén file virus và bị ngắt kết nối vào máy chủ Active Directory.

Như hình dưới chúng ta có thể thấy Sophos ZTNA đã ghi lại log rất chi tiết gồm các thông số ngày-giờ, tên resource, user dùng để truy cập, lý do bị từ chối.

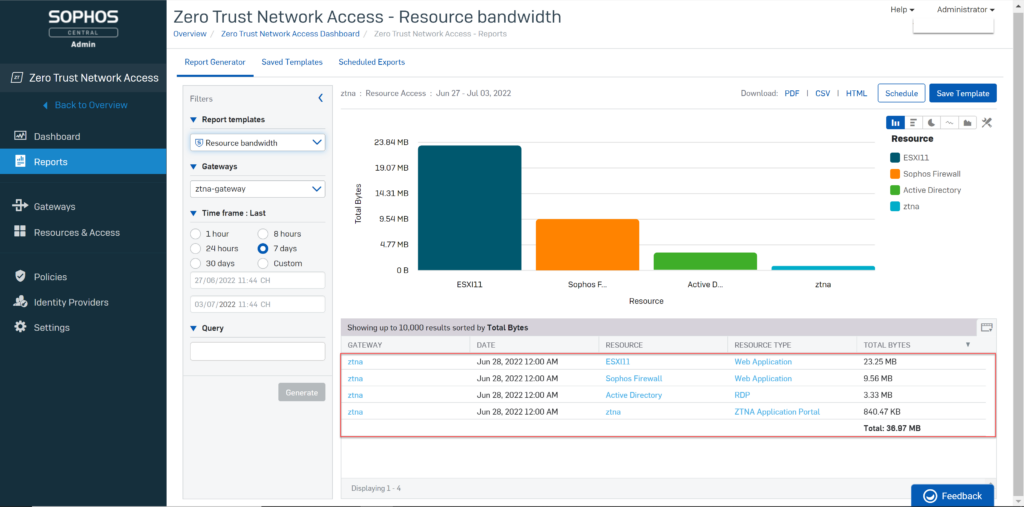

Nội dung thứ 3 mà Sophos ghi log lại chính là ghi lại lượng băng thông được truy cập của các resource.

Cuối cùng nội dung mà Sophos ghi log lại chính là băng thông được truy cập của Sophos ZTNA Gateway.