Bài viết hướng dẫn cách cấu hình STAS để quản lý users và group truy cập web và app trong domain, đây là tính năng cung cấp khả năng xác thực người dùng trong mạng nội bộ một cách tự động chỉ cần đăng nhập trên máy trạm của người dùng. Và cũng không cần phải cài đặt SSO ở trên mỗi máy trạm. Dễ dàng sử dụng cho end user và mức độ bảo mật cao hơn

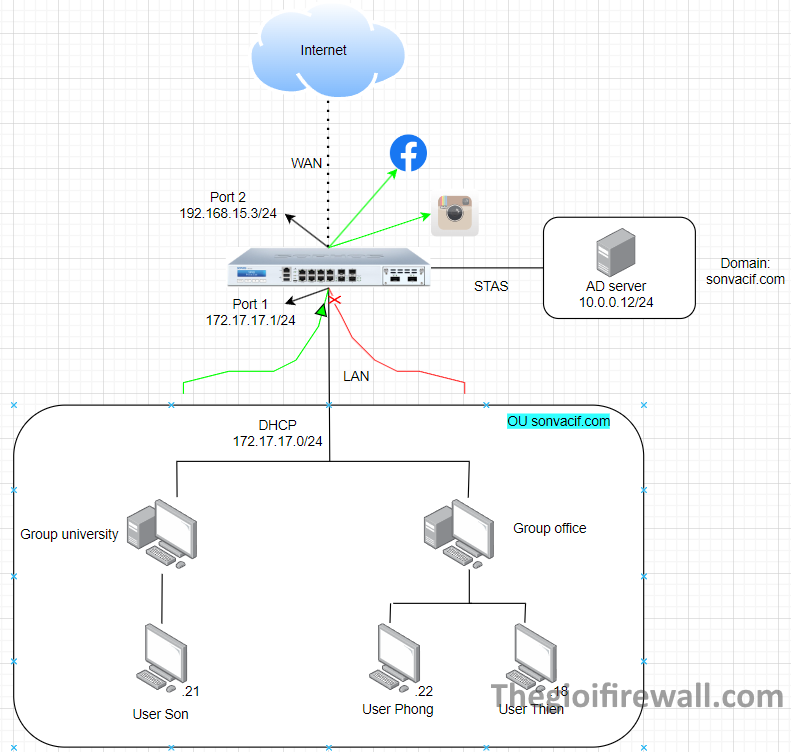

Chi tiết sơ đồ mạng

AD server có địa chỉ IP 10.0.0.12/24

Các máy trạm trong mạng được cấp IP động với lớp mạng 172.17.17.0/24

Gateway của các máy trạm là thiết bị Sophos XGS có IP là 172.17.17.1/24

Tình huống cấu hình

Bài viết sẽ thực hiện cấu hình STAS trên thiết bị Sophos firewall và AD server để máy trạm của người dùng trong môi trường domain chỉ cần đăng nhập username và password là có thể được xác thực cả trên Sophos firewall. Tài khoản username và password đã được đồng bộ hoá giữa AD server và Sophos firewall. Đồng thời tạo rule để chặn truy cập web và app cho các users và group.

Đồng thời sử dụng firewall rule với source identity là group và user và web policy để kiểm tra hoạt động mạng của người dùng domain, show các thông tin về group, user trên các giao diện report, monitoring, logging

Các bước cấu hình

Cấu hình ADS

Download STAS trên AD

Cài đặt STAS trên AD

Cấu hình STAS trên AD

Thêm AD server vào Sophos XGS để xác thực user doman

Điều chỉnh cấu hình service để xác thực bằng AD server

Cấu hình STAS trên XGS firewall

Tạo firewall rule với source identify là group, user để sử dụng xác thực STAS

Kiểm tra hoạt động STAS

Kiểm tra giao diện report, monitoring, logging

Kiểm tra tính năng chặn web app trên các máy trạm.

Hướng dẫn cấu hình

B1: Cấu hình ADS

Cấu hình trên AD

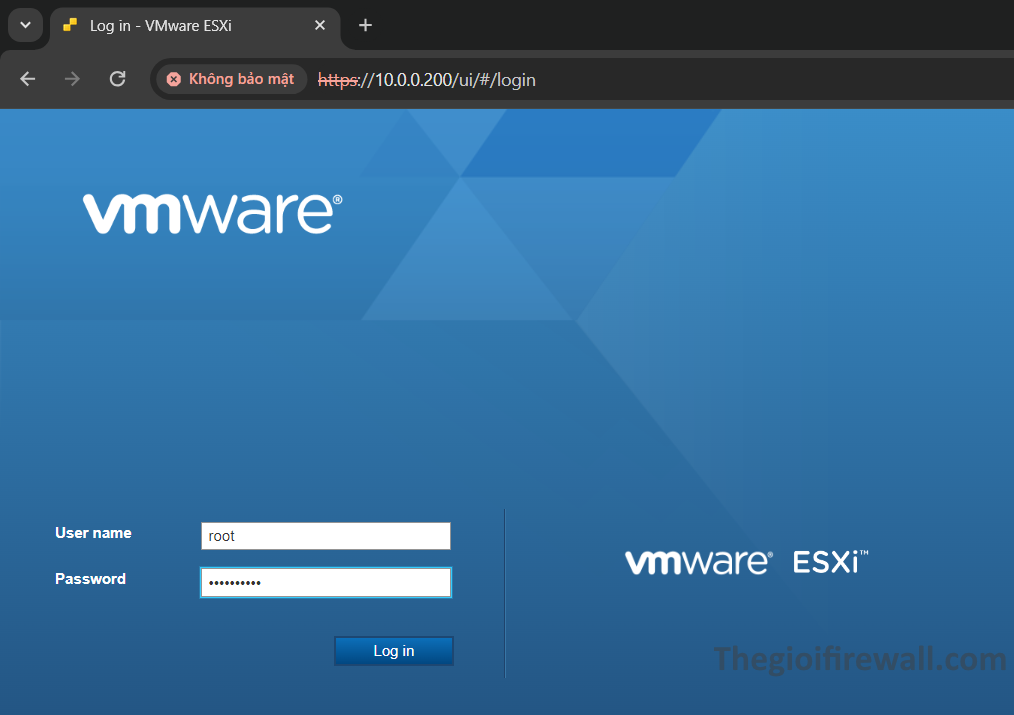

Đăng nhập vào AD server với địa chỉ IP là 10.0.0.200

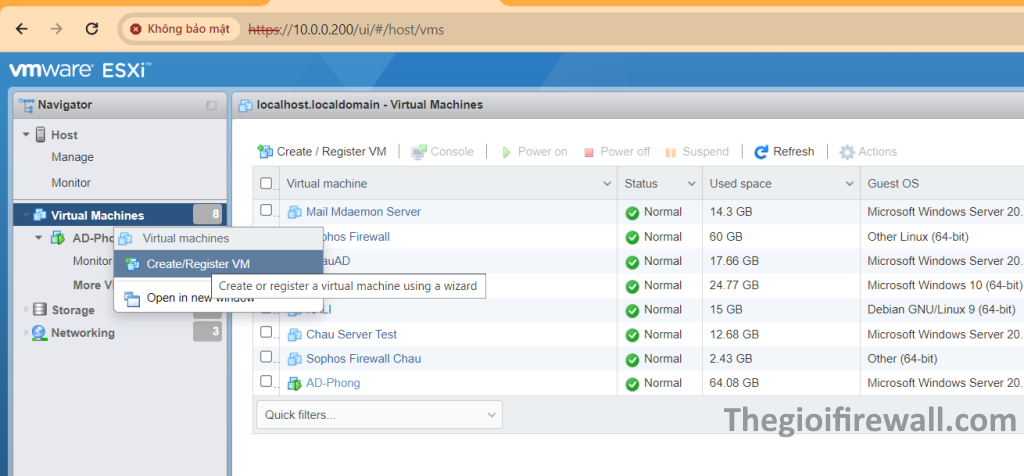

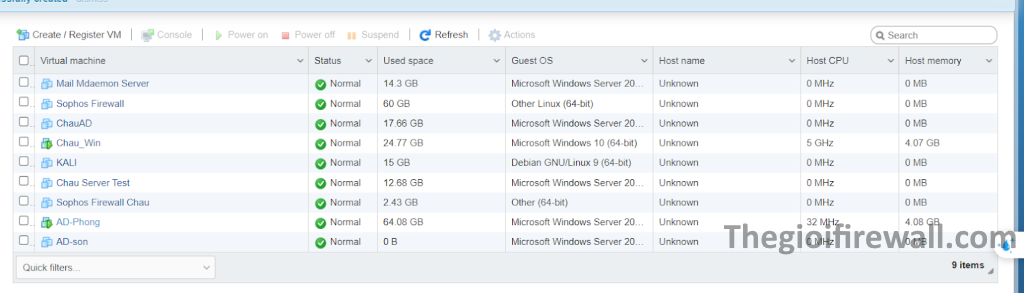

Sau khi vào được trang giao diện của vmware esxi, chúng ta bắt đầu tạo 1 con AD mới. Chuột phải vào Virtual Machines > CreateRegister VM

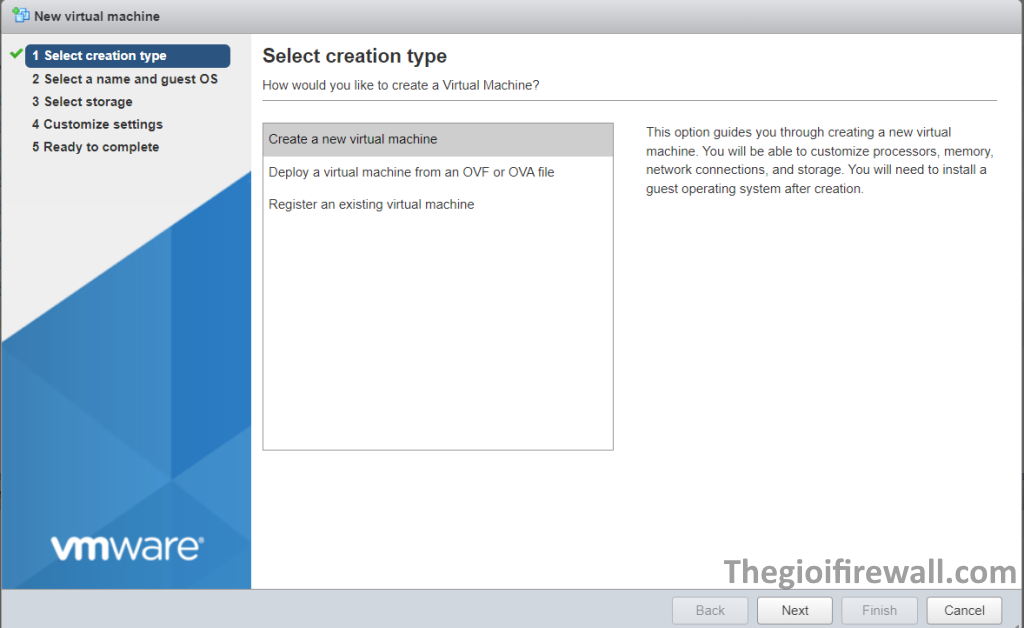

Chọn Create a new virtual machine sau đó bấm next

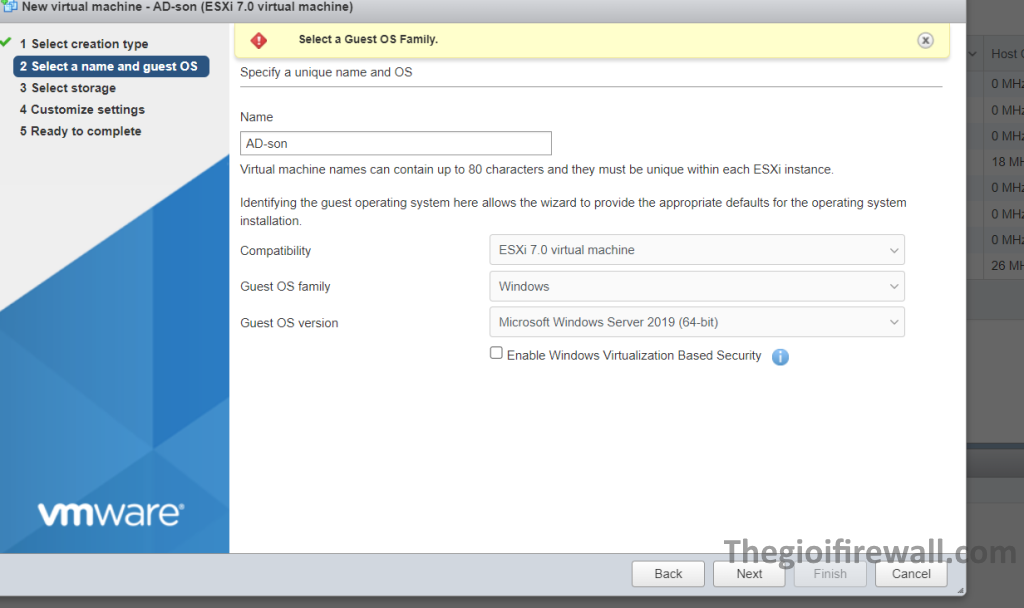

Đặt tên cho máy là AD-son > Guest OS family chọn windows > Guest OS version chọn Microsoft Windows Server 2019 (64-bit)

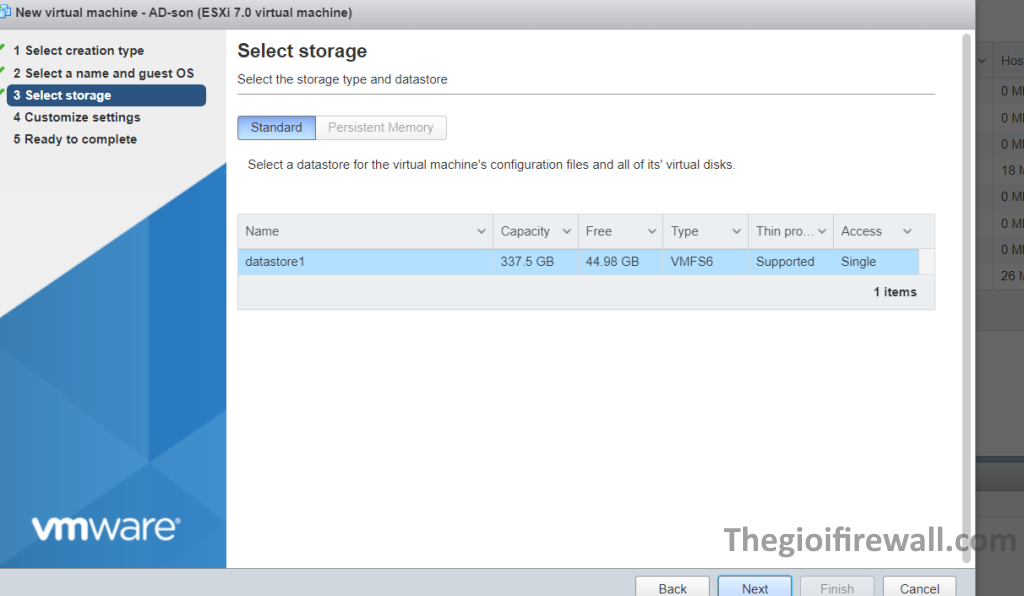

Storage ở đây mình chỉ có 1 kho dữ liệu và mình chọn

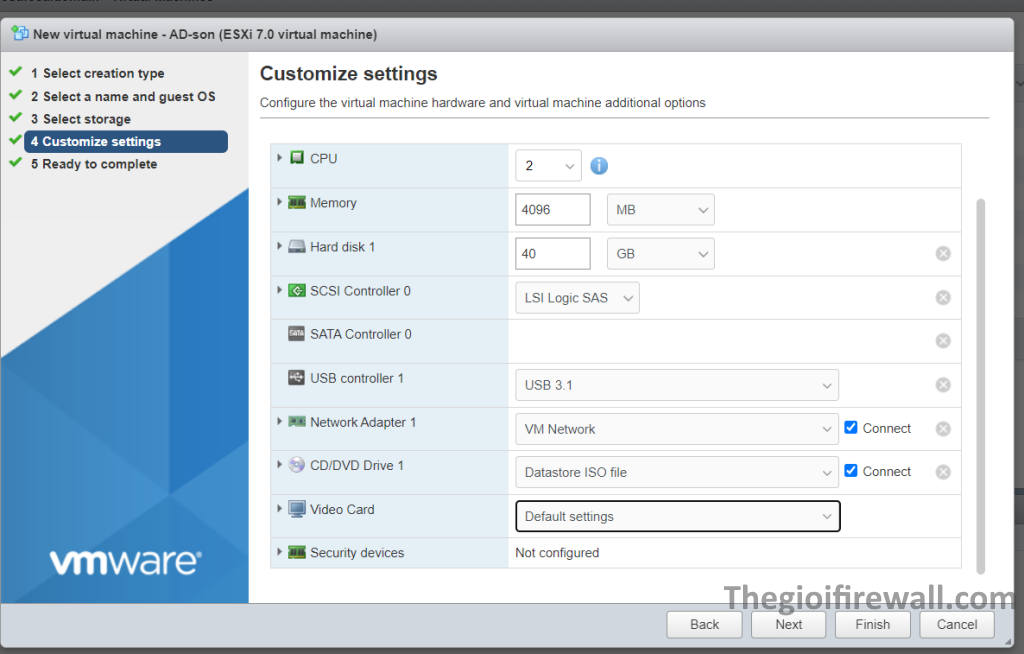

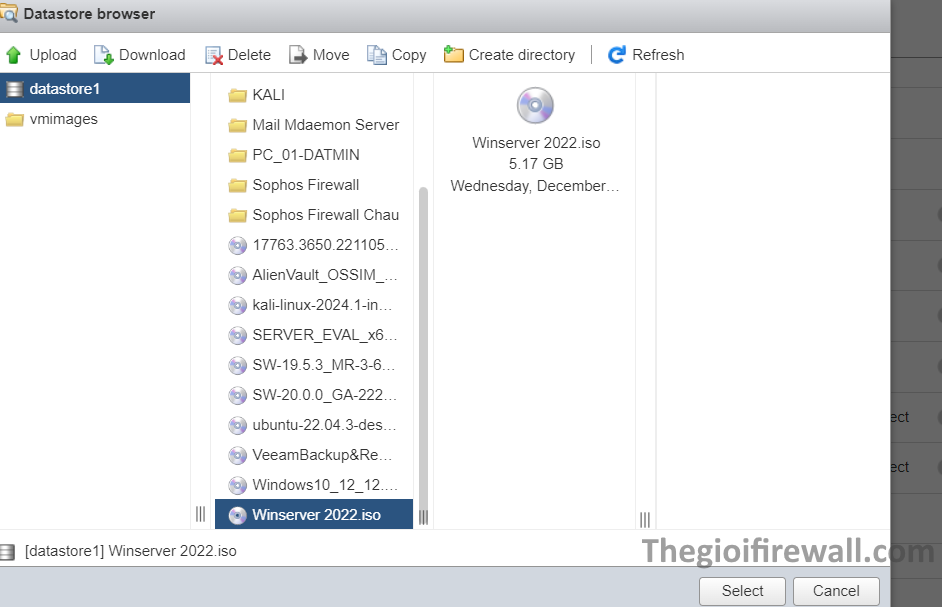

CPU chọn 2 > Memory chọn 4096 MB > hard disk chọn 40 GB Network adapter 1 chọn VMnetwork > CD/DVD Drive 1 chọn datastore ISO file > video card vào mục default setttings và chọn file window iso

Sau khi nhấn finish ta sẽ có được máy ảo AD-son

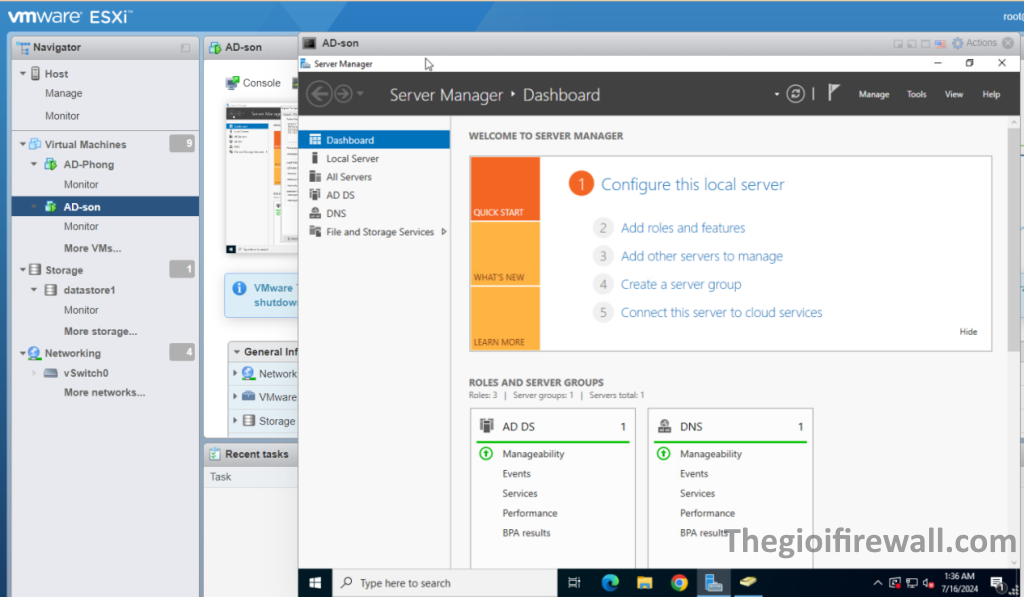

Bấm vào máy ảo và bắt đầu khởi chạy > đăng nhập vào acc admin

Khi vào sẽ hiện giao diện quản trị

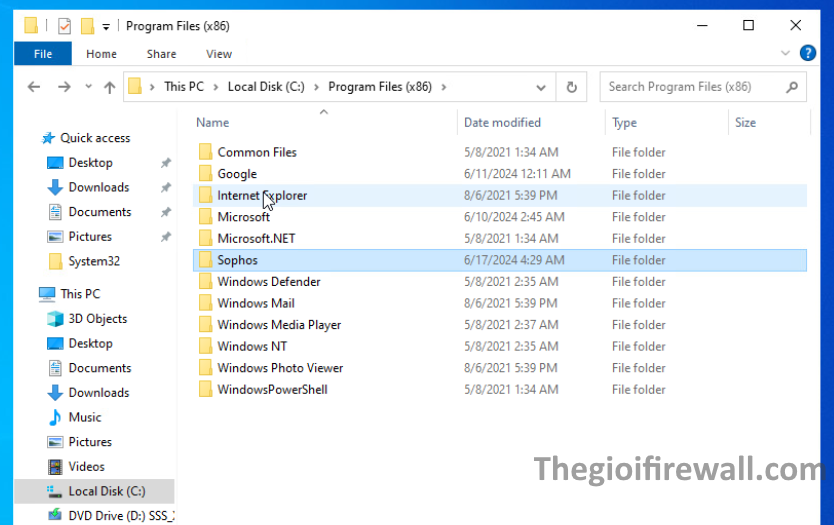

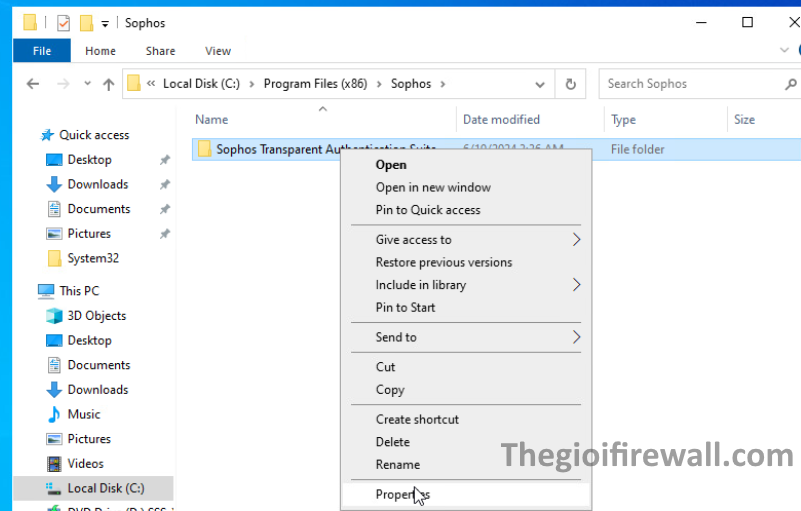

Tiếp theo chúng ta vào thư mục sophos ở ổ đĩa C để cấp quyền cho ứng dụng

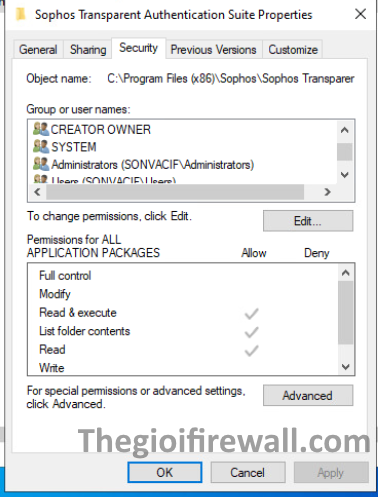

Nhấn Edit và tìm từ khóa Administrator (SONVACIF\Administrator) sau đó tick chọn tất cả các quyền

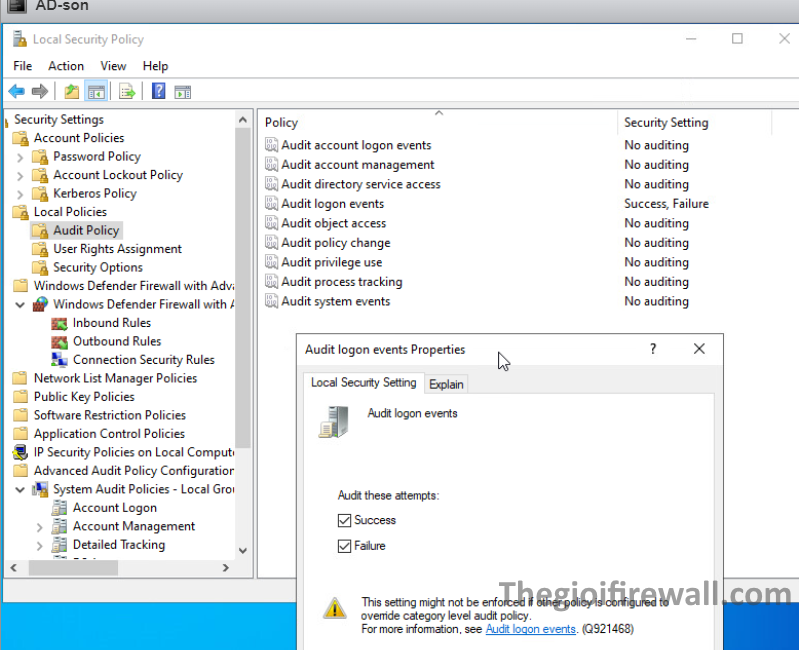

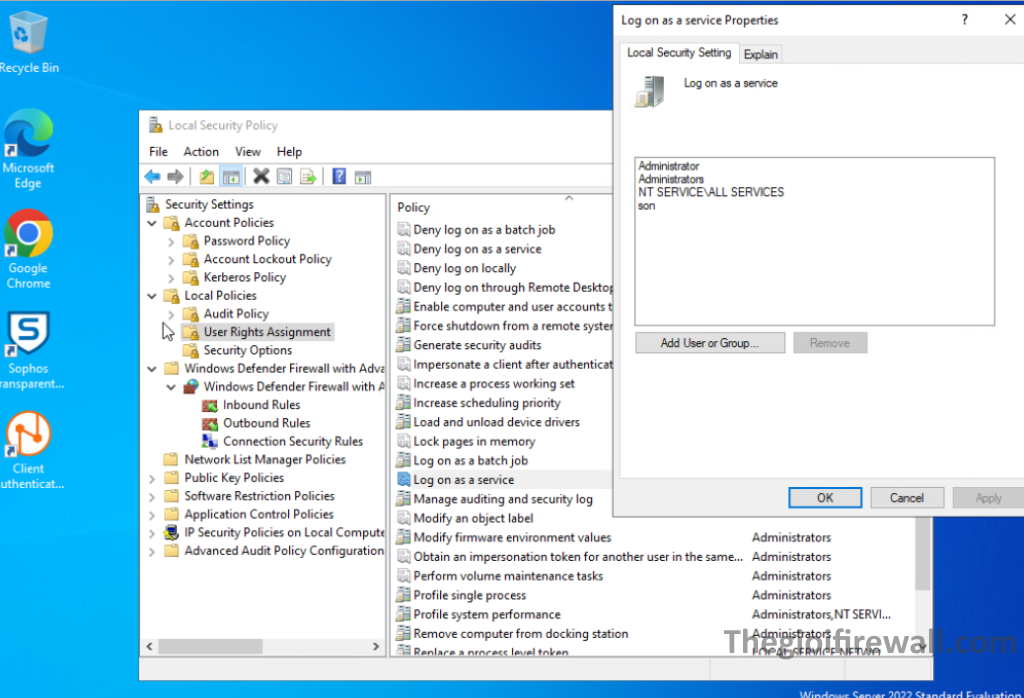

Tiếp theo nhập vào thanh tìm kiếm gõ từ hóa local security policy để xem setting bảo mật và tick chọn 2 nút Success và Failure

Tiếp theo vào mục user rights Assignment >> Log on as a service >> add user son và Administrator vào

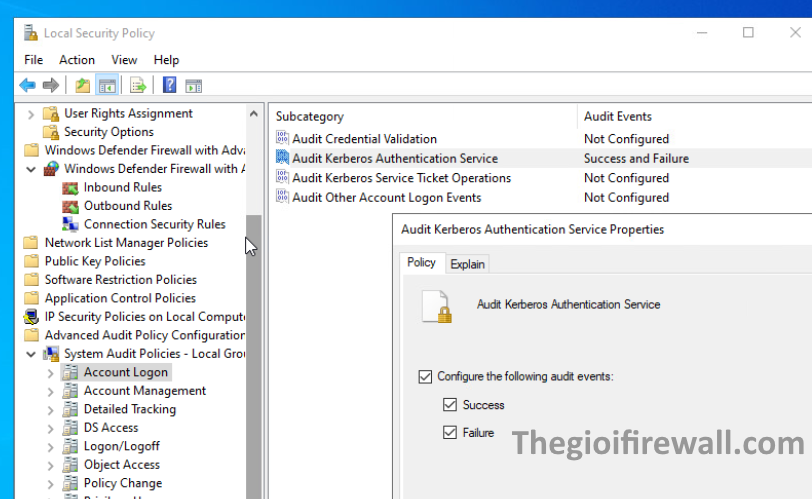

Vào Advanced Audit Policy Configuration >> system Audit Policies >> Account Logon >> tick chọn cả 2

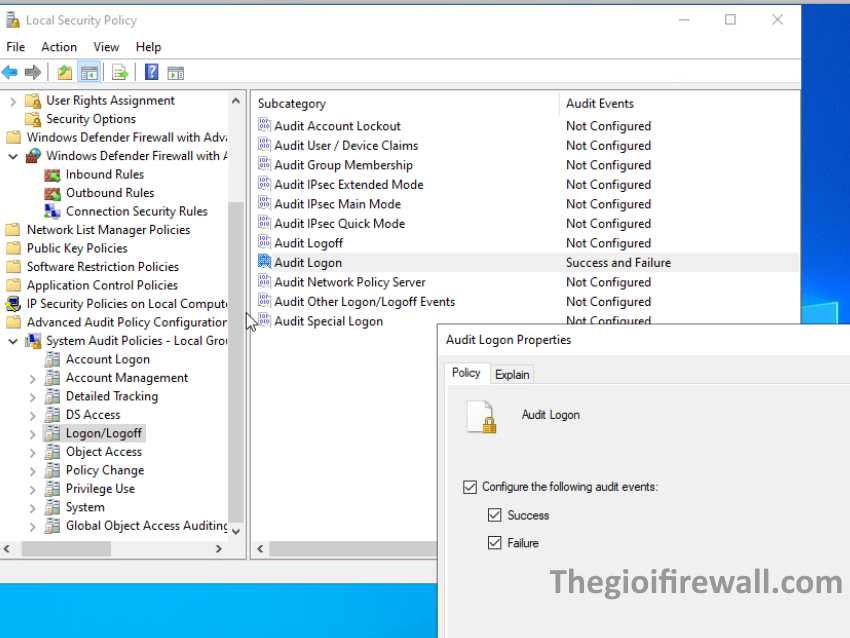

Tiếp theo vào mục Logon/Logoff >> tick chọn cả 2

B3: Cài đặt STAS trên AD server

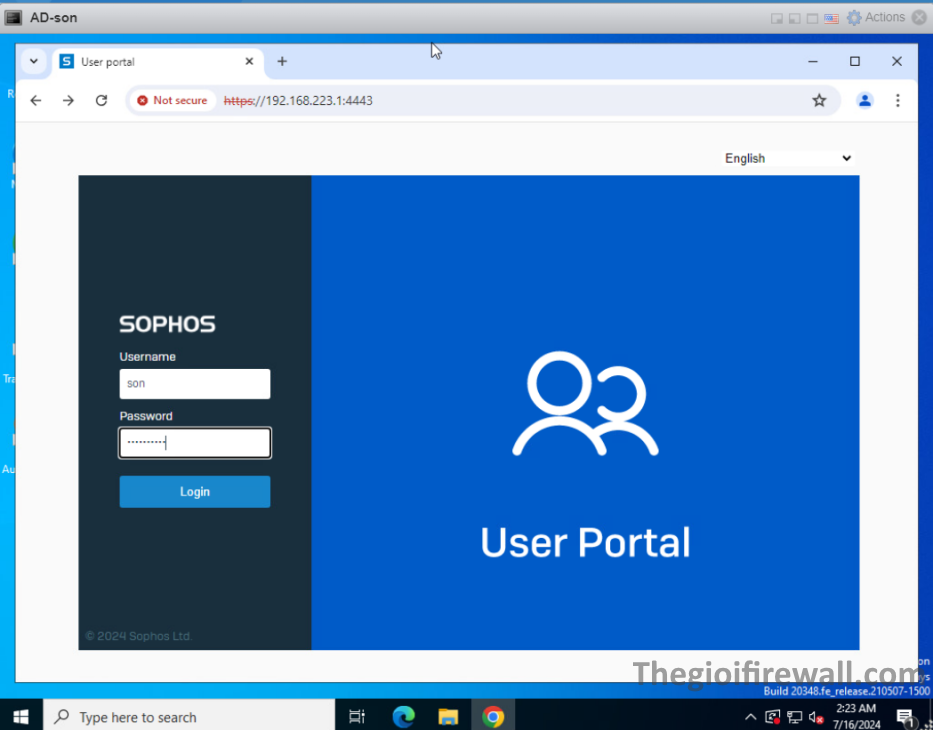

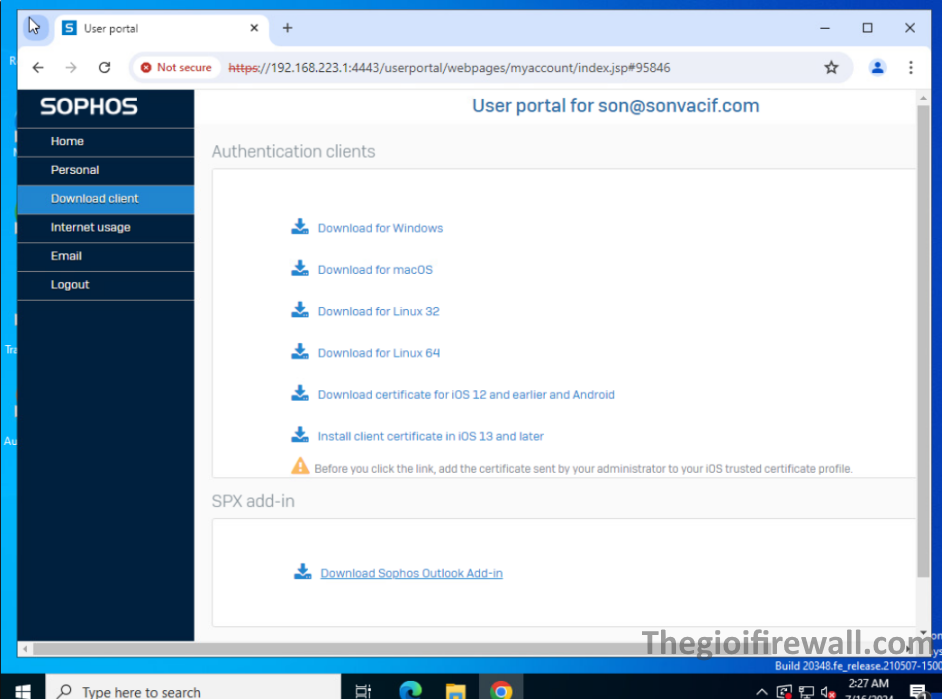

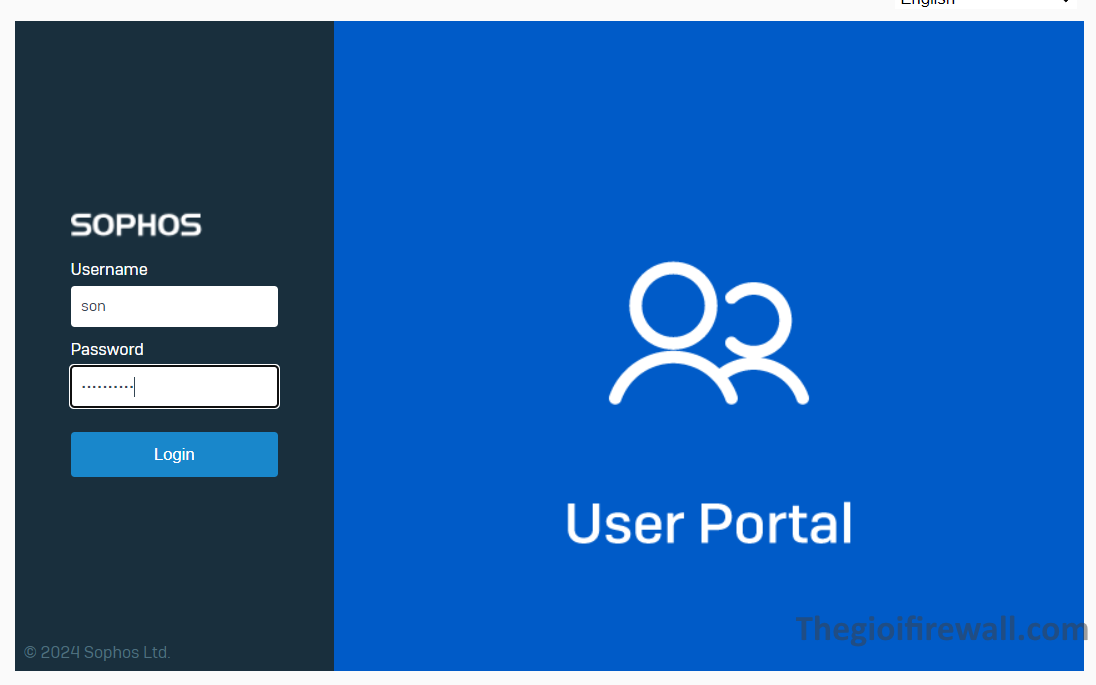

Đăng nhập vào trang user portal bằng các tài khoản đã tạo ở server manager để tải STAS

Download Client >> Download for windows

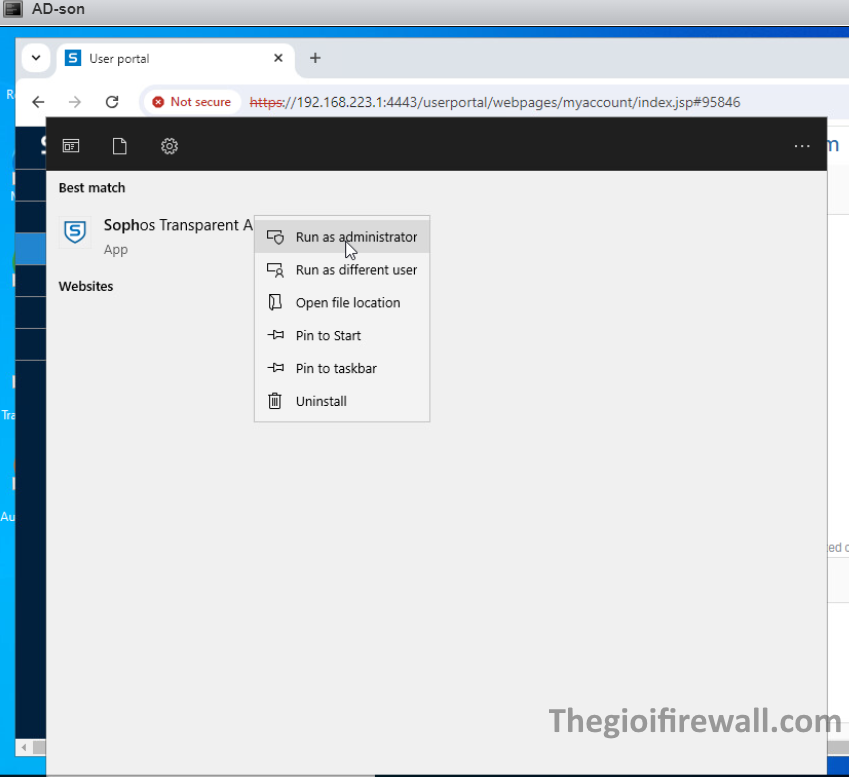

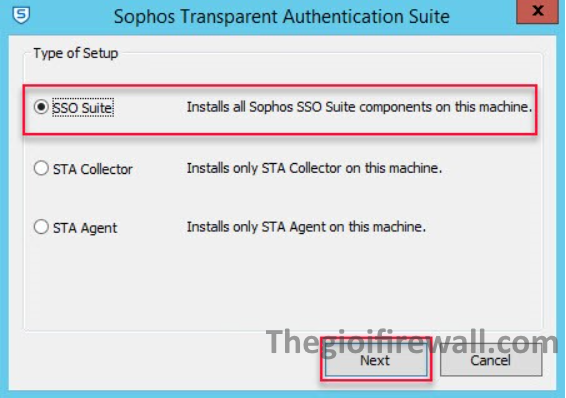

Khởi chạy ứng dụng bằng quyền admin >> chọn SSO Suite

Nhập username và password tài khoản administrator domain (administrator@sonvacif.com) >> bấm next

– Nhấn finish để hoàn thành cài đặt

B4: Cấu hình STAS

– Mở STAS bằng cách double vào Sophos Transparent Authentication Suite trên màn hình desktop

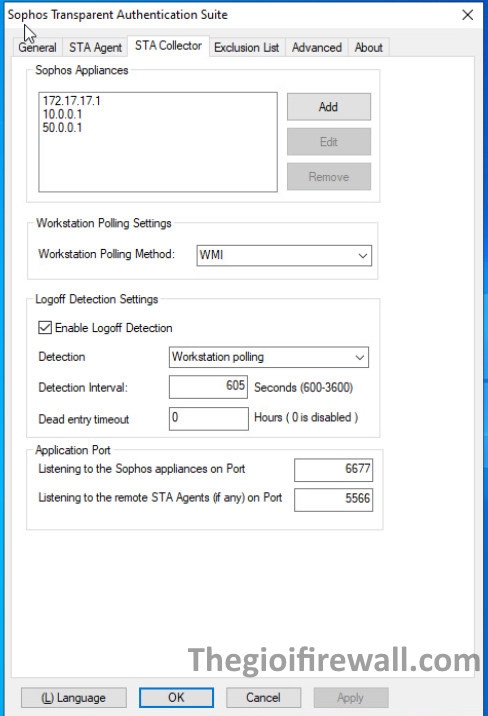

– Trên STA Collector:

+ Ở mục Sophos Appliance >> Nhấn Add để thêm địa chỉ IP của port LAN của sophos XGS (ip port 1 LAN của mình là 192.168.223.0/24 và IP của AD server 10.0.0.0/24)

+ Ở Workstation Polling Settings: Chọn WMI

+ Ở Logoff Detection Settings và Appliance Port >> Giữ cấu hình default

-> Nhấn Apply

+ STA Agent sẽ giám sát các yêu cầu xác thực người dùng và gửi thông tin đến bộ thu thập để xác thực Sau đó STA Collector sẽ thu thập các yêu cầu xác thực người dùng từ tác nhân, xử lý các yêu cầu và gửi chúng đến tường lửa để xác thực.

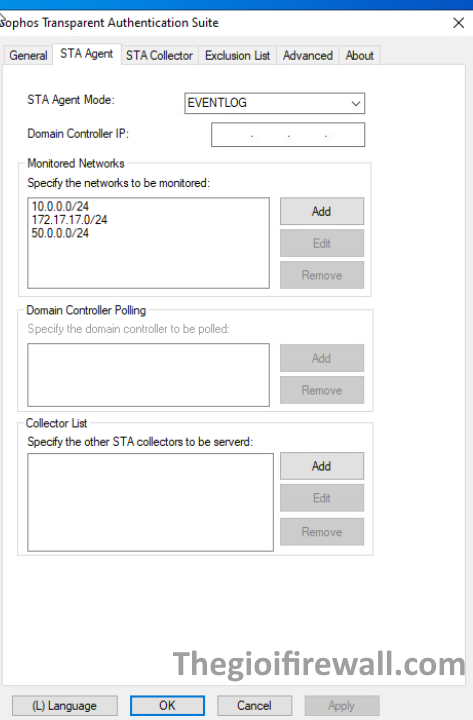

Trên STA Agent

Ở mục Monitor Networks >> Nhấn Add để thêm LAN network mà bạn muốn xác thực

-> Nhấn Apply

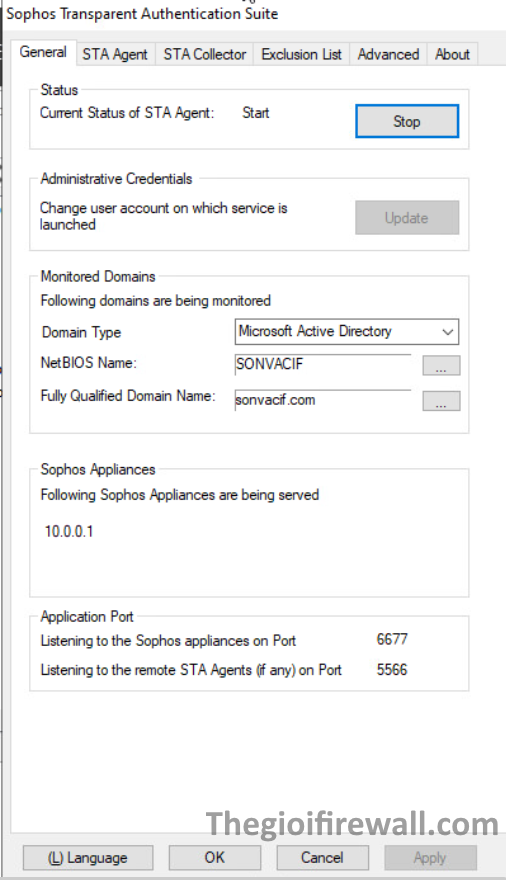

– Ở General tab

+ Nhập NetBIOS của domain

+ Nhập FQDN của domain

+ Nhấn Start để khởi động STAS

-> Nhấn Apply -> Nhấn OK

B5: Thêm AD server vào Sophos XGS để xác thực user domain

Cấu hình trên Sophos XGS

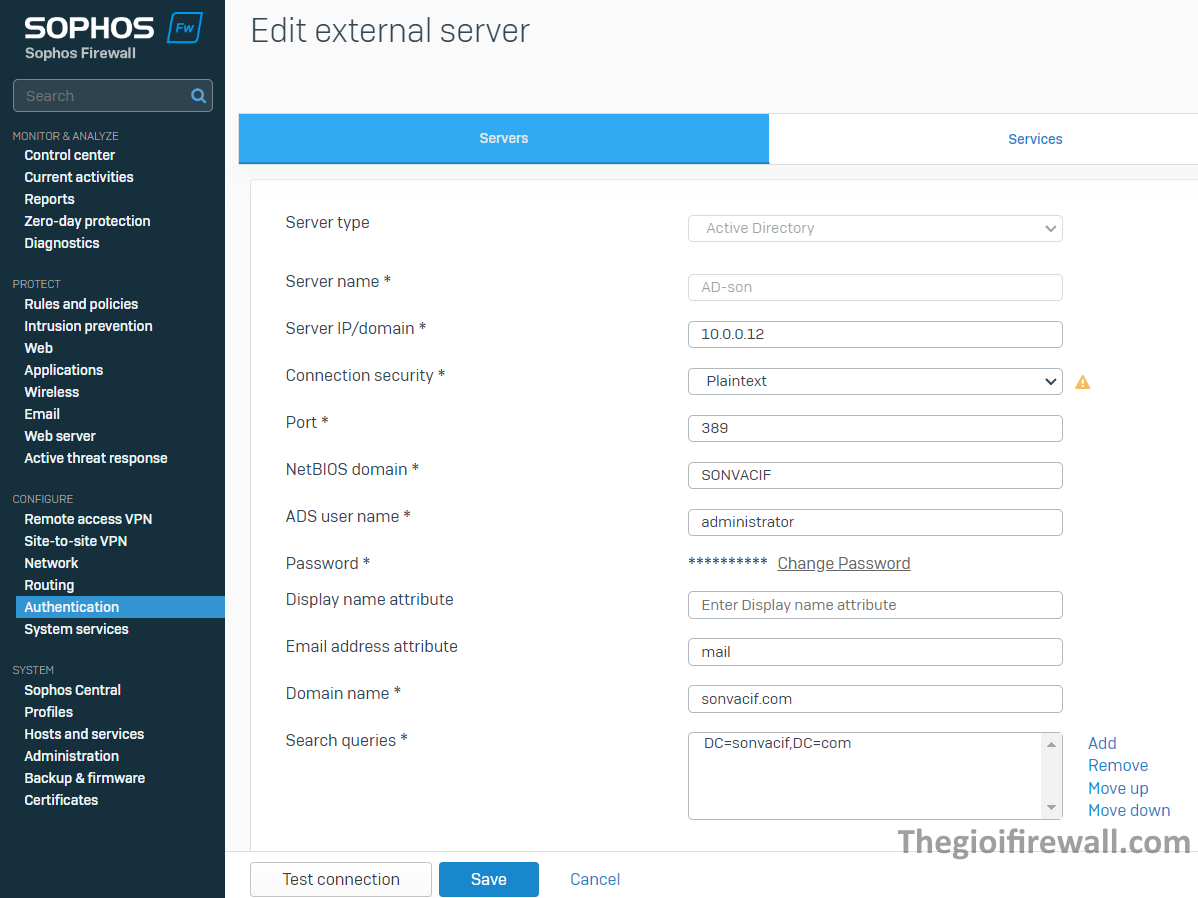

Authentication -> Server -> Nhấn Add

- Ở mục Server type: Chọn Active Directory

- Server name: Nhập tên server mà bạn muốn quản lý

- Server IP/domain: Nhập địa chỉ IP của AD

- Port: 389

- NetBIOS domain: Nhập tên NetBIOS của AD

- ADS username: Nhập administrator

- Password: Nhập password của tài khoản administrator

- Connection security: Chọn Simple

- Display name attribute: Nhập tên cho server mà bạn muốn quản lý

- Email address attribute: Nhập email mà bạn muốn (có thể để trống)

- Domain name: Nhập domain name

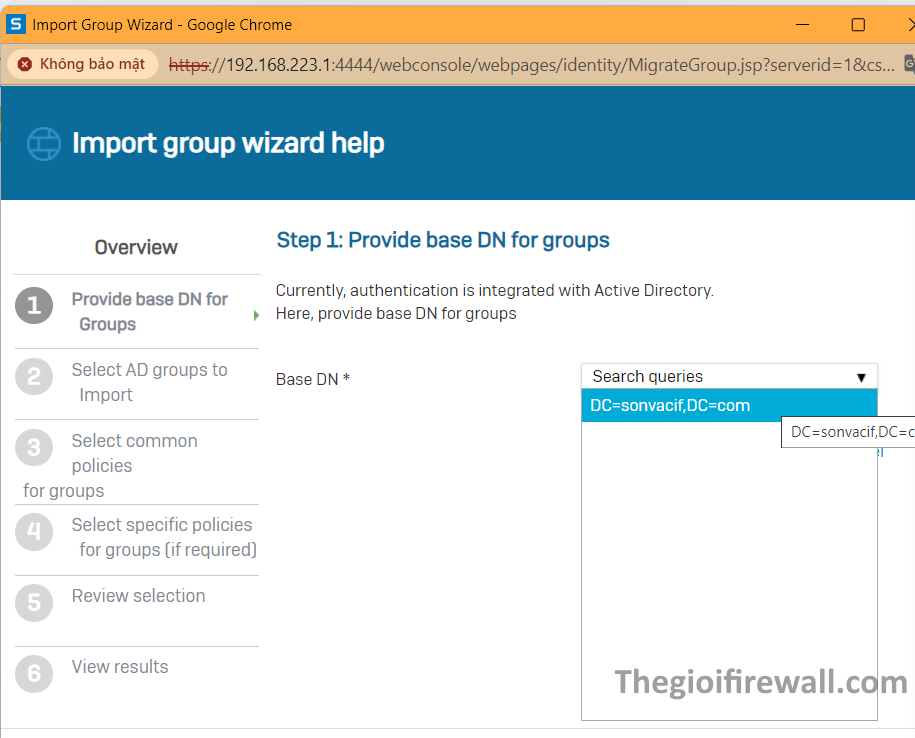

- Search queries: Nhập domain name theo định dạng queries (VD: dc=vcf,dc=com)

-> Nhấn Test connection -> Nhấn Save

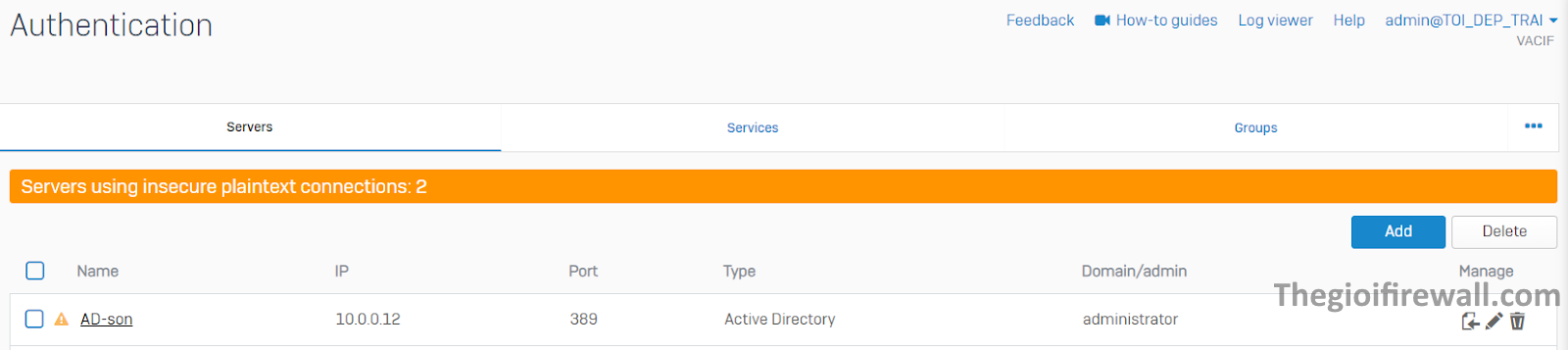

- Khi tạo xong sẽ hiện Server AD-son

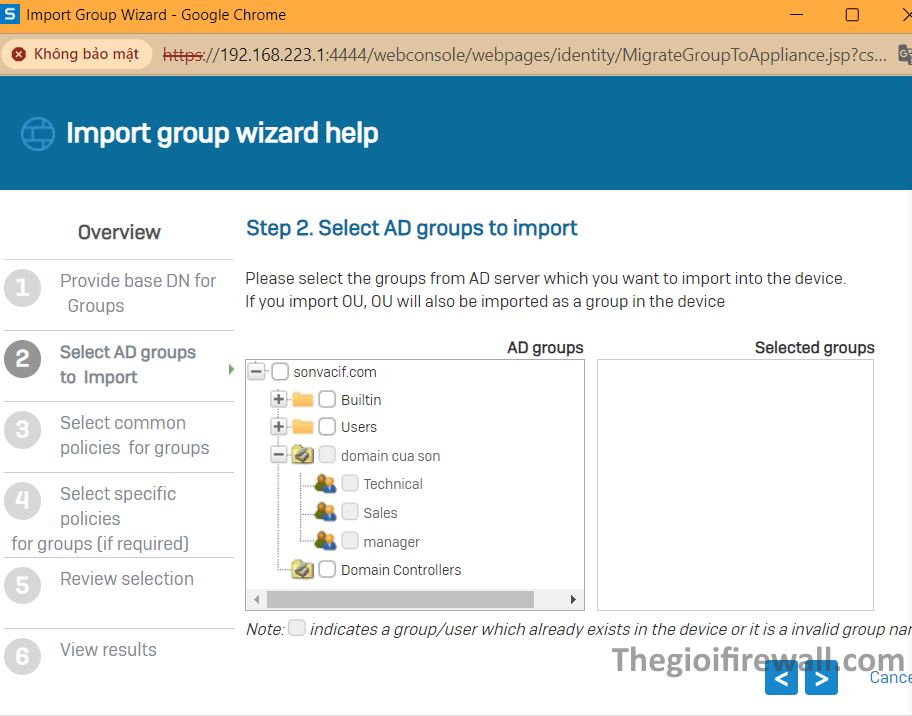

- Vào import để add group và user từ AD server

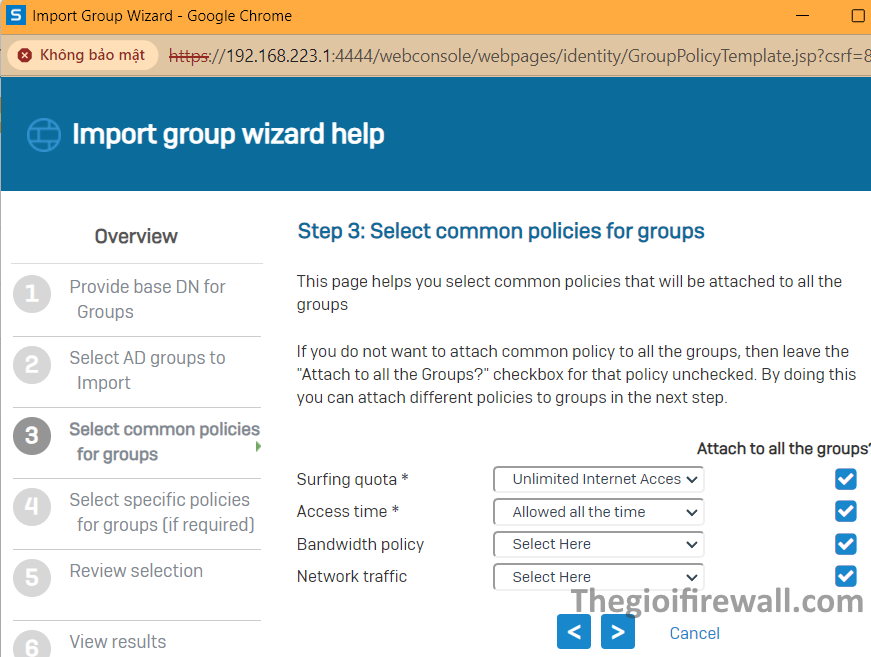

Tick chọn group và users mình muốn add

-> Bấm next

B6: Điều chỉnh cấu hình Service cho xác thực bằng AD server

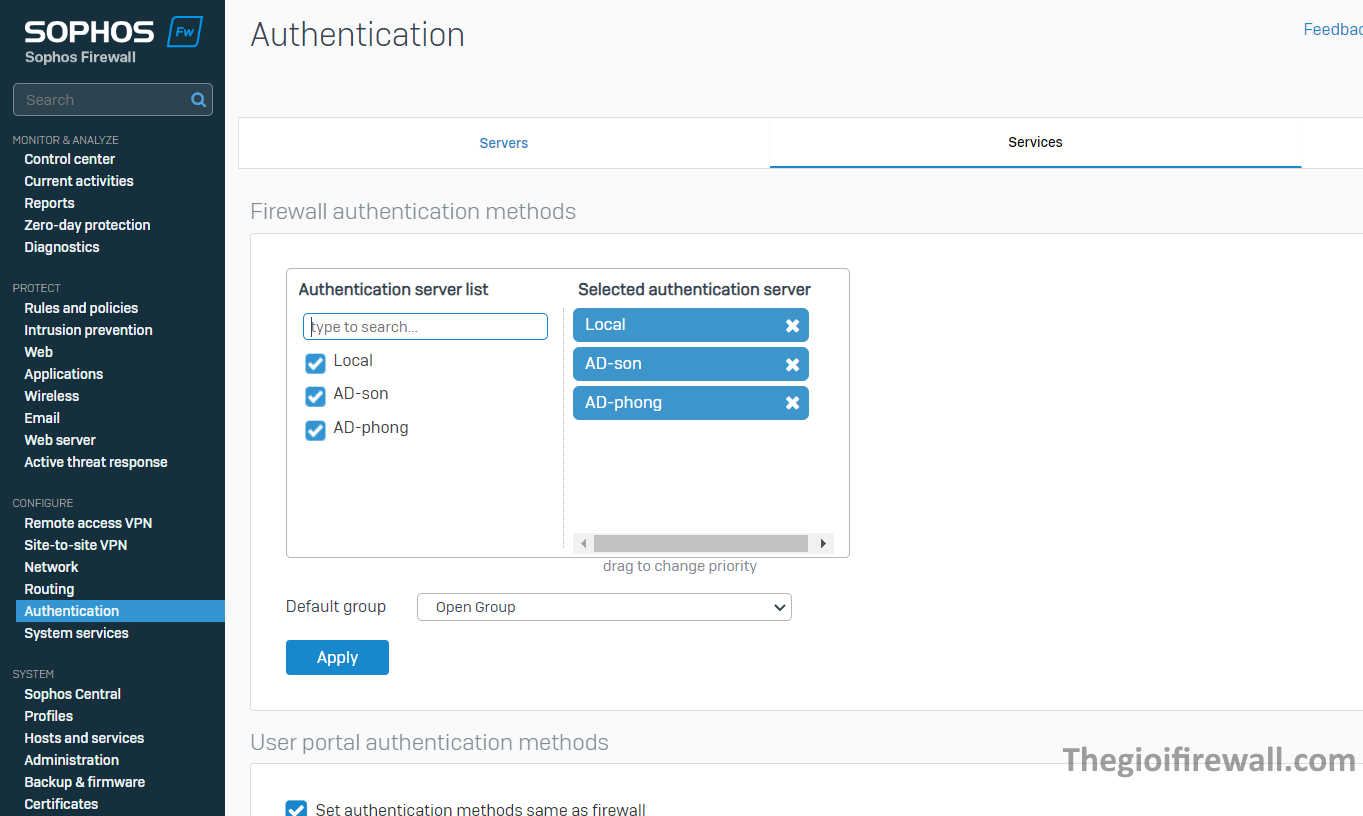

Authentication -> Services

Ở Firewall authentication methods

- Chọn AD của bạn và bỏ chọn Local

- Ở Default group: Chọn OU mà bạn muốn thêm

-> Nhấn Apply

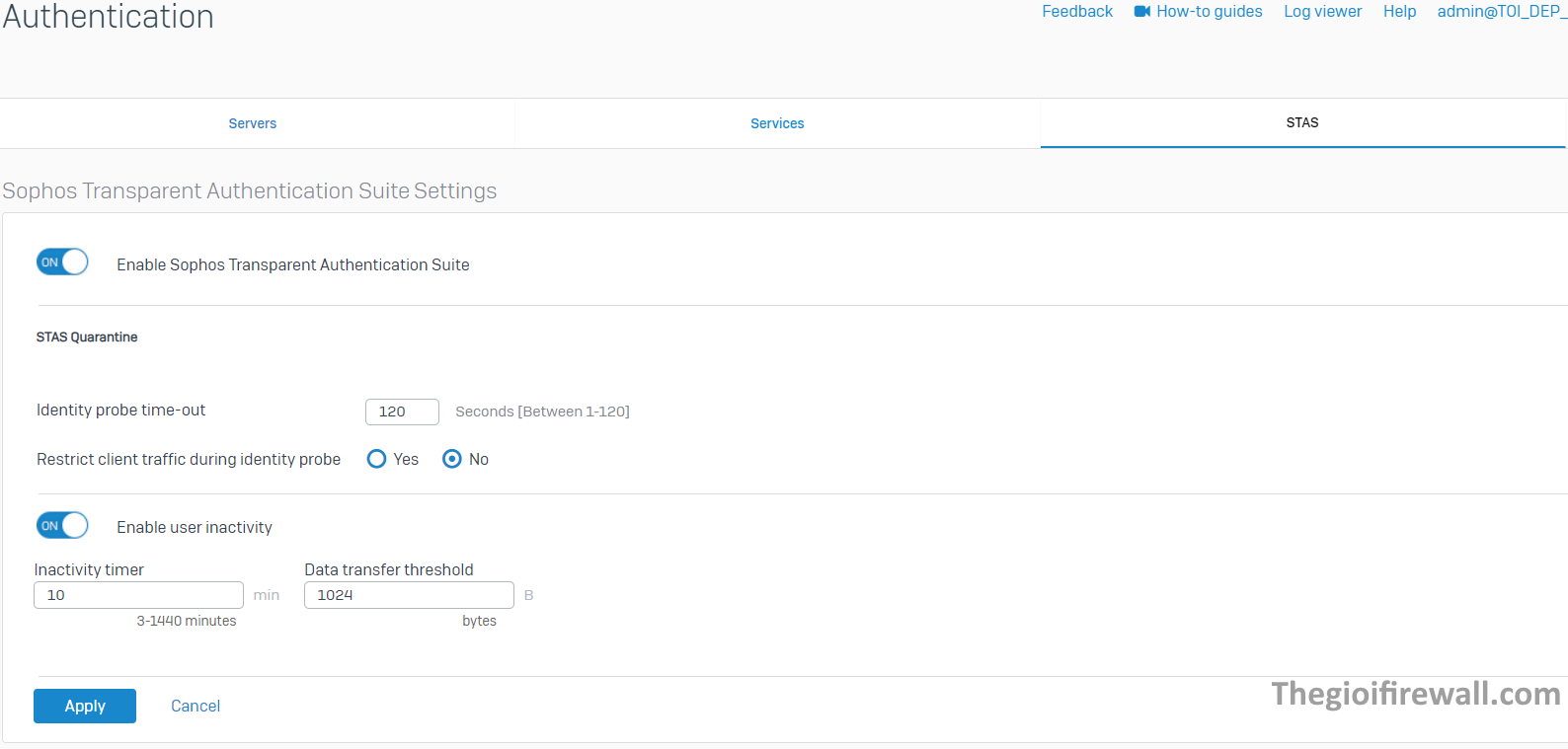

B7: Cấu hình STAS trên XGS firewall

- Authentication -> Bật STAS bằng cách chọn ON và nhấn Active STAS

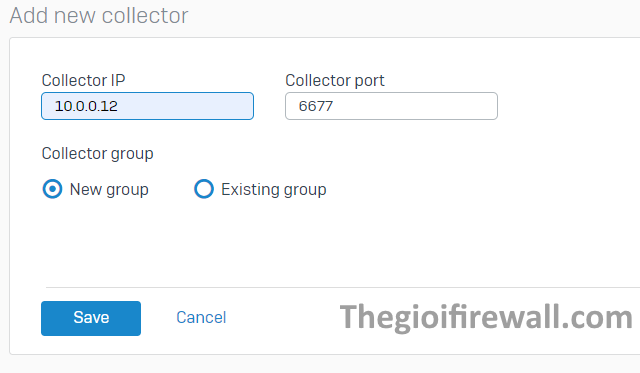

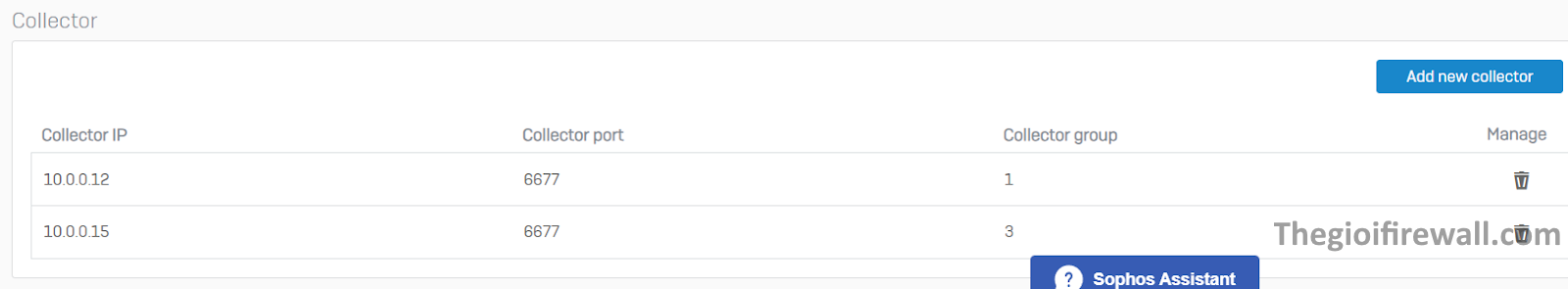

- Nhập địa chỉ IP của AD Server ở mục Collector IP -> Nhấn Save

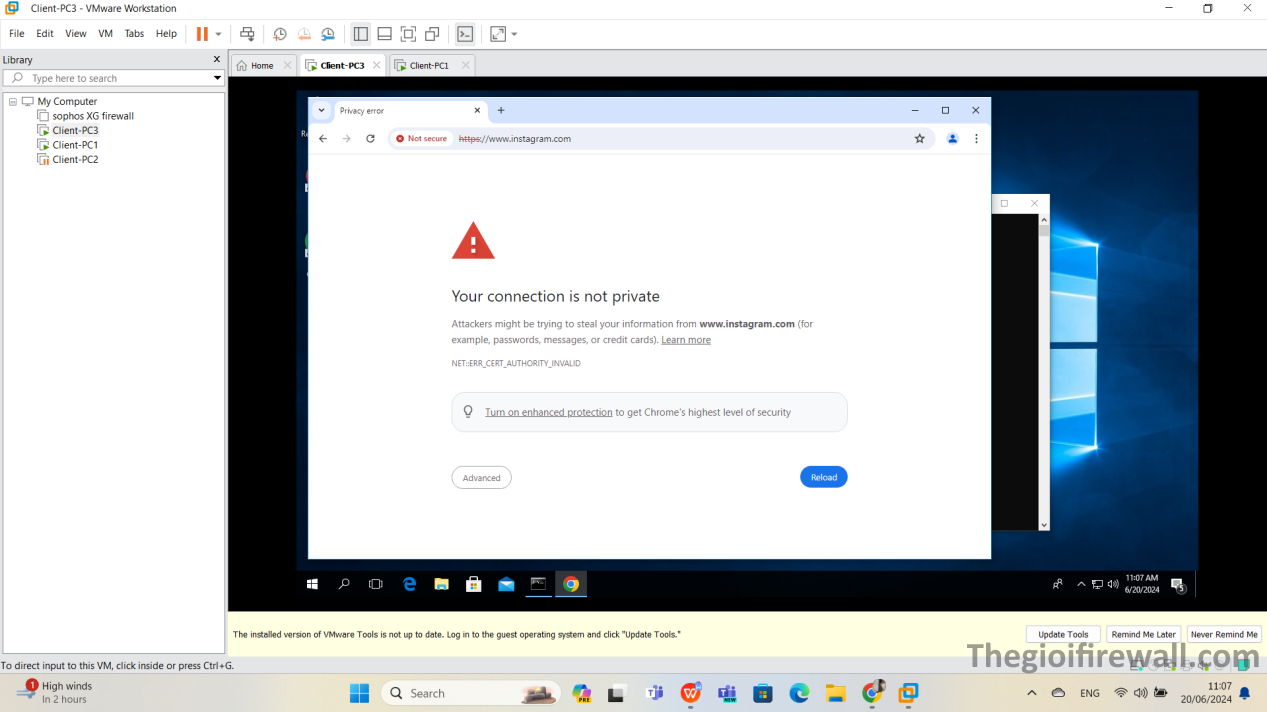

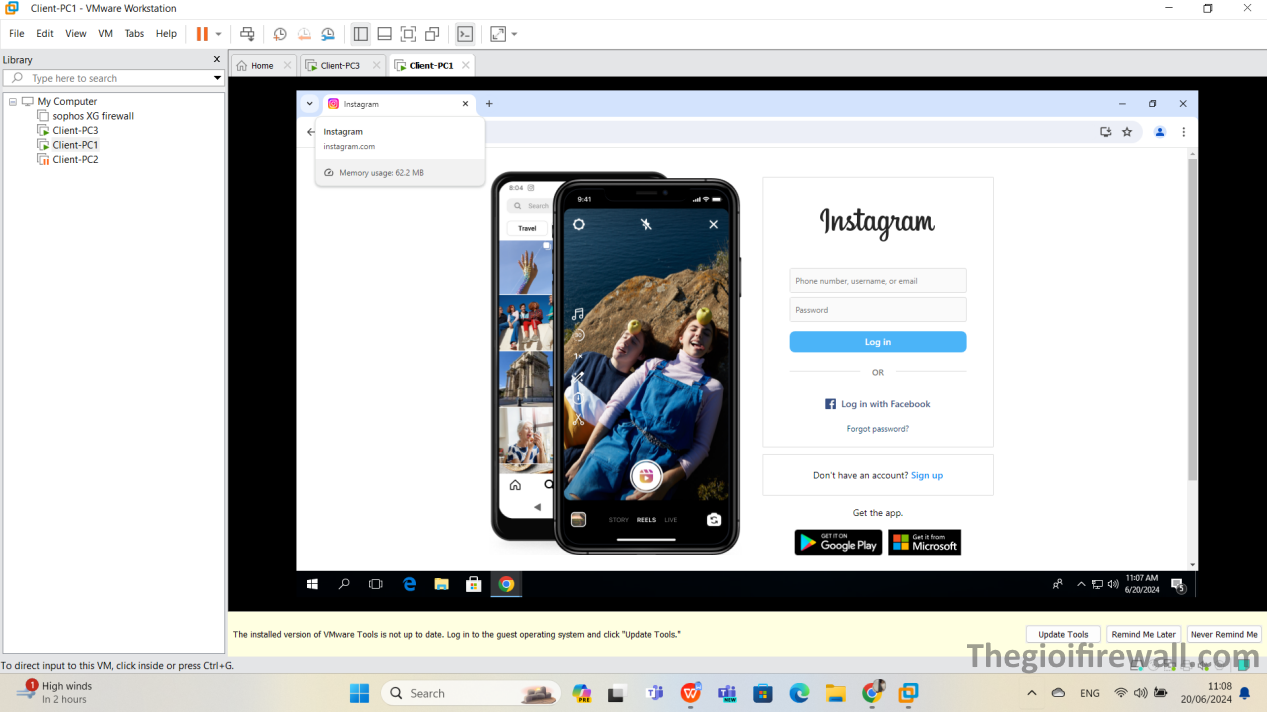

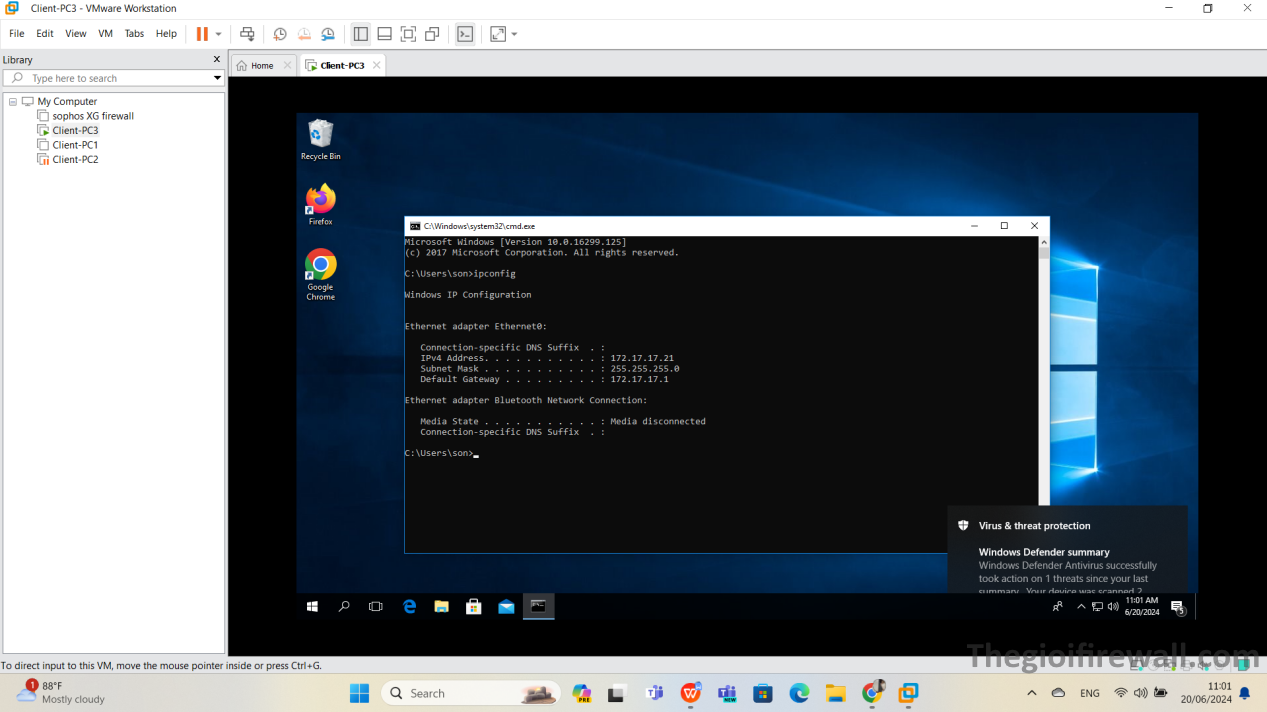

B8: Vào máy ảo VMWare Workstation để tạo client

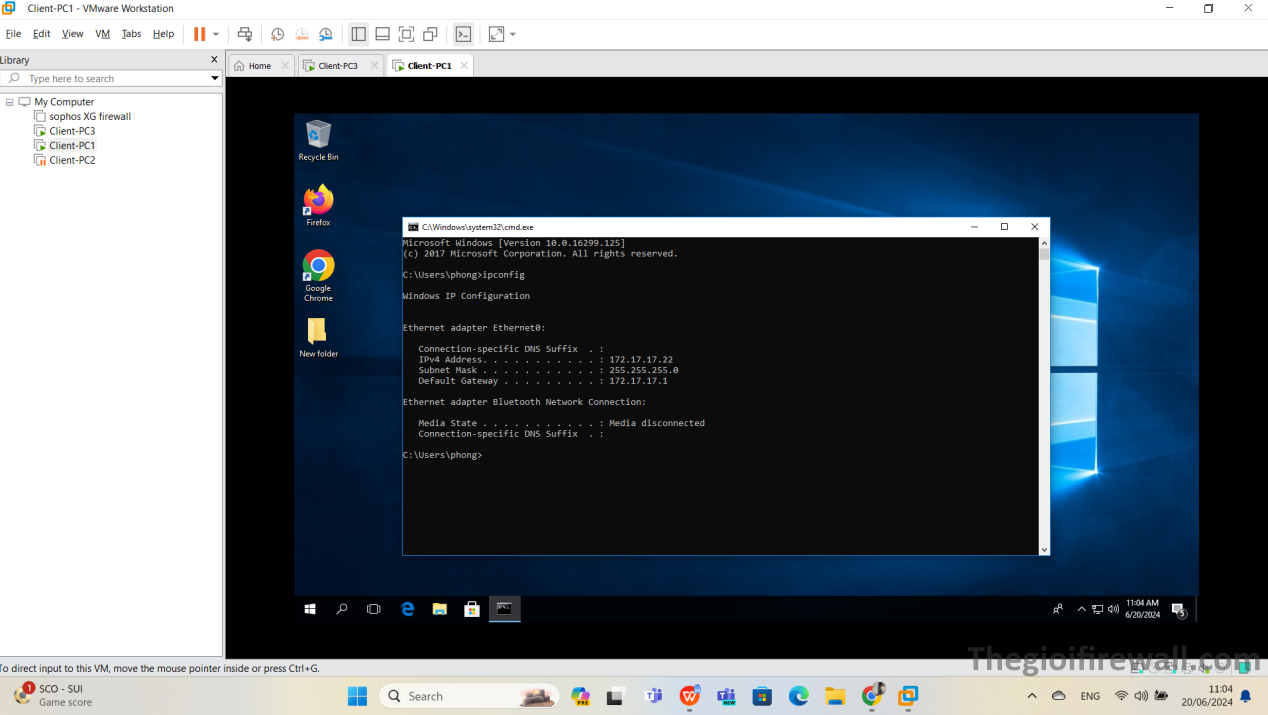

- Ở đây mình đã tạo 2 máy có tên là Client-PC1 và Client-PC3

- Client -PC1 có địa chỉ IP LAN là 172.17.17.22

- Client-PC3 có địa chỉ IP LAN là 172.17.17.21

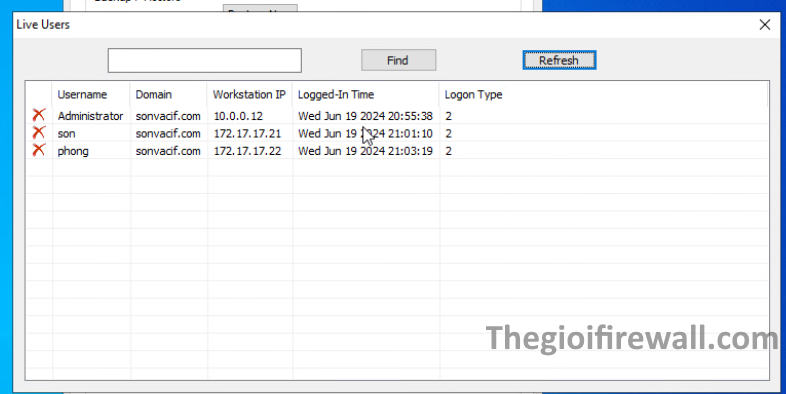

Sau khi đăng nhập vào các user thì chúng ta quay lại AD server để kiểm tra Live users

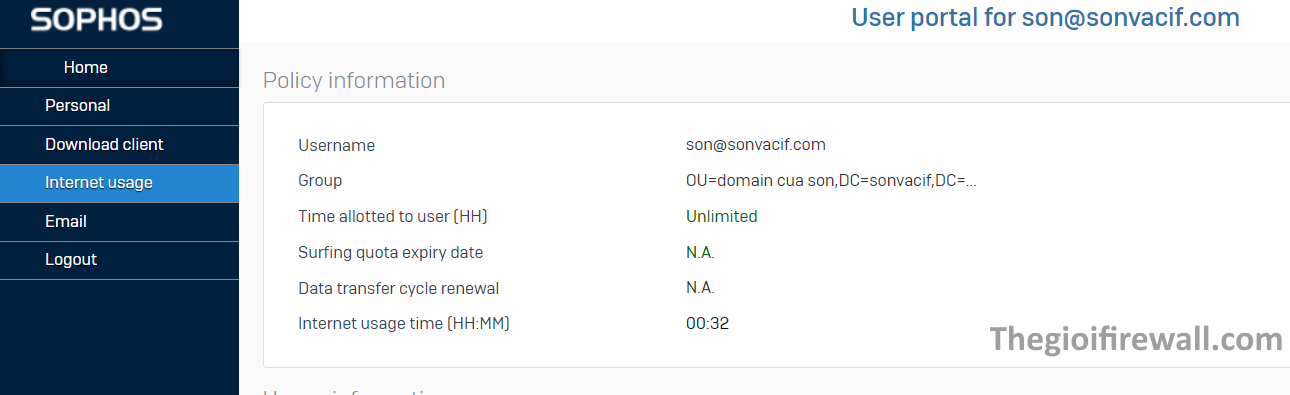

Tiếp theo để có thể hiện user thì chúng ta cần phải đăng nhập vào trang user portal >> đăng nhập vào user

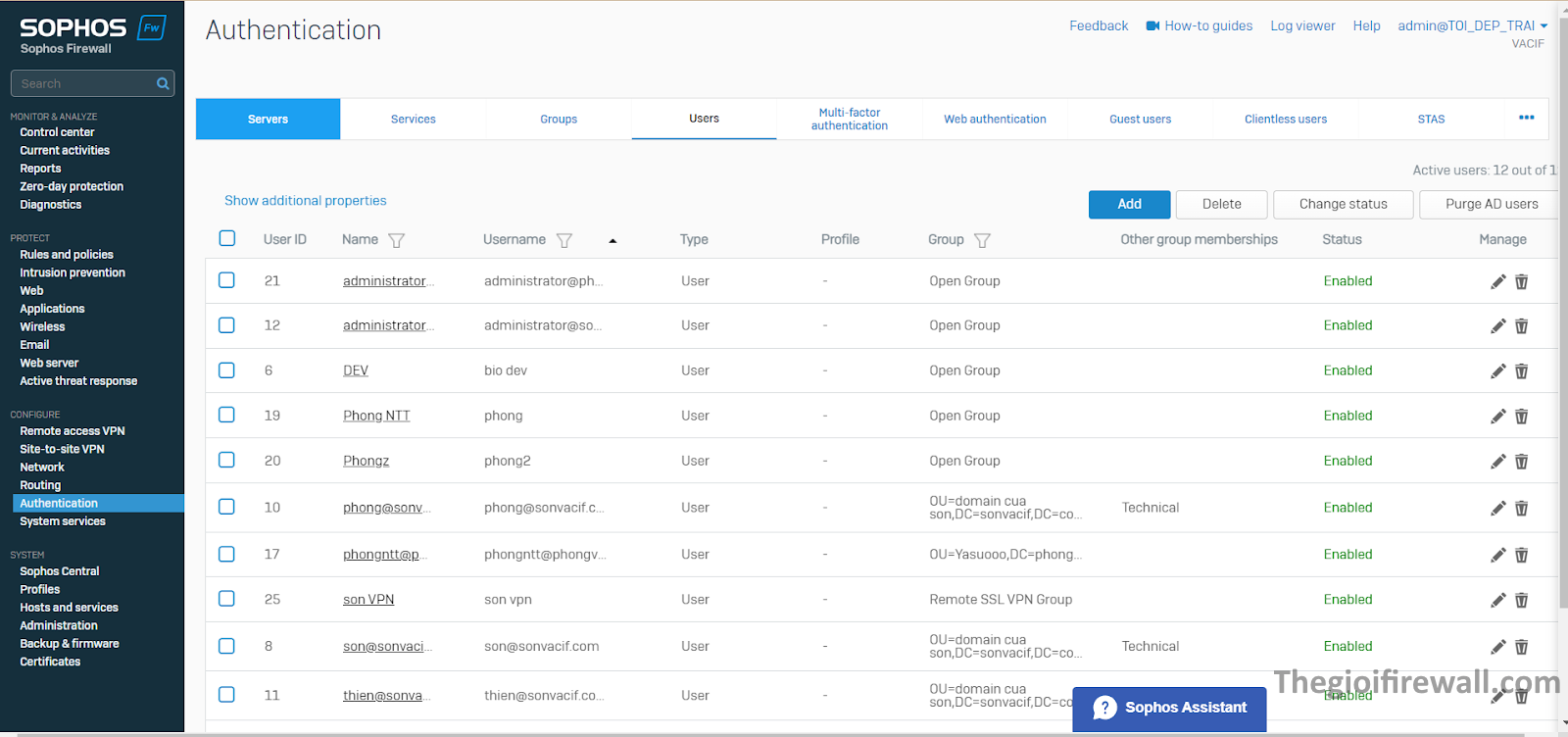

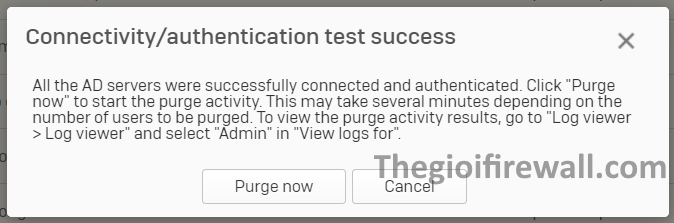

Sau đó quay lại trang Sophos >> Authentication >> users >> nhấn Purge AD users để hiện users lên

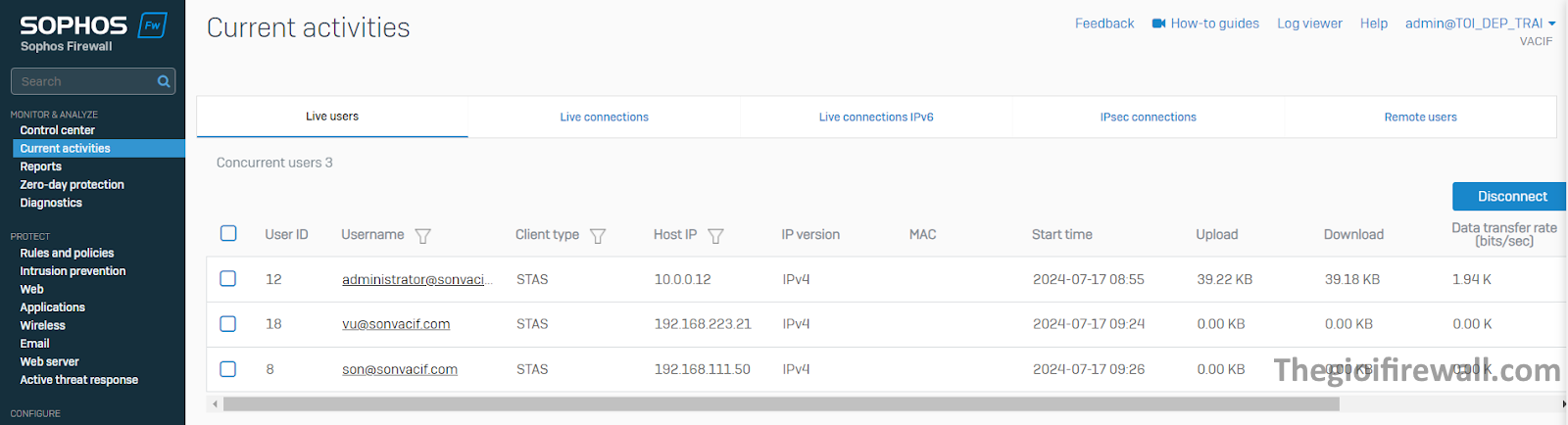

Tiếp tục vào mục current activities >> Live users để kiểm tra các users đang hoạt động (Sau khi thành công các bước trên mới hiện được các Live users)

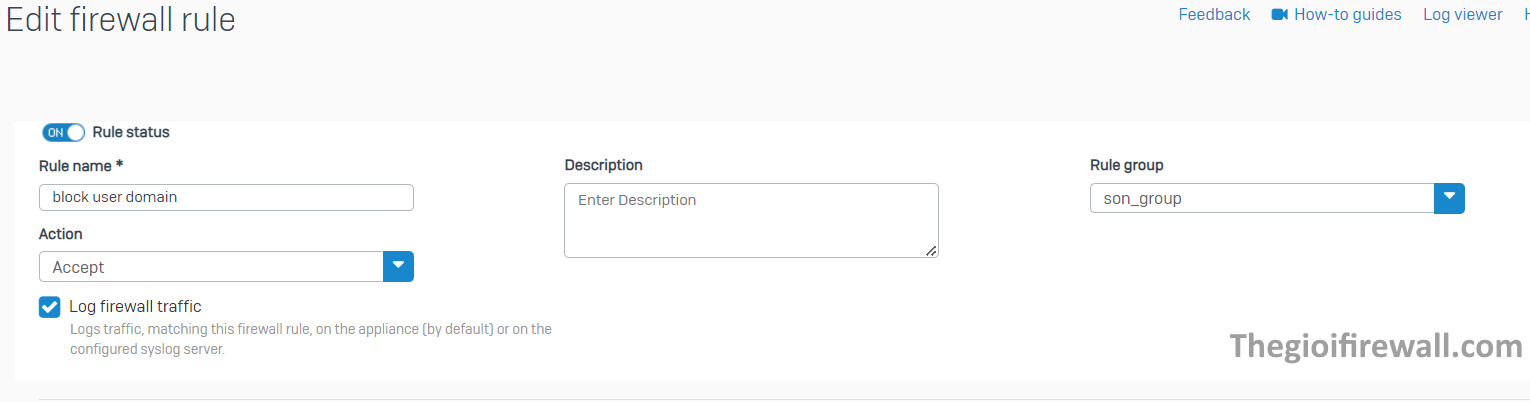

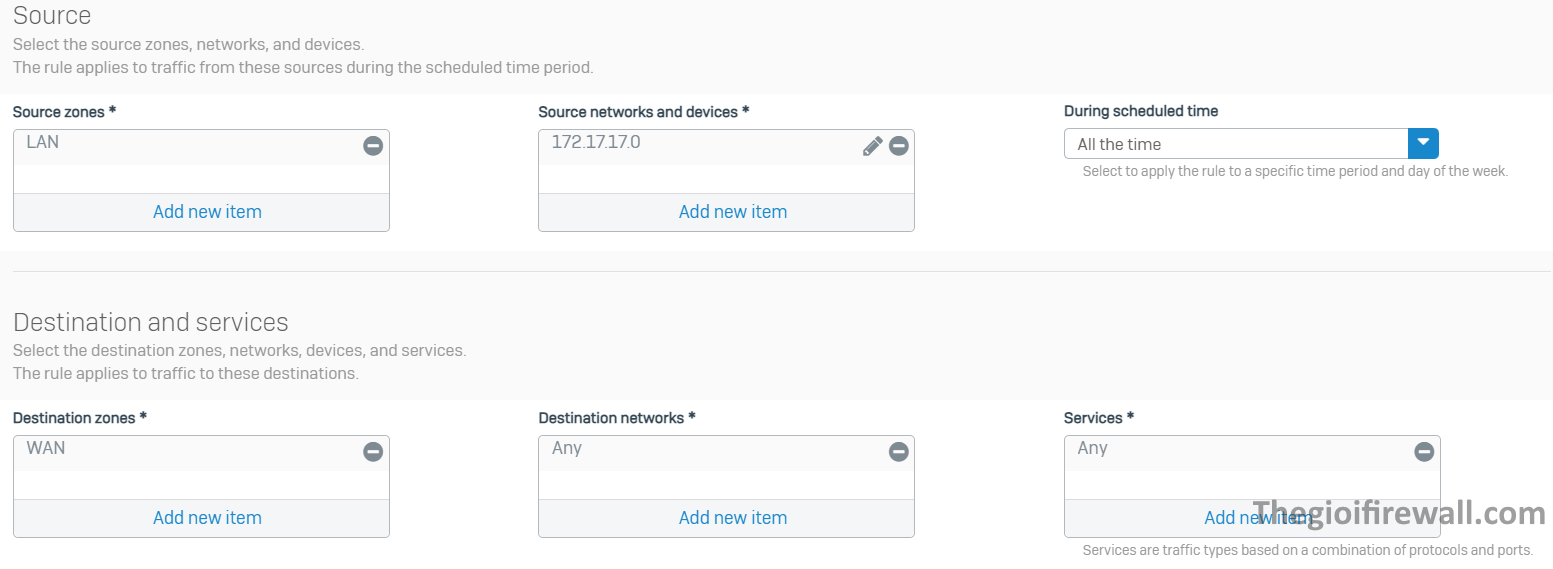

- Tiếp theo vào Rules and policies >> Firewall Rules >> Add firewall rule >> new firewall rule

- Rule name: Block user domain

- Tick chọn log firewall traffic ghi lại lưu lượng truy cập

- Source zones >> LAN

- Destination zones >> WAN

- Source networks and devices >> Chọn IP các máy users mà mình đã tạo để áp dụng các quy tắc

- Destination network >> Any

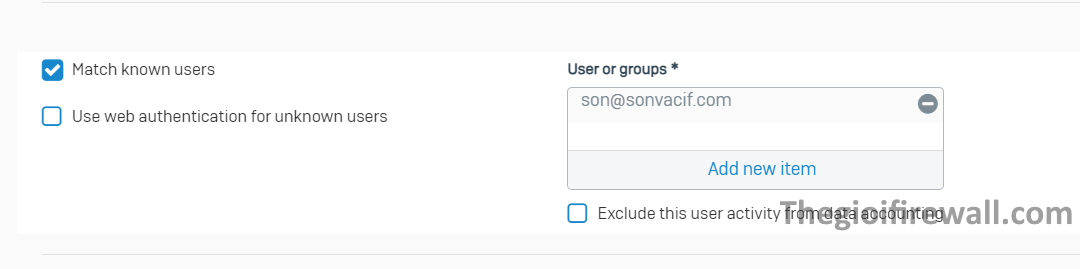

- Tick chọn match know users >> chọn user hoặc group mà mình muốn xác thực

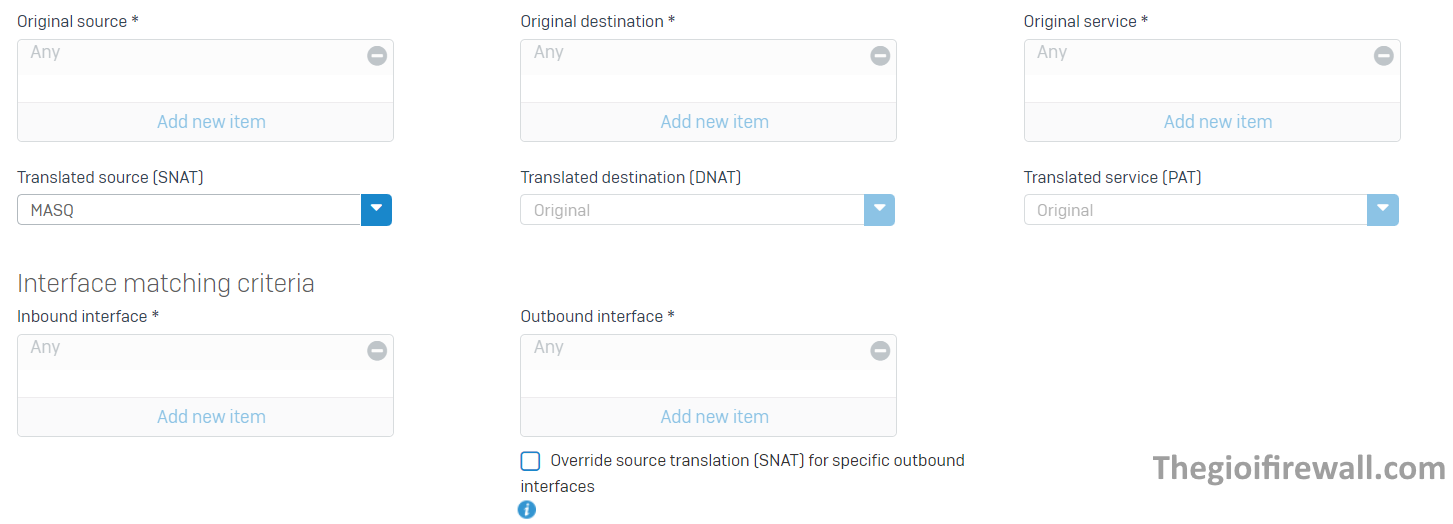

Tiếp theo >> tạo liên kết NAT >> create linked NAT rule >> mục translated source (SNAT) >> chọn MASQ

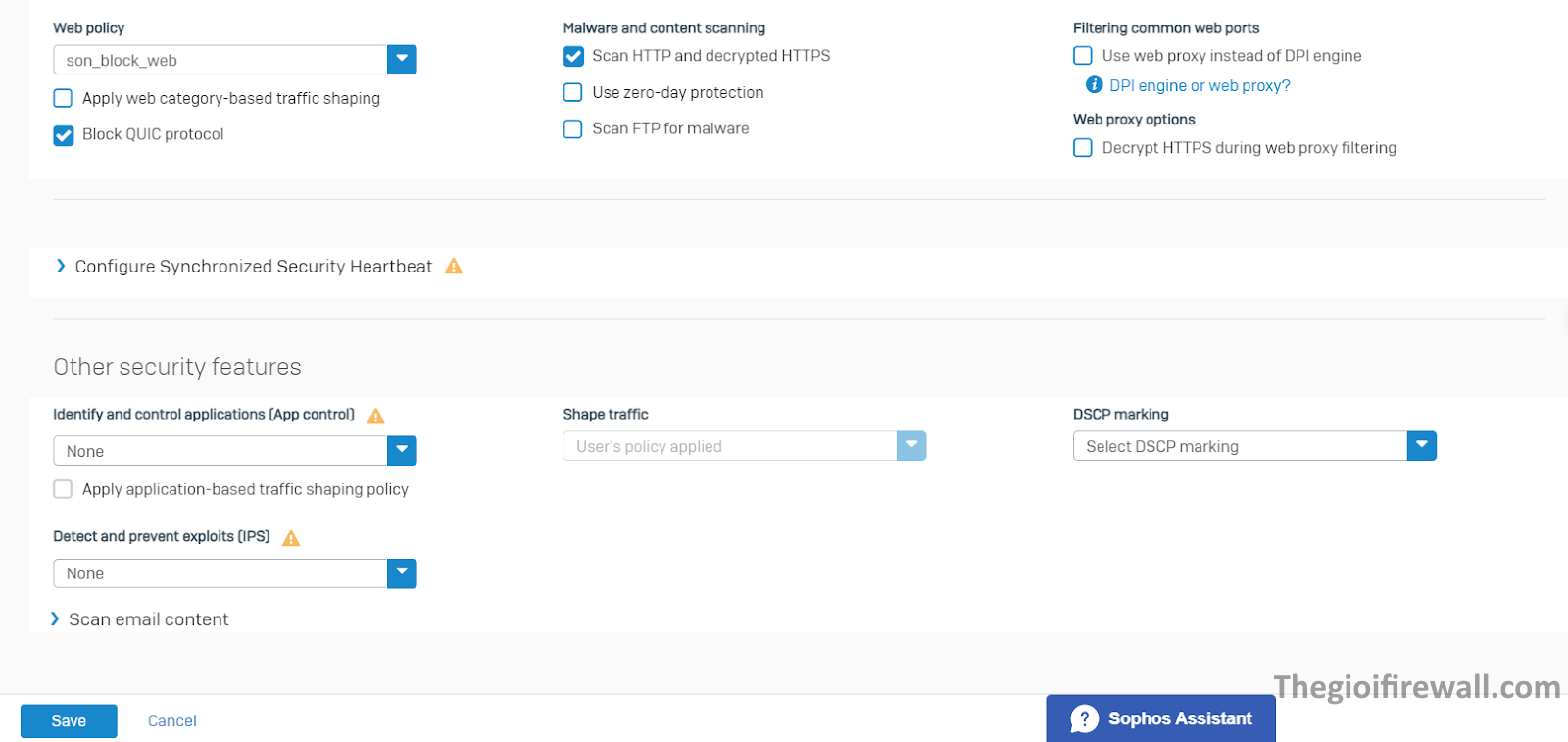

Để chặn web và app thì tick chọn vào web policy >> chọn policy mình đã tạo (ở đây mình đã tạo policy để chặn instagram và youtube) >> tick chọn Block QUIC protocol (sử dụng QUIC có thể vượt qua quá trình lọc web. Việc bật tùy chọn này sẽ đảm bảo các trang web đó sử dụng HTTP/S) >> Nhấn Save

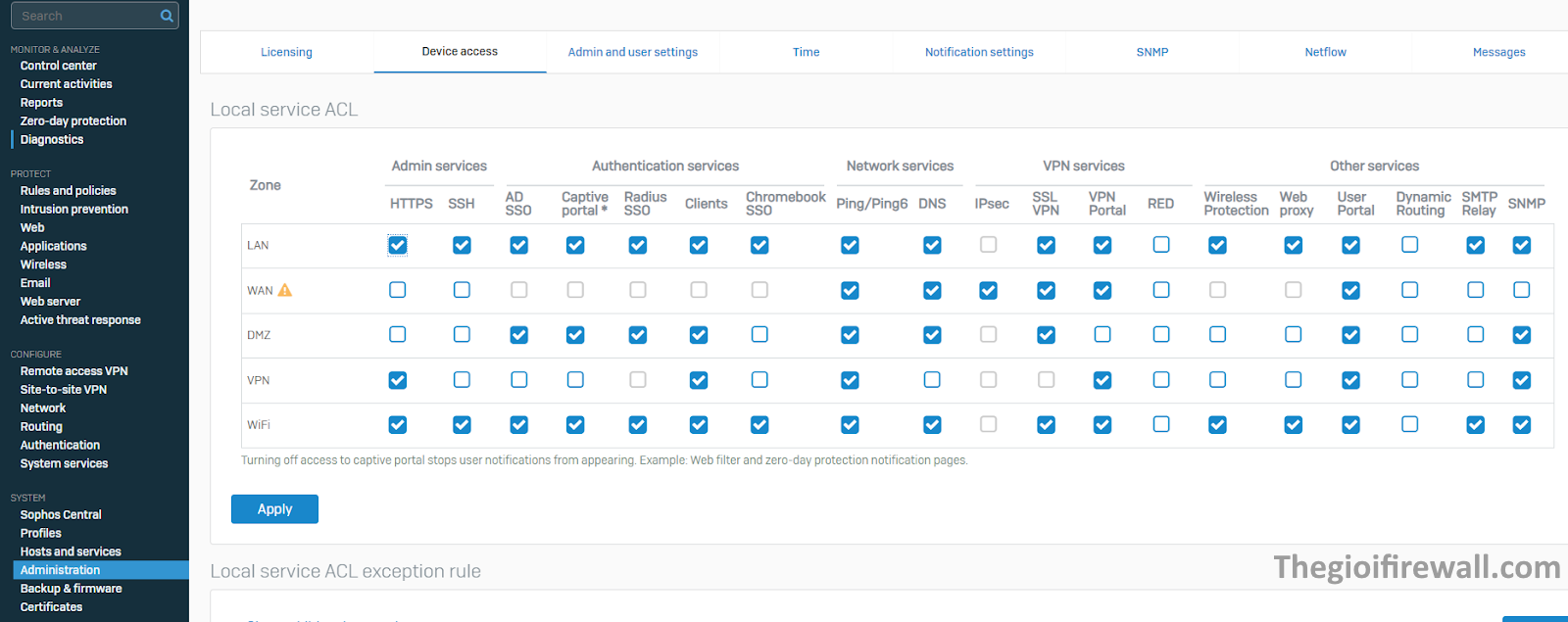

Tiếp theo >> vào phần Administrator >> tick chọn Client ở zone LAN >> nhấn apply

Sau đó chúng ta vào lại 2 máy ảo PC 1 và PC 3 >> ở PC 3 vào instagram thì bị chặn còn PC 1 thì vẫn vô được bình thường (Lưu ý các máy phải trong domain và cùng chung 1 mạng LAN thì mới làm được)