1 Giới thiệu

Okta là 1 nền tảng cloud cung cấp ứng dụng dùng cho việc xác thực user. Sophos ZTNA hỗ trợ 2 Identity Provider là Okta và Azure AD. Hôm nay mình sẽ hướng dẫn các bạn cấu hình Okta làm Identity Provider cho Sophos ZTNA.

Các bước để cấu hình Okta thành Identity Provider cho Sophos ZTNA như sau:

- Tạo App Integration

- Thêm Authorization Server

- Thêm Okta vào Identity Provider cho ZTNA

Sau đây mình xin đi vào từng bước thực hiện.

2 App Integration

2.1 Tổng quát các bước thực hiện

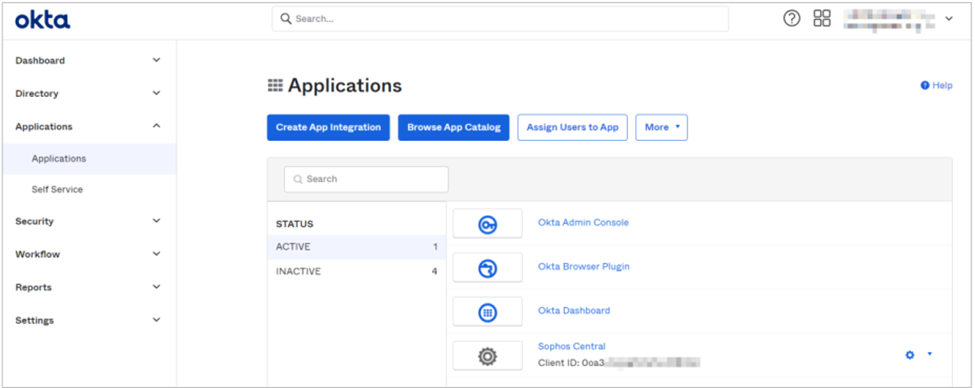

App Integration cần cho API Services để kết nối Okta và ZTNA. Ví dụ trên ta có 1 App Integration tên là Sophos Central.

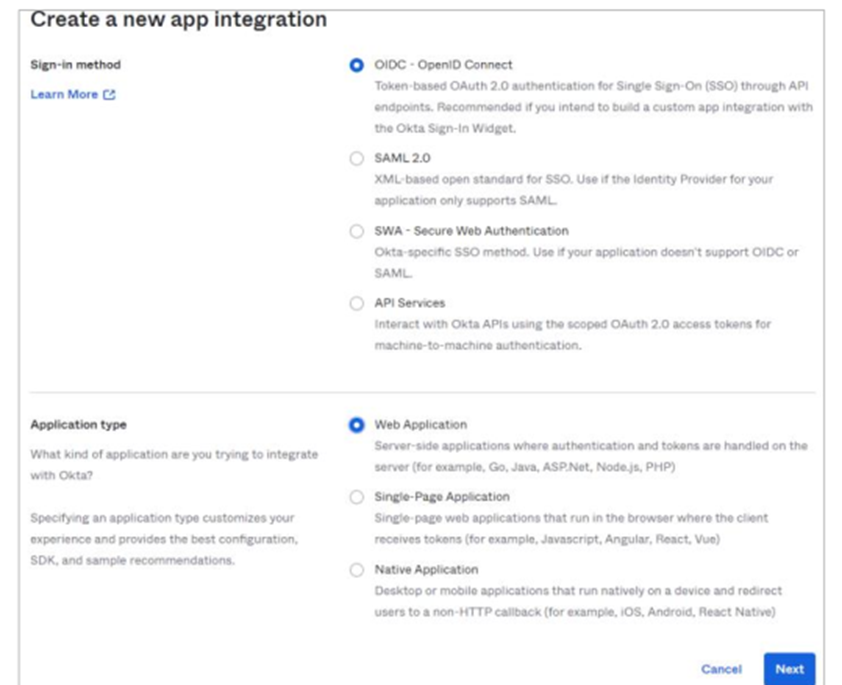

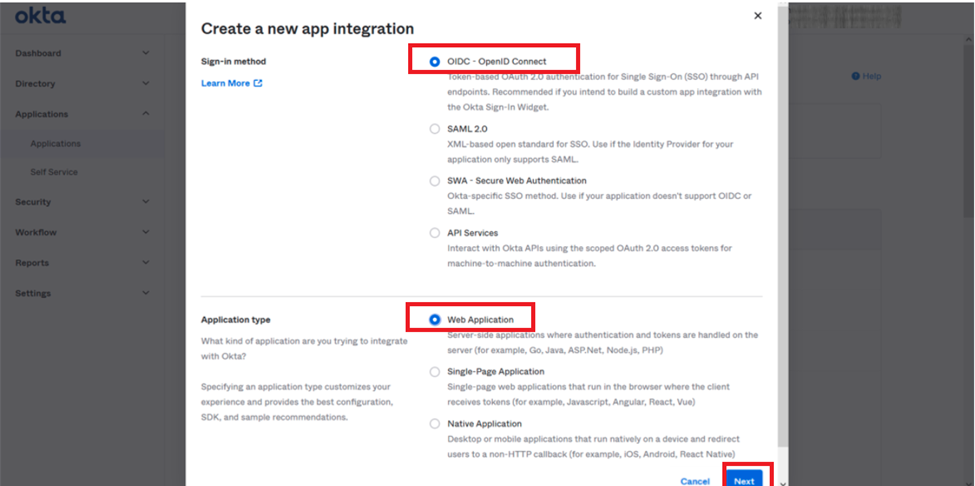

Khi tạo 1 App Integration, chọn OIDC-OpenID Connect như là Sign-in method và Web Application như là Application type.

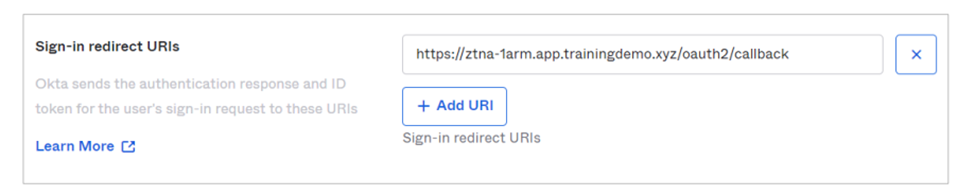

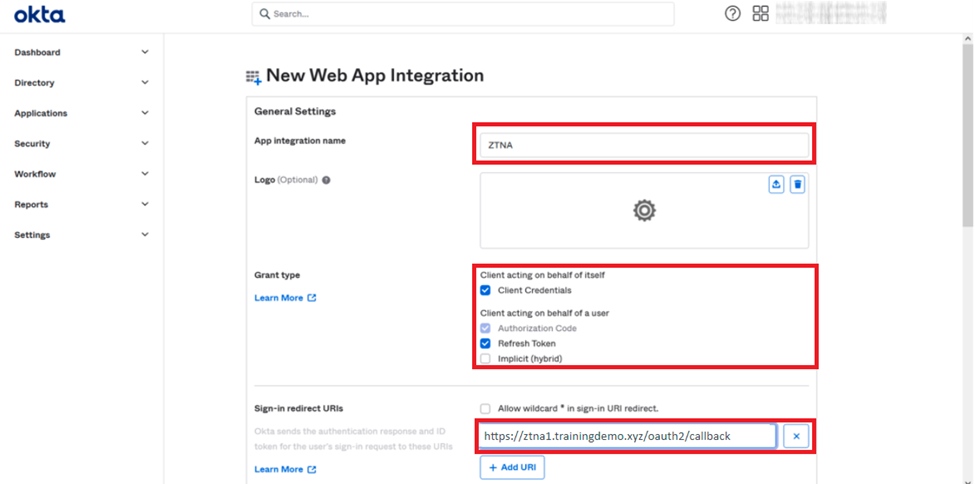

Bạn cần thêm Sign-in redirects cho ứng dụng. Đây là FQDN của ZTNA Gateway theo sau đường dẫn là /oauth2/callback

1 Sign-in redirect sẽ dùng cho 1 ZTNA Gateway.

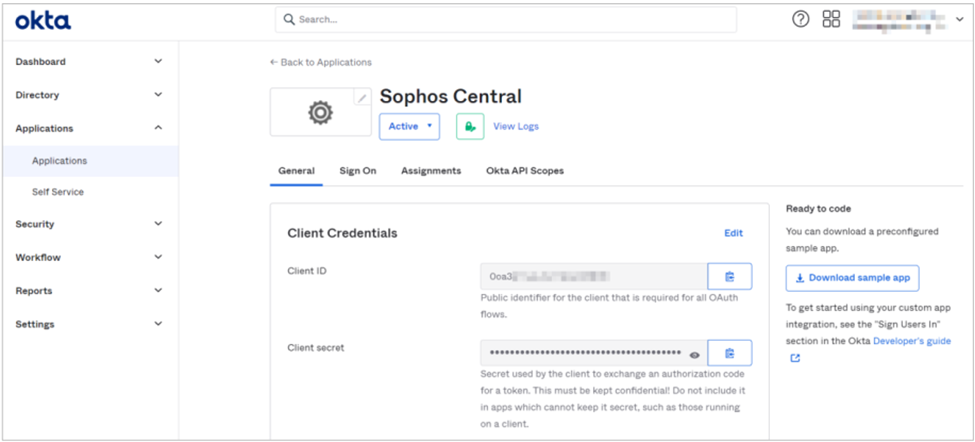

Tại mục Client Credentials của Application bạn có thể copy Client ID và Client secret, ta có thể dùng để thêm Okta như là Identity Provider cho ZTNA trên Sophos Central.

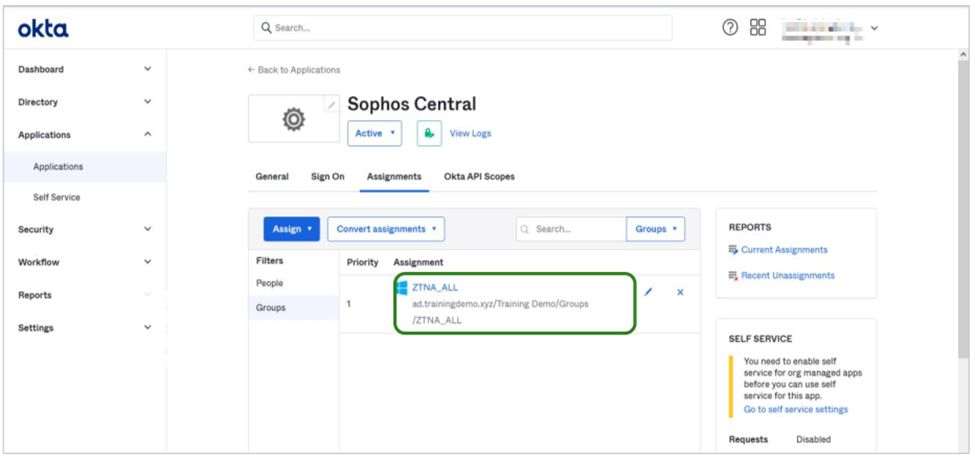

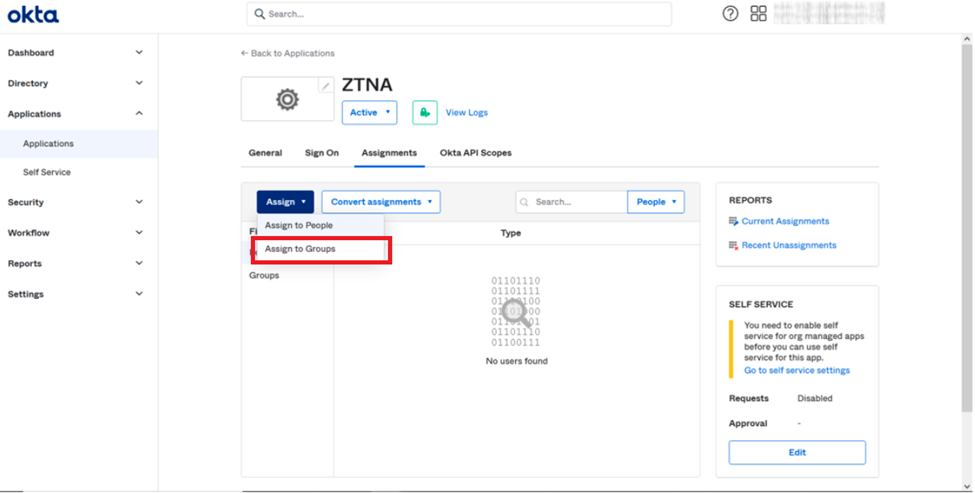

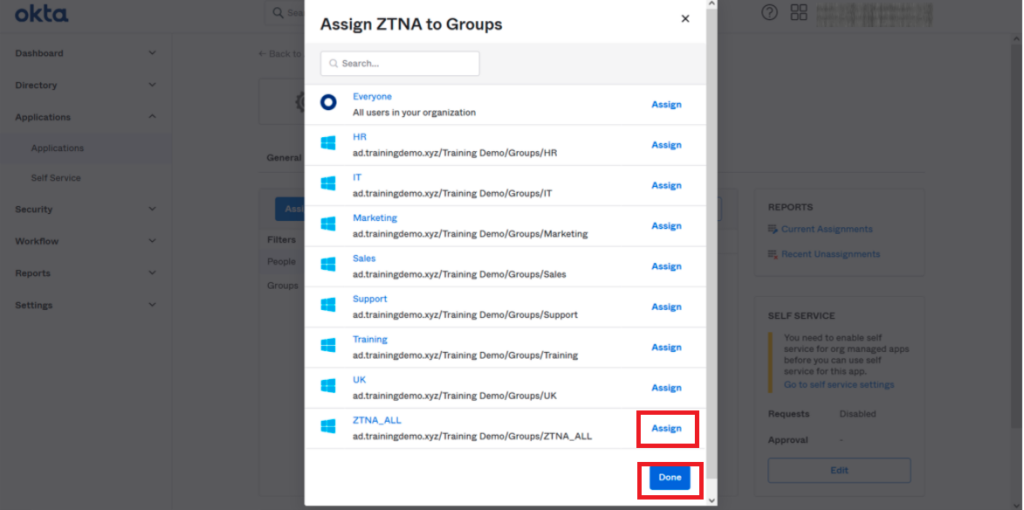

Tại mục Assignments tab, dùng Assign menu để lựa chọn những group có thể xác thực bằng Okta này

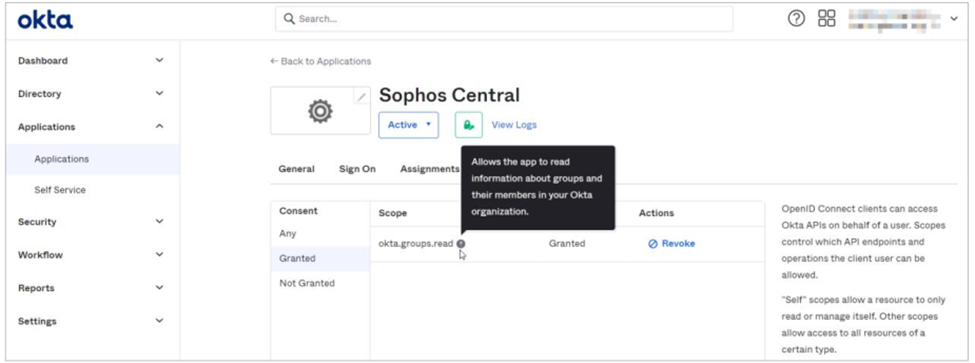

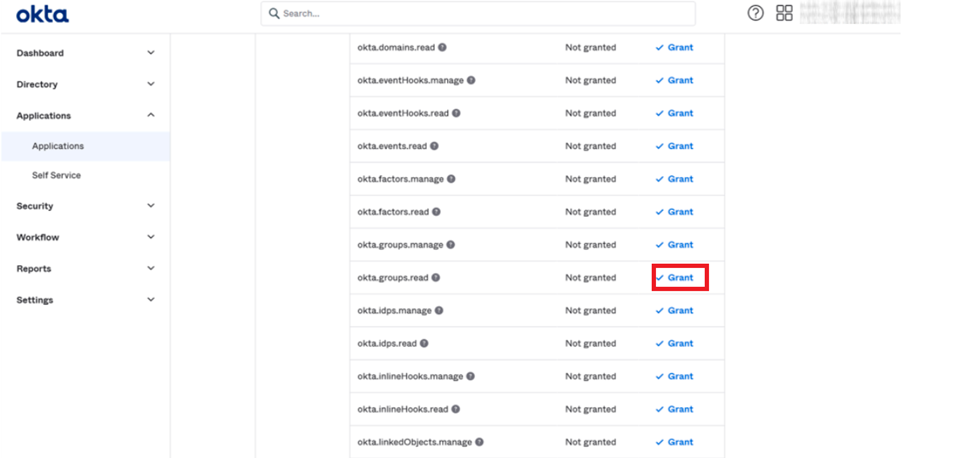

Bước cuối cùng là cho phép Okta app đọc thông tin về group và thành viên trong tổ chức của bạn. Tại Okta API Scopes tab ta cho phép quyền okta.groups.read.

2.2 Hướng dẫn chi tiết cách tạo App Integration

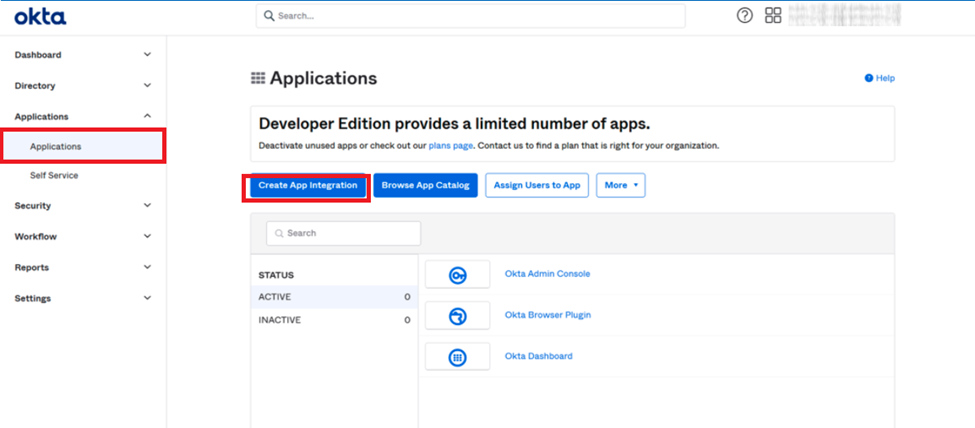

Tại Applications ta ạo 1 App Integration

Chọn 2 mục trên và nhấn next

Ta nhập tên App. Tích chọn các mục giữa và nhập đường dẫn ZTNA Gateway

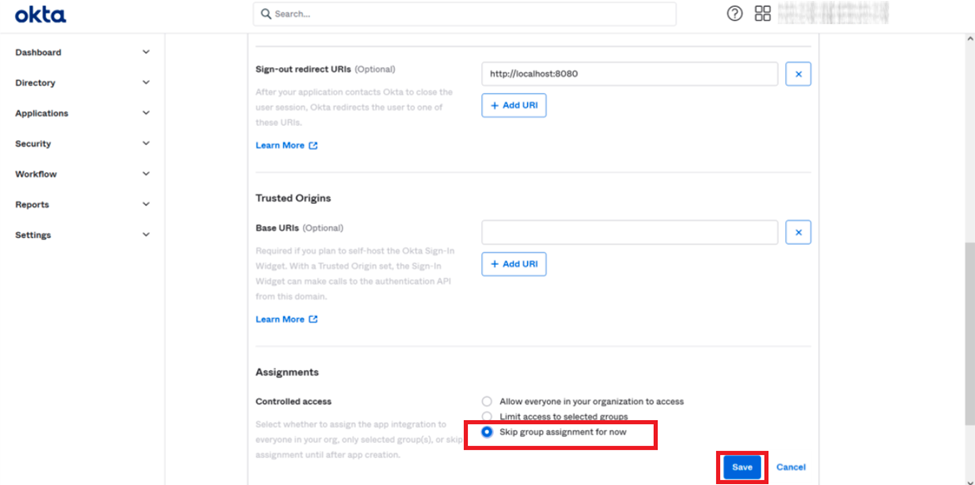

Kéo xuống dưới. Tích chọn như hình và nhấn save

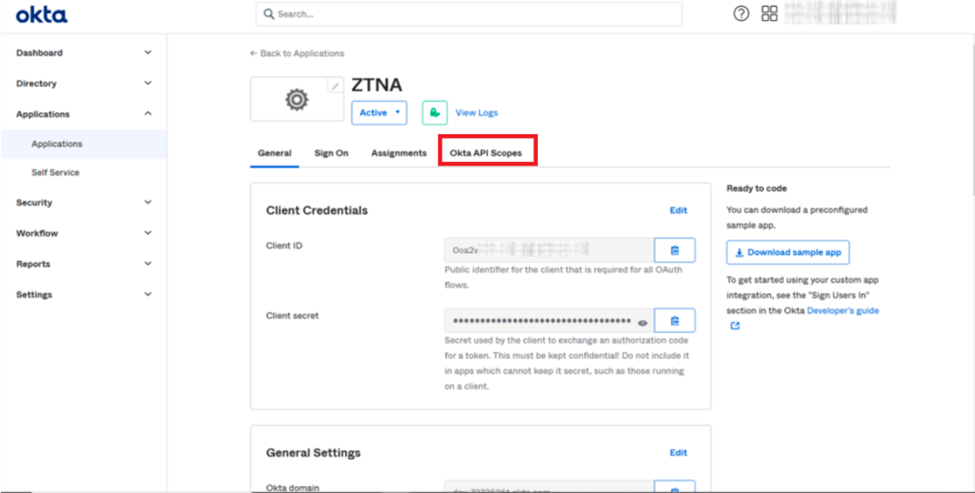

Tại tab General ta lấy thông tin ID để nhập vào Sophos central. Chuyển sang tab Okta API Scope

Grant access cho okta.group.read

Tại Assignment. Assign to groups

Thêm group ZTNA ALL và nhấn done. Vậy là ta đã hoàn thành bước tạo App Integration.

3 Authorization Server

3.1 Tổng quát các bước thực hiện

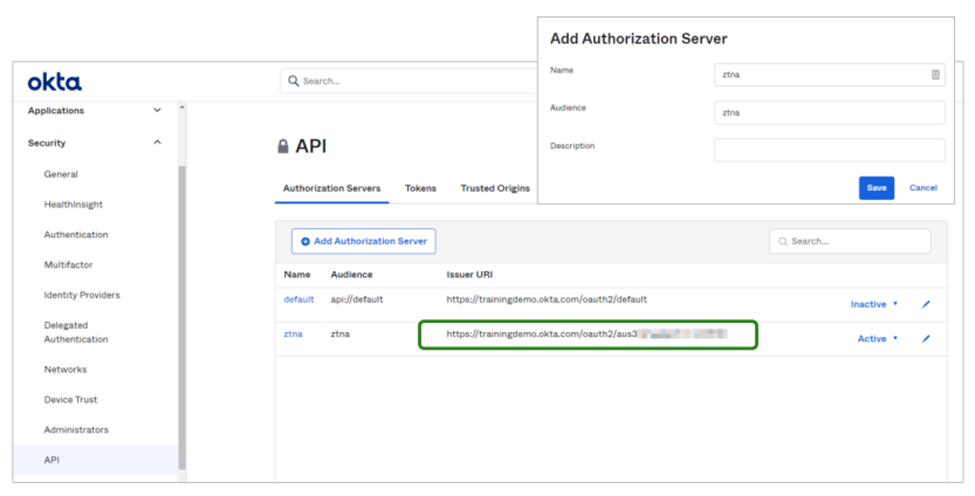

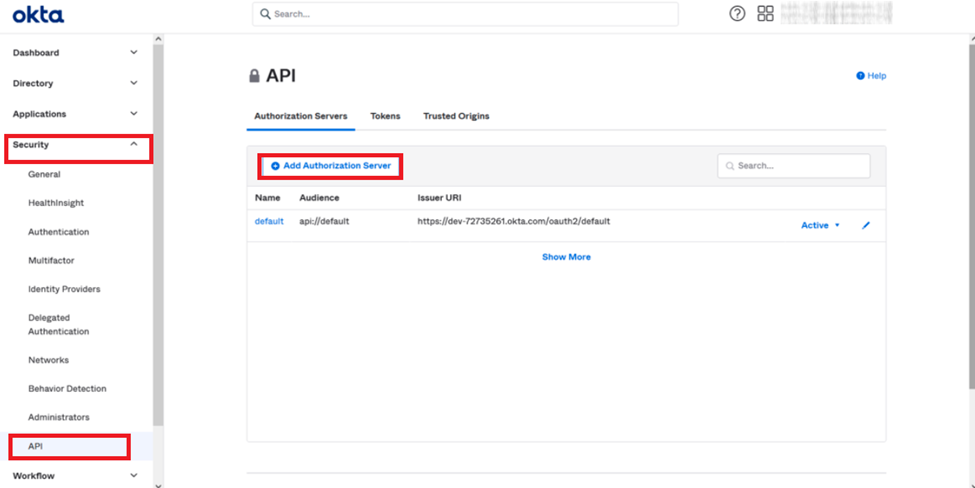

ZTNA cần tạo 1 kết nối đến Okta Authorization Server. Server được tạo tại mục Security > API

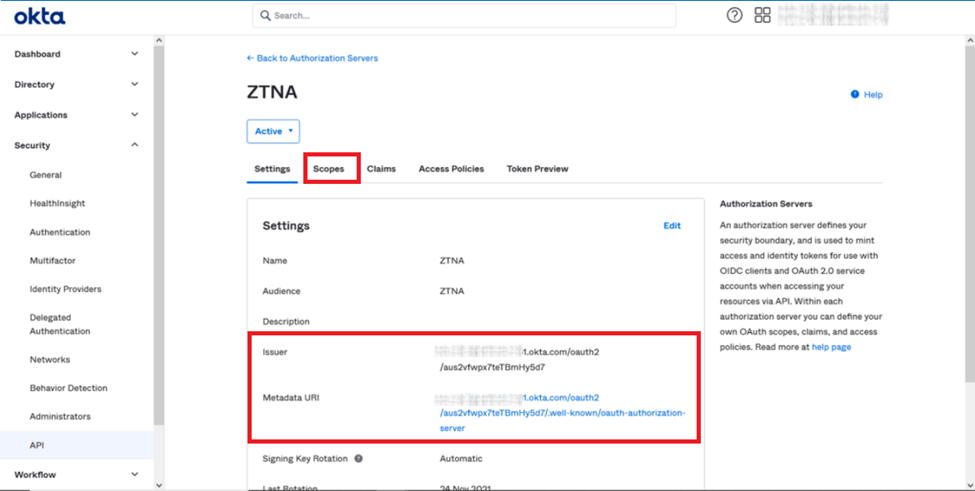

Bạn cần Issuer URI để thêm Okta như là Identity Provider cho ZTNA trên Sophos Central.

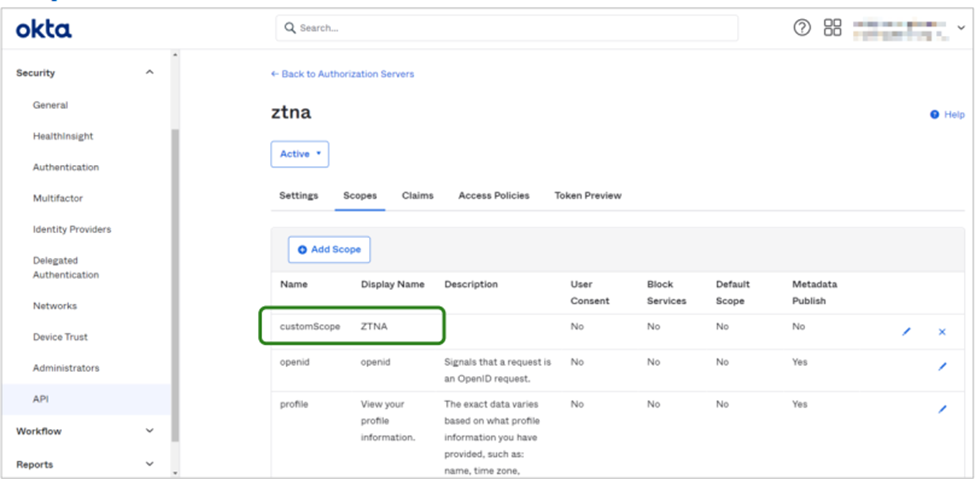

Việc test kết nối giữa ZTNA và Okta yêu cầu 1 Scope. Ví dụ trên chúng ta có 1 Scope tên là customScope.

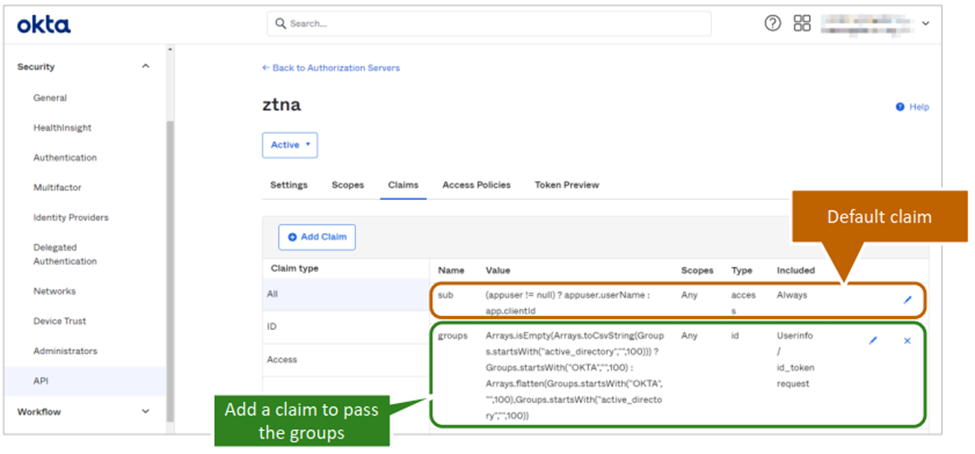

Để thành viên trong group user cho xác thực được gửi đến ZTNA Gateway, bạn cần thêm 1 Claim.

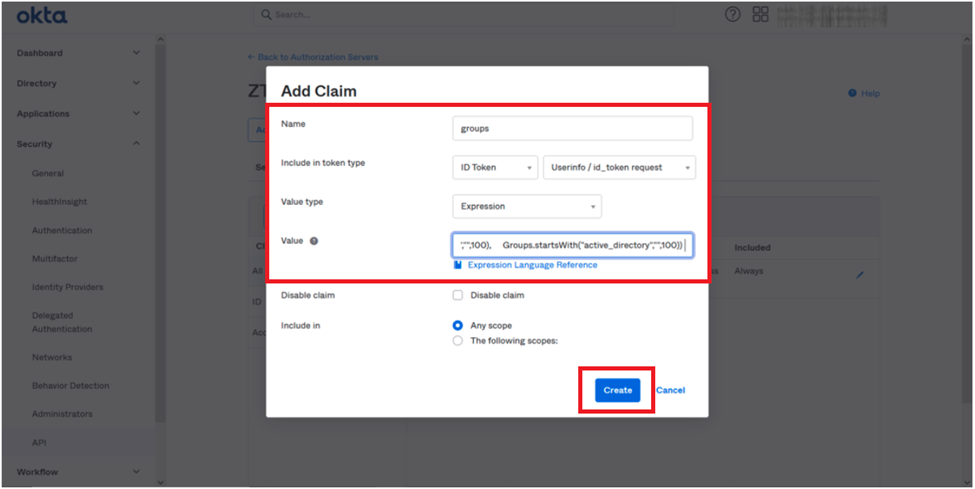

Claim phải có name là “group”, tên viết thường như trên hình. Value của Claim này như sau:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith(“active_directory”,””,100))) ?

Groups.startsWith(“OKTA”,””,100) :

Arrays.flatten(Groups.startsWith(“OKTA”,””,100),Groups.startsWith(“active_directory”,””,100))

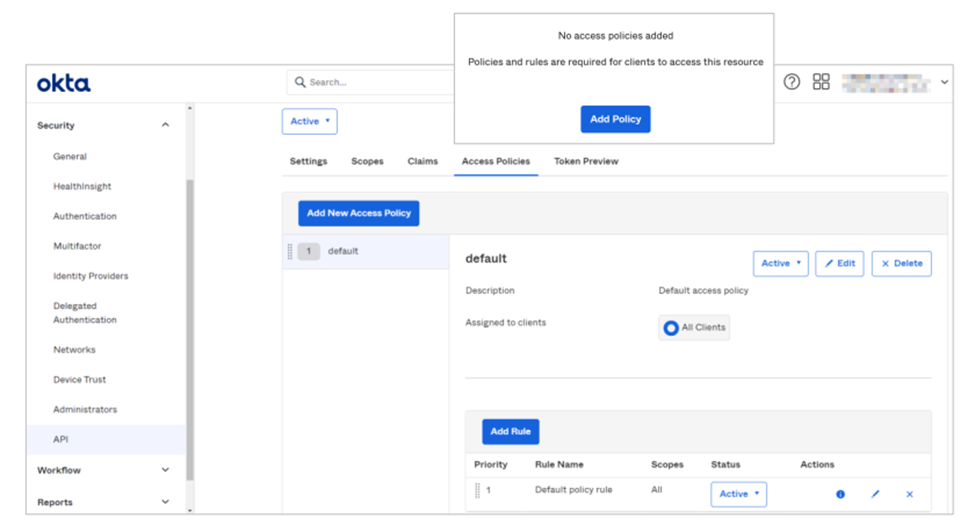

Authorization server mới sẽ không có bất cứ access policy nào. Bạn có thể thêm access policy và thêm policy rule cho nó bằng cách dùng default settings, hoặc bạn có thể tùy chỉnh lại nếu cần thiết.

3.2 Hướng dẫn chi tiết tạo Authorization Server

Tại Security > API ta Add Authorization Server

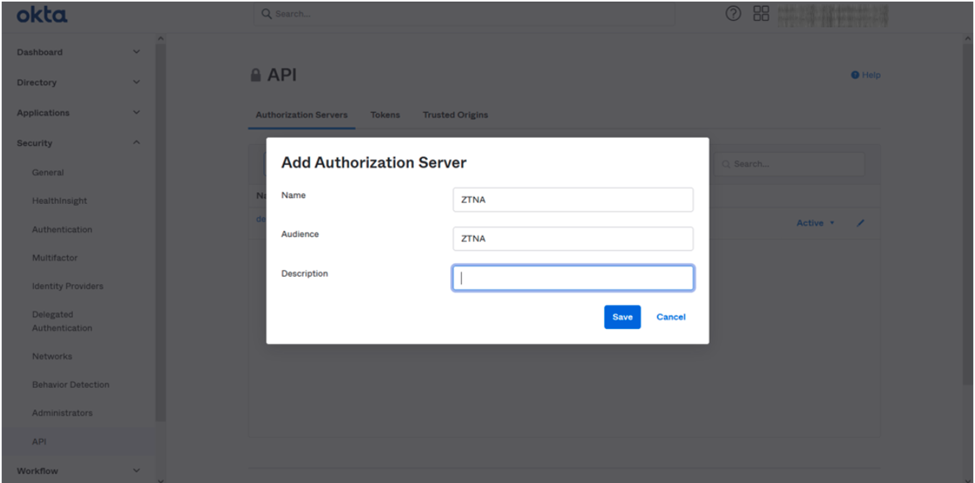

Điền Name và Audience và nhấn save

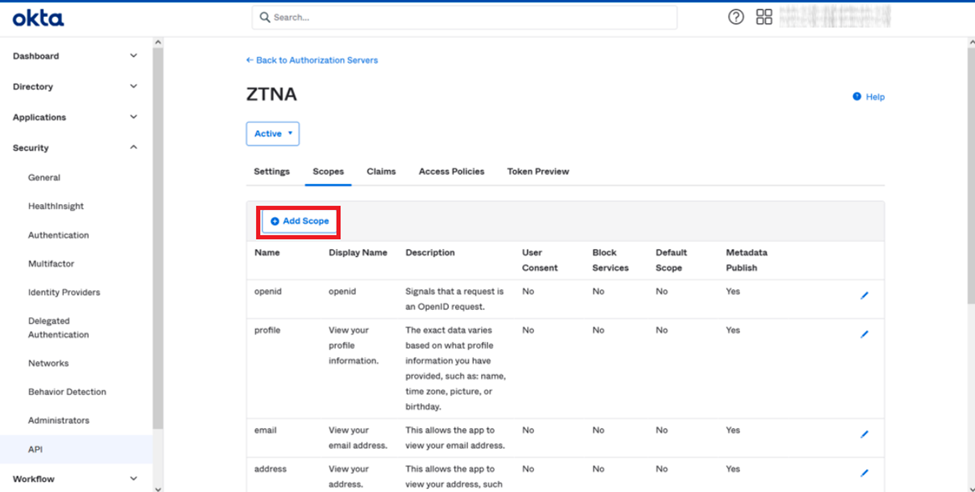

Tại Setting ta lưu thông tin Issuer và URI. Chuyển sang tab Scopes

Thêm 1 Scope

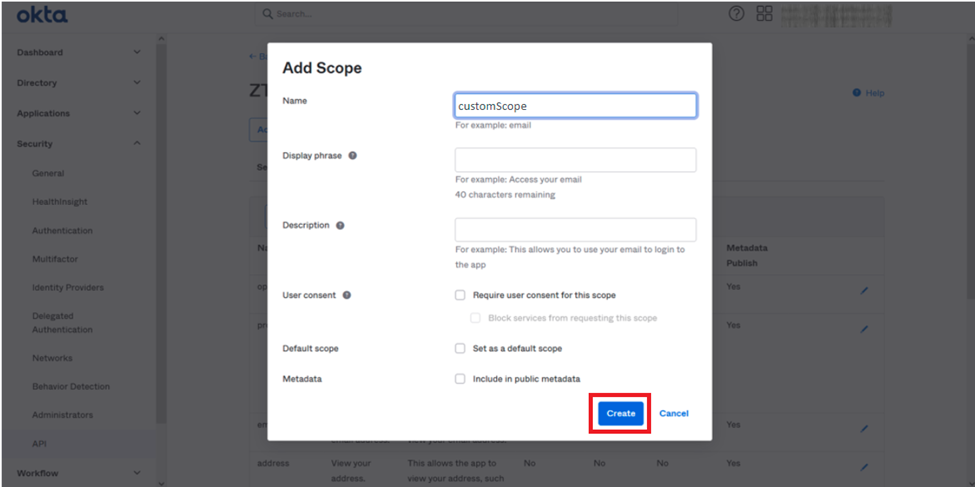

Tạo 1 scope với name là customScope

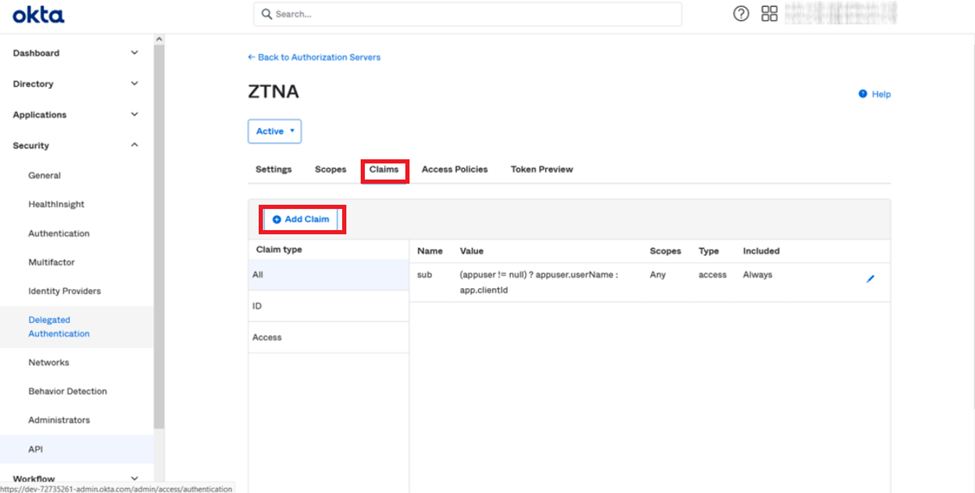

Tại tab Claim ta add thêm Claim

Đặt tên là groups chọn các mục như trên. Tại value ta copy ở phần các bước thực hiện phía trên và nhấn create.

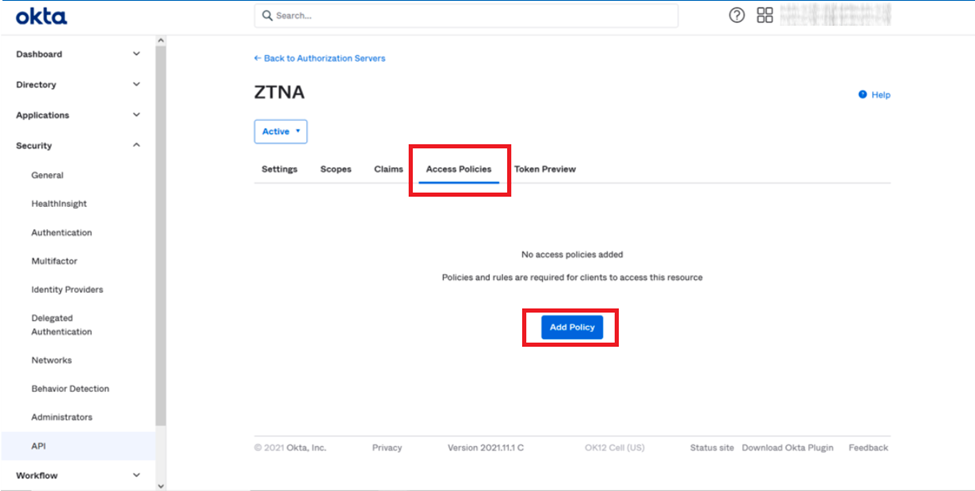

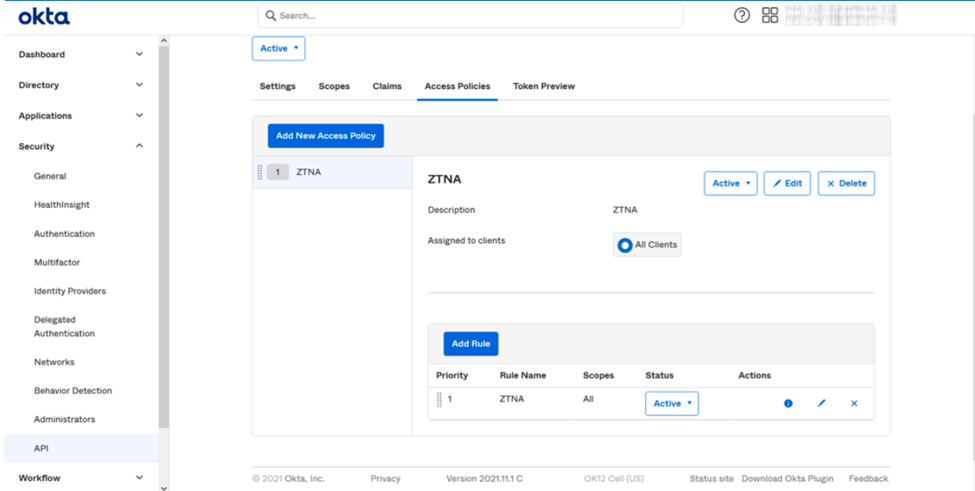

Tại Access Policies chọn add policy

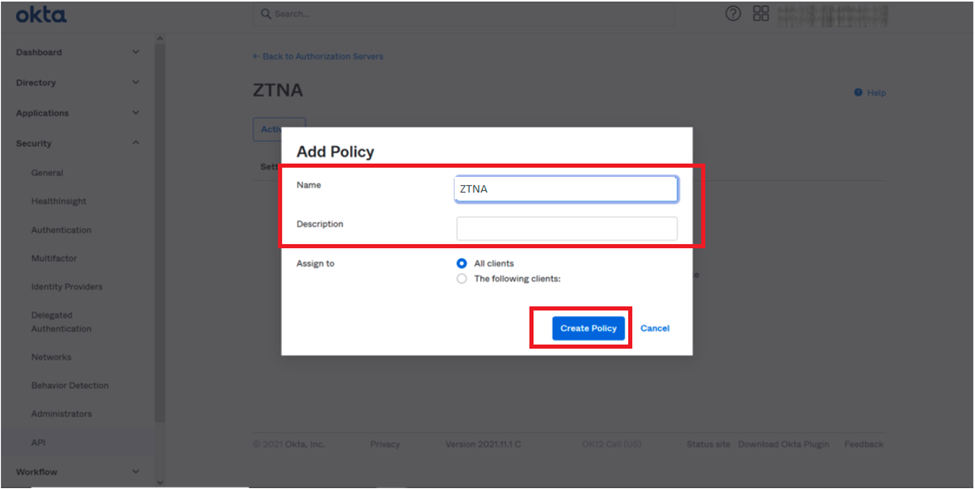

Điền name và description và nhấn create policy

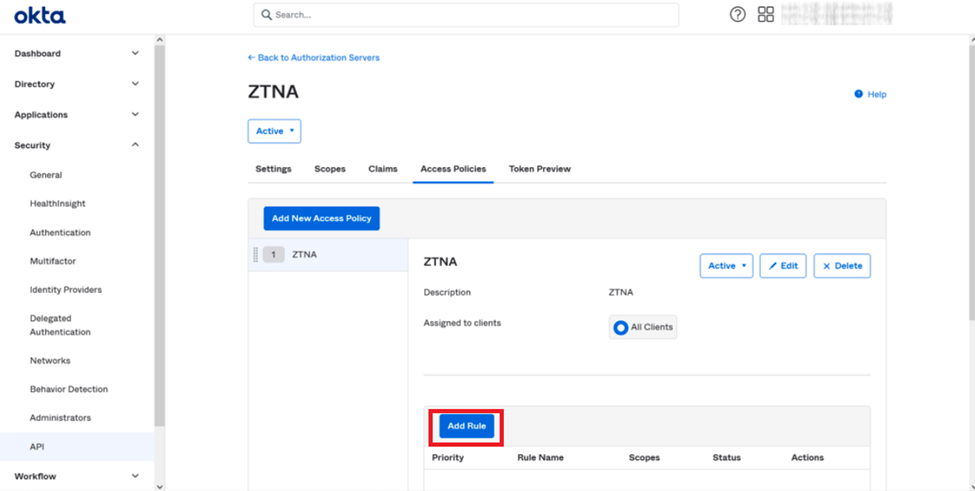

Tại tab Access Policies chọn add rule

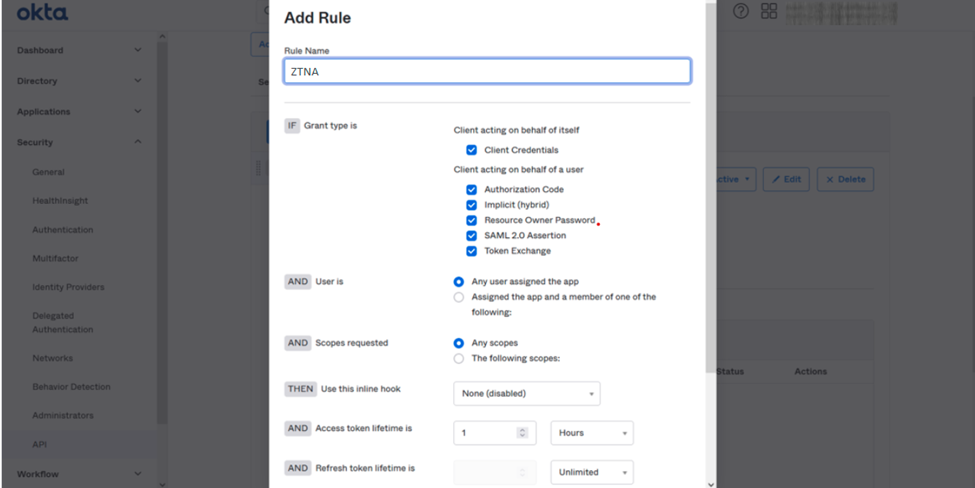

Đặt tên và nhấn phím Enter

Vậy là ta đã tạo thành công Authorization Server.

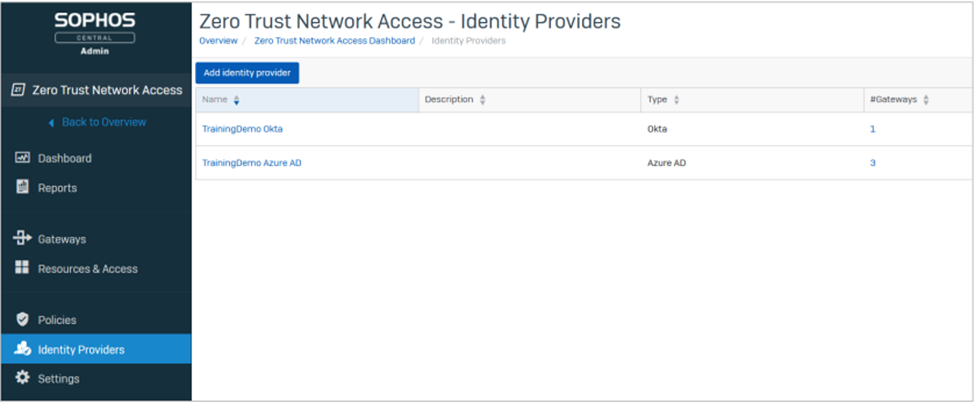

4 Thêm Okta và Identity Provider cho ZTNA

Quá trình thêm Okta vào Identity Provider sẽ ngắn gọn hơn các phần trên và mình sẽ tóm lược theo các bước sau

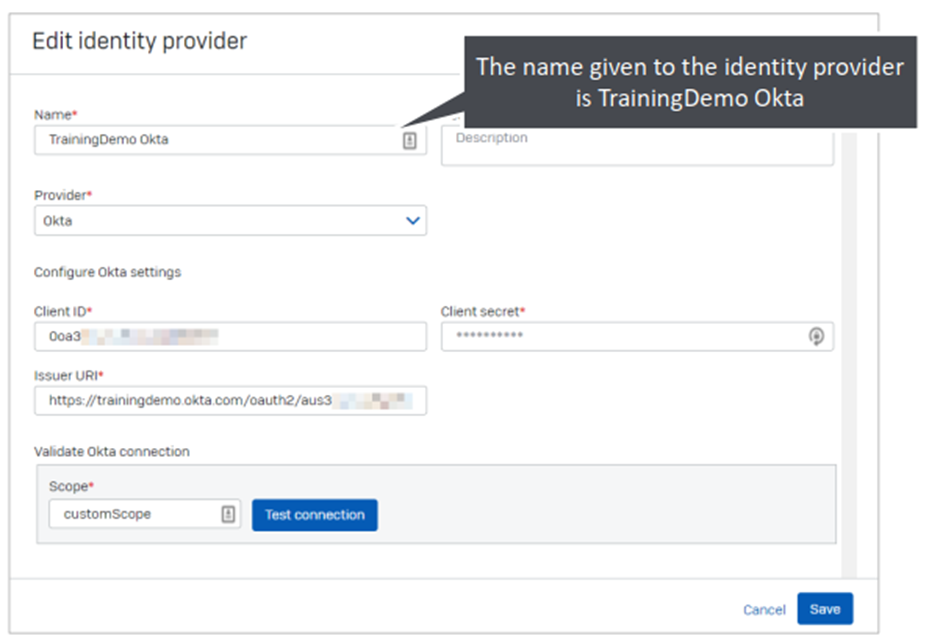

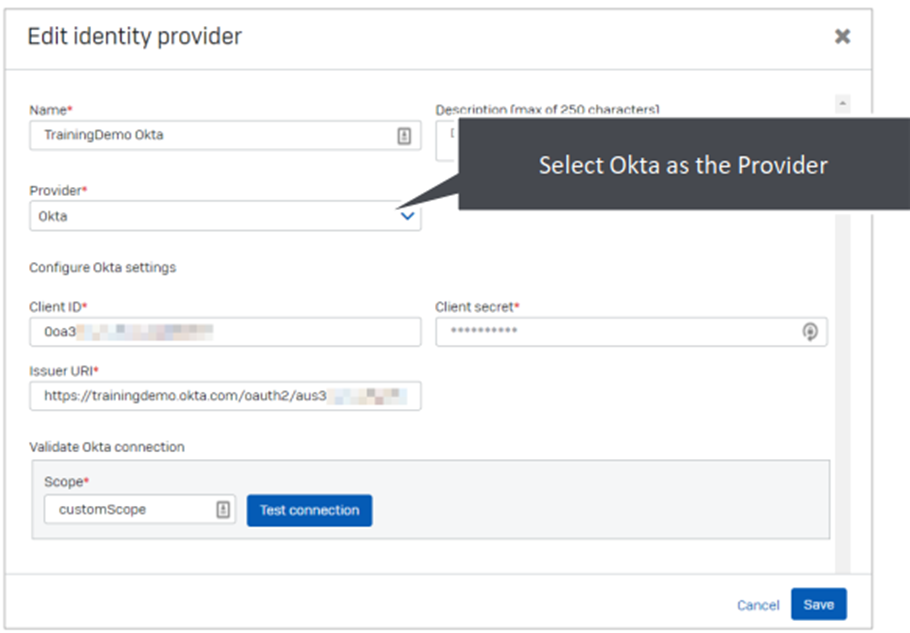

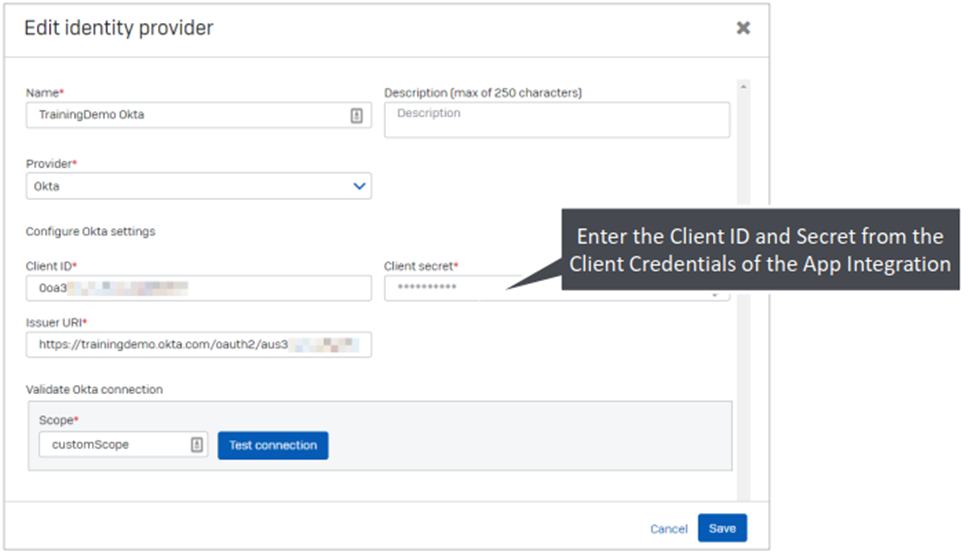

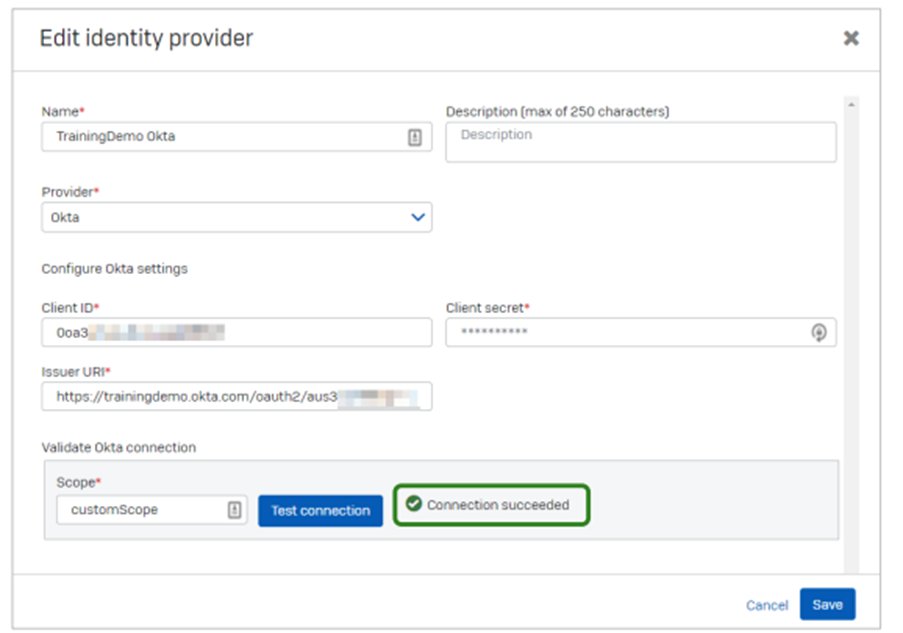

Để thêm Okta vào Identity Provider ta vào mục Identity Providers chọn Add Identity Provider

Điền Client ID và Client secret như ở phần tạo App Integration

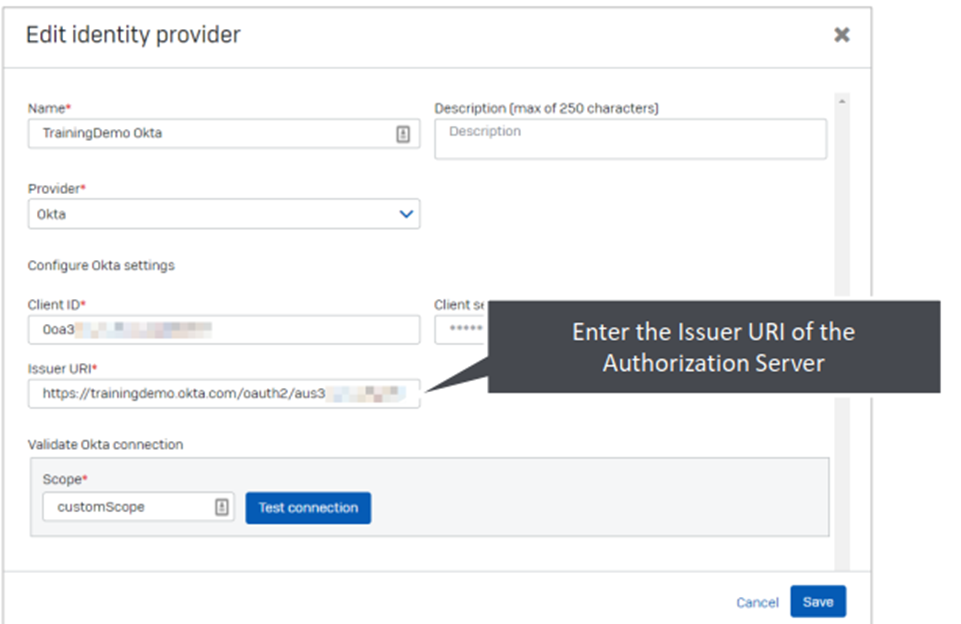

Nhập issuer URI của Authorization Server

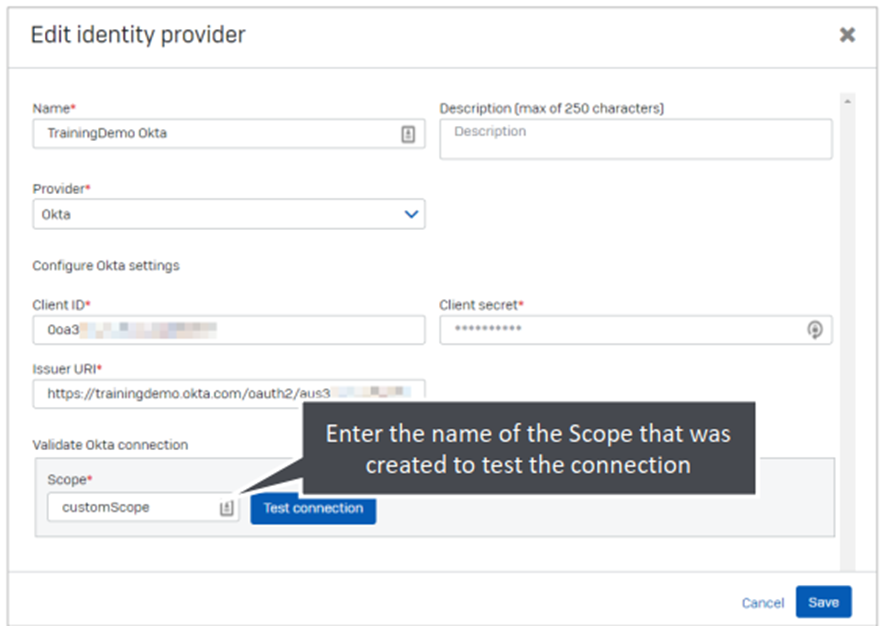

Điền tên của scope được tạo ra để test kết nối

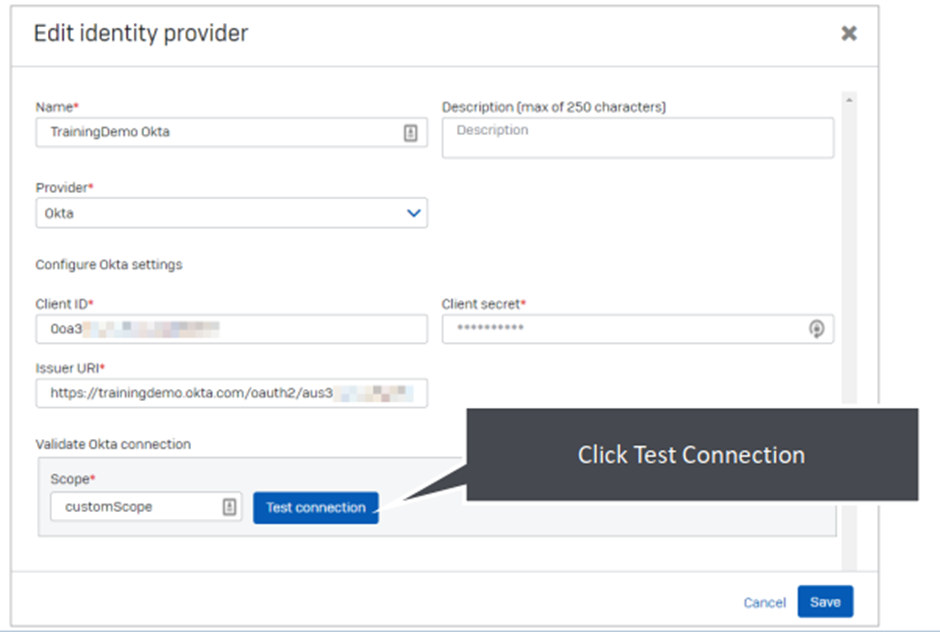

Nhấn Test connection

Bạn sẽ nhận được thông báo quá trình tạo thành công.

Vậy là chúng ta đã hoàn thành việc tạo Okta thành Identity Provider cho Sophos ZTNA. Chúc các bạn thành công.