1.Mục đích bài viết

Trong bài viết này thegioifirewall sẽ hướng dẫn cấu hình IPSec VPN Site to site giữa thiết bị tường lửa Sophos XGS và Sophos UTM (SG) để kết nối hai site với nhau.

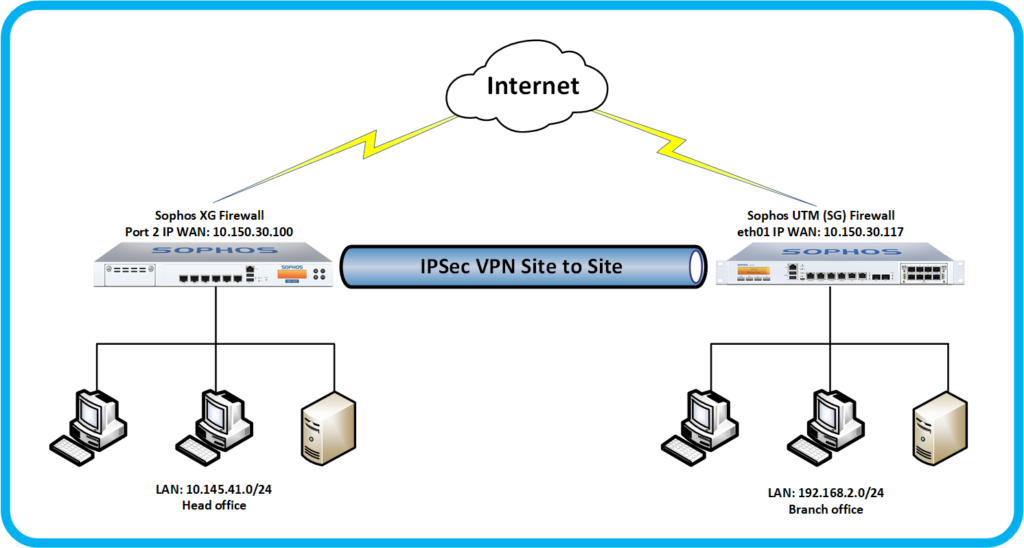

2.Sơ đồ mạng

Chi tiết sơ đồ mạng:

Head office:

- Chúng ta có đường truyền internet được kết nối vào thiết bị Sophos XG Firewall trên port 2 với IP 10.150.30.100.

- Mạng lan được cấu hình với lớp mạng 10.145.41.0/24.

Branch office:

- Chúng ta có đường truyền internet được kết nối vào thiết bị Sophos UTM (SG) trên cổng eth1 với IP 10.150.30.117.

- Mạng lan được cấu hình với lớp mạng 192.168.2.0/24.

3.Tình huống cấu hình

Chúng ta sẽ thực hiện cấu hình IPSec VPN Site to Site giữa 2 thiết bị Sophos XG Firewall và Sophos UTM (SG) Firewall để lớp mạng lan trên cả hai site có thể kết nối với nhau.

4.Các bước cấu hình

Head office:

- Tạo profile

- Tạo IPSec policy

- Cấu hình IPSec connection

- Tạo firewall rule

Branch office:

- Tạo profile

- Tạo IPSec policy

- Cấu hình Remote Gateway

- Cấu hình IPSec connection

- Tạo firewall rule

Kiểm tra kết quả.

5.Hướng dẫn cấu hình

5.1.Head office

5.1.1.Tạo profile

Chúng ta cần tạo 2 profile cho 2 lớp mạng ở hai site head và branch office.

Để tạo vào SYSTEM > Hosts and Services > nhấn tạo.

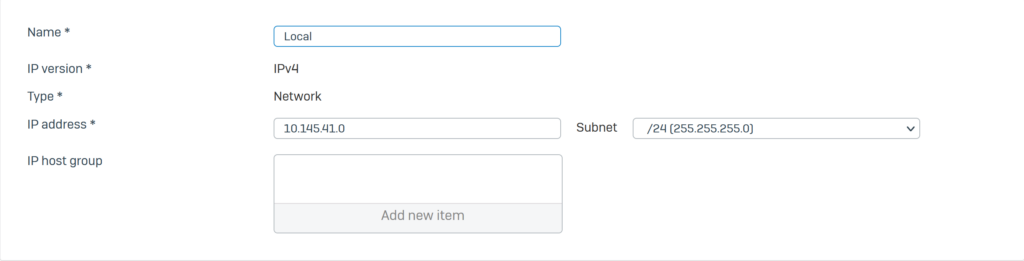

Tạo profile cho lớp mạng 10.145.41.0/24 theo các thông tin như sau:

- Name*: Local

- IP version*: IPv4

- Type*: Network

- IP address*: 10.145.41.0 – Subnet: /24(255.255.255.0)

- Nhấn Save để lưu

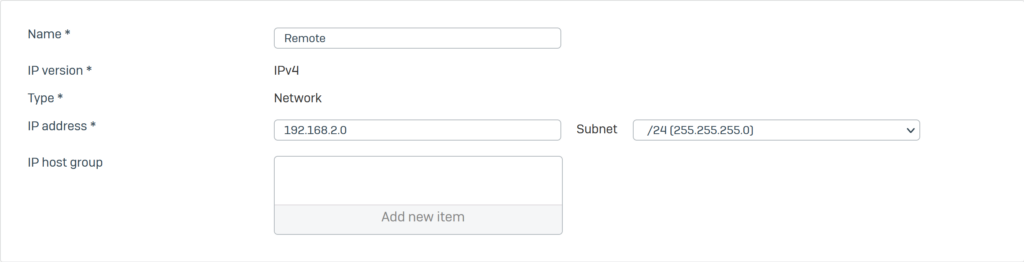

Tương tự chúng ta tạo profile cho lớp mạng 192.168.2.0/24 với các thông tin sau:

- Name*: Remote

- IP version*: IPv4

- Type*: Network

- IP address*: 192.168.2.0 – Subnet: /24(255.255.255.0)

- Nhấn Save để lưu

5.1.2.Tạo IPSec Policy

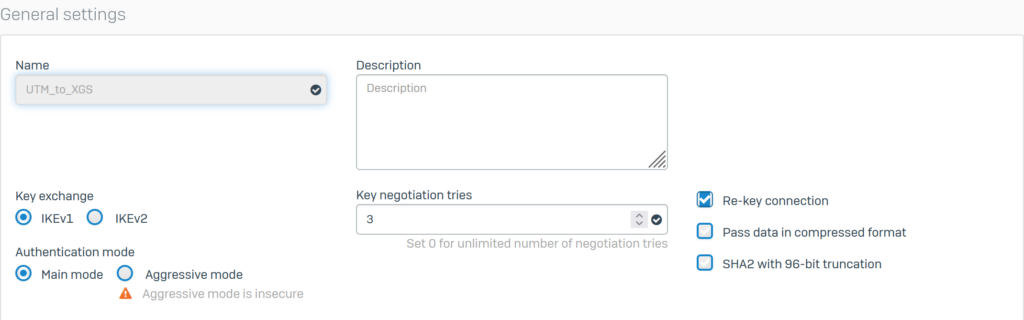

Để tạo vào VPN > IPSec Policies > nhấn Add.

Tạo với các thông số sau:

General settings:

- Name: UTM_to_XGS

- Key Exchange: IKEv1.

- Authentication mode: Main mode.

- Re-key connection: tích chọn.

- Key negotiation tries: 3

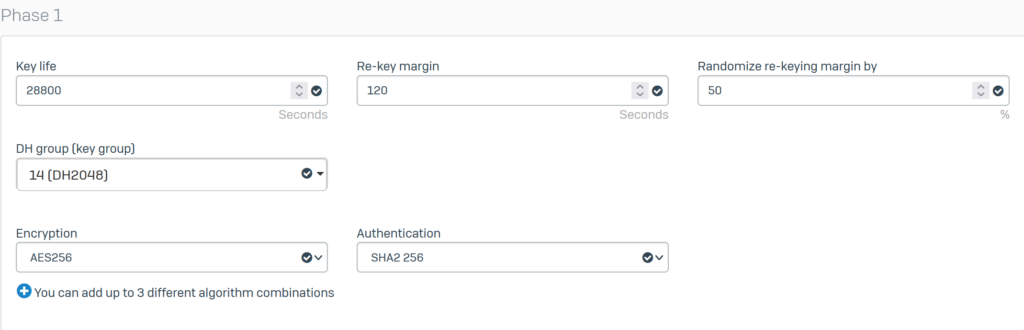

Phase 1:

- Key life: 28800.

- Re-key margin: 120.

- DH group: 14 [DH2048].

- Encryption: AES256.

- Authentication: SHA2 256.

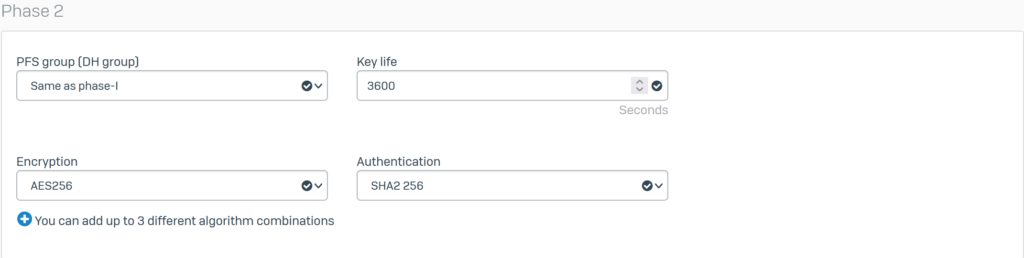

Phase 2:

- PFS group [DH group]: Same as phase-I.

- Key life: 3600.

- Encryption: AES256.

- Authentication: SHA2 256.

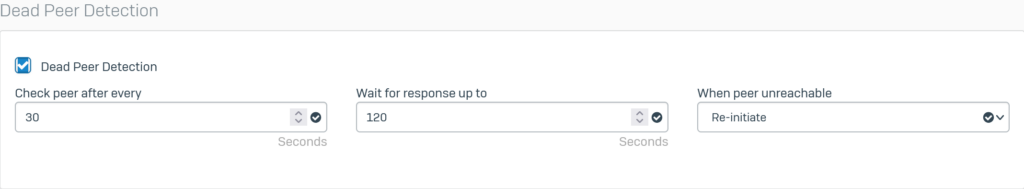

Dead Peer Detection

Nhấn Save.

6.1.3.Cấu hình IPSec connection

Để tạo IPSec connection vào Configure > VPN > IPSec connections > nhấn Add.

Chúng ta cần cấu hình 3 phần sau là General settings, Encryption, Gateway settings.

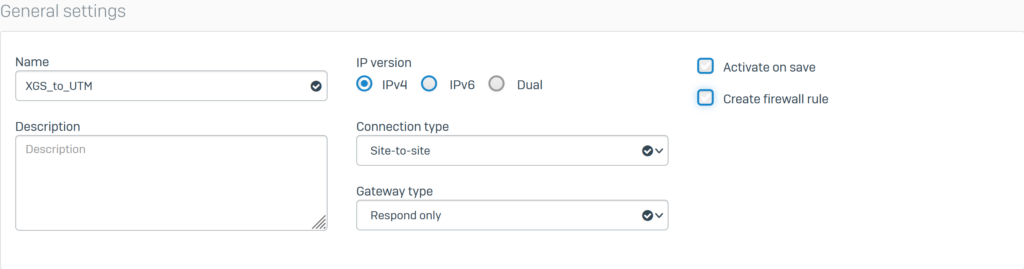

General settings:

- Name: XGS_to_UTM

- IP version: IPv4

- Connection type: Site-to-site

- Gateway type: Respond only

- Active on save: bỏ chọn

- Create firewall rule: bỏ chọn

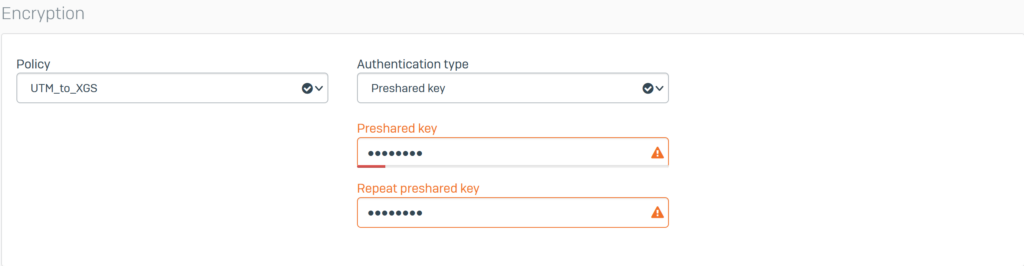

Encryption:

- Policy: chọn UTM_to_XGS

- Authentication type: chọn Preshared key

- Preshared key: nhập mật khẩu cho kết nối VPN

- Repeat preshared key: nhập lại mật khẩu kết nối VPN

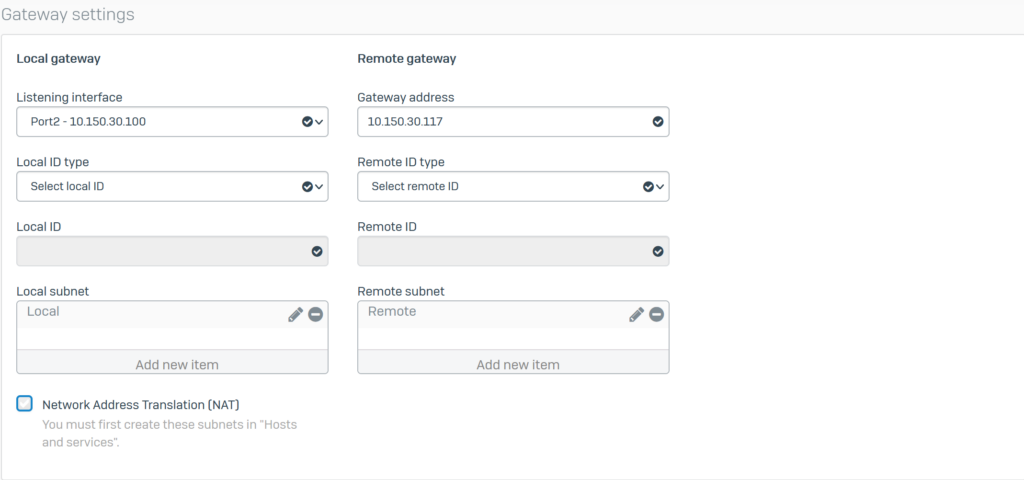

Gateway settings:

- Listening interface: chọn Port 2 – 10.150.30.100

- Gateway address: nhập IP WAN của UTM (SG) là 10.150.30.117

- Local Subnet: chọn profile Local.

- Remote Subnet: chọn profile Remote.

- Nhấn Save để lưu

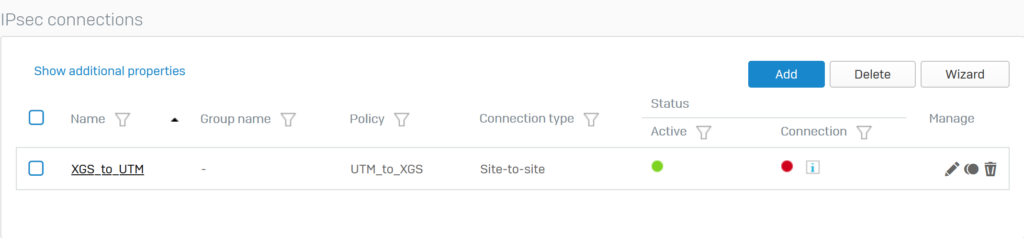

Sau khi tạo IPSec connection chúng ta cần nhấn chuột trái vào icon hình tròn ở cột Active để bật kết nối này lên.

6.1.4.Tạo firewall rule

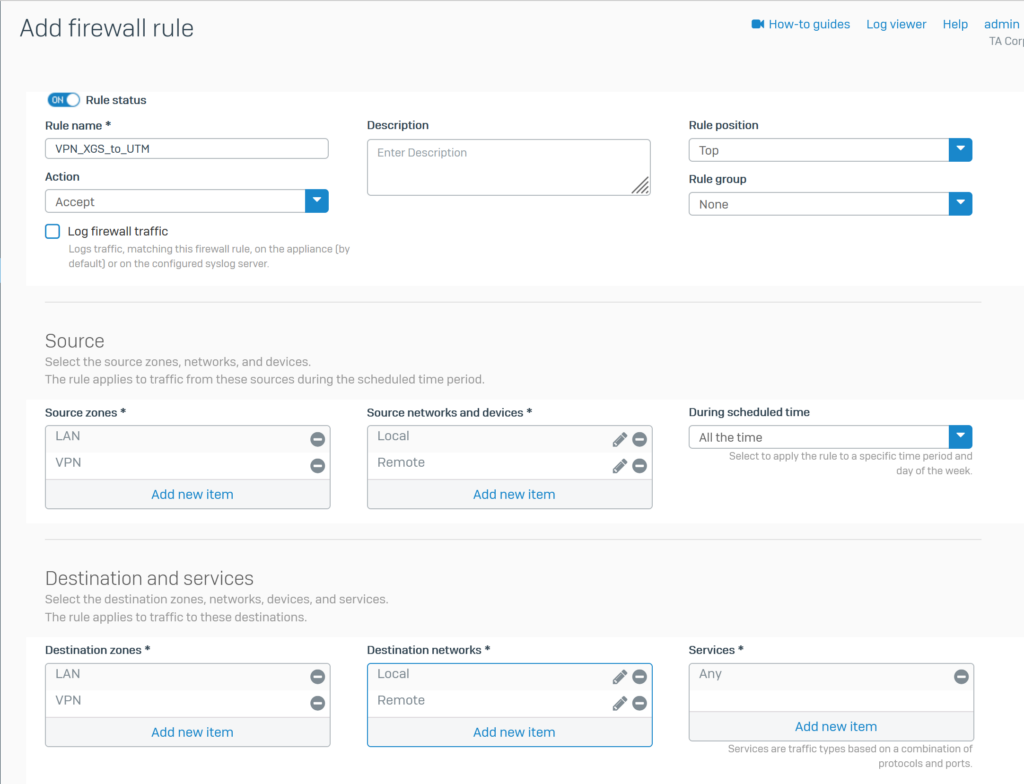

Cuối cùng chúng ta cần tạo policy cho phép traffic qua lại giữa hai site.

Cấu hình Policy theo các thông số sau:

- Rule Status: ON

- Rule name*: VPN_XGS_to_UTM

- Action: Accept

- Rule Position: Top

- Rule Group: None

- Log firewall traffic: tích chọn

- Source zones*: chọn LAN và VPN

- Source networks and devices: chọn 2 profile Local và Remote

- During scheduled time: chọn All the time

- Destination zones*: chọn LAN và VPN

- Destination network*: chọn 2 profile Local và Remote

- Service*: chọn Any

- Nhấn Save để lưu policy

6.2.Branch office

6.2.1.Tạo profile

Chúng ta cần tạo 3 profile cho 2 lớp mạng LAN ở hai site head và branch office và IP WAN của Sophos XGS Firewall.

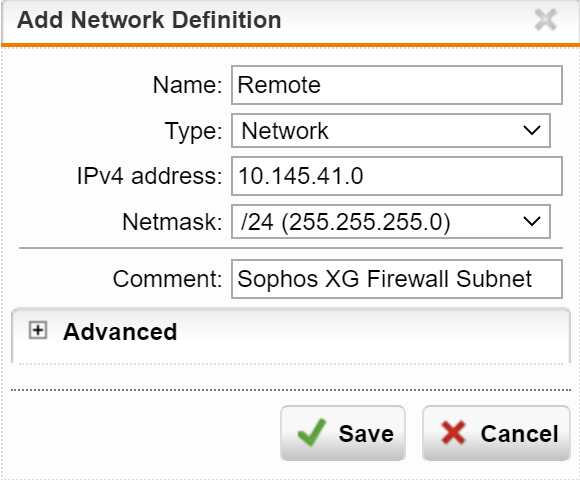

Để tạo vào Definitions & Users > Network Definitions > +New Network Definition

Tạo profile cho lớp mạng 10.146.41.0/24 theo các thông tin như sau:

- Name: Remote

- Type: Network

- IPv4 address: 10.145.41.0

- Netmask: /24(255.255.255.0)

- Comment: Sophos XGS Firewall Subnet

- Nhấn Save để lưu

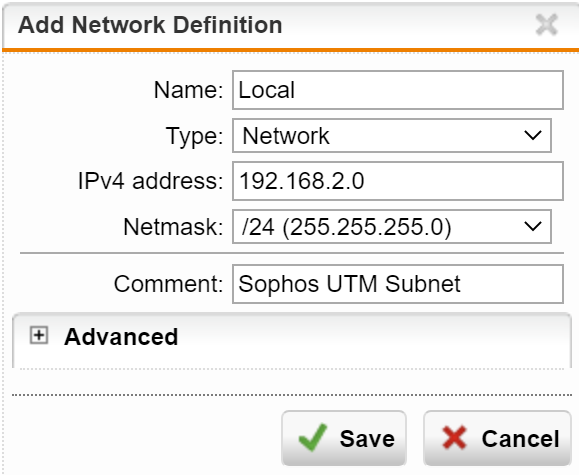

Tương tự chúng ta tạo profile cho lớp mạng 192.168.2.0/24 với các thông tin sau:

- Name: Local

- Type: Network

- IPv4 address: 192.168.2.0

- Netmask: /24(255.255.255.0)

- Comment: Sophos UTM Firewall Subnet

- Nhấn Save để lưu

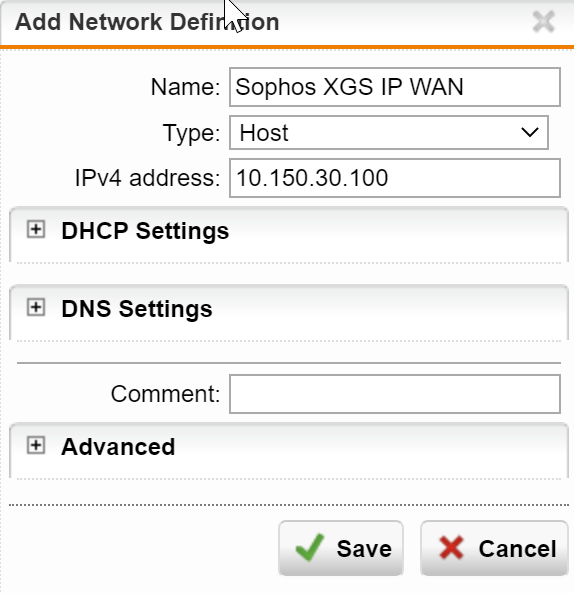

Tương tự chúng ta tạo profile cho IP WAN của Sophos XGS với các thông tin sau:

- Name: Sophos XGS IP WAN

- Type: Host

- IPv4 address: 10.150.30.100

- Nhấn Save để lưu

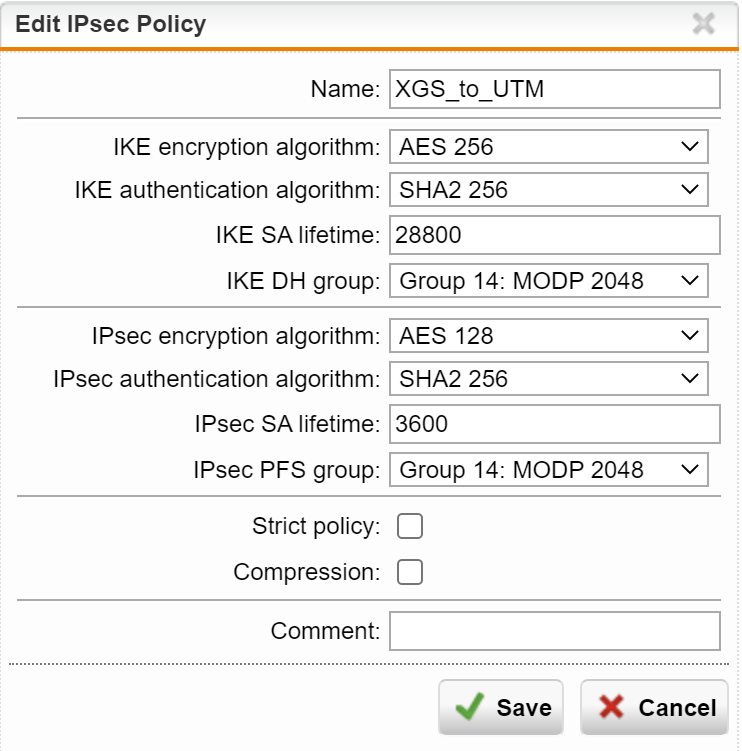

6.2.2.Cấu hình IPSec Policy

Để tạo IPSec connection vào Site-to-Site VPN | IPsec |Policies | +New IPsec Policy… .

Chúng ta cần cấu hình các thông số như sau:

- Name: XGS_to_UTM

- IKE encryption: AES 256

- IKE Authentication: SHA2 256

- IKE SA lifetime: 28800

- IKE DH group: Group14

- IPSEC Encryption: AES 128

- IPSEC auth: SHA2 256

- IPSEC SA lifetime: 3600

- IPSEC PFS: Group14

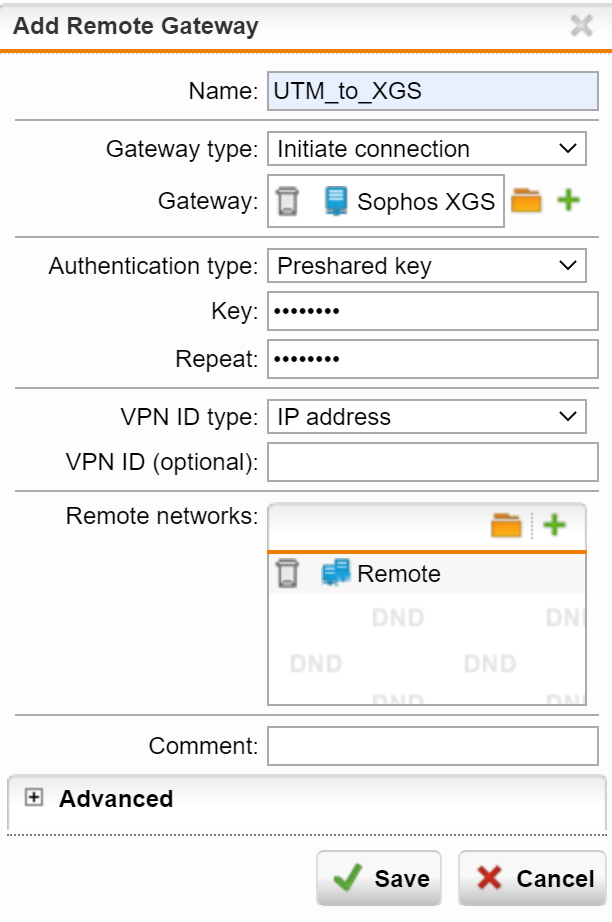

6.2.3.Cấu hình Remote Gateway

Vào Site-to-Site VPN > IPsec > Remote Gateways > +New Remote Gateway và cấu hình Remote Gateway với các thông số sau:

- Name: UTM_to_XGS

- Type: Initiate Connection

- Gateway: Chọn profile Sophos XGS IP WAN

- Authentication: nhập pre-shared key giống như đã nhập trên Sophos XGS

- Key and repeat: nhập lại pre-shared key

- VPN ID Type: IP address

- VPN ID (Optional): <Blank>

- Remote Networks: chọn profile Remote

- Nhấn Save để lưu.

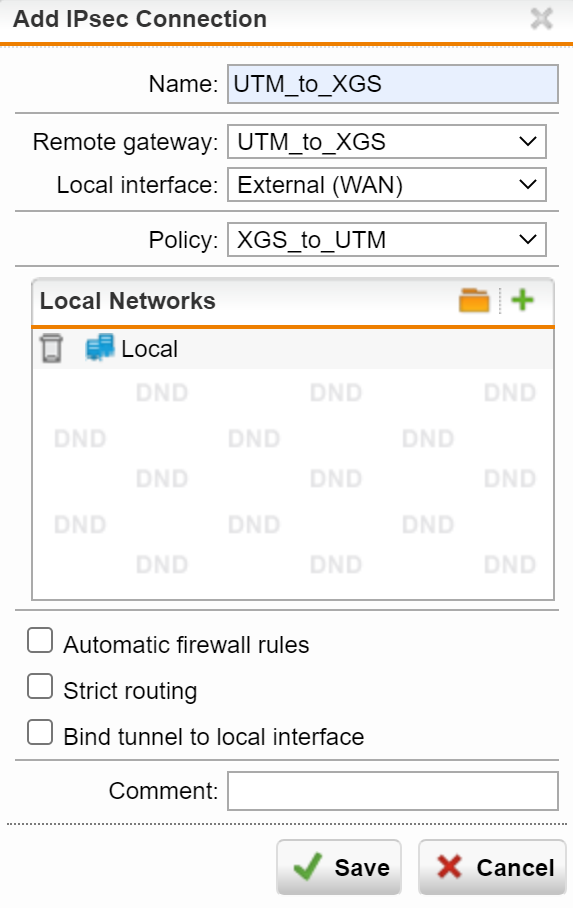

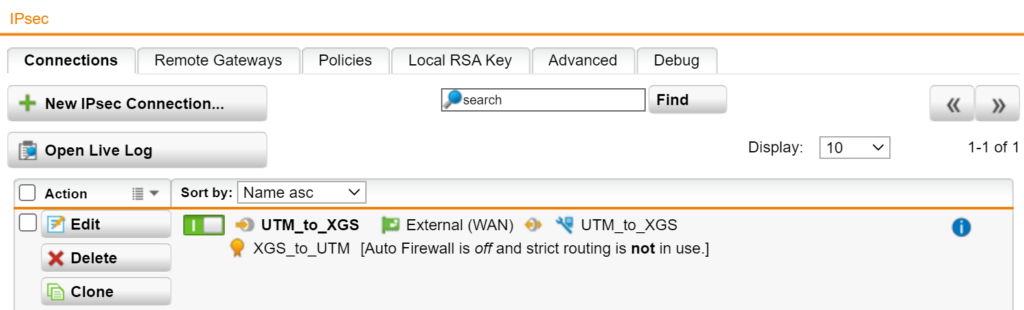

6.2.4. Cấu hình IPsec connection

Vào Site-to-Site VPN > IPsec > + New IPsec Connection và tạo IPsec connection với các thông số sau:

- Name: UTM_to_XGS

- Remote Gateway: chọn remote gateway UTM_to_XGS vừa tạo.

- Local Interface: chọn External (WAN)

- Policy: chọn IPsec policy XGS_to_UTM.

- Local Networks: chọn profile Local.

- Nhấn Save.

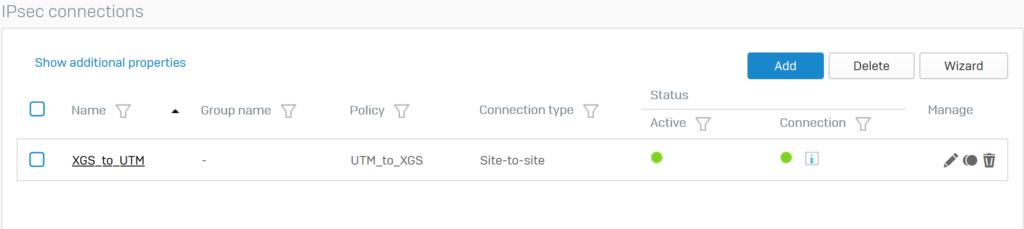

Như các bạn thấy kết nối IPsec connection đã được tạo và có trạng thái ON.

6.2.5.Tạo policy

Cuối cùng chúng ta cần tạo policy cho phép traffic qua lại giữa hai site.

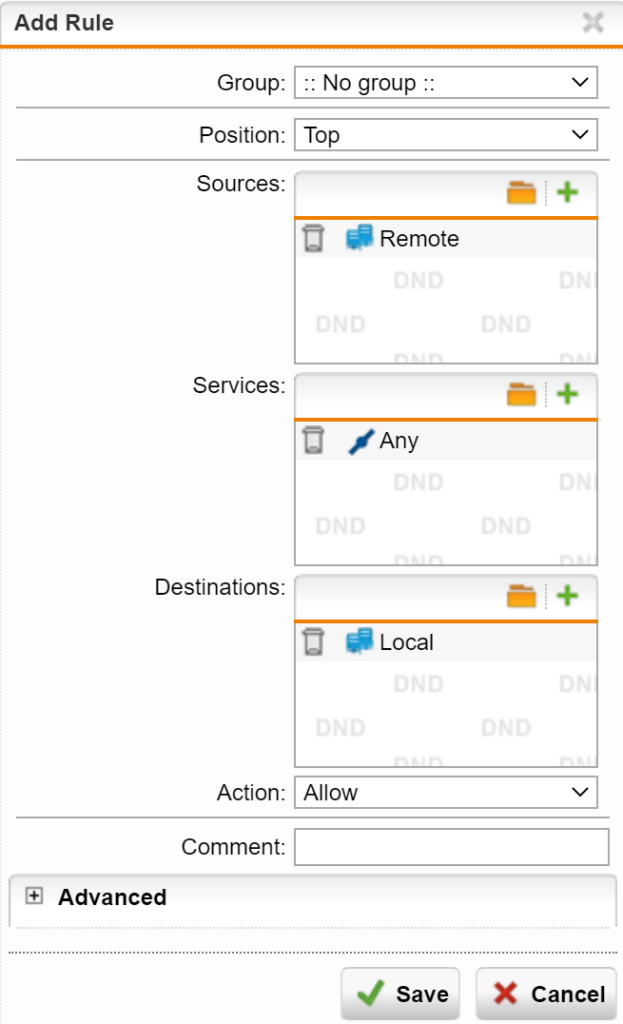

Để cho phép lưu lượng đến từ Sophos XGS Firewall, vào Network Protection > Firewall > + New Rule và thêm quy tắc mới với các cài đặt sau:

- Group: No group

- Position: Top

- Source: chọn profile Remote

- Services: chọn Any.

- Destination: chọn profile Local

- Action: Allow

- Nhấn Save

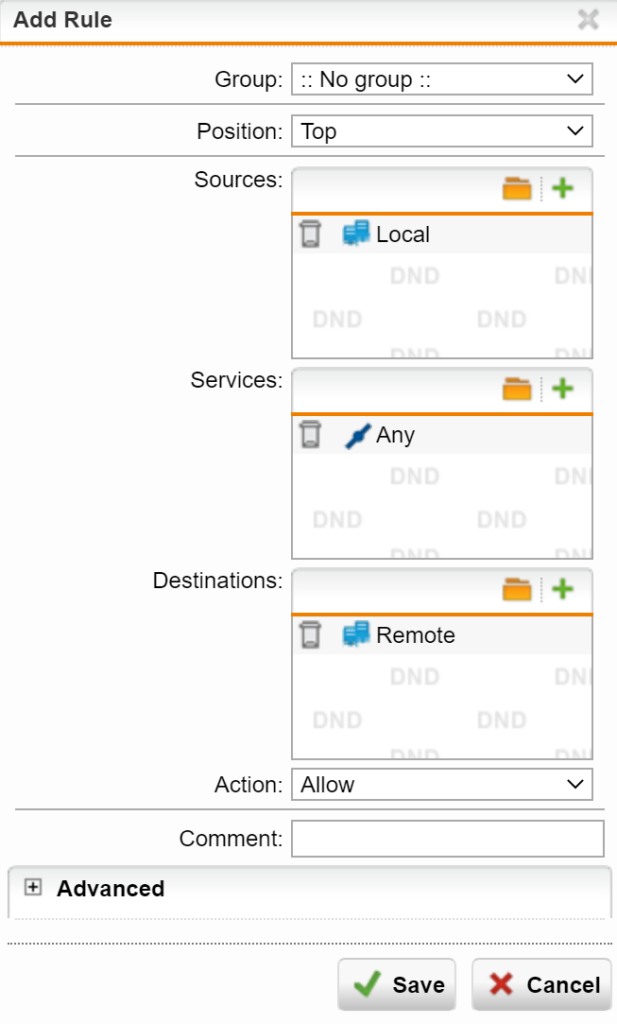

Để cho phép lưu lượng đến Sophos XGS Firewall, vào Network Protection > Firewall > + New Rule và thêm quy tắc mới với các cài đặt sau:

- Group: No group

- Position: Top

- Source: chọn profile Local

- Services: chọn Any.

- Destination: chọn profile Remote

- Action: Allow

- Nhấn Save

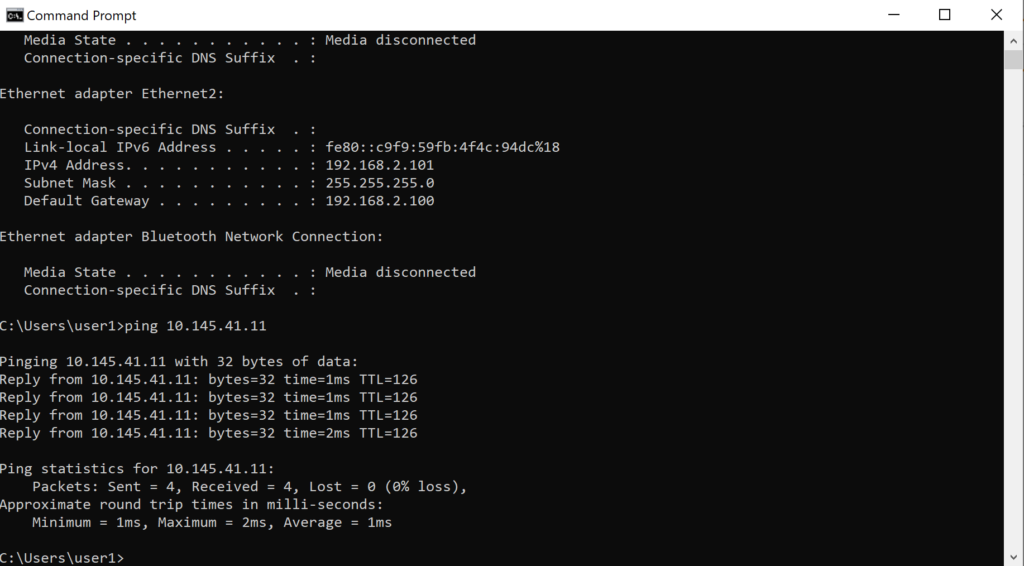

6.3.Kiểm tra kết quả

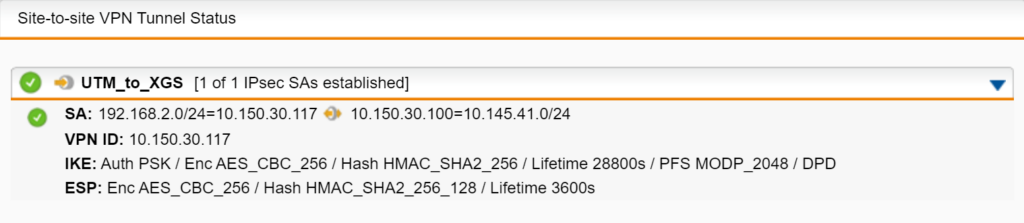

Kết nối VPN giữa hai thiết bị Sophos XGS Firewall và Sophos UTM (SG) đã thàng công.

Cuối cùng chúng ta sẽ kiểm tra xem các lớp mạng đã có thể ping thấy lẫn nhau chưa.

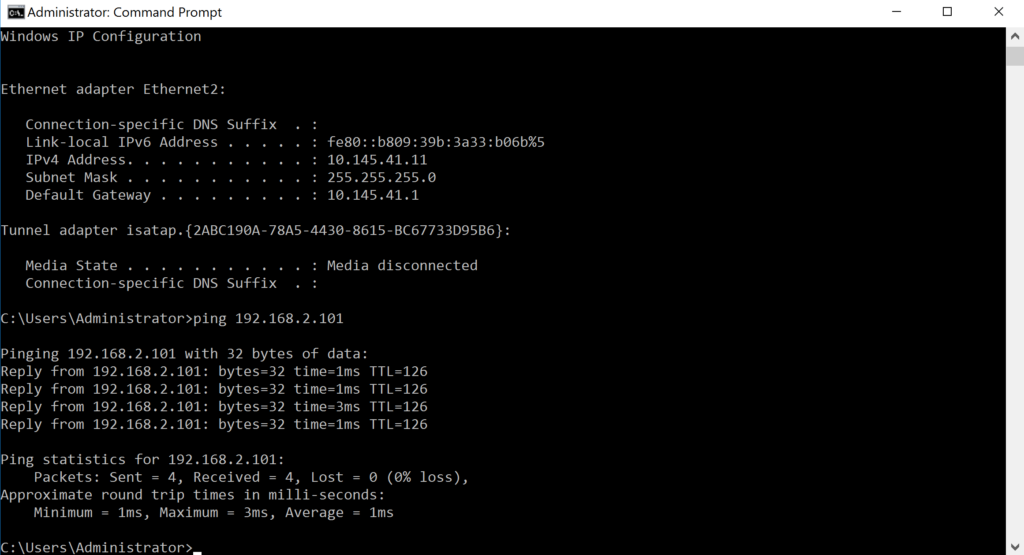

Ở site head office thegioifirewall đã chuẩn bị một server với IP 10.145.41.11/24.

Ở site branch office thegioifirewall đã chuẫn bị một PC với IP 192.168.2.101/24.

Chúng ta sẽ thực hiện lệnh ping giữa hai thiết bị.

Đứng trên server với IP 10.145.41.11/24 ping sang 192.168.2.101/24. Kết quả ping thành công.

Ngược lại, đứng trên server ip 192.168.2.101/24 ping sang 10.145.41.11/24. Kết quả ping thành công.