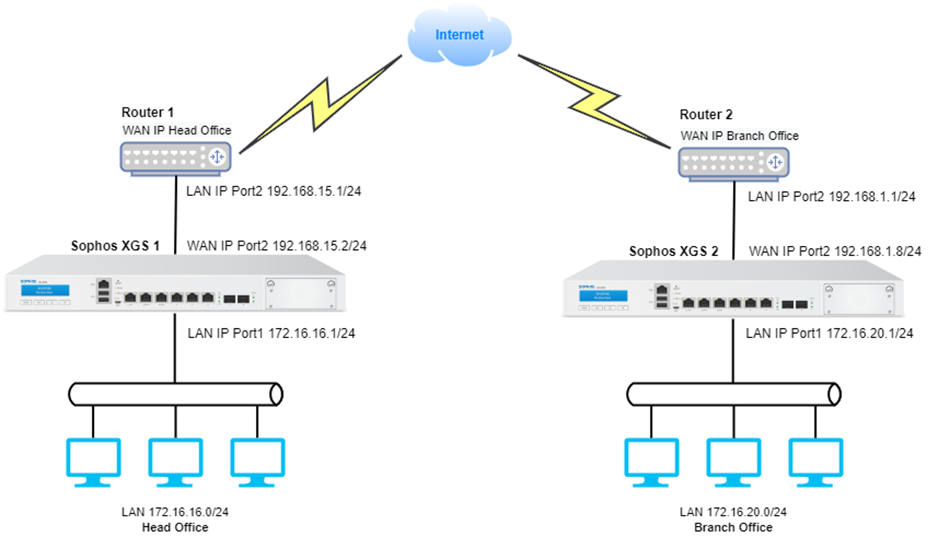

Hôm nay Thegioifirewall sẽ hướng dẫn các bạn cách cấu hình IPSec VPN Site to Site để VPN kết nối từ văn phòng đến chi nhánh. Cấu hình được thực hiện trên Sophos XGS với firmware version 19

1 Mô hình

Ta có 2 Site Head Office và Branch Office có mô hình mạng như trên. Tiến hành cấu hình IPSec Site to Site VPN để kết nối Lan giữa 2 Site với nhau.

2 Các bước cấu hình:

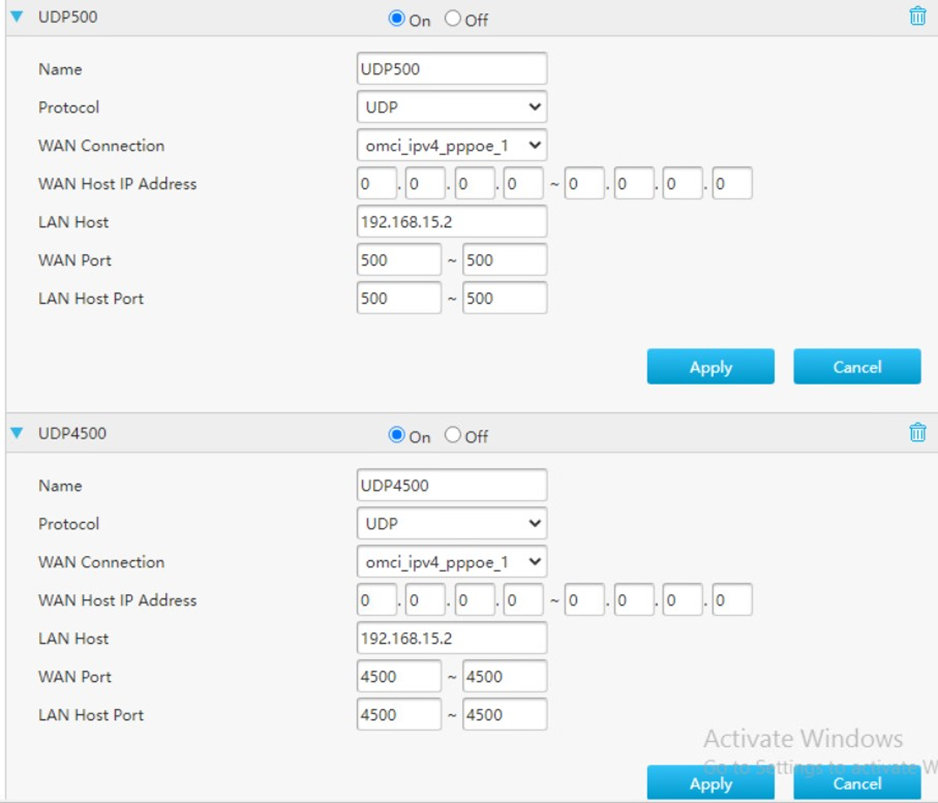

Cấu hình Trên Router 1

- Cấu hình NAT port UDP 4500 và 500

Cấu hình trên Sophos XGS 1

- Cấu hình IPSec connection

- Cấu hình Firewall Policy

Cấu hình Trên Router 2

- Cấu hình NAT port UDP 4500 và 500

Cấu hình trên Sophos XGS 2

- Cấu hình IPSec connection

- Cấu hình Firewall Policy

3 Cấu hình

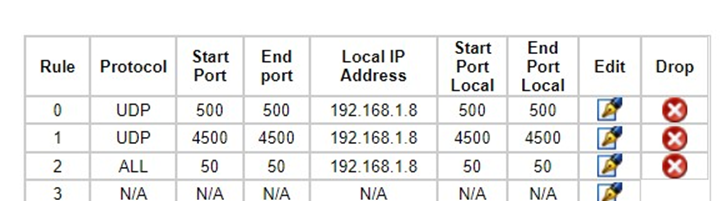

3.1 Tại Router 1

Ta tiến hành NAT port UDP 4500 và 500 xuống IP WAN Sophos XGS 1

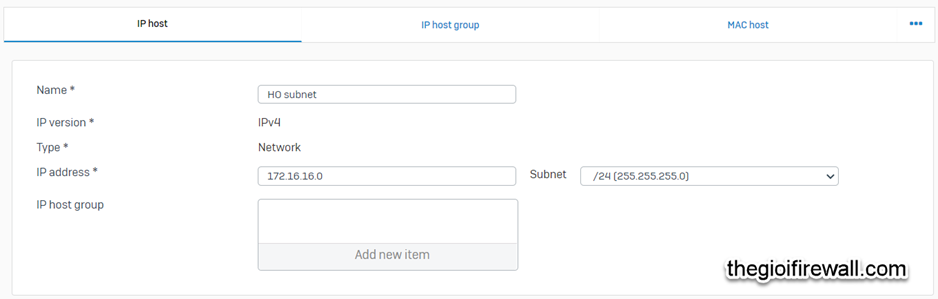

3.2 Tại Sophos XGS 1

3.2.1 Tạo profile cho Local và Remote subnet.

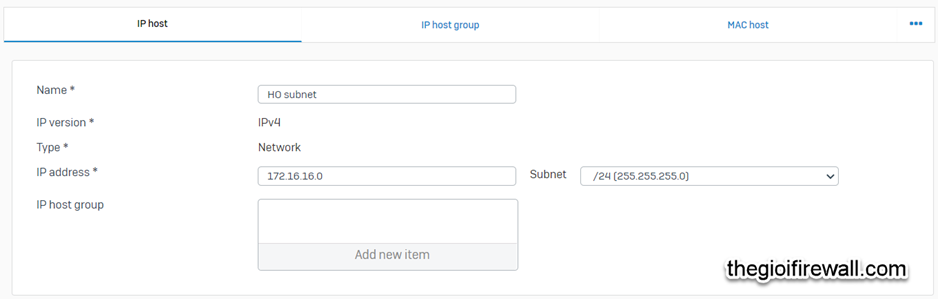

Để tạo vào SYSTEM > Hosts and services > IP Host > Nhấn Add.

Tạo với các thông tin sau:

- Name *: HO subnet.

- IP version *: chọn IPv4.

- Type *: chọn IP.

- IP address *: 172.16.16.0 Subnet /24[255.255.255.0]

- Nhấn Save để lưu.

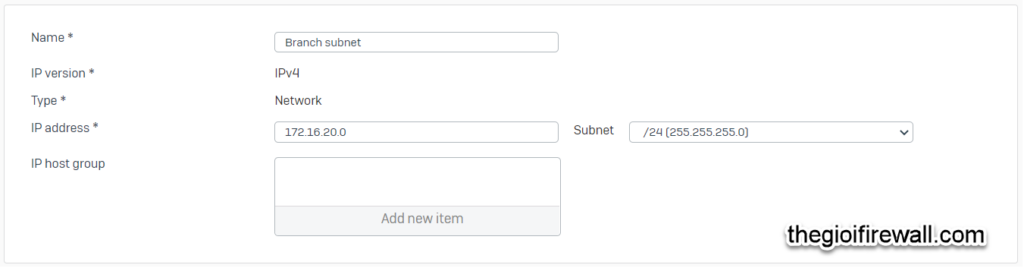

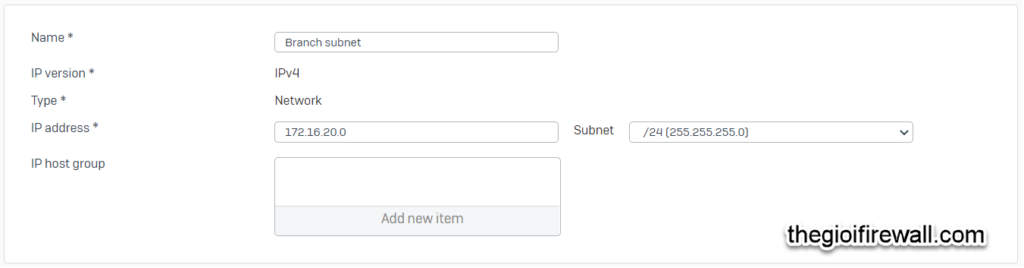

Tương tự các bước trên chúng ta sẽ tạo profile cho Remote subnet theo các thông số sau:

- Name*: Branch subnet.

- IP version*: IPv4.

- Type*: Network.

- IP address*: 172.16.20.0 Subnet /24[255.255.255.0]

- Nhấn Save để lưu.

3.2.2 Tạo kết nối IPSec connection

Để tạo chúng ta vào CONFIGURE > Site to site VPN > IPSec > nhấn Add.

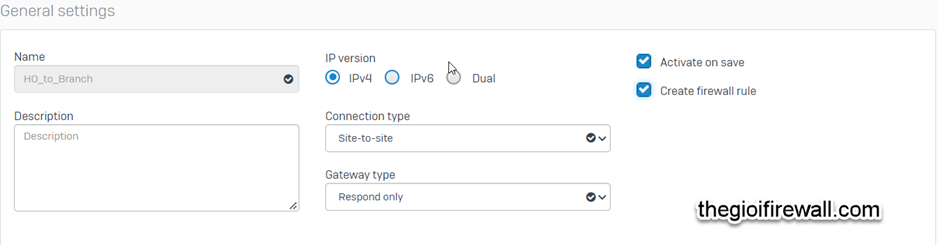

Ở General chúng ta cấu hình với các thông số sau:

- Name: HO_to_Branch.

- IP version: IPv4.

- Connection type: Site-to-site.

- Gateway type: Respond only.

- Active on save: chọn.

- Create firewall rule: chọn.

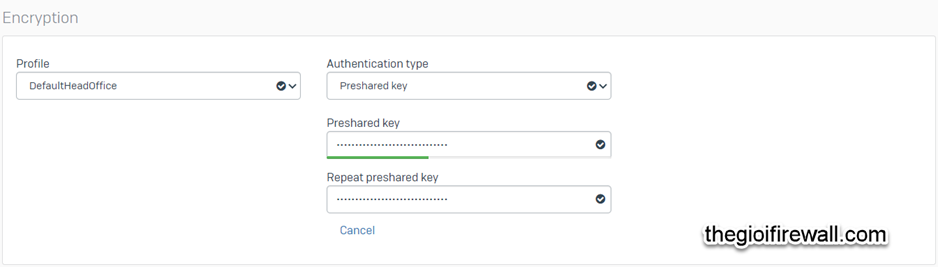

Ở Encryption chúng ta cấu hình với các thông số sau:

- Policy: chọn DefaultHeadOffice.

- Authentication type: chọn Preshared key.

- Preshared key: nhập mật khẩu kết nối.

- Repeat preshared key: nhập lại mật khẩu kết nối.

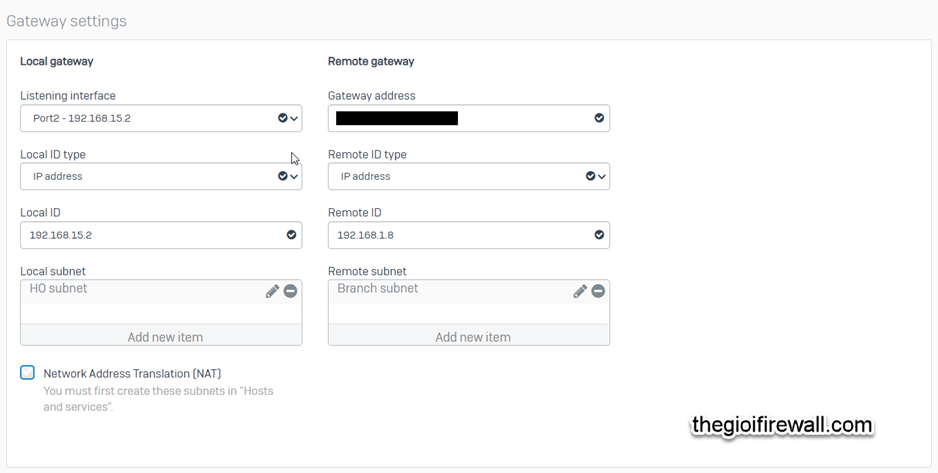

Ở Gateway settings chúng ta cấu hình theo các thông số sau:

Local Gateway:

- Listening interface: chọn Port2 – 192.168.15.2.

- Local ID type: chọn IP address.

- Local ID: nhập 192.168.15.2.

- Local subnet: chọn profile HO subnet.

Remote Gateway:

- Gateway address: nhập IP WAN của Router 2 tại Branch.

- Remote ID type: chọn IP address.

- Remote ID: nhập 192.168.1.8.

- Remote subnet: chọn Branch subnet.

Nhấn Save để lưu.

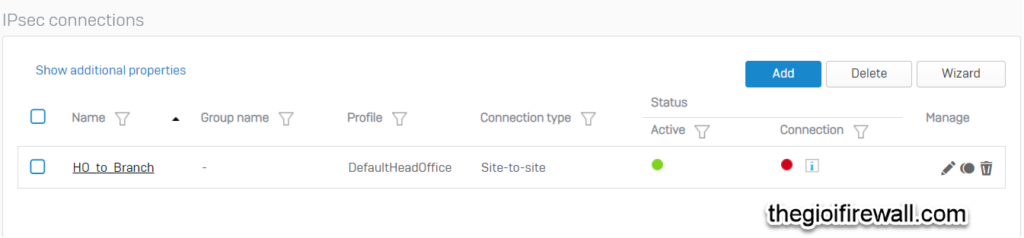

Sau khi nhấn Save kết nối IPSec sẽ được tạo như hình dưới đây.

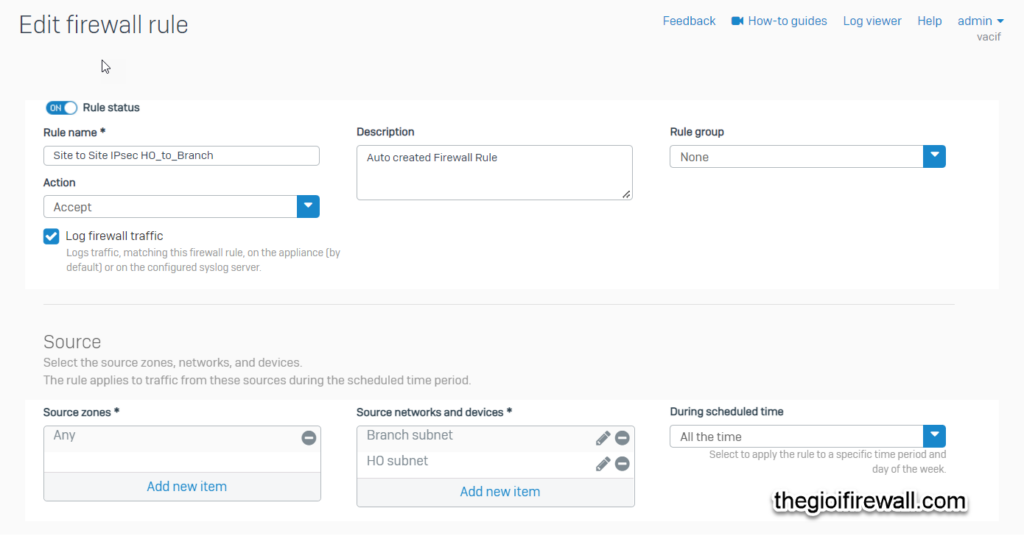

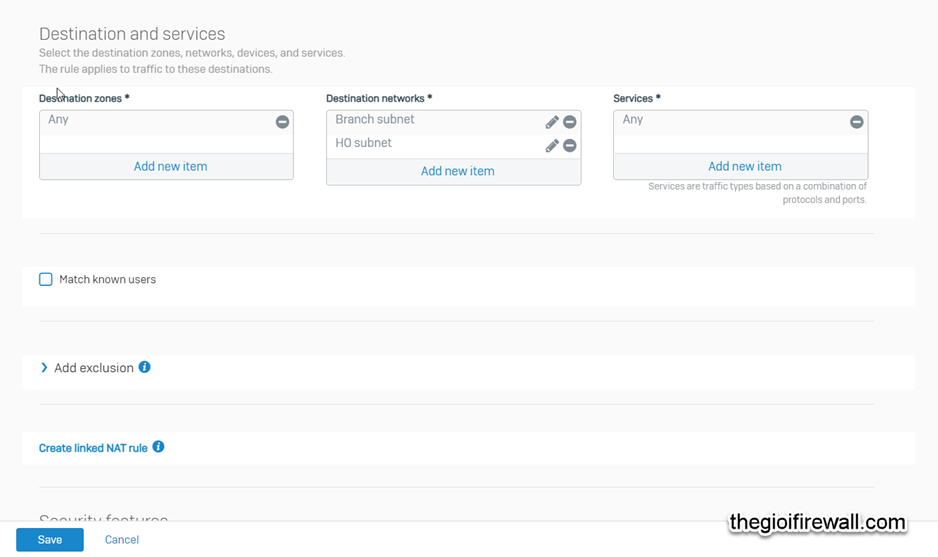

3.2.3 Tạo policy cho phép traffic giữa 2 zone LAN và VPN

Sau khi tạo xong IPSec connection như trên thì firewall rule kết nối VPN và Lan sẽ được tạo để cho phép các traffic qua lại giữa 2 zone LAN và VPN.

Để kiểm tra chúng ta vào PROTECT > Rules and policies. Vào Policy có tên Site to Site IPsec HO_to_Branch.

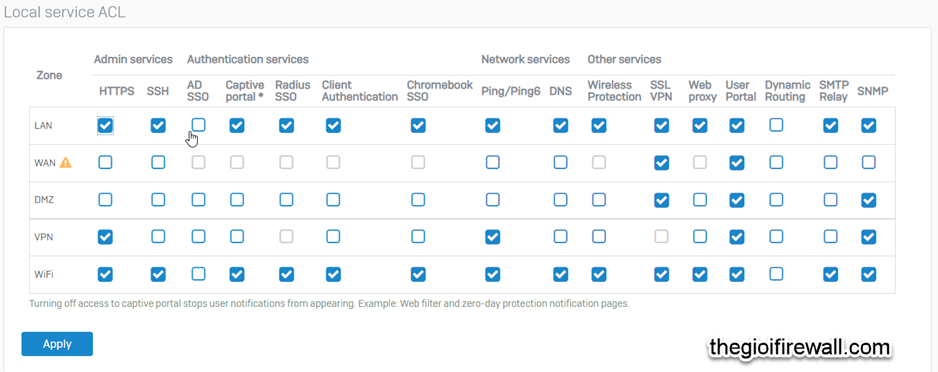

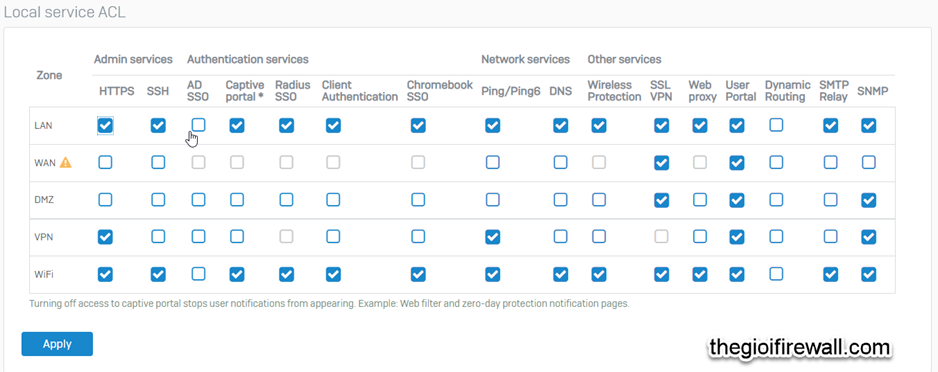

3.2.4 Bật dịch vụ PING và HTTPS trên VPN zone

Mặc định trên VPN zone sẽ tắt hết các dịch vụ.

Để bật vào SYSTEM > Administration > Device Access.

Tích chọn 2 dịch vụ HTTPS và Ping/Ping6 tại hàng VPN zone và nhấn Apply để lưu.

3.3 Tại Router 2

Ta tiến hành NAT port UDP 4500 và 500 xuống IP WAN Sophos XGS 2

3.4 Tại Sophos XGS 2

3.4.1 Tạo profile cho Local và Remote subnet.

Để tạo vào SYSTEM > Hosts and services > IP Host > Nhấn Add.

Tạo với các thông tin sau:

- Name *: HO subnet.

- IP version *: chọn IPv4.

- Type *: chọn IP.

- IP address *: 172.16.16.0 Subnet /24[255.255.255.0]

- Nhấn Save để lưu.

Tương tự các bước trên chúng ta sẽ tạo profile cho Remote subnet theo các thông số sau:

- Name*: Branch subnet.

- IP version*: IPv4.

- Type*: Network.

- IP address*: 172.16.20.0 Subnet /24[255.255.255.0]

- Nhấn Save để lưu.

3.4.2 Tạo kết nối IPSec connection

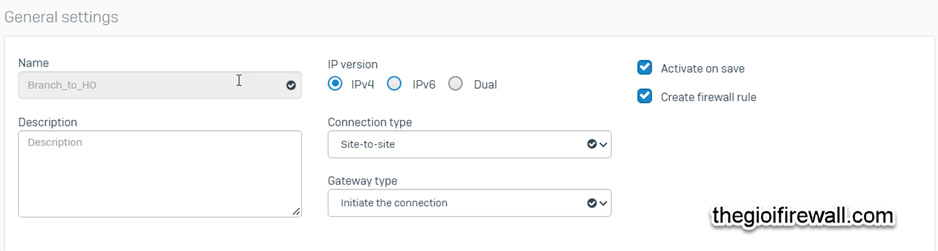

Để tạo chúng ta vào CONFIGURE > Site to site VPN > IPSec > nhấn Add.

Ở General chúng ta cấu hình với các thông số sau:

- Name: Branch to HO.

- IP version: IPv4.

- Connection type: Site-to-site.

- Gateway type: Initiate the connection.

- Active on save: chọn.

- Create firewall rule: chọn.

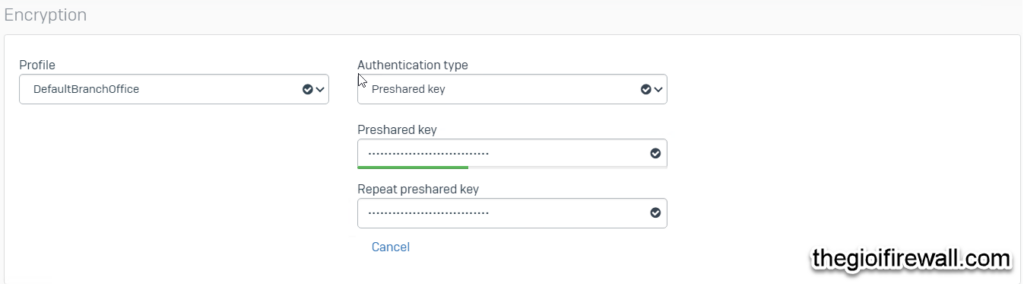

Ở Encryption chúng ta cấu hình với các thông số sau:

- Policy: chọn DefaultHeadOffice.

- Authentication type: chọn Preshared key.

- Preshared key: nhập mật khẩu kết nối.

- Repeat preshared key: nhập lại mật khẩu kết nối.

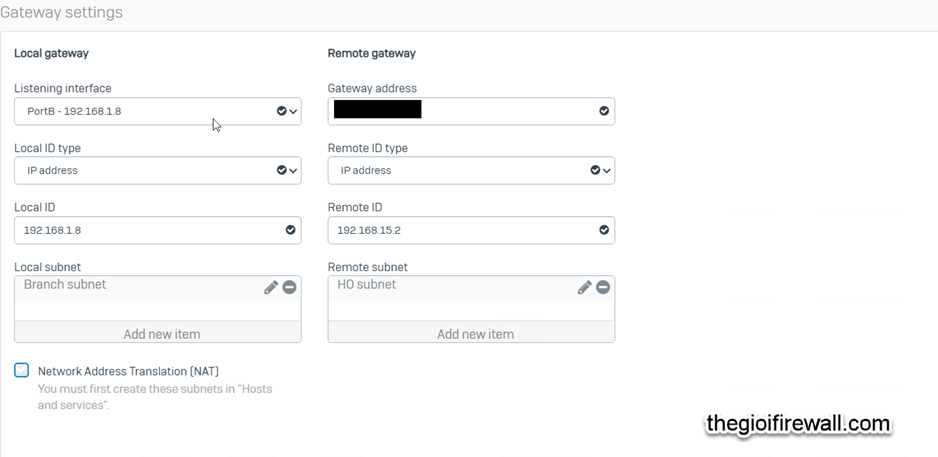

Ở Gateway settings chúng ta cấu hình theo các thông số sau:

Local Gateway:

- Listening interface: chọn Port2 – 192.168.1.8.

- Local ID type: chọn IP address.

- Local ID: nhập 192.168.1.8.

- Local subnet: chọn profile Branch subnet.

Remote Gateway:

- Gateway address: nhập IP WAN của Router 1 tại HO.

- Remote ID type: chọn IP address.

- Remote ID: nhập 192.168.15.2.

- Remote subnet: chọn HO subnet.

Nhấn Save để lưu.

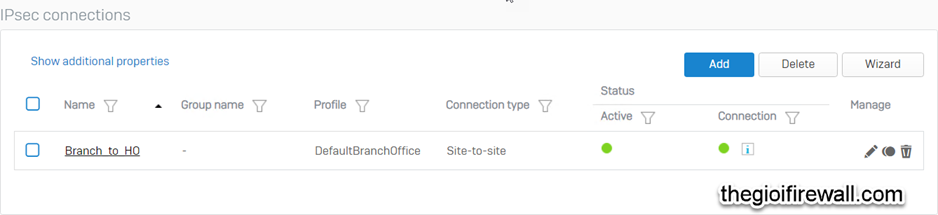

Sau khi nhấn Save kết nối IPSec sẽ được tạo như hình dưới đây. Ta thấy Connection đã được tích xanh. Nếu là màu đỏ thì ta bấm vào nút đỏ để kết nôi với HO.

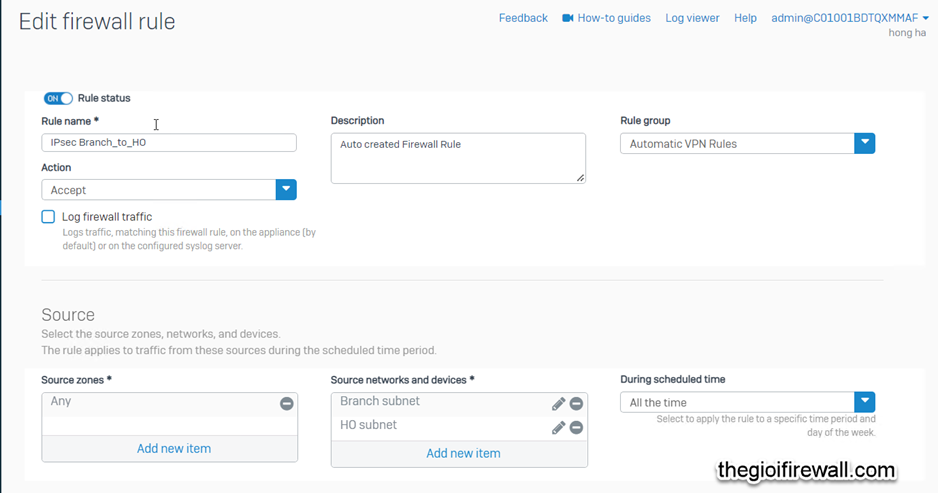

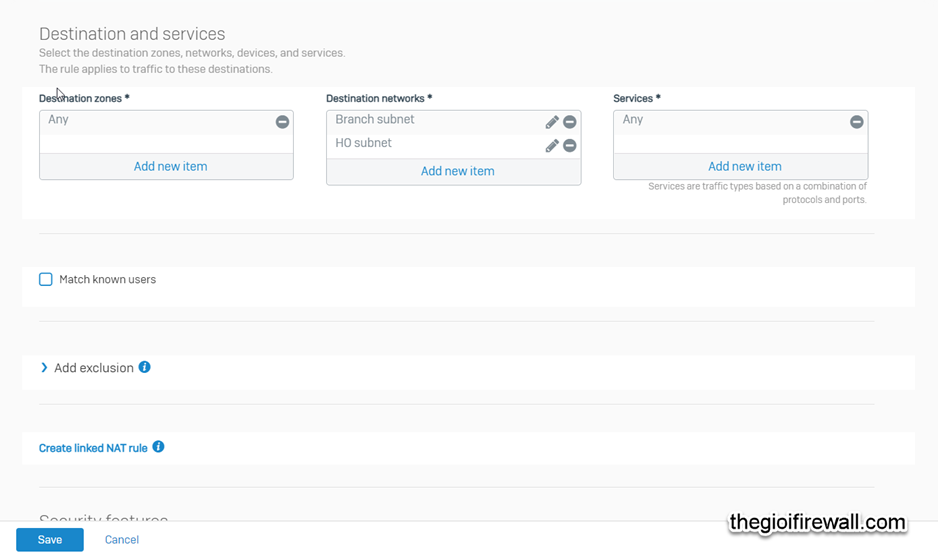

3.4.3 Tạo policy cho phép traffic giữa 2 zone LAN và VPN

Sau khi tạo xong IPSec connection như trên thì firewall rule kết nối VPN và Lan sẽ được tạo để cho phép các traffic qua lại giữa 2 zone LAN và VPN.

Để kiểm tra chúng ta vào PROTECT > Rules and policies. Vào Policy có tên Site to Site IPsec Branch_to_HO.

3.4.4 Bật dịch vụ PING và HTTPS trên VPN zone

Mặc định trên VPN zone sẽ tắt hết các dịch vụ.

Để bật vào SYSTEM > Administration > Device Access.

Tích chọn 2 dịch vụ HTTPS và Ping/Ping6 tại hàng VPN zone và nhấn Apply để lưu.

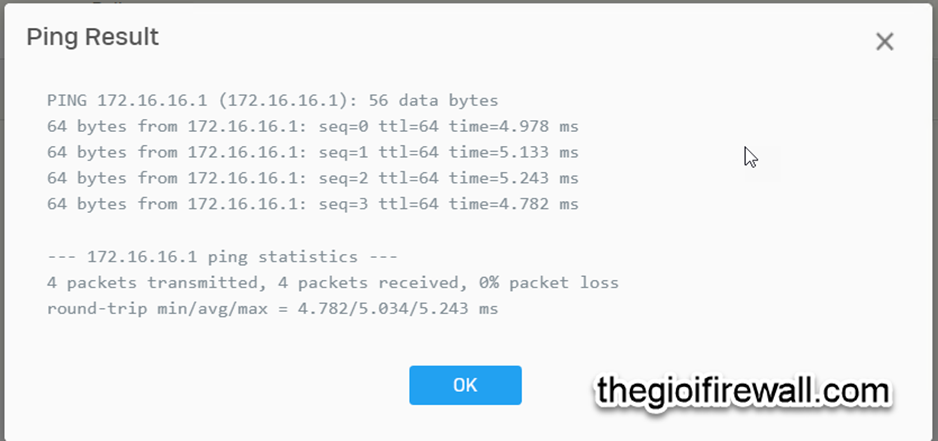

4 Kiểm tra kết quả

Đứng tại mỗi site ping lẫn nhau.

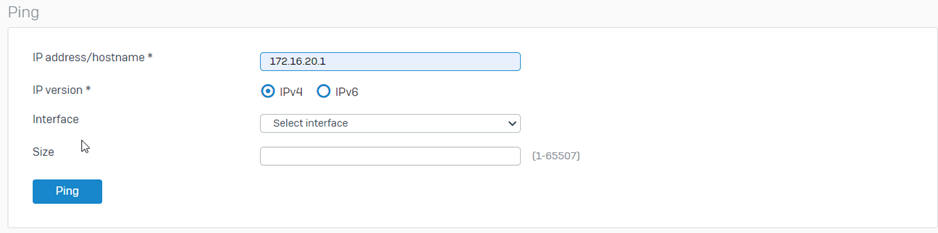

Vào MONITOR & ANALYZE > Diagnostic > Tools > Ping

Tại Sophos XGS Head Office ta ping đến ip 172.16.20.1 thuộc Lan Sophos XGS Branch Office.

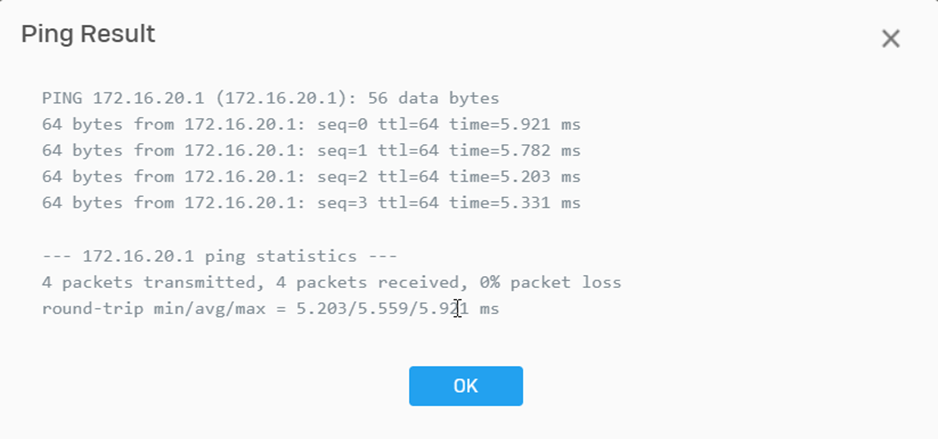

Kết quả ping thành công

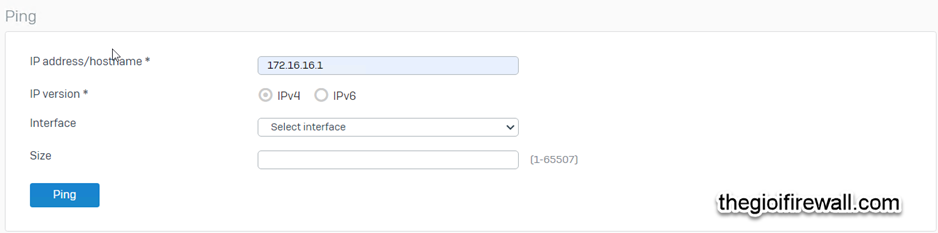

Tại Sophos XGS Branch Office ta ping đến ip 172.16.16.1 thuộc Lan Sophos XGS Head Office.

Kết quả ping thành công