1. Mục đích bài viết

Bài viết này sẽ hướng dẫn chúng ta cách đồng bộ user từ AD với thiết bị tường lửa Palo Alto để chúng ta có thể dễ dàng quản lý người dùng thông qua user mà họ đang sử dụng.

2. Sơ đồ mạng, tình huống cấu hình và các bước cần làm

2.1 Sơ đồ mạng

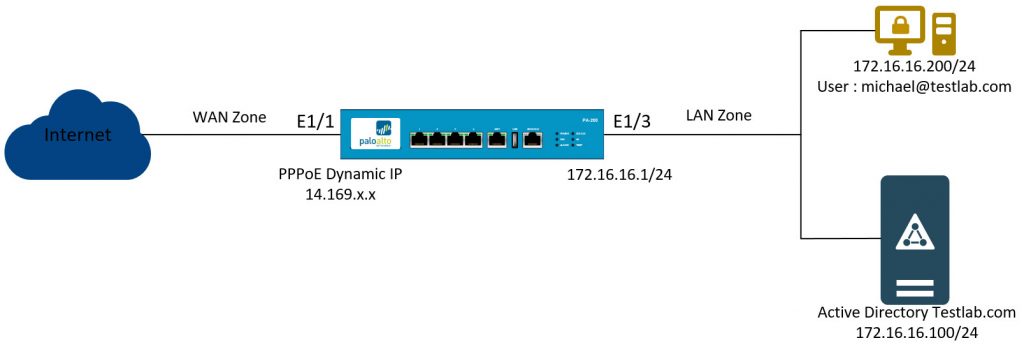

Sơ đồ mạng sẽ có các thiết bị như sau :

- Thiết bị tường lửa Palo Alto với cổng Ethernet1/1 được kết nối với internet thông qua giao thức PPPoE với ip động và cổng Ethernet1/3 với ip 172.16.16.1/24 sẽ là cổng được kết nối với các thiết bị trong mạng LAN.

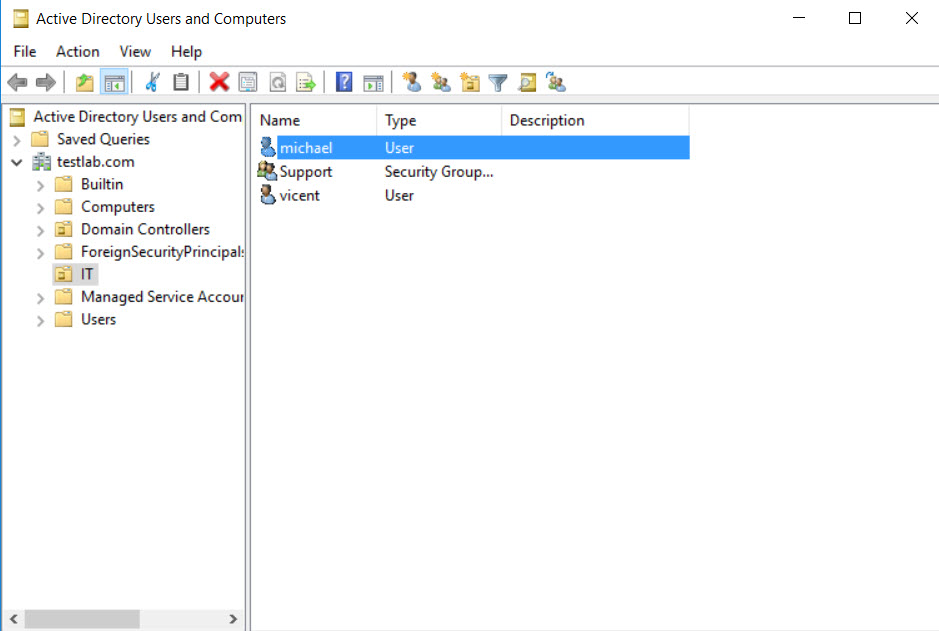

- Ở phía trong mạng LAN chúng ta có 1 server AD với tên là Testlab.com và ip là 172.16.16.100/24 và 1 máy tính để bàn chạy Windows 10 có ip 172.16.16.200, đã john domain testlab.com và đang đăng nhập bằng tài khoản michael thuộc group Support và group này hiện đang thuộc OU IT.

2.2 Tình huống cấu hình

Chúng ta sẽ thực hiện đồng bộ user từ server AD Testlab.com lên Palo Alto và thực hiện cấu hình các policy cho phép truy cập internet dựa trên các user đã được đồng bộ.

2.3 Các bước cần thực hiện.

- Cấu hình Service Features

- Bật tính năng User Identification trên zone LAN.

- Cấu hình LDAP Server Profile.

- Cấu hình User Mapping.

- Cấu hình Group Mapping Settings

- Cấu hình Authentication Profile

- Tạo Security Policy và kiểm tra kết quả.

3. Hướng dẫn cấu hình

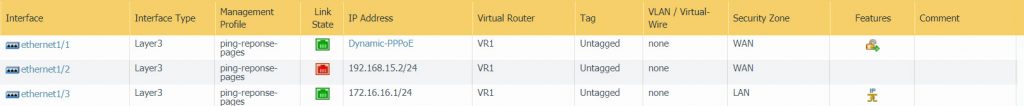

3.1 Cấu hình Service Features

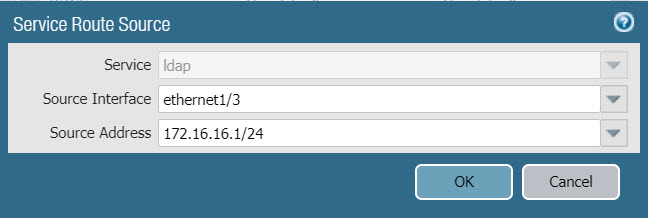

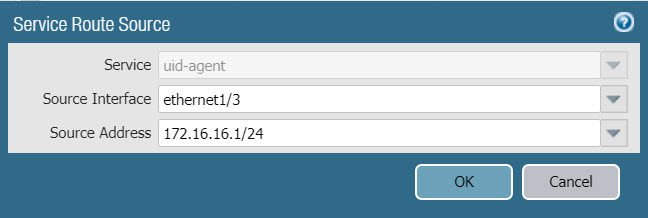

Đầu tiên chúng ta cần cấu hình Service Features để routing một số service đến port đang kết nối với server AD.

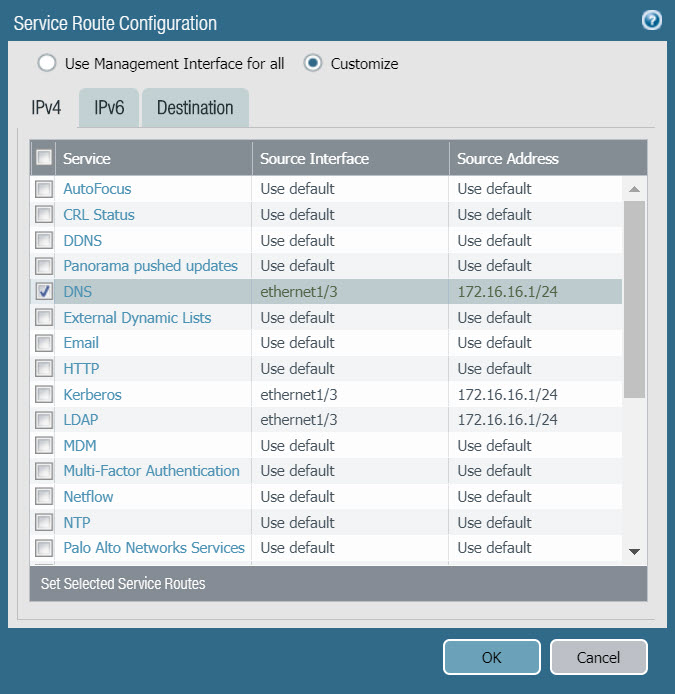

Ở đây chúng ta sẽ routing các service như DNS, Kerberos, LDAP,UID Agent.

Để mở các service này chúng ta truy cập vào trang cấu hình của Palo Alto. Vào mục Device > Setup > Service > Service Features > Service Route Configuration.

Bảng Service Route Configuration hiện lên tích chọn Customize.

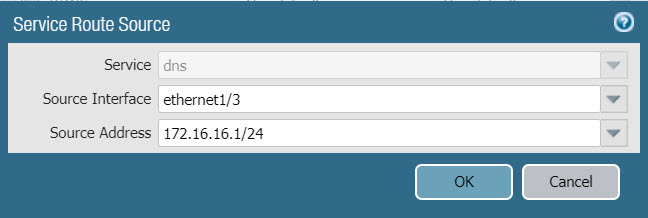

Để cấu hình dịch vụ chúng ta nhấp chuột trái vào dịch vụ cần cấu hình, ở đây mình chọn DNS, bảng Service Route Source hiện lên chúng ta sẽ chọn port ethernet1/3 ở Source Interface và ở Source Address sẽ tự động hiện lên IP của port ethernet1/3 là 172.16.16./24.

Click OK để lưu.

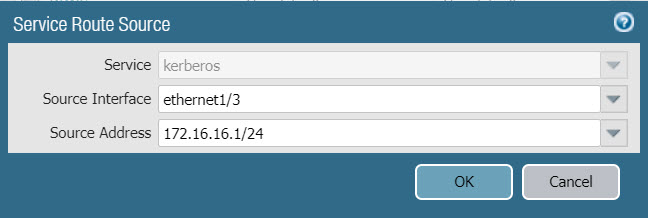

Các service còn lại chúng ta cũng thực hiện tương tự.

Click OK ở bảng Service Route Configuration để lưu.

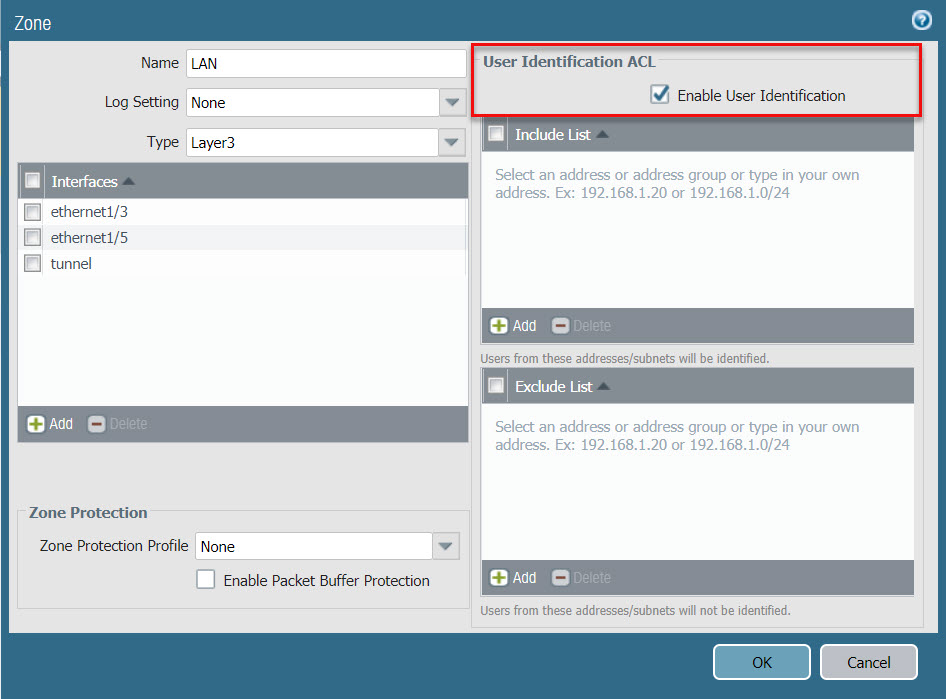

3.2 Bật tính năng User Identification trên zone LAN

Để có thể đồng bộ user từ server AD chúng ta cần bật tính năng User Identification trên zone chứa các máy trạm đã john domain, ở đây chúng ta sẽ thực hiện bật tính năng này trên zone LAN.

Để bật vào Network > Zones > nhấp chuột trái vào zone LAN > bảng Zone hiện lên > chúng ta sẽ đánh dấu vào ô Enable User Identification ở phần User Identification ACL.

Click OK để lưu.

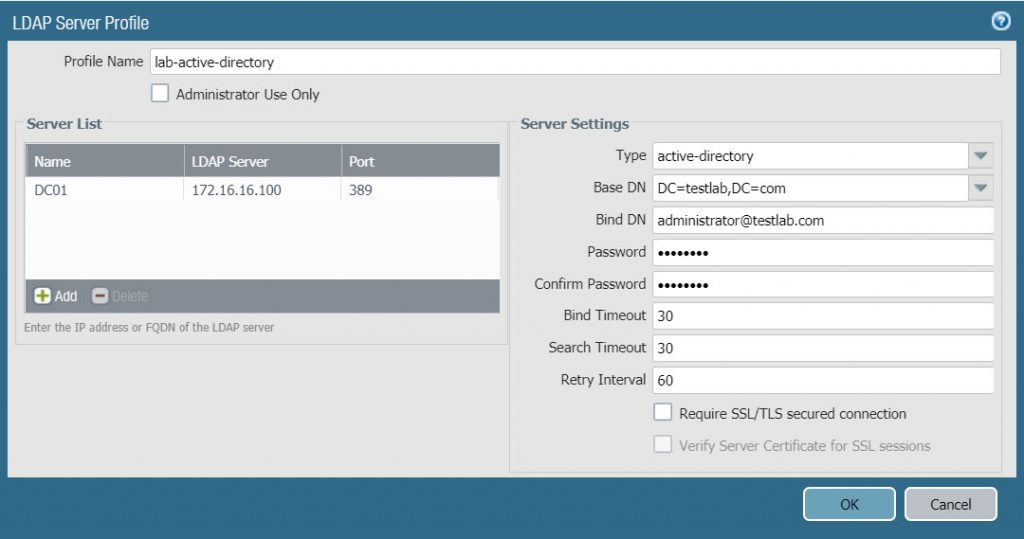

3.3 Cấu hình LDAP Server Profile

Để tạo vào Device > Server Profiles > LDAP > Click Add và tạo theo thông tin như sau :

- Profile Name : lab-active-directory

- Server List : click Add, nhập Name là DC01, LDAP Server là ip của server 172.16.16.100 và Port là 389.

- Ở Server Settings :

- Type : chọn active-directory

- Base DN : DC=testlab,DC=com

- Bind DN : administrator@testlab.com

- Password và Confirm Password : nhập password của tài khoản administrator.

- Bind Timeout : 30

- Search Timeout : 30

- Retry Interval : 60

- Required SSL/TLS secured connection : bỏ check nếu có.

- Click OK để lưu.

3.4 Cấu hình User Mapping

Để cấu hình vào Device > User Identification > User Mapping.

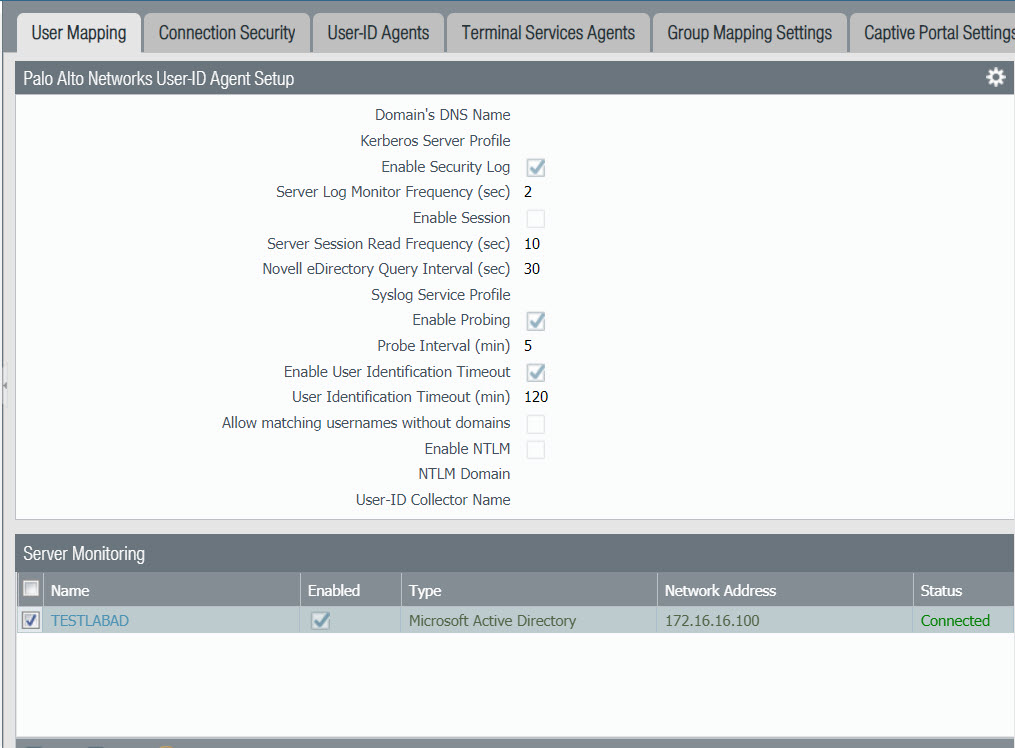

Ở đây chúng ta có 3 phần cần phải cấu hình là Palo Alto Networks User-ID Agent Setup, Server Monitoring, Include/Exclude Networks.

Ở phần Palo Alto Networks User-ID Agent Setup để cấu hình chúng ta click vào icon bánh xe phía bên phải, một bảng cấu hình sẽ hiện ra và cần cấu hình các thông số như sau.

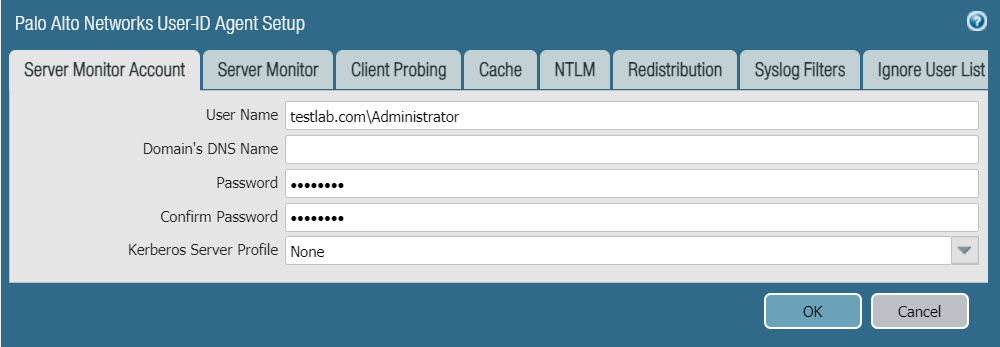

Tab Server Monitor Account :

- User Name : testlab.com\Administrator

- Password và Confirm Passoword : nhập mật khẩu của tài khoản administrator vào 2 ô này

- Kerberos Server Profile : None

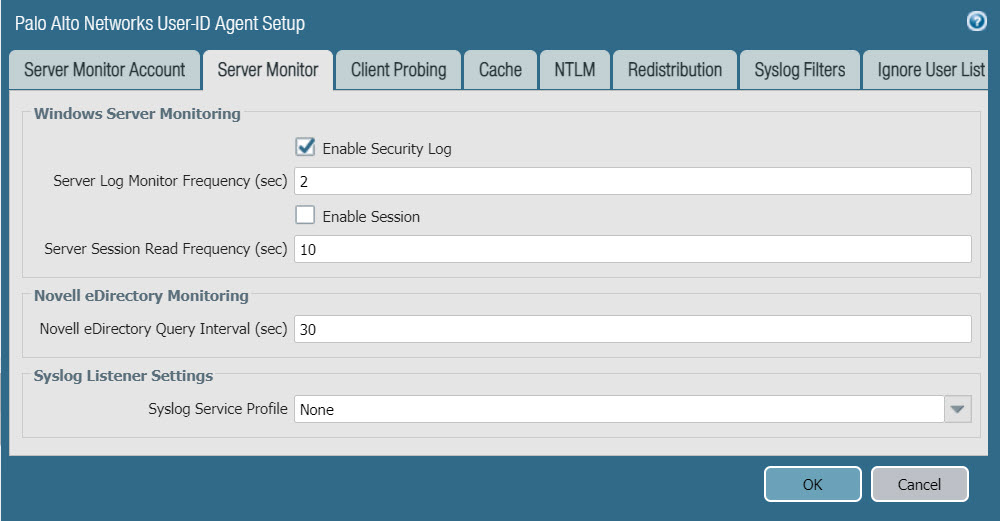

Tab Server Monitor :

- Enable Security Log : check

- Server Log Monitor Frequency (sec) : 2

- Enable Session : uncheck

- Server Session Read Frequency (sec) : 10

- Novell eDirectory Query Interval (sec) : 30

- Syslog Service Profile : None

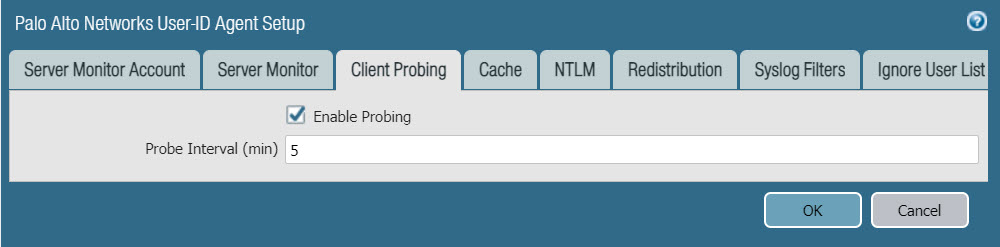

Tab Client Probing :

- Enable Probing : check

- Probe Interval (min) : 5

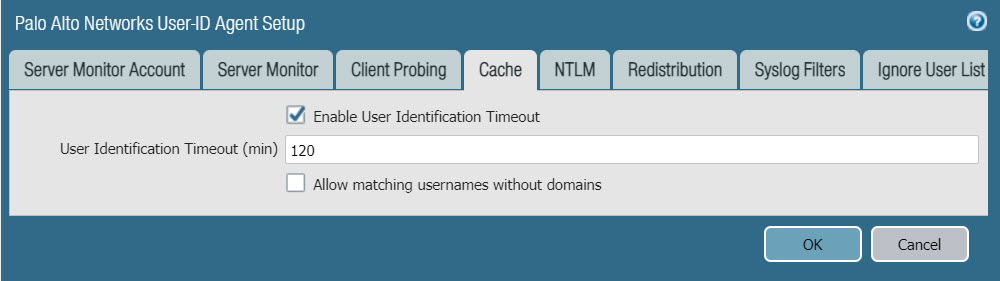

Tab Cache :

- Enable User Identification Timeout : check

- User Identification Timeout (min) : 120

- Allow matching usernames without domains : uncheck

- Click OK để lưu.

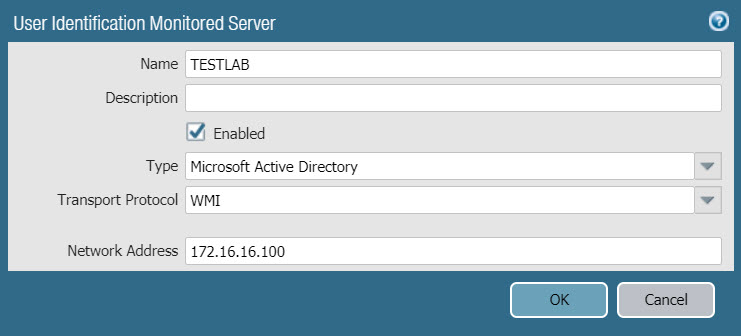

Tiếp theo chúng ta sẽ cấu hình Server Monitoring, click Add bảng User Identification Monitored Server hiện ra và cấu hình các thông số sau :

- Name : TESTLAB

- Check Enable

- Type : Microsoft Active Directory

- Transport Protocol : WMI

- Network Address : 172.16.16.100

- Click OK để lưu

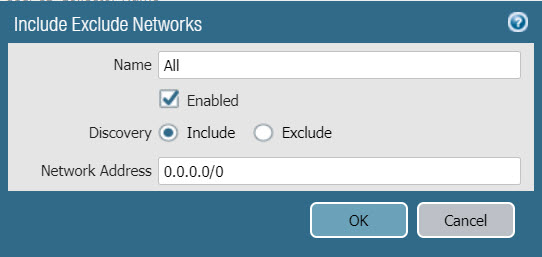

Cuối cùng là phần Include/Exclude Networks, click Add bảng Include Exclude Network hiện ra và cấu hình theo các thông số sau :

- Name : All

- Check Enable

- Discovery : Include

- Network Address : 0.0.0.0/0

- Click OK để lưu

Sau khi cấu hình xong chúng ta để ý ở phần Server Monitoring, status của server mà chúng ta kết nối đã hiện thị Connected.

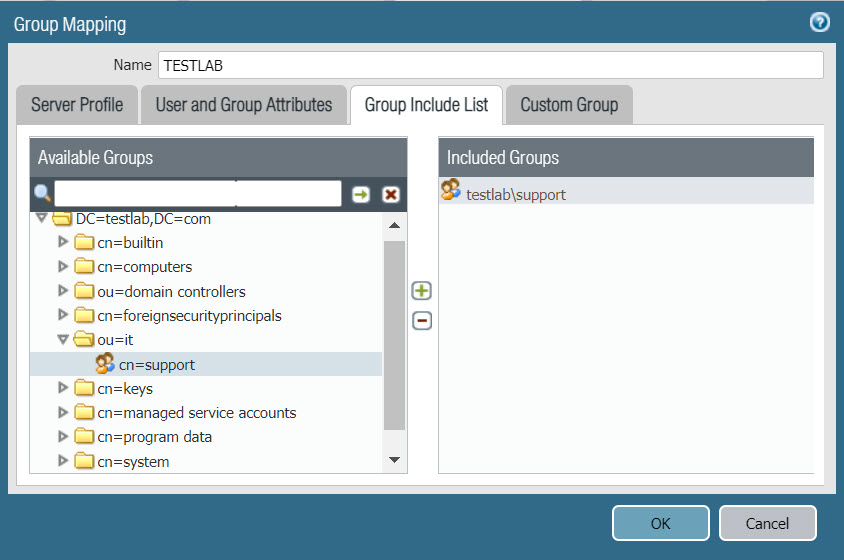

3.5 Cấu hình Group Mapping Settings

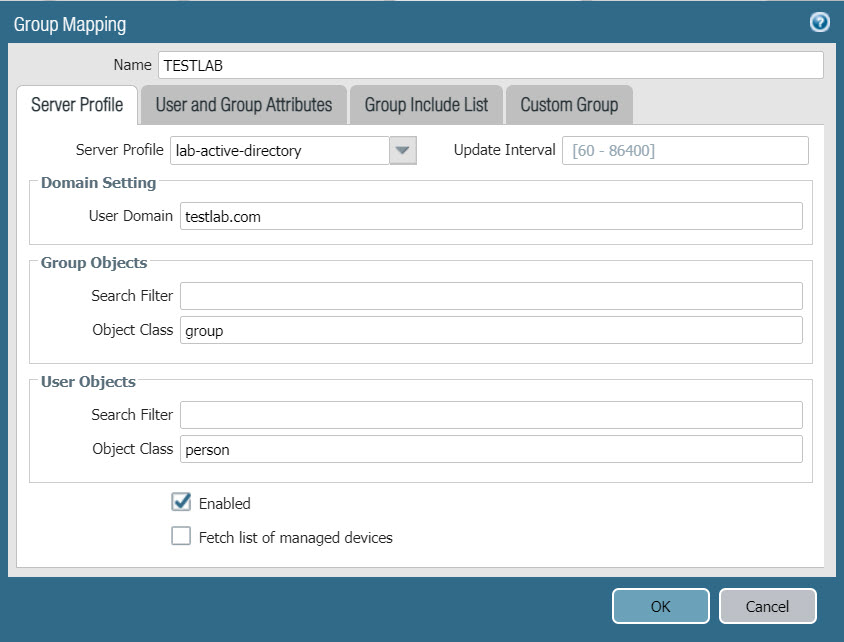

Để cấu hình vào Device > User Identification > Group Mapping Settings > Click Add bảng Group Mapping hiện ra và chúng ta sẽ cấu hình Server Profile, Group Incude List.

Tab Server Profile :

- Name : TESTLAB

- Server Profile : chọn lab-active-directory

- User Domain : testlab.com

- Object Class (Gourp Object) : group

- Object Class (User Object) : person

- Check Enable

Tab Group Include List :

- Chúng ta sẽ nhấn vào mũi tên ở DC=testlab,DC=com để nó hiển thị danh sách các OU, Group mà nó đã đồng với AD sau đó chọn OU hoặc Group mà mình muốn sử dụng rồi ấn dấu “+” để chuyển nó qua bảng Include Group.

- Ở đây mình sẽ đồng bộ group support nằm trong OU IT.

- Click OK để lưu

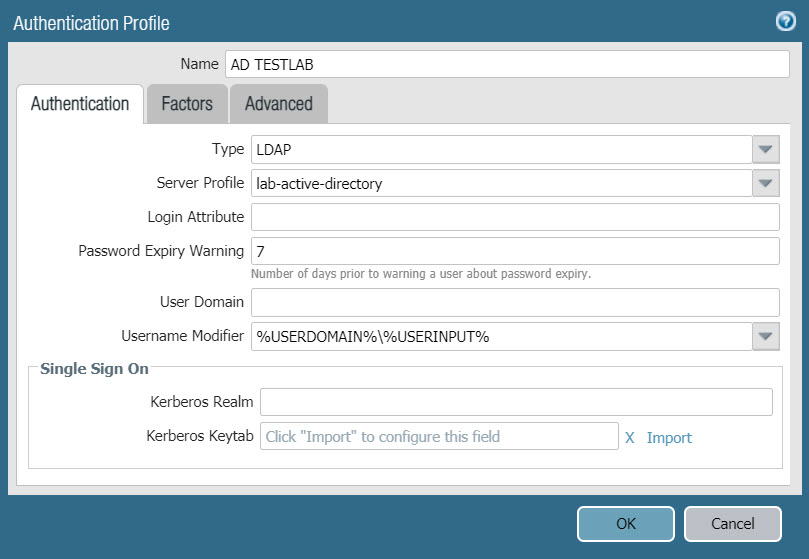

3.6 Cấu hình Identification Profile

Để cấu hình vào Device > Authentication Profile > Click Add bảng Authentication Profile hiện ra và chúng ta cần cấu hình 2 phần là Authentication và Advanced.

Tab Authentication :

- Name : AD TESTLAB

- Type : LDAP

- Server Profile : chọn lab-active-directory

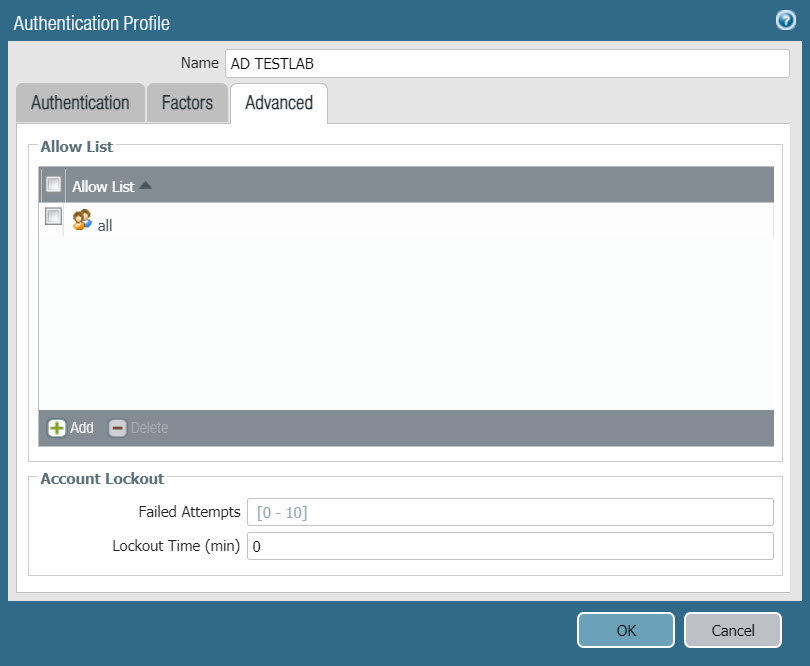

Tab Advanced :

- Click Add tai Allow List và chọn All

- Click OK để lưu

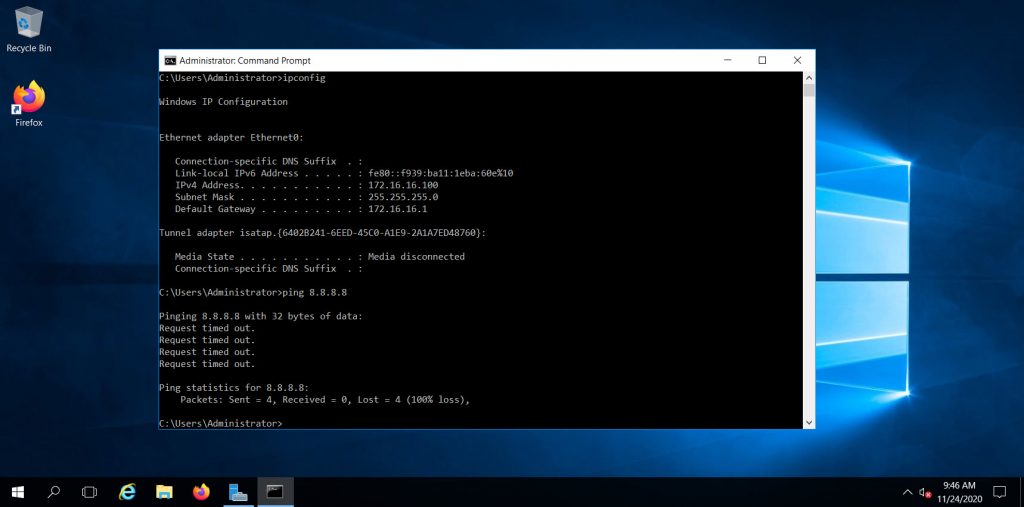

3.7 Tạo Security Policy và kiểm tra kết quả

Sau khi thực hiện đồng bộ thành công chúng ta sẽ thực hiện tạo Security Policy cho phép truy cập internet dựa trên user đã được đồng bộ.

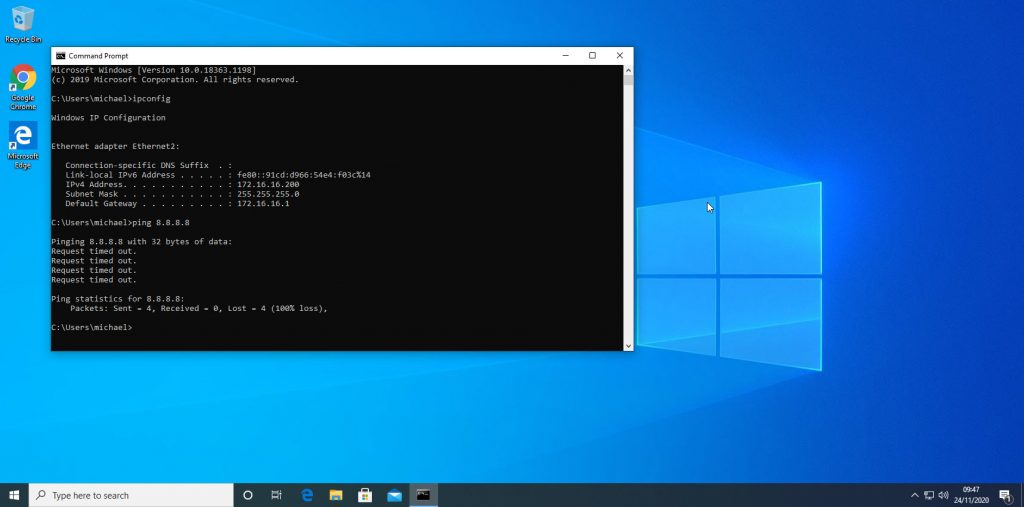

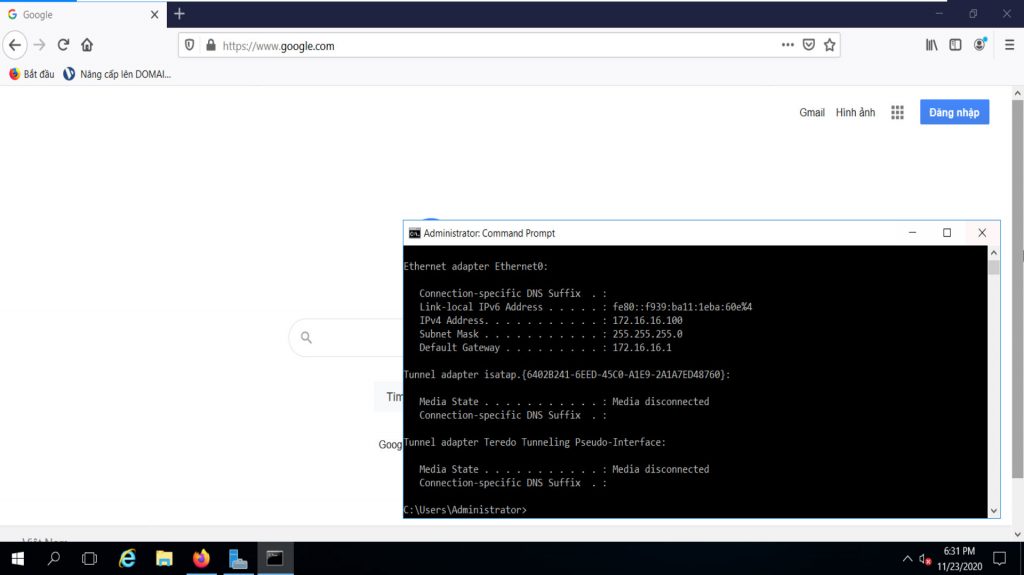

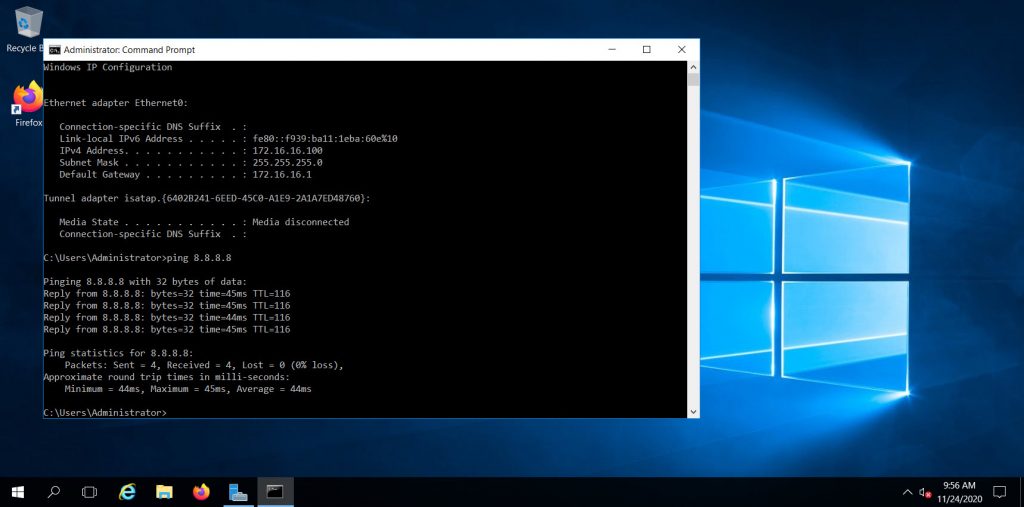

Trước tiên khi chưa tạo policy thì cả 2 máy Server và máy client đang đăng nhập bằng tài khoản Michael đều không thể truy cập được internet.

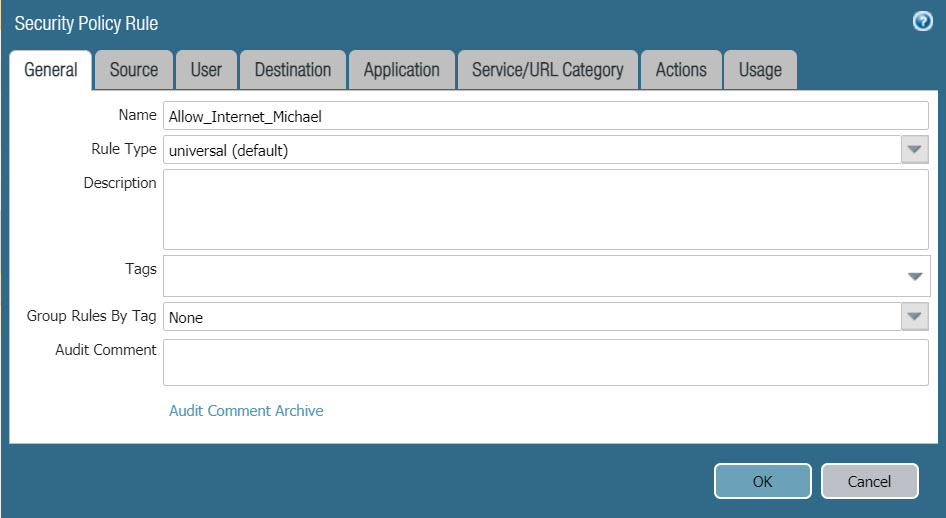

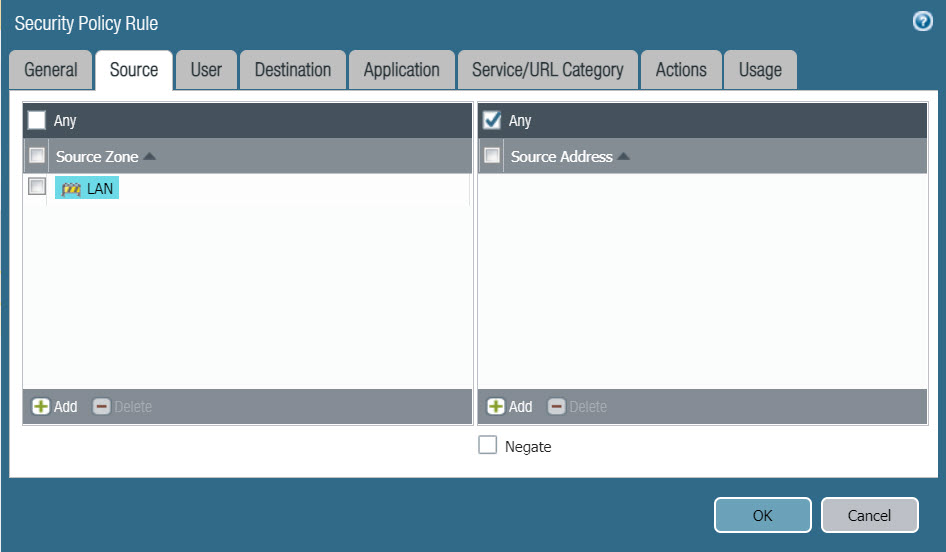

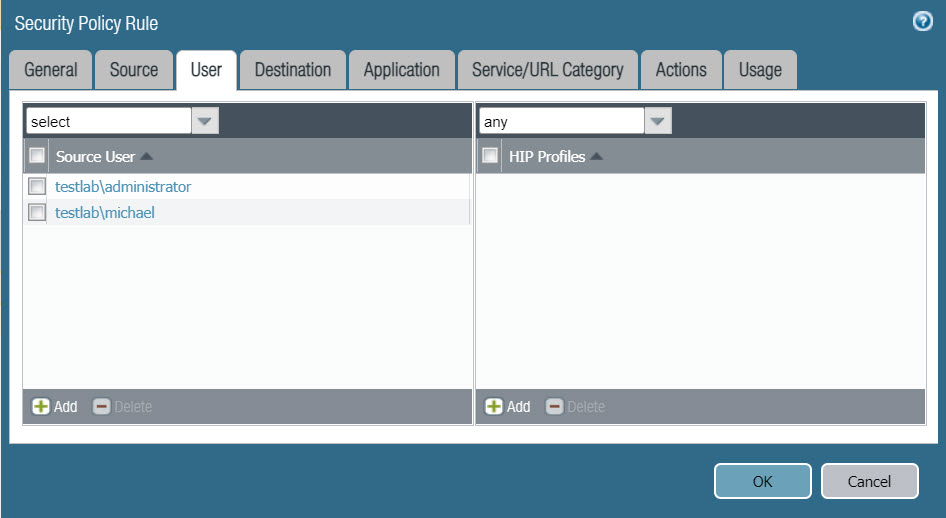

Để 2 máy này có thể kết nối internet chúng ta cần tạo Security Policy, để tạo vào Policies > Security và click Add sau đó điền thông tin như sau :

Tab General :

- Name : Allow_Internet_Micheal

- Rule Type : universal (default)

Tab Source :

- Source Zone : chọn LAN.

Tab User :

- Source User : chọn 2 tài khoản testlab\administrator và testlab\michael.

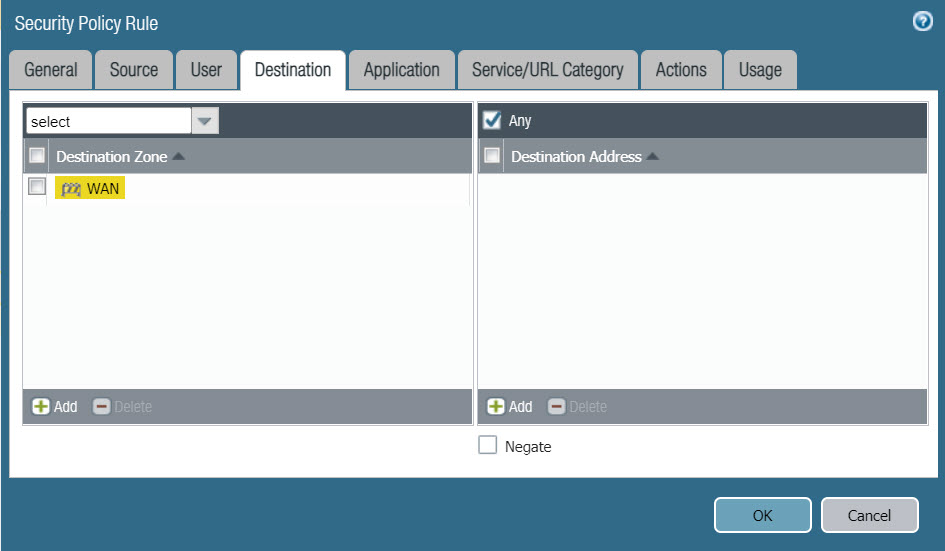

Tab Destination :

- Destination Zone : chọn WAN

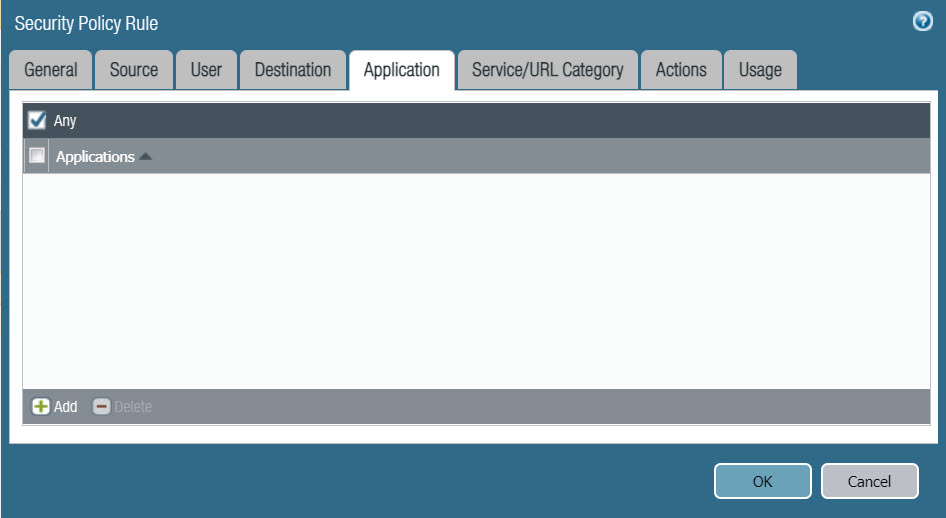

Tab Application chọn Any

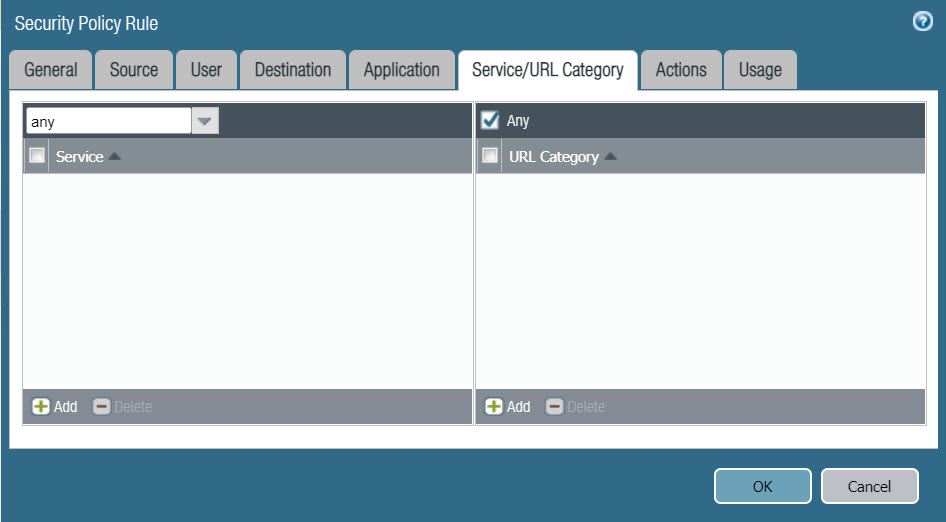

Tab Service/URL Categoty :

- Service : Any

- URL Category : Any

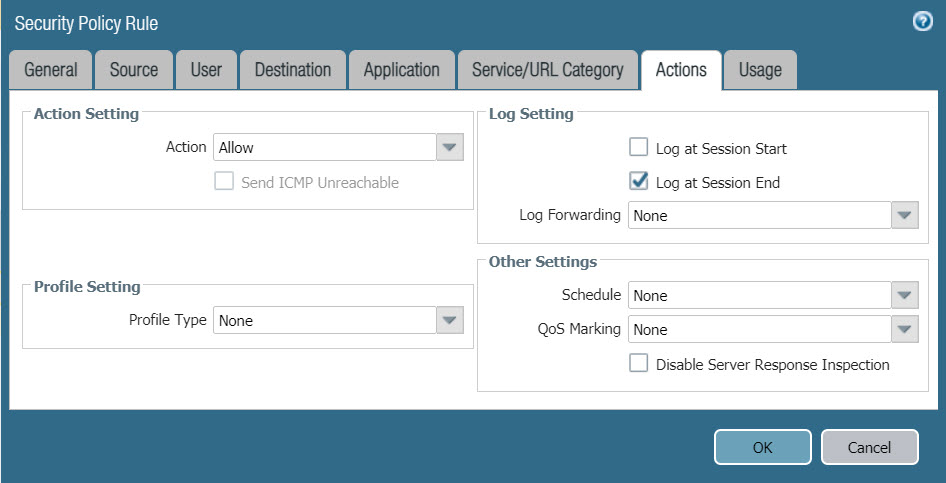

Tab Action :

- Action : Allow

- Log Setting : Log at Session End

- Click OK để lưu

Sau khi lưu chúng ta sẽ vào 2 máy server và client để kiểm tra kết quả.

Như hình trên hai máy đều đã kết nối được internet.