Overview

Bài viết này sẽ hướng dẫn các bước cấu hình trên firewall juniper SRX320 để người dùng trong nội bộ có thể truy cập internet.

1.Sơ đồ mạng

Như sơ đồ, thiết bị tường lửa Juniper SRX320 sẽ được kết nối internet ở port ge-0/0/0 với IP tĩnh là 192.168.1.100/24 và trỏ về gateway là địa chỉ của nhà mạng 192.168.1.1/24.

Phía bên trong của juniper SRX 320 là lớp mạng nội bộ với IP 192.168.10.1/24 được đặt cho port ge-0/0/1. Trên ge-0/0/1 được cấu hình DHCP server để cấp phát IP cho các thiết bị truy cập đến nó.

Cuối cùng là 1 thiết bị Laptop được kết nối với ge-0/0/1 thông qua cáp mạng và nhận được IP 192.168.10.2 được cấp từ DHCP server trên ge-0/0/1.

2.Các bước cấu hình.

- Cấu hình DHCP Server

- Cấu hình Firewall Rule

- Cấu Security Zone

- Cấu hình Static Route

- Cấu hình Source NAT

3.Hướng dẫn cấu hình.

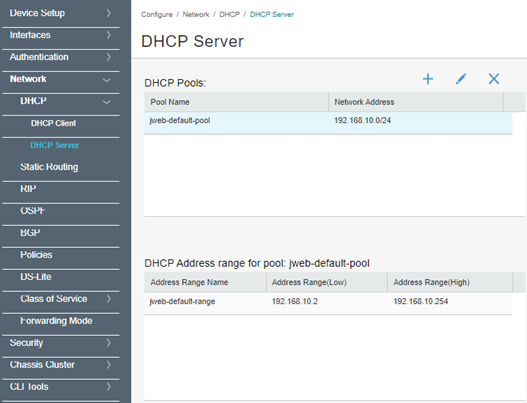

Bước 1: Cấu hình DHCP Server

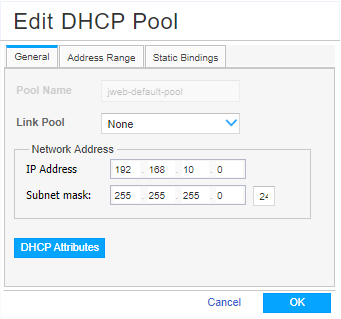

Đi đến DHCP tab > DHCP Server. Click vào icon cây bút để chỉnh sửa.

Ở General tab, mục Network Address ta sẽ ghi subnet bạn muốn cấp cho mạng nội bộ.

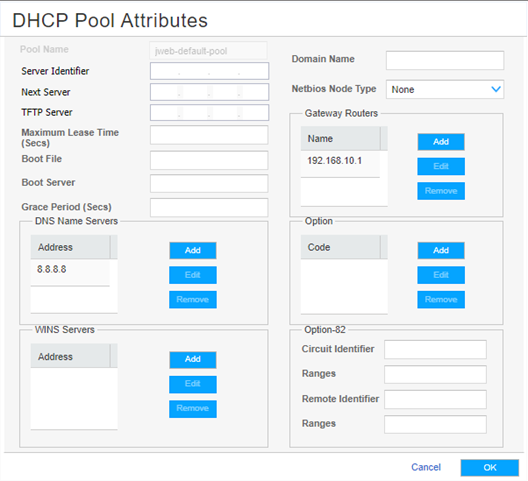

Tiếp theo click chọn DHCP Attributes.

Trong mục DNS Server Name, click Add để thêm DNS là 8.8.8.8

Trong mục Gateway Routers: điền địa chỉ ip gateway là 192.168.10.1 cho mạng nội bộ trên cổng ge-0/0/1.

Click Ok.

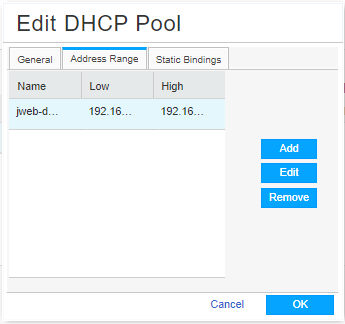

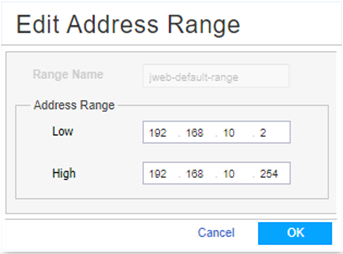

Ở Address Range tab, click Edit để chỉnh sửa dải ip cấp phát cho mạng nội bộ.

Điền dải ip cấp cho mạng nội bộ là từ 192.168.10.2-192.168.10.254.

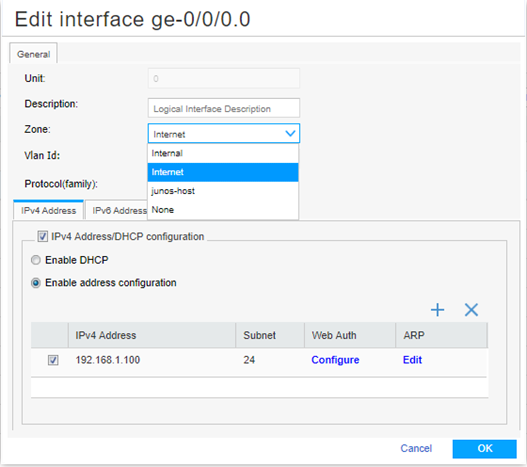

Đi đến Interfaces tab, click chọn Port. Chọn port ge-0/0/0, click icon cây bút để chỉnh sửa.

Trong mục General, chọn Zone là Internet.

Tiếp theo chọn mục Ipv4 Address, click chọn Enable Address Configure để chỉnh sửa ip cho cổng ge-0/0/0. Click icon dấu “+” và điền ip là 192.168.1.100.

Sau cùng click OK.

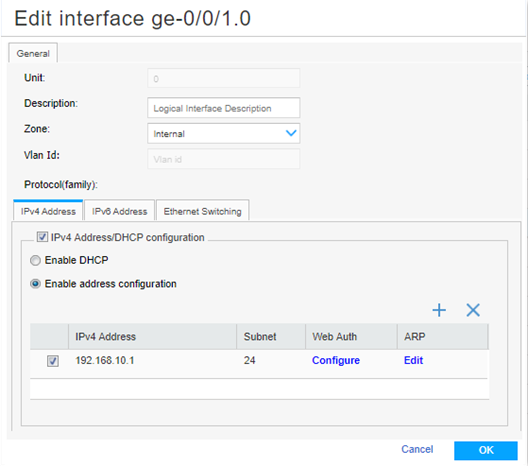

Ta cũng chỉnh sửa ip cho cổng ge-0/0/1 tương tự các bước như cho cổng ge-0/0/0 ở trên.

Chọn Zone là Internal và điền ip cho cổng là 192.168.10.1

Bước 2: Cấu hình Firewall Rule.

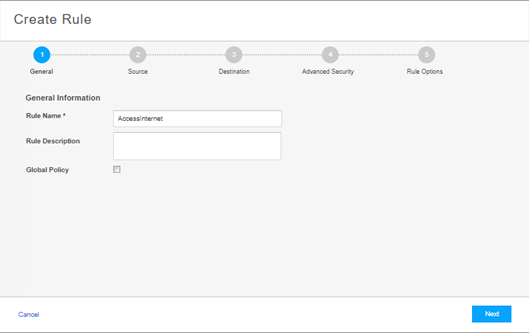

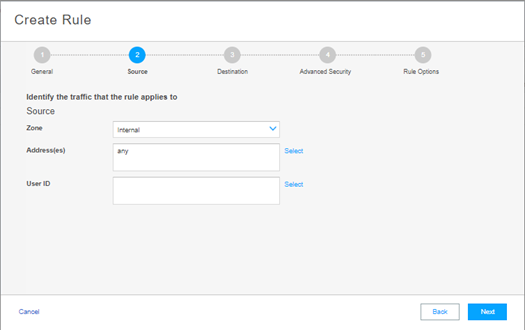

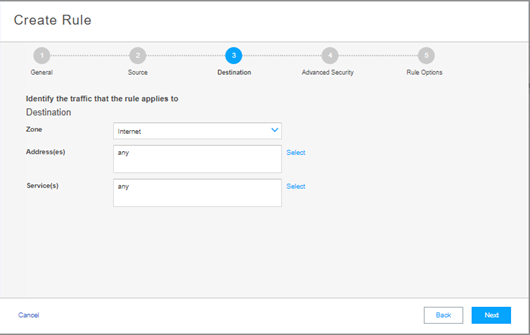

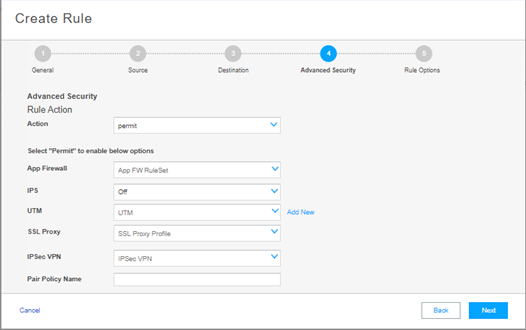

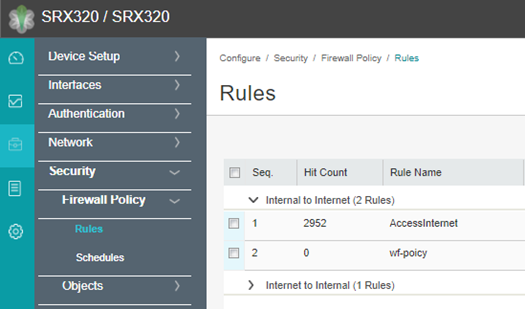

Đi đến Security tab >Firewall Policy >Rules:

+ Rule Name: Đặt tên cho rule.

+ Source Zone: chọn là Internal, click Next

+ Destination Zone: chọn là Internet, click Next.

+ Rule Action: chọn Permit

Cuối cùng click Finish để kết thúc tạo rule.

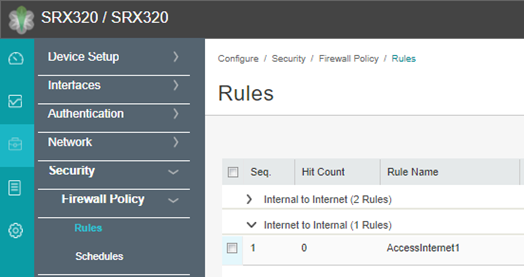

Như vậy ta vừa tạo xong 1 rule “AccessInternet” trong Rule “Internal to Internet” bạn nên tạo thêm 1 rule nữa có Soucre Zone là Internet, Destination Zone là Internal và Rule Action là Deny.

Bước 3: Cấu hình Security Zone

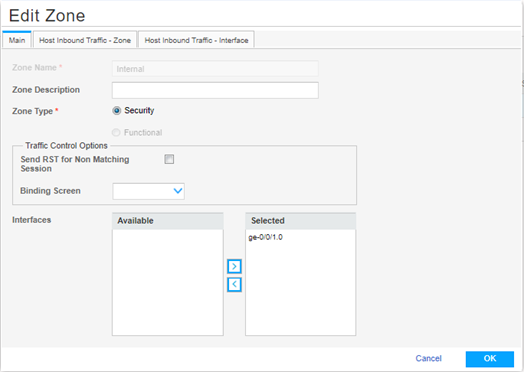

Đi tới Security tab > Object > Zone/Screens. Chọn zone bạn muốn cấu hình và click icon cây bút để tiến hành chỉnh sửa. Ở đây ta sẽ cấu hình Internal Zone trước

Trong Main tab:

+ Zone Type: chọn Security

+ Interfaces: Chuyển port ge-0/0/1.0 từ bảng Available sang bảng Selected.

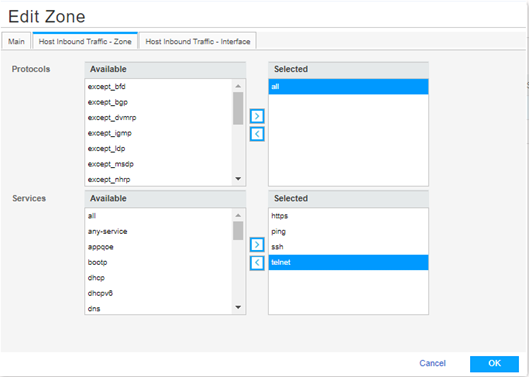

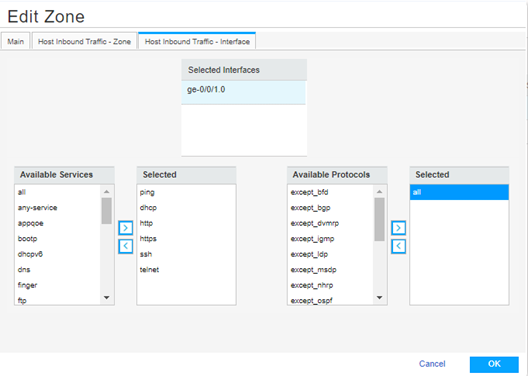

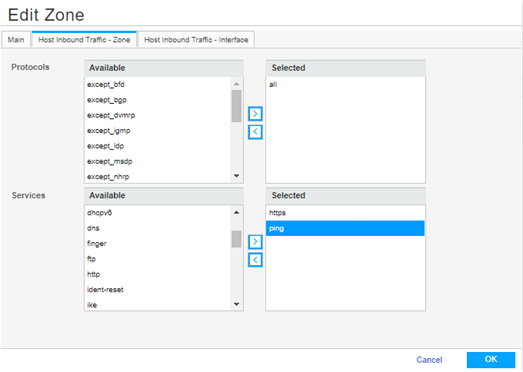

Trong Host Inbound Traffic –Zone tab:

+ Protocol: chọn “all” hoặc bạn có thể lựa chọn giao thức muốn chạy và chuyển nó sang bảng Selected.

+ Service: Tương tụ như chọn Protocol bằng cách chọn các dịch vụ trong bảng Available chuyển sang bảng Selected như: ping, ssh,…

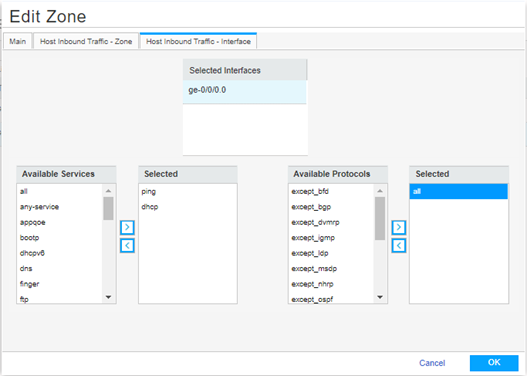

Trong Host Inbound Traffic –Interfaces tab:

+ Selected Interface: lựa chọn port bạn muốn cấu hình.

+ Service: chọn các dịch vụ bạn muốn sử dụng trong bảng Available Service chuyển sang Selected.

+ Protocol: cũng tương tự như Service, bạn có thể chọn “all” để cho phép sửa dụng tất cả các protocol.

Bạn cũng thực hiện các bước cấu hình Internet Zone tương tự như Internal Zone.

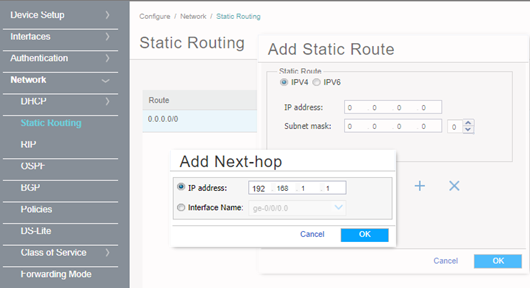

Bước 4: Cấu hình Static Route

Đi đến Network tab > Static Routing. Click icon “+” để thêm static route

Click IPv4 và điền default route là: 0.0.0.0/0

Ở mục Next-hop, click icon “+” và điền ip next-hop là 192.168.1.1

Click Ok để lưu.

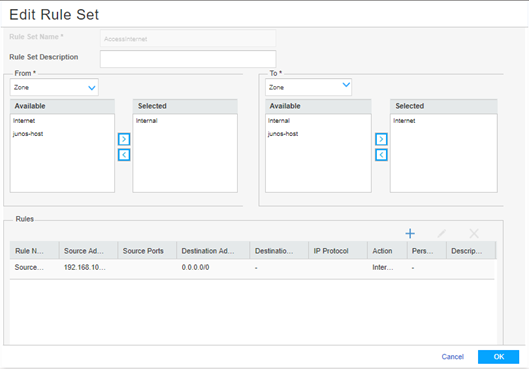

Bước 5: Cấu hình Source NAT

Đi đến Security tab > NAT > Source. Click icon “+” để cấu hình Rules.

Trong cửa sổ Edit Rule Set:

+ Mục From: chọn là Zone

+ Chọn Zone Internal từ bảng Available sang bảng Selected

+ Mục To: chọn là Zone

+ Chọn Zone Internet từ bảng Available sang bảng Selected

Tiếp theo trong phần Rule, click icon “+” để thêm Rule.

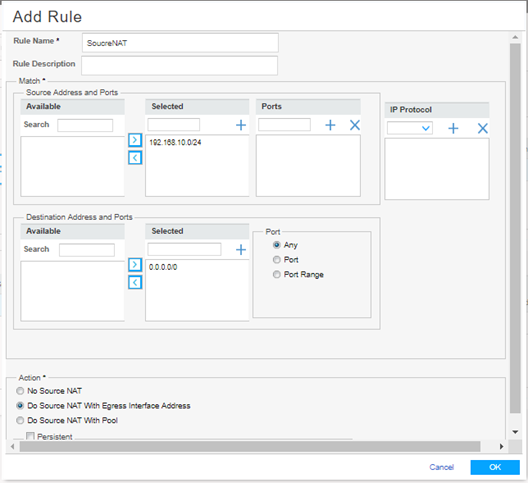

Trong cửa sổ Add Rule:

+ Rule Name: điền tên Rule bạn muốn.

+ Source Address and Port: điền subnet là 192.168.10.0/24 trong khung Search của bảng Selected, tiếp theo click icon “+” để thêm subnet này vào bảng Selected

+ Destination Address and Port: điền 0.0.0.0/0 và click icon “+” để thêm vào bảng Selected

+ Action: click chọn Do source NAT with Egress Interface Address.

Sau cùng click Ok.

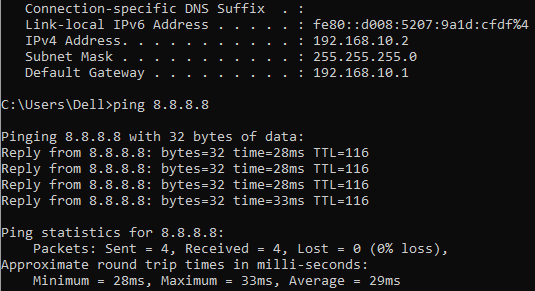

Kiểm tra kết quả máy tính đã nhận ip và ping được 8.8.8.8