1.Giới thiệu

Bài viết này sẽ hướng dẫn người dùng tường lửa Palo Alto về các cấu hình cơ bản với App-ID.

Bài viết này sẽ hướng dẫn các cấu hình sau :

- Cấu hình và kiểm tra Antivirus Security Profile

- Cấu hình Anti-Spyware Security Profile

- Cấu hình và kiểm tra Vulnerability Security Profile.

- Cấu hình và kiểm tra File Blocking Security Profile

2 Hướng dẫn cấu hình

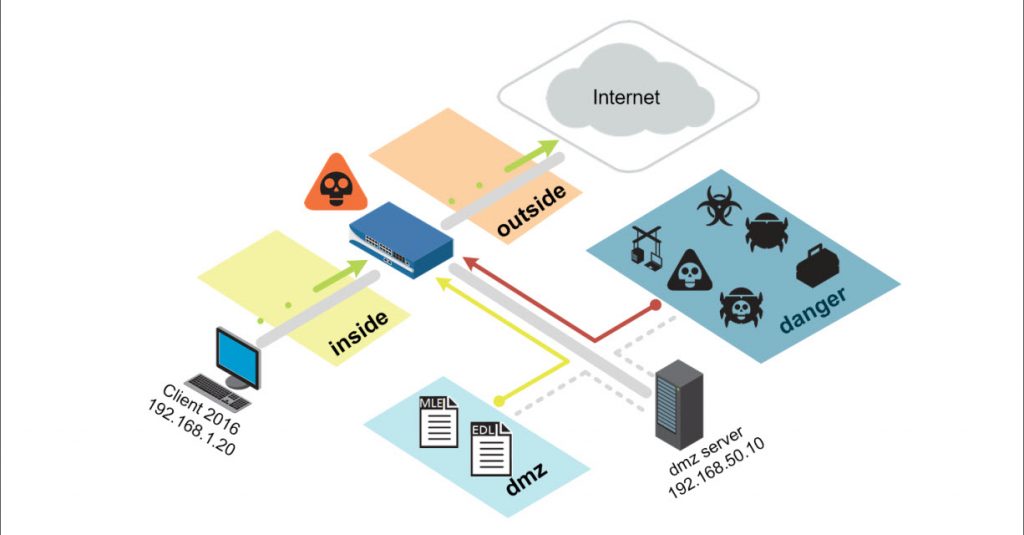

Chúng ta có sơ đồ mạng như sau

2.1 Tạo Security Policy Rule với 1 Antivirus Profile

Sử dụng một Antivirus Profile để định cấu hình các tùy chọn để tường lửa quét để phát hiện vi-rút trên lưu lượng phù hợp với Security policy rule.

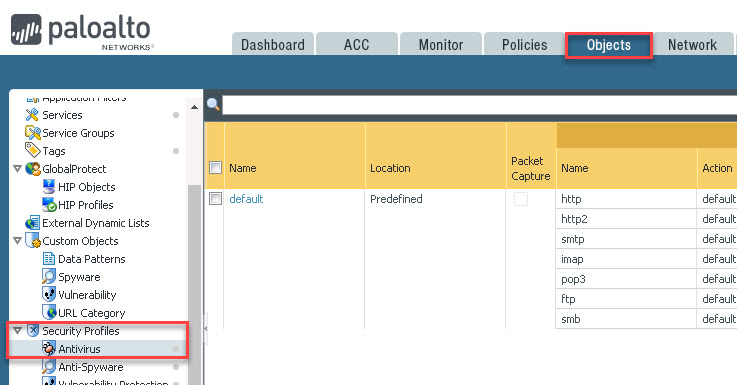

Để tạo Antivirus Profile chọn Objects > Security Profile > Antivirus > click Add.

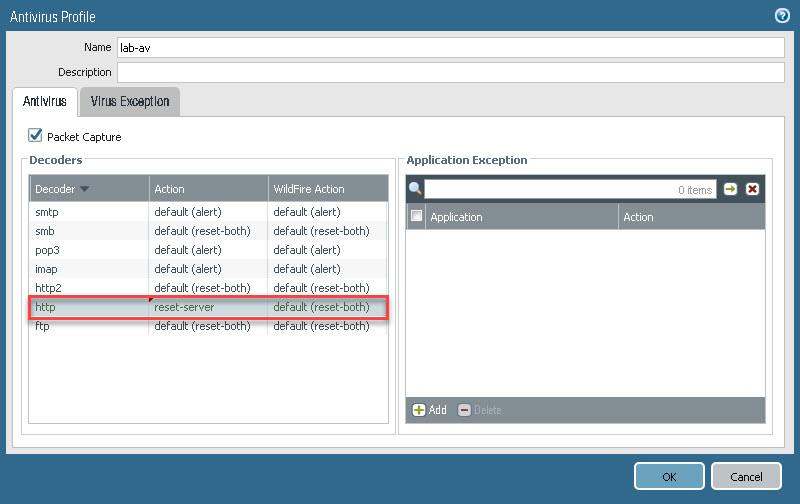

Cấu hình Antivirus theo các thông số sau :

- Name : lab-av

- Packet Capture : tích chọn

- Decoder : Chọn reset-server ở cột Action cho http.

Click OK để lưu.

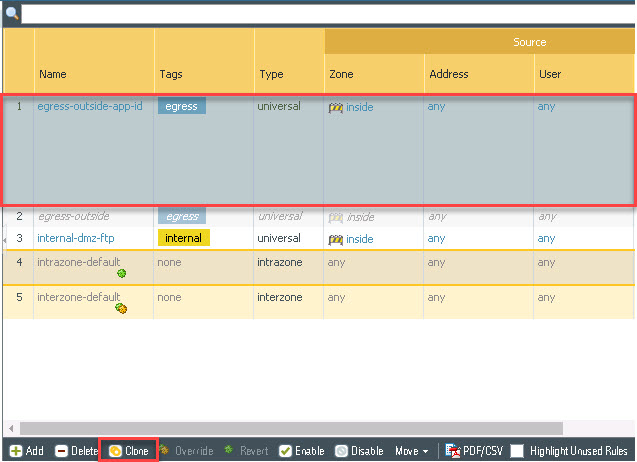

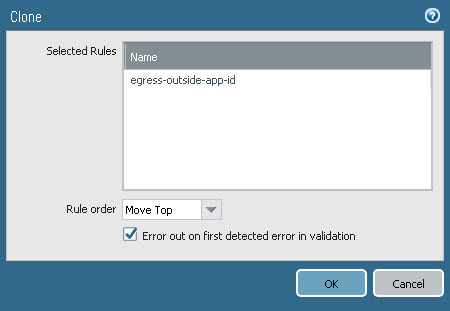

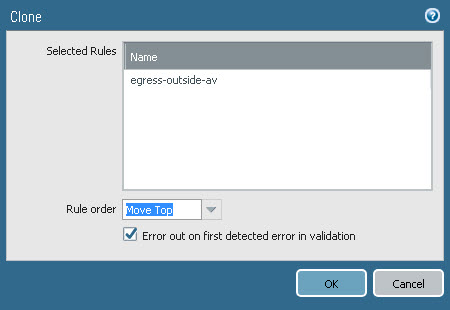

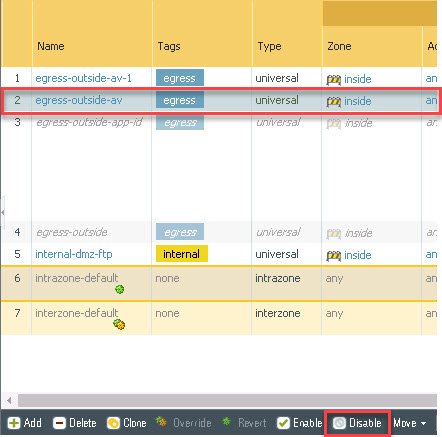

Chọn egress-outside-app-id Security policy rule mà không mở nó và click Clone.

Cửa số cấu hình Clone hiện ra, chọn Move Top từ danh sách thả xuống của Rule order.

Bấm OK để clone.

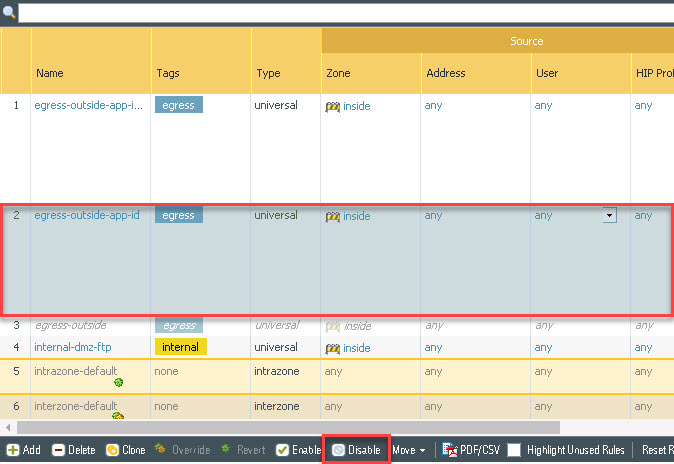

Với ergess-outside-app-id Security policy rule gốc vẫn đang được chọn, bấm Disable.

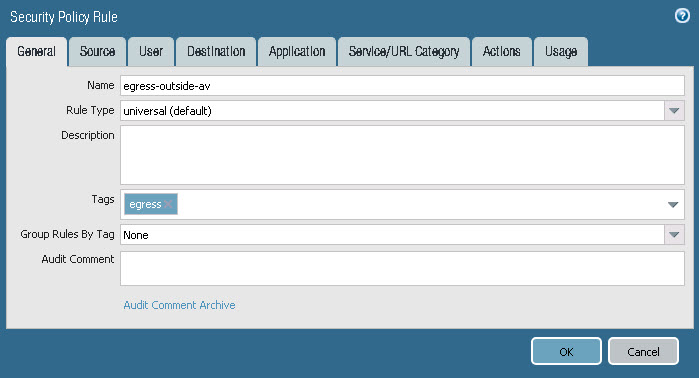

Bấm vào tên Security policy rule vừa clone tên là egress-outside-app-id-1 và cấu hình theo thông số sau :

- Name : egress-outside-av

- Tags : egress

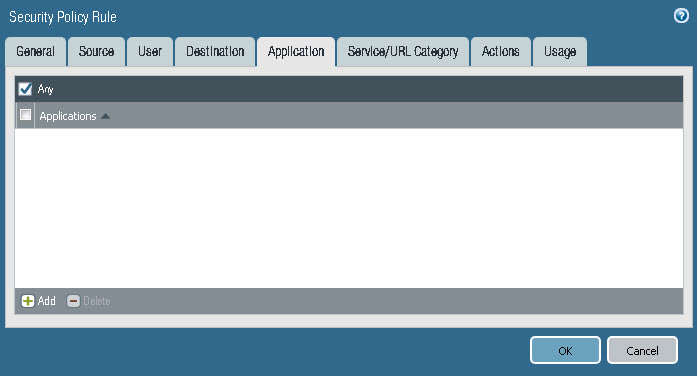

Ở tab Application cấu hình như sau :

- Applicaitons : tích vào Any.

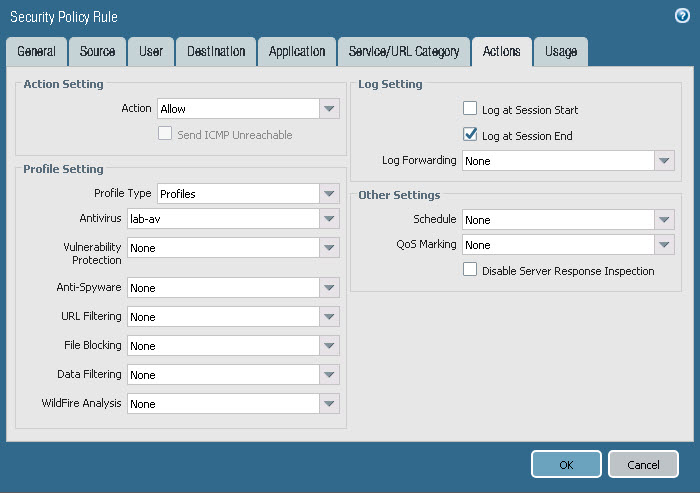

Ở Action tab cấu hình theo các thông số sau :

- Profile Type : Profiles

- Profile Setting : chọn Profiles ở Profile Type và chọn lab-av ở Antivirus.

Bấm OK để lưu.

Bấm Commit để cam kết các thấy đổi.

2.2. Kiểm tra Antivirus Security Policy Rule

Mở trình duyệt web và truy cập vào trang www.eicar.org.

Bấm DOWNLOAD ANTIMALWARE TESTFILE.

Bấm liên kết Download.

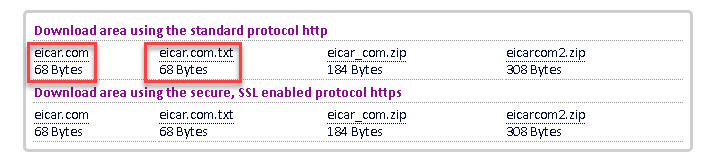

Trong khu vực Tải xuống ở cuối trang, nhấp vào tệp eicar.com hoặc eicar.com.txt để tải xuống tệp bằng HTTP tiêu chuẩn và HTTPS không hỗ trợ SSL. Tường lửa sẽ không thể phát hiện virus trong kết nối HTTPS cho đến khi Decryption được cấu hình.

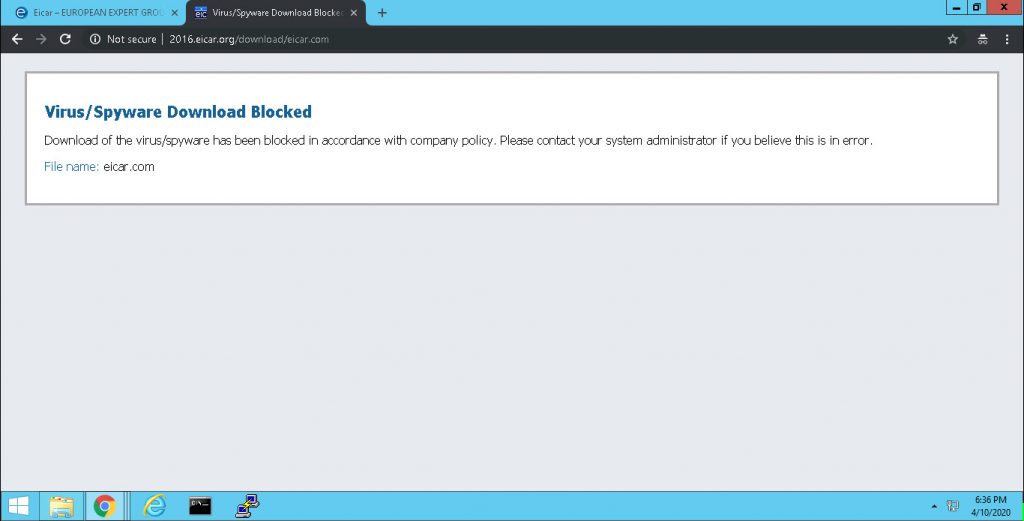

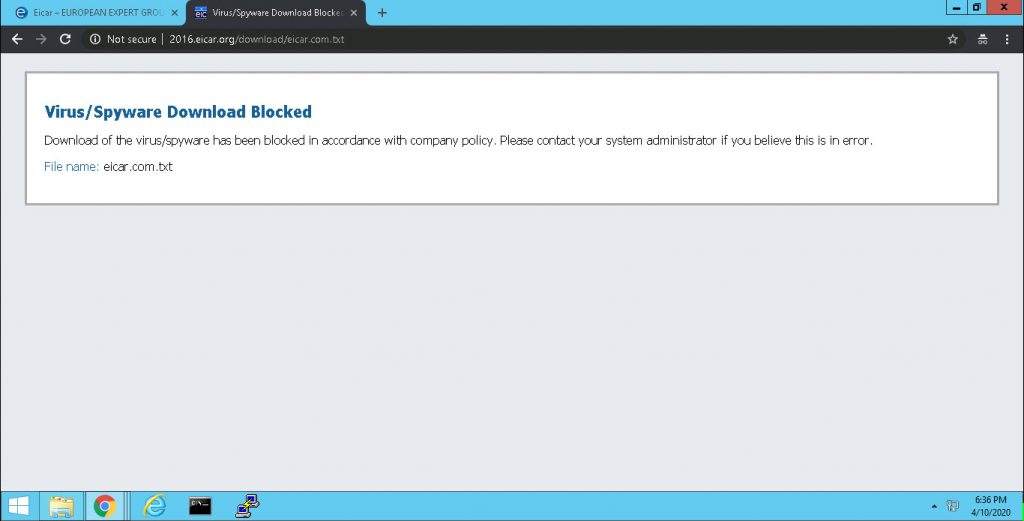

Sau khi bấm download thì cảnh báo cấm downloa sẽ xuất hiện.

2.3 Kiểm tra log

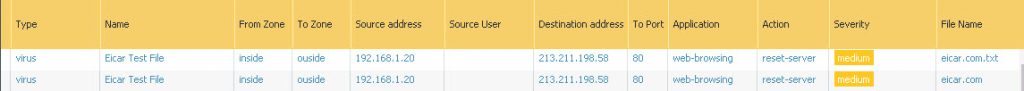

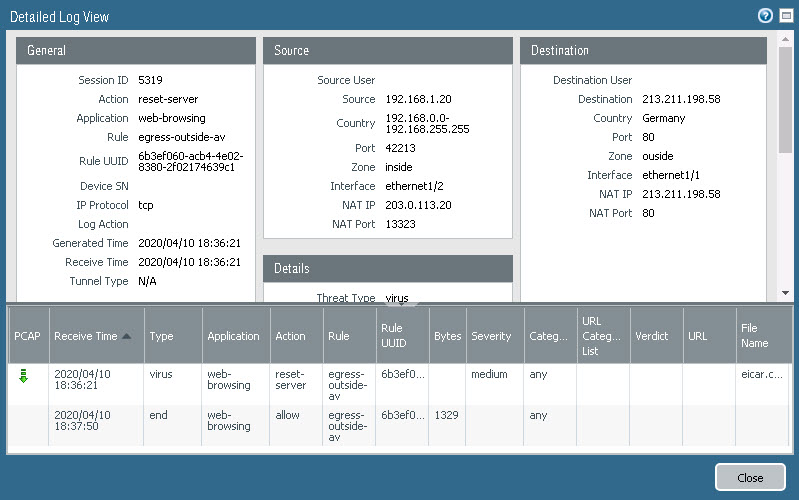

Để kiểm tra log vào Monitor > Logs > Threat.

Tìm thông điệp tường trình đã phát hiện tệp kiểm tra Eicar. Lưu ý rằng hành động cho tệp là reset-server.

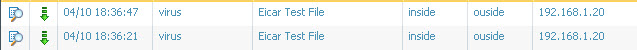

Lưu ý biểu tượng mủi tên màu xanh là hướng xuống ở phía bên trái của mục nhập Eicar Test File chỉ ra rằng có một gói chụp (pcap).

Để xem chụp gói thông qua Detailed Log View, trước tiên, hãy nhấp vào biểu tượng kính lúp để mở Detailed Log View của mục đe dọa.

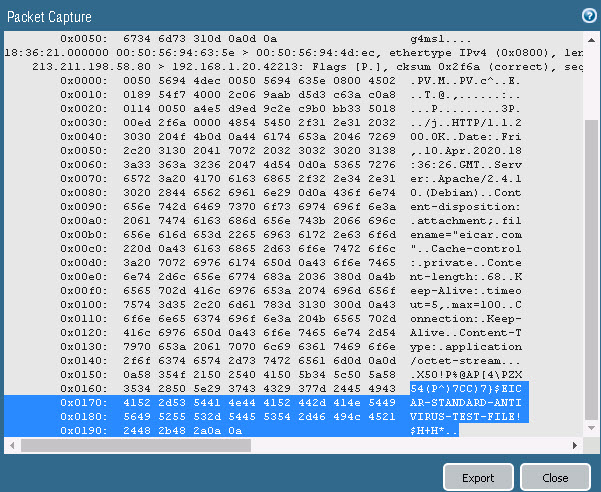

Từ Chế độ xem nhật ký chi tiết (Detailed Log View) nhấp vào biểu tượng mũi tên màu xanh lá hướng xuống để mở gói chụp. Dưới đây là một ví dụ về hình thức của một pcap.

Các gói bị bắt có thể được xuất ở định dạng pcap và được kiểm tra bằng máy phân tích ngoại tuyến để kiểm thêm.

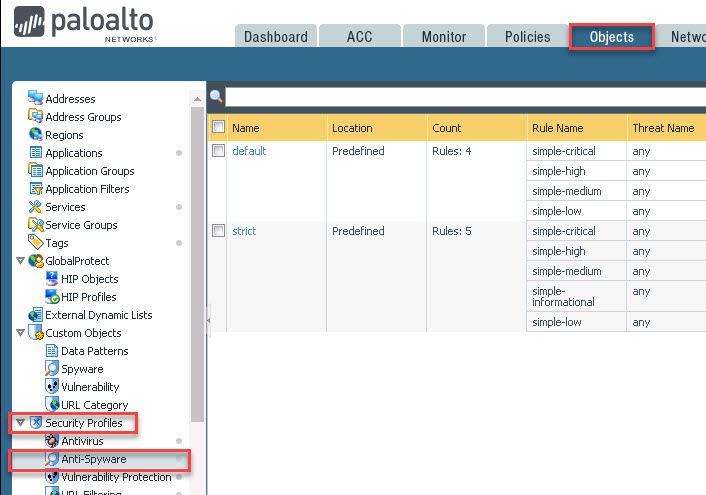

2.4 Tạo Security Policy Rule với 1 Anti-Spyware Profile

Để tạo Anti-Spyware Profile vào Objects > Security Profiles > Anti-Spyware > click Add.

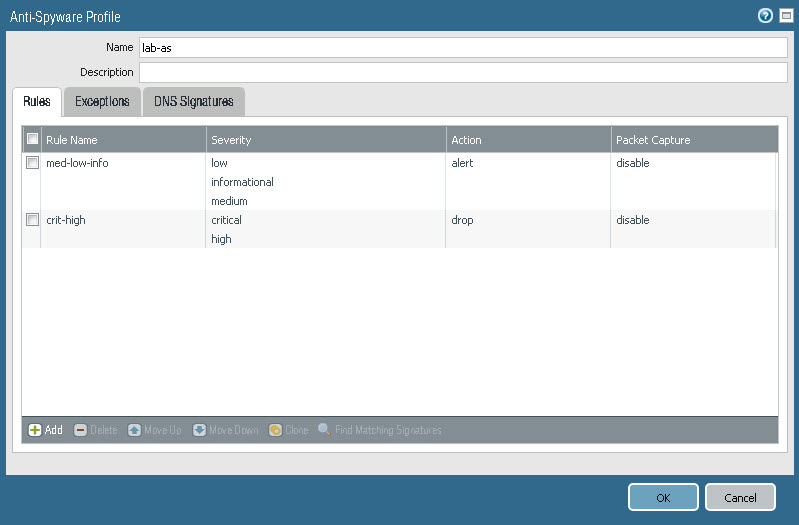

Cấu hình Anti-Spyware với các thông số sau :

- Name : lab-as

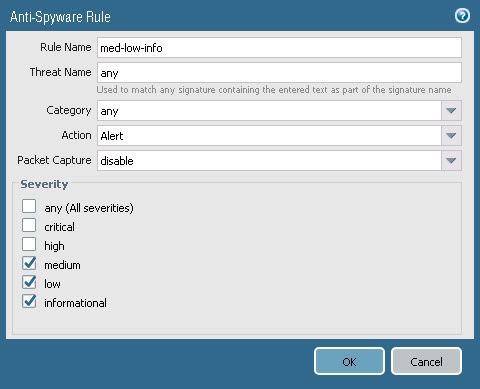

- Rules tab : bấm Add và tạo một rule với các thông số sau :

- Rule Name : med-low-info

- Action : chọn Alert

- Severity : chỉ chọn Medium, Low and Information.

- Bấm OK để lưu rule.

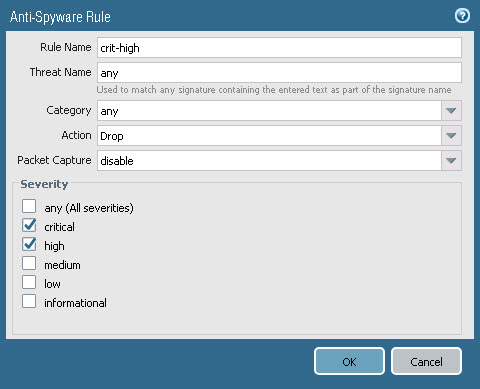

- Bấm Add và tạo một rule khác với các thông số sau :

- Rule Name : crit-high

- Action : chọn Drop

- Severity : Chỉ chọn Critical và High

- Bấm OK để lưu rule

Bấm OK để lưu Anti-Spyware Profile.

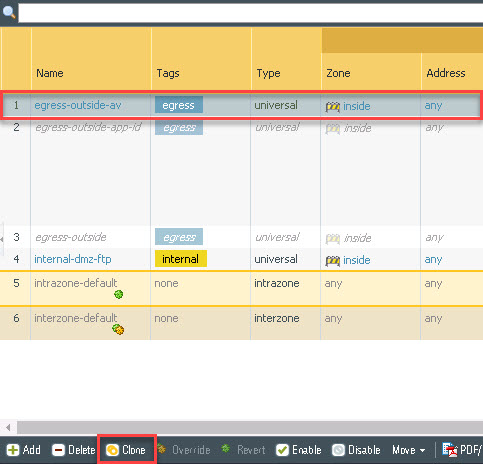

Chọn Policies > Security để thêm Anti-Spyware Profile vào Security policy.

Chọn egress-outside-av Security policy rule mà không bật nó và bấm Clone.

Cửa sổ cấu hình Clone hiện ra, chọn Move Top từ danh sách thả xuống ở Rule oder.

Bấm OK để clone.

Với egress-outside-av gốc vẫn đang được chọn, bấm disable.

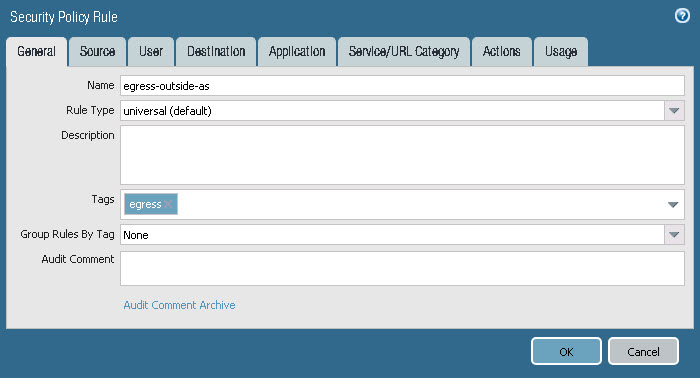

Bấm vào tên Security policy rule vừa tạo là egress-outside-av-1 và cấu hình theo các thông số sau :

- Name : egress-outside-as

- Tags : egress

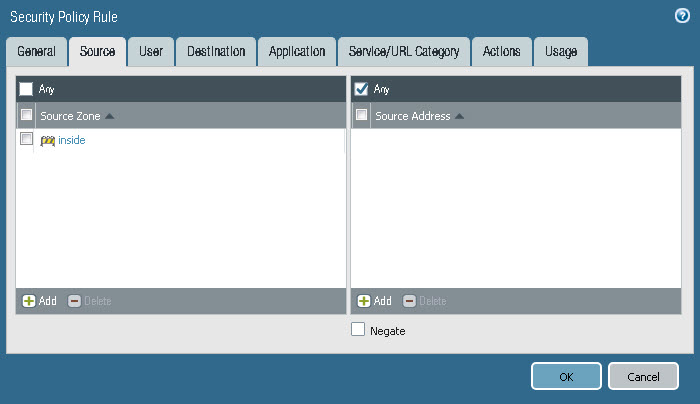

Ở tab Source cấu hình như sau :

- inside

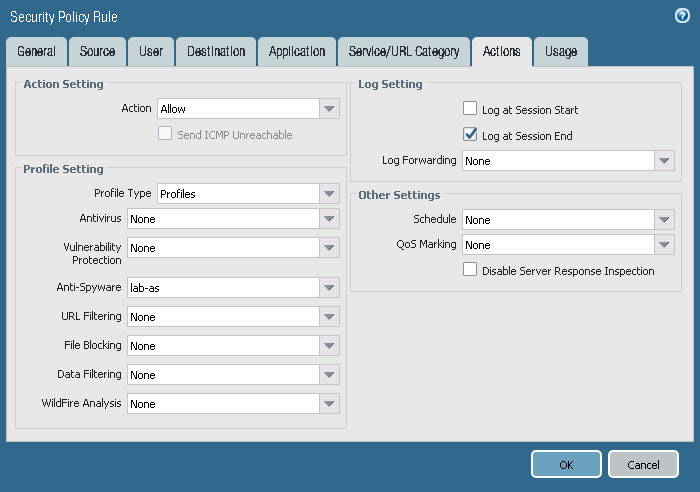

Ở tab Action cấu hình như sau :

- Profile Type : Profiles

- Profile Setting : chọn Profiles trong Profile Type và chọn lab-as trong Anti-Spyware.

Click OK để lưu.

2.5 Tạo Security Policy Rule with a Vulnerability Protection Profile

Security policy rule có thể bao gồm đặc điểm kỹ thuật của Vulnerability Protection Profile xác định mức độ bảo vệ chống tràn bộ đệm, thực thi mã bất hợp pháp và các nỗ lực khác để khai thác lỗ hổng hệ thống.

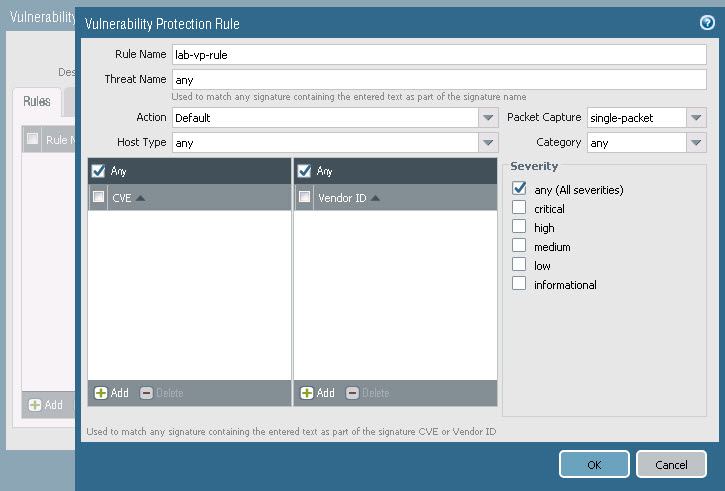

Để tạo vào Objects > Security Profiles > Vulnerability Protection > click Add.

Cấu hình theo các thông số sau :

- Name : lab-vp-rule

- Packet Capture : single-packet

- Severity : chọn Any

Bấm OK 2 lần để lưu.

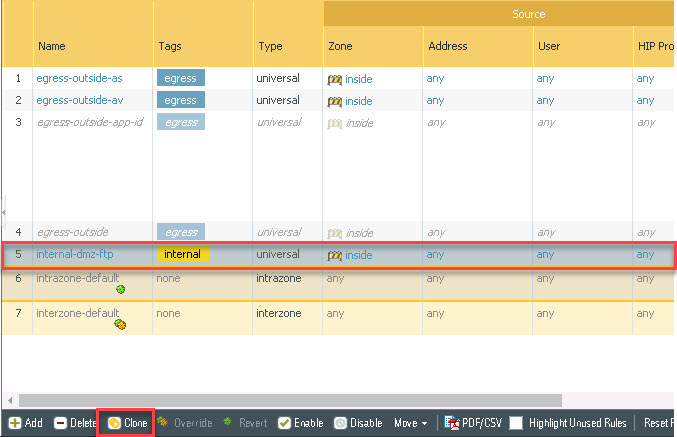

Vào Policies > Security để tạo policy kết nối đến DMZ server cũng như để áp dụng Vulnerability Protection Profile vừa tạo.

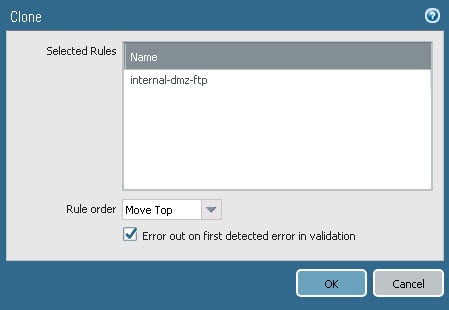

Chọn internal-dmz-ftp Security policy mà không bật nó lên, click Clone.

Cửa số cấu hình Clone xuất hiện, chọ Move Top ở Rule oder.

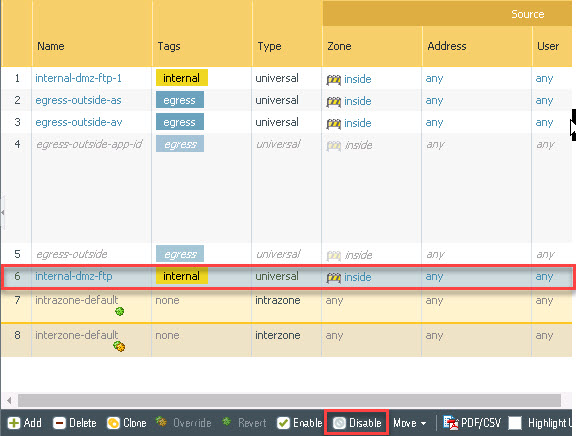

Click OK để Clone.

Với Security policy internal-dmz-ftp gốc vẫn đang được chọn bấm Disable.

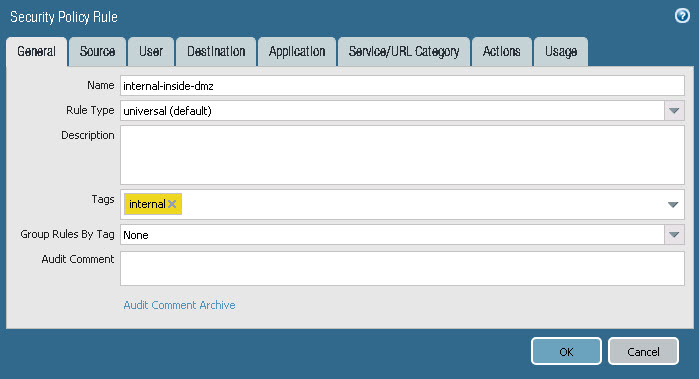

Mở Security policy internal-dmz-ftp vừa clone và cấu hình như sau :

- Name : internal-inside-dmz

- Tags : internal

Ở Source tab cấu hình như sau :

- Source Zone : inside

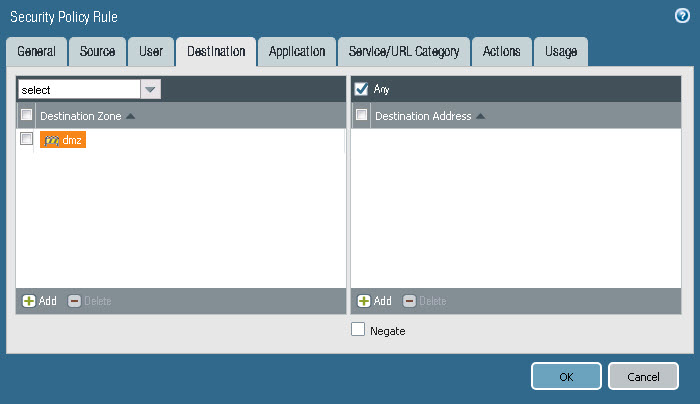

Ở Destination tab cấu hình như sau :

- Destination Address: tích chọn Any

- Destination Zone : chọn dmz

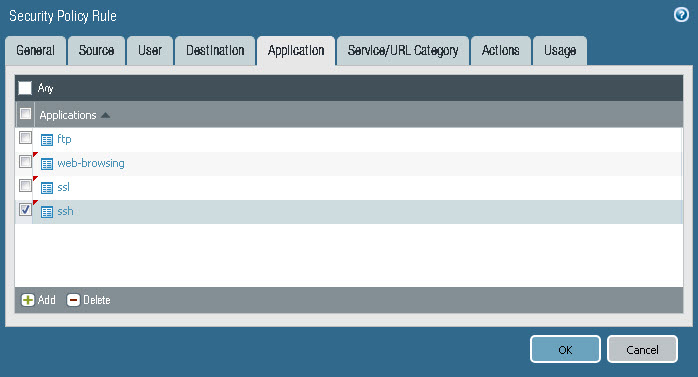

Ở Application tab cấu hình như sau :

- Applications : web-browsing, ssl, ssh, ftp.

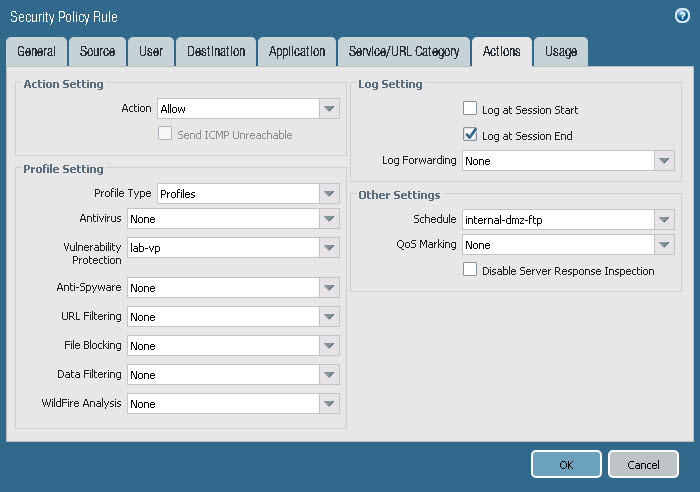

Ở Action tab cấu hình như sau :

- Profilre Type : Profiles

- Profile Setting : chọn Profiles ở Profile Type và chọn lab-vp ở Vulnerability Protection

Bấm OK để lưu.

Vào Policies > NAT

Chọn destination-dmz-ftp NAT policy và click Disable.

Bấm Commit để cam kết các thay đổi.

2.6 Kiểm tra Security Policy Rule với Vulnerability Protection.

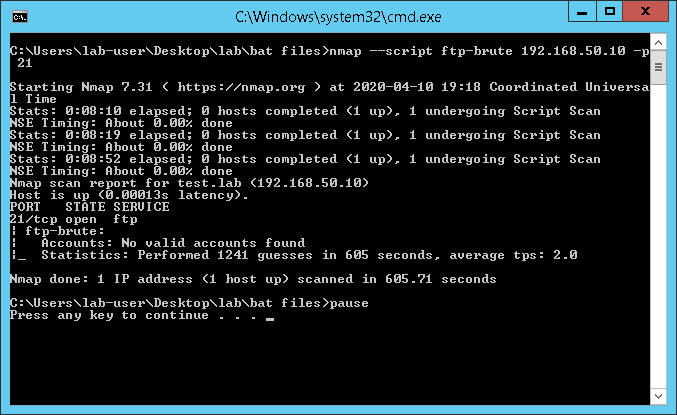

Khởi chạy tệp tin ftp-brute.bat đã được cấu hình sẵn dể tấn công dò password đến DMZ Server.

2.7 Kiểm tra Logs

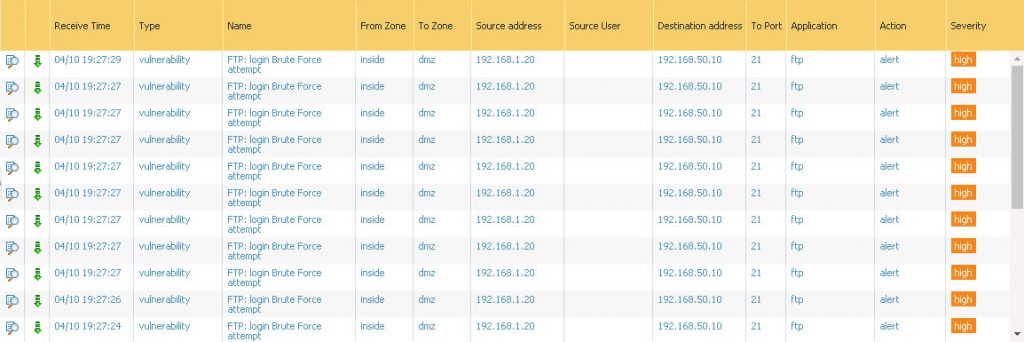

Vào Monitor > Logs > Threat.

Lưu ý rằng bây giờ bạn có nhật ký phản ánh FTP Brute Force. Tuy nhiên, tường lửa chỉ được đặt để cảnh báo.

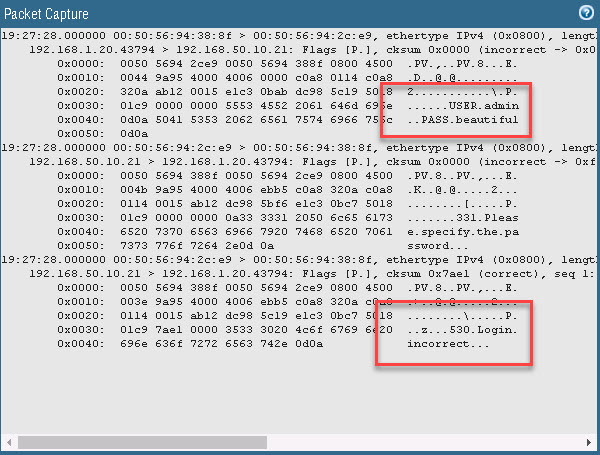

Mở Detailed Log View bằng cách bấm vào icon kính lúp. Từ Detailed Log View, bấm icon mũi tên màu xanh lá để mở packet capture.

Lưu ý tên người dùng và mật khẩu đã được thử cùng với phản hồi 530 từ máy chủ FTP.

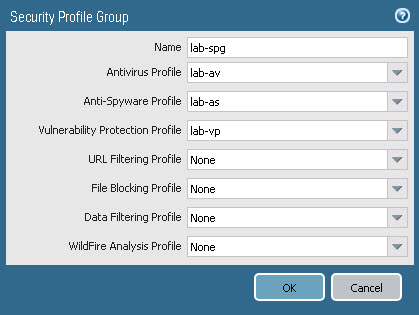

2.8 Tạo Group Security Profile.

Tường lửa hỗ trợ khả năng tạo Group Security Profile, trong đó chỉ định các nhóm Security Profile có thể được coi là một đơn vị và sau đó được thêm vào Security policy rule.

Để tạo vào Objects > Security Profile Groups > click Add.

Cấu hình theo các thông số sau :

- Name : lab-spg

- Profiles : chọ lab-av tại Antivirus Profile, chọn lab-as tại Anti-Spyware Profile, chọ lab-vp tại Vulnerability Protection Profile.

Bấm OK để lưu.

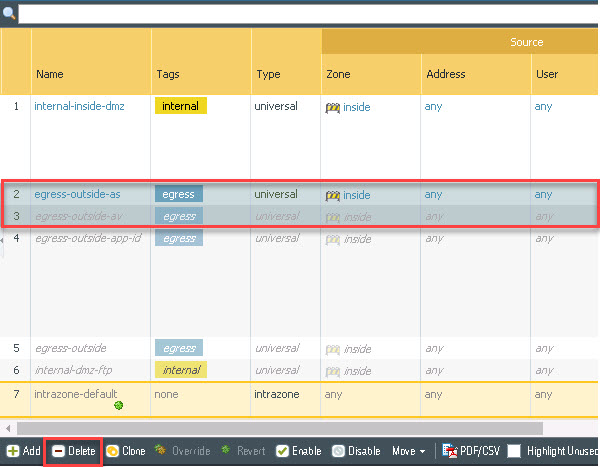

Vào Policies > Security, chọn 2 Security là egress-outside-as và egress-outside-av và nhấn Detele để xóa.

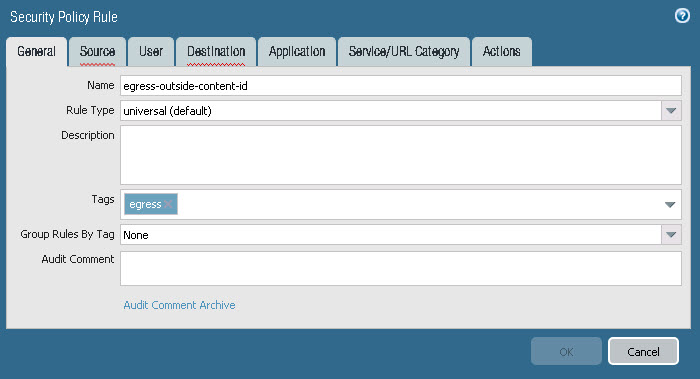

Bấm Add để tạo 1 Security policy với các thông số sau :

- Name : egress-outside-content-id

- Rule Type : universal (default)

- Tags : egress

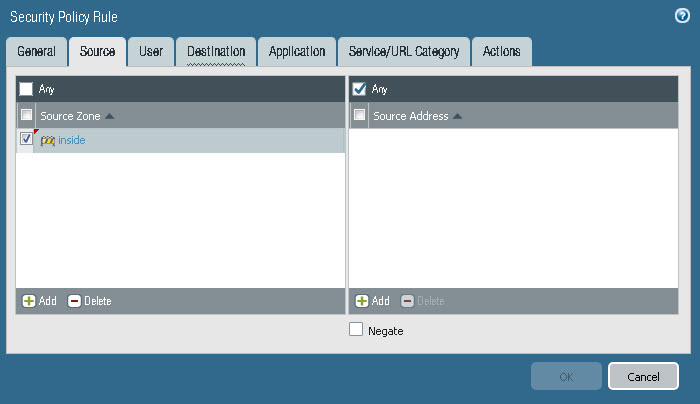

Ở Source tab cấu hình như sau :

- Source Zone : inside

- Source Address : Any

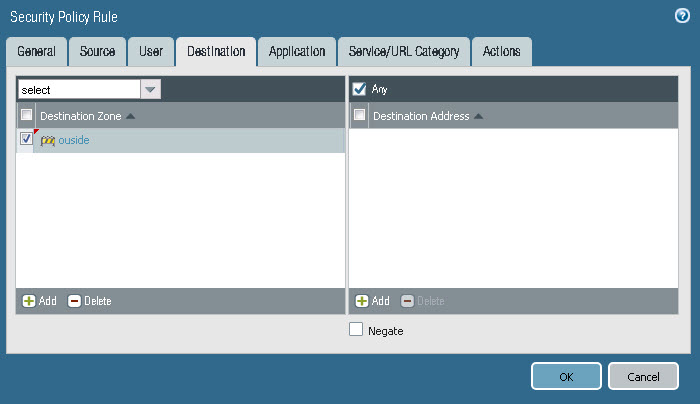

Ở Destination tab cấu hình như sau :

- Destination Zone : outside

- Destination Address : Any

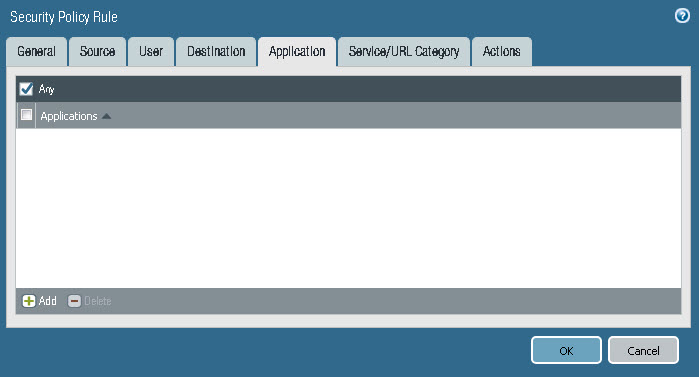

Ở Application tab cấu hình như sau :

- Chắc chắn rằng Any đã được chọn.

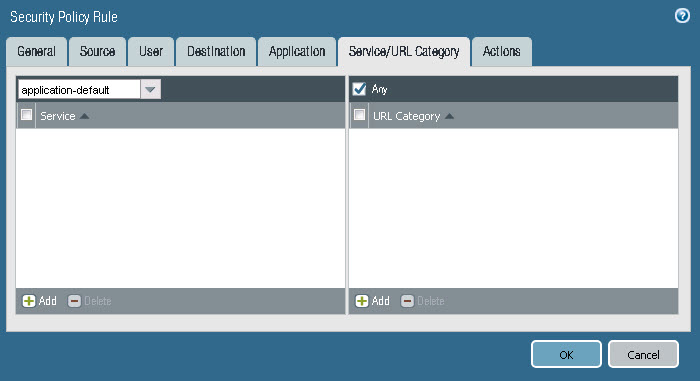

Ở tab Service/URL Category chọn application-default

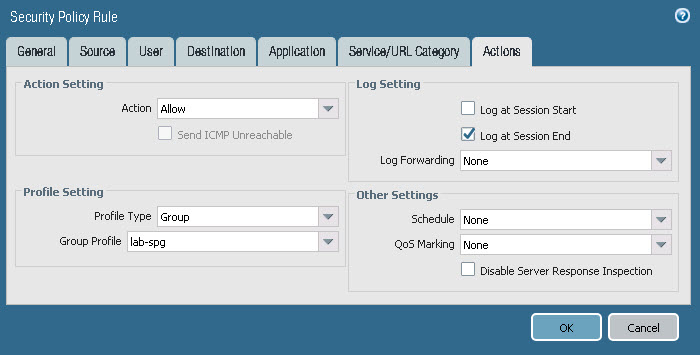

Ở Action tab cấu hình như sau :

- Action Setting : Allow

- Log Setting : Log at Session End

- Profile Setting : chọn Group ở Profile Type và chọn lab-spg ở Group Proflile.

Bấm OK để lưu.