1 Giới thiệu

Chuỗi bài viết này hướng dẫn cấu hình ZTNA tình huống sử dụng Sophos Firewall làm ZTNA gateway để truy cập các tài nguyên bên trong hệ thống mạng.

2 Sơ đồ

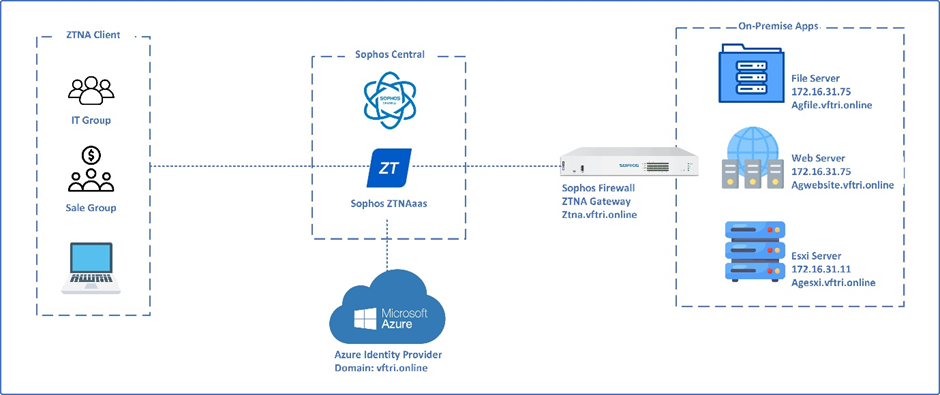

Từ bên trái qua chúng ta có mô hình như sau:

Bên trái là phía người dùng cũng như thiết bị từ bên trong hoặc đứng bên ngoài mạng của công ty truy cập vào tài nguyen bên trong hệ thống. Trong bài viết này, thegioifirewall sử dụng các máy tính có cài ZTNA Agent là Sophos Endpoint.

Ở giữa là Cloud Sophos, nơi kiểm tra các thông tin người dùng và quyền truy cập tài nguyên. ZTNA sử dụng Azure identity provider để xác thực tài khoản người dùng.

Bên trái là hệ thống onpremise: Sophos firewall được đăng ký với Sophos central để làm ZTNA Gateway, và các tài nguyên bên trong hệ thống như file server, web server, esxi server. User bên ngoài sử dụng tên miền public vftri.online để truy cập vào các tài nguyên thay vì ip như VPN.

Tên miền sử dụng trong hệ thống ở bài lab này là vftri.online.

3 Các bước thực hiện

3.1 Cấu hình Wildcard certificate

Do giải pháp Sophos ZTNA sẽ sử dụng tất cả các subdomain của domain vftri.online và kết nối và sử dụng trên nền https nên chúng ta cần phải có một wildcard certificate về https để áp dụng cho tất cả subdomain của domain vftri.online: agfile.vftri.online, agwwebsite.vftri.online, agesxi.vftri.online.

Trong bài viết này chúng ta sẽ đăng kí wildcard certificate miễn phí từ Let’s Encrypt.

Đầu tiên chúng ta cần tải xuống phần mềm Certbot client về máy tính cá nhân.

Vào link phía dưới để download.

https://dl.eff.org/certbot-beta-installer-win32.exe

Tiếp theo thực hiện cài đặt phần mềm certbot client vào máy và mở nó lên.

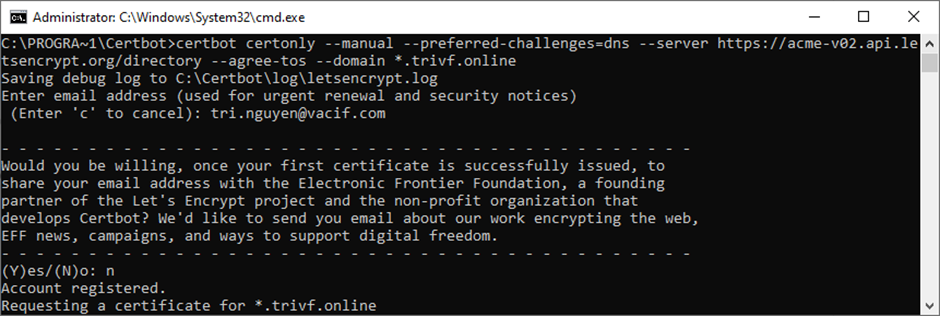

Chúng ta sẽ nhập câu lệnh sau để đăng kí wild certificate cho tên miền vftri.online.

sudo certbot certonly \

–manual \

–preferred-challenges=dns \

–server https://acme-v02.api.letsencrypt.org/directory \

–agree-tos \

–domain *.vftri.online

Sau khi chạy dòng lệnh certbot sẽ yêu cầu chúng ta tạo DNS TXT record trên domain vftri.online với các thông số phía dưới.

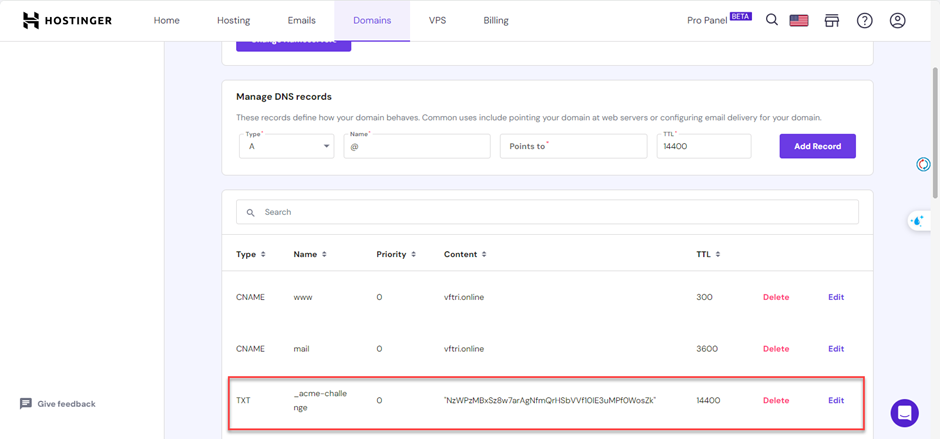

Tại trang quản lý tên miền vftri.online. Tiến hành tạo bảng ghi TXT như thông tin ở trên

Quay trở lại certbot client nhấn Enter để tiếp tục.

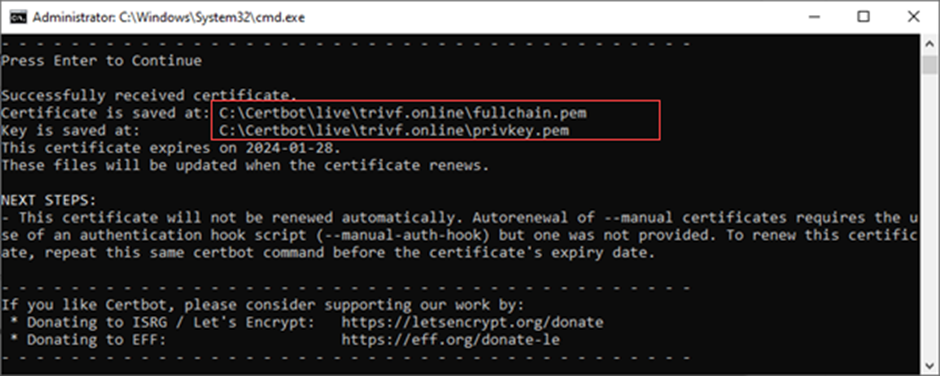

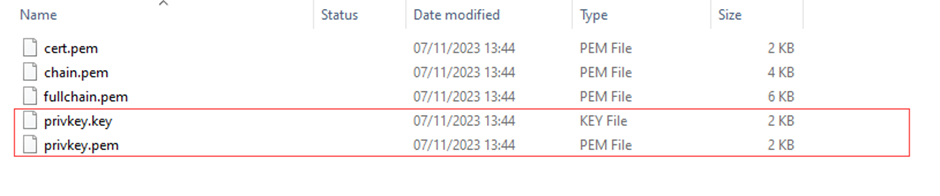

Chúng ta thấy việc đăng kí wild certfificate đã thành công. Với file được lưu vào đường dẫn trên.

Đổi tên file private.key thành private.pem.

Hai file certificate có tên là fullchain.pem và file key có tên là privkey.pem được dùng để import vào Sophos central sau.

3.2 Azure Directory Service

3.2.1 App Registration

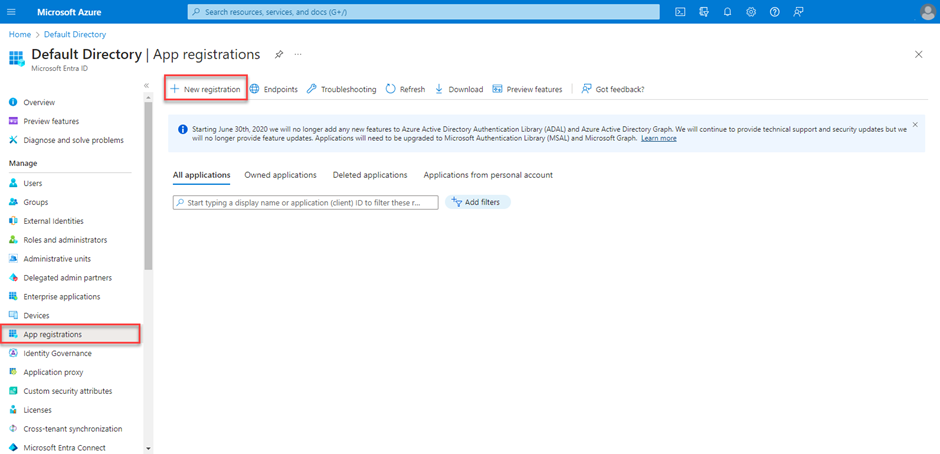

Bài viết giả định sử dụng Default Directory (Default) tenant có sẵn. Ta sẽ tạo App Registration tại Default Directory.

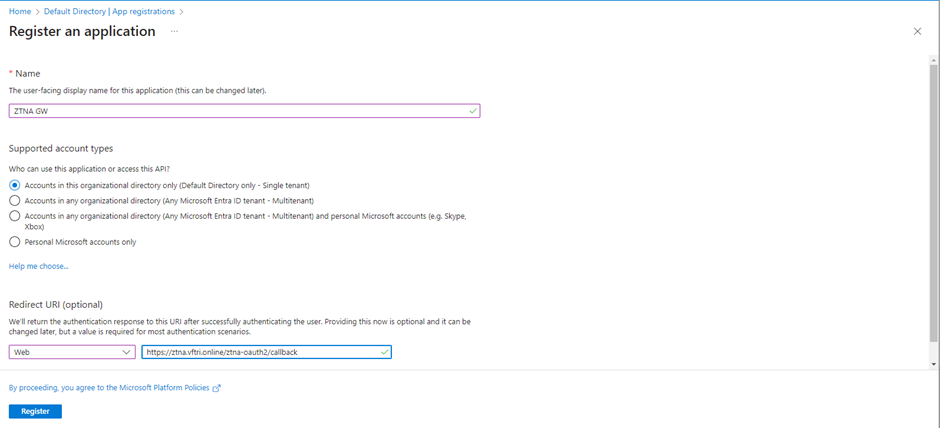

Tại App registration > New registration. Điền các thông tin yêu cầu.

Nhập tên

Chọn Supported account type theo mặc định.

Chọn Redirect URI. Bài lab sử dụng Sophos firewall làm gateway nên điền thông tin như ví dụ sau: ztna.vftri.online/oauth2/callback. Trong đó: vftri.onine là tên miền đăng ký, /oauth2/callback dùng khi trường hợp gateway là firewall, ztna là subdomain sẽ được trỏ về địa chỉ của gateway và ở đây gateway là Sophos firewall nên địa chỉ này do Sophos Central cung cấp sau khi cấu hình xong gateway ở phần sau của bài viết.

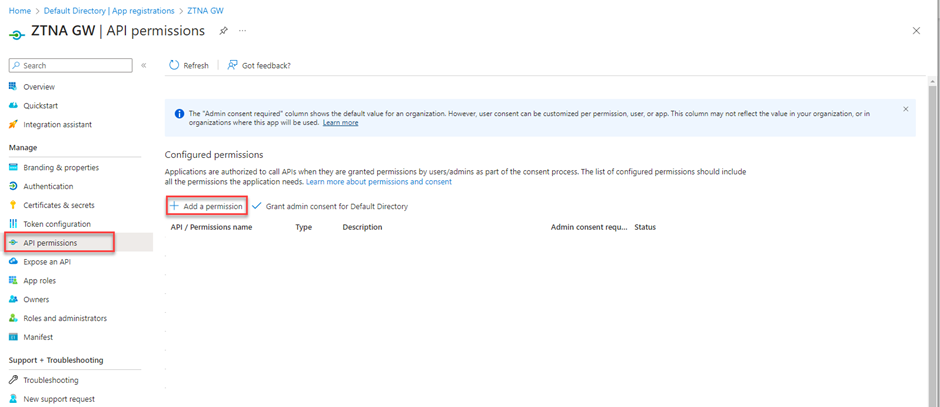

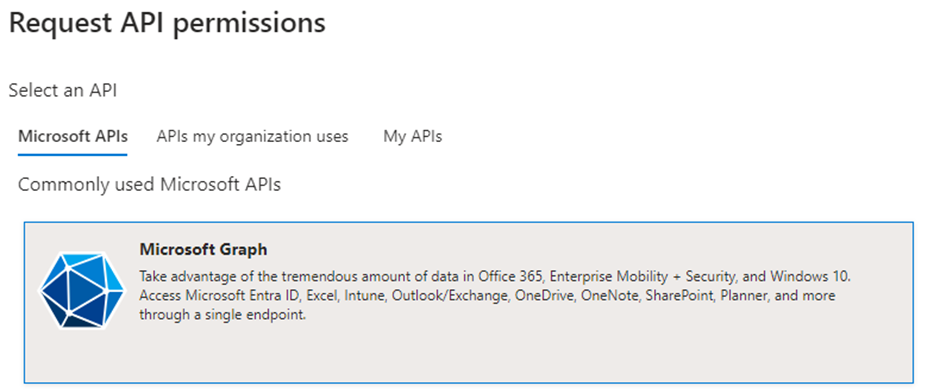

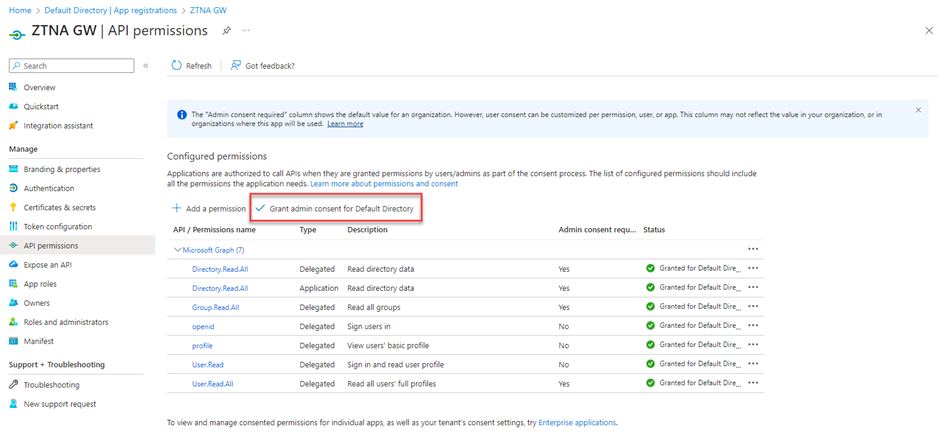

Tại App Registration vừa tạo. Chọn API permissions > Add a permission

Chọn Microsoft Graph

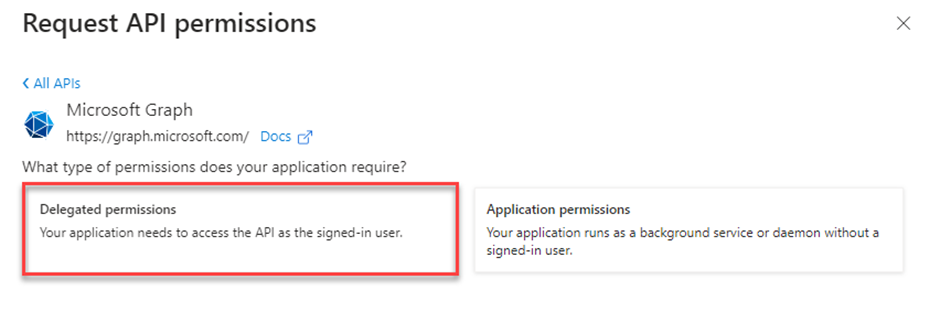

Tại Delegated permissions và thêm vào:

Directory.Read.All

Group.Read.All

openID

profile

User.Read

User.Read.All

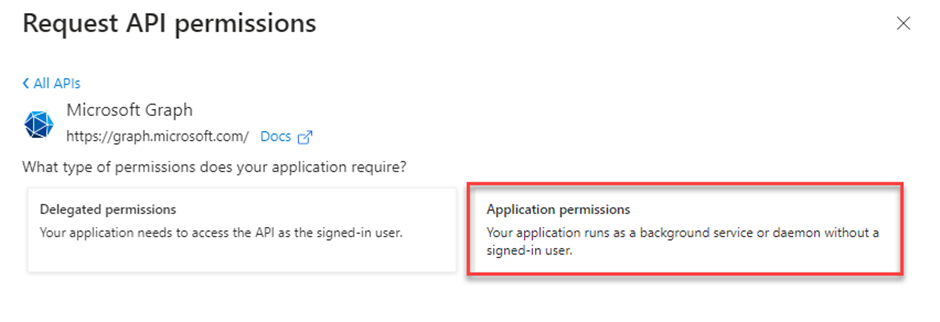

Tại Application permissions. Thêm vào

Directory.Read.All

Chọn Grant Admin Consent để apply

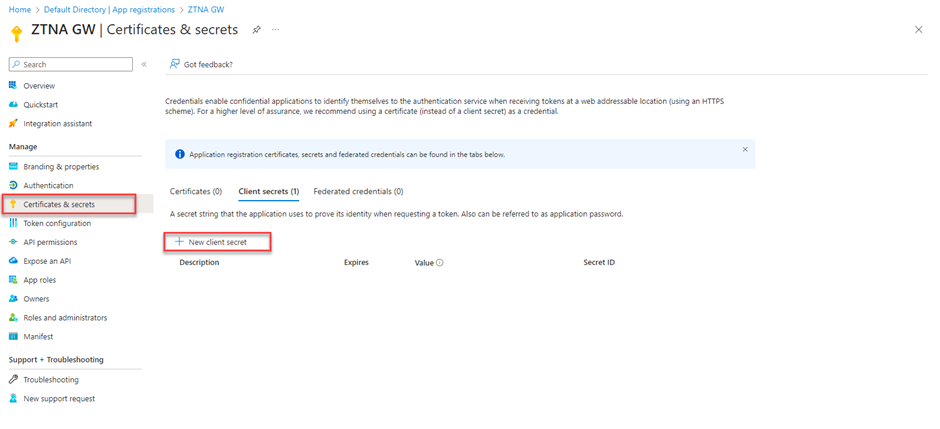

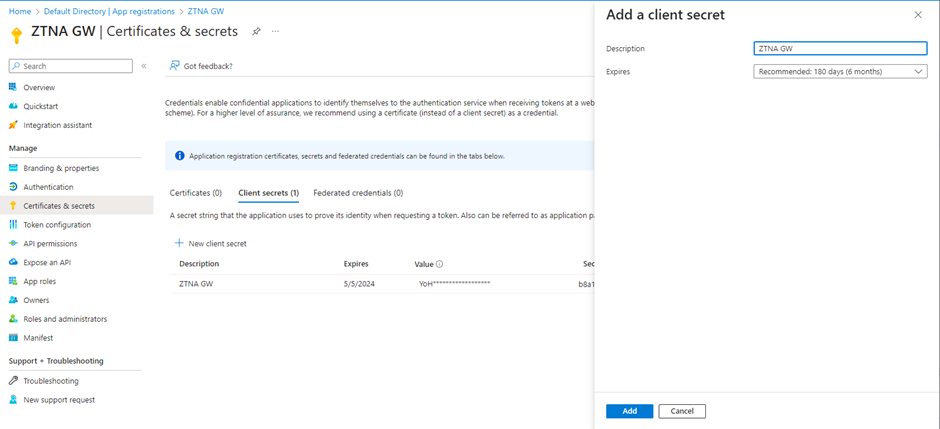

Tiếp tục tạo Secret. Chọn Certificates & secrets > New client secret

Điền mô tả và chọn add.

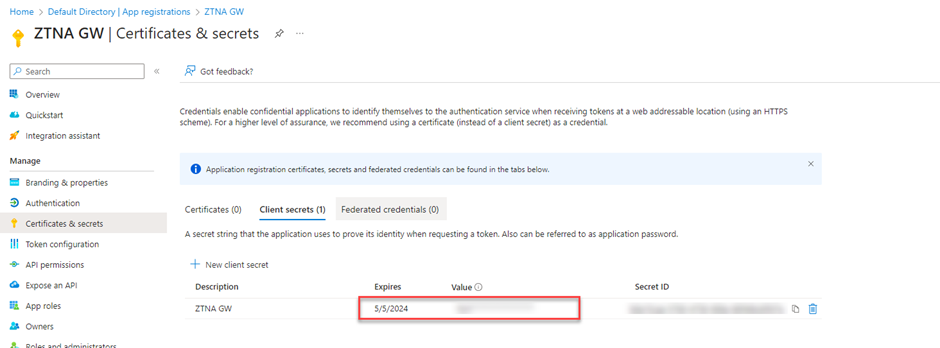

Lưu lại thông tin Client secrets tại value và expires time để nhập vào Sophos central.

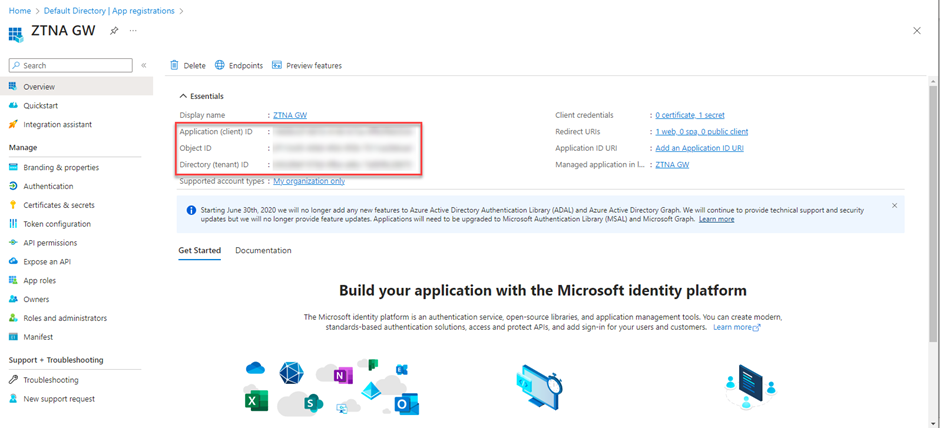

Tại mục overview, lưu lại thông tin Client ID, Tenant ID để nhập vào Sophos central.

3.2.2 User Group

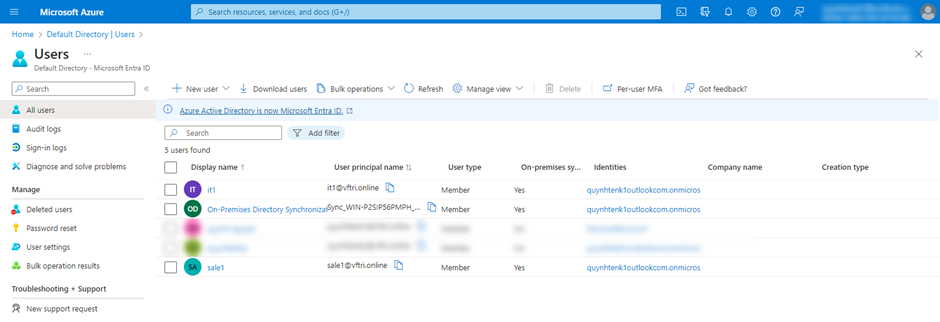

Bài viết này giả định Azure Default Directory có sẵn các user sale và it. User này sẽ dùng để xác thực cho việc truy cập vào các resource bên trong hệ thống.

3.3 Đồng bộ user Azure với Sophos central

Tiến hành động bộ user của Azure vào Sophos Central

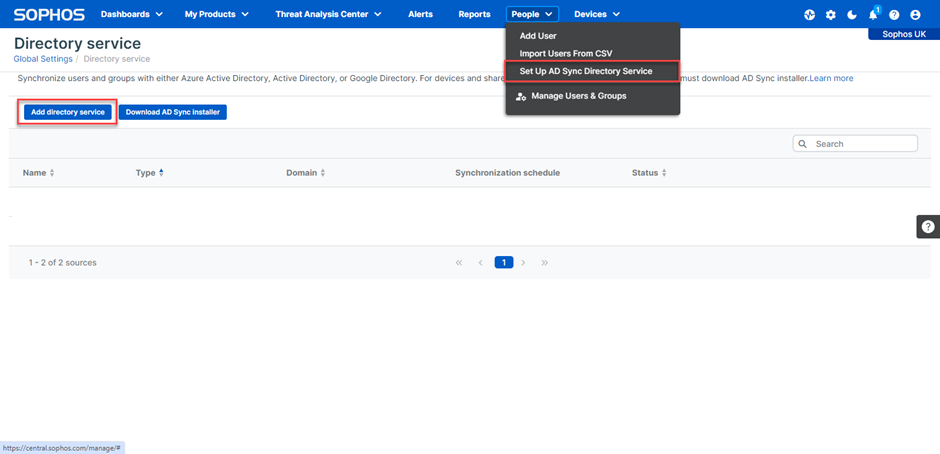

Truy cập Sophos Central > People > Set up AD Sync Directory Service. Chọn Add directory service

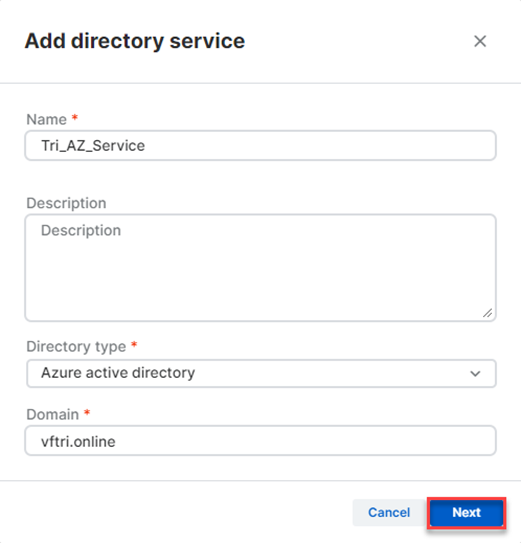

Điền các thông tin yêu cầu. Chọn Next.

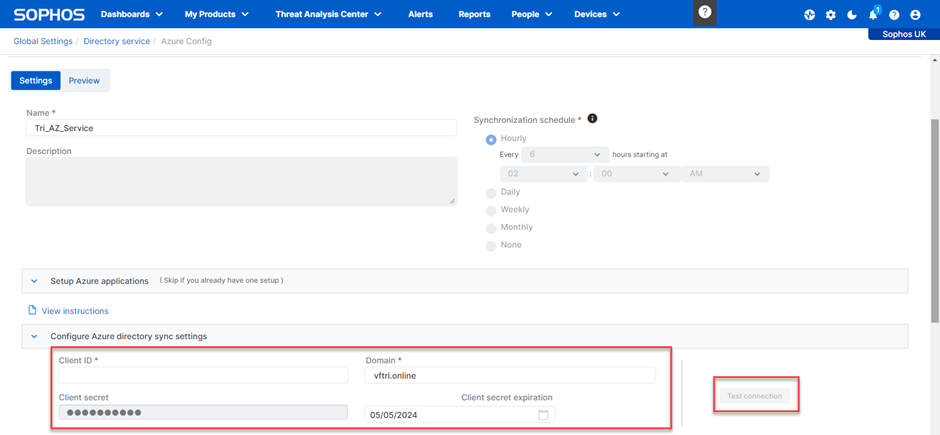

Điền các thông tin về Client ID và Client secret, Client secret expiration đã tạo ở mục “3.2.1 App Registration”. Bấm Test connection để kiểm tra.

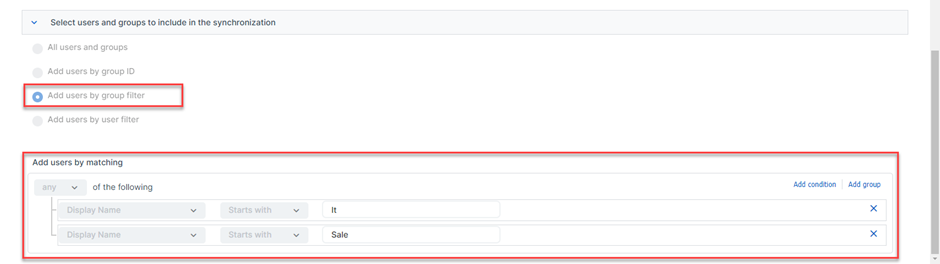

Tại mục Select users and group to include in the synchronization.

Ở bài lab này sẽ chọn đồng bộ user với filter. Điều kiện bên dưới đó là tên user bắt đầu bằng It và Sale.

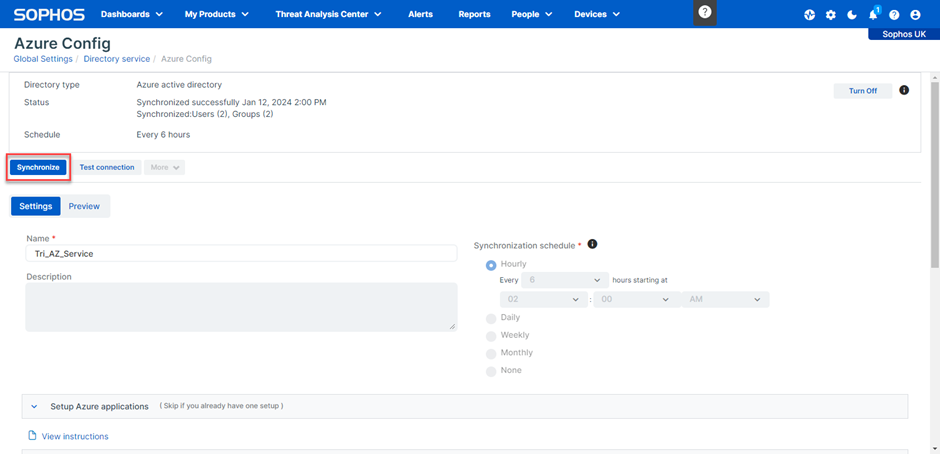

Sau khi tạo thành công thì có thể bấm Synchronize để đồng bộ ngay lập tức hoặc tự động theo thời gian Schedule ở trên.